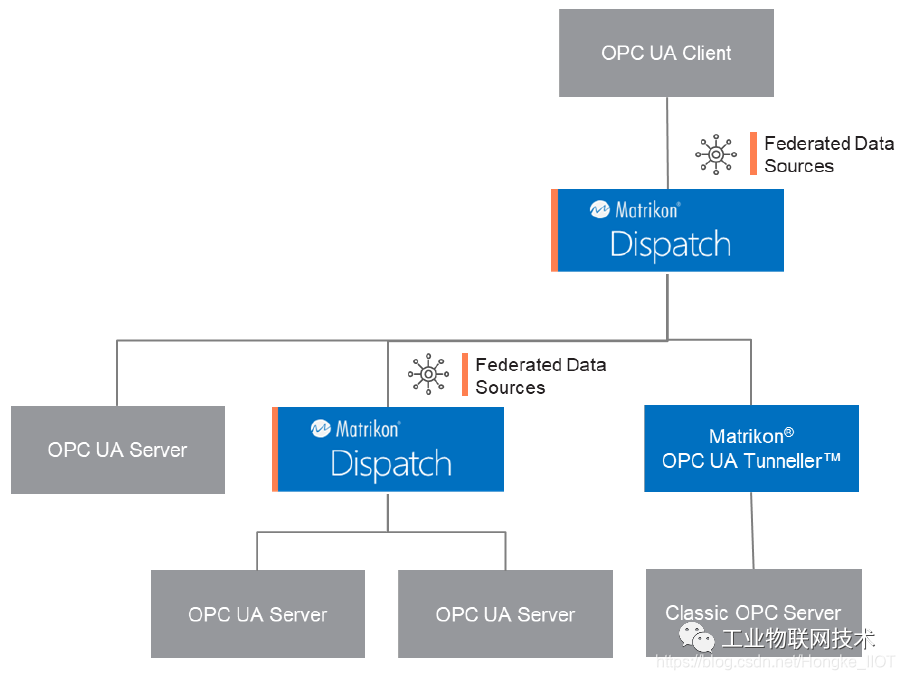

Hongkeが提供するソフトウェアツール– FLEX Dispatchは、OPC UAデータ集約、シミュレーション、ファイアウォールトラバーサルなどの強力なツールを統合し、機器とデータの管理および運用と保守のコストを大幅に削減できます。

実用的な意味

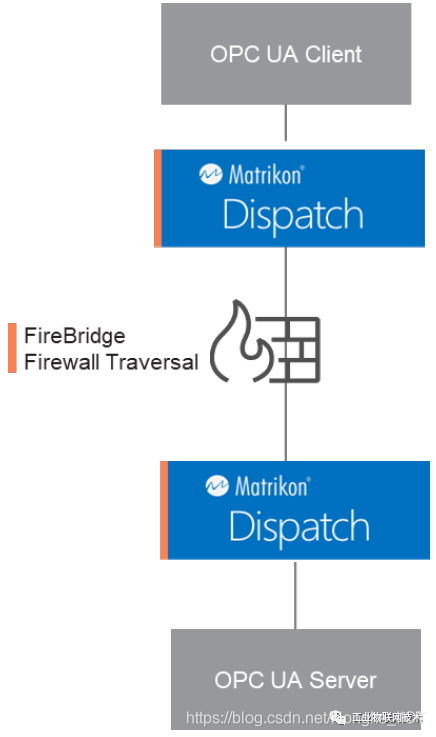

一般的なOPCUA接続は、通信用に1つのポートを占有します。ファイアウォールを同時に使用する場合は、ファイアウォールにホワイトリストを設定して通信ポートを許可することしかできません。

FLEXファイアウォールトラバーサル機能(FireBridge)を使用すると、ユーザーはOPCUAサーバー用に指定されたOPCUAクライアントをセットアップして、逆接続を行うことができます。この接続では、インバウンドルールが無効になっている場合でも、ファイアウォールのインバウンドブロッキングルールを無視できます。引き続き指定されたクライアントと通信します。さらに、ポートを介した他のクライアントまたは他のソフトウェアのインバウンドトラフィックはファイアウォールによってブロックされます。つまり、FLEX Dispatchを使用すると、ユーザーはファイアウォールを使用して、より安全な環境でOPCUA接続を確立できます。

例えば

上記の説明は一部の友人には理解しにくいかもしれないので、あなたに説明するために人生の例を見てみましょう:

閉じた管理コミュニティでは、所有者は所有者のカードを使用してのみコミュニティの正面玄関に出入りできます(サーバーホストにはファイアウォールがオンになっています)。この時点で、プロパティは宅配便キャビネット(OPC UAサーバープログラム)を展開する予定です。一般的なアプローチは、コミュニティウォールのくぼみを変更し、このくぼみに宅配便キャビネットを配置することです(OPC UAプログラムのポートを開きます)。 。宅配便業者(OPC UAクライアント)が外部からエクスプレスキャビネットからのピックアップやドロップアウトなどの操作を実行できるようにします。

ただし、現時点ではリスクがあります。通りすがりの人がエクスプレスキャビネットに損傷を与えたり(攻撃を開始したり)、コードを入力してそれを拾おうとしたり(徹底的な攻撃で操作許可を取得しようとしたり)する可能性もあります。

そして、より良い方法があります(ファイアウォールに対するFLEX Dispatchのソリューション):コミュニティ内にエクスプレスキャビネットを設置すると、コミュニティプロパティ(管理者ユーザー)がエクスプレスキャビネットを担当する宅配便業者に積極的に連絡してID番号を取得します(クライアントエンドポイントURL)を作成し、コミュニティのゲートのセキュリティを登録して、宅配便業者がIDカードを持ってコミュニティに入り、エクスプレスキャビネットを操作できるようにします。このように、他の人々はまだコミュニティに入ることができず、当然、エクスプレスキャビネットで悪意のある操作を実行することはできません。

どうやってするの

実用的な準備

ハードウェア:

x86ホスト(この記事ではwin10を例として取り上げ、win10 64ビットプロフェッショナルバージョンまたはエンタープライズバージョンを選択することをお勧めします。ソフトウェアはLinuxをサポートし、仮想マシンを使用して物理ホストを置き換えることができます)

ソフトウェア:

✔HongkeMatrikonOPCUAExplorer✔HongkeMatrikonFLEXDispatch

for Windows

(すべてのソフトウェアはGuangzhou Hongkeから1か月の試用版に連絡できます)

注:

a)Matrikonソフトウェアを初めてダウンロードしてインストールするときは、デフォルトですべてのコンポーネントをインストールすることを選択します。これには、予期しないエラーを回避するためにOPCUA通信に必要な環境が含まれます。

b)Windowsシステムでは、グループポリシーを開いて、サービスとしてログインできるユーザーを設定する必要があります。

c)FLEX Dispatchのインストール中に設定されたインスタンス名とポート番号を覚えておいてください(デフォルトのポート番号は55000です)。

実用的な手順

a)ファイアウォール部分:

ファイアウォールがオフになっている状況をシミュレートするには、最初にサーバーホストのWindowsコントロールパネルに移動し、ファイアウォールの詳細設定にFLEX Dispatchがインストールされたときに自動的に設定されるリリースルールを無効にしてから、インバウンドを禁止する新しいルール。

この記事のデモンストレーション例では、サーバーFLEX Dispatchのポートは55000であり、FireBridge通信ポートは55003に設定されます。ファイアウォールは55000〜55005のインバウンドポート範囲を禁止し、FLEXDispatchサーバーとFireBridge通信を含みます。ポート。

b)サーバー部分:

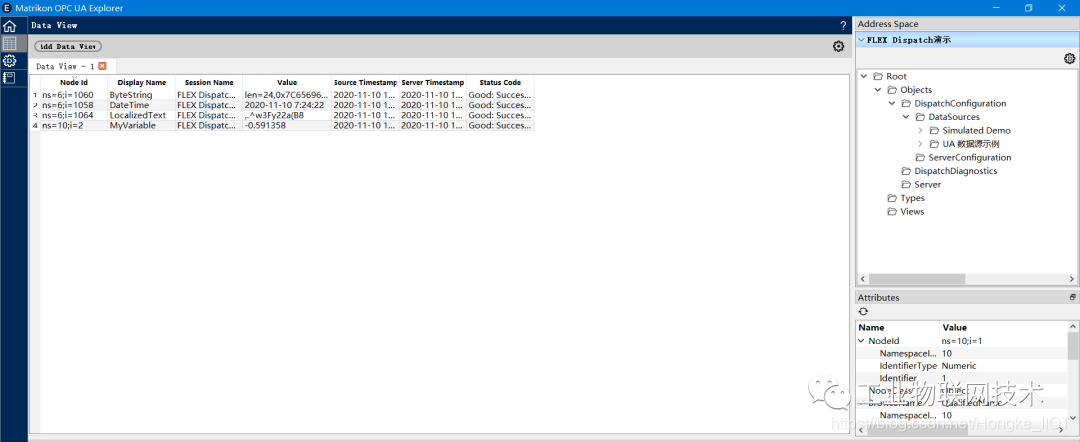

まず、このマシンにあるFLEX Dispatchサーバーに接続し、データソースのコンテンツを構成します。

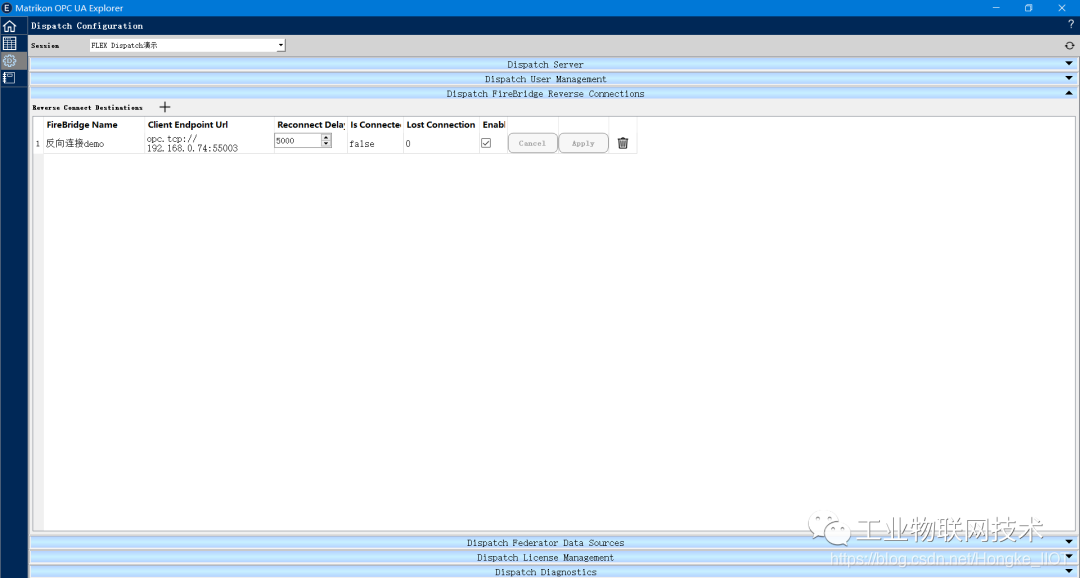

[ディスパッチ構成]ビューの[ディスパッチFireBridgeリバース接続]タブで、プラス記号をクリックして新しいFireBridgeリバース接続を追加し、[クライアントエンドポイントURL]列にクライアントのURLを入力します

。URLの形式は次のとおりです。opc.tcp: // <クライアントIPアドレス>:<FireBridge通信ポート番号>

次に、[有効にする]オプションボックスをオンにして、[適用]をクリックします。この時点で、サーバーの準備ができています。

c)クライアント部分:

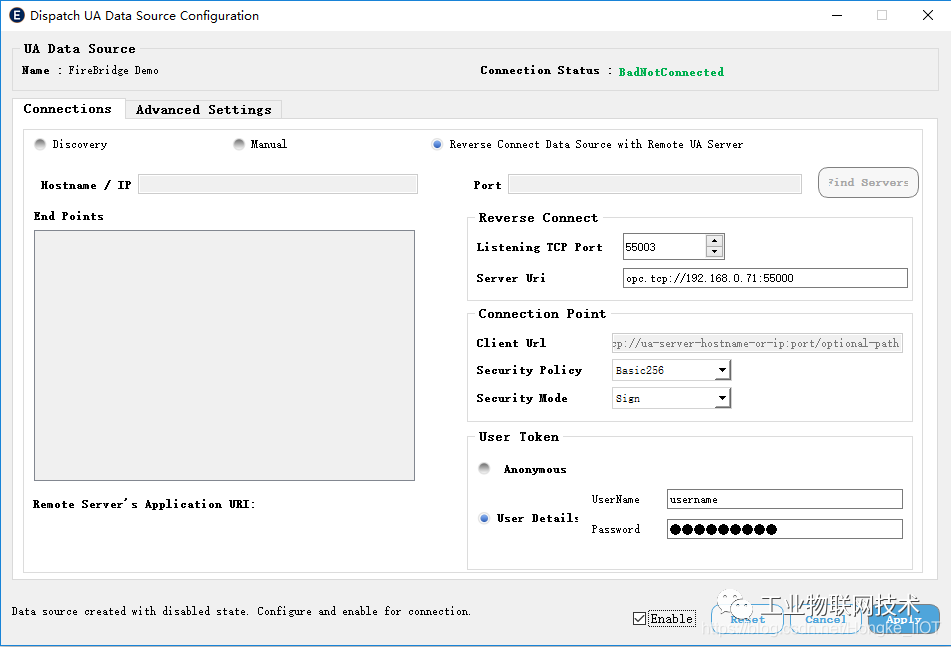

同様に、最初にローカルマシンにあるFLEXディスパッチサーバーに接続し、[ディスパッチ構成]ビューの[ディスパッチフェデレーターデータソース]タブで実際のOPC UAデータソースを追加し、設定で[リモートUAサーバータイプのデータソースの逆接続]を選択します。サーバーのURLをクリックします。サーバーのFLEXディスパッチのURLを入力し(この例では、ポート番号は55000)、リスニングTCPポートにFireBridge通信ポートを入力します(この例では、ポート番号は55003です)。次に、一致するセキュリティポリシーを選択し、アカウントパスワードを入力し、[有効にする]をオンにして、[適用]をクリックします。この時点で、クライアントは構成されており、ソフトウェアが自動的に構成するのを待つことができます。

✔最初の接続は、証明書が信頼されていないことを促すことができる。この時点で、あなたはすべての証明書をカットする必要があります。

C:\はProgramData \ MATRIKON \ FLEXDispatch <あなたのFLEX Dispatchインスタンス名>

\ PKI \ DefaultApplicationGroup \は\ certsのを拒否

し

C:\ C:\ ProgramData \ Matrikon \ FLEXDispatch <FLEXディスパッチインスタンス名>

\ pki \ DefaultApplicationGroup \ trusted \ certs

フォルダー。

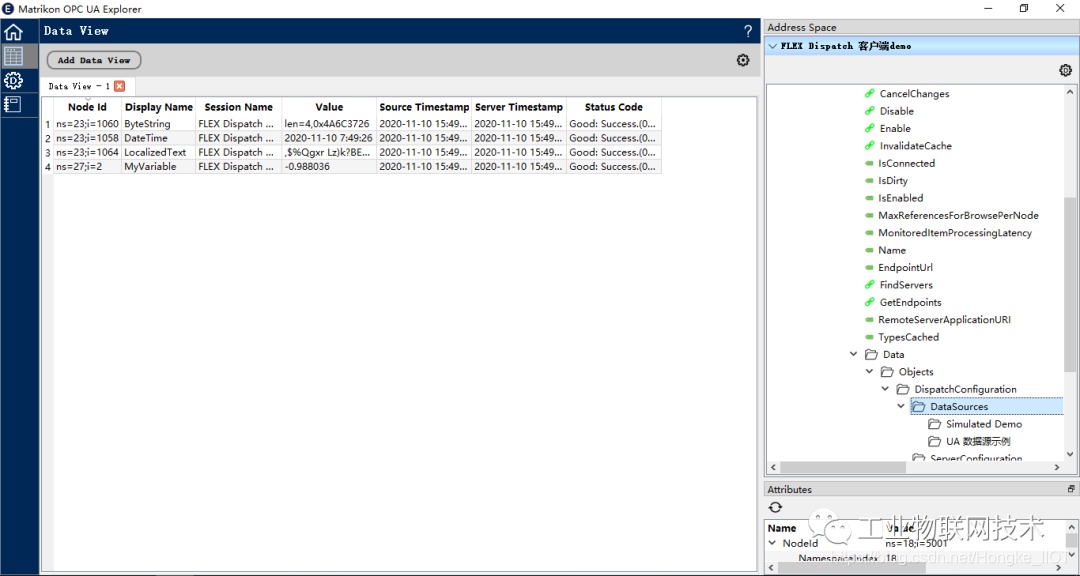

データビューに戻ると、サーバーデータソースはファイルツリーの[ルート]> [オブジェクト]> [ディスパッチ構成]> [データソース]> [FireBridgeデモ]> [データ]> [オブジェクト]> [ディスパッチ構成]> [データソース]フォルダーにあります。

このとき、クライアントホストが配置されているLAN内の他のコンピューター、またはFLEXDispatchサーバーに接続しているクライアントホスト上の他のOPCUAクライアントも同じ結果にアクセスできます。

結論

FLEX Dispatchのファイアウォールトラバーサル機能(FireBridge)を使用すると、OPC UAソフトウェアのファイアウォールホワイトリストを設定したり、ファイアウォールに開いたポートを残したりすることなく、OPCUAがファイアウォールを通過できるようにすることができます。

このようにして、ファイアウォールの整合性を維持できるため、通信システム全体のセキュリティが向上します。セキュリティと安定性は、産業用モノのインターネットのさまざまなアプリケーションを確立するための基盤です。