目次

1.システムのネットワークカード情報とIPアドレスを確認します

構成ファイルを使用してネットワークアドレスを構成します(構成されたIPアドレスを永続的に有効にします)

ネットワークアドレスの構成

IPアドレスサブネットマスクゲートウェイDNS

1.システムのネットワークカード情報とIPアドレスを確認します

ipaddr

eth0 00:0c:29:fc:30:79

eth1 00:0c:29:fc:30:83

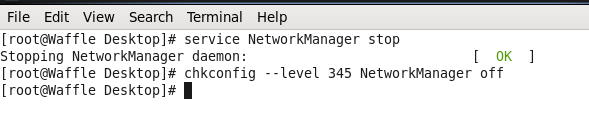

2.networkmanagerサービスをオフにします

service NetworkManager stop

chkconfig --level 345 NetworkManager off

IPアドレスの設定を開始する前に、まず現在のオペレーティングシステムが開いているサービス(NetworkManager)

を閉じる必要があります。このサービスは、バージョン6のネットワークカードのネットワークアドレスを管理するのに役立ちます(このコマンドのヘルプはあまりありません) IPを設定するには、逆効果になります。オフにすることをお勧めします)

service NetworkManager stop

今後の実験に影響を与えないように、絶対に開かず、完全に閉じてください。chkconfig--level 345 NetworkManager off

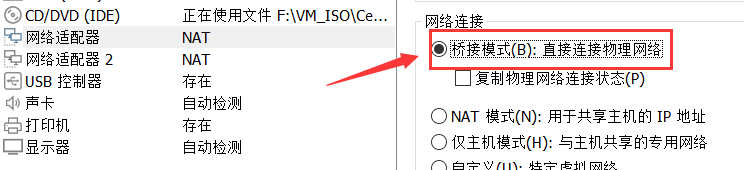

NICの1つ(eth0など)が仮想マシン内の実マシンのNICをブリッジします。ブリッジの目的は、実マシンと仮想マシンを同じネットワーク環境(ローカルエリアネットワーク)に配置すること

です。1つのネットワークブリッジ設定用のカード:1つを選択し、[詳細設定

]をクリックします

ネットワークモードをブリッジモードに設定し(元のデフォルトはNATモードです)、

ブリッジモードが物理ネットワークに直接接続することを確認します

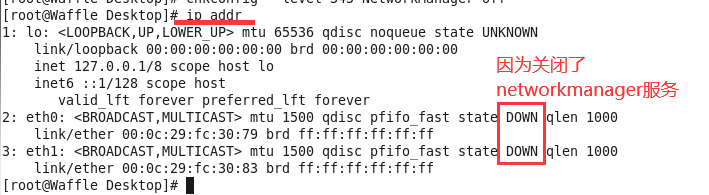

確認後の現在のステータス:ip addr

3.ネットワークアドレスを構成します

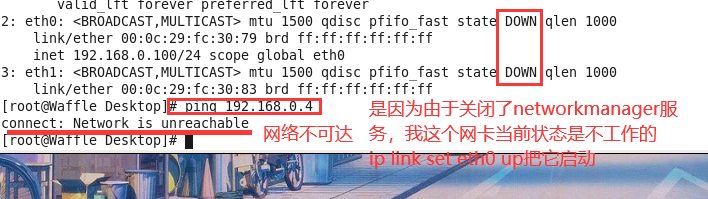

ip link set eth0 up

ip addr add 192.168.0.100 / 24 dev eth0(with ip)

ip route add default via 192.168.0.1 dev eth0(with Routing)DNSを手動で構成します:

[root @ Waffle Desktop] #vim /etc/resolv.conf(dns解決ファイルです。dnsを記録する場合は書き込みます)

このファイルを開いた後、行を見つけて書き込みます。

ネームサーバー、あなたはDNSサーバーアドレスを知っています

例:ネームサーバー202.106.0.20

ip addr add(対応するIPアドレスと対応するネットワークデバイス名を書き込むだけで済みます。書き込まれるネットワークアドレスは実際のマシンのネットワークアドレスと同じである必要があります(同じネットワークアドレスは同じネットワークセグメントです)、選択したばかりのブリッジ)

ip addr add 192.168.0.100 / 24 dev eth0(devの後にデバイス名を追加)

このIPアドレスが必要ない場合は、addをdelに置き換えてください:ip addr del 192.168.0.100 / 24 dev eth0

このアドレスを試して、ウィンドウにpingを送信できます(イントラネット)

ip link set eth0 up

は

、実マシンにpingを実行できるようになりました。実マシンにpingを実行できるかどうかは、ファイアウォールがオンになっているかどうかによって異なります。

外部ネットワークにpingを実行して確認します

ルーティングテーブルを追加します。

[root@Waffle Desktop]# ip route add default via 192.168.0.1 dev eth0(设定默认网关)

[root@Waffle Desktop]# ip route 查看路由表

192.168.0.0/24 dev eth0 proto kernel scope link src 192.168.0.100

default via 192.168.0.1 dev eth0

外部ネットワークにpingを実行して、次のことを確認します。

Webサイトにアクセスして、以下を確認してください。

nslookup www.baidu.com(手動解決)は、dnsを介してBaiduを解決できることを確認します-「いいえ(現在のオペレーティングシステムはDNSで構成されていないため)

nslookupは、ローカルに記録されたdnsサーバーアドレスを使用して現在のドメイン名を送信することを意味しますそのアドレスに、そのアドレスは私にwww.baidu.comに戻ります。このホストには独自のIPアドレスがあり、このIPを介してこのドメイン名にアクセスできます。

ドメイン名を使用して直接アクセスする場合、対応するものはありません。 IPアドレスの関係、実際にはアクセスできません

DNSを手動で構成する

[root@Waffle Desktop]# vim /etc/resolv.conf (它就是dns的解析文件,要记录dns就往里面写)

这个文件打开以后只需要随便找一行写上:

nameserver 你知道的dns服务器地址

比如:nameserver 202.106.0.20

Firefoxブラウザーを開き、Baiduと入力して、ホームページを表示できるかどうかを確認します。ホームページを表示できる場合は、IPアドレスの構成実験が成功します。

上記は、IPアドレスを構成するプロセス全体です(この構成IPアドレスは一時的な構成にすぎません。以下では、この構成済みIPアドレスを永続的に有効にする方法について説明します)。

構成ファイルを使用してネットワークアドレスを構成します(構成されたIPアドレスを永続的に有効にします)

サーバーまたは仮想マシンを再起動すると、上記で構成したIPアドレスは無効になります。IPアドレスを永続的に有効にする方法を以下に説明します。

eth0IPはゲートウェイなしで192.168.1.254/24に

設定されていますeth1IPはゲートウェイなしで172.16.1.254/24に設定されています

Linuxオペレーティングシステムの管理ネットワークカードの構成ファイル:/ etc / sysconfig / network-scripts /(構成ファイルはすべてetcの下にあります)

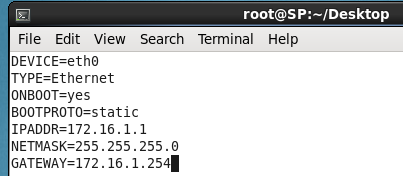

[root @ Waffle network-scripts]#vimifcfg-eth0最初のネットワークカードの構成ファイルを開きます

DEVICE=eth0 网卡设备

TYPE=Ethernet 类型

ONBOOT=yes 是否允许network服务管理该文件

BOOTPROTO=static 静态获取IP地址(也就是手工配置)

IPADDR=192.168.1.254

NETMASK=255.255.255.0

同じ理由:[root @ Waffle network-scripts]#vimifcfg-eth1操作(上記と同じ)

設定後に有効にするにはどうすればよいですか?ネットワークサービスを再起動します

/etc/init.d/network restart

総括する:

vim / etc / sysconfig / network-scripts / ifcfg-eth0

DEVICE = eth0ネットワークカードデバイス

TYPE =イーサネットタイプ

ONBOOT = yesshiネットワークサービスにファイルの管理を許可するかどうか

BOOTPROTO = static Get

IPADDR = 192.168.1.2

NETMASK = 255.255。 255.0

GATEWAY = 192.168.1..254

DNS1 =

DNS2 =

現在の設定有効にするためのコマンド:

サービスネットワークの再起動を

実験:

1.ミドルルーターを仮想スイッチ(centos6-1)に接続します

2. XPを開き、vmnet2にブリッジし、IPとゲートウェイを構成します(winxp-1)

お互いにpingできるかどうかを確認します

3.構成サーバー(centos6-2)がvmnet3に

接続されています:

他のネットワークカードは使用されていません

構成ファイルを使用してネットワークアドレスを構成します

。vim/ etc / sysconfig / network-scripts / ifcfg-eth0

ネットワークサービスを再起動することを忘れないでください:service network restart

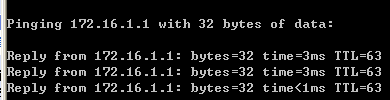

172.16.1.1を使用して相互にpingを実行してみてください1

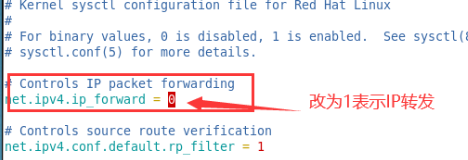

4.ルーティング機能を有効にするようにルーティングを構成します(centos6-1)。

ルーティング機能を有効にするには、ルーティング機能は実際にはカーネル内の機能です。有効にする場合は、構成ファイル

vim / etc / sysctl.confを使用します。(カーネル構成ファイル)

sysctl -pの実行後に有効になり

、centos6-2に戻って192.168.1.1にpingを実行します。

winxpに移動して172.16.1.1にpingを実行し、ターゲットホストに到達できないことを確認します

その理由は、centos6-1がファイアウォールを開いたためです(このファイアウォールは実際にはルーティングと転送を制限します)

iptables -nL(ファイアウォールを確認してください)

ファイアウォールをオフ

にします:セットアップを入力します

ファイアウォールを閉じた後、winxpを使用して他のホスト172.16.1.1

にpingを実行してみてください。centos2を使用して192.168.1.1にpingを実行してください。

ログファイルの管理と緊急分析

ログファイル

/ var(このディレクトリは、ログや電子メールなど、オペレーティングシステムによって頻繁に変更されるファイルを格納する、絶えず変更されるファイルのストレージディレクトリです)

ログの分類

システムログ(システムの動作中に生成されたイベント、障害のあるイベント、正常なイベントを

記録し

ます)システムログのログインログは、マッサージ(つまり、オペレーティングシステムがログインしたときとログインしたとき)に保存されます。 in)入力したパスワードが正しい、間違っている、または間違っている場合。いつ入力したか...)

ログインログ

プログラムログは安全に保存されます(独自のログを持つApacheなど、プログラムごとにプログラムログが異なります。それが実行されているときに何かありますか?間違っていますか?誰がそれにアクセスできますか?...)

ログ管理サービス

ログアクセス用の設定ファイル:/etc/rsyslog.conf

ロギングのログレベル:

debug、info、notice、warning、warn(warningと同じ)、err、error(errと同じ)、crit、alert、emerg、panic(emergと同じ)

最も深刻でない->最も深刻

ログのリモートバックアップ(ログサーバーの設置)

このログはローカルに保存されるだけでなく、リモートの場所にもバックアップされます

他の誰かがあなたのroot権限を取得した場合

echo ""> / var / log / secureは ログインログを直接クリアするため、ログのリモートバックアップは非常に重要です。

実験:ログサーバーの構築

ラボ環境:

winxp:悪意のあるログインクライアント

2つのCentos6.9ログサーバーログサーバー

目的:

ログバックアップサーバーを構築するプロセスを理解し、ログバックアップサーバーを構築することによってその重要性を認識します。

ログインしたサーバーを構成します。

ログインしたサーバーの構成ファイルを変更します

vim /etc/rsyslog.conf

ログインサービスはauthpriv。* @ opposite host IP:514と呼ばれます(*。*、前面*はサービス名を示し、背面*はログレベルを示します)

ファイアウォールを一時的にオフにします

セットアップ

ロギングサーバーを構成します。

vim /etc/rsyslog.conf

送信者はポート514を使用してデータを送信するため、受信者はデータを受信するためにTCPポート514を開く必要があります。

収集するログと、収集後に保存するログを構成します

service rsyslog restart //再起動して有効にします

ポート514が開いているかどうかを確認します

ss -antpl | grep 514(tはtcpプロトコルを表し、lは監視を表します)

ログサーバーが正しく機能しているかどうかをテストします

winXPがサーバーに正常にログインしました

ログインログファイルがログサーバーに生成されます

ログを削除する悪意のある攻撃者をシミュレートする

サーバーログを削除するための悪意のあるクライアントのリモートログイン

サーバーのログインログがクリアされます

また、ログバックアップサーバーは、ログの損失を防ぐためにログインログを記録します。