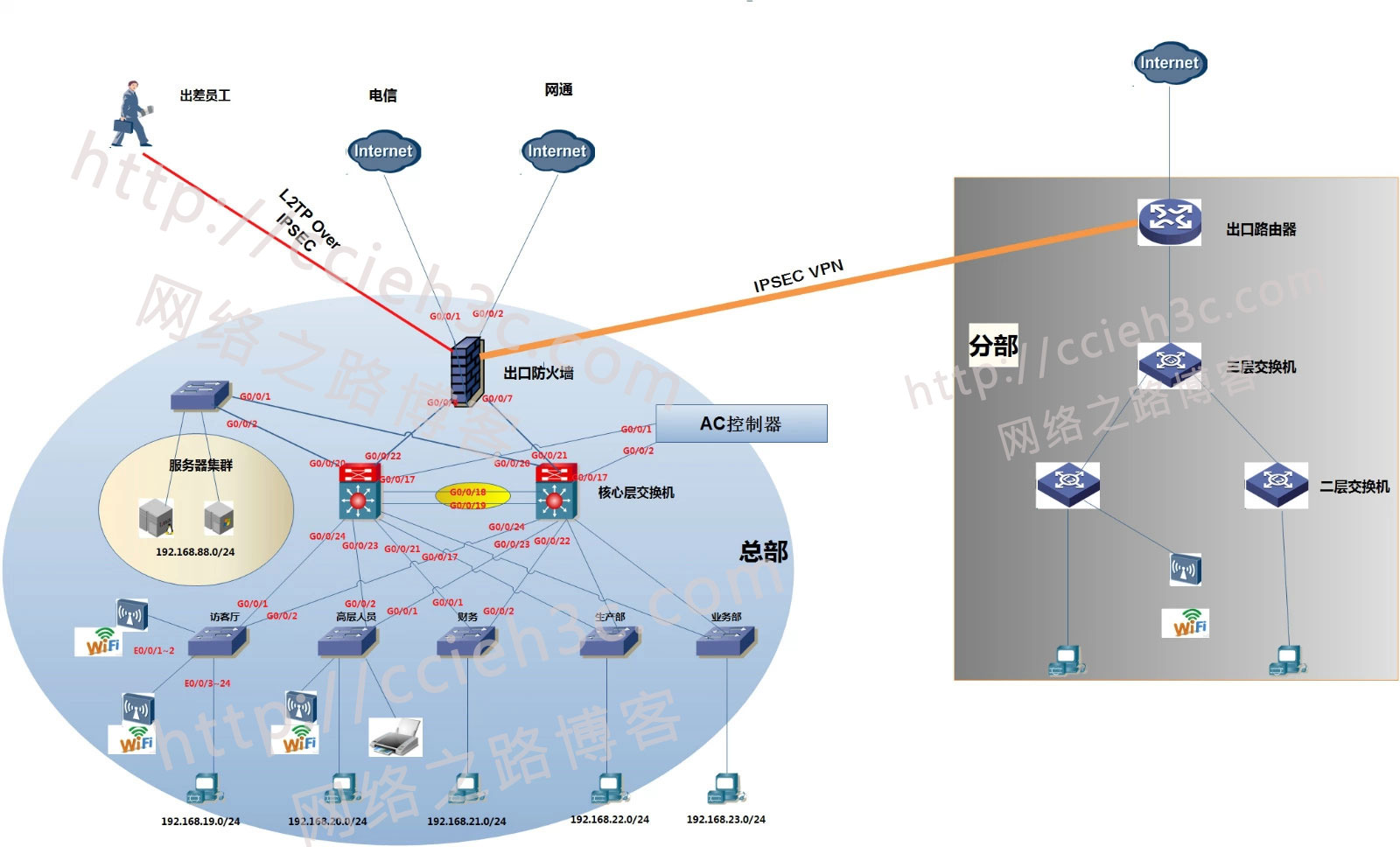

トポロジー

トポロジをローカルに保存してから拡大して表示できるため、より明確に表示できます。(新しいウィンドウにドラッグして開きます)

ルーティングの展開[さまざまなニーズに応じて、デフォルトルーティング、フローティングルーティング NQAまたはIPリンク、ポリシールーティングを展開します]

分析:実際の作業には複数の要件があります

。1。顧客はChina Telecomへのテレコムトラフィックアクセス、およびUnicomへのChinaUnicomトラフィックアクセス

を実現したいと考えています[これをサポートするには高バージョンのファイアウォールが必要です] 2。お客様は実現したいと考えています2つのISPが完全に使用されており、ISPに障害が発生すると、自動的に別のISPに切り替わります。

3.顧客はデフォルトでテレコムを使用したいと考えていますが、テレコムに障害が発生した場合にのみユニコムを使用します[またはユニコムがVPNトラフィックを使用し、テレコムがISPトラフィックを使用します。】

実装

1.顧客は、電気通信にアクセスするための電気通信トラフィックと、チャイナユニコムにアクセスするためのチャイナユニコムのトラフィックを実現したいと考えています[これをサポートするには、高バージョンのファイアウォールが

必要です]注:この要件を達成するには、実際には、多数のルーティングネットワークが必要です。セグメントが必要であり、チャイナテレコムとチャイナユニコムの最新のネットワークセグメントを知る必要があります。次に、チャイナテレコムとチャイナユニコムへのアクセスを実現するために、ルーティングテーブルに詳細なルートを入力します。一部の小規模なルーターメーカーはデフォルトでルーティングテーブルを統合しているので、この機能を提供できます。USGの現在のバージョンはまだ統合されていません。次世代ファイアウォールNGfWでは、ルーティングテーブルが統合され、負荷分散が実現できると言われています。したがって、この要件を実装するときは、China TelecomとUnicomの詳細なルーティングを知っているか、現在は達成できない高バージョンを使用する必要があります[これはHuaweiの起動後にのみ使用できます]。

2.お客様は、2つのISPが十分に活用されており、一方のISPに障害が発生すると、もう一方のISPに自動的に切り替わることを認識したいと考えています。

注:この方法は現在、作業で最も使用されています。主にイントラネットのネットワークセグメントを使用して負荷分散を行います。たとえば、一般的なトラフィックは電気通信に送られ、トラフィックの半分はUnicomに送られ、NQAの協力によって送られます。またはIP-lINkテクノロジー。ISPが正常かどうかを検出し、ポリシールーティングを介して分類します。

2.1、ポリシールーティングの実装

[USG-GW] acl番号2000

[USG-GW-acl-basic-2000]説明コア-インターネットにアクセスするためのVrrpマスター

[USG-GW-acl-basic-2000]ルール許可ソース192.168.19.00.0.0.255

[USG -GW-acl-basic-2000]ルール許可ソース192.168.21.00.0.0.255

[USG-GW] acl番号2001

[USG-GW-acl-basic-2001]インターネットにアクセスするための説明Core-Bvrrpマスター

[USG-GW-acl-basic-2001]ルール許可ソース192.168.20.00.0.0.255

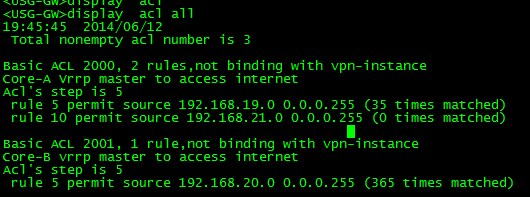

説明: 2つのAClが定義されています。AClの分類はVrrPのマスターに基づいています。たとえば、Core-Aのマスターネットワークセグメントは200で定義され、Core-Bのマスターネットワークセグメントは2001で定義されています。ケース異なるイントラネットのトラフィックを照合するために使用され、最終的にポリシールーティングで呼び出されて効果を実現します。

[USG-GW] policy-based-route to-isp permit node 5

[USG-GW-policy-based-route-to-isp-5] if-match acl 2000

[USG-GW-policy-based-route-to -isp-5] apply ip-address next-hop 202.100.1.1

[USG-GW] policy-based-route to-isp permit node 10

[USG-GW-policy-based-route-to-isp-10] if-match acl 2001

[USG-GW-policy-based-route-to -isp-10] apply ip-address next-hop 61.128.1.1

説明:2つのポリシールートが定義されています。最初のルートは電気通信へのアクセス用で、ACl 2000が一致すると、次のホップ202.100.1.1が使用され、最初のルートは2つ目は、China Unicomにアクセスすることです。ACl2001が一致すると、ネクストホップ61.128.1.1が実行されます。さらに、インターフェイスは1つのポリシールートしか呼び出すことができないため、これはポリシーに記述する必要があります。したがって、ここでの最後の呼び出しはVLANインターフェイスの下で行われます。

[USG-GW] interface vlan 1

[USG-GW-Vlanif1] ip policy-based-route to-isp

説明:ここには方向性はなく、ソースインターフェイスでポリシールーティングを呼び出すことができます。

2.2IP-Linkテクノロジーの実装

注:誰もがNQAを使用できると考えていますが、NQAはファイアウォールでの関連ルーティングをサポートしておらず、IP-Linkしか使用できません。また、IP-linkテクノロジーには大きな利点があります。つまり、戦略的ルーティングとリンクできます。

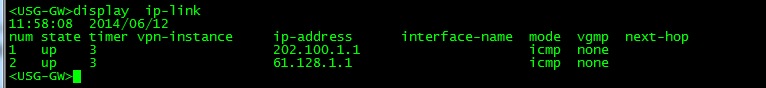

[USG-GW] ip-link check enable

[USG-GW] ip-link 1 destination 202.100.1.1 interface g0 / 0/1 mode icmp

[USG-GW] ip-link 2 destination 61.128.1.1 interface g0 / 0/2モードicmpの

説明:IP-Linkテクノロジーがオンになり、2つが定義されます。宛先202.100.1.1をICMPでテストできる場合、IP-Link1はアップですが、それ以外の場合はダウンです。もちろん、Ip-Linkの効果は同じ。最終的にはルーターに関連付けます。

これらがすべてUPになっていることがわかります。

拡張アプリケーション[DNSまたはダイヤルアップインターフェイスをテストする場合はどうなりますか]

[USG-GW] ip-link 3 destination ccieh3c.taobao.com interface g0 / 0/1これは、G0 / 0/1からドメイン名へのアクセスが失敗した場合に実現でき、リンクは無効と見なされます。このdNSのテスト方法では

、dNS解決機能を開き、dNSサーバーアドレスを定義する必要があります。DNS解決DNSサーバーxxxx

[USG-GW] ip-link 3 destination ccieh3c.com mode icmp next-hop dialer、これは、PPPOe環境の場合、ネクストホップをダイヤルインターフェイスとして指定できることを意味します。もちろん、ip-link3宛先ccieh3c.taobao.comインターフェイスダイヤラ0にすることもできます。宛先はIPまたはドメイン名にすることができます。

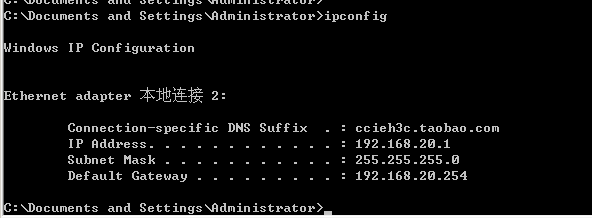

2.3 デフォルトルートの定義

[USG-GW] ip route-static 0.0.0.0 0 202.100.1.1 track ip-link 1

[USG-GW] ip route-static 0.0.0.0 0 61.128.1.1 track ip-link 2

説明:2つのデフォルトルートが定義されています。それぞれ、China UnicomTelecomのネクストホップを指します。これはIP-LINkテクノロジーに関連していることに注意してください。

2.4ポリシーとNATの定義

ポリシーとNATは以前に定義されているため、ここで定義を繰り返す必要はありません。

2.5結果検証テスト[例として、ビジターホールとBoosを取り上げます。】

9.3.1インターネットテストへのアクセス[デュアルラインアクセス、およびテスト側の失敗の結果。】

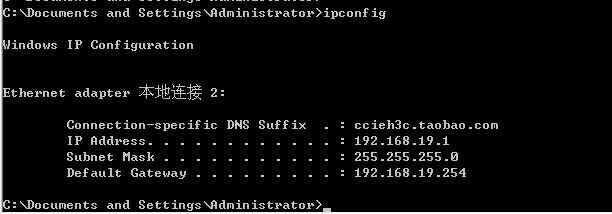

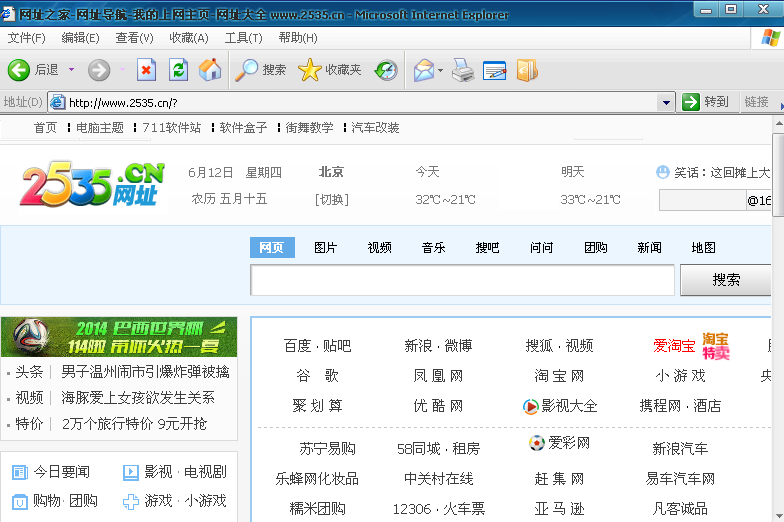

2.5.1ビジターホールでのユーザーテスト

IPアドレス

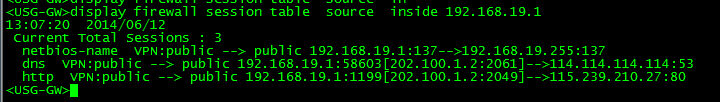

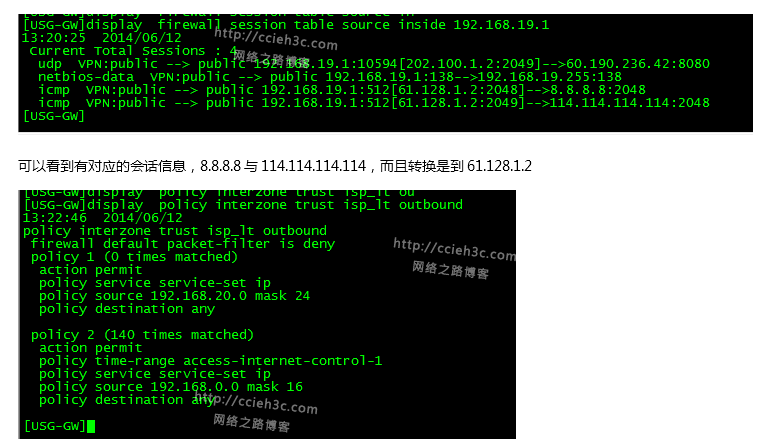

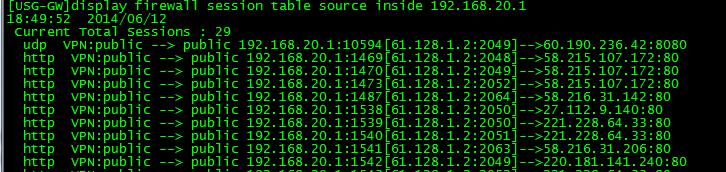

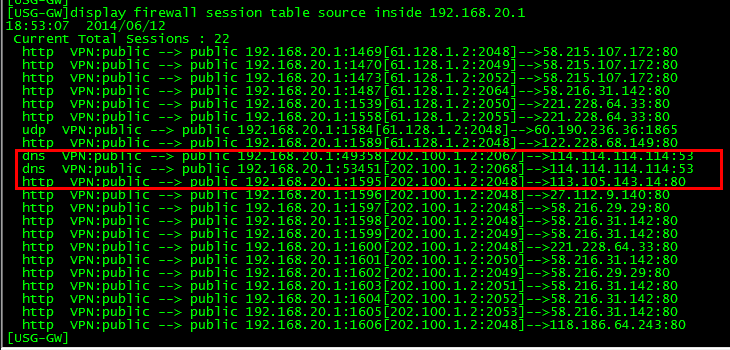

NAT変換エントリビューを取得しました

dNSのトラフィックは202.100.1.2であることがわかります。パブリックネットワークアドレスが解決されると、Baiduにアクセスするために202.100.1.2に変換されます。

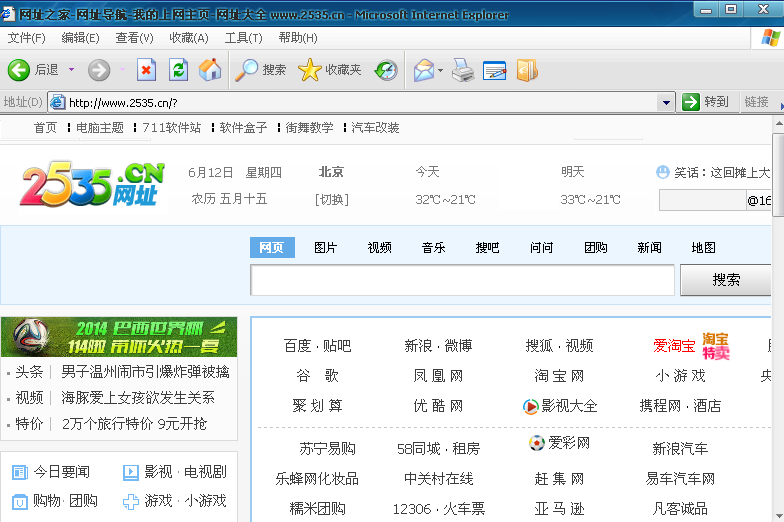

Baiduも開いていることがわかります。

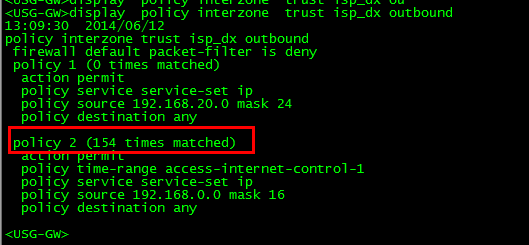

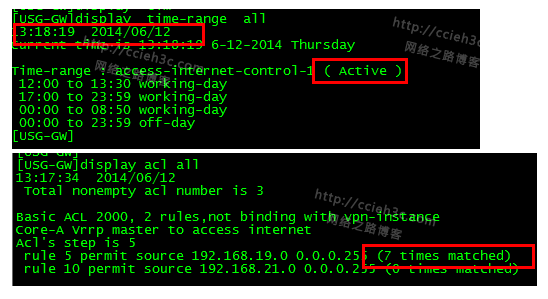

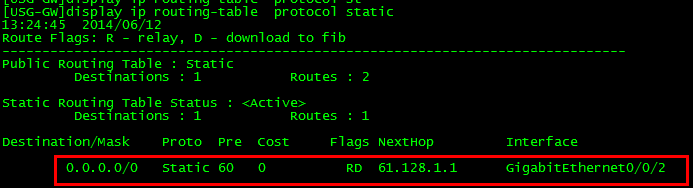

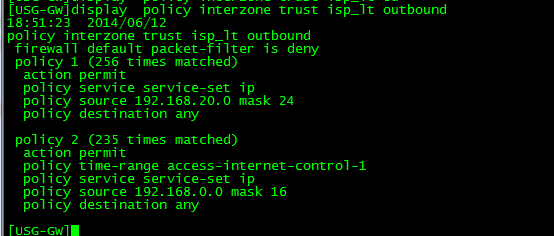

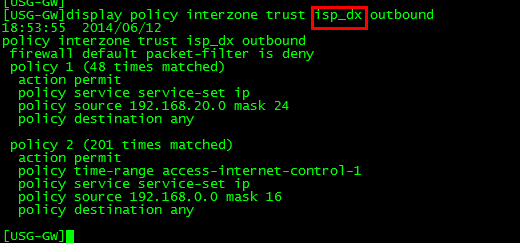

ポリシーチェックの一致

対応する一致があることがわかります。

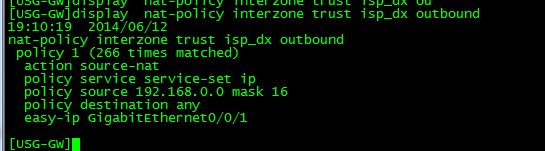

NAT一致

戦略2が実行されているため、戦略2が有効になる理由。

ACLにも対応する一致があることがわかります。

dxに障害が発生した場合でも、外部ネットワークに引き続きアクセスできるかどうかをテストします。

[USG-GW] int g0 / 0/1

[USG-GW-GigabitEthernet0 / 0/1] shutdown

ここでは、次のポートをシャットダウンしていると見なすことができるだけで、障害の問題が発生します。

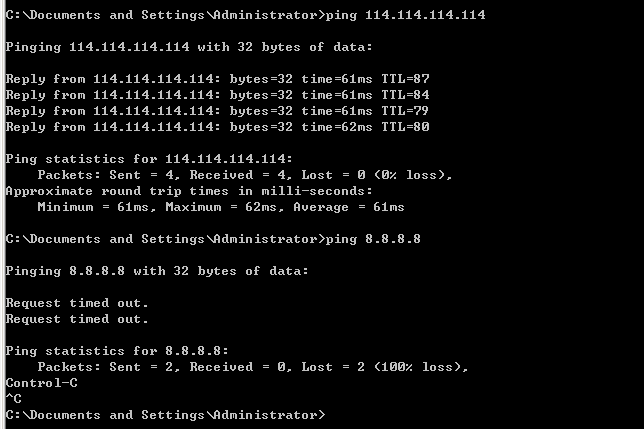

説明:PING 114.114.114.144は通信できますが、8.8.8.8は通信できません。国は閉鎖されました。

対応する戦略の一致があります。

策略路由与IP-Link技术匹配的时候效果

当有IP-Link技术与策略路由同时出现的时候,系统会默认的根据IP-Link检测的下一跳地址,来判断策略路由是否生效,202.100.1.1失效了,则该策略路由对应的也失效,所以这里走的不是策略路由,而是走的默认路由。

2.5.2高层部门下测试

已经获取到了对应的VLAN下的地址。

可以看到会话信息,都是通过 61.128.1.2转发的。

可以看到,现在第一个是有匹配了的,因为这个是给Boss网段用的。

策略路由调用的ACL也是有效果的。

测试断开链路,继续访问

可以看到后面的都是关于202.100.1.2的了,并不是61.128.1.2,而且访问正常。

可以看到,电信的策略有匹配项目了。

2.6 总结

关于双ISP的实施,注意几点就可以了,关于ip-link技术与策略路由的配合,另外就是需要放行的策略,与NAT的配置。注意查看匹配项来检查是否正常转换。

3、客户想默认情况下走电信,但电信出现故障的时候,才走联通【或者联通走虚拟专用网流量,电信走ISP流量。】

关于该定义的话,这里就不演示结果了,只给出思路与配置。

1、定义ip-link技术

2、直接指向一条默认路由到DX。【注意关联ip-link】

3、定义一条浮动默认路由指向联通【不需要调用ip-link,但是优先级要把DX的要大】

4、如果要实现***的流量走联通的话,指向把需要访问对方私网网段的地址直接指向联通的出接口即可。那么在加密处理的时候自然会把包引向联通的接口,然后发送给对方。

注:この方法で実現される効果は、デフォルトでテレコムを使用することです。ip-linkテクノロジーがテレコムリンクの切断を検出し、デフォルトルートが消えると、チャイナユニコムのデフォルトルートが直接使用されます。***静的ルートが存在するためです。したがって、暗号化のためのUnicomのインターフェイスにつながります。

この記事は最初に公開アカウントで公開されました:Network Road Blog