Récemment, Yuntian Data Recovery Center a découvert au cours du processus d'acceptation des consultations des utilisateurs qu'un nouveau type de virus ransomware - le virus ransomware crypt - est apparu discrètement sur le marché. Ensuite, nous procéderons à une analyse complète de ce type de virus ransomware.

1. Caractéristiques d'être infecté par le virus ransomware crypt

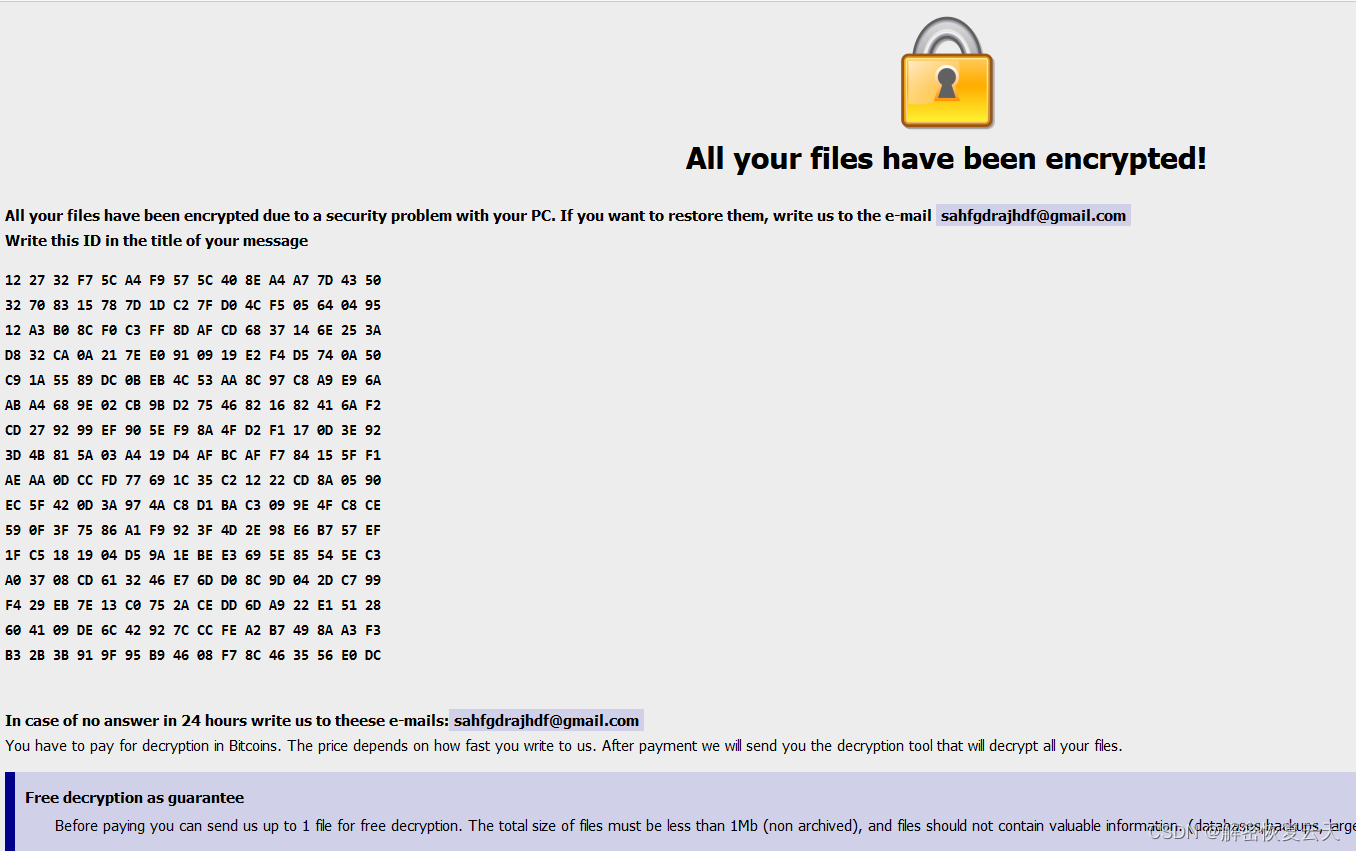

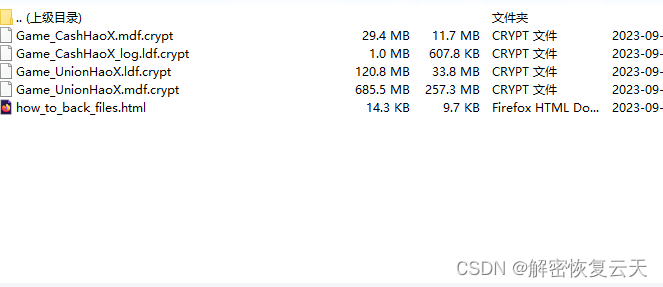

- Il existe une page Web HTML nommée how_to_back_files sur le bureau et plusieurs dossiers, qui peuvent être ouverts normalement avec un navigateur ;

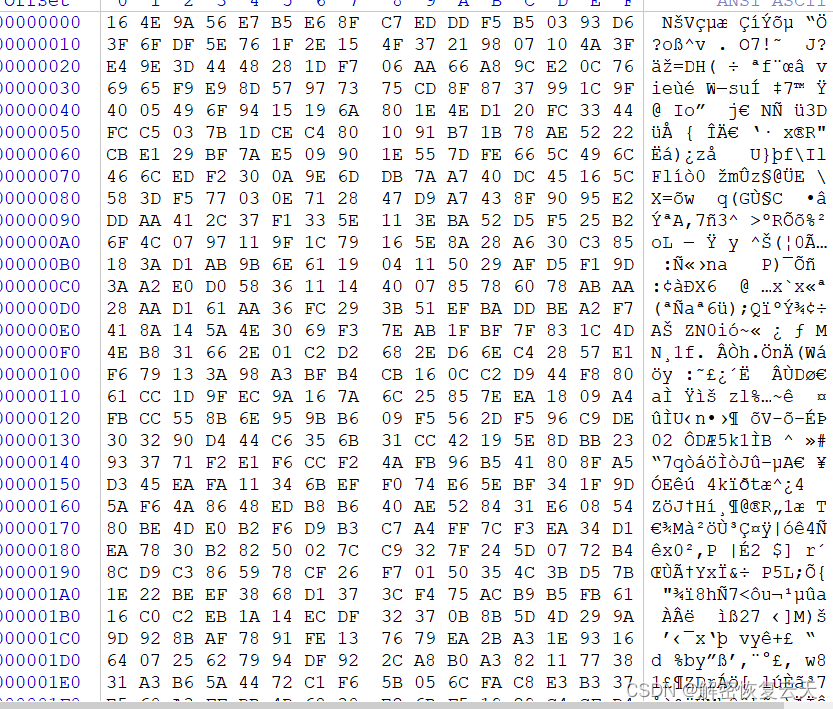

- L'extension de toutes les données du serveur ou de l'ordinateur devient *.crypt. Par exemple, le fichier d'origine est kuaijiemi.sql. Après avoir été infecté par le virus ransomware, il deviendra kuaijiemi.sql.crypt. Double-cliquez dessus pour afficher qu'aucune application ne peut être ouverte.

3. Tous les logiciels du serveur ne peuvent pas fonctionner, les icônes de raccourci du logiciel seront gâchées ou une erreur sera signalée pendant le fonctionnement.

2. Cible de l'attaque du ransomware Crypt

Selon les statistiques du Yuntian Data Recovery Center, les principales cibles des attaques des ransomwares cryptés sont les serveurs d'entreprise, et les utilisateurs ont été infectés à la fois par des serveurs physiques et des serveurs cloud. Les types de données que les utilisateurs souhaitent récupérer sont principalement des données financières ou des données importantes dans les systèmes OA. Nous n'avons pas encore reçu de demandes de récupération de données personnelles provenant d'ordinateurs personnels, mais cela ne signifie pas que l'autre partie n'attaquera pas les ordinateurs personnels.

3. Solutions et étapes pour être infecté par le virus ransomware crypt

- Préparez un disque dur mobile avec une capacité suffisante pour sauvegarder les données importantes sur le serveur. Le but est de conserver les données originales. Si le client est un serveur cloud, vous pouvez simplement prendre un instantané. La période de validité de l'instantané doit être définie aussi longtemps que possible.

- Demandez l’aide d’un professionnel. N'effectuez pas de travaux inutiles tels que la modification de l'extension des données à récupérer sans autorisation afin d'éviter que les données ne subissent des dommages secondaires. Si vous voulez vraiment l'essayer vous-même, vous pouvez opérer à partir de la sauvegarde et essayer de ne pas apporter de modifications à la machine d'origine.

3. Formatez et réinstallez le système. Pour éviter un empoisonnement secondaire, la meilleure solution consiste à formater et à réinstaller le système, ce qui peut supprimer complètement tous les programmes ransomware cachés et permettre au système de fonctionner normalement.