| Guide | Avec le développement des technologies cloud et virtuelles, l'utilisation de conteneurs dockers devient de plus en plus populaire et pratique. De nombreuses entreprises ont déplacé leur infrastructure des machines physiques traditionnelles vers des architectures virtualisées et ont construit des services en ligne basés sur des clouds publics, des clouds privés et des clouds de conteneurs. La sécurité associée aux conteneurs devient de plus en plus importante. |

Par rapport aux méthodes de sécurité traditionnelles, les différences dans les architectures de virtualisation nécessitent complètement des méthodes de sécurité différentes. Il est nécessaire de comprendre et d'effectuer des analyses de sécurité de conteneur spécifiques dans les premières étapes du processus de construction du service. Afin de répondre aux besoins de sécurité de l'architecture cloud de conteneurs virtualisés, cet article présente les bogues pour vous présenter certains outils de sécurité open source dans l'architecture cloud virtualisée et l'environnement de conteneurs.

Falco est un outil d'audit de sécurité open source créé par Sysdig qui prend en charge K8S. Falco fait partie de la Cloud Native Computing Foundation (CNCF), qui fournit une surveillance comportementale de l'activité du conteneur, du réseau et de l'hôte.

Falco a été initialement conçu pour le système de détection d'intrusion sur l'hôte de Linux , mais il est également applicable à container.id, container.image du système de conteneur ou à son espace de noms normal, il peut donc être utilisé pour détecter le comportement des conteneurs docker basés sur un conteneur Le détecteur peut fournir des informations détaillées sur le comportement des conteneurs, détecter les comportements malveillants ou inconnus et envoyer des alertes aux utilisateurs via des enregistrements de journaux et des notifications.

Falco peut suivre et analyser le comportement des actions se produisant à l'intérieur du conteneur, y compris les appels système Linux . Falco suit les événements basés sur des conteneurs, notamment:

- Code shell s'exécutant à l'intérieur du conteneur ;

- Tout conteneur fonctionnant en mode privilégié

- Montez n'importe quel chemin de répertoire sensible à partir de l'hôte (par exemple / proc);

- Tentatives de lecture accidentelle de fichiers sensibles (par exemple / etc / shadow);

- Utilisez tous les fichiers binaires système standard pour les connexions réseau sortantes.

Une fois qu'un comportement malveillant est détecté, tel que l'utilisation d'appels système spécifiques, de paramètres spécifiques ou d'attributs du processus d'appel, il peut envoyer une alerte à l'administrateur.

- Version actuelle: 0.21.0

- Adresse du projet: https://falco.org/

- Référentiel de code source: https://github.com/falcosecurity/falco

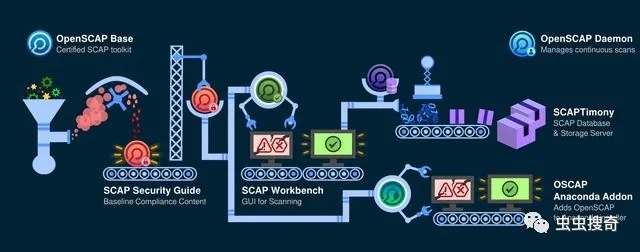

OpenSCAP est une commande outil d'audit -ligne qui peut analyser, charger, modifier et vérifier les documents d'exportation SCAP. SCAP (Secure Content Automation Protocol) est une solution d'inspection de la conformité des infrastructures Linux de classe entreprise, maintenue par le NIST. Il utilise le format de description de liste de configuration extensible (XCCDF) pour afficher le contenu de la liste et décrire la sécurité et la conformité globales de Linux.

OpenSCAP fournit un ensemble d'outils pour la gestion de la conformité et la numérisation. Avec l'aide d'outils tels que oscap-docker, il prend en charge la numérisation des images de conteneurs. OpenSCAP peut également aider les utilisateurs à rechercher la conformité, comme XCCDF. Le package contient également d'autres outils / composants:

- OpenSCAP Base est utilisé pour effectuer une analyse de configuration et de vulnérabilité;

- Service OpenSCAP Daemon exécuté en arrière-plan;

- SCAP Workbench Une application d'interface utilisateur qui fournit un moyen pratique d'effectuer des tâches oscap courantes;

- Intergiciel SCAPtimony qui stocke les résultats SCAP pour l'infrastructure utilisateur.

- Version actuelle: 1.3.2

- Adresse du projet: http://www.open-scap.org/

- Référentiel de code source: https://github.com/OpenSCAP/openscap

Clair est un scanner de vulnérabilités open source et un outil d'analyse statique pour analyser les vulnérabilités dans les conteneurs appc et docker.

Clair collecte régulièrement des informations sur les vulnérabilités de plusieurs sources et les stocke dans la base de données. Il fournit une API publique au client pour effectuer et analyser les appels. Les utilisateurs peuvent utiliser l'API Clair pour répertorier leurs images de conteneur, créer une liste de fonctions dans l'image et les enregistrer dans la base de données. Lorsque la mise à jour des métadonnées de vulnérabilité se produit, vous pouvez envoyer des alertes / notifications via Webhook pour envoyer le statut précédent et nouveau de la vulnérabilité et les images affectées aux utilisateurs configurés. Dans le cadre du script de déploiement , Clair prend en charge une variété d'outils tiers pour numériser des images à partir du terminal. Klar, par exemple, est l'un des bons choix.

Les détails d'installation de l'outil sont disponibles sur GitHub et peuvent être exécutés en tant que conteneur Docker. Il fournit également des fichiers Docker Compose et Helm Chart pour simplifier le processus d'installation et peut également être compilé à partir du code source.

Le projet Clair a pour objectif de promouvoir une compréhension transparente de la sécurité des infrastructures à conteneurs. Par conséquent, le projet est nommé d'après un mot français, qui a un sens anglais clair, clair et transparent

- Version actuelle: 2.0.2

- Adresse du projet: https://coreos.com/clair/docs/latest/

- Dépôt de code source: https://github.com/quay/clair

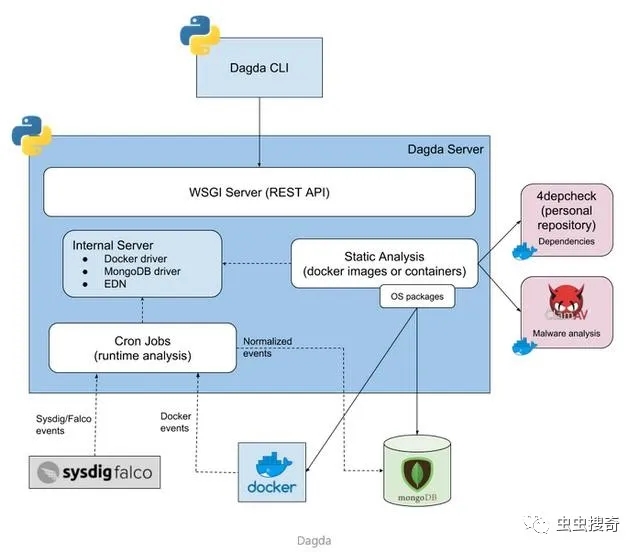

Dagda est un outil d'analyse statique open source pour effectuer une analyse statique des vulnérabilités, logiciels malveillants, virus, chevaux de Troie et autres menaces malveillantes connus dans les images ou conteneurs Docker. Dagda peut surveiller les démons Docker et exécuter des conteneurs Docker pour découvrir des activités irrégulières ou inhabituelles. Cet outil prend en charge les images de base Linux courantes, telles que Red Hat, CentOS , Fedora, Debian, Ubuntu, OpenSUSE et Alpine.

Dagda est livré avec un fichier Docker Compose pour exécuter facilement l'évaluation. Bien que Dagda prenne en charge la surveillance des conteneurs, il doit être intégré à Sysdig Falco. Dagda ne prend pas en charge l'analyse du registre ou du référentiel de conteneurs et convient mieux à l'analyse manuelle à la demande.

Une fois Dagda déployé, vous pouvez télécharger les vulnérabilités connues et son POC d'exploitation à partir de la base de données CVS et l'enregistrer sur MongoDB. Ensuite, il collectera les informations détaillées du logiciel dans l'image Docker et les comparera avec les informations détaillées précédemment stockées dans MongoDB pour vérifier si chaque produit et sa version sont exempts de vulnérabilités.

Dagda peut utiliser ClamAV comme moteur antivirus pour identifier les chevaux de Troie, les logiciels malveillants, les virus et autres menaces malveillantes contenues dans les conteneurs / images Docker.

Les principaux utilisateurs cibles de Dagda sont les administrateurs système, les développeurs et les professionnels de la sécurité.

- Version actuelle: 0.7.0

- Référentiel de code source: https://github.com/eliasgranderubio/dagda

Anchore Engine est un outil de sécurité open-source DevSecOps à pile complète conçu pour analyser et analyser les vulnérabilités des images de conteneurs. Cet outil peut être utilisé comme une image de conteneur Docker, et peut être installé en tant que autonome ou exécuté sur une plate-forme de processus métier. Anchore Engine permet aux utilisateurs d'identifier, de tester et de résoudre les vulnérabilités des images Docker qui créent des applications. Sa version d'entreprise d'OSS fournit la gestion des politiques, des tableaux de bord récapitulatifs, la gestion des utilisateurs, des rapports d'évaluation de la sécurité et des politiques, des contrôles client graphiques et d'autres modules et fonctions back-end.

Anchore Engine fournit des fichiers de composition Docker, qui peuvent être utilisés pour créer l'installation du conteneur Docker en un seul clic. Il prend en charge les composants back-end / côté serveur et peut être analysé sous la forme d'outils CLI (tels que le plug-in Anchore CLI ou Jenkins). Il peut également ajouter des balises à l'entrepôt et, après l'avoir ajouté, il interrogera périodiquement le registre des conteneurs pour analyse. Les utilisateurs peuvent également étendre Anchore Engine avec des plugins qui ajoutent de nouvelles requêtes, stratégies et analyses d'images. Accessible directement via RESTful API ou Anchore CLI.

- Version actuelle: 0.7.0

- Adresse du projet: https://anchore.com/

- Dépôt de code source: https://github.com/anchore/anchore-engine

Les outils de sécurité open source jouent un rôle important dans la protection de l'infrastructure basée sur des conteneurs. Nous pouvons choisir des outils (combinaisons) appropriés en fonction des besoins et des priorités de l'entreprise pour l'assurance de la sécurité dans l'architecture cloud: par exemple, en utilisant OpenSCAP et Clair pour l'analyse de la conformité, en utilisant Falco pour les audits de sécurité et en utilisant Dagda peut être utilisé pour vérifier statiquement les vulnérabilités connues Analysez et utilisez Anchore pour une sécurité combinée. Pour plus d'informations sur Linux, veuillez consulter: https://www.linuxprobe.com