So planen Sie die Netzwerksicherheit

Wenn Sie ein Neuling in der Sicherheitsbranche sind, empfehle ich Ihnen, mit Netzwerksicherheit oder Web-Sicherheit/Penetrationstests zu beginnen. Erstens ist die Marktnachfrage hoch und zweitens ist es relativ ausgereift und der Einstieg ist einfach.

Es ist erwähnenswert, dass Sie sich beim Erlernen der Netzwerksicherheit zunächst mit dem Netzwerk und dann mit der Sicherheit befassen müssen. Beim Erlernen der Web-Sicherheit müssen Sie sich zunächst mit dem Web und dann mit der Sicherheit befassen.

Sicherheit existiert nicht unabhängig, sondern ist eine Anwendungstechnologie der oberen Schicht, die auf anderen Technologien basiert. Ohne diese Grundlage kann es leicht dazu kommen, nur auf dem Papier zu reden und „zu wissen, was passiert, aber nicht zu wissen, warum.“ Es ist auch schwierig, auf einem sicheren Karriereweg weit zu kommen.

Wenn Sie sich ursprünglich mit dem Betrieb und der Wartung von Netzwerktechnik befassen, können Sie sich für den Einstieg in die Netzwerksicherheitsrichtung entscheiden. Wenn Sie sich ursprünglich mit der Programmentwicklung befassen, wird empfohlen, zunächst die Richtung Websicherheit/Penetrationstests zu wählen Natürlich haben Sie bis zu einem gewissen Grad gelernt oder verfügen über bestimmte Berufserfahrung und verschiedene Richtungen. Die technische Kopplung wird immer höher und jeder muss ein wenig über jede Richtung wissen.

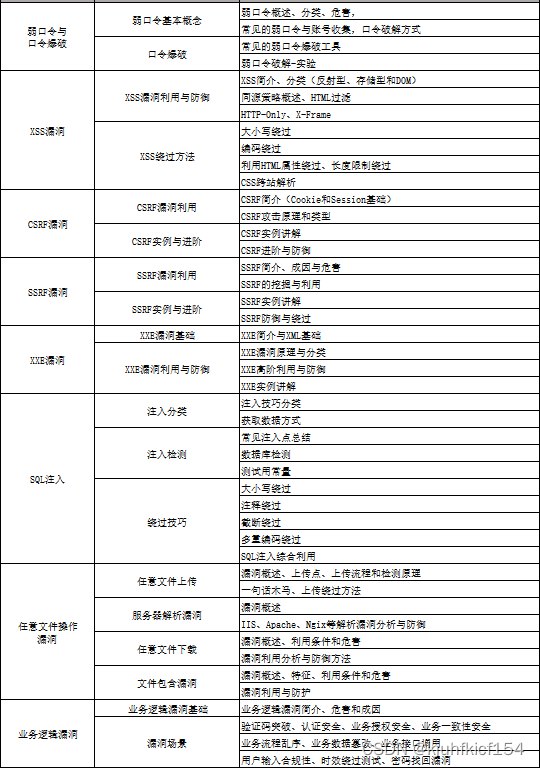

Anhand der obigen Liste von Netzwerksicherheitskompetenzen ist leicht zu erkennen, dass Netzwerksicherheit den Umgang mit weitaus mehr Technologien erfordert. Allgemeine Fähigkeiten müssen erlernt werden: Peripherieverwaltungsfähigkeiten, Phishing-Fernsteuerungsfähigkeiten, Domänendurchdringungsfähigkeiten, Verkehrsanalysefähigkeiten, Schwachstellen Mining-Funktionen und Code-Auditing. Fähigkeit usw.

Viele Leute kommen und sagen, dass sie Hacking lernen wollen, aber sie fangen an zu lernen, ohne die Richtung zu kennen. Am Ende sind sie einfach vergebens! Hacking ist nur ein großes Konzept der Netzwerksicherheit, das viele Richtungen umfasst und unterschiedliche Richtungen unterschiedliche Lerninhalte erfordern.

Netzwerksicherheit kann weiter unterteilt werden in: Netzwerkdurchdringung, umgekehrte Analyse, Schwachstellenangriffe, Kernel-Sicherheit, mobile Sicherheit, Knacken von PWN und viele andere Unterrichtungen. Der heutige Artikel konzentriert sich hauptsächlich auf die Richtung der Netzwerkdurchdringung, die die Haupttechnologie von „Hackern“ ist, wie jeder sie kennt. Andere Richtungen dienen nur als Referenz. Die Lernrouten sind nicht genau die gleichen. Wenn ich die Chance habe, werde ich sie sortieren es separat heraus.

Lernroute für Cybersicherheit

Im Folgenden finden Sie eine Zusammenfassung einer Reihe von Lernrouten, die für Netzwerksicherheit auf Nullniveau geeignet sind. Sie eignen sich für frischgebackene Absolventen und Berufswechsler. Nach dem Lernen beträgt das Minimum 6.000! Selbst wenn Sie über eine schlechte Grundlage verfügen, ist es nicht unmöglich, einen Job in einem großen Unternehmen zu finden und ein Jahresgehalt von einer Million Dollar zu erhalten, wenn Sie die gute Entwicklungsdynamik der Netzwerksicherheit nutzen und sich weiterbilden können!

[ Klicken Sie hier, um zuerst die Informationen zu erhalten und sie dann zu lesen~ ]

Junior-Netzwerkingenieur

1. Theoretisches Wissen zur Netzwerksicherheit (2 Tage)

① Verstehen Sie den relevanten Hintergrund und die Aussichten der Branche und bestimmen Sie die Entwicklungsrichtung.

②Erfahren Sie Gesetze und Vorschriften zur Netzwerksicherheit.

③Das Konzept des Netzwerksicherheitsbetriebs.

④Einführung in MLPS, Vorschriften, Prozesse und Spezifikationen für MLPS. (Sehr wichtig)

2. Grundlagen des Penetrationstests (eine Woche)

① Penetrationstestprozess, Klassifizierung, Standards

② Informationserfassungstechnologie: aktive/passive Informationserfassung, Nmap-Tools, Google Hacking

③ Schwachstellenscan, Schwachstellenausnutzung, Prinzipien, Nutzungsmethoden, Tools (MSF), Umgehung von IDS und Antiviren-Aufklärung ④

Host Angriffs- und Verteidigungsübungen: MS17-010, MS08-067, MS10-046, MS12-20 usw.

3. Betriebssystem-Grundlagen (eine Woche)

① Allgemeine Funktionen und Befehle des Windows-Systems

② Allgemeine Funktionen und Befehle des Kali-Linux-Systems

③ Betriebssystemsicherheit (Fehlerbehebung bei Systemeinbrüchen/Grundlagen der Systemverstärkung)

4. Grundlagen des Computernetzwerks (eine Woche)

①Computernetzwerk-Grundlagen, Protokolle und Architektur

②Netzwerkkommunikationsprinzipien, OSI-Modell, Datenweiterleitungsprozess

③Gemeinsame Protokollanalyse (HTTP, TCP/IP, ARP usw.)

④Netzwerkangriffstechnologie und Netzwerksicherheitsverteidigungstechnologie

⑤Web-Schwachstellenprinzipien und Verteidigung: aktive/passive Angriffe , DDOS-Angriffe, Wiederauftreten der CVE-Schwachstelle

5. Grundlegende Datenbankoperationen (2 Tage)

① Datenbankgrundlagen

② SQL-Sprachgrundlagen

③ Datenbanksicherheitsverstärkung

6. Webpenetration (1 Woche)

①Einführung in HTML, CSS und JavaScript

②OWASP Top10

③Tools zum Scannen von Web-Schwachstellen

④Web-Penetrationstools: Nmap, BurpSuite, SQLMap, andere (Chopper, Miss Scan usw.)

Herzlichen Glückwunsch, wenn Sie dies lernen, können Sie grundsätzlich in einem Job im Zusammenhang mit der Netzwerksicherheit arbeiten, wie z. B. Penetrationstests, Web-Penetration, Sicherheitsdienste, Sicherheitsanalyse und anderen Positionen; wenn Sie das Standardschutzmodul gut beherrschen, können Sie auch als arbeiten ein Standardschutzingenieur. Gehaltsspanne 6.000-15.000

Bisher etwa 1 Monat. Du bist ein „Skript-Kiddie“ geworden. Möchten Sie also noch weiter erkunden?

[ Erhalten Sie „Script Kid“-Wachstum und erweiterte Ressourcen ]

7. Skriptprogrammierung (Anfänger/Mittelstufe/Fortgeschrittene)

im Bereich Cybersicherheit. Die Programmierfähigkeit ist der wesentliche Unterschied zwischen „Script-Kiddies“ und echten Hackern . Im eigentlichen Penetrationstestprozess ist es angesichts komplexer und veränderlicher Netzwerkumgebungen, in denen häufig verwendete Tools die tatsächlichen Anforderungen nicht erfüllen können, häufig erforderlich, vorhandene Tools zu erweitern oder Tools und automatisierte Skripte zu schreiben, die unseren Anforderungen entsprechen. Erfordert bestimmte Programmierkenntnisse. Im CTF-Wettbewerb, bei dem jede Sekunde zählt, müssen Sie über Programmierkenntnisse verfügen, wenn Sie hausgemachte Skripttools effektiv für verschiedene Zwecke einsetzen möchten.

Für Anfänger empfiehlt es sich, eine der Skriptsprachen Python/PHP/Go/Java zu wählen und zu lernen, gängige Bibliotheken zu programmieren, eine Entwicklungsumgebung aufzubauen und eine IDE auszuwählen. Wamp und XAMPP werden für PHP-Umgebungen empfohlen, Sublime schon Sehr empfehlenswert für IDEs. · Lernen Sie die Python-Programmierung. Der Lerninhalt umfasst: Grammatik, Regelmäßigkeit, Dateien, Netzwerke, Multithreading und andere gängige Bibliotheken. Wir empfehlen „Python Core Programming“, lesen Sie nicht alles. · Verwenden Sie Python, um Schreiben Sie Exploits für Schwachstellen und schreiben Sie dann einen einfachen Webcrawler. · Grundlegende PHP-Syntax. Erlernen und schreiben Sie ein einfaches Blogsystem. Machen Sie sich mit der MVC-Architektur vertraut und versuchen Sie, ein PHP-Framework oder ein Python-Framework zu erlernen (optional). · Verstehen Sie das Bootstrap-Layout oder CSS.

8. Super-Internet-Mitarbeiter

Dieser Teil des Inhalts ist für Studierende ohne Vorkenntnisse noch relativ weit weg, daher werde ich nicht ins Detail gehen und eine grobe Route posten. Wenn Sie sich für Kinderschuhe interessieren, können Sie dort recherchieren. Wenn Sie den Ort nicht verstehen, können Sie [hier klicken] , um sich mir anzuschließen und mit mir zu lernen und zu kommunizieren.

Lernrouten und Lernressourcen für Cybersicherheit

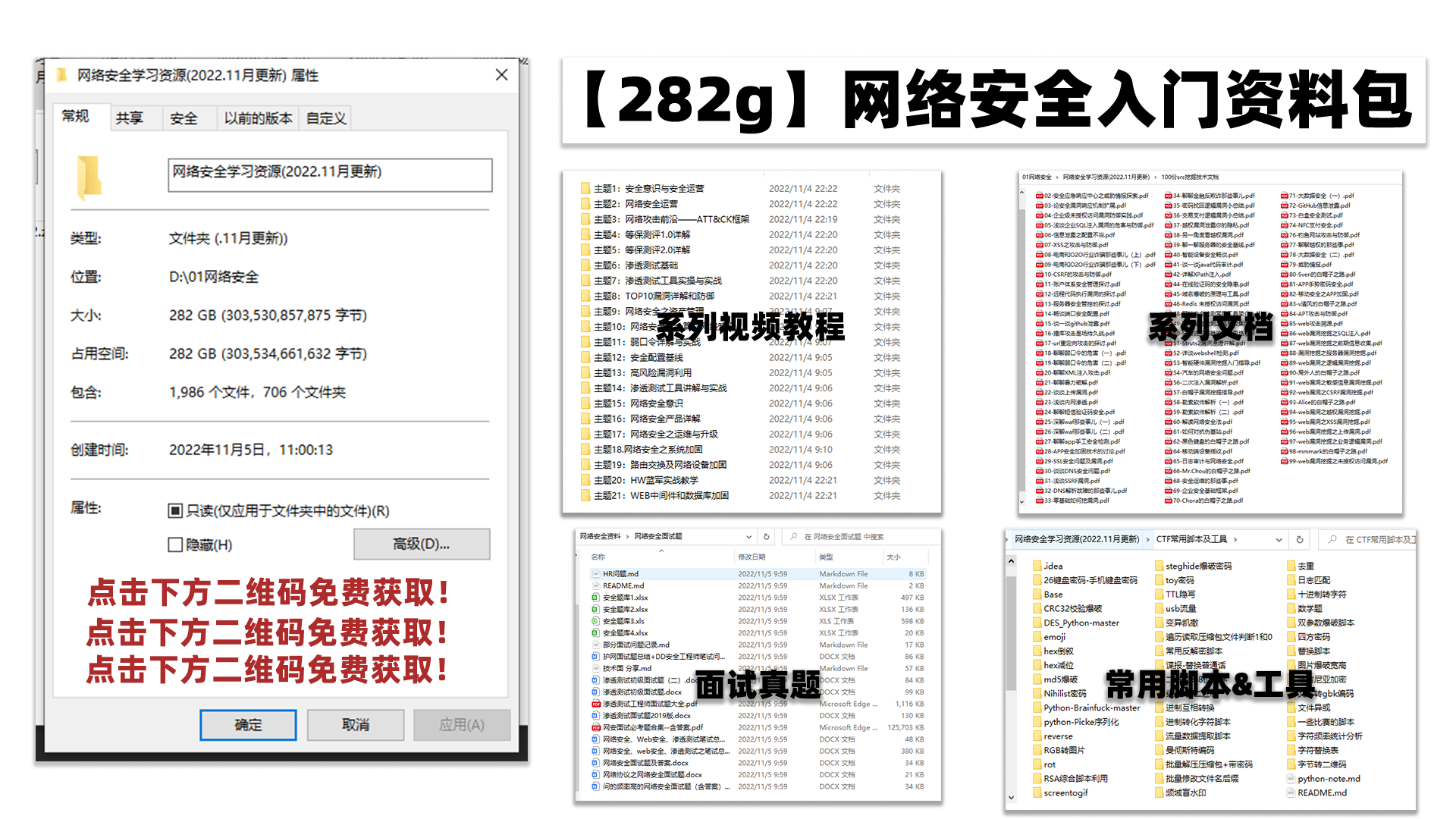

Scannen Sie die Karte unten, um die neueste Sammlung von Netzwerksicherheitsmaterialien zu erhalten (einschließlich 200 E-Books, Standardfragendatenbanken, CTF-Materialien vor dem Spiel, häufig verwendete Tools, Wissens-Brainmaps usw.), um allen zu helfen, sich zu verbessern!

Abschluss

Die Netzwerksicherheitsbranche ist wie ein Fluss und ein See, in dem sich Menschen aller Hautfarben versammeln. Im Vergleich zu vielen bekannten und anständigen Menschen in europäischen und amerikanischen Ländern, die über ein solides Fundament verfügen (Verschlüsselung verstehen, wissen, wie man schützt, Löcher graben können und gut im Ingenieurwesen sind), sind die Talente unseres Landes eher ketzerisch (viele Weiße). (Hüte sind möglicherweise nicht überzeugt), daher ist es in Zukunft notwendig, die Struktur anzupassen und mehr Menschen zu ermutigen, „positive“ „Systemkonstruktionen“ zu betreiben, die „Geschäft“ mit „Daten“ und „Automatisierung“ kombinieren „. Nur so können wir den Talentdurst stillen und der Gesellschaft wirklich umfassende Dienstleistungen anbieten. Das Internet bietet Sicherheit.“

Besondere Erklärung:

Bei diesem Tutorial handelt es sich um eine rein technische Weitergabe! Der Zweck dieses Buches besteht keineswegs darin, denjenigen technische Unterstützung zu bieten, die schlechte Absichten haben! Auch aus dem Missbrauch der Technik übernehmen wir keine Mithaftung! Der Zweck dieses Buches besteht darin, die Aufmerksamkeit aller auf die Netzwerksicherheit zu lenken und entsprechende Sicherheitsmaßnahmen zu ergreifen, um so die durch Netzwerksicherheit verursachten wirtschaftlichen Verluste zu reduzieren! ! !