Hola a todos, soy el mayor Xiaohua, un bloguero en el campo de la informática. Después de años de estudio y práctica, he acumulado un rico conocimiento y experiencia en informática. Aquí me gustaría compartir mi experiencia de aprendizaje y mis habilidades contigo para ayudarte a convertirte en un mejor programador.

Como blogger informático, me he centrado en programación, algoritmos, desarrollo de software y otros campos, y he acumulado mucha experiencia en estas áreas. Creo que compartir es una situación en la que todos ganan. Al compartir, puedo ayudar a otros a mejorar su nivel técnico y al mismo tiempo tener la oportunidad de aprender y comunicarse.

En mis artículos, verá mi análisis y análisis de varios lenguajes de programación, herramientas de desarrollo y problemas comunes. Le proporcionaré soluciones prácticas y técnicas de optimización basadas en mi experiencia real en proyectos. Creo que estas experiencias no solo lo ayudarán a resolver los problemas que enfrenta actualmente, sino que también mejorarán su pensamiento en programación y sus habilidades para resolver problemas.

Además de compartir aspectos técnicos, también tocaré algunos temas sobre desarrollo profesional y métodos de aprendizaje. Como ex alumno, sé cómo superarme mejor y afrontar los desafíos en el campo de la informática. Compartiré algunos métodos de aprendizaje, habilidades para entrevistas y experiencias laborales, con la esperanza de tener un impacto positivo en su desarrollo profesional.

Mis artículos se publicarán en la comunidad CSDN, que es una comunidad de tecnología informática muy activa y profesional. Aquí podrás comunicarte, aprender y compartir con otras personas amantes de la tecnología. Si sigue mi blog, podrá obtener mis últimos artículos lo antes posible e interactuar conmigo y con otros lectores.

Si está interesado en el campo de la informática y espera mejorar sus habilidades de programación y su nivel técnico, siga mi blog de CSDN. ¡Creo que lo que comparto te ayudará e inspirará, permitiéndote lograr un mayor éxito en el campo de la informática!

¡Convirtámonos juntos en mejores programadores y exploremos juntos el maravilloso mundo de la informática! ¡Gracias por su atención y apoyo!

Todos los códigos fuente de proyectos informáticos compartidos incluyen documentos y pueden usarse para proyectos de graduación o diseños de cursos. ¡Bienvenido a dejar un mensaje para compartir preguntas e intercambiar experiencias!

Resumen

Con el rápido desarrollo de la tecnología de red, las empresas con múltiples sucursales remotas deben tener buenas capacidades de oficina móvil y necesidades en su construcción de información. Una red privada virtual (VPN) es una red temporal y segura establecida a través de una red pública. El costo de conexión es menor. que la línea arrendada tradicional. Además, el uso de tecnología de túnel y cifrado puede garantizar mejor la seguridad de la transmisión de información en la intranet de la empresa. Los empleados de la empresa pueden acceder a la red interna de la empresa en cualquier momento y de forma remota basándose en Internet o la red 4G, y realizar de manera eficiente diversos servicios de oficina. SSL VPN es la tecnología más rápida, segura y efectiva para que los usuarios remotos accedan a los datos internos de la empresa. se puede utilizar de forma rápida y segura. Puede realizar eficazmente el trabajo remoto, ayudar a las empresas a mejorar la productividad y mejorar la seguridad de la red. También puede reducir los costos de gestión, operación y mantenimiento de las empresas.

Este artículo presenta los principios básicos de VPN y varias tecnologías de implementación importantes. Este artículo analiza y compara las ventajas y desventajas de SSL VPN y IPsec VPN, y explica cómo utilizar la tecnología SSL VPN para crear una intranet empresarial. Este documento ofrece una descripción general de la tecnología SSL VPN, analiza y estudia la aplicación de la tecnología de red SSL VPN en los sistemas de información empresarial, con el objetivo de utilizar la tecnología SSL VPN para resolver las deficiencias en aplicaciones de red grandes y medianas para garantizar la seguridad de la información empresarial. sistemas.

Al utilizar SSL VPN para construir una red empresarial, los empleados pueden marcar para conectarse a la red interna de la empresa cuando están en un viaje de negocios o en casa y transferir datos de forma segura. Tiene amplias perspectivas de aplicación, tiene mayores requisitos de seguridad y es más conveniente para el trabajo remoto y estabilidad.

Palabras clave: red de túneles de seguridad empresarial SSL

Abstracto

Con el rápido desarrollo de la tecnología de redes, las empresas con múltiples sucursales en diferentes lugares deben tener una buena capacidad de oficina móvil y demanda en la construcción de información. La red privada virtual (VPN) es una conexión temporal y segura que se establece a través de una red pública. En comparación con la forma tradicional de línea arrendada, tiene un costo menor. Además, utiliza tecnología de túnel y cifrado que puede garantizar mejor la seguridad de la transmisión de información en la intranet de la empresa. Gracias a Internet o a la red 4G, los empleados de una empresa pueden visitar la red interna de la empresa en cualquier momento y realizar todo tipo de negocios de oficina de manera eficiente. SSL VPN es la tecnología más rápida, segura y eficaz para que usuarios remotos accedan a los datos internos de la empresa. Los usuarios pueden realizar negocios remotos de forma rápida y segura. y ayudar a la empresa a mejorar la productividad y mejorar la seguridad de la red. Al mismo tiempo, también puede reducir el costo de gestión, operación y mantenimiento empresarial.

Este artículo presenta el principio básico de VPN y varias tecnologías de implementación importantes. Este documento analiza y compara las ventajas y desventajas de SSL VPN y IPSec VPN, y explica cómo utilizar la tecnología SSL VPN para crear una intranet empresarial. Este documento resume la tecnología SSL VPN, analiza y estudia la aplicación de la tecnología de red SSL VPN en el sistema de información empresarial, con el objetivo de resolver los problemas existentes en aplicaciones de red grandes y medianas mediante el uso de tecnología SSL VPN, para garantizar la seguridad de la empresa. sistema de informacion.

Al utilizar SSL VPN para crear una red empresarial, los empleados pueden conectarse a la red interna de la empresa cuando están en viaje de negocios o en casa, y transferir datos de forma segura. Tiene una amplia perspectiva de aplicación, mayores requisitos de seguridad y un comportamiento más conveniente y estable para realizar oficinas remotas.

Palabras clave: Seguridad empresarial SSL Red de túneles

Tabla de contenido

1.1 Antecedentes de la investigación... 1

1.2 Importancia de la investigación... 1

1.3 Contenido de la investigación... 2

Capítulo 2 Análisis del sistema... 3

2.1 Análisis de viabilidad... 3

2.2 Análisis de requisitos... 3

Capítulo 3 Descripción general de las tecnologías relacionadas... 6

Capítulo 4 Diseño del sistema... 13

4.1 Diseño general de la red... 13

4.2 Diseño de seguridad de red... 13

4.3 Diagrama de topología de la red... 14

4.4 Planificación de direcciones IP... 15

4.5 Selección del equipo... 16

Capítulo 5 Diseño detallado... 21

5.1 Implementación de la tecnología VPN... 21

5.3 Diseño de la capa central... 22

5.4 Diseño de la capa de agregación... 23

5.5 Diseño de la capa de acceso... 23

5.6 Tecnologías clave y dificultades... 24

5.7 Problemas existentes y soluciones... 24

Capítulo 6 Pruebas del sistema... 25

6.1 Conclusión de la red Aceptación del fenómeno... 25

Capítulo 1 Introducción

Con la popularización y el rápido desarrollo de la informatización en el siglo XXI, personas de todos los campos han disfrutado de la gran comodidad que ofrece Internet, pero al mismo tiempo que la disfrutan, también ha traído nuevos problemas, el más crucial de los cuales es la seguridad de la red. Los problemas de seguridad de la red siempre han sido motivo de preocupación y temor en las plataformas en línea. En particular, los usuarios como las finanzas y las empresas conceden gran importancia a los problemas de seguridad de la información de la red.

El desarrollo de la tecnología de redes también ha complicado el entorno de la red, por lo que no sólo existen diversos problemas de seguridad en el sistema en sí, sino que también existen infinitos problemas de seguridad en Internet. El principal problema a resolver debería ser cómo utilizar eficazmente las tecnologías del entorno de red existentes para mejorar el nivel general de seguridad y gestión. El desarrollo y el progreso de la sociedad también han hecho que los equipos de hardware de red sean más maduros y estables.

1.1 Antecedentes de la investigación

La seguridad del sistema de red tiene que ver con la seguridad nacional, el desarrollo estable nacional y los principales problemas estratégicos que enfrentan los ciudadanos en sus vidas y trabajos. Se puede decir que sin seguridad de la red no hay seguridad nacional.

De acuerdo con la situación actual que enfrenta la seguridad de las redes en el mundo, se han analizado los principales problemas de seguridad que enfrentan los sistemas de redes y se han realizado configuraciones para diversos problemas de seguridad. El resultado de la discusión es que la tecnología VPN desarrollada para garantizar la transmisión de datos entre regiones tiene como objetivo mejorar la controlabilidad y la seguridad de la red. VPN (Red Privada Virtual) es una red privada virtual que depende de la red pública. Tiene la características técnicas de tarifas bajas, velocidad rápida, gran escalabilidad y alta seguridad. Logra un efecto similar al alquiler de la línea dedicada de un operador. Puede crear un túnel dedicado entre flujos de datos especiales. El túnel es una VPN. En cuanto a la tecnología central Se puede decir que no se llama VPN sin túnel, para implementar la tecnología de túnel se debe seguir el protocolo del túnel.

La aparición de la Red Privada Virtual resuelve el problema del acceso seguro entre sitios fijos. Es una nueva tecnología de red de los últimos años que puede crear un canal virtual para conexiones punto a punto en la red de Internet, logrando así la construcción de una red privada en un entorno de red pública. Este artículo trata principalmente sobre la tecnología VPN SSL en VPN. Pertenece a la tecnología VPN de capa de red y al marco de seguridad definido por IETF. Puede usarse para garantizar la verificación punto a punto y el cifrado de datos transmitidos entre entornos de red públicos y privados para lograr acceso a datos Bajo costo, características de alta seguridad.

1.2 Importancia de la investigación

La principal importancia de este proyecto es resolver el problema de seguridad de la comunicación de datos en la red empresarial y realizar la transmisión segura de túneles virtualizados punto a punto para el personal de la oficina móvil de la empresa en la red ISP, a fin de proporcionar confiabilidad. , seguridad y confidencialidad de la comunicación de datos Garantizar que la integridad de los datos de las comunicaciones de la oficina móvil para el personal saliente no se vea afectada.

1.3 Contenido de la investigación

Actualmente, con el desarrollo de la tecnología de la información, la interacción de información entre empleados y socios dentro de la empresa se ha intensificado. Cómo acceder al sistema interno de la empresa a través de Internet y lograr el trabajo remoto se ha convertido en un requisito inevitable para el desarrollo empresarial. La naturaleza no cifrada de la transmisión por red pública hace que la seguridad y la confidencialidad sean extremadamente pobres. Las redes privadas virtuales (VPN) son cada vez más preferidas por las empresas por sus ventajas de conexión a red pública y transmisión cifrada. Las tecnologías VPN incluyen L2TP, PPTP, IPsec VPN y SSL VPN, etc. En los primeros sistemas de oficina remota empresarial, se utilizaba principalmente IPSecVPN, sin embargo, debido a las deficiencias de IPSecVPN, como el bajo rendimiento de las comunicaciones, la necesidad de instalar software de cliente especial, la dificultad de instalación y mantenimiento, y relativamente pocos sistemas que realmente sean totalmente compatibles. , En los últimos años, se ha adoptado gradualmente. Con el desarrollo de la tecnología SSL VPN, cada vez más empresas tienden a utilizar SSL VPN para construir oficinas remotas empresariales. Con base en esto, este artículo estudia y analiza la implementación y el diseño del acceso a SSL. VPN en redes empresariales.

Capítulo 2 Análisis del sistema

2.1 Análisis de viabilidad

2.1.1 Viabilidad técnica

En comparación con la VPN IPSec tradicional, la VPN SSL puede permitir que usuarios más remotos de la empresa accedan desde diferentes ubicaciones, accedan a más recursos de red y tengan menores requisitos en el equipo del cliente, lo que reduce los costos de configuración y soporte operativo. Muchos usuarios empresariales utilizan SSL VPN como tecnología de acceso remoto seguro y lo que valoran principalmente es su función de control de acceso. SSL VPN proporciona capacidades mejoradas de acceso remoto seguro. IPSec VPN logra un acceso transparente a toda la red mediante la creación de un túnel entre dos sitios para acceso directo (sin proxy). Mientras se crea el túnel, la PC del usuario se comporta como si estuviera físicamente en la LAN corporativa. Esto conlleva muchos riesgos de seguridad, especialmente cuando el usuario que accede tiene permisos excesivos. SSL VPN proporciona conexiones seguras y proxy. Solo los usuarios autenticados pueden acceder a los recursos, lo cual es mucho más seguro. SSL VPN puede subdividir túneles cifrados, lo que permite a los usuarios finales acceder a Internet y a los recursos de la red corporativa interna al mismo tiempo, lo cual es controlable. Además, SSL VPN también puede refinar la función de control de acceso para facilitar diferentes derechos de acceso a diferentes usuarios para lograr un acceso escalable. Este tipo de funcionalidad precisa es básicamente inalcanzable para el acceso remoto VPN IPSec.

2.1.2 Viabilidad económica

SSL VPN puede acceder a dispositivos empresariales administrados o no administrados, como PC domésticas o ubicaciones públicas de acceso a Internet, mientras que los clientes VPN IPSec solo pueden acceder a dispositivos administrados o fijos. Con la creciente demanda de acceso remoto, IPSec VPN enfrenta grandes desafíos en el control de acceso y el costo de administración y operación es alto. Es la mejor solución para conexiones punto a punto, pero para completar el acceso remoto seguro en cualquier ubicación, Es mucho más satisfactorio utilizar SSL VPN.

2.1.3 Viabilidad operativa

La VPN IPSec es difícil de atravesar firewalls y NAT en una estructura de red algo complicada y no puede resolver eficazmente el problema de los conflictos de direcciones IP. SSL VPN casi no tiene restricciones en las ubicaciones de acceso y puede acceder a los recursos de la red desde una gran cantidad de dispositivos de acceso a Internet en cualquier ubicación remota. La comunicación SSL VPN se basa en la transmisión del protocolo TCP/UDP estándar, por lo que puede atravesar todos los dispositivos NAT, firewalls basados en proxy y firewalls de inspección de estado. Esto permite a los usuarios acceder desde cualquier lugar, ya sea detrás de un firewall basado en proxy en la red de otra empresa o a través de una conexión de banda ancha.

2.2 Análisis de la demanda

2.2.1 Requisitos funcionales

Las empresas necesitan utilizar la tecnología SSL VPN, que puede extender de forma segura la red corporativa a cualquier usuario autorizado, de modo que los usuarios externos o los empleados puedan utilizar navegadores web estándar para establecer conexiones de acceso remoto a los recursos de la empresa desde cualquier lugar con conexión a Internet.

2.2.2 Requisitos no funcionales

1.Requisitos de rendimiento

SSL VPN debe poder admitir a varias personas al mismo tiempo para que la conexión VPN funcione, y debe poder expandir la cantidad de usuarios y la cantidad de conexiones simultáneas para exceder un cierto límite de usuarios. Para admitir el acceso a Internet Gigabit a la red y tener múltiples tarjetas de red, puede realizar la separación de direcciones comerciales y de administración.

2. Requisitos de usabilidad

SSL VPN es actualmente la tecnología de solución más simple y segura en la industria para que usuarios remotos accedan a los datos de la empresa. Básicamente, no está restringido por la ubicación de acceso y puede atravesar todos los dispositivos NAT, firewalls basados en proxy y firewalls de inspección de estado. require Al igual que la VPN IPSec tradicional, el software del cliente debe instalarse en cada computadora cliente. SSL puede realizar la conexión remota de información en un método simple y fácil de usar. Cualquier computadora de usuario con un navegador instalado puede usarlo. Los empleados solo necesitan usar un navegador web y su cifrado SSL local para acceder desde terminales de dispositivos que no son propiedad de la LAN de la empresa, como PC domésticas, quioscos de Internet o puntos de acceso inalámbricos. Redes corporativas, a menudo, donde los departamentos de TI no pueden implementar y administrar fácilmente el software de cliente VPN para conexiones VPN IPSec. Cuando los requisitos de acceso a las aplicaciones están restringidos, SSL VPN no requiere el uso de software de cliente VPN preinstalado. Los administradores pueden proporcionar portales de usuario personalizados y control de acceso preciso para sitios web y aplicaciones corporativas.

3. Requisitos de confiabilidad

Como todo el mundo sabe, el entorno de la red básica nacional es relativamente duro: coexisten fibra óptica, banda ancha residencial, ADSL , acceso telefónico de banda estrecha, 3G y otros métodos de acceso a la red, y existen múltiples operadores de China Telecom, China Mobile y China Unicom. Especialmente la situación de las líneas entre operadores. Debido a su inestabilidad, los sistemas SSL VPN adquiridos por muchos usuarios tienen un rendimiento deficiente después de la implementación y no pueden lograr el objetivo planificado de trabajo móvil en cualquier momento y en cualquier lugar. Después de que muchos usuarios de SSL VPN accedieron a la plataforma, debido a la mala experiencia, cada vez menos usuarios se conectaron y accedieron a ella, y finalmente quedó en un estado de abandono, con un bajo retorno de la inversión.

Por lo tanto, la VPN debe tener carga multilínea y otras tecnologías, así como tecnología HTTP rápida, tecnología flash-link, etc. Estas tecnologías pueden aumentar con éxito varias veces la velocidad de acceso de la mayoría de los usuarios finales de VPN SSL.

5. Requisitos de seguridad

En las pequeñas y medianas empresas, los productos que suelen utilizar los usuarios para aislar las redes de oficinas y empresas suelen ser insatisfactorios. Los productos tradicionales, como los guardianes y los cortafuegos, no pueden satisfacer las necesidades de los usuarios que necesitan aislar las redes y al mismo tiempo permitir el acceso a determinadas aplicaciones. nuevos requisitos. En consecuencia, la protección de aislamiento de la red de SSL VPN, la asignación detallada de permisos de acceso al personal, la grabación y otras características funcionales pueden satisfacer perfectamente los requisitos del usuario y lograr efectos de acceso seguro basados en el aislamiento. Al implementar SSL VPN en el front-end del servidor o red empresarial, proporciona garantías de seguridad integrales desde aislamiento lógico, personal de acceso, asignación de permisos y auditoría del comportamiento de acceso.

Capítulo 3 Descripción general de las tecnologías relacionadas

3.1 Tecnología VPN SSL

3.1.1 Descripción general de SSL VPN

SSL (Secure Sockets Layer) es un conjunto de protocolos de seguridad de datos de Internet desarrollados por Netscape, la versión actual es 3.0. Se ha utilizado ampliamente para la autenticación y la transmisión de datos cifrados entre navegadores y servidores web. El protocolo SSL se encuentra entre el protocolo TCP/IP y varios protocolos de capa de aplicación, proporcionando soporte de seguridad para la comunicación de datos. El protocolo SSL se puede dividir en dos capas: Protocolo de registro SSL: se basa en un protocolo de transmisión confiable (como TCP) y brinda soporte para funciones básicas como encapsulación, compresión y cifrado de datos para protocolos de alto nivel. Protocolo de protocolo de enlace SSL: se basa en el protocolo de registro SSL y se utiliza para la autenticación de identidad, la negociación de algoritmos de cifrado y el intercambio de claves de cifrado entre las partes que se comunican antes de que comience la transmisión de datos real.

3.1.2 Seguridad de SSL VPN

En términos de aplicaciones de acceso remoto como oficinas móviles que están surgiendo hoy en día, SSL VPN tiene mayores ventajas. Garantice la seguridad de la solución SSLVPN desde aspectos como seguridad de transmisión, autenticación de identidad, inspección de seguridad de acceso y autorización de acceso.

1.Seguridad de la transmisión

La seguridad de la transmisión está garantizada mediante el protocolo SSL. SSL garantiza la confidencialidad, integridad y autenticación mutua de las partes de transmisión y comunicación de datos. Puede utilizar varios algoritmos de clave pública (RSA, DSA), algoritmos de clave simétrica (DES, 3DES, RC4) e integridad (MD5, SHIA-1). algoritmo.

2. Autenticación de identidad

En el protocolo SSL, el Cliente y el Servidor se autenticarán durante la fase de protocolo de enlace, y esta autenticación es la autenticación entre dispositivos. La autenticación bidireccional del protocolo SSL garantiza la credibilidad del dispositivo terminal, pero no puede probar la identidad de la persona que utiliza el terminal. SSL VPN puede proporcionar acceso a la función de autenticación de identidad del usuario en la capa de aplicación (en lugar de en la capa SSL). Además del método tradicional de autenticación de nombre de usuario/contraseña, SSL VPN también puede proporcionar una variedad de métodos de autenticación extendidos, como autenticación de certificado digital, autenticación de contraseña dinámica y vinculación de código de función de hardware del terminal de acceso.

3. Acceder al control de seguridad

La complejidad del entorno del usuario y la incertidumbre del terminal utilizado afectarán potencialmente la seguridad de la intranet. Ante este problema, la puerta de enlace VPN SSL introduce estrategias de control e inspección de seguridad de terminales para comprobar la seguridad y credibilidad de los terminales de los usuarios. El estado de seguridad del terminal se evalúa en función de los resultados de la inspección y luego se decide si el usuario puede acceder a la intranet y a qué recursos se puede acceder.

4.Autorización de acceso

Los usuarios de SSL VPN son diversos y los usuarios pueden ser autorizados según roles, grupos de usuarios y usuarios individuales. Para los sistemas de autorización existentes de los usuarios, SSL VPN puede admitir la integración con sistemas de autorización externos existentes, lo que facilita a los administradores implementar políticas de autorización para toda la red. Al implementar diferentes autorizaciones de acceso para diferentes usuarios, la puerta de enlace VPN SSL solo puede permitir el acceso a usuarios legales. Los administradores pueden agrupar usuarios o definir diferentes roles y configurar diferentes recursos para que usuarios específicos solo puedan acceder a recursos específicos autorizados. Cuanto mayor sea la granularidad del control de los recursos internos, más eficaz será la seguridad de la intranet. SSLVPN puede acceder y controlar URL, IP, puertos y servicios de aplicaciones.

3.1.3 Proceso de trabajo de SSL VPN

¿Cuál es el proceso de conexión de SSL VPN, como se muestra a continuación?

Figura 3.1 Proceso de establecimiento de VPN SSL

1. El usuario de la computadora remota inicia sesión en la página SSL VPN, utiliza la navegación web para abrir la dirección de red externa del servidor SSL VPN 6.16.5.6 e ingresa la información de identidad del usuario, como la cuenta y la contraseña para iniciar sesión. En ese momento, se establecerá una sesión HTTPS y el servidor utilizará esta sesión para que los usuarios carguen automáticamente el programa cliente VPN SSL;

2. El propósito del programa cliente SSL VPN en este momento es crear una tarjeta de red virtual para que la PC del usuario logre una conexión VPN a la red de la sede;

3. Después de crear la tarjeta de red virtual, el servidor VPN SSL tomará una dirección como 192.168.1.2 del grupo de direcciones 192.168.1.0/24 y la asignará al usuario de la computadora remota. Al mismo tiempo, entregará el enrutamiento , DNS y otra información. El servidor VPN SSL tendrá como destino esta dirección. El grupo también tendrá una dirección de servidor 192.168.1.1, que sirve como puerta de enlace para todas las tarjetas de red virtuales del programa cliente;

4. En este momento, se establecerá una nueva sesión SSL entre el programa cliente SSL VPN y el servidor, utilizada específicamente para transmitir tráfico entre la tarjeta de red virtual y el servidor SSL VPN;

5. Supongamos que el usuario de la computadora remota desea acceder al servidor DNS interno de la empresa 10.6.16.1. Según la relación de enrutamiento, la PC remota reenviará la solicitud para acceder al DNS interno de la empresa (fuente 192.168.1.2 y destino 10.6.16.1). al servidor SSL VPN 192.168 a través de la tarjeta de red virtual 1.1;

6. El programa cliente SSL VPN en la PC remota encapsulará los paquetes IP enviados por la tarjeta de red virtual en una nueva sesión SSL y los transmitirá al servidor SSL VPN a través de Internet;

7. El servidor VPN SSL descifra y descubre que la dirección IP de destino es 10.6.16.1 después de la decapsulación y luego la reenvía al servidor DNS interno;

8. El proceso inverso y el acceso al servidor ERP interno 10.6.16.4 es similar a este.

3.1.4 VPN SSL frente a VPN IPSEC

(1) Los costos de implementación y administración de VPN IPSec son altos. El valor de IPSec VPN radica en la seguridad de su transmisión. Sin embargo, implementar IPScc requiere modificaciones importantes de la infraestructura para facilitar el acceso remoto, pero los costos de administración son altos. Requiere la instalación de un software complejo en el cliente. Cuando la política VPN del usuario cambia, su dificultad de gestión aumentará exponencialmente. SSL VPN es todo lo contrario. El cliente no necesita instalar ningún software o hardware. Usando un navegador estándar, puede acceder de forma segura a la información en la red afgana a través del sencillo protocolo de cifrado de seguridad SSL, y su costo es mucho menor.

(2) SSI VPN está instalada. El protocolo IPSec solo establece canales en el borde de los recursos de la red Rayleigh del cliente. El alcance de la protección es suficiente para proteger las conexiones de los clientes al borde de la red de la empresa y todos los datos de la red interna son transparentes. El canal seguro establecido por SSL es suficiente entre el cliente y los recursos a los que accede, los datos no son transparentes ya sea en la red interna o en Internet, y cada operación del recurso por parte del cliente debe estar autenticada y encriptada. para garantizar una verdadera seguridad de extremo a extremo.

(3) SSI.VPN tiene mejor escalabilidad. Esto se debe a que al implementar VPN IPSec, se debe considerar la topología de la red. Agregar nuevos dispositivos todos los días puede provocar cambios en la estructura de la red y requerir una nueva implementación, lo que resulta en una escalabilidad deficiente de la VPN IPSec. SSL VPN es diferente. Puede agregar servidores que requieran protección VPN en cualquier momento según sea necesario, lo que la hace más flexible.

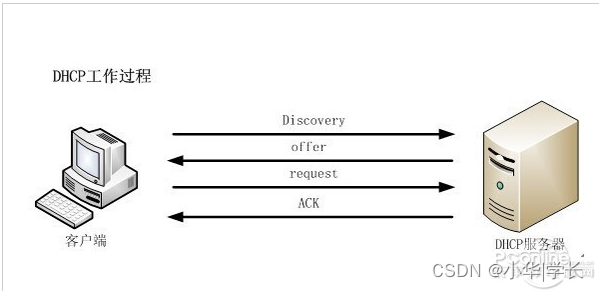

3.2 tecnología DHCP

DHCP (Protocolo de configuración dinámica de host) se utiliza generalmente en entornos de redes de área local a gran escala. Su función principal es administrar y asignar direcciones IP de forma centralizada, de modo que los hosts en el entorno de red puedan obtener dinámicamente direcciones IP, direcciones de puerta de enlace y DNS. Dirección del servidor y otra información, y puede mejorar el uso de la dirección.

El protocolo DHCP utiliza un modelo cliente/servidor y la asignación dinámica de direcciones de host es impulsada por el host de la red. Cuando el servidor DHCP recibe la información del host de la red que solicita una dirección, enviará la configuración de dirección relevante y otra información al host de la red para lograr una configuración dinámica de la información de la dirección del host de la red. DHCP tiene las siguientes funciones:

(1) Asegúrese de que cualquier dirección IP solo pueda ser utilizada por un cliente DHCP al mismo tiempo.

(2) DHCP debería poder asignar direcciones IP fijas permanentes a los usuarios.

(3) DHCP debería poder coexistir con hosts que utilizan otros métodos para obtener direcciones IP (como hosts con direcciones IP configuradas manualmente).

(4) El servidor DHCP debe proporcionar servicios a los clientes BOOTP existentes.

Figura 3.2 Proceso de trabajo de DHCP

DHCP tiene tres mecanismos para asignar direcciones IP:

1) Asignación automática: el servidor DHCP asigna una dirección IP permanente al host. Una vez que el cliente DHCP alquila con éxito una dirección IP del servidor DHCP por primera vez, puede usar la dirección de forma permanente.

2) Asignación dinámica: el servidor DHCP asigna una dirección IP por tiempo limitado al host. Cuando el tiempo expira o el host renuncia explícitamente a la dirección, otros hosts pueden utilizar la dirección.

3) Asignación manual: la dirección IP del cliente la especifica el administrador de red y el servidor DHCP solo le dice al host del cliente la dirección IP especificada.

De los tres métodos de asignación de direcciones, solo la asignación dinámica puede reutilizar direcciones que el cliente ya no necesita.

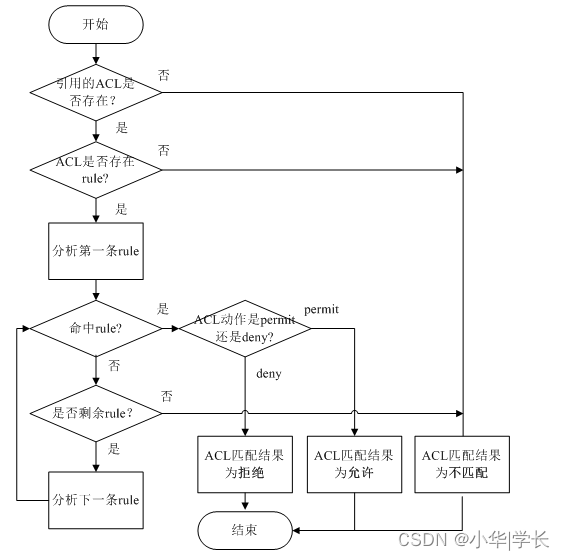

3.3 Diseño de ACL

ACL es una tecnología de control de flujo basada en el filtrado de paquetes. Se utiliza ampliamente en enrutadores. Puede controlar eficazmente el acceso de los usuarios de la red a los recursos de la red en la tercera capa, que puede ser específica para aplicaciones de red entre dos dispositivos de red. Una amplia gama de La gestión del control de acceso se puede realizar según segmentos de red. Al implementar ACL, puede implementar de manera efectiva políticas de salida de red empresarial. También se puede usar para controlar el acceso a los recursos internos en la LAN y garantizar la seguridad de los recursos. Sin embargo, aumentará la sobrecarga del enrutador y aumentará la complejidad y dificultad de la administración. El uso de la tecnología ACL es una compensación entre la eficiencia de la gestión y la seguridad de la red. Al principio, ACL solo era compatible con enrutadores, pero en los últimos años se ha extendido a conmutadores de capa 3. Algunos conmutadores de capa 2, como el 2950, también han comenzado a proporcionar ACL.

apoyo.

Figura 3.3 Diagrama de coincidencia de ACL

Como se puede ver en la figura anterior, el proceso de trabajo de ACL es el siguiente:

Independientemente de si hay una ACL en el enrutador, después de recibir el paquete de datos, cuando los datos ingresan a una determinada estación, el enrutador primero verificará si es enrutable, si no es enrutable, será descartado. , se encontrará en la tabla de enrutamiento Información detallada de la ruta y la interfaz de salida correspondiente;

Suponiendo que es enrutable, busque la interfaz para enviarlo saliente. En este momento, el enrutador verifica si el puerto saliente está incluido en la ACL. De lo contrario, lo enviará directamente desde este puerto. Si hay una ACL, el enrutador hará coincidir los datos con la ACL en orden de arriba a abajo y los ejecutará uno por uno. Si coincide con una de las ACL, los datos se procesarán en consecuencia de acuerdo con la operación especificada por la ACL. .

(permitir o denegar) y dejar de continuar con la consulta; si no se encuentra ninguna coincidencia al final de la ACL, llame a la declaración implícita deny any al final de la ACL para descartar el paquete.

Las listas de control de acceso se pueden dividir en dos categorías: listas de control de acceso estándar y listas de control de acceso extendidas.

1. Lista de control de acceso IP estándar

Una lista de control de acceso IP estándar coincide con la dirección de origen o parte de la dirección de origen en el paquete IP y puede tomar dos acciones para denegar o permitir el paquete coincidente. El rango de números es del 1 al 99. La lista de control de acceso es una lista de control de acceso IP estándar.

2. Ampliar la lista de control de acceso IP

La lista de control de acceso IP extendida tiene más coincidencias que la lista de control de acceso IP estándar, incluido el tipo de protocolo dirección de origen, dirección de destino, puerto de origen, puerto de destino, establecimiento de conexión y prioridad de IP, etc. Las listas de control de acceso con números que van del 100 al 199 son listas de control de acceso IP extendidas.

3. Lista de control de acceso a IP nombrada

La llamada lista de control de acceso IP nombrada utiliza el nombre de la lista en lugar del número de la lista para definir la lista de control de acceso IP. También incluye dos tipos de listas: estándar y extendida. Las declaraciones que definen el filtrado son similares al método de numeración.

3.4 Diseño NAT

El nombre completo de NAT en inglés es "Network Address Translation", que significa "Traducción de direcciones de red" en chino. Es un estándar IETF (Internet Engineering Task Force, Internet Engineering Task Force) que permite que toda una organización aparezca ante el público. Dirección IP (Protocolo de Internet) en Internet. Como sugiere el nombre, es una tecnología que traduce direcciones de redes privadas internas (direcciones IP) en direcciones IP de redes legales, por lo que podemos creer que NAT puede resolver eficazmente el problema de las direcciones de redes públicas insuficientes hasta cierto punto.

En pocas palabras, NAT utiliza la dirección interna en la red interna de la LAN, y cuando el nodo interno quiera comunicarse con la red externa, estará en la puerta de enlace (que puede entenderse como la salida, como una puerta de patio, por ejemplo). Por ejemplo). La dirección se reemplaza con una dirección pública para que pueda usarse normalmente en la red pública externa (Internet). NAT puede permitir que varias computadoras compartan conexiones a Internet. Esta función resuelve bien el problema de la escasez de direcciones IP públicas. . A través de este método, sólo puede solicitar una dirección IP legal y conectar las computadoras en toda la LAN a Internet. En este momento, NAT bloquea la red interna y todas las computadoras de la intranet son invisibles para la red pública, y los usuarios de las computadoras de la intranet generalmente no conocen la existencia de NAT. Como se muestra abajo. La dirección interna mencionada aquí se refiere a la dirección IP privada asignada al nodo en la red interna, esta dirección solo se puede usar en la red interna y no se puede reenviar mediante enrutamiento.

3.5 diseño OSPF

El nombre completo del protocolo de enrutamiento OSPF es Open Shortest Path First, que es el primer protocolo abierto de ruta más corta. Debido a que OSPF fue desarrollado por IETF, su uso no está restringido por ningún fabricante y puede ser utilizado por todos, por lo que se llama abierto. y el primer protocolo de ruta más corta se llama abierto. La prioridad de ruta (SPF) es solo la idea central de OSPF. El algoritmo que utiliza es el algoritmo de Dijkstra. La prioridad de ruta más corta no tiene mucho significado especial. No existe un protocolo de enrutamiento que priorice el camino más largo. Todos los protocolos elegirán el más corto.

El protocolo OSPF introduce el concepto de "enrutamiento jerárquico", que divide la red en un conjunto de partes independientes conectadas por una "backbone", estas partes independientes se denominan "áreas" y la parte "backbone" se denomina "área backbone". . Cada área es como una red independiente y el enrutador OSPF en esta área solo guarda el estado del enlace de esta área. La base de datos del estado del enlace de cada enrutador se puede mantener en un tamaño razonable y el tiempo de cálculo de la ruta y la cantidad de paquetes no serán demasiado grandes.

Figura 3.4 Paquetes de datos OSPF

La ventaja de OSPF es que puede soportar redes de varios tamaños, hasta cientos de enrutadores; OSPF selecciona rutas en función del ancho de banda; si la topología de la red cambia, OSPF envía inmediatamente un mensaje de actualización para que el cambio se refleje en el sistema autónomo. Sincronización ; debido a que OSPF utiliza el algoritmo de árbol de ruta más corta para calcular rutas a través del estado del enlace recopilado, el algoritmo en sí garantiza que no se generará ninguna ruta de bucle automático; debido a que OSPF lleva la información de máscara del segmento de red al describir la ruta, el protocolo OSPF No está limitado por máscaras naturales y proporciona un buen soporte para VLSM y CIDR; el protocolo OSPF permite que la red de sistemas autónomos se divida en áreas para su administración y la información de enrutamiento transmitida entre áreas se abstrae aún más, reduciendo así el ancho de banda ocupado por la red; OSPF admite múltiples rutas de igual valor a la misma dirección de destino; OSPF utiliza 4 tipos diferentes de rutas, que en orden de prioridad son: enrutamiento intraárea, enrutamiento entre áreas, enrutamiento externo tipo 1 y enrutamiento externo tipo 2 enrutamiento; admite la verificación de paquetes basada en interfaz para garantizar la seguridad de los cálculos de ruta.

Capítulo 4 Diseño del sistema

4.1 Diseño general de la red

Después de varios años de desarrollo, la tecnología de red VPN SSL actual se ha convertido en una opción inevitable para que las empresas creen sistemas ERP. Dado que el acceso al ERP implica cuestiones de privacidad corporativa y seguridad de los datos, se debe considerar la seguridad de la transmisión de datos y la legalidad del acceso al implementar el acceso remoto basado en Internet para evitar que los piratas informáticos o los piratas informáticos obtengan, alteren y manipulen datos de alto secreto. incluso los competidores destruyen. Por lo tanto, al construir un sistema ERP empresarial, sus requisitos de seguridad son particularmente importantes en comparación con otros sistemas de información empresarial. Además, cómo garantizar la eficiencia del sistema ERP y mantener la escalabilidad del negocio bajo la premisa de seguridad también son cuestiones clave que deben considerarse en la implementación actual de ERP. Al mismo tiempo, el desarrollo de los negocios empresariales también requiere la capacidad de lograr un acceso altamente seguro y estable a los sistemas ERP.

Hay 9 departamentos establecidos en el entorno de red de este proyecto, a saber, el Departamento de Seguridad, el Departamento Comercial, el Departamento Administrativo, el Departamento de Ventas, el Departamento de Recursos Humanos, el Departamento Financiero, la Gerencia, el Departamento Técnico y el Departamento de Conferencias. Habitación. La red de área local utiliza una interconexión de enlace Gigabit completa para garantizar la velocidad de transmisión de la red. Para el diseño de red, utilice el simulador Cisco Packet Trace. Deje que el conmutador aprenda automáticamente la información de VLAN en el servidor VTP. También se utiliza junto con interfaces SVI para enrutar el tráfico entre VLAN. La red interna de la empresa utiliza el protocolo OSPF. Los usuarios de la red interna de la oficina central utilizan NAT para convertir direcciones privadas en la intranet en direcciones privadas en la red externa para garantizar la seguridad. Utilice el servicio DHCP para asignar IP dinámicamente para mejorar la utilización. Usando la tecnología ACL, la red interna puede acceder al servidor y a la red externa, y la red externa puede acceder al servidor pero no a la red interna.

Zona toda la red y fortalece las puertas de enlace internas. Reduzca el problema del exceso de paquetes de datos inútiles causado por grandes cantidades de circulación de datos en la LAN. Lo que necesitamos no sólo es adoptar tecnología internacionalmente avanzada, sino también garantizar la seguridad, confiabilidad y practicidad del sistema, así como un alto rendimiento, gran ancho de banda y una administración simple. La arquitectura general de la red se selecciona después de un análisis y discusión internos. La arquitectura de red adoptada es un modelo de diseño de red jerárquico de tres capas de "capa central-capa de agregación-capa de acceso".

4.2 Diseño de seguridad de red

Siempre hemos prestado atención a los problemas de seguridad de la red y también debemos seguir algunos principios al diseñar sistemas de protección de seguridad de la red. Los principales son: el principio de privilegio mínimo, el principio de defensa en profundidad, el principio de diversidad de defensa, el principio de integridad de defensa, el principio de seguridad y equilibrio de costos y el principio de jerarquía de los recursos de la red.

(1) Principio de privilegio mínimo

Cualquier objeto solo debe tener los permisos que necesita para completar las tareas designadas y limitar el alcance, el espacio, el tiempo, etc. del uso de los permisos.

(2) Principio de defensa en profundidad

Se requiere que el sistema de protección de seguridad de la red sea un sistema de seguridad de múltiples capas y, para evitar convertirse en un "punto único de falla" en la red, se deben implementar múltiples sistemas de defensa.

(3) Principio de diversidad en la defensa

Hay dos aspectos: tecnología y métodos de defensa. En términos de tecnología, es necesario garantizar la seguridad del host y de la red y, al mismo tiempo, prestar atención a la protección contra virus y troyanos. En términos de métodos de defensa, se pueden implementar firewalls, IDS, honeypots, etc. para proteger la seguridad del sistema.

(4) Principio holístico de seguridad de la red.

Se requiere que cuando la red sea atacada o dañada, los servicios del centro de información de la red se restablezcan lo más rápido posible para reducir las pérdidas.

(5) Principio de equilibrio y evaluación de seguridad

Para cualquier red, la seguridad absoluta es difícil de lograr y no es necesariamente necesaria, por lo que es necesario establecer un sistema de evaluación y equilibrio razonable para la seguridad práctica y las necesidades del usuario.

(6) Principios de estandarización y coherencia.

El sistema de seguridad es un sistema complejo de ingeniería que involucra humanos, tecnología, operación y otros elementos. Ni la tecnología ni la gestión por sí solas pueden lograrlo. Por lo tanto, es necesario combinar diversas tecnologías de seguridad con mecanismos de gestión de operaciones, educación ideológica y técnica del personal y la elaboración de normas y reglamentos de seguridad.

Con la profundización de la informatización empresarial, la conexión entre empresas, sucursales y empleados extranjeros no estará separada por la separación geográfica. Desde la perspectiva de la transmisión e integración del flujo de información, son más como un todo y el acceso remoto seguro funciona en colaboración. La demanda será cada vez más evidente. Por este motivo, muchos usuarios observan y buscan productos adecuados que satisfagan sus necesidades de aceleración de aplicaciones ERP con un alto grado de seguridad. En este momento, SSL VPN, que presenta alta seguridad, escalabilidad, estabilidad y administración flexible, se ha convertido gradualmente en la solución de acceso preferida. Una mayor seguridad de la información y el rendimiento de las aplicaciones son los beneficios más obvios que ofrece SSL VPN. Dado que el protocolo SSL en sí es una tecnología de seguridad, SSL VPN tiene las características de prevenir la fuga de información, rechazar el acceso ilegal, proteger la integridad de la información, evitar la suplantación del usuario y garantizar la disponibilidad del sistema. Puede garantizar aún más la seguridad del acceso, por lo que las funciones de seguridad tienen sido ampliado. Como protocolo de seguridad entre la capa de aplicación y la capa TCP/UDP, en comparación con IPSec SSL en la capa de red, puede proporcionar control de acceso basado en la capa de aplicación y es más adecuado para la movilidad y descentralización del acceso seguro remoto. Después de varios años de desarrollo, la tecnología de red VPN SSL actual se ha convertido en una opción inevitable para que las empresas creen sistemas ERP. Dado que el sistema ERP realiza la concentración de datos y la gestión de la cadena de suministro, requiere que el sistema ERP funcione de manera estable con un alto grado de seguridad. SSL VPN solo proporciona interconexión de capa de aplicación. Cada usuario solo puede acceder a las aplicaciones autorizadas para él y no se puede acceder a otros recursos, lo que garantiza la seguridad de los recursos del sistema.

4.3 Diagrama de topología de red

La estructura de red diseñada en base a SSL VPN adopta una jerarquía típica de tres capas, que es la capa de acceso de agregación central. La arquitectura de diseño de tres capas es sin duda la más adecuada para entornos de red empresariales: la capa de acceso implementa la interfaz de red del terminal, la capa de agregación recopila el tráfico de acceso y la capa central recibe el tráfico agregado y lo reenvía, haciendo que el tráfico sea claro y claro.

La capa central incluye conmutadores centrales y enrutadores de salida. El protocolo de enrutamiento dinámico OSPF se configura entre las áreas centrales para aprender automáticamente las rutas LAN. El enrutador de salida realiza la traducción de direcciones NAT para que los usuarios internos puedan acceder a Internet normalmente.

En cuanto a la implementación de SSL VPN discutida en este tema, naturalmente se configura en el enrutador, porque el enrutador es un dispositivo de acceso a Internet. El dispositivo llama al nombre del grupo y al grupo de direcciones de acceso a Internet y SSL VPN, para que los empleados fuera del la empresa puede acceder a Internet en cualquier momento. El acceso remoto SSL VPN se puede realizar en cualquier entorno de Internet para acceder a la LAN interna para el trabajo de oficina y la interacción de datos; según consideraciones de seguridad, el conmutador central también implementa restricciones de acceso de política de control ACL para SSL Grupo de direcciones virtuales VPN.

El diagrama de topología de red diseñado a través del simulador de seguimiento de paquetes de Cisco es el siguiente:

Figura 4.1 Diagrama de topología de red

4.4 Planificación de direcciones IP

La dirección IP se divide en dos partes: la dirección de red y la dirección de host. La estructura de la dirección IP es similar al número de teléfono con el que entramos en contacto a diario. El número de teléfono consta del código de área y el número de dispositivo. La parte de red delante de la dirección IP se refiere a un segmento de red, y el host La parte detrás se refiere a la red conectada a esta red Equipo terminal. La ventaja de esta estructura jerárquica de direcciones IP es que cada dispositivo de red de tres capas no necesita almacenar la dirección IP de cada host, solo necesita almacenar la dirección de red de cada segmento de red. Dado que la dirección de red puede representar todos los hosts en el segmento de red, las entradas de la tabla de enrutamiento también se reducirán considerablemente y, en consecuencia, se mejorará la flexibilidad del enrutamiento.

Tabla 4.1 Tabla de planificación de direcciones IP

| departamento |

VLAN |

IP |

puerta |

| Ministerio de Seguridad |

10 |

10.1.10.0/24 |

10.1.10.1 |

| Ministerio de Comercio |

11 |

10.1.11.0/24 |

10.1.11.1 |

| Departamento de Administración |

12 |

10.1.12.0/24 |

10.1.12.1 |

| Ventas |

13 |

10.1.13.0/24 |

10.1.13.1 |

| Departamento de Personal |

14 |

10.1.14.0/24 |

10.1.14.1 |

| Departamento de Finanzas |

15 |

10.1.15.0/24 |

10.1.15.1 |

| habitación del gerente |

dieciséis |

10.1.16.0/24 |

10.1.16.1 |

| Departamento de Tecnología |

17 |

10.1.17.0/24 |

10.1.17.1 |

| Sala de Reuniones |

18 |

10.1.18.0/24 |

10.1.18.1 |

| servidor DNS |

100 |

10.1.100.254/24 |

10.1.100.1 |

| servidor de ventas |

100 |

10.1.100.253/24 |

10.1.100.1 |

| servidor de personal |

100 |

10.1.100.252/24 |

10.1.100.1 |

| servidor financiero |

100 |

10.1.100.251/24 |

10.1.100.1 |

| PC de gestión de red |

100 |

10.1.100.2/24 |

10.1.100.1 |

4.5 Selección de equipo

4.5.1 Selección del interruptor central

Se recomienda utilizar conmutadores 10G de capa 3 de alto rendimiento para equipos de capa central, conectarse a equipos de capa de agregación a través de enlaces Gigabit e interconectar la capa central a través de enlaces 10G. Por lo tanto, esta vez se recomienda utilizar CISCO C9300-48T-A como conmutador principal .

Figura 4.2 Diagrama del producto Cisco®Catalyst®9300

Los conmutadores Cisco® Catalyst® serie 9300 son la plataforma de conmutación empresarial apilable líder de Cisco diseñada para seguridad, IoT, movilidad y nube. C9300-48T-A es solo un conmutador Network Advantage de datos de 48 puertos de la serie 9300. La serie Catalyst 9300 es la plataforma de conmutación de próxima generación más implementada en la industria. Son la solución de ancho de banda de apilamiento de mayor densidad de la industria a 480 Gbps con la arquitectura de enlace ascendente más flexible. La serie Catalyst 9300 es la primera plataforma optimizada para 802.11ac Wave2 de alta densidad. Establece un nuevo máximo para el tamaño de la red. Estos conmutadores también están preparados para el futuro con una arquitectura de CPU x86 y más memoria, lo que les permite alojar contenedores y ejecutar aplicaciones y scripts de terceros de forma nativa dentro del conmutador.

Los parámetros específicos son los siguientes:

Tabla 4.2 Parámetros de C9300-48T-A

| Código de producto |

C9300-48T-A |

| Velocidad de transmision |

10/100/1000Mbps |

| Ancho de banda del plano posterior |

256 Gbps |

| Tasa de reenvío de paquetes |

190,48Mpps |

| Descripción del Producto |

Total de puertos de cobre 10/100/1000 o Gigabit |

| Alimentación de CA predeterminada |

350WCA |

| Alimentación PoE disponible |

/ |

| Dimensiones (alto x ancho x fondo) |

1,73 x 17,5 x 17,5 pulgadas |

| peso |

16,33 libras |

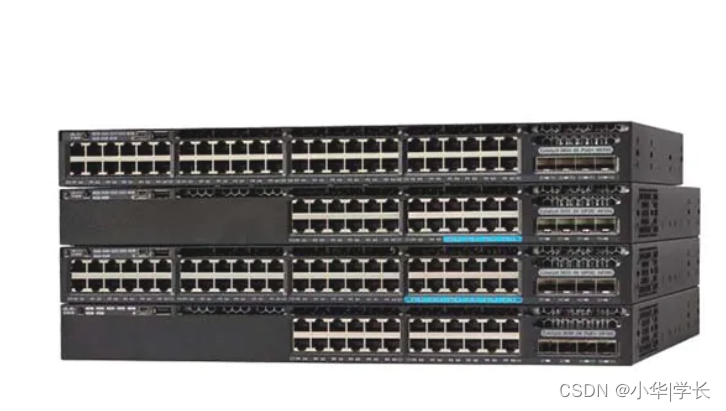

4.5.2 Selección del interruptor de agregación

Los conmutadores de agregación incluyen conmutadores de red multigigabit y 10 Gbps apilables de la serie Catalyst 3650 que permiten la convergencia de redes cableadas e inalámbricas, lo que le brinda la capacidad de escalar y proteger su red.

Figura 4.3 Diagrama del producto Catalyst 3650

Es la primera plataforma de conmutación de acceso apilable de Cisco que implementa servicios cableados e inalámbricos en una única plataforma basada en el software Cisco IOS XE. Con esta tecnología, Cisco es el primero en habilitar capacidades ricas, como alta disponibilidad basada en conmutación de estado (SSO), QoS detallada, seguridad y flujo de red flexible (FNF) a través de cables e inalámbricos de manera transparente. . Además, las capacidades cableadas e inalámbricas se incluyen en una única imagen del software Cisco IOS, lo que elimina la necesidad de numerosas imágenes de software que los usuarios deben calificar/certificar antes de habilitarlas en la red. La administración de la interfaz de línea de comando (CLI) a través de un único puerto de consola elimina numerosos puntos de contacto para administrar servicios cableados e inalámbricos, lo que reduce la complejidad de la red, simplifica las operaciones de la red y reduce el TCO de la administración de la infraestructura. También proporciona ahorro de energía optimizado, EEE (en el puerto RJ45) y funcionamiento de bajo consumo para las mejores funciones de administración y consumo de energía de su clase. Los puertos Cisco Catalyst 3650 admiten el modo de energía reducida para que los puertos no utilizados puedan entrar en un estado de bajo consumo.

Se selecciona CISCO WS-C3650-48TS-L como conmutador de capa de agregación. Los parámetros específicos son los siguientes:

Tabla 4.3 Parámetros de CISCO WS-C3650-48TS-L

| tipo de producto |

Conmutador Gigabit Ethernet |

| Velocidad de transmision |

10/100/1000Mbps |

| método de intercambio |

almacenamiento y reenvio |

| Estructura portuaria |

no modular |

| Número de puertos |

48 |

| Descripción del puerto |

48 interfaces Gigabit Ethernet |

| Voltaje |

alimentación de CA |

| Fuente de alimentación |

250W |

4.5.3 Selección del interruptor de acceso

Los conmutadores Cisco de la serie 2960 son conmutadores Gigabit Ethernet no modulares diseñados para proporcionar acceso de nivel 2 de clase empresarial de nivel básico para aplicaciones fuera de sucursales, espacios de trabajo tradicionales y cuartos de cableado.

Figura 4.4 Diagrama del producto Cisco 2960

Esta serie de productos está diseñada para reducir el costo total de propiedad al simplificar las operaciones y puede aprovechar varias capacidades del software Cisco IOS para lograr operaciones comerciales seguras y que ahorren energía. Elija los conmutadores de la serie Cisco Catalyst 2960 en la capa de acceso. Debido a sus características de red similares a los conmutadores de alta gama y sus puertos fijos de alta densidad, los conmutadores de la serie 2960 son generalmente adecuados para conmutadores de acceso en redes de campus. Los conmutadores de la serie 2960 pueden admitir muchas funciones de conmutación avanzadas, como: control de admisión, seguridad integrada, flexibilidad, etc., y tienen un precio razonable y son rentables. Puede proporcionar servicios inteligentes hasta el borde de la red.

El 2960-X incluye: 4 enlaces ascendentes de factor de forma pequeño Plus (SFP+); enlaces ascendentes de 2 o 4 Gigabit de factor de forma pequeño (SFP); soporte de alimentación a través de Ethernet Plus (PoE+) Disponible en presupuestos de energía de hasta 370 W; PoE permanente proporciona servicio ininterrumpido alimentación a los dispositivos conectados, incluso cuando el interruptor se está iniciando; funcionamiento sin ventilador, temperatura de funcionamiento máxima de 45 °C cuando se implementa fuera de un armario de cableado; debido a la falta de actividad Componentes mecánicos para un mayor tiempo medio entre fallas (MTBF); menos de 11,5 pulgadas de profundidad para casos de uso con espacio limitado; Menor consumo de energía y funciones avanzadas de administración de energía; El acceso a la consola RJ45 y USB simplifica la operación y es intuitivo La interfaz de usuario web es fácil de implementar y administrar, y se puede configurar y administrar de forma inalámbrica a través de una interfaz Bluetooth. En términos de rendimiento, los conmutadores de la serie 2960 admiten matrices de conmutación de 32 Gbit/s; admiten enlaces EtherChannel; y admiten hasta 8.000 direcciones MAC. También se admite la redundancia de árbol de expansión y 802.3ad. En términos de seguridad, los conmutadores de la serie 2960 admiten funciones de seguridad avanzadas 802.1x, permiten el acceso y la administración remotos y admiten el tráfico de administrador cifrado en sesiones remotas, protegiendo eficazmente la seguridad de la red.

El conmutador de acceso utiliza el conmutador CISCO WS-C2960X-48TS-L. Los parámetros específicos son los siguientes:

Tabla 4.4Parámetros de CISCO WS-C2960X-48TS-L

| tipo de producto |

conmutador gestionado |

| nivel de aplicación |

Segunda planta |

| Velocidad de transmision |

10/100/1000Mbps |

| procesador |

APM86392 600MHz de doble núcleo |

| Memoria del producto |

Memoria flash: 128MB |

| método de intercambio |

almacenamiento y reenvio |

| Ancho de banda del plano posterior |

108 Gbps |

| Tasa de reenvío de paquetes |

107,1Mpps |

| Número de puertos |

52 |

| Descripción del puerto |

48 interfaces 10/100/1000, 4 interfaces SFP |

| Modo de transmisión |

Adaptable full duplex/half duplex |

| Tamaño del producto |

45×279×445mm |

Capítulo 5 Diseño detallado

本课题设计的网络环境中包含1台核心交换机、3台汇聚接入交换机、10台接入交换机,4台服务器,网络数据交互通过三层核心交换机转发,互联网出口链路接入路由器,设置SSL VPN供外出的员工在互联网上通过账户密码连接,进行远程办公,但是为了保障安全性,对于VPN账号和权限设定了限制,只允许连接的VPN账户访问固定的内部网段。

5.1 VPN技术实现方式

VPN技术的虚拟性体现在进行通信的用户对之间没有真正的物流连接,而是通过ISP供应商的公共网络,如Inlecmct,其专用线则表现为除了企业内部的负工可以使用网络资源外,外网用户无法进行数据和资源的共享。实现VPN的技术主要有以下几种方式:

(1)隧道技术。隧道技术将其他协议的数据包重新封装,在新的包头中传输,包头提供新的路中,从而使数据可以在Intenet中传输,隧道可以建立在不同的协议层,如网络层,应用层等。

(2)加密技术。通过使用现有的加解密技术,实现保密通信,确保公司信息和个人信息在网络中的安全传递吗,不被窃取。

(3)密饼管理技术。即产生、分发、控制、管理和跟踪密钥,开验证密钥的真实性。

(4)身份验证技术。对用户进行身份验证,通常使用用户名和密码或智能卡进行,只对过的合法人员能正常接入网络。

5.2 SSL安全性

SSL通过加密方式保护在互联网.上传输的数据安全性,它可以自动应用在每-一个浏览器上。这里,需要提供一个数字证书给Web服务器,这个数字证书需要付费购买,想对而言,给应用程序设立SSL服务是比较容易的。如果应用程序本身不支持SSL,那么就需要改变一些链接,这只与应用程序有关。对于出现较大信息量的情况,建议给SSL进行加速以避免流量瓶颈。通常SSL加速装置为热插拔装置。VPN则主要应用于虚拟连接网络,它可以确保数据的机密性并且具有一定的访问控制功能。过去,VPN总是和IPSec联系在-起,因为它是VPN加密信息实际用到的协议。IPSec运行于网络层,IPSec VPN则多用于连接两具网络或点到点之间的连接。

SSL可以防止信息泄漏。由于客户端与SSL VPN网关之间实现高强度的加密信息传输,因此虽然信息传输是通过公网进行的,但是其安全性是可以得到保证的。第三方即使可以得到传输数据,但是却无法得到隐藏到其中的明文信息。因此敏感的信息如业务账号等被保护起来,杜绝了有效信的泄露。(2 )杜绝非法访问.SSL VPN的访问要经过认证和授权,充分保证用户身份的合法性。SSL VPN只允许那些拥有相应权限的用户进行网络连接。如果请求连接的用户没有合法身份,则SSL VPN将拒绝其连接请求,从而限制了非法用户对内网的访问。(3)保护信息的完整性.SSL VPN使用数字证书进行机密性与完整性参数的协商,它不仅能够对所传输的数据进行机密性的保护,同时也对其提供完整性保护。当在传输过程中的数据被篡改之后,SSL VPN是可以检测到的,如果检测到数据被篡改,他们就会放弃所接收到的数据。

5.3核心层设计

图5.1 核心层

VPN的设计主要在核心层的功能主要是实现骨干网络之间的优化传输,骨干层设计任务的重点通常需要保证数据高速的传输。网络的控制功能最好尽量的少在骨干层上实施。核心层一直被认为是所有流量的最终承受者和汇聚者,所以对核心层的设计以及网络设备的要求十分严格。核心层设备将占投资的主要部分。

在既有网络的架构当中, SSL VPN的应用方式其实是很简单的,比起传统IPSecVPN要容易许多。因为它所在的位置是在防火墙后方,人员只需要针对SSL VPN装置在防火墙当中开启设定, 就完成安装了。并不会像IPSecVPN一样,需要针对不同用户开启不同的VPN Profile 设定。因为远程的使用者是利用浏览器连接到SSL VPN设备,然后透过IP封包转译的方式,由SSL VPN设备[模拟]远程使用者在[内部]进行数据存取,所以才有办法突破各种网络的限制,达到执行各种ERP、CRM或者是特定应用程序。传统使用VPNClient程序的架构,由于使用者取得的是内部IP位置,因此在执行企业内部专属程序的时候,只有该程序所使用的连接协议是VPN装置所支持,就没有设定上的问题。

本课题核心层的设备包含路由器和三层交换机,核心区域之间配置OSPF动态路由协议的骨干区域做路由的一个自动学习功能,路由器上做SSL VPN隧道连接,设立VPN组和账户密码以及VPN地址池来给连接用户进行分配,再通过核心交换机对这些地址池的访问限制做一个ACL访问控制列表策略。

5.4 汇聚层设计

图5.2 汇聚层设计

汇聚层的功能主要是连接接入层节点和核心层中心。汇聚层设计为连接本地的逻辑中心,仍需要较高的性能和比较丰富的功能,汇聚设备的转发能力也是需要一定的要求。

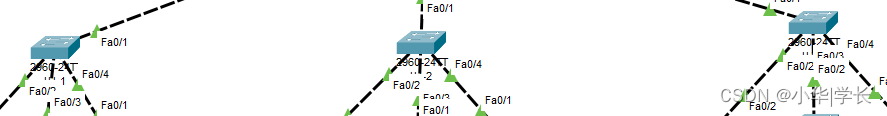

本课题设计的汇聚层主要用来汇聚接入交换机的上联链路,再通过汇聚设备统一的链路转发给核心交换机,减轻核心交换机的负荷,设计中包含3台汇聚交换机,这三台汇聚交换机每台分别接入3台接入交换机,做到汇聚的效果。交换机上创建接入层的vlan号,并且将所有互联口配置成Trunk口,放行多个VLAN通过。

5.5 接入层设计

核心层和汇聚层的设计中主要考虑的是网络性能和功能性要高,那么网络接入层的设计主要考虑的是使用性能价格比高的设备。接入层是内部员工或者外来人员最终与网络的接口,它应该提供即插即用的特性,同时应该非常易于使用和维护。当然我们也应该考虑端口密度的问题。

本设计的接入层分别部署在各个部门弱电间里,一个部门一台接入交换机,保证端口的可用性和外来人员接入的扩展性。

5.6 关键性技术及难点

网络环境设计中主要涉及的关键技术为互联网接口的NAT源地址转换策略和SSL VPN相关技术的实现和访问,局域网内部的路由学习则采用OSPF路由协议来进行学习。

难点在于NAT地址转换的时候出现了IP地址被占用的情况,后面发现使用端口复用NAT可以很好的解决内部用户同时上网的问题。

5.7 存在的问题和解决方法

在设计过程中发现,SSL VPN用户一但从互联网接入成功之后,内网的所有网段路由都可达,造成了很大的安全隐患。因此,通过ACL访问控制列表的限制措施下,设置了针对用户访问权限的一个放行和拒绝访问的规则集合,这样一来,远程办公的用户就算拨入VPN,也只能访问自己部门的一个网段及服务器。

第6章 系统测试

6.1 网络结论现象验收

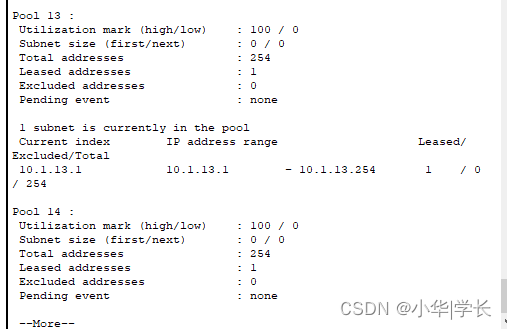

6.1.1 查看DHCP地址池分配,如图6.1所示:

图6.1 DHCP地址池分配

6.1.2 网关地址状态

核心交换机网关地址状态,如图6.2所示:

图6.2 地址状态

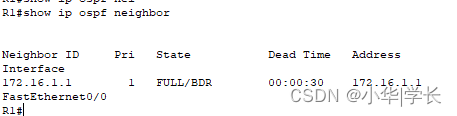

6.1.3 OSPF邻居状态

路由器的OSPF建立状态,如图6.3所示:

图6.3 OSPF邻居状态

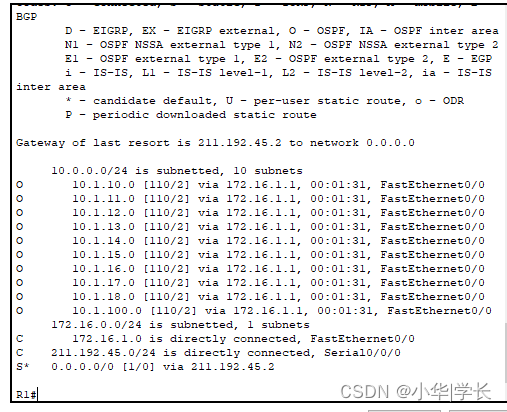

6.1.4 路由表信息

路由器的路由表信息如图6.4所示:

图6.4 OSPF路由信息

6.1.5 NAT信息

路由器地址转换信息如图6.5所示:

图6.5 NAT信息

6.2 连通性测试

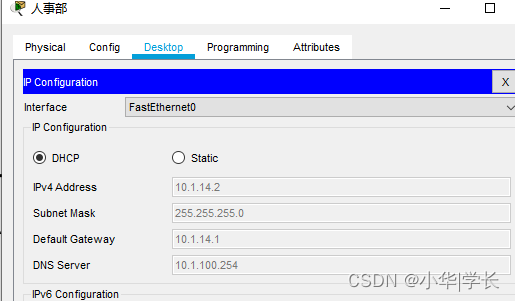

6.2.1 终端DHCP自动获取测试

图6.6 人事部自动获取到地址

通过在核心交换机上设立了DHCP服务器,终端用户自动获取到了下发的地址。

6.2.2 跨VLAN之间的互相访问

图6.7 跨三层访问

通过商务部的PC去访问技术部跟会议室的网段,测试结果返回正常。

6.2.3 ACL测试

图6.8 访问销售部服务器

行政部访问销售部服务器返回的结果显示目的主机不可达,销售部访问销售部服务器返回结果正常,证明ACL生效了。

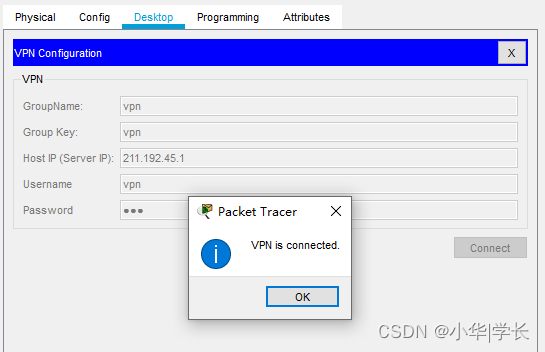

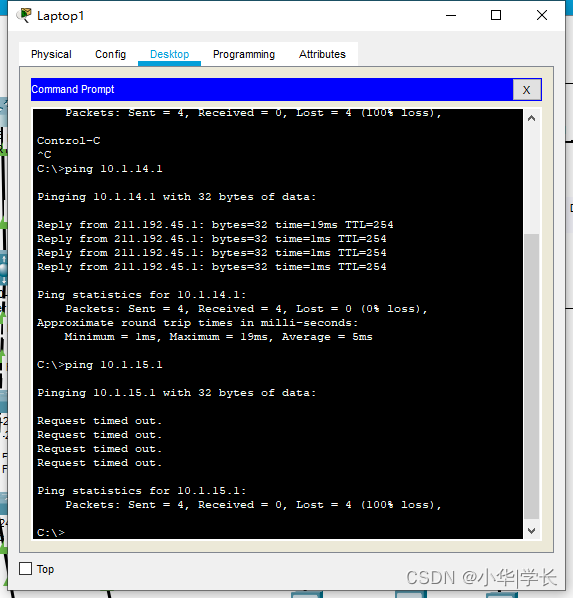

6.2.4 VPN连接测试

图6.9 VPN连接成功

图6.10 人事部VPN连接

上图可以看到人事部连接VPN成功后,只能访问人事部的网段,无法访问内部其它网段地址。

6.2.5 访问互联网测试

经理室访问互联网地址正常,如图6.11所示:

图6.11 经理室访问互联网

第7章 总结

本次设计的题目为基于SSL VPN技术的中小企业网络接入设计与实现,毕业设计是我们作为学生在学习阶段的最后一个环节,是对所学基础知识和专业知识的一种综合应用,是一种综合的再学习、再提高的过程,这一过程对学生的学习能力和独立思考及工作能力也是一个培养,同时毕业设计也是一个重要的环节,是我们步入社会参与实际工作的一次极好的演示,也是对我们自学能力和解决问题能力的一次考验,是学校生活与社会生活间的过渡。在完成毕业设计的这段时间里,我收获颇多,掌握了很多SSL VPN方面和网络方面的知识,对我所学过的知识有所巩固和提高,让我对现在社会的网络环境的现状有所了解。

参考文献

[1]张兴.SSL-VPN技术在高校图书馆资源共享中的应用研究[J].兰台世界,2020.

[2]马军锋.SSLVPN技术原理及其应用[J].电信网技术,2018,08:22-24.

[3]包丽红,李立亚.基于SSL的VPN技术研究[J].网络安全技术与应用,2018(5):38-40.

[4]吕俊霞,景文富.基于SSL的VPN技术原理与实现[J].济南职业学院学报,2019(04):112-115.

[5]包瑞.基于SSLVPN技术的远程资源访问模式研究[J].河南图书馆学刊,2020,30(001):72-74.

[6]梁绍宇.SSLVPN技术应用研究[D].华南理工大学.2018.

[7]陈旭东.VPDN与SSLVPN技术在"金保工程"中的应用[J].湖北民族学院学报:自然科学版,2018

[8]赵新辉,郭瑞.基于OpenVPN技术的SSLVPN的实现与研究[J].网络安全技术与应用,2018

[9]胡国强,邓希廉,周兆永.浅析SSLVPN技术在我校校园网的应用[J].中国科技博览,2020

[10]颜雪峰,翟雅萌,武渊博.基于SSL VPN技术的信息平台搭建[J].铁道通信信号,2021

[11]邵旻晖,竺荣,楼文彦.基于SSL VPN的医院OA-钉钉安全接入方案[J].电子技术与软件工程,2021

[12]刘邦桂.虚拟专用网技术在校园网应用中的研究与实现[J].软件工程,2020

[13]代锐锋.基于SSL虚拟技术的高校网络安全体系模型构建[J].计算机与现代化,2020

[14]童长卫.VPN技术在院校资源共享中的设计与实现[J].长江技术经济,2020

[15]刘媛,姜川.SSL VPN在黄委网络安全中的应用和改进[J].人民黄河,2020.

附 录

附 录1:

ip dhcp pool 10

network 10.1.10.0 255.255.255.0

default-router 10.1.10.1

dns-server 10.1.100.254

ip dhcp pool 11

network 10.1.11.0 255.255.255.0

default-router 10.1.11.1

dns-server 10.1.100.254

ip dhcp pool 12

network 10.1.12.0 255.255.255.0

default-router 10.1.12.1

dns-server 10.1.100.254

ip dhcp pool 13

network 10.1.13.0 255.255.255.0

default-router 10.1.13.1

dns-server 10.1.100.254

ip dhcp pool 14

network 10.1.14.0 255.255.255.0

default-router 10.1.14.1

dns-server 10.1.100.254

ip dhcp pool 15

network 10.1.15.0 255.255.255.0

default-router 10.1.15.1

dns-server 10.1.100.254

ip dhcp pool 16

network 10.1.16.0 255.255.255.0

default-router 10.1.16.1

dns-server 10.1.100.254

ip dhcp pool 17

network 10.1.17.0 255.255.255.0

default-router 10.1.17.1

dns-server 10.1.100.254

ip dhcp pool 18

network 10.1.18.0 255.255.255.0

default-router 10.1.18.1

dns-server 10.1.100.254

interface FastEthernet0/1

switchport trunk encapsulation dot1q

switchport mode trunk

interface FastEthernet0/2

switchport trunk encapsulation dot1q

switchport mode trunk

interface FastEthernet0/3

switchport trunk encapsulation dot1q

switchport mode trunk

interface FastEthernet0/4

no switchport

ip address 172.16.1.1 255.255.255.0

ip access-group 110 in

duplex auto

speed auto

interface FastEthernet0/5

switchport access vlan 100

interface Vlan10

mac-address 0001.6400.ba01

ip address 10.1.10.1 255.255.255.0

ip access-group 101 in

interface Vlan11

mac-address 0001.6400.ba02

ip address 10.1.11.1 255.255.255.0

ip access-group 101 in

interface Vlan12

mac-address 0001.6400.ba03

ip address 10.1.12.1 255.255.255.0

ip access-group 101 in

interface Vlan13

mac-address 0001.6400.ba04

ip address 10.1.13.1 255.255.255.0

ip access-group 100 in

interface Vlan14

mac-address 0001.6400.ba05

ip address 10.1.14.1 255.255.255.0

ip access-group 100 in

interface Vlan15

mac-address 0001.6400.ba06

ip address 10.1.15.1 255.255.255.0

ip access-group 100 in

interface Vlan16

mac-address 0001.6400.ba07

ip address 10.1.16.1 255.255.255.0

interface Vlan17

mac-address 0001.6400.ba08

ip address 10.1.17.1 255.255.255.0

interface Vlan18

mac-address 0001.6400.ba09

ip address 10.1.18.1 255.255.255.0

interface Vlan100

mac-address 0001.6400.ba0a

ip address 10.1.100.1 255.255.255.0

router ospf 1

log-adjacency-changes

network 10.1.0.0 0.0.255.255 area 0

network 172.16.0.0 0.0.255.255 area 0

access-list 101 permit ip any host 10.1.100.254

access-list 101 deny ip 10.1.10.0 0.0.0.255 10.1.100.0 0.0.0.255

access-list 101 deny ip 10.1.11.0 0.0.0.255 10.1.100.0 0.0.0.255

access-list 101 deny ip 10.1.12.0 0.0.0.255 10.1.100.0 0.0.0.255

access-list 101 permit ip any any

access-list 100 permit ip any host 10.1.100.254

access-list 100 permit ip 10.1.13.0 0.0.0.255 host 10.1.100.253

access-list 100 permit ip 10.1.14.0 0.0.0.255 host 10.1.100.252

access-list 100 permit ip 10.1.15.0 0.0.0.255 host 10.1.100.251

access-list 100 deny ip any 10.1.100.0 0.0.0.255

access-list 100 permit ip any any

access-list 110 permit ip 172.17.0.0 0.0.255.255 10.1.14.0 0.0.0.255

access-list 110 permit ip 172.18.0.0 0.0.255.255 10.1.15.0 0.0.0.255

access-list 110 permit ip 172.17.0.0 0.0.255.255 host 10.1.100.252

access-list 110 permit ip 172.18.0.0 0.0.255.255 10.1.100.0 0.0.0.255

access-list 110 deny ip 172.17.0.0 0.0.255.255 any

access-list 110 deny ip 172.18.0.0 0.0.255.255 any

access-list 110 permit ip any any

路由器源代码:

aaa authentication login 1 local

aaa authorization network 2 local

aaa authorization network vpn1 local

aaa authorization network 1 local

username vpn password 0 vpn

crypto isakmp policy 10

hash md5

authentication pre-share

crypto isakmp client configuration group vpn

key vpn

pool pool1

crypto isakmp client configuration group vpn1

key vpn

pool pool2

crypto ipsec transform-set lan esp-3des esp-md5-hmac

crypto dynamic-map map 10

set transform-set lan

reverse-route

crypto map map client authentication list 1

crypto map map isakmp authorization list 1

crypto map map client configuration address respond

crypto map map 10 ipsec-isakmp dynamic map

interface FastEthernet0/0

ip address 172.16.1.2 255.255.255.0

ip nat inside

duplex auto

speed auto

interface Serial0/0/0

ip address 211.192.45.1 255.255.255.0

ip nat outside

crypto map map

router ospf 1

log-adjacency-changes

network 172.16.0.0 0.0.255.255 area 0

default-information originate

ip local pool pool1 172.17.1.100 172.17.1.200

ip local pool pool2 172.18.1.100 172.18.1.200

ip nat inside source list 1 interface Serial0/0/0 overload

ip classless

ip route 0.0.0.0 0.0.0.0 211.192.45.2

access-list 1 permit any

汇聚交换机1源代码:

interface FastEthernet0/1

switchport mode trunk

interface FastEthernet0/2

switchport access vlan 10

interface FastEthernet0/3

switchport access vlan 11

interface FastEthernet0/4

switchport access vlan 12

汇聚交换机2源代码:

interface FastEthernet0/1

switchport mode trunk

interface FastEthernet0/2

switchport access vlan 13

interface FastEthernet0/3

switchport access vlan 14

interface FastEthernet0/4

switchport access vlan 15

汇聚交换机3源代码:

interface FastEthernet0/1

switchport mode trunk

interface FastEthernet0/2

switchport access vlan 16

interface FastEthernet0/3

switchport access vlan 17

interface FastEthernet0/4

switchport access vlan 18