Haga clic para ingresar al directorio de series de artículos.

现在的一切都是为将来的梦想编织翅膀,让梦想在现实中展翅高飞。

Now everything is for the future of dream weaving wings, let the dream fly in reality.

Habilidades avanzadas en diseño de arquitectura de sistemas · Teoría y práctica del diseño de arquitectura de seguridad

- 1. Amenazas a la seguridad de la información

- 2. Alcance de la arquitectura del sistema de seguridad.

- 3. Normas y organizaciones nacionales y extranjeras relacionadas con la seguridad de la información.

- 4. Modelo de seguridad

- 4. Diseño de arquitectura general de seguridad de la información (modelo WPDRRC)

- 5. Diseño de arquitectura de seguridad de red.

- 6. Diseño de seguridad del sistema de bases de datos.

- 7. Análisis de vulnerabilidad de la arquitectura del sistema.

- 8. Práctica de diseño de arquitectura de seguridad

1. Amenazas a la seguridad de la información

1.1 Fuentes de amenazas a la seguridad del sistema de información

Las amenazas pueden originarse en el entorno físico, enlaces de comunicación, sistemas de red, sistemas operativos, sistemas de aplicaciones y sistemas de gestión.

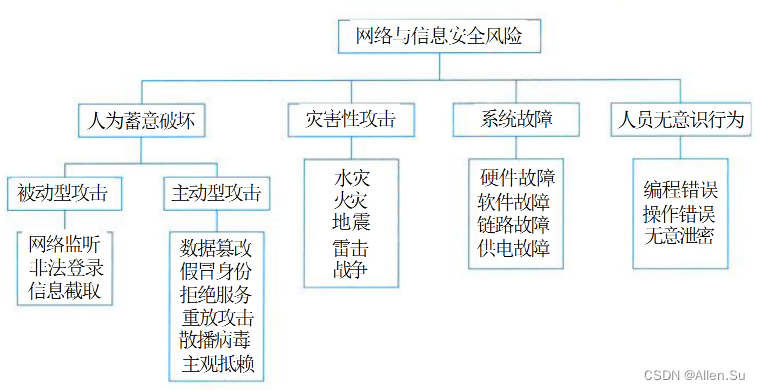

1.2 Categorías de riesgo de seguridad de la red y la información

Las categorías de riesgo para la seguridad de la red y la información se pueden dividir en destrucción deliberada (ataques pasivos, ataques activos), ataques desastrosos, fallas del sistema y comportamientos inconscientes del personal.

Como se muestra en la figura, las categorías de riesgo de seguridad de la red y de la información:

1.3 Amenazas comunes a la seguridad

Las amenazas de seguridad comunes incluyen principalmente:

(1) Fuga de información : la información se filtra o se revela a una entidad no autorizada.

(2) Destrucción de la integridad de la información : Los datos se pierden debido a adiciones, eliminaciones, modificaciones o destrucción no autorizadas.

(3) Denegación de servicio : el acceso legal a la información u otros recursos está bloqueado incondicionalmente.

(4) Uso ilegal (acceso no autorizado) : un recurso es utilizado por una persona no autorizada o de manera no autorizada.

(5) Escuchas : robar recursos de información e información confidencial en el sistema utilizando diversos medios legales o ilegales posibles. Por ejemplo, monitorear señales transmitidas en líneas de comunicación o utilizar fugas electromagnéticas generadas por equipos de comunicación durante el funcionamiento para interceptar información útil.

(6) Análisis del flujo de negocios : a través del monitoreo a largo plazo del sistema, se utilizan métodos de análisis estadístico para estudiar situaciones como la frecuencia de la comunicación, la dirección del flujo de información de la comunicación y los cambios en el volumen total de la comunicación, descubriendo así información y patrones valiosos.

(7) Suplantación de identidad : al engañar al sistema de comunicación (o al usuario), un usuario ilegal se hace pasar por un usuario legítimo, o un usuario con pocos privilegios se hace pasar por un usuario con altos privilegios. Los piratas informáticos utilizan principalmente la suplantación de identidad para atacar.

(8) Eludir el control : los atacantes aprovechan las fallas de seguridad del sistema o las vulnerabilidades de seguridad para obtener derechos o privilegios no autorizados. Por ejemplo, los atacantes utilizan varios métodos de ataque para descubrir algunas "características" del sistema que deberían mantenerse en secreto pero que están expuestas. Al utilizar estas "características", los atacantes pueden eludir a los defensores y penetrar en el sistema.

(9) Infracción de autorización : alguien que está autorizado a utilizar un sistema o recurso para un determinado propósito utiliza este permiso para otros fines no autorizados, lo que también se denomina "ataque interno".

(10) Caballo de Troya : el software contiene un segmento de programa indetectable o inofensivo que, cuando se ejecuta, destruirá la seguridad del usuario. Este tipo de aplicación se llama caballo de Troya.

(11) Trampilla : se configura una "trampa" en un determinado sistema o componente para permitir que se violen las políticas de seguridad cuando se proporcionan datos de entrada específicos.

(12) Denegación : Es un ataque del usuario, por ejemplo, negar un mensaje que ha publicado, falsificar una carta de la otra parte, etc.

(13) Reproducción : la copia de seguridad legal interceptada de los datos de comunicación se reenvía con fines ilegales.

(14) Virus informático : El llamado virus informático es un programa funcional que puede infectar e infringir durante el funcionamiento del sistema informático. Un virus suele tener dos funciones: una función es "infectar" otros programas; la otra es causar daño o la capacidad de implantar un ataque.

(15) Malversación de personal : una persona autorizada filtra información a una persona no autorizada por dinero o beneficio, o por descuido.

(16) Descarte de medios : La información se obtiene de discos desechados o medios de almacenamiento impresos.

(17) Intrusión física : los intrusos obtienen acceso al sistema eludiendo los controles físicos.

(18) Robo : Se roban elementos de seguridad importantes como fichas o documentos de identidad.

(19) Engaño empresarial : un sistema o componente del sistema falso engaña a usuarios o sistemas legítimos para que proporcionen voluntariamente información confidencial.

2. Alcance de la arquitectura del sistema de seguridad.

2.1 Alcance de la arquitectura de seguridad

La arquitectura de seguridad es una subdivisión de la arquitectura en la dirección de la seguridad, por ejemplo, las subdivisiones incluyen arquitectura de operación y mantenimiento, arquitectura de base de datos, etc. Si la seguridad se refleja en el producto, entonces la arquitectura de seguridad habitual del producto, la arquitectura de tecnología de seguridad y la arquitectura de auditoría pueden formar tres líneas de defensa de seguridad .

(1) Arquitectura de seguridad del producto : los componentes principales que construyen los atributos de calidad y seguridad del producto y las relaciones entre ellos. El objetivo de la arquitectura de seguridad del producto es cómo crear productos autoseguros desde el origen sin depender de sistemas de defensa externos.

(2 Arquitectura de tecnología de seguridad : Construya los componentes principales del sistema de tecnología de seguridad y las relaciones entre ellos. La tarea de la arquitectura de tecnología de seguridad es construir una infraestructura de tecnología de seguridad general, incluida la infraestructura de seguridad, las herramientas y tecnologías de seguridad, los componentes de seguridad y el soporte. sistemas, etc., para mejorar sistemáticamente las capacidades de defensa de la seguridad de cada producto.

(3 Estructura de auditoría : un departamento de auditoría independiente o las capacidades de descubrimiento de riesgos que puede proporcionar. El alcance de la auditoría incluye principalmente todos los riesgos, incluidos los riesgos de seguridad.

2.2 Características de la arquitectura de seguridad

La arquitectura de seguridad debe tener características como disponibilidad, integridad y confidencialidad .

- La disponibilidad se refiere a prevenir la pérdida de datos y recursos del sistema;

- La integridad se refiere a evitar que los datos y recursos del sistema sean modificados sin autorización;

- La confidencialidad se refiere a evitar que los datos y recursos del sistema se revelen sin autorización.

2.3 Arquitectura de tecnología de seguridad

El diseño de la arquitectura de seguridad se puede considerar desde la perspectiva de la tecnología de seguridad,

que incluye principalmente: autenticación de identidad, control de acceso, seguridad de contenido, recuperación de redundancia, respuesta de auditoría, prevención de códigos maliciosos y tecnología de criptografía , etc.

3. Normas y organizaciones nacionales y extranjeras relacionadas con la seguridad de la información.

3.1 Normas extranjeras

- (1) Los Criterios de Evaluación de Sistemas Informáticos Confiables (TCSEC), también conocidos como el “Libro Naranja”, fueron publicados por el Departamento de Defensa de Estados Unidos en diciembre de 1985.

- (2) Criterios de evaluación de la seguridad de la tecnología de la información (ITSEC), preparados conjuntamente por Gran Bretaña, Francia, Alemania y los Países Bajos.

- (3) Criterios canadienses de evaluación de productos informáticos confiables (CTCPEC), Canadá, 1993.

- (4) Código Federal de los Estados Unidos (FC), una versión mejorada del TCSEC, Estados Unidos, 1992.

- (5) Los Criterios Comunes para la Evaluación de la Seguridad de la Tecnología de la Información (Los Criterios Comunes para la Evaluación de la Seguridad de la Tecnología de la Información), compilados en 1993 por la Agencia de Seguridad Nacional de los Estados Unidos y el Instituto Nacional de Estándares Tecnológicos en colaboración con Canadá, el Reino Unido, Francia y Alemania. , Países Bajos y otros países.

- (6)ISO/IEC 7498-2, Sistemas de procesamiento de información, interconexión de sistemas abiertos, modelo básico de referencia. Parte 2: Arquitectura de seguridad (Sistema de procesamiento de información; Intercomunicación de sistemas abiertos; modelo de referencia base; Parte 2: Arquitectura de seguridad), publicado por la Organización Internacional de Normalización (ISO), 1989.

- (7) Marco técnico de garantía de la información (IATF), publicado por la Agencia de Seguridad Nacional (NSA) de Estados Unidos en 1999.

- (8)ISO/IEC 15408-1999, Criterios de evaluación de la seguridad de la tecnología de la información, tecnología de la información, que reemplaza el estándar CC original. Publicado por la Organización Internacional de Normalización (ISO), 1999.

- (9)IEC 61508-2010, Seguridad funcional de sistemas eléctricos/electrónicos/electrónicos programables relacionados con la seguridad, publicada por la Comisión Electrotécnica Internacional, 2010.

3.2 Normas nacionales

1) Significado de la abreviatura estándar

(1) GA: Especificación estándar nacional de la industria de seguridad. Está organizado y publicado por el Centro de Certificación de Prevención de Tecnología de Seguridad de China.

(2) GB: Normas y especificaciones nacionales, organizadas y publicadas por el Comité Nacional de Administración de Normalización de China.

(3)GJB: Especificación de norma militar nacional.

2) Principales normas técnicas

- (1) GB 15834-1995 Mecanismo de identificación de entidad de cifrado de datos de procesamiento de información.

- (2)GA163-1997 Principios para la clasificación de productos especiales para la seguridad de sistemas de información informática.

- (3) Criterios GB17859-1999 para la clasificación de niveles de protección de seguridad de sistemas de información informática.

- (4)GB/T 9387.2-1995 Modelo de referencia básico de interconexión de sistema abierto de sistema de procesamiento de información Parte 2: Arquitectura de seguridad.

- (5) GB/T 20269-2006 Requisitos de gestión de seguridad del sistema de información de tecnología de seguridad de la información.

- (6) GB/T 20270-2006 Requisitos técnicos de seguridad básicos de la red de tecnología de seguridad de la información.

- (7)GB/T 20271-2006 Tecnología de seguridad de la información Requisitos técnicos generales de seguridad para sistemas de información.

- (8) GB/T20272-2006 Requisitos técnicos de seguridad del sistema operativo de tecnología de seguridad de la información.

- (9) GB/T20273-2006 Requisitos técnicos de seguridad del sistema de gestión de bases de datos de tecnología de seguridad de la información.

- (10) GB/T 20274.1-2006 Marco de evaluación de la garantía de seguridad del sistema de información de tecnología de seguridad de la información.

- (11)GB/T 18231-2000 Seguridad de bajo nivel de los sistemas de información.

- (12) GB/T 18237.1-2000 Interconexión general de sistemas abiertos de tecnología de la información de alto nivel Parte 1: descripción general, modelo y notación.

- (13) GB/T 18237.2-2000 Interconexión de sistemas abiertos de tecnología de la información general de alto nivel parte 2: Definición del servicio del elemento de servicio de intercambio de seguridad.

- (14) GB/T18336-2015 Criterios de evaluación de seguridad de la tecnología de la información del sistema de información.

- (15)GB/T 20438.1~7-2017 Seguridad funcional de sistemas eléctricos/electrónicos/electrónicos programables relacionados con la seguridad, emitido por el Comité de Administración Nacional de Normalización de China.

3.3 Organizaciones de normalización relevantes

- (1)Organización Internacional de Normalización (ISO)

- (2)Comisión Electrotécnica Internacional (IEC)

- (3)Administración de Normalización de China (SAC)

- (4) Comité Técnico Nacional de Normalización de Tecnologías de la Información

4. Modelo de seguridad

3.1 Objetivos de seguridad de los sistemas de información

El objetivo de seguridad de los sistemas de información es controlar y gestionar el acceso de los sujetos (incluidos los usuarios y los procesos) a los objetos (incluidos los datos y los programas) .

Como objetivo de seguridad de los sistemas de información, es lograr:

- proteger la disponibilidad de los sistemas de información;

- Proteger la continuidad de los servicios del sistema de red;

- Prevenir el acceso ilegal y no autorizado a los recursos;

- Prevenir ataques maliciosos y daños de intrusos;

- Proteger la confidencialidad e integridad de la información durante la transmisión en línea;

- Proteger contra virus;

- Implementar la gestión de seguridad.

3.2 Modelo de seguridad típico

3.2.1 Modelo de máquina de estados

El modelo de máquina de estado, un sistema de modelo de estado de seguridad, siempre comienza desde un estado seguro y mantiene el estado seguro en todas las migraciones, permitiendo que solo los sujetos accedan a recursos con una seguridad consistente con la política de seguridad.

3.2.2 Modelo BLP

Modelo BLP (Modelo Bell-LaPadula). Este modelo planifica la confidencialidad de los datos, divide los niveles de seguridad en función de la confidencialidad y aplica el control de acceso en función de los niveles de seguridad.

3.2.2.1 Principios básicos del modelo BLP:

(1) Cuando un sujeto con un nivel de seguridad "Confidencial" accede a un objeto con un nivel de seguridad "Alto Secreto", el sujeto puede escribir pero no leer el objeto.

(2) Cuando un sujeto con un nivel de seguridad "Confidencial" accede a un objeto con un nivel de seguridad "Confidencial", el sujeto puede escribir y leer el objeto.

(3) Cuando un sujeto cuyo nivel de seguridad es "Confidencial" accede a un objeto cuyo nivel de seguridad es "Secreto", el sujeto puede leer pero no escribir el objeto.

3.2.2.2 Reglas de seguridad del modelo BLP:

(1) Regla de seguridad simple: un sujeto con un nivel de seguridad bajo no puede leer un objeto con un nivel de seguridad alto (sin lectura);

(2) Propiedad de seguridad estrella: un sujeto con un nivel de seguridad alto no puede leer y escribir un objeto de bajo nivel (Sin escritura);

(3) Propiedad de seguridad Strong Star: No permite la lectura y escritura en otro nivel;

(4) Propiedad de seguridad discrecional: Usar acceso Se utiliza una matriz de control para definir el control de acceso libre. Su control de acceso se materializa en aspectos relacionados con el contenido y el contexto.

3.2.3 Modelo Biba

Al modelo Biba no le importa el nivel de seguridad de confidencialidad de la información, por lo que su control de acceso no se basa en el nivel de seguridad, sino en el nivel de integridad.

Los tres objetivos de la integridad:

(1) Proteger los datos contra modificaciones por parte de usuarios no autorizados ;

(2) Proteger los datos contra modificaciones no autorizadas por parte de usuarios autorizados (cambios no autorizados) ;

(3) Mantener la coherencia interna y externa de los datos .

3.2.3.1 Principios básicos del modelo Biba

(1) Cuando un sujeto con un nivel de integridad de "Integridad Media" accede a un objeto con una integridad de "Integridad Alta", el sujeto puede leer pero no escribir (No escribir) el objeto, ni puede llamar a ninguno de los programas y servicios. ;

(2) Cuando un sujeto con un nivel de integridad de "Integridad media" accede a un objeto con una integridad de "Integridad media", el sujeto puede leer y escribir en el objeto ;

(3) Cuando un sujeto con un nivel de integridad de "Integridad media" accede a un objeto con una integridad de "Integridad baja", el sujeto puede escribir pero no leer el objeto (sin lectura) ;

3.2.3.2 Reglas de seguridad del modelo Biba

El modelo Biba puede evitar que los datos fluyan desde un nivel de integridad bajo a un nivel de integridad alto . Sus reglas de seguridad son las siguientes:

(1) Regla de integridad de la estrella (axioma de integridad *): significa que un sujeto con un nivel de integridad bajo no puede escribir datos en un objeto con un nivel de integridad alto;

(2) Axioma de integridad simple: significa que un sujeto con un nivel de integridad alto no puede leer datos de un objeto con un nivel de integridad bajo;

(3) Regla de propiedad de invocación: indica que un sujeto con un nivel de integridad bajo no puede llamar a un programa o servicio desde un objeto con un nivel alto.

3.2.4 Modelo CWM

Modelo CWM (Modelo Clark-Wilson). Integrar objetivos, estrategias y mecanismos de integridad, proponer el objetivo de separación de funciones, aplicar el proceso de verificación de integridad y realizar un mecanismo maduro de procesamiento de transacciones, que se utiliza a menudo en los sistemas bancarios.

El modelo CWM tiene las siguientes características:

(1) Contiene tres elementos: sujeto, programa y objeto. El sujeto solo puede acceder al objeto a través del programa.

(2) Principio de separación de permisos, las funciones se pueden dividir en múltiples temas para evitar modificaciones no autorizadas por parte de usuarios autorizados.

(3) Tener capacidades de auditoría.

3.2.5 Modelo de la Muralla China

El modelo de la Muralla China es un modelo de estrategia híbrida que se aplica a los sistemas de seguridad multilaterales para prevenir posibles conflictos en múltiples dominios de seguridad. Este modelo está diseñado para bancos de inversión y se utiliza habitualmente en el ámbito financiero.

3.2.5.1 Principio de funcionamiento del modelo de la Muralla China

Seleccione un dominio de seguridad a través del Control de acceso discrecional (DAC) y complete el control de acceso dentro de un dominio de seguridad específico a través del Control de acceso obligatorio (MAC).

3.2.5.2 Reglas de seguridad del modelo de Muralla China

(1) Se pueden leer los objetos dentro de la pared.

(2) Se pueden leer objetos de diferentes conflictos de grupos de intereses.

(3) Después de acceder a otros objetos de la empresa y otros objetos del grupo con conflictos de intereses, la escritura del sujeto sobre el objeto está restringida.

4. Diseño de arquitectura general de seguridad de la información (modelo WPDRRC)

4.1 Modelo de arquitectura de seguridad de la información WPDRRC

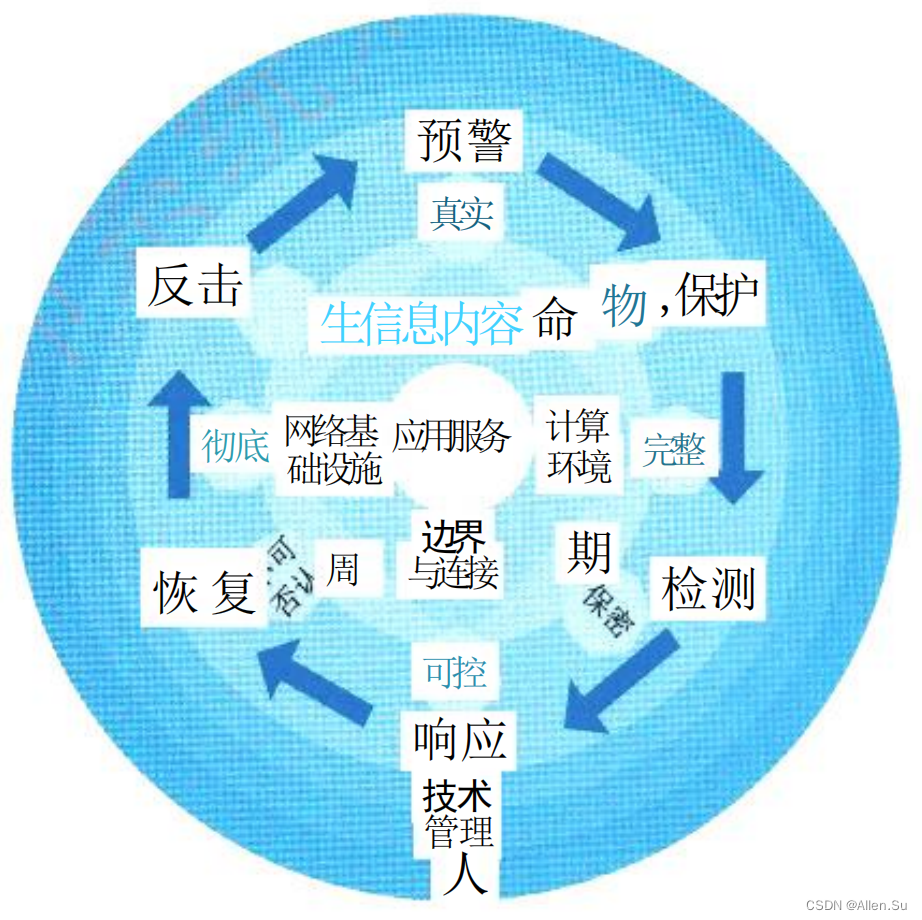

El modelo de seguridad de la información WPDRRC (Waring/Protect/Detect/React/Restore/Counterattack) es un modelo de construcción de sistemas de seguridad de sistemas de información propuesto por el grupo de expertos en seguridad de la información "863" de China que es adecuado para las condiciones nacionales de China. WPDRRC se basa en el modelo de sistema de seguridad de la información PDRR (Protect/Detect/React/React/Restore) y agrega funciones de alerta temprana y contraataque. En respuesta a los problemas de protección de la seguridad de la red, Estados Unidos ha propuesto múltiples modelos y arquitecturas de sistemas de seguridad de red, entre los cuales los más clásicos incluyen el modelo PDRR y el modelo P2DR.

El modelo WPDRRC fue propuesto por China. En el modelo PDRR , el concepto de seguridad se ha expandido desde seguridad de la información hasta aseguramiento de la información. La connotación de aseguramiento de la información ha ido más allá de la seguridad y confidencialidad de la información tradicional. Es Proteger, Detectar, Reaccionar y Restaurar. La combinación orgánica se llama PDRR. modelo . El modelo PDRR toma como base la protección de la seguridad de la información y trata la protección como un proceso activo. Se deben utilizar métodos de detección para descubrir vulnerabilidades de seguridad y corregirlas de manera oportuna. Se deben adoptar medidas de respuesta de emergencia para hacer frente a diversas intrusiones. es invadido, se deben tomar las medidas correspondientes Restaurar el sistema a su estado normal para que se pueda garantizar plenamente la seguridad de la información. Este modelo enfatiza las capacidades de recuperación automática de fallas.

Como se muestra a continuación, se muestra el modelo WPDRRC:

El modelo WPDRRC tiene 6 enlaces y 3 elementos principales .

Los seis enlaces incluyen: alerta temprana, protección, detección, respuesta, recuperación y contraataque . Son altamente secuenciales y dinámicos y pueden reflejar mejor las capacidades de alerta temprana, protección, detección y respuesta del sistema de seguridad del sistema de información. Capacidad, resiliencia y capacidad para contraatacar.

Los tres elementos principales incluyen: personas, estrategia y tecnología . Las personas son el núcleo, la estrategia es el puente y la tecnología es la garantía. Se implementa en todos los aspectos de los seis eslabones del WPDRRC para convertir las estrategias de alerta temprana de seguridad en una realidad de seguridad.

Aquí, los 6 enlaces se explican a continuación: Contenido de información de salud

● W : La alerta temprana se refiere principalmente al uso de la tecnología de ataque simulado proporcionada por el sistema de evaluación de seguridad remota para verificar los enlaces débiles que existen en el sistema y pueden ser explotados, recopilar y probar los riesgos de seguridad de la red y la información, e informar en de una manera intuitiva, brindando recomendaciones de soluciones, después del análisis, desglosando las tendencias de riesgo y los puntos de riesgo graves de la red, reduciendo así de manera efectiva el riesgo general de la red y protegiendo negocios y datos clave.

● P : La protección generalmente utiliza tecnologías y métodos maduros de seguridad de la información para lograr la seguridad de la red y la información. Los contenidos principales incluyen mecanismo de cifrado, mecanismo de firma digital, mecanismo de control de acceso, mecanismo de autenticación, ocultación de información y tecnología de firewall, etc.

● D : Detección detecta y monitorea redes y sistemas para descubrir nuevas amenazas y debilidades y aplicar políticas de seguridad. En este proceso, se utilizan tecnologías como la detección de intrusiones y el filtrado de códigos maliciosos para formar un sistema de detección dinámico y un mecanismo de coordinación de informes de recompensa para mejorar la naturaleza de la detección en tiempo real. Los contenidos principales incluyen detección de intrusiones, detección de vulnerabilidades del sistema, detección de integridad de datos y detección de ataques, etc.

● R : Respuesta significa que después de detectar vulnerabilidades de seguridad y eventos de seguridad, se debe dar una respuesta correcta de manera oportuna para ajustar el sistema a un estado seguro. Para ello, se necesitan los correspondientes sistemas de alarma, seguimiento y procesamiento, incluidas capacidades de procesamiento como bloqueo, aislamiento y generación de informes. Los contenidos principales incluyen estrategias de emergencia, mecanismos de emergencia, medios de emergencia, análisis del proceso de intrusión y evaluación del estado de seguridad, etc.

● R : Recuperación El sistema de recuperación ante desastres consiste en utilizar los medios técnicos necesarios para restaurar el sistema a la normalidad en el menor tiempo posible después de que la red, los datos y los servicios actuales sean atacados por piratas informáticos y dañados o afectados. Los contenidos principales incluyen tolerancia a fallas, redundancia, copia de seguridad, reemplazo, reparación y recuperación, etc.

● C : Contraataque se refiere al uso de todos los medios de alta tecnología posibles para detectar y extraer pistas y pruebas criminales de delincuentes informáticos para formar capacidades sólidas de recopilación de pruebas y medios legales de ataque.

4.2 Diseño de la arquitectura del sistema de seguridad de la información.

A través de una comprensión integral de las aplicaciones de red, el trabajo de diseño de la arquitectura del sistema de seguridad se lleva a cabo de acuerdo con los riesgos de seguridad, los resultados del análisis de requisitos, las políticas de seguridad y los objetivos de seguridad de la red . Concretamente en el sistema de control de seguridad podemos realizar trabajos de análisis y diseño desde cinco aspectos: seguridad física, seguridad del sistema, seguridad de la red, seguridad de aplicaciones y seguridad de gestión .

- Seguridad física (requisito previo) : incluida la seguridad ambiental, la seguridad de los equipos y la seguridad de los medios.

- Seguridad del sistema (básica) : incluida la seguridad de la estructura de la red, la seguridad del sistema operativo y la seguridad del sistema de aplicaciones.

- Seguridad de la red (clave) : incluye control de acceso, confidencialidad de las comunicaciones, detección de intrusiones, escaneo de seguridad de la red y antivirus.

- Seguridad de aplicaciones : incluido el intercambio de recursos y el almacenamiento de información.

- Gestión de la seguridad : incluye un sistema de sonido, una plataforma de gestión y concienciación sobre la seguridad del personal.

5. Diseño de arquitectura de seguridad de red.

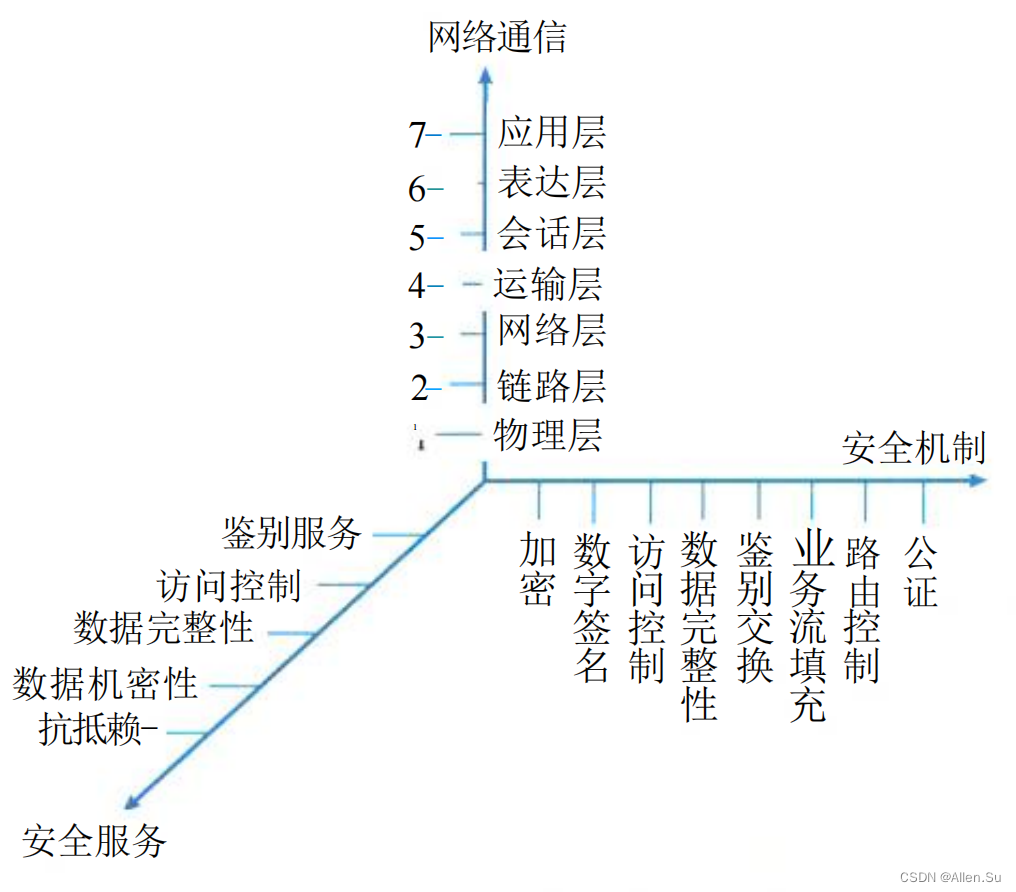

5.1 Arquitectura de seguridad OSI

OSI define un protocolo de 7 capas , en el que cada capa, excepto la capa 5 (capa de sesión), puede proporcionar los servicios de seguridad correspondientes. De hecho, los lugares más adecuados para configurar servicios de seguridad son la capa física, la capa de red, la capa de transporte y la capa de aplicación, no es adecuado configurar servicios de seguridad en otras capas.

Los cinco tipos de servicios de seguridad del sistema de seguridad de interconexión del sistema abierto OSI incluyen autenticación, control de acceso, confidencialidad de datos, integridad de datos y no repudio .

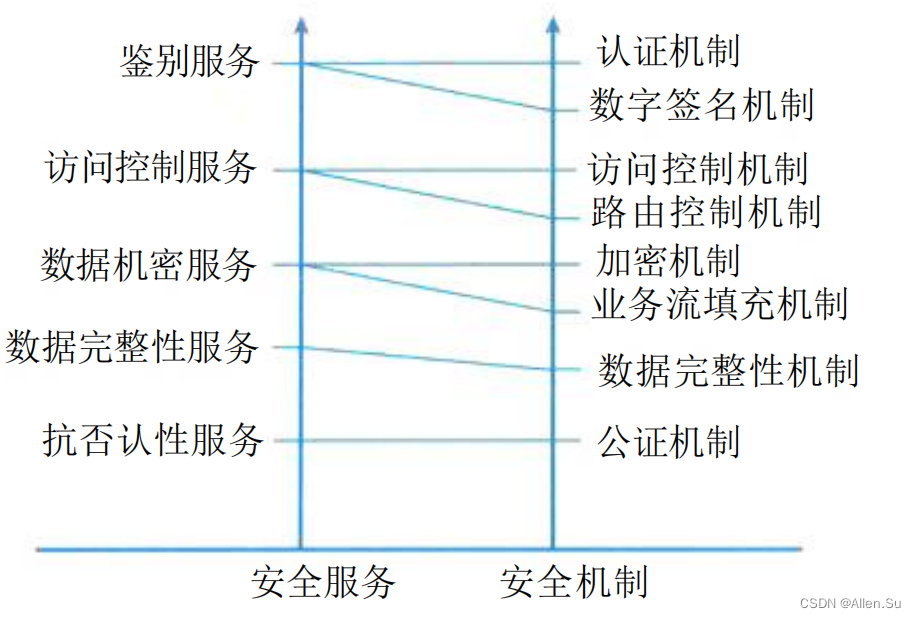

El siguiente es un diagrama esquemático de la arquitectura de seguridad de la información:

La siguiente es la relación correspondiente entre los servicios de seguridad y los mecanismos de seguridad:

OSI define una arquitectura de tecnología de seguridad multipunto en capas , también conocida como arquitectura de tecnología de seguridad de defensa en profundidad , que distribuye capacidades de defensa en todo el sistema de información de las tres maneras siguientes .

-

(1) Defensa técnica multipunto

Bajo la premisa de que el oponente puede atacar un objetivo desde múltiples puntos interna o externamente, la defensa técnica multipunto puede lograr el propósito de resistir todo tipo de ataques defendiendo las siguientes áreas centrales de defensa múltiple.

La defensa se lleva a cabo a través de redes e infraestructura, defensa de límites (filtrado de tráfico, control, detección como antes), entorno informático, etc.

(1) Red e infraestructura . Para garantizar la disponibilidad, las LAN y WAN deben estar protegidas contra ataques como los de denegación de servicio. Para garantizar la confidencialidad y la integridad, es necesario proteger la información transmitida a través de estas redes y las características del tráfico contra la divulgación involuntaria.

(2) Límite . Para protegerse contra ataques activos a la red, el perímetro debe proporcionar defensas perimetrales más sólidas, como filtrado y control del tráfico y detección de intrusiones.

(3) Entorno informático . Para protegerse contra ataques internos distribuidos en espacios reducidos, los hosts y las estaciones de trabajo deben proporcionar controles de acceso adecuados. -

(2) Defensas técnicas en capas.

Incluso los mejores productos de aseguramiento de la información disponibles tienen debilidades. El resultado final será que el adversario encontrará una vulnerabilidad explotable. Una medida eficaz es utilizar múltiples mecanismos de defensa entre el adversario y el objetivo. Para reducir la probabilidad y la asequibilidad de ataques exitosos de estos ataques, cada mecanismo debe representar una barrera única e incluir métodos de protección y detección. Por ejemplo, el uso de firewalls anidados junto con la detección de intrusiones tanto en los límites externos como internos es un ejemplo de defensa tecnológica en capas.

Se utilizan firewalls anidados en los límites externos e internos, junto con la detección de intrusiones. -

(3) Infraestructura de soporte

La infraestructura de soporte es la infraestructura de soporte que es la base para el funcionamiento de los mecanismos de aseguramiento de la información en redes, fronteras y entornos informáticos, incluida la infraestructura de clave pública y la infraestructura de detección y respuesta.

Defender utilizando infraestructura de clave pública e infraestructura de detección y respuesta.

(1) Infraestructura de clave pública . Proporciona una federación común para crear, distribuir y gestionar de forma segura certificados de clave pública y claves simétricas tradicionales, lo que les permite proporcionar servicios seguros a redes, perímetros y entornos informáticos. Estos servicios proporcionan una verificación confiable de la integridad de los remitentes y receptores y evitan la divulgación no autorizada y la alteración de la información. La infraestructura de clave pública debe soportar una interoperabilidad controlada y ser consistente con las políticas de seguridad establecidas por cada comunidad de usuarios.

(2) Infraestructura de detección y respuesta . La infraestructura de detección y respuesta detecta y responde rápidamente a las intrusiones. También proporciona capacidades de "resumen" que facilitan la visualización de un evento junto con otros eventos relacionados. Además, permite a los analistas identificar posibles patrones de comportamiento o tendencias emergentes.

5.2 Marco de certificación

El propósito básico de la autenticación es evitar que otras entidades ocupen y operen de forma independiente la identidad de la entidad autenticada. La autenticación proporciona seguridad de que una entidad reivindica su identidad y es significativa sólo en el contexto de la relación entre el sujeto y el verificador. La autenticación tiene dos antecedentes de relación importantes: en primer lugar, la entidad está representada por el solicitante y existe una relación de comunicación específica entre el solicitante y el verificador (como la identificación de la entidad); en segundo lugar, la entidad proporciona la fuente de datos para el verificador. .

Los métodos de identificación se basan principalmente en los cinco métodos siguientes:

(1) Conocida, como una contraseña secreta.

(2) Poseídos, como tarjetas IC, fichas, etc.

(3) Características que no cambian, como las características biológicas.

(4) Confiar en la autenticación establecida por un tercero confiable (recursión).

(5) Entorno (como dirección de host, etc.).

El servicio de autenticación se divide en las siguientes etapas : etapa de instalación, etapa de modificación de la información de identificación, etapa de distribución, etapa de adquisición, etapa de transmisión, etapa de verificación, etapa de desactivación, etapa de reactivación y etapa de cancelación de instalación.

5.3 Marco de control de acceso

Cuando el iniciador solicita acceso especial al objetivo, las Instalaciones de aplicación del control de acceso (AEF) notifican a las Instalaciones de decisión de control de acceso (ADF). El ADF puede utilizar información de contexto (incluida la ubicación del iniciador, el tiempo de acceso o la ruta de comunicación especial en uso). ) y posiblemente información de decisión de control de acceso (Información de decisión de control de acceso, ADI) retenida de decisiones anteriores para tomar una decisión que permita o deniegue el intento del iniciador de acceder al objetivo.

5.4 Marco de confidencialidad

El propósito de los servicios de integridad es garantizar que la información solo esté disponible para personas autorizadas.

Los mecanismos de confidencialidad incluyen: proporcionar confidencialidad mediante denegación de acceso y proporcionar confidencialidad mediante cifrado.

5.5 Marco de Integridad

El propósito del servicio de integridad es prevenir amenazas o detectar amenazas y proteger la integridad de los datos y atributos relacionados.

Las categorías de servicios de integridad incluyen: creación de datos no autorizada, creación de datos, eliminación de datos y reproducción de datos.

Hay dos tipos de mecanismos de integridad : bloquear el acceso a los medios y detectar modificaciones no autorizadas.

5.6 Marco de no repudio

El propósito de los servicios de no repudio es proporcionar evidencia de eventos o acciones específicas.

La etapa del servicio antirepudio se divide en cinco etapas : generación de evidencia, transmisión, almacenamiento y recuperación de evidencia, verificación de evidencia y resolución de disputas.

6. Diseño de seguridad del sistema de bases de datos.

6.1 Principios de diseño de integridad de la base de datos

Al implementar el diseño de integridad de la base de datos, es necesario comprender los siguientes principios básicos:

(1) Determine el nivel del sistema y el método de implementación según el tipo de restricciones de integridad de la base de datos y considere el impacto en el rendimiento del sistema de antemano. En general, las restricciones estáticas deben incluirse en el esquema de la base de datos tanto como sea posible, mientras que las restricciones dinámicas las implementa la aplicación.

(2) Las restricciones de integridad de la entidad y las restricciones de integridad de referencia son las restricciones de integridad más importantes de las bases de datos relacionales y deben aplicarse tanto como sea posible sin afectar el rendimiento clave del sistema. Merece la pena dedicar una cierta cantidad de tiempo y espacio a cambio de la facilidad de uso del sistema.

(3) Úselo con precaución . La función de activación actualmente admitida por los DBMS convencionales se debe, por un lado, a la gran sobrecarga de rendimiento del activador y, por otro lado, la activación multinivel del activador es difícil de controlar y propenso a errores. Es mejor utilizar desencadenantes a nivel de declaración Antes.

(4) En la etapa de análisis de requisitos , se debe formular una convención de nomenclatura para las restricciones de integridad y tratar de utilizar combinaciones significativas de palabras en inglés, abreviaturas, nombres de tablas, nombres de columnas y subrayados para que sean fáciles de reconocer y recordar, como CKC_EMP_REAL_INCOME_EMPLOYEE, PK_EMPLOYEE, CKT_EMPLOYEE. Si utiliza herramientas CASE, generalmente existen reglas predeterminadas que se pueden modificar y utilizar sobre esta base.

(5) La integridad de la base de datos debe probarse cuidadosamente de acuerdo con las reglas comerciales para eliminar los conflictos entre las restricciones de integridad implícitas y el impacto en el rendimiento lo antes posible .

(6) Debe haber un equipo de diseño de base de datos dedicado responsable del análisis, diseño, prueba, implementación y mantenimiento temprano de la base de datos de principio a fin . Los diseñadores de bases de datos no solo son responsables del diseño y la implementación de las restricciones de integridad de la base de datos basadas en DBMS, sino que también son responsables de revisar las restricciones de integridad de la base de datos implementadas por el software de la aplicación.

(7) Deben utilizarse herramientas CASE adecuadas para reducir la carga de trabajo en cada etapa del diseño de la base de datos . Una buena herramienta CASE puede respaldar todo el ciclo de vida de la base de datos, lo que mejorará en gran medida la eficiencia del trabajo de los diseñadores de bases de datos y facilitará la comunicación con los usuarios .

6.2 El papel de la integridad de la base de datos

La integridad de la base de datos es muy crítica para los sistemas de aplicaciones de bases de datos y su función se refleja principalmente en los siguientes aspectos.

(1) Las restricciones de integridad de la base de datos pueden evitar que los usuarios legítimos agreguen datos semánticamente inconsistentes a la base de datos cuando la utilizan .

(2) El uso del mecanismo de control de integridad basado en DBMS para implementar reglas comerciales es fácil de definir y comprender, y puede reducir la complejidad de la aplicación y mejorar la eficiencia operativa de la aplicación . Al mismo tiempo, el mecanismo de control de integridad basado en DBMS se administra de forma centralizada, por lo que es más fácil lograr la integridad de la base de datos que las aplicaciones.

(3) Un diseño razonable de la integridad de la base de datos puede tener en cuenta tanto la integridad de la base de datos como el rendimiento del sistema. Por ejemplo, al cargar una gran cantidad de datos, siempre que las restricciones de integridad de la base de datos basadas en el DBMS se invaliden temporalmente antes de la carga y luego entren en vigor nuevamente, se puede garantizar que la eficiencia de la carga de datos no se vea afectada y la integridad de la base de datos no se vea afectada. Se puede garantizar la base de datos.

(4) En las pruebas funcionales del software de la aplicación , la integridad perfecta de la base de datos ayuda a detectar errores del software de la aplicación lo antes posible .

(5) Las restricciones de integridad de la base de datos se pueden dividir en seis categorías: restricciones estáticas a nivel de columna, restricciones estáticas a nivel de tupla, restricciones estáticas a nivel de relación, restricciones dinámicas a nivel de columna, restricciones dinámicas a nivel de tupla y restricciones dinámicas a nivel de relación. Las restricciones dinámicas generalmente se implementan mediante software de aplicación. La integridad de la base de datos admitida por diferentes DBMS es básicamente la misma.

7. Análisis de vulnerabilidad de la arquitectura del sistema.

7.1 Componentes de vulnerabilidad de la arquitectura del sistema.

La vulnerabilidad de la arquitectura del sistema incluye la vulnerabilidad del equipo físico, la vulnerabilidad del software, la vulnerabilidad de la gestión de personal, la vulnerabilidad de las reglas y regulaciones, la vulnerabilidad de la política de seguridad, etc.

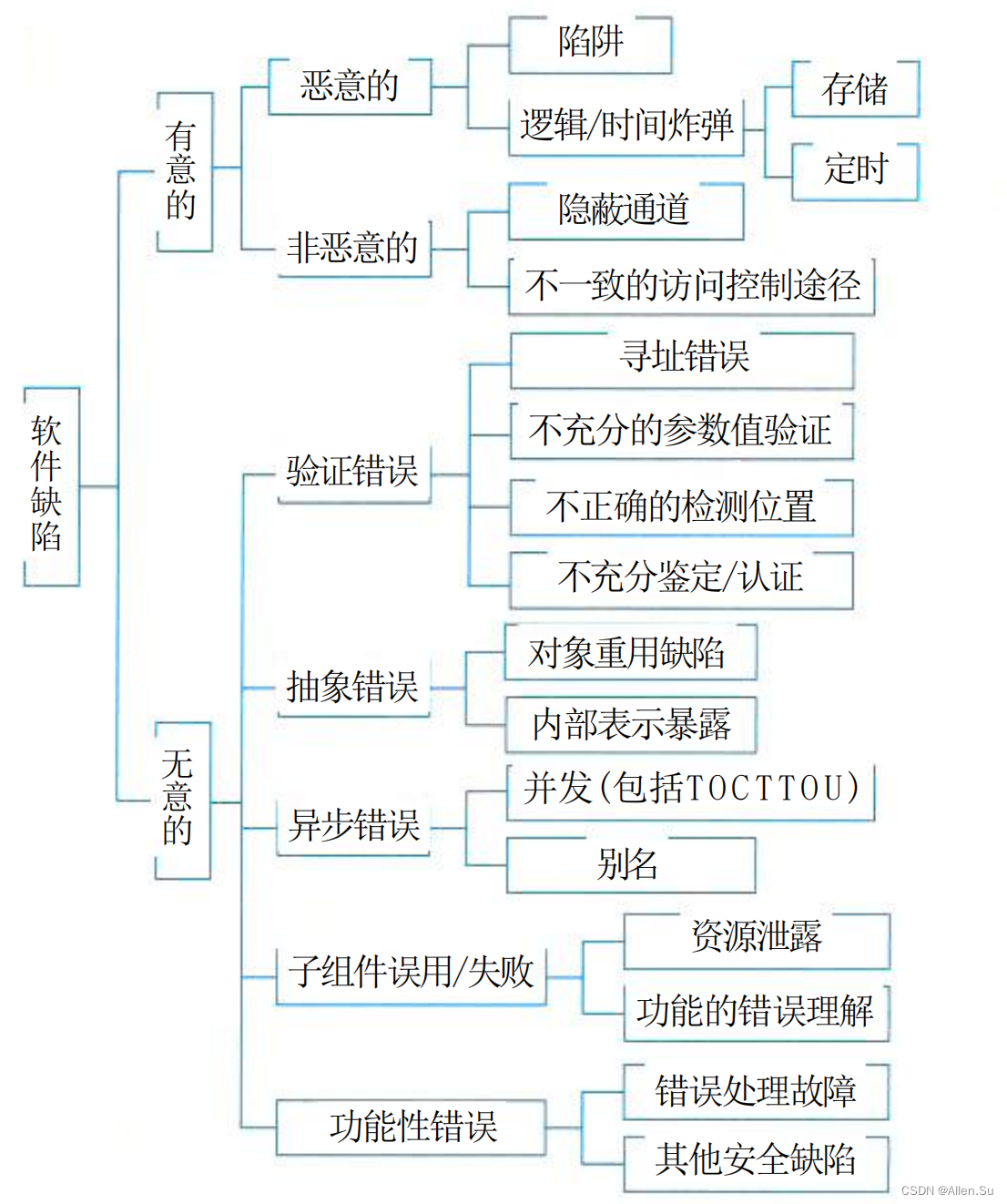

A continuación, la taxonomía de defectos de software de IBM:

7.2 Manifestaciones de vulnerabilidad de arquitecturas típicas.

La vulnerabilidad de la arquitectura de software generalmente está relacionada con el estilo y modelo de la arquitectura de software. Las arquitecturas de software con diferentes estilos y modelos tienen manifestaciones y características de vulnerabilidad muy diferentes, y los factores a considerar y las medidas a tomar para resolver los problemas de vulnerabilidad también son muy diferentes. . .

7.2.1 Arquitectura en capas

La arquitectura en capas se usa ampliamente en el diseño de arquitectura de software de aplicaciones empresariales. La mayoría de los patrones de arquitectura en capas generalmente incluyen cuatro capas: capa de presentación, capa comercial, capa de persistencia y capa de base de datos. La arquitectura en capas divide ortogonalmente el sistema de aplicación en varias capas, cada capa solo resuelve parte del problema y proporciona una solución general a través de la colaboración de cada capa. La nitidez de la arquitectura en capas

La debilidad se manifiesta principalmente en dos aspectos:

(1) Vulnerabilidad entre capas . Una vez que ocurre un error en una determinada capa subyacente, todo el programa no podrá ejecutarse normalmente, por ejemplo, algunos datos se desbordan, pueden ocurrir problemas de seguridad con punteros nulos y objetos nulos, y también se pueden obtener resultados erróneos.

(2) Vulnerabilidad de la comunicación entre capas . Aislar el sistema en múltiples capas relativamente independientes requiere la introducción de mecanismos de comunicación entre capas. En sistemas diseñados usando métodos orientados a objetos, generalmente hay una gran cantidad de objetos detallados y una gran cantidad de mensajes. Interacción - invocación de miembro de objeto métodos. Las operaciones que originalmente eran "sencillas" ahora deben pasarse capa por capa, lo que inevitablemente provocará una degradación del rendimiento.

7.2.2 Arquitectura C/S

La arquitectura C/S es una arquitectura de cliente y servidor. C/S se divide en dos partes: la parte del servidor y la parte del cliente. La parte del servidor es la información y funciones compartidas por múltiples usuarios, y realiza servicios en segundo plano, como controlar las operaciones de bases de datos compartidas; la parte del cliente es exclusiva de los usuarios y es responsable de ejecutar funciones front-end y tiene funciones poderosas en términos de mensajes de error y ayuda en línea y puede cambiar libremente entre subrutinas.

La vulnerabilidad de la arquitectura C/S se refleja principalmente en los siguientes aspectos:

(1) Vulnerabilidad del software del cliente . Sólo los usuarios que hayan instalado un software de cliente específico pueden utilizar el sistema de arquitectura C / S. Solo porque el software del cliente está instalado en la computadora del usuario, el sistema enfrenta riesgos de seguridad relacionados con el análisis de programas y la interceptación de datos.

(2) La vulnerabilidad de la apertura de la red . En la actualidad, muchos sistemas C/S tradicionales todavía adoptan una estructura de dos capas, lo que significa que todos los clientes leen directamente los datos en el lado del servidor e incluyen el nombre de usuario, la contraseña y otra información fatal de los datos en el lado del cliente. Esto traerá problemas al sistema y peligros para la seguridad. Si dicho sistema se coloca en Internet, entonces el lado del servidor está abierto a cualquier usuario de Internet.

(3) Vulnerabilidad de los protocolos de red . C/S puede utilizar una variedad de protocolos de red o personalizar protocolos, desde esta perspectiva, la seguridad de la arquitectura C/S está garantizada. Sin embargo, la arquitectura C/S no es conveniente para comunicarse con los usuarios en ningún momento (principalmente porque no es conveniente para compartir paquetes de datos), y el software de la arquitectura C/S tiene desventajas inherentes en la protección de la seguridad de los datos. Debido a las características de distribución de datos del software de arquitectura C/S, los incendios, robos, terremotos, virus, etc. que ocurren en el lado del cliente se convertirán en terribles asesinos de datos.

7.2.3 Arquitectura B/S

La arquitectura B/S es un modelo de estructura de navegador/servidor, un nuevo modelo de plataforma de sistema de información de gestión basado en tecnología web, que utiliza un navegador general para realizar potentes funciones que originalmente requerían un software especial complejo. La ventaja de la arquitectura B/S es que se puede operar en cualquier lugar sin instalar ningún software especial, siempre y cuando haya una computadora con acceso a Internet, el cliente tiene cero mantenimiento, la expansión del sistema es muy fácil y los datos se almacena centralmente en el servidor de la base de datos, por lo que no hay inconsistencia en los datos.

La fragilidad de la arquitectura B/S se manifiesta principalmente en:

Si el sistema utiliza el protocolo HTTP, la arquitectura B/S es más susceptible a la intrusión de virus que la arquitectura C/S . Aunque el último protocolo HTTP ha mejorado la seguridad, sigue siendo más débil que el C/S.

7.2.4 Arquitectura basada en eventos

La arquitectura basada en eventos es una arquitectura asíncrona distribuida popular. Es un modelo de arquitectura heterogénea distribuida popular adecuado para proyectos de alta escalabilidad. Tiene alta flexibilidad. Consiste en un procesamiento de eventos de recepción asíncrono de propósito único y altamente desacoplado. Compuesto por componentes y eventos manejo. La arquitectura basada en eventos generalmente tiene dos topologías: estructura de mediador y estructura de intermediario. La estructura de mediador suele ser adecuada para situaciones en las que es necesario dirigir y coordinar varios pasos de un evento a través de un rol intermedio, mientras que la estructura de intermediario es adecuada para situaciones en las que el El evento es una relación en cadena y no requiere una situación de carácter intermedio.

Las vulnerabilidades de la arquitectura basada en eventos se manifiestan principalmente en:

(1) Vulnerabilidad de los componentes . Los componentes debilitan su capacidad para controlar el sistema. Cuando un componente desencadena un evento, no puede determinar otros componentes que respondan al evento y el orden de ejecución de cada componente.

(2) La vulnerabilidad de los datos intercambiados entre componentes . Los componentes no pueden resolver bien el problema del intercambio de datos. Cuando se activa un evento, es posible que un componente necesite pasar parámetros a otro componente. Cuando la cantidad de datos es grande, cómo pasarlos de manera efectiva es un problema de vulnerabilidad.

(3) La fragilidad de la relación lógica entre componentes . La arquitectura de eventos hace que la relación lógica entre los componentes del sistema sea más compleja.

(4) El control por eventos puede ingresar fácilmente a un bucle infinito , que está determinado por la lógica de programación.

(5) Alta vulnerabilidad de concurrencia . Aunque la tecnología impulsada por eventos puede utilizar eficazmente los recursos de la CPU, existen problemas de respuesta del sistema causados por el procesamiento de eventos de alta concurrencia. Además, la alta concurrencia puede conducir fácilmente a datos incorrectos del sistema, pérdida de datos, etc.

(6) La fragilidad de los procesos fijos . Debido a que el proceso de respuesta basada en eventos es básicamente fijo, si no se opera correctamente, puede causar fácilmente problemas de seguridad.

7.2.5 Arquitectura MVC

La arquitectura MVC es la abreviatura de Modelo, Vista y Controlador, separa los procesos de entrada, procesamiento y salida de una aplicación según Modelo, Vista y Controlador, es decir, la aplicación se puede dividir en tres capas: capa de modelo, capa de visualización y capa de control.

La fragilidad de la arquitectura MVC se manifiesta principalmente en:

(1) La complejidad de la arquitectura MVC trae vulnerabilidad . La arquitectura MVC aumenta la complejidad de la estructura y la implementación del sistema. Por ejemplo, si una interfaz simple sigue estrictamente el método MVC y separa el modelo, la vista y el controlador, aumentará la complejidad de la estructura, puede producir demasiadas operaciones de actualización y reducir la eficiencia operativa.

(2) La fragilidad de la estrecha conexión entre la vista y el controlador . La vista y el controlador son componentes separados pero estrechamente relacionados. Sin la existencia del controlador, la aplicación de la vista es muy limitada. Viceversa, impidiendo así su reutilización independiente.

(3) La vulnerabilidad de las vistas al acceso ineficiente a los datos del modelo . Dependiendo de la interfaz de operación del modelo, es posible que sea necesario llamar a la vista varias veces para obtener suficientes datos de visualización. El acceso innecesariamente frecuente a datos no modificados también perjudicará el rendimiento operativo. Se puede decir que la vulnerabilidad de la arquitectura MVC se refleja principalmente en la falta de métodos de verificación de seguridad para las personas que llaman y la seguridad insuficiente de la transmisión de datos, deficiencias que también son las principales razones por las que MVC es relativamente vulnerable y propenso a ataques.

7.2.6 Estructura del micronúcleo

La arquitectura microkernel se refiere a una forma simplificada del kernel, que separa la capa de servicios del sistema que generalmente está integrada con el kernel y la hace opcional según las necesidades para lograr la escalabilidad del sistema y adaptarse mejor a los requisitos ambientales. La arquitectura del microkernel también se denomina patrón de arquitectura de complementos y generalmente consta de un sistema de kernel y complementos.

Las vulnerabilidades de la arquitectura del microkernel se reflejan principalmente en:

(1) Es difícil realizar una buena optimización general en la arquitectura de microkernel . Dado que el estado central del sistema microkernel solo implementa las operaciones más básicas del sistema, el funcionamiento independiente de programas externos fuera del kernel dificulta que el sistema realice una buena optimización general.

(2) La sobrecarga de comunicación entre procesos de un sistema de microkernel también es mucho mayor que la de un sistema de un solo kernel . En general, bajo las condiciones actuales del hardware, la pérdida de eficiencia del micronúcleo es menor que su ganancia en estructura.

(3) La tasa de pérdida de comunicación es alta. El microkernel divide el sistema en pequeños bloques funcionales , lo que reduce la dificultad de diseño y facilita el mantenimiento y modificación del sistema, pero la pérdida de eficiencia provocada por la comunicación es un problema.

7.2.6 Arquitectura de microservicio

La arquitectura de microservicio es un patrón arquitectónico que aboga por dividir las aplicaciones de arquitectura monolítica en un conjunto de pequeños servicios, que se coordinan y cooperan entre sí para proporcionar el máximo valor a los usuarios. Cada servicio en la arquitectura de microservicio se ejecuta en su propio proceso independiente y los servicios utilizan mecanismos de comunicación livianos para comunicarse entre sí. Cada servicio se basa en un negocio específico y se puede implementar de forma independiente en entornos de producción, entornos similares a los de producción, etc.

La fragilidad de la arquitectura de microservicios se manifiesta principalmente en:

(1) Los desarrolladores deben lidiar con la compleja estructura de los sistemas distribuidos.

(2) Los desarrolladores deben diseñar el mecanismo de comunicación entre servicios y escribir código para abordar problemas prácticos locales, como la entrega de mensajes lenta o no disponible.

(3) La complejidad de la gestión de servicios: se deben gestionar múltiples instancias de servicios diferentes en un entorno de producción, lo que significa que el equipo de desarrollo necesita una coordinación general.

8. Práctica de diseño de arquitectura de seguridad

8.1 Diseño de seguridad de los sistemas de comercio electrónico

Se utiliza un sistema de comercio electrónico específico, el RADIUS de alto rendimiento, para ilustrar los principios básicos y los métodos de diseño del diseño de seguridad de los sistemas de comercio electrónico.

Introducción a los principios de diseño de seguridad de los sistemas de comercio electrónico:

Autenticación, Autorización y Contabilidad (AAA) es un programa cliente que se ejecuta en el servidor de acceso a la red de banda ancha. AAA proporciona un marco coherente para configurar las tres funciones de seguridad de autenticación, autorización y auditoría, que en realidad es una gestión de la seguridad de la red. La seguridad de la red aquí se refiere principalmente al control de acceso, incluido qué usuarios pueden acceder al servidor de la red? ¿Cómo contabilizar a los usuarios que utilizan los recursos de la red? A continuación se presentan brevemente las funciones de verificación, autorización y contabilidad.

(1) Autenticación: verifique si el usuario puede obtener derechos de acceso. La información de autenticación incluye el nombre de usuario, la contraseña de usuario y el resultado de la autenticación.

(2) Autorización: qué servicios puede utilizar un usuario autorizado. La autorización incluye el tipo de servicio y la información relacionada con el servicio.

(3) Auditoría (Contabilidad): registra el uso de los recursos de red por parte del usuario, la dirección IP del usuario, la máscara de dirección MAC, etc.

Servicio de usuario de autenticación remota telefónica (RADIUS)

RADIUS es el protocolo de autenticación, autorización y auditoría de alta seguridad (Autenticación, Autorización, Contabilidad, AAA) más utilizado , tiene alto rendimiento y alta escalabilidad y se puede implementar con una variedad de protocolos .

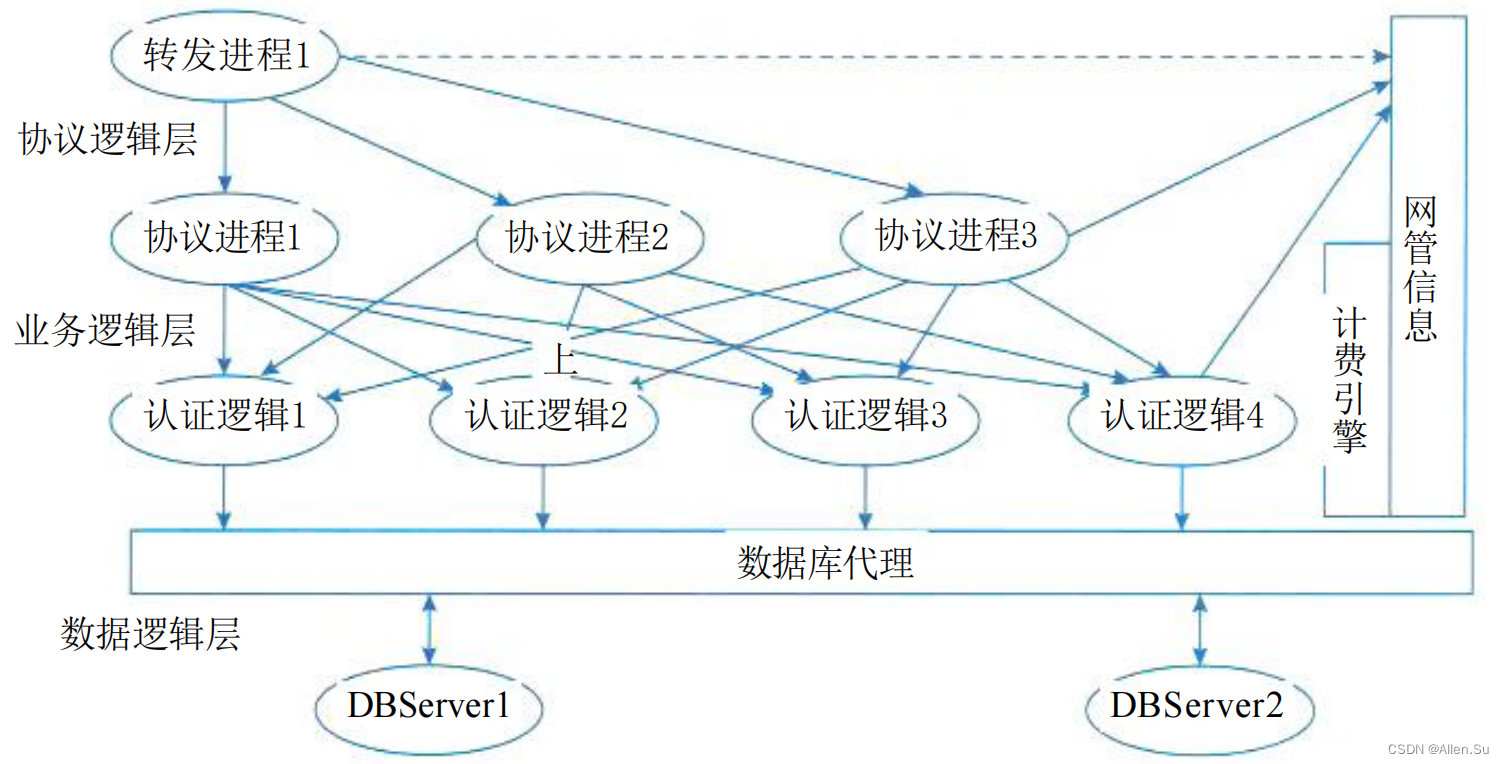

RADIUS generalmente consta de tres capas: capa de lógica de protocolo, capa de lógica de negocios y capa de lógica de datos .

(1) Capa lógica de protocolo : desempeña una función de distribución y procesamiento, equivalente a un motor de reenvío.

(2) Capa de lógica empresarial : realiza la comunicación entre tres tipos de empresas, a saber, autenticación, autorización y auditoría, y sus procesos de servicio.

(3) Capa de lógica de datos : implemente un grupo unificado de agentes de acceso a datos, reduzca la dependencia de la base de datos, reduzca la presión de la base de datos y mejore la adaptabilidad de los datos del sistema.

Como se muestra en la figura, la lógica central de la arquitectura del software RADIUS:

8.2 Diseño de arquitectura de seguridad industrial basada en nube híbrida

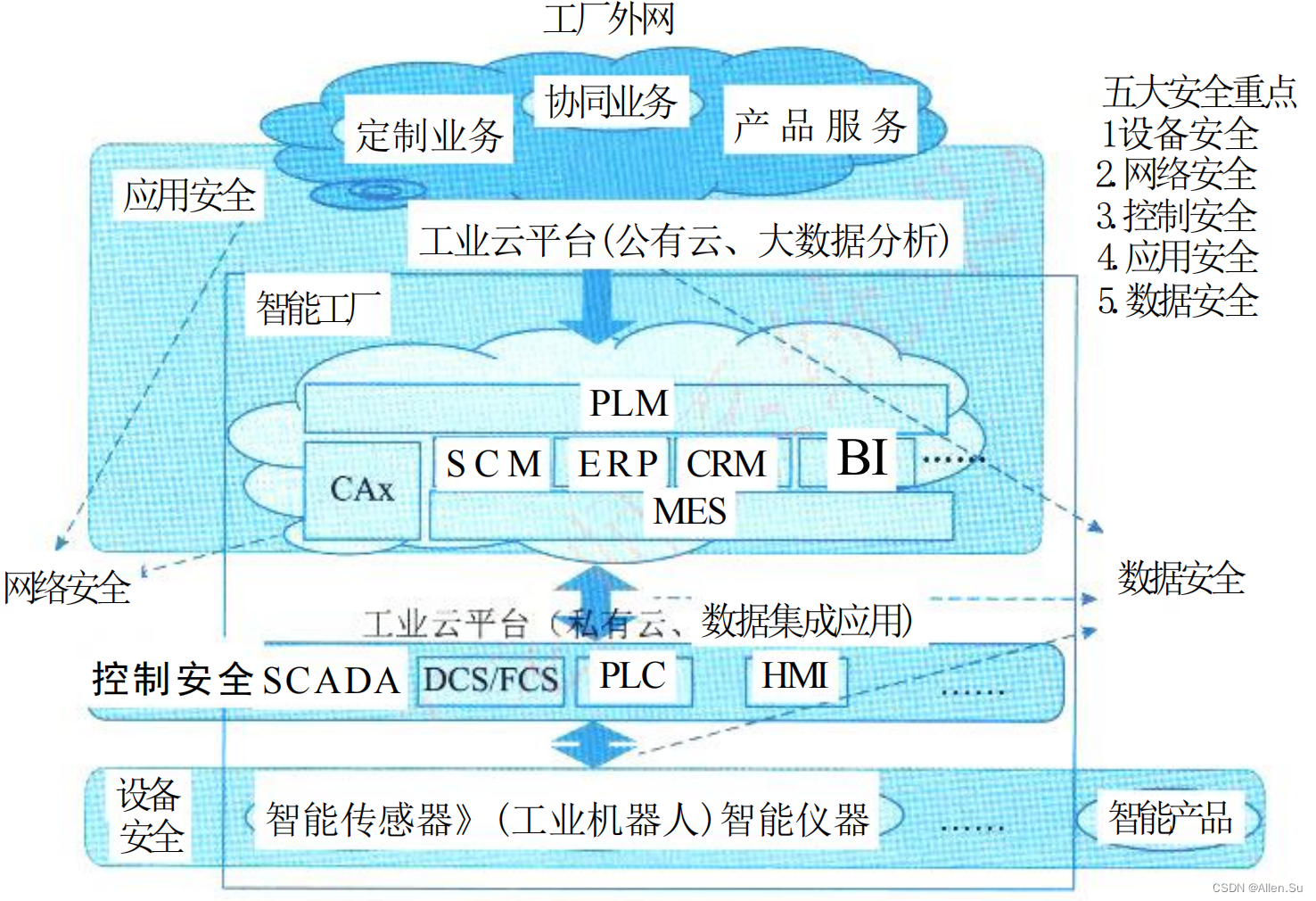

La nube híbrida combina nubes públicas y privadas . En el sistema de gestión de producción de seguridad industrial basado en la nube híbrida, el diseño de productos, el intercambio de datos y la integración de la producción dentro de la fábrica se implementan mediante nubes privadas. La nube pública se utiliza para la gestión empresarial, la coordinación y el análisis estadístico entre la sede de la empresa y las fábricas inteligentes. Toda la arquitectura del sistema de gestión de producción adopta una arquitectura jerárquica, que se divide en capa de equipo, capa de control, capa de diseño/administración y capa de aplicación .

Como se muestra en la figura, la arquitectura del sistema de gestión de producción segura basada en la nube híbrida:

(1) Capa de equipo : incluye equipos de producción de fábricas inteligentes, incluidos sensores inteligentes, instrumentos inteligentes, robots industriales y otros equipos de producción.

(2) Capa de control : incluidos sistemas de control automático para el control de equipos inteligentes, incluidos sistemas de adquisición y control de supervisión (SCADA), sistemas de control distribuido (FCS), controladores programables (PLC), interfaces hombre-máquina (HMI) y otros programa de control del sitio.

(3) Diseño/Gestión : Incluye la recopilación de todos los sistemas y funciones relacionados con el desarrollo de control, el control empresarial y la gestión de datos de la fábrica inteligente, realizando la integración y aplicación de datos.

(4) Capa de aplicación : procesamiento de información en la plataforma en la nube, incluido el procesamiento y la gestión de datos, y la combinación de datos y aplicaciones industriales, como negocios personalizados, negocios colaborativos y servicios de productos.

Al diseñar un sistema de gestión de la producción de seguridad industrial basado en la nube híbrida, los problemas de seguridad que se deben considerar son:

- Seguridad del dispositivo

- la seguridad cibernética

- Controlar la seguridad

- Seguridad de la aplicación

- Seguridad de datos

Haga clic para ingresar al directorio de series de artículos.