Prefacio

Hola a todos, mi nombre es ABC_123 . Hace algún tiempo, dediqué tiempo y energía a resumir los tipos de vulnerabilidades web que son más comunes en las competiciones ofensivas y defensivas en los últimos dos o tres años, y también resumí los tipos de temas de los correos electrónicos de phishing. Lo comparto hoy, creo que tanto el atacante como el defensor pueden inspirarse en él (algunos pequeños juegos ofensivos y defensivos, juegos ofensivos y defensivos a nivel de prefectura *, porque se pueden resolver con éxito utilizando varias lagunas convencionales, son no incluido en el siguiente rango estadístico por el momento) Interior).

Las principales fuentes de información incluyen las siguientes: 1. Experiencia acumulada en competiciones ofensivas y defensivas anteriores; 2. Experiencia en identificar vulnerabilidades como árbitro; 3. Discusiones entre amigos y colegas; 4. Otros. A continuación, les contaré sobre las vulnerabilidades comunes de I + D que han sido explotadas por los miembros del equipo rojo en los últimos años por categoría. Espero que pueda ayudar a los miembros del equipo rojo a resolverlas y brindar protección específica a los miembros del equipo azul .

Parte 1 Super 0día y cadena de suministro 0día

Para algunos objetivos extremadamente difíciles, muchos sólo pueden lograrse mediante estos dos métodos. Super 0day se refiere a vulnerabilidades que pueden ser fatales con un solo golpe, tener un gran impacto y no son fácilmente descubiertas por los equipos de seguridad de la red, incluidas múltiples vulnerabilidades de desbordamiento de búfer en una determinada VPN, vulnerabilidades de adición arbitraria de cuentas en una determinada VPN, ejecución de comandos en una cierto software de chat, escape de la máquina virtual 0day, vulnerabilidades del software de oficina, desbordamiento remoto a nivel del navegador, etc. No discutiremos mucho sobre este tipo de súper día 0 aquí. Para la mayoría de los miembros del equipo rojo, es difícil de encontrar. Este nivel de vulnerabilidad de día 0 es básicamente un arma nuclear. Otras tecnologías y tácticas relacionadas con la gestión de redes externas son insignificantes en frente a él .

Las vulnerabilidades de 0 días en la cadena de suministro también son muy dañinas y difíciles de proteger. La razón es: muchas empresas tienen un volumen de negocios y activos muy grandes, y es difícil clasificar completamente los activos de la cadena de suministro, incluso si omiten un solo punto. Sin embargo, los miembros del equipo rojo pueden seleccionar aleatoriamente un activo de la cadena de suministro para el código. auditoría y minería de vulnerabilidades. En términos generales, la dificultad no es pequeña para ambos bandos, por lo que la ofensiva y la defensa son siempre relativas.

Parte 2 Trabajador Social Pesca

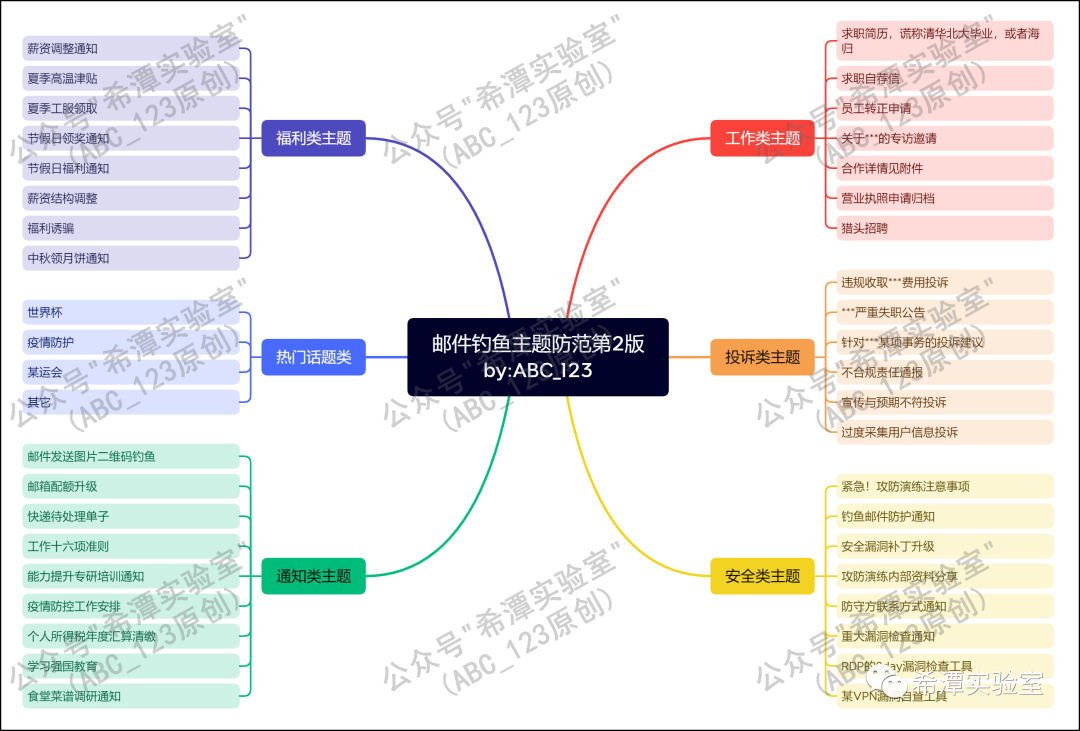

phishing por correo electrónico

Por cierto, mencionemos el tema del phishing por correo electrónico, que también es uno de los métodos de gestión externa. He resumido que el tema del phishing por correo electrónico incluye aproximadamente las siguientes seis categorías. ABC_123 tendrá la energía para desglosarlo aún más en el futuro.

Se adjunta currículum con temas laborales , carta de autorrecomendación, solicitud de regularización de empleados, detalles de cooperación y se presenta la solicitud de licencia comercial.

Los temas de tipo de queja incluyen quejas sobre el cobro ilegal de diversas tarifas, quejas y sugerencias sobre un asunto determinado, notificación de responsabilidades de incumplimiento, quejas sobre publicidad que no cumple con las expectativas, anuncios sobre incumplimiento grave del deber y quejas sobre la recopilación excesiva de información del usuario. .

Avisos de ajuste salarial con temas de bienestar, engaño de bienestar, avisos de recolección de pasteles de luna del Festival del Medio Otoño, avisos de recolección de premios de vacaciones, avisos de beneficios de vacaciones, subsidios por altas temperaturas de verano, recolección de uniformes de trabajo de verano y ajustes de estructura salarial.

Notificaciones de protección por correo electrónico contra phishing con temas de seguridad , actualizaciones de parches de vulnerabilidad de seguridad, intercambio de datos internos de simulacros de ataque y defensa, notificaciones de información de contacto del defensor y notificaciones de inspección de vulnerabilidades importantes.

Mejoras de cuota de buzones con temas de avisos , entrega urgente de pedidos pendientes, dieciséis pautas de trabajo, avisos de capacitación especial para la mejora de la capacidad, arreglos laborales de control y prevención de epidemias, liquidación y liquidación anual del impuesto sobre la renta personal, aprendizaje para fortalecer la educación y avisos de investigación de recetas de comedor.

Temas populares como la Copa del Mundo y la epidemia probablemente sean algo en lo que todos puedan pensar.

Agregar amigos en WeChat

Los miembros del equipo rojo suelen mantener varias cuentas, y muchas de estas cuentas utilizan avatares de mujeres hermosas, y sus Momentos WeChat publicarán periódicamente algunas actualizaciones de su vida . Los miembros del equipo rojo primero obtuvieron los números de teléfono móvil de los empleados de la unidad objetivo a través de diversa recopilación de información en Internet, y luego agregaron amigos a través de WeChat, afirmando falsamente ser el departamento de recursos humanos de una gran empresa, y enviaron un paquete comprimido con un mensaje interno. Tema de reclutamiento para un puesto con un salario anual de un millón, que en realidad es un programa de puerta trasera. Hay muchos casos exitosos de este método, por lo que todos deben prestar atención a las precauciones .

Únete al grupo qq

Los miembros del equipo rojo utilizarán varias búsquedas para encontrar grupos QQ que algunos empleados de la empresa objetivo han creado ellos mismos en forma de grupos o departamentos, afirmarán falsamente que son nuevos empleados o que un determinado grupo les ha pedido que se unan al grupo. líder, o instalar herramientas de control de seguridad, etc. Una vez que se una al grupo, enviará un paquete comprimido con una puerta trasera en el grupo QQ, que básicamente obtendrá mejores resultados. Además, también buscará algunos documentos confidenciales, listas de libretas de direcciones, etc. en el grupo QQ. Muchas veces, las encontrará en el grupo QQ. Algunas contraseñas de cuentas para sistemas internos se encontraron en el grupo QQ. Todos deben prestar atención a las precauciones .

Búsqueda de empleo en Maimai + combinación de chat WeChat

Los miembros del equipo rojo acudieron a plataformas de búsqueda de empleo como Maimai para localizar técnicos de operación y mantenimiento y otro personal de la unidad objetivo, afirmaron falsamente que eran altos ejecutivos de Alibaba, Tencent y Huawei, y realizaron reclutamientos específicos con un salario anual de uno. millones, y luego los indujo a chatear en WeChat y enviar correos electrónicos de phishing.Paquete troyano comprimido. Me sorprendió descubrir que hay tantos casos exitosos como este y que todos deberían prestar atención a las precauciones .

Vulnerabilidades web de la Parte 3

Se filtró información sensible

Lo pongo primero porque espero que pueda atraer la atención de todos. Algunas unidades han sido atacadas varias veces, pero no esperaba que estos problemas de fuga de información aún existieran. Aquí hay algunos casos para su referencia.

Caso 1 : Un documento JSON directamente del sitio web oficial, que contiene directamente la contraseña de la cuenta de texto sin cifrar de Mssql y la dirección IP es de la red externa.

Caso 2 : al usar burpsuite para capturar paquetes, el AK/SK de una determinada nube existe en el código fuente js.

Caso 3 : descomprima el apk, descompile el código Java y busque el AK/SK de una determinada nube.

Caso 4 : extraiga información directamente de la apk en lotes y encuentre muchos activos de puerto IP + poco sofisticados.

Caso 5 : Habrá algunos activos inesperados en la documentación del sitio web y se pueden utilizar vulnerabilidades convencionales como la deserialización shiro y log4j2 para penetrarlos.

Caso 6 : En el paquete de software vinculado al sitio web oficial, el archivo de configuración contiene el proxy Socks5, que está conectado directamente a la intranet.

Caso 7 : SVN y otras vulnerabilidades de fuga de código fuente, cargue la vulnerabilidad a través de la auditoría de código PHP.

Vulnerabilidad de deserialización de Shiro

Todavía me sorprende que esta vulnerabilidad haya existido durante tantos años, ya que ha habido muchas historias de éxito en los últimos años. Sin embargo, las vulnerabilidades de deserialización de Shiro son muy raras de ver en unidades de primer nivel o activos de nombres de dominio de segundo nivel. Se concentran principalmente en activos de borde de unidades de nivel 2, activos de unidades de nivel 3 y 4, así como cuentas públicas, mini programas y otros activos. Entre ellos , las claves de Shiro son todas claves comunes. Personalmente, creo que una lista de más de 100 claves comunes es suficiente.

Además, para la explotación de esta vulnerabilidad, varios informes han publicado claves shiro poco comunes que son difíciles de ver, pero especulo que las claves shiro deberían extraerse del heapdump de springboot y luego explotarse. Para explotar esta vulnerabilidad, recuerde cambiar la clave shiro para que los permisos se puedan mantener por más tiempo.

Vulnerabilidades del sistema OA

Más tarde, resumí que estos sistemas OA incluyen principalmente un determinado far oa, un determinado micro OA, un determinado hogar oa, Fanruan, un determinado sistema de seguridad integral, una determinada vulnerabilidad de la plataforma micro móvil, un determinado dispositivo móvil, un determinado Ling OA, un cierta nube amiga, cierto amigo nc, cierto sistema OA, cierto canal, etc., sus vulnerabilidades nday también se pueden encontrar en los activos de borde de las unidades de nivel 2 y de las unidades de nivel 3 y 4. A menos que los activos principales de nivel 1 y las unidades de nivel 2 tienen 0 días, será difícil explotarlas con éxito .

Vulnerabilidad Fastjson

Todavía hay muchos agujeros de este tipo, especialmente en la cuenta pública de WeChat y los activos del mini programa de los activos de destino . Puede probarlo con paquetes de datos json. Para las versiones anteriores a 1.2.47, la utilización es muy simple y también se puede implementar echo; para las versiones anteriores a 1.2.68, los métodos de utilización se centran principalmente en la idea de MySQL falso, y hay algunos exitosos. casos de escritura de shells; para 1.2.68 a 1.2 Aunque la versión .80 de fastjson tiene lagunas, no he visto a nadie usarla con éxito en combate real. Sin embargo, no descarto que algunos grandes tengan trucos internos, por lo que Es necesario actualizar a la última versión.

Para la deserialización de Jackson, las condiciones de utilización son demasiado duras y hay muy pocos casos exitosos, por lo que cuando veo a Jackson, generalmente me rindo.

Vulnerabilidad log4j2

Para esta vulnerabilidad de hoy, como la vulnerabilidad fastjson, la mayoría de ellas se descubren usando el complemento de escaneo pasivo de burpsuite y aparecen de la nada. Al escanear esta vulnerabilidad, recuerde no usar el dnslog común , porque las características son demasiado obvias. El WAF convencional o el equipo de monitoreo de tráfico ha agregado el dnslog de uso común a la lista negra. Es mejor crear uno de forma anónima usted mismo, por lo que el Lo mismo La razón por la que otros pueden descubrir las vulnerabilidades de log4j2, pero yo no.

Vulnerabilidad del marco Springboot

Con respecto a la utilización de las vulnerabilidades de SpringBoot, hay muchos casos exitosos de uso de /actuator/env y heapdump, que no solo dependen del directorio raíz, sino también de los subdirectorios y de si hay rutas URL relevantes en el directorio /api/. Para algunos sitios web, cada subdirectorio en realidad está asignado a una aplicación de servidor diferente en el back-end. Se pueden extraer varias contraseñas de cuentas del heapdump y hay muchos casos en los que se encuentra una determinada nube AK/SK. Luego también vi el uso de Spring Cloud Gateway . Al principio, pensé que la posibilidad de encontrar esta vulnerabilidad en el combate real era demasiado pequeña, pero existe en el combate real y he visto varios casos exitosos.

Serie de vulnerabilidades de Nacos

Este tipo de vulnerabilidad es la misma que la vulnerabilidad de la interfaz SpringBoot. Sorprendentemente, hay muchos casos de explotación exitosos. También hay que mirar el directorio raíz y el directorio secundario . Los principales métodos de explotación de los miembros del equipo rojo son contraseñas débiles de nacos, nacos agregue vulnerabilidades de cuenta, etc., e ingrese al backend de nacos. Después de eso, encontrará la contraseña de la cuenta de la base de datos. Si encuentra Mssql u Oracle, básicamente puede obtener permisos de servidor. A veces encontrará el AK/SK de una determinada plataforma en la nube y obtendrá muchos permisos de servidor.

Vulnerabilidad weblógica

El uso de las vulnerabilidades de Weblogic se ha reducido considerablemente en comparación con años anteriores. Esto también me sorprendió . He estudiado el eco de estas vulnerabilidades, la escritura del caballo de memoria, etc., y gasté mucha energía, pero siempre puedo encontrar weblogic. , Creo que las razones de la menor frecuencia de vulnerabilidades de weblogic pueden ser las siguientes:

1. Es difícil obtener permisos para el uso posterior de nuevas vulnerabilidades de Weblogic sin estar conectado;

2. Es muy problemático explotar vulnerabilidades posteriores en Weblogic (como la serie de vulnerabilidades en la biblioteca de coherencia que comenzó a aparecer en cve-2020-2555), es muy problemático resolver la compatibilidad de la biblioteca de coherencia , y es difícil tener en cuenta ambos a nivel de herramienta;

3. Algunos de los exploits EXP de Webloigc pueden ser diferentes en jdk1.5, jdk1.6, jdk1.7, jdk1.8 y otros entornos, pero la herramienta de explotación final solo se puede compilar en una versión de jdk , por lo que hay Es difícil equilibrar ambos tiempos, porque son contradictorios, lo que resulta en una utilización infructuosa.

4. El firewall o waf intercepta directamente los protocolos T3 y IIOP, pero a veces solo intercepta T3 y el protocolo IIOP aún está permitido, puedes intentarlo a veces, por supuesto, el equipo azul también debe recordar tomar precauciones.

5. El protocolo T3 agrega un filtro que restringe la lista blanca y no se puede utilizar.

Vulnerabilidad de carga de Ueditor

Hay muchas vulnerabilidades. La mayoría de los exploits se centran en la vulnerabilidad getshell causada por SSRF. También debe mirar el directorio raíz y el directorio secundario . Algunos códigos fuente js tendrán registros del directorio ueditor. Puede probar esta vulnerabilidad.

Vulnerabilidad de inyección SQL

Esta vulnerabilidad aparece con más frecuencia en los activos de la red externa de lo que pensaba. Hoy en día, muchas personas no están dispuestas a buscar vulnerabilidades de inyección SQL. Sin embargo, intercambié experiencias y descubrí que todavía hay una gran cantidad de activos de borde en unidades de nivel 2 y nivel Unidades 3 y 4. Si se descubre una vulnerabilidad de inyección SQL y tiene la suerte de encontrar un objetivo grande, el daño será muy grave; si se encuentra con Mssql y Oracle, puede escalar sus privilegios para obtener permisos de servidor. Por supuesto, si se encuentra con un sistema en la nube, debe utilizar otros métodos como último recurso. Después de todo, el costo de la inyección SQL para eludir el waf de la nube es demasiado alto. Si tiene la energía, es mejor encontrar otras entradas . Por lo tanto, todos deberían prestar atención a las precauciones contra las vulnerabilidades de inyección SQL.

Vulnerabilidad de Tomcat

Entre los activos secundarios de las subsidiarias de múltiples unidades, en realidad hay una contraseña de tomcat débil, tomcat: tomcat. Esto es algo que no esperaba. He visto varios casos exitosos como este. Miré más de cerca y la característica común de estos casos exitosos es que los puertos no son el puerto común 8080. Se especula que los miembros del equipo rojo realizaron un escaneo completo de puertos y una identificación de servicio en cada IP . Además, hay casos exitosos en los que el protocolo tomcat AJP obtiene webshell.

Vulnerabilidades de la serie Struts2

Hoy en día, cada vez menos aplicaciones de sitios web utilizan el marco Struts2, pero todavía se puede ver y hay varios casos exitosos en Internet. En el proceso horizontal de la intranet, ha jugado un valor mayor que antes y parece haberse convertido en una laguna de explotación horizontal en la intranet .

Varias vulnerabilidades de carga

Todavía hay muchos casos exitosos de contraseña de cuenta de administrador + shell de carga en segundo plano, y son muy típicos. No entraré en detalles aquí, creo que todos lo conocen.

Varias vulnerabilidades de contraseñas débiles

contraseña débil centinela, contraseña débil de mysql 3306, pero nunca he visto una contraseña débil para SQL Server en la red externa (la razón se especula que si hay una contraseña débil, ha sido patrocinada durante mucho tiempo por esos equipos de caza de pollos en el exterior red), contraseña débil de phpmyadmin, contraseña débil del administrador (si puede ver la libreta de direcciones en segundo plano, también es valiosa), druid obtiene la sesión sin autorización e inicia sesión en segundo plano para obtener datos.

Vulnerabilidad lógica/anulación de vulnerabilidad de autoridad

Las cuentas oficiales y los mini programas también tendrán algunas vulnerabilidades de lógica empresarial, como el cruce de órdenes comunes y el cruce de identidades de usuarios, que también son muy graves. Es posible que algunos proveedores de seguridad no tengan su propio equipo rojo, pero aún así participan en competencias ofensivas y defensivas. Su enfoque principal es descubrir vulnerabilidades de lógica de negocios , pero a veces también obtienen resultados milagrosos, como vulnerabilidades transversales de información del usuario, que resultan en muchas filas El daño también es grande. Descifrar el algoritmo de cifrado js de miniprogramas u otras páginas cifradas descubrirá vulnerabilidades de lógica empresarial de alto valor.

Otras vulnerabilidades

Existen casos exitosos para las siguientes vulnerabilidades, pero son muy raros. Vulnerabilidad de girasol RCE (puerto alto muy común), deserialización de Jboss, vulnerabilidad de carga de ewebeditor, vulnerabilidad de deserialización de puerto alto de dubbo, vulnerabilidad de deserialización de puerto RMI, vulnerabilidad de nexus cve-2019-7238, etc., xxl-job comienza desde Encuentre la contraseña en el interno red y vaya a la red externa para obtener permisos. Además, existen algunas lagunas en el equipo de red, por lo que no las enumeraré una por una.

Parte 4 Intranet

Escribiré un artículo para centrarme en esta parte más adelante cuando tenga tiempo. En este número, la presentaré brevemente:

1. La cantidad de exploits dirigidos a VMware Vcenter y otras vulnerabilidades ha aumentado significativamente. A muchos miembros del equipo rojo les gusta usar esta vulnerabilidad para explotar máquinas en la intranet, es decir, para explotar plataformas en la nube.

2. Al buscar el control de dominio se puede ver que muchos fueron capturados usando la vulnerabilidad Zerologon, por supuesto no se descarta que el control de dominio haya sido capturado por otros medios, pero al redactar el informe se escribió por error. como la vulnerabilidad Zerologon.

3. Después de obtener el webshell o la base de datos, duplique el AK/SK de una determinada nube, etc., y obtendrá ganancias inesperadas.

4. En cuanto al sistema de control industrial, debo admitir que algunos miembros del equipo rojo tienen capacidades laterales de intranet muy fuertes. A juzgar por la descripción del texto, solo van por el objetivo de control industrial, saltando de un segmento de la red a otro. En el paso lateral , todos saben dónde se encuentran en la intranet y gradualmente se forma en sus mentes un mapa topológico claro de la intranet .

Algunos miembros del equipo rojo también derribaron el sistema de control industrial escaneando las contraseñas débiles de varios servicios en la intranet, llamando a varios servidores a través de MS17-010, extrayendo contraseñas comunes o valores hash, y luego haciendo una bola de nieve y escaneando en lotes. El escaneo de la intranet descubrió la interfaz de gestión web de control industrial, etc., y accidentalmente ingresó a la sección de control industrial, lo que en realidad es un método .

5. Después de obtener la base de datos o el servidor de control de dominio en la intranet, no olvide usar la misma cuenta y contraseña. Pruebe el sistema de autenticación unificado de la red externa. A menudo obtendrá ganancias inesperadas y, a veces, estará conectado directamente. a VPN y otros sistemas. Por tanto, es necesario reforzar la protección del sistema de autenticación unificado para redes externas.

La cuenta pública se centra en compartir tecnología de seguridad de red, incluido el análisis de eventos APT, ataque y defensa del equipo rojo, análisis del equipo azul, pruebas de penetración, auditoría de código, etc. Un artículo por semana, 99% original, así que estad atentos.

Contácteme: 0day123abc#gmail.com (reemplace # con @)