Directorio de artículos

- Prefacio

- 1. Descripción general de las redes informáticas

-

- 1.1 Concepto y función

- 1.2 Composición y clasificación

-

- 1.2.1 Componentes de la red informática

- 1.2.2 Clasificación de redes informáticas

-

- 1.2.2.1 Según rango de distribución (incluida la diferencia entre red de área local y red de área amplia)

- 1.2.2.2 Dividido según usuarios (red pública, red privada)

- 1.2.2.3 Dividido según la tecnología de conmutación (circuito, mensaje, paquete)

- 1.2.2.4 Clasificación según topología (bus, estrella, anillo, red)

- 1.2.2.5 Clasificación según tecnología de transmisión (emisión, punto a punto)

- Mapa mental de revisión de conocimientos.

- 1.3 Trabajos de normalización y organizaciones afines

- 1.4 Indicadores de desempeño

- 2. Arquitectura de red informática y modelo de referencia.

-

- 2.1 Estructura jerárquica, protocolos, interfaces, servicios.

-

- 2.1.1 Introduciendo las capas ¿Por qué las capas?

- 2.1.2 ¿Cómo realizar la estratificación? (Ejemplos prácticos y comprensión de sustantivos)

- 2.1.3 Comprensión formal de la estructura jerárquica (el verdadero significado de los sustantivos, los tres elementos principales del acuerdo)

- 2.1.4 Relación de datos entre capas (SDU, PCI, PDU)

- Resumen del concepto

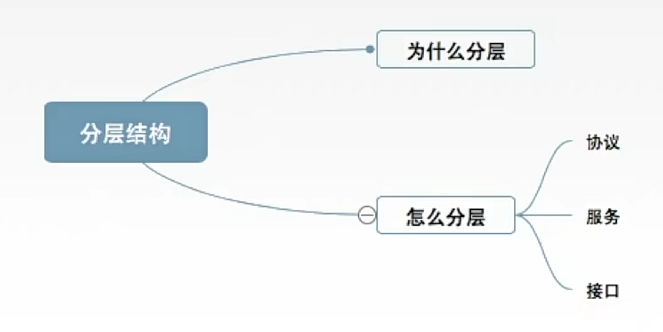

- momento del mapa mental

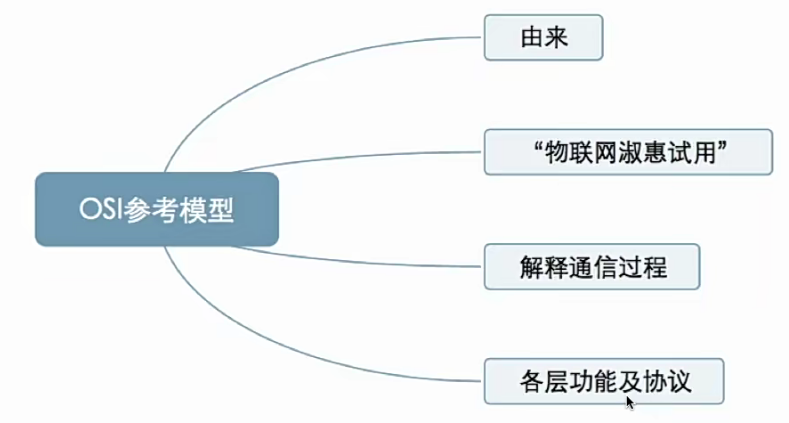

- 2.2 Modelo de referencia OSI

-

- 2.2.1 Comprender los estándares de capas informáticas

- 2.2.2 ¿Entender el modelo de referencia ISO/OSI y cómo surgió?

- 2.2.3 Comprender las siete capas del modelo de referencia ISO/OSI

- 2.2.4 El modelo de referencia ISO/OSI explica el proceso de comunicación.

- 2.2.5 Introducción a las funciones de siete capas del modelo de referencia ISO/OSI

- 2.3 Modelo de referencia TCP/IP y modelo de referencia de cinco capas

- Capítulo 1 Resumen de conocimientos

Prefacio

Actualmente preparándome para el examen de ingreso de posgrado 24, ahora resumiré y organizaré los puntos de conocimiento aprendidos en 408 de 24 Computer Kings.

Índice del directorio de artículos del blog de Blogger: índice del directorio de blogs (actualizado continuamente)

Las redes informáticas están en todas partes y existen muchos escenarios de redes de la vida real, como los siguientes :

- RTT se refiere al retraso de la transmisión de ida y vuelta. Cuando envías una instrucción para pedirle a la persona que dé un paso adelante, y luego el servidor del juego recibe la instrucción y te devuelve la respuesta correspondiente, este retraso se llama RTT.

- Blockchain: Todos los libros de contabilidad pueden ser vistos por todos en la nube, también a través de la red.

La arquitectura de red informática real se divide en niveles y cada nivel implementa algunas funciones específicas.

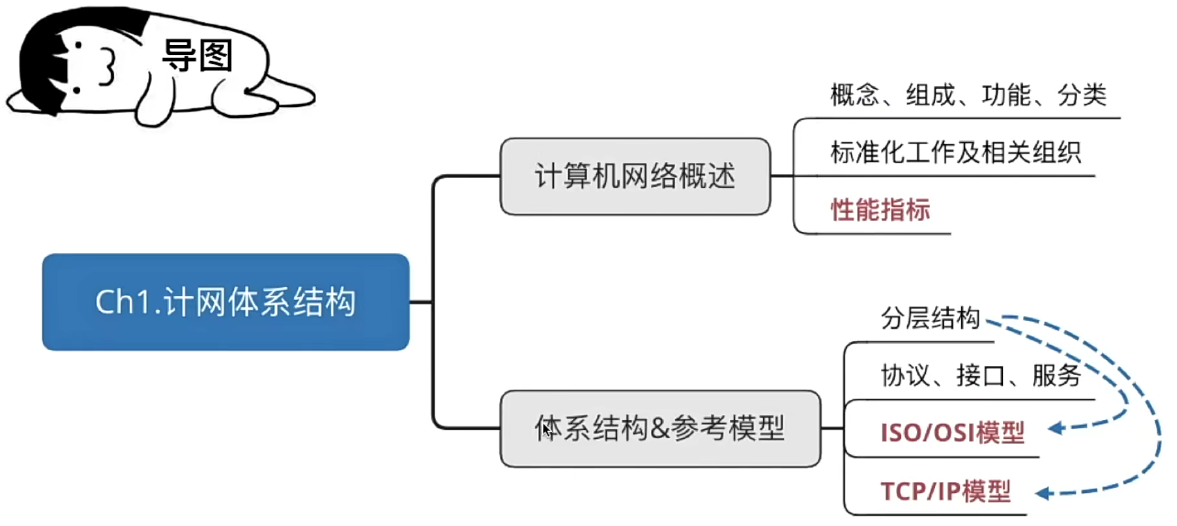

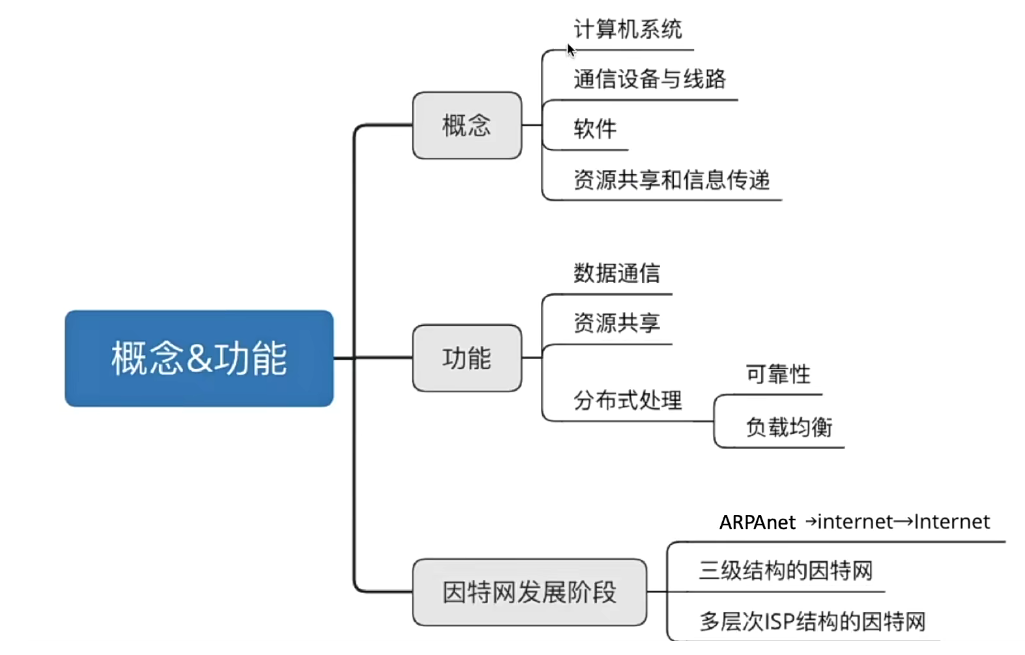

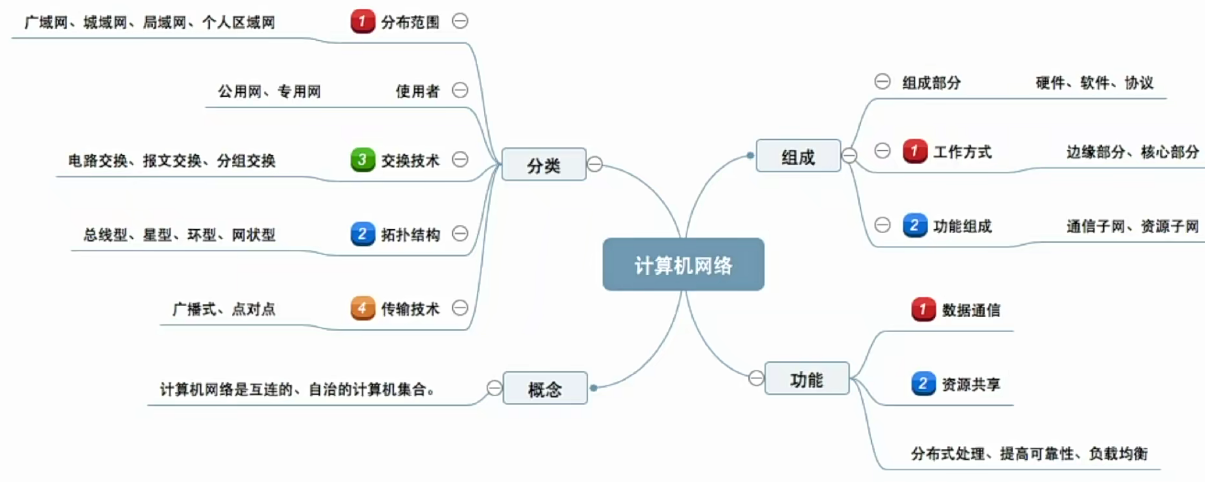

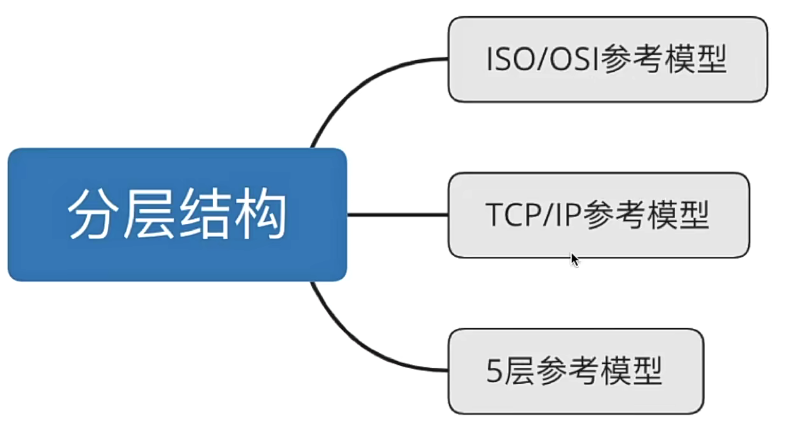

El mapa mental de todo el capítulo es el siguiente:

- La estructura jerárquica es como una clase; los ejemplos son ISO/OSI (siete capas) y el modelo TCP/IP (cuatro capas).

De hecho, hay cinco capas en el examen de ingreso de posgrado: capa física, capa de enlace de datos, capa de red, capa de transporte y capa de aplicación.

1. Descripción general de las redes informáticas

1.1 Concepto y función

1.1.1 El concepto de red informática

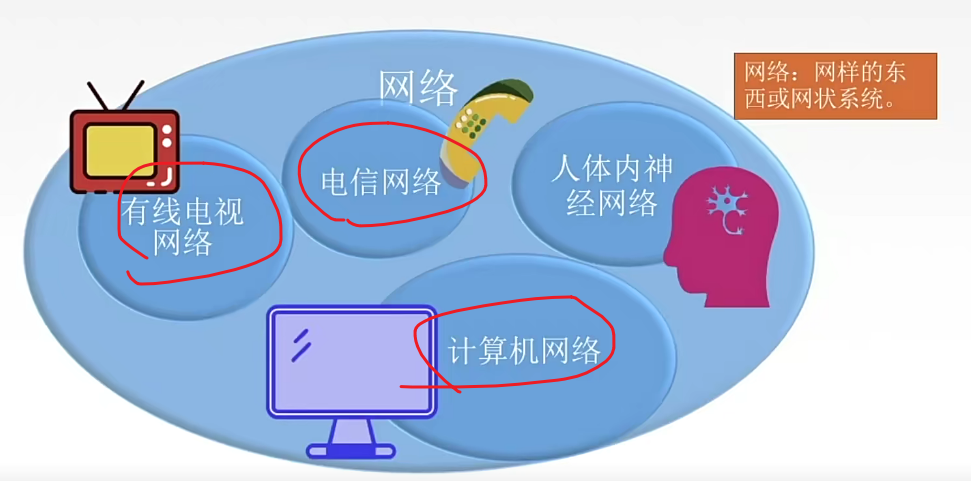

- Red neuronal en el cuerpo humano: un sistema de red compuesto por muchas neuronas.

- Red de telecomunicaciones: Sistema en malla unido por líneas y enlaces telefónicos.

- Red de televisión por cable: Un programa grabado se transmite a miles de hogares a través de cables y cables ópticos, formando un sistema de malla muy grande.

Las tres redes a las que a menudo se hace referencia son : red de telecomunicaciones, red de televisión por cable y red informática, que están rodeadas por un círculo en la imagen de arriba.

En la actualidad, estas tres redes tienen un nombre muy de moda: integración de red triple, que se realiza a través del medio tan crítico de la red informática.

- La sociedad actual es una sociedad altamente basada en la información y la tecnología digital se utiliza ampliamente en las redes informáticas. Podemos convertir todos los medios, texto, imágenes, videos, etc. en un flujo de bits digitales de cero o uno, y luego colocarlo en el enlace para su transmisión, de modo que se pueda lograr la comunicación entre diferentes nodos y compartir recursos.

Podemos codificar las señales de audio en la red de telecomunicaciones en señales digitales. Podemos codificar las imágenes y el audio en la red de televisión por cable en señales digitales y luego ponerlas en el enlace para su transmisión. De esta manera, la red informática se puede utilizar para convertir las señales de televisión por cable en señales digitales. , Red y redes de telecomunicaciones están integradas.

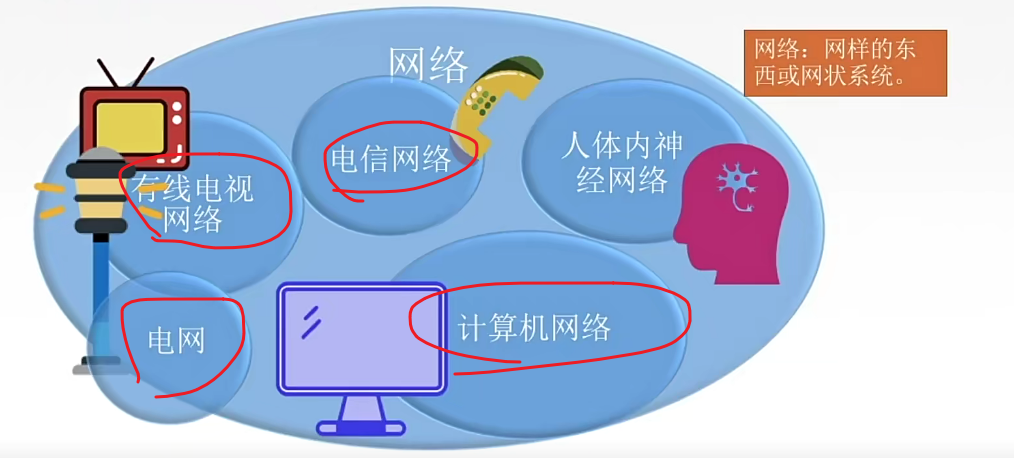

Actualmente existen cuatro redes populares : incluida la red eléctrica.

- Por ejemplo, el alumbrado público: es muy importante controlar, administrar y mantener el alumbrado público. Las redes de telecomunicaciones, redes informáticas y redes de televisión por cable se pueden combinar para implementar soluciones inalámbricas de monitoreo del alumbrado público. En este momento, si alguien se roba el camino, La información de la alarma se transmitirá al responsable en tiempo real en equipos electrónicos.

计算机网络: Es un sistema informático que conecta sistemas informáticos dispersos con funciones independientes a través de equipos y líneas de comunicación, y realiza el intercambio de recursos y la transmisión de información a través de software completamente funcional.

- La línea es una línea lógica, porque esta línea puede ser inalámbrica o cableada (por ejemplo, conectarse a una LAN como WIFI), realizar una conexión lógica y luego utilizar un software completamente funcional para compartir recursos y transferir información.

No basta con establecer una conexión de red, también se necesita soporte de software para compartir recursos y transferir información entre cada terminal.

Introducción a algunos términos :

- Una red informática es

互连的、自治un conjunto de computadoras. 互连: Interconexión a través de enlaces de comunicación.自治: No existe una relación maestro-esclavo entre cada nodo y es altamente autónomo.

1.1.2 Funciones de las redes informáticas

Función 1. Comunicación de datos

Los archivos de datos se pueden transferir entre dos hosts.

Función 2. Compartir recursos

El comportamiento de otras computadoras en la misma red informática que utilizan los recursos informáticos de una determinada computadora y comparten hardware, software y datos .

- Compartir hardware: por ejemplo, una impresora de red, conecte la impresora a una red y configure una dirección IP estática fija para la impresora, luego nuestro teléfono móvil se puede conectar a la impresora a través de la red. Esto permite que todos compartan esta impresora.

- Uso compartido de software: por ejemplo, una computadora accede de forma remota a otra computadora y luego usa esta computadora para acceder de forma remota a otra computadora, y luego usa el software de oficina en la otra computadora o hace dibujos, en este momento se realiza el intercambio de recursos de software.

- Intercambio de datos: por ejemplo, cargar o descargar archivos en Baidu Wenku es compartir datos. Compartir recursos de red no es necesariamente gratuito y puede haber cargos.

Función 3. Procesamiento distribuido

Escenario : si una computadora está sobrecargada, se pueden usar varias computadoras para realizar diferentes partes de la misma tarea de trabajo y la eficiencia del trabajo será mayor.

Por ejemplo : una aplicación muy típica es una plataforma distribuida como hadoop, que puede realizar operaciones de alta velocidad y almacenamiento distribuido.

Función 4. Mejorar la confiabilidad (función extendida de procesamiento distribuido)

Si un host en la red de procesamiento distribuido falla, se puede usar otra máquina como máquina de reemplazo.

Función 5. Equilibrio de carga (también una función extendida del procesamiento distribuido)

Después de utilizar el procesamiento distribuido, varias computadoras pueden realizar cada una parte de las tareas de trabajo, lo cual está relativamente equilibrado.

1.1.3 Etapa de desarrollo de Internet

Fase uno: ARPANET

Durante la Guerra Fría entre los Estados Unidos y la Unión Soviética, el Departamento de Defensa de los Estados Unidos tenía un punto único y muy centralizado: si este centro temía ser destruido por armas nucleares, una vez que el centro fuera destruido, el sistema de situación nacional sería paralizado porque todos los nodos estaban conectados a este. Solo sé cómo concentrarme en el centro, pero ahora me pregunto si puedo diseñar un sistema de comando más descentralizado.

- Un sistema de comando imaginado: el sistema de comando se compone de puntos de comando dispersos. Una vez que uno de los puntos de comando explota, habrá otros nodos que pueden hacerse cargo del trabajo y también comunicarse entre sí.

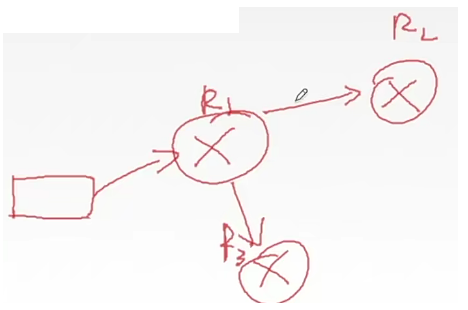

La organización es la Agencia de Proyectos de Investigación Avanzada de Defensa de Estados Unidos (ARPA), que diseñó una red llamada ARPANET .

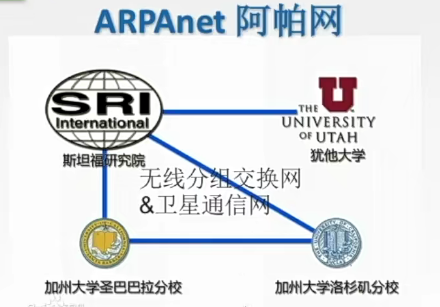

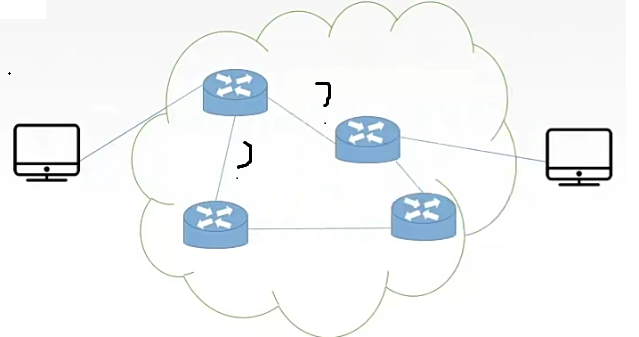

El prototipo de ARPANET está compuesto por cuatro nodos distribuidos en diferentes áreas, conectados a través de una red inalámbrica de conmutación de paquetes y una red de comunicación satelital, si uno de los nodos desaparece, los demás aún pueden seguir trabajando y comunicándose.

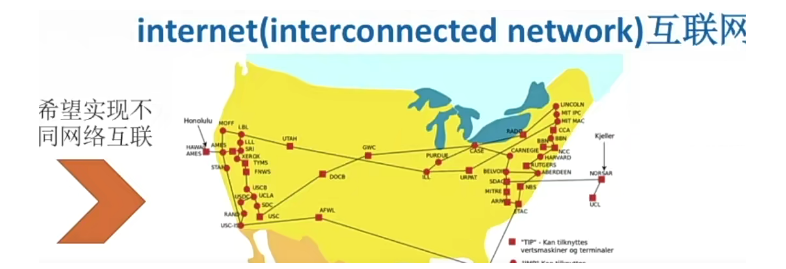

Al mismo tiempo, ARPANET involucró muchos otros terminales y algunas computadoras después de cada nodo, expandiendo así la escala de ARPANET. Sin embargo, un inconveniente es que ARPANET solo se puede conectar al mismo tipo de red, y ARPANET solo se puede conectar a mismo tipo de red Con el aumento en la cantidad de información, sus sistemas pueden realizar la interconexión de diferentes redes, es decir, una red interconectada interconnected network(denominada internetInternet).

En este momento, para este objetivo, surgió un protocolo llamado "IP" TCP/IP协议, que puede realizar la conexión de diferentes redes. El protocolo IP puede realizar la conexión de diferentes redes. El protocolo TCP es un protocolo de comunicación básico que ayuda a IP a lograr una transmisión confiable. . La interconexión de redes se puede lograr combinando estos dos protocolos.

Para ARPANET, este protocolo fue aceptado oficialmente en 1983, y antes se utilizó un protocolo antiguo. Al mismo tiempo, se eligió Internet como el principal sistema de comunicación informática y, finalmente, a menudo se hizo referencia a Internet como Internet .

- Entonces ARPANET es el predecesor de Internet.

La red consta esencialmente de varios nodos y enlaces que conectan estos nodos, que se denominan 节点.

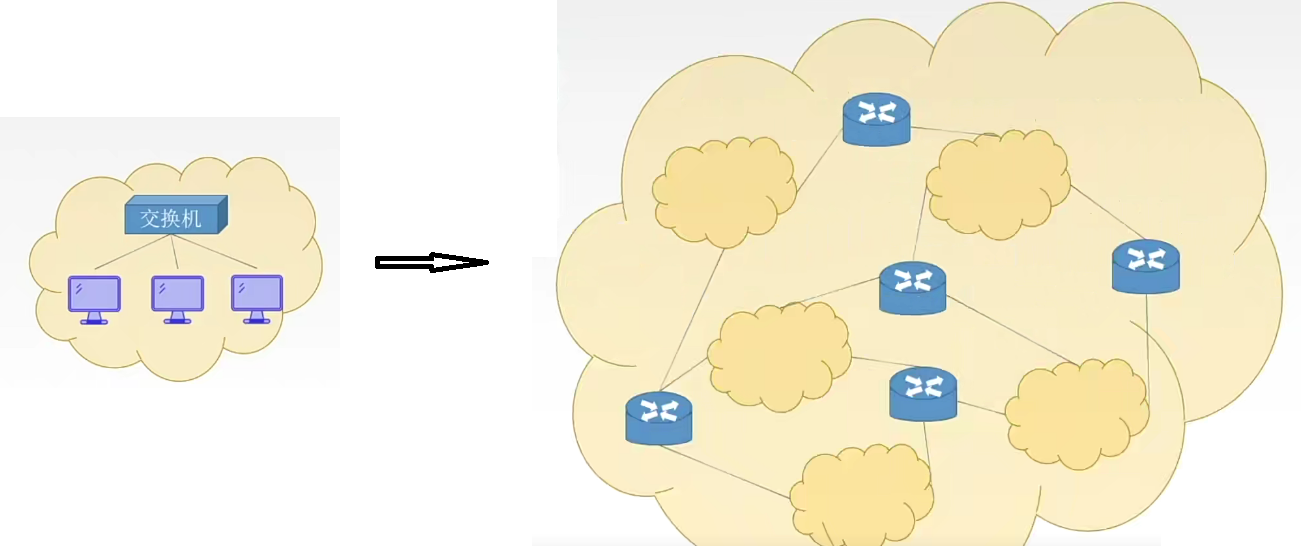

Para los enlaces entre nodos, a una nube se le llama red. La conexión de redes a través de enrutadores forma una gran red, que es Internet.

Respecto a la relación entre tres sustantivos: 网络, 互联网, 因特网.

- Una red conecta todas las computadoras e Internet conecta muchas redes. Internet es la Internet más grande del mundo.

Etapa dos: estructura de tres niveles

En 1985, la Fundación Nacional de Ciencias (NSF) de Estados Unidos construyó una red informática alrededor de seis centros informáticos de gran escala, la Red de la Fundación Nacional de Ciencias NSFNET.

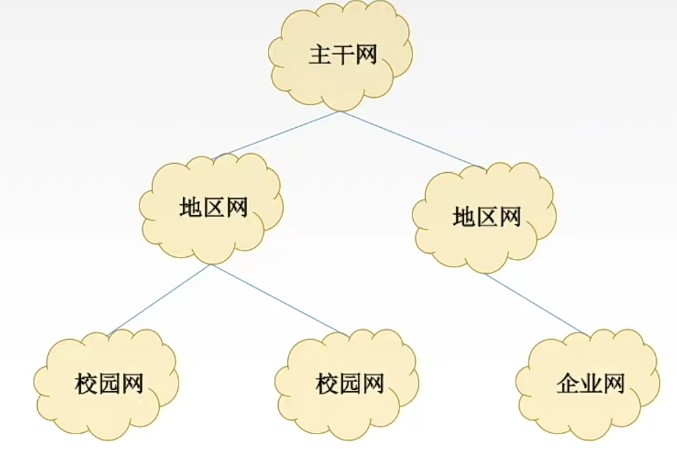

Dicha red se compone de una estructura de tres capas. La capa inferior es la red del campus o la red empresarial. Si los usuarios de la capa inferior desean conectarse a Internet, deben conectarse a la red regional de la segunda capa y luego conectarse a la red regional de segunda capa.En la primera capa de la red troncal, se forma una estructura de red de tres capas .

- Esta estructura de red informática de tres niveles en realidad cubría la mayoría de las escuelas e institutos de investigación de los Estados Unidos en ese momento y se convirtió en un componente importante de Internet.

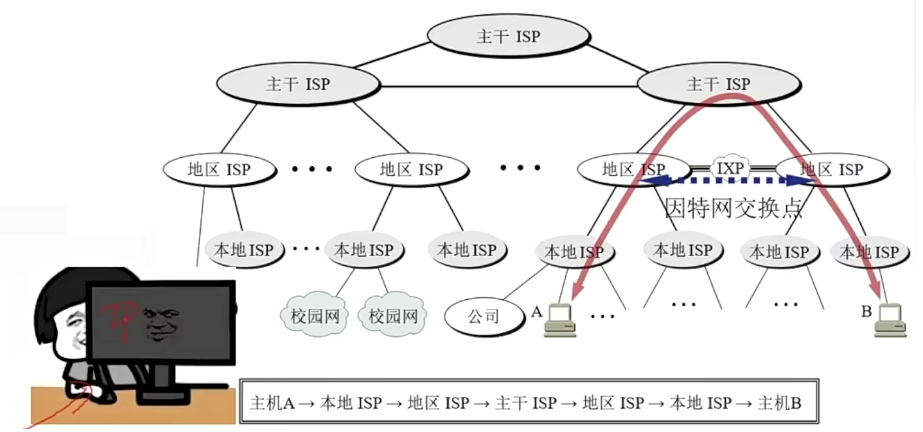

La tercera etapa: estructura ISP multinivel (comprensión de IXP)

Con el desarrollo de la tecnología, cada vez más usuarios y empresas se conectan a Internet, lo que provocará un fuerte aumento en la cantidad de información en la Red. La Internet controlada por los Estados Unidos en ese momento ya no puede satisfacer una gran cantidad de número de requisitos En ese momento, el gobierno de Estados Unidos entregó la columna vertebral de Internet a algunas empresas privadas para su operación y comenzó a cobrar unidades por el acceso a Internet.

- Estas empresas de terceros se denominan

ISP.

ISP(因特网服务提供者/因特网服务提供商): Es una empresa que brinda integralmente servicios de acceso a Internet, servicios de información y servicios de valor agregado a los usuarios, como China Telecom, China Unicom, China Mobile, etc. Y se divide en ISP troncal, ISP regional e ISP local.

- Ya sea en el campus o en el futuro, todos debemos pagar tarifas de Internet. Esta es la tarifa de servicio al ISP. Al pagar la tarifa de servicio, podemos utilizar el servicio del ISP para obtener una dirección IP para navegar por Internet.

- En pocas palabras: existe un grupo de IP muy grande en todo el mundo, administrado por la Agencia de Gestión de Internet. Si los proveedores de ISP desean brindar servicios a los usuarios y asignarles IP, deben obtener algunas direcciones IP en esta IP. grupo para obtener La dirección IP de un segmento de red ahora puede acceder a Internet.

Entendiendo al ISP :

- Siempre que cada ISP local instale un enrutador para conectarse al ISP regional, y luego el ISP regional también tenga un enrutador para conectarse al ISP principal, todas las tareas de reenvío de paquetes de datos en Internet se pueden completar. Podemos navegar por Internet y acceder a los recursos de varios sitios web.

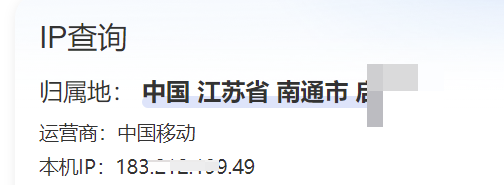

- Podemos buscar la dirección IP en Baidu para ver el ISP local al que pertenece actualmente.

Pregunta : Si a medida que aumenta el tráfico, los requisitos de la red de las personas son cada vez mayores, ¿todas las solicitudes de red deben ingresar al ISP principal antes de que se puedan intercambiar datos de la red?

- La gente empezó a estudiar cómo reenviar datos más rápido y nació el concepto " "

因特网交换点IXP.

Originalmente, la comunicación entre a y b necesitaba pasar capa tras capa de la estructura del ISP, a través del ISP local al ISP regional y luego al ISP principal. En este momento, si IXP está disponible, entonces podemos permitir que los dos directamente redes que se van a conectar. En este momento, no es necesario que una tercera red reenvíe los paquetes.

Efecto : Mejorar enormemente la velocidad de transmisión de información y el intercambio de recursos.

Revisión del aprendizaje y resumen importante.

1.2 Composición y clasificación

1.2.1 Componentes de la red informática

1.2.1.1 Componentes (hardware, software, protocolos)

Composición : hardware, software, protocolo (una colección de reglas y convenciones).

硬件: Sistemas finales (sistemas en el borde) y dispositivos intermedios como enrutadores y conmutadores.软件: Adjunto al sistema final, incluso este dispositivo intermedio también tiene cierto software para implementar el software en el hardware.协议: Los protocolos se desplazan a través de varios hardware para formar una red informática. Cada nivel de la red informática tiene muchos protocolos. Según este protocolo, se estipula cómo se encapsulan, empaquetan y transmiten los datos.

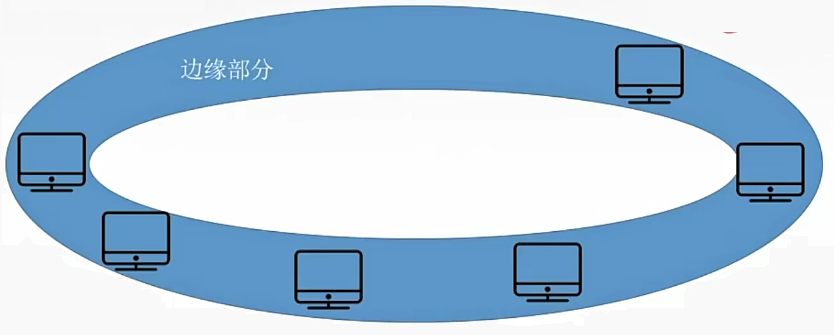

1.2.1.2 Método de trabajo (parte de borde, parte de núcleo)

Método de trabajo : parte de borde, parte de núcleo

parte del borde

边缘部分: Se compone de una serie de sistemas finales, que incluyen no solo algunas computadoras, sino también algunos servidores muy grandes, computadoras centrales y algunas cámaras de red muy pequeñas que capturan cierta información en tiempo real y esta información se publica en tiempo real. tiempo.

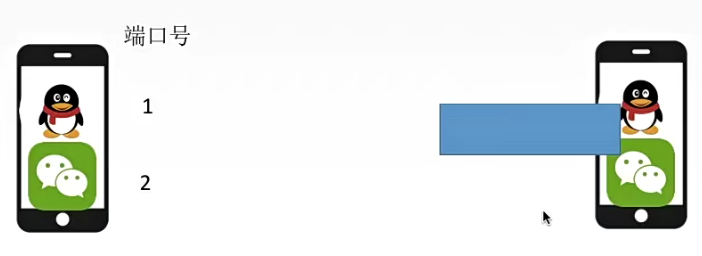

端系统: Sistema en el extremo del borde.端和端的通信: Se refiere a la comunicación de procesos entre dos sistemas finales. Por ejemplo: un proceso en el host A, como QQ, y un proceso en el host B, como QQ, envían y reciben mensajes directamente, lo que constituye una comunicación de proceso entre los dos sistemas finales.

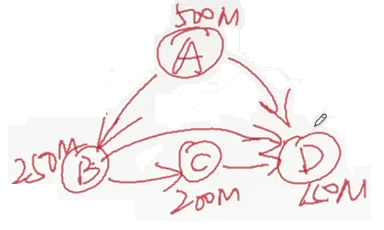

La comunicación entre dos extremos (utilizada directamente por los usuarios) incluye dos métodos : método C/S [o método B/S] y método P2P.

C/S方式: comunicación cliente/servidor. Por ejemplo, el chat y el envío de mensajes entre WeChat (clientes) se reenvían a través del servidor (servidor). [B/S es el navegador y el servidor]P2P方式(peer-to-peer): conexión de igual a igual. Todos los hosts tienen dos identidades, una es el servidor que proporciona los servicios y la otra es el usuario que utiliza el servicio, puede actuar como cliente o como servidor.

Ejemplo P2P : por ejemplo, el usuario a tiene una película de 500 M. En este momento, B, C y D quieren verla. En este momento, primero envía 200 M a B, luego B envía 150 M a C y C. obtiene los archivos de película restantes, cuando C los obtiene, se convierte en D. A, B y C tienen los recursos de la película en este momento y todos pueden enviar recursos a D. En este momento, D puede obtener los recursos de lo más rápido.

Conclusión : B, C y D pueden actuar como clientes y servidores. Cada uno de ellos no sólo asume la función de carga, sino que también disfruta del servicio de descarga. Cuantos más hosts haya, más rápida será la descarga.

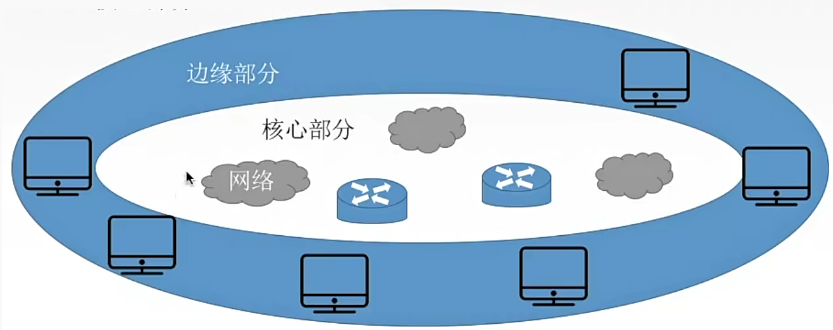

parte central

核心部分: Solo la parte de borde de la red informática no es suficiente. También se necesitan algunos servicios de la parte central. Al proporcionar servicios a través de la parte central, la parte de borde puede realizar la comunicación entre los sistemas finales.

Breve descripción : Proporciona principalmente servicios a la parte perimetral, incluidos enrutadores y algunos dispositivos intermedios, y algunas redes están conectadas entre sí para formar una red informática.

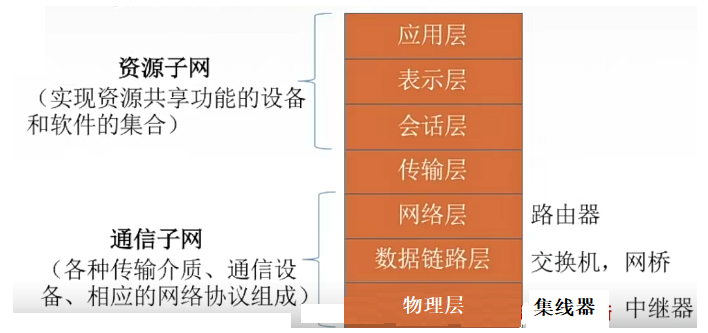

1.2.1.3 Composición funcional (subred de comunicación, subred de recursos)

Las dos funciones principales de las redes informáticas son la comunicación de datos y el intercambio de recursos. Según estas dos funciones, las redes informáticas se pueden dividir en: subredes de comunicación y subredes de recursos.

通信子网: Realizar la comunicación de datos.资源子网: Realizar el intercambio de recursos/procesamiento de datos.

Según el modelo de referencia OSI, se puede dividir en siete capas . Para las tres capas inferiores, la subred de comunicación se compone de varios equipos de comunicación de medios de transmisión y protocolos de red, lo que permite que esta red tenga las capacidades de transmisión, conmutación y control. y almacenamiento, y también puede implementar redes, comunicación de datos entre computadoras.

Las tres capas superiores son las principales responsables de encapsular los datos, y las tres capas inferiores son las principales responsables de enviar estos datos a la carretera y desempeñan un papel muy importante en la integración de la capa de transmisión en el medio.

- Capa de transporte: principalmente para cerrar la brecha entre los servicios requeridos por las tres capas anteriores y los servicios proporcionados por la capa de red, y para proteger algunos detalles de la subred de comunicación de los usuarios de alto nivel.

- Ejemplo práctico: usted realiza un pedido en un centro comercial en línea. En este momento, el comerciante empacará el paquete de acuerdo con el bebé en el pedido. Luego, después de empaquetar al bebé, es necesario entregarlo. En cuanto a la siguiente parada específica, dónde entregarlo y cómo entregarlo. No necesitamos preocuparnos por subirlo al autobús, ya sea por transporte aéreo o por correo. Este proceso de transmisión intermedio es lo que tiene que hacer la capa de transporte.

1.2.2 Clasificación de redes informáticas

1.2.2.1 Según rango de distribución (incluida la diferencia entre red de área local y red de área amplia)

Según el rango de distribución : red de área amplia WAN, red de área metropolitana MAN, red de área local LAN, red de área personal PAN

广域网WAN: El rango es muy amplio, desde decenas a miles de kilómetros. La WAN se considera el núcleo de Internet. Su tarea es ejecutar algunos datos para enviarlos entre hosts a distancias relativamente largas entre países.城域网MAN: Una red que puede cubrir una ciudad.局域网LAN: Geográficamente pequeño, por ejemplo, una escuela o un edificio de oficinas está dentro del alcance de la LAN.个人区域网PAN: Donde trabajan los particulares, una red que conecta algunos de sus dispositivos electrónicos, como ordenadores, relojes inteligentes, pulseras, etc., a través de tecnología inalámbrica se denomina red de área personal inalámbrica, con un alcance de unos 10 metros.

Respecto a la diferencia entre LAN y WAN :

① No se puede determinar basándose únicamente en la distancia física, sino que debe determinarse en función de la tecnología real utilizada.

Por ejemplo: Mi vecino y yo somos muy cercanos, pero como cada uno usa su propio wifi, enviamos mensajes de texto directamente para comunicarnos. Esto en realidad es un intercambio y transmisión en la red. Esta red es Internet, aunque están físicamente muy separados Recientemente, pero la tecnología WAN en realidad se utiliza para la comunicación.

② La red de área local utiliza tecnología de transmisión y la WAN utiliza tecnología de conmutación .

¿Cómo recordarlo hábilmente ?

- Ejemplo de tecnología de transmisión LAN: por ejemplo, en una aldea, solo necesitamos encender la transmisión y rugir, y toda la aldea podrá escucharlo.

- Ejemplo de tecnología de conmutación WAN: estás en un condado y luego quieres hablar con personas de otra provincia. En este momento, no es cuestión de gritar. Lo que necesitas usar en este momento es tecnología de conmutación, a través de enrutadores. y otros dispositivos intermedios Los datos se transmiten, almacenan e intercambian bit a bit.

1.2.2.2 Dividido según usuarios (red pública, red privada)

Dividido según usuarios : red pública, red privada.

公用网: Generalmente, se trata de redes a gran escala construidas por inversores privados o de propiedad estatal, incluidas China Telecom, China Unicom y China Mobile.

专用网: Un determinado departamento o industria necesita construir una red para su propio trabajo especial. Por ejemplo, el ejército, el gobierno o muchas de nuestras empresas de Internet actuales tienen una oficina, y toda la oficina utiliza una red privada, que es una intranet.

1.2.2.3 Dividido según la tecnología de conmutación (circuito, mensaje, paquete)

Dividido según la tecnología de conmutación : conmutación de circuitos, conmutación de mensajes, conmutación de paquetes.

- Estos tres intercambios en realidad hablan de cómo se intercambian los datos.

① 电路交换: La característica es que las dos partes que pasan durante la llamada ocuparán completamente los recursos en el medio y no podrán ser utilizados por otros.

- Principio de conmutación de circuito: ① Establecer una conexión y ocupar un recurso de comunicación. ② Al establecer una conexión, ambas partes ocupan recursos todo el tiempo. ③ Libere la conexión y desconéctela después de colgar el teléfono.

- Por ejemplo: hacer una llamada telefónica es un cambio de circuito, lo que implica varios pasos. Primero, si la otra parte contesta la llamada, se establecerá un enlace. Si alguien más lo llama, parecerá que la llamada está en curso y no puede ser interrumpido. En este momento, significa que la línea está ocupada. .

② 报文交换、分组交换: Ambos utilizan el método de almacenamiento y reenvío, pero son diferentes según el tema.

- Introducción al almacenamiento y reenvío: si un dato (mensaje o paquete) se coloca en la red para su transmisión en este momento, los datos pueden entregarse a un enrutador, y luego el enrutador almacenará el mensaje o paquete y verificará dónde va Si hay varias rutas en este momento, se seleccionará un enrutador más cercano para reenviarlo .

La diferencia entre conmutación de mensajes y conmutación de paquetes : la razón principal es que el cuerpo principal es diferente: un mensaje es un archivo completo grande, mientras que un paquete consiste en dividir un mensaje completo en grupos.

Lo que tienen en común la conmutación de mensajes y la conmutación de paquetes es que ambos utilizan almacenamiento y reenvío y ocupan la línea segmento por segmento, en lugar de ocuparla exclusivamente como la conmutación de circuitos. Si hay otros datos también es posible enviarlos en el mismo enlace.

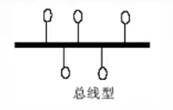

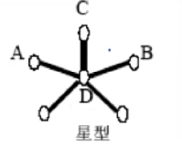

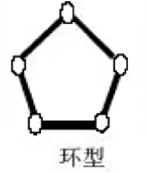

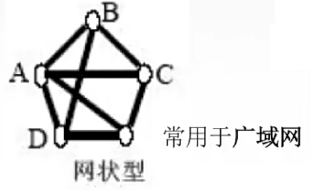

1.2.2.4 Clasificación según topología (bus, estrella, anillo, red)

Topología : transforme los nodos de la red (pueden ser enrutadores, conmutadores o hosts de sistemas de segmentos) en pequeñas partículas y pequeños círculos, luego abstraiga el enlace de comunicación en una línea y combine este círculo con La agrupación de líneas se llama topología.

① 总线型: Todos los sistemas finales o nodos están conectados a este bus.

② 星型: Extiéndase desde el nodo del medio para conectar cada nodo.

-

En cuanto al patrón de estrella, examinamos principalmente la relación entre el número de nodos y el número de enlaces intermedios. Si hay 6 nodos, entonces se necesitan cinco enlaces.

③ 环型: Conecte todos los nodos para formar un anillo.

④ 网状型: Topología de uso común en WAN, relación de muchos a muchos.

1.2.2.5 Clasificación según tecnología de transmisión (emisión, punto a punto)

Según la tecnología de transmisión, se divide en : red de transmisión, red punto a punto

广播式网络: Canal de comunicación público compartido

- Introducción detallada: es un tipo de red en la red de área local que comparte un canal de comunicación público. Esta topología de bus generalmente se usa para compartir dicho canal público en el medio. Todas las computadoras conectadas a la red pueden disfrutar de este canal, y cuando una computadora envía un paquete a este canal compartido, todas las computadoras recibirán el paquete.

点对点网络: Utilice mecanismos de enrutamiento y almacenamiento y reenvío de paquetes .

- Introducción detallada: generalmente corresponde a la red de área amplia. La red de área amplia es básicamente una red punto a punto, lo que significa que si dos hosts en la red quieren comunicarse pero no están conectados directamente, necesitará muchos nodos intermedios. para realizar el almacenamiento, reenvío y procesamiento de paquetes.

- Diferencia con la transmisión: no todas las computadoras pueden recibir la información enviada, solo la computadora de destino puede recibirla.

Mapa mental de revisión de conocimientos.

1.3 Trabajos de normalización y organizaciones afines

1.3.1 Trabajos de normalización

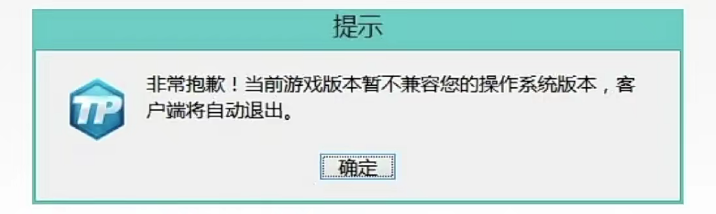

Si no existen estándares unificados, por ejemplo, las versiones de los juegos en línea son inconsistentes, algunos juegos mostrarán el siguiente mensaje al iniciarse:

Si desea lograr la interconexión entre hardware y software de diferentes fabricantes, debe seguir estándares unificados.

1.3.2 Clasificación estandarizada (normas legales, de facto)

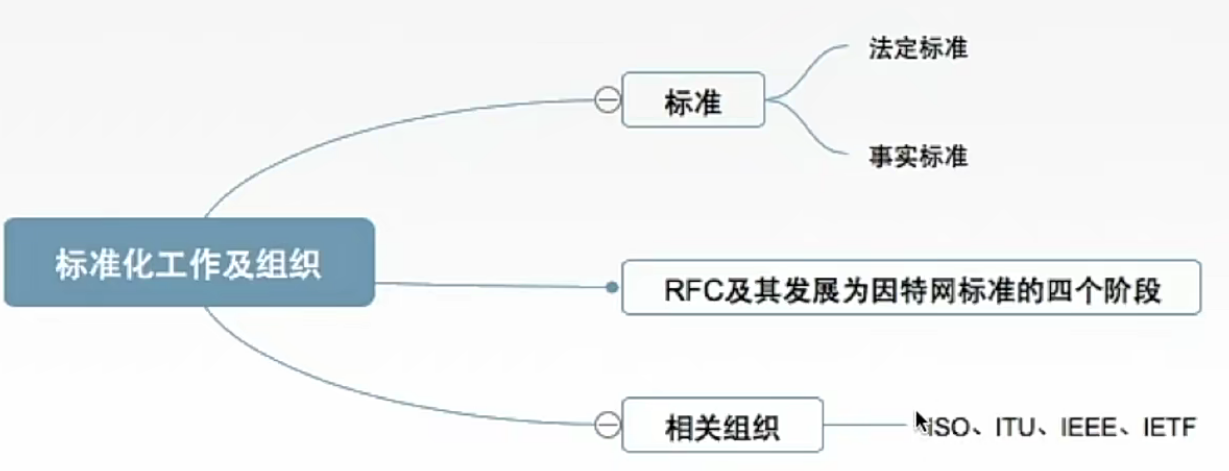

Las normas se clasifican en : normas legales, normas de facto.

法定标准: Estándares legales formales establecidos por organizaciones autorizadas. Puede ser un estándar legal nacional o internacional, el más común es el estándar OSI mencionado en el libro.事实标准: Los productos de determinadas empresas se han convertido en la corriente principal de la competencia. Como TCP/IP existe desde hace mucho tiempo, los protocolos y tecnologías de estos productos se han convertido en estándares.

- La tarjeta Nano SIM es una tarjeta pequeña que Apple comenzó a utilizar en el iPhone 5. Una vez que se adoptó la tarjeta micro, otros fabricantes siguieron el ejemplo de Apple. En ese momento, la tarjeta NANO SIM se ha convertido en un estándar de facto.

1.3.3, RFC y sus cuatro etapas de desarrollo en estándares de Internet

RFC(Request For Comments,请求评论): Formulario estándar de Internet.

Hay cuatro etapas para que RFC se convierta en un estándar formal de Internet :

1) El Borrador de Internet no es un documento RFC en esta etapa.

- En primer lugar, en esta etapa no se puede considerar como un documento RFC. Sólo se puede decir que es una idea. Si desea formular un estándar en este momento, primero puede redactar un borrador de Internet. De hecho, es uno que personalmente creo que se puede establecer como estándar.

2) La Norma Propuesta se denomina documento RFC a partir de esta etapa.

- Después de que esté construido, puedes enviar un correo electrónico a: [email protected]. Si responden que crees que es genial, entonces pasarás a la siguiente etapa; si responden que eres bienvenido a regresar. la próxima vez, significa que no se ha aprobado.

3) Proyecto de norma

- Puede comenzar a solicitar comentarios, publicar el documento RFC en Internet y esperar a que muchas personas le den opiniones de modificación para mejorar aún más el documento RFC. Después de la mejora, se formará un borrador de estándar.

4) Estándar de Internet

- Ahora que entramos en la etapa final, el borrador del estándar se enviará a las organizaciones IETF e IAB para su revisión. Si se pasa el último paso, el borrador de Internet se convertirá en un estándar de Internet.

Nota : Después de 2011, se canceló la tercera fase.

1.3.4 Organizaciones relacionadas con el trabajo de normalización

国际标准化组织(ISO): Modelo OSI, protocolo HDLC.

国际电信联盟(ITU): Establecer reglas de comunicación. (Responsable de telecomunicaciones y llamadas telefónicas).

电器和电子工程师协会(IEEE): Instituciones académicas, estándares de la serie IEEE802, 5G.

Internet工程任务组(IETF): Responsable de la formulación de estándares relacionados con Internet, RFC xxxx.

La más importante de ellas es la Organización Internacional de Normalización ISO .

momento del mapa mental

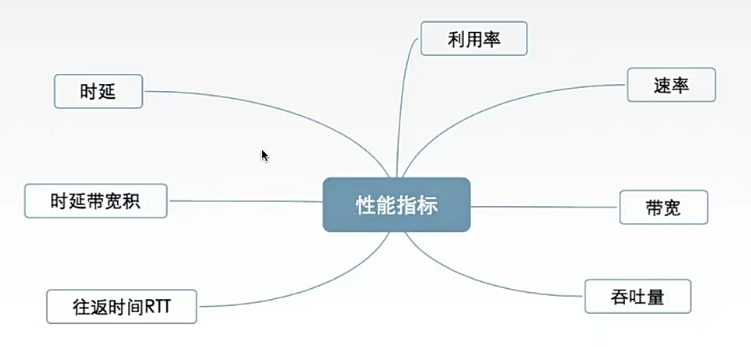

1.4 Indicadores de desempeño

1.4.1 Tarifa

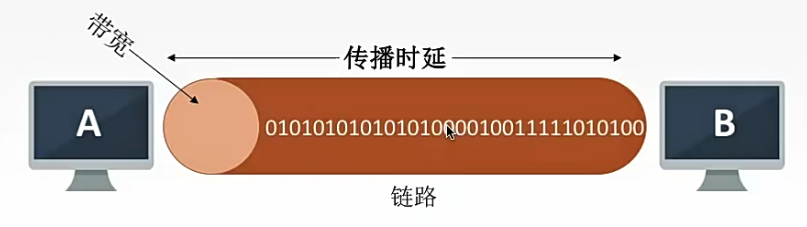

速率: Velocidad de datos o velocidad de transferencia de datos o velocidad de bits. La velocidad a la que los hosts conectados a una red informática transmiten bits de datos a través de un canal digital.

比特: Indica 1 o 0, la unidad más pequeña.

Las unidades son b/s, kb/s, Mb/s, Gb/s, Tb/s.

La siguiente es la unidad de conversión de tasas y la comparación de capacidad de almacenamiento :

Nota : La tasa de transferencia de datos (campo de comunicación) es 10 3 como unidad de conversión y la capacidad de almacenamiento (tamaño descrito) es 2 10 como unidad de conversión, 1024.

1.4.2 Ancho de banda

带宽: Originalmente se refiere al ancho de banda de frecuencia de una determinada señal, es decir, la diferencia entre la frecuencia más alta y la frecuencia más baja, la unidad es Hertz (Hz).

- En las redes informáticas, el ancho de banda se utiliza para representar la capacidad de las líneas de comunicación de una red para transmitir datos. Generalmente se refiere a la "velocidad de datos más alta" que puede pasar de un punto a otro en la red por unidad de tiempo. La unidad es bit/s, por ejemplo: b/s, kb/s, Mb/s, Gb/s.

Ejemplo de ancho de banda : la velocidad más alta que puede soportar un dispositivo de red. Por ejemplo, hay un switch con un puerto de 100M. Es decir, la velocidad máxima de transmisión del puerto de 100M del switch es de 100M bits por segundo. Si este switch Si se conecta una tarjeta de red de 100 M en un lado, los dos pueden comunicarse juntos. Durante el proceso de comunicación, el número máximo de bits que este conmutador puede transmitir al canal o enlace por segundo es de 100 M bits.

Nota : El ancho de banda se refiere a la velocidad a la que se envían los datos en esta ubicación de entrada , no a la velocidad a la que se propagan a través del enlace . De hecho, se propaga en forma de ondas electromagnéticas a través del enlace. El ancho de banda es la velocidad de datos más alta que el extremo emisor puede enviar, que es la velocidad de datos de transmisión final ideal.

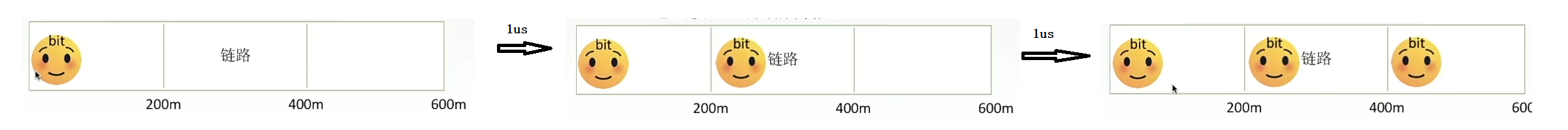

Usemos un diagrama para comprender la diferencia entre velocidad y ancho de banda :

Caso 1 : Tenemos un enlace aquí: ① Primero, el ancho de banda del enlace = 1 Mb/s. Después de la conversión, el host puede enviar 1 bit de datos al enlace en 1 us. ②La velocidad de propagación es 2x10 8 m/s y la onda electromagnética puede propagarse 200 m hacia adelante en 1 us.

La siguiente es la cantidad de bits en el enlace y la situación de transmisión en 1us, 2us y 3us:

- Se envía un bit en 1us, en 2us, el primer bit se transmite 200 metros y se envía 1 bit nuevamente en este momento, en 3us se envía nuevamente un bit y se transmite el bit enviado en los 2us anteriores. 100 metros al mismo tiempo.

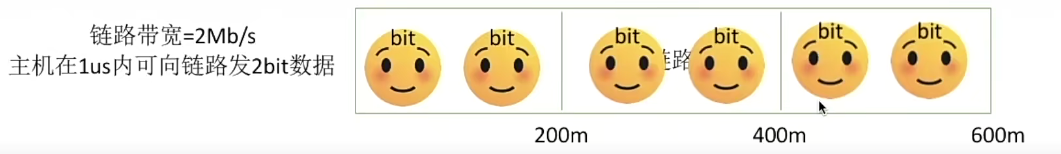

Caso 2 : El siguiente es el caso en el que el ancho de banda del enlace es 2 Mb/s:

- Comparado con el anterior 1Mb/s la diferencia es que se envía un bit cada 1 segundo, mientras que el actual envía dos bits por segundo, la imagen muestra la situación en el enlace a 3us.

Conclusión : Si el ancho de banda aumenta, significa que se inyectan más datos o bits de datos en el enlace por unidad de tiempo, pero no afectará la velocidad de los bits que se propagan en el enlace. Solo se puede decir que la velocidad de transmisión aumenta. más rápido. .

1.4.3 Rendimiento

Por ejemplo : Por ejemplo, en la entrada de un lugar escénico, la cantidad de personas que entran y salen en diez minutos es el rendimiento de la entrada del lugar escénico.

吞吐量: Indica la cantidad de datos que pasan a través de una determinada red (o canal, interfaz) en una unidad de tiempo. Las unidades son b/s, kb/s, Mb/s, etc.

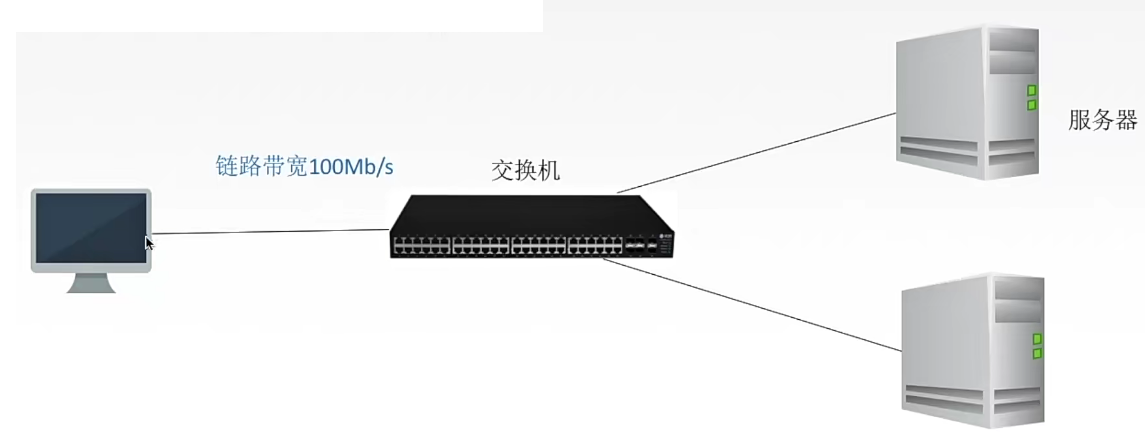

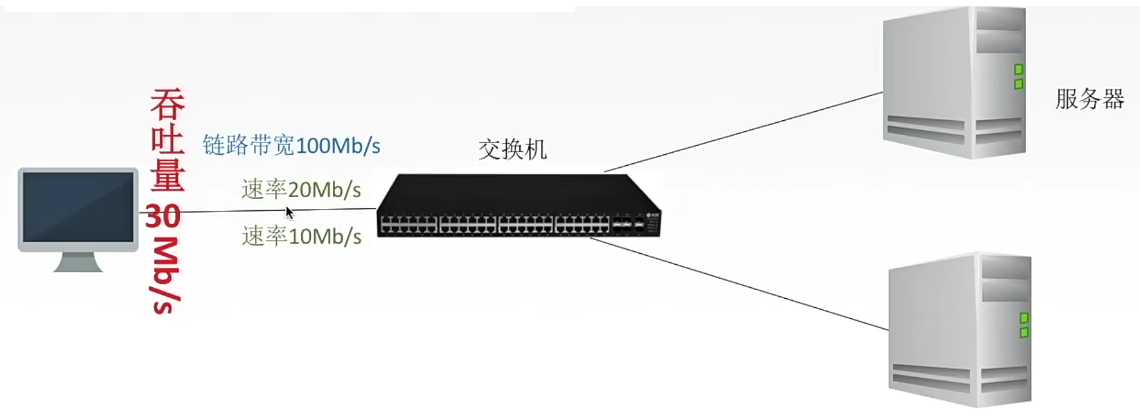

En primer lugar, tenemos un host y un conmutador. Nuestras propias computadoras y conmutadores tienen puertos de 100 M, por lo que el ancho de banda del enlace es de 100 Mb/s.

百兆口: La velocidad de envío más rápida de nuestra computadora es de 100 Mb/s, y la velocidad de envío del conmutador al mismo tiempo también es de 100 Mb/s.- **¿Cuál es la tasa de recepción del host y del switch? **La tasa de recepción está determinada por el tamaño del búfer correspondiente.

En este momento, el host comienza a acceder a las páginas web en los dos servidores. Para el servidor 1, el superior tiene una velocidad de 20 Mb/s, y para el servidor 2, la velocidad inferior es 10 Mb/s. Esta velocidad realmente se ve afectada. por la propia tasa de envío del servidor.

- En este momento podemos ver el ancho de banda (estado ideal, generalmente la velocidad de transmisión del servidor y el host es menor que el ancho de banda). En este momento podemos calcular el rendimiento en el enlace actual como 20 Mb/s+10 Mb/s = 30 Mb /s , que es la suma de las tasas de transferencia de los dos servidores.

Simplemente comprenda la diferencia entre ancho de banda, velocidad y tasa de rendimiento : el ancho de banda del enlace es en realidad el volumen de datos máximo del estándar de ancho de banda (ideal), el rendimiento (real, todos los enlaces sumados), la velocidad (en referencia a lo que hace un solo servidor o un solo tasa de emisión de la lata de host).

Ejemplo fácil de entender : por ejemplo, cuando como fideos instantáneos, mi apetito personal puede comer hasta 100 tazones (ancho de banda). La cantidad de tazones no depende del fabricante. En ese momento, un fabricante me dio 20 paquetes por segundo (tasa), y el otro fabricante me dio 30 paquetes por segundo (tasa), entonces solo puedo comer 50 paquetes (rendimiento) en 1 segundo.

1.4.4 Retardo de tiempo

时延: Se refiere al tiempo necesario para que los datos (mensajes/paquetes/flujos de bits) se transmitan desde un extremo de la red (o enlace) al otro extremo, también llamado retraso o retardo. La unidad es s.

El retraso incluye cuatro categorías principales :

- Retraso de envío (retraso de transmisión).

- retardo de propagación.

- Retraso en la cola.

- Latencia de procesamiento.

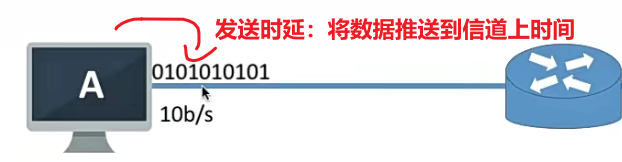

①Retraso en el envío

发送时延(传输时延): Se refiere al tiempo requerido desde el primer bit del paquete hasta el último bit del paquete.

El retraso en el envío se ve afectado por dos factores : ① La duración de los datos. ②La velocidad de envío.

Oficial :发送时延 = 数据长度/信道带宽

- El ancho de banda del canal se refiere a la velocidad de transmisión. En la vida real, la velocidad de transmisión o la velocidad de envío no pueden alcanzar el ancho de banda del canal, y cuando hacemos preguntas, generalmente usamos el ancho de banda como velocidad de envío .

Por ejemplo : tenemos datos de 10 bits y el ancho de banda es de 10 b/s. En este momento, nuestro retraso de envío es 10 bits/(10 b/s) = 1 s. En este momento, nuestro retraso de envío es 1 s. En realidad, este es el tiempo que nos lleva enviar todos los datos al canal.

②Retraso de propagación

传播时延: es el tiempo que tarda en propagarse una determinada distancia en el canal, dependiendo de la velocidad de propagación de la onda electromagnética y del enlace.

- La longitud del canal, la longitud del enlace puede entenderse como un extremo del medio y el canal de enlace puede ser fibra óptica, cable coaxial, etc.

- La velocidad de transmisión de ondas electromagnéticas es generalmente de 3x10 8 bit/s, sin embargo, en aplicaciones prácticas, se transmite en un medio sólido, por lo que habrá una cierta pérdida, la velocidad final generalmente es de 2x10 8 bit /s.

¿Por qué se transmiten ondas electromagnéticas en el canal? ¿No deberían transmitirse flujos de bits o señales?

- Nuestra señal se someterá a determinadas técnicas de modulación y utilizará la onda electromagnética del canal como portadora para su transmisión.

- Comprensión popular: la onda electromagnética es como un trabajador: esta onda electromagnética puede avanzar llevando el flujo de bits, por lo que la velocidad de transmisión del flujo de bits en el canal es la velocidad de propagación de la onda electromagnética en la carga.

Oficial :传播时延 = 信道长度 / 电磁波在信道上的传输速率

Ejemplo : como se muestra en la figura siguiente, el período de tiempo que nuestros datos esperan hasta que se transmiten en el canal y llegan al enrutador es el retraso de propagación.

Compare el retraso de envío : el retraso de envío generalmente ocurre dentro del host, en el adaptador de red, es decir, en el transmisor dentro de la máquina; el retraso de propagación ocurre fuera de la máquina, en este canal.

③ Retraso en la cola

排队时延: el tiempo de espera necesario para esperar a que el enlace de entrada o salida esté disponible.

Ejemplo : la información transmitida por nuestro host llega al enrutador, pero el tiempo que pasa afuera antes de ser procesada se puede llamar retraso en la cola.

④Retraso en el procesamiento

处理时延: Si se completa la cola de datos, se pueden realizar algunos trabajos de reenvío en este momento. Este proceso de reenvío también lleva tiempo, e incluye principalmente la detección de errores y la búsqueda de salidas.

Un ejemplo de retraso en la cola y retraso en el procesamiento : Tome el control de seguridad del aeropuerto como ejemplo. Ya estamos en la cola después del control de seguridad. En este momento, hay muchas personas frente a nosotros y debemos esperar en este momento. . Esta vez es [durante la cola] Retraso]; Finalmente, después de mucho tiempo, estábamos en la cola. En este momento, fuimos al punto de control de seguridad. El proceso de detección y procesamiento en el punto de control de seguridad fue [retraso en el procesamiento].

¿Existe alguna relación entre la velocidad de envío y el retraso de propagación?

Si aumentamos la velocidad de envío a 100 bits/s (10 bits/s originales), la velocidad de envío o el ancho de banda del canal aumentará. Mientras la longitud de los datos permanezca sin cambios, el retraso de envío definitivamente será menor.

- Derivados: El aumento de la velocidad de transmisión en enlaces de alta velocidad solo afectará el ancho de banda del canal, aumentará la velocidad de transmisión y reducirá el retraso de la transmisión, pero no afectará la velocidad de transmisión ni el retraso de propagación de las ondas electromagnéticas.

1.4.5 Producto retardo-ancho de banda

时延带宽积: El producto del retraso y el ancho de banda. Un atributo de rendimiento utilizado para describir la cantidad de datos o información.

- El retraso aquí se refiere al retraso de propagación, que es la tasa de volumen de datos máxima que el remitente puede alcanzar al enviar datos. Se refiere al tiempo que tardan las ondas electromagnéticas en transmitirse en el canal, la unidad es s.

- Ancho de banda: Es b/s.

Oficial : 时延带宽积 = 传播时延 x 带宽.

- El retardo de propagación está en segundos y el ancho de banda está en b/s (unos pocos bits por segundo), por lo que la unidad del producto retardo-ancho de banda es bit.

Una comprensión más vívida del producto retardo-ancho de banda : es toda la capacidad de datos a partir del enlace: préstamo de enlace.

时延带宽积También conocida como longitud del enlace en bits , es simplemente " cuántos bits tiene actualmente un determinado enlace ", que se refiere al índice de rendimiento de la capacidad de datos del enlace en este momento.

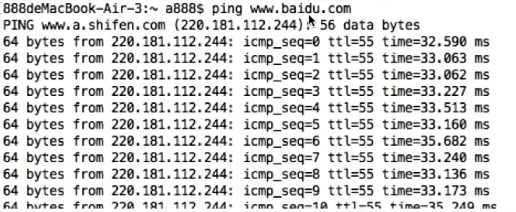

1.4.6 Tiempo de ida y vuelta RTT

Generalmente, este RTT aparecerá al jugar. Si el número es relativamente grande, entonces el juego será muy lento. Si el número es pequeño, el juego será muy fluido.

Definición de RTT : se refiere al retraso total experimentado desde el momento en que el remitente envía datos hasta el momento en que el remitente recibe la confirmación del receptor (el receptor envía la confirmación inmediatamente después de recibir los datos).

- Cuanto mayor sea el RTT, más datos se podrán enviar antes de recibir un acuse de recibo.

Composición de RTT : ① Retraso de propagación de ida y vuelta = retraso de propagación * 2. ②Tiempo de procesamiento terminal.

- El retraso de propagación se refiere al tiempo de transmisión en el canal, que está relacionado con la velocidad de las ondas electromagnéticas y la longitud del canal. El viaje de ida y vuelta es el doble del retraso de propagación.

- El tiempo de procesamiento del terminal se refiere al tiempo de procesamiento desde que el receptor puede procesar estos datos hasta enviar una trama de acuse de recibo. [Los temas generales calcularán directamente el doble del retraso de propagación y el tiempo de procesamiento del terminal se ignorará directamente]

Nota : RTT no incluye el retraso de transmisión (refiriéndose al tiempo que lleva transferir todos los datos del host al canal), sino solo el tiempo que lleva transmitir datos en el canal.

Ejemplo práctico : Al hacer ping al nombre de dominio de Baidu en una computadora MAC, habrá un tiempo de retardo de ida y vuelta RTT correspondiente.

1.4.7 Tasa de utilización

Definición de utilización : La eficiencia de la utilización depende principalmente de cuánto tiempo se utiliza para los datos en este enlace. Si siempre se transmiten datos en el enlace, entonces significa que se verifica la tasa de utilización del enlace. Si no hay datos transmisión, entonces la tasa de utilización es relativamente baja, que es 0.

Clasificación de utilización : utilización de canales, utilización de redes.

- Fórmula de utilización del canal:

有数据通过时间 / (有+无)数据通过时间. - Fórmula de utilización de la red:

信道利用率加权平均值.

Indicadores de rendimiento relacionados : si el retraso es mayor , significa que se transmiten muchos datos en el canal en este momento, la tasa de utilización será infinitamente cercana a 1 y la tasa correspondiente en realidad disminuirá .

Ejemplo :

Escenario 1: en el mismo canal largo, solo unos pocos datos viajan juntos, lo que significa que la tasa de utilización es relativamente baja.

Escenario 2: En el mismo canal largo se transmite una gran cantidad de datos, si hay más datos, la tasa de utilización será mayor.

momento del mapa mental

2. Arquitectura de red informática y modelo de referencia.

2.1 Estructura jerárquica, protocolos, interfaces, servicios.

2.1.1 Introduciendo las capas ¿Por qué las capas?

Qué se debe hacer entre el envío de un archivo :

- La computadora que inicia la comunicación debe activar la ruta de comunicación de datos.

- Indicar a la red cómo identificar el host de destino.

- La computadora que inicia la comunicación debe averiguar si el host de destino está encendido y conectado a la red normalmente.

- La computadora que inicia la comunicación necesita averiguar si el programa de administración de archivos en la computadora de la otra parte está listo.

- Asegúrese de que los errores y las sorpresas se puedan resolver.

- …y una variedad de otros trabajos

Se puede ver que simplemente enviar un archivo implica una serie de grandes problemas, por lo que muchos problemas no se pueden resolver directamente en una serie, en este momento se pueden dividir en pequeños problemas para lograrlo.

Solución : Jerarquía.

2.1.2 ¿Cómo realizar la estratificación? (Ejemplos prácticos y comprensión de sustantivos)

Ejemplos de entrega urgente en la vida real :

Comprenda varios términos : entidades, entidades pares, protocolos, interfaces, servicios.

实体: El elemento a enviar, es decir, los datos que la otra parte realmente desea recibir.对等实体: Dos objetos que son muy similares entre sí se denominan colectivamente entidades equivalentes.协议: Se corrigió cómo se debe empaquetar y desempaquetar cada capa. Solo las entidades pares tienen acuerdos.- Tomemos un caso que no cumple con el acuerdo: por ejemplo, el embalaje blando y el desembalaje de cajas de madera no son entidades equivalentes en sí mismas, por lo que no existe ningún acuerdo entre las dos entidades desiguales.

接口: Interfaz lógica, definición estándar.服务: Lo que se proporciona entre cada dos capas se llama servicio. El nivel superior utiliza los servicios del nivel inferior y el nivel inferior debe proporcionar servicios al nivel superior.

Principios básicos de las capas :

1. Cada capa es independiente entre sí y cada capa solo implementa una función relativamente independiente.

2. La interfaz entre cada capa es natural y clara, fácil de entender y hay la menor comunicación posible.

3. La estructura se puede dividir y cada capa se realiza utilizando la tecnología más adecuada.

4. Mantenga la independencia de la capa inferior de la capa superior, y la capa superior utiliza los servicios proporcionados por la capa inferior en una dirección .

5. Toda la estructura en niveles debería promover los esfuerzos de estandarización.

2.1.3 Comprensión formal de la estructura jerárquica (el verdadero significado de los sustantivos, los tres elementos principales del acuerdo)

Volvamos a comprender formalmente la representación de varios sustantivos en la imagen de arriba :

1.: 实体Los elementos activos en la enésima capa se denominan n-entidades. Las entidades del mismo nivel se denominan entidades pares.

2.: 协议Las reglas, estándares o convenciones establecidas para el intercambio de datos entre entidades pares en la red se denominan protocolos de red. 【nivel】

- Por ejemplo, los protocolos de Capa 4 no pueden ser equivalentes a los protocolos de Capa 3.

Los tres elementos principales del protocolo : sintaxis, semántica y sincronización.

语法: Especifica el formato de los datos transmitidos.语义: Especifica las funciones que se deben completar.同步: Especifica el orden de varias operaciones.

El siguiente ejemplo utiliza un número binario para ilustrar el significado de cada elemento: 001000100111001

- Ejemplo de gramática: Elaborar o empezar a dividir según la forma numérica de 0 o 1.

- Ejemplo semántico: Anteriormente, la gramática decía que se dividiría en segmentos, por lo que también se debe especificar y estandarizar el significado de cada segmento y qué funciones puede lograr.

- Ejemplo de sincronización: estipular el orden de varias operaciones, como estipular qué parte de los datos se envía primero y qué parte de los datos se envía última, esta es la estipulación de la secuencia.

3. 接口(Punto de servicio de acceso SAP): la entrada para que la capa superior utilice el servicio de la capa inferior.

Habrá una interfaz entre las adyacentes, esta interfaz sirve como puente, esta conexión requiere el uso de servicios.

4.: 服务La capa inferior llama a funciones proporcionadas por la capa superior adyacente. 【vertical】

- El servicio es unidireccional, la capa superior lo utiliza y la capa inferior proporciona el servicio.

Explicación de vertical y horizontal : vertical es un sustantivo entre las capas superior e inferior, la dirección vertical; protocolo es un sustantivo entre el mismo nivel y los niveles de pares, la dirección horizontal.

2.1.4 Relación de datos entre capas (SDU, PCI, PDU)

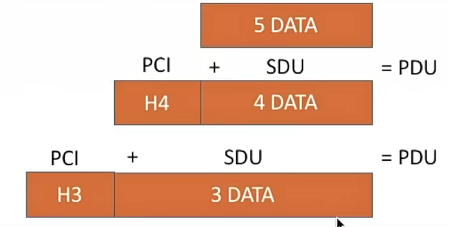

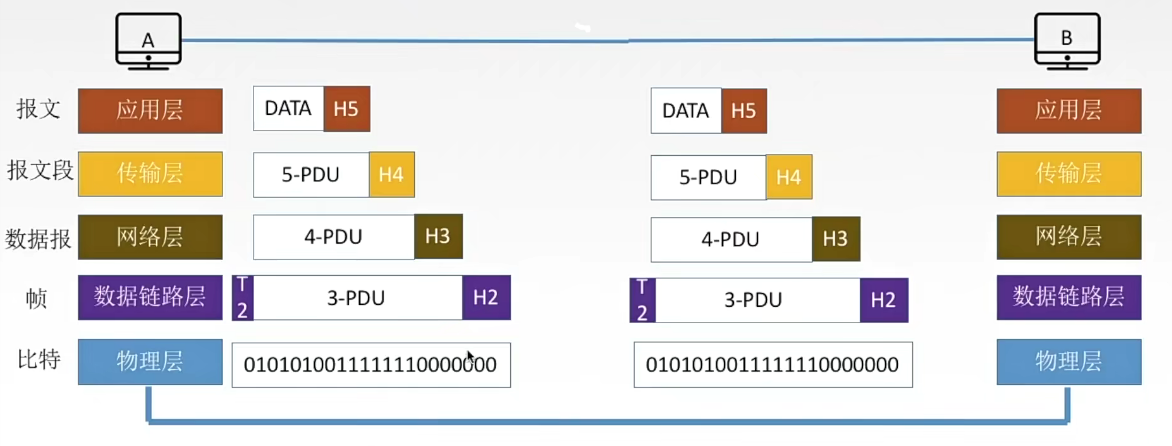

Extraiga la quinta capa, la cuarta capa y la tercera capa respectivamente para ver qué tipo de relación de inclusión de datos existe entre las tres capas correspondientes: SDU, PCI y PDU.

① SDU服务数据单元(Unidad de Datos de Servicio): Datos que deben transmitirse para completar las funciones requeridas por el usuario.

- En pocas palabras: son los datos que se transmitirán en cada capa, la parte útil.

② PCI协议控制信息(Información de control de protocolo): información de operación del protocolo de control.

- Breve descripción: se refiere a la información que controla las operaciones del protocolo, que puede entenderse simplemente como alguna información de control.

③ PDU协议数据单元(Unidad de datos de protocolo): SDU más protocolo de control PCI, la unidad de datos real transmitida entre capas pares.

Describa la relación de datos entre cada capa : la PDU de cada capa se utilizará como la SDU de la siguiente capa, y la información del protocolo PCI de la capa correspondiente se puede agregar para formar una PDU nuevamente.

Resumen del concepto

1. La arquitectura de red describe la estructura de una red informática desde una perspectiva funcional .

2. La arquitectura de red informática, denominada arquitectura de red, es una estructura en capas .

3. Cada capa sigue ciertos protocolos de red para completar las funciones de esta capa.

4. La arquitectura de una red informática es una colección de capas de redes informáticas y sus protocolos.

5. Cuando la enésima capa proporciona servicios a la capa n + 1, este servicio no solo incluye las funciones de la enésima capa en sí, sino que también incluye las funciones proporcionadas por los servicios de la capa inferior.

6. Solo hay interfaces entre vecinos y los detalles de implementación específicos de los servicios proporcionados están completamente protegidos de la capa superior.

7. La arquitectura es abstracta y la implementación se refiere a algún software y hardware que se puede ejecutar.

momento del mapa mental

2.2 Modelo de referencia OSI

2.2.1 Comprender los estándares de capas informáticas

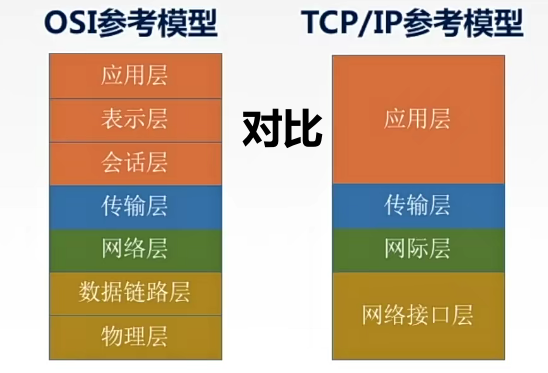

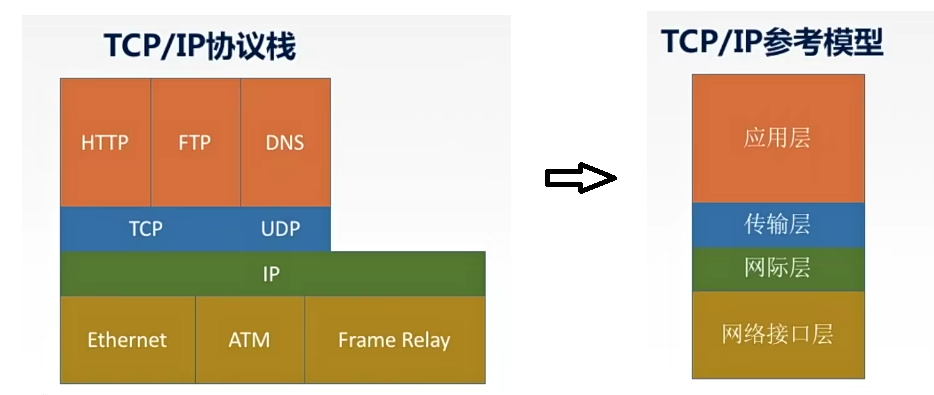

Existen muchos estándares para la arquitectura en capas de computadora : modelo de referencia OSI de 7 capas, modelo de referencia TCP/IP de 4 capas.

7层OSI参考模型: Norma jurídica.

- Las normas legales se refieren a las normas modelo de referencia de redes informáticas que se emiten y prescriben.

4层TCP/IP参考模型: Estándar de facto.

- El estándar de facto se refiere a un modelo de referencia que se utiliza actualmente en la vida real y tiene una buena experiencia de usuario.

Al resumir las ventajas y desventajas, se obtuvo una nueva arquitectura de cinco capas, principalmente con el propósito de hacer que el aprendizaje sea más conveniente y el pensamiento más claro.

2.2.2 ¿Entender el modelo de referencia ISO/OSI y cómo surgió?

Para resolver los complejos y grandes problemas de las redes informáticas, se implementa una estructura jerárquica según funciones .

¿Por qué aparece el modelo de referencia ISO/OSI?

Motivo: Muchas empresas han propuesto su propia arquitectura de red. La arquitectura de la empresa correspondiente corresponde a los productos de la empresa. Diferentes empresas solo pueden utilizar su arquitectura si utilizan sus productos. En este momento, si desea que todos realicen una interconexión en línea es muy dificil.

- Por ejemplo, IBM, que fue el primero en proponer una arquitectura de red, desarrolló el modelo SNA, DEC desarrolló el modelo DNA y el Departamento de Defensa de Estados Unidos desarrolló el protocolo TCP/IP.

La Organización Internacional de Normalización ISO propuso en 1984 el modelo de referencia OSI de interconexión de sistemas abiertos .

- La apertura aquí no es monopolística. Esta apertura es universal. Se pueden conectar diferentes redes, diferentes dispositivos, software y hardware a la red.

El propósito del modelo de referencia OSI es soportar la interconexión de redes heterogéneas.

¿Se ha implementado el modelo de referencia OSI?

- ¡La teoría tuvo éxito, pero el mercado fracasó!

Principales razones del fracaso :

1. Los expertos de OSI carecen de experiencia práctica y tienen muy buenas ideas.

2. El protocolo OSI es complejo de implementar y su eficiencia operativa es muy baja.

3. El ciclo de desarrollo de estándares OSI es demasiado largo. Cuando salió el modelo OSI, en realidad se utilizaba en el mercado un TCP/IP muy bueno.

4. La división de capas OSI no es razonable. Algunas funciones aparecerán repetidamente en varias capas. Existen algunas desventajas que no se adaptan a las necesidades de nuestro mercado. TCP/IP está muy en línea con la demanda del mercado y OSI sólo puede convertirse en una parte de la historia y un estándar legal.

2.2.3 Comprender las siete capas del modelo de referencia ISO/OSI

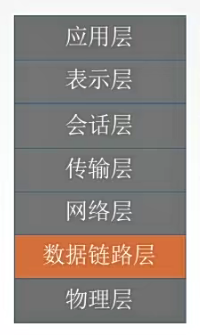

OSI consta de siete capas : capa física, capa de enlace de datos, capa de red, capa de transporte, capa de sesión, capa de presentación y capa de aplicación.

- Consejos: recuerde una palabra para cada capa, IoT Chain Network mostrará su uso [Prueba de Internet de las cosas Shuhui].

Las tres capas superiores pertenecen a la subred de recursos , que se utiliza principalmente para el procesamiento de datos, y las tres capas inferiores son la subred de comunicación, que se utiliza principalmente para la transmisión de datos.

2.2.4 El modelo de referencia ISO/OSI explica el proceso de comunicación.

2.2.4.1 Comprensión sencilla del proceso de transmisión de datos

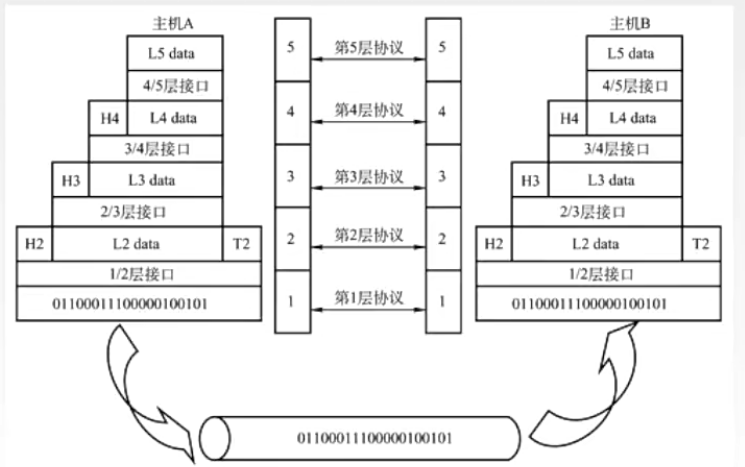

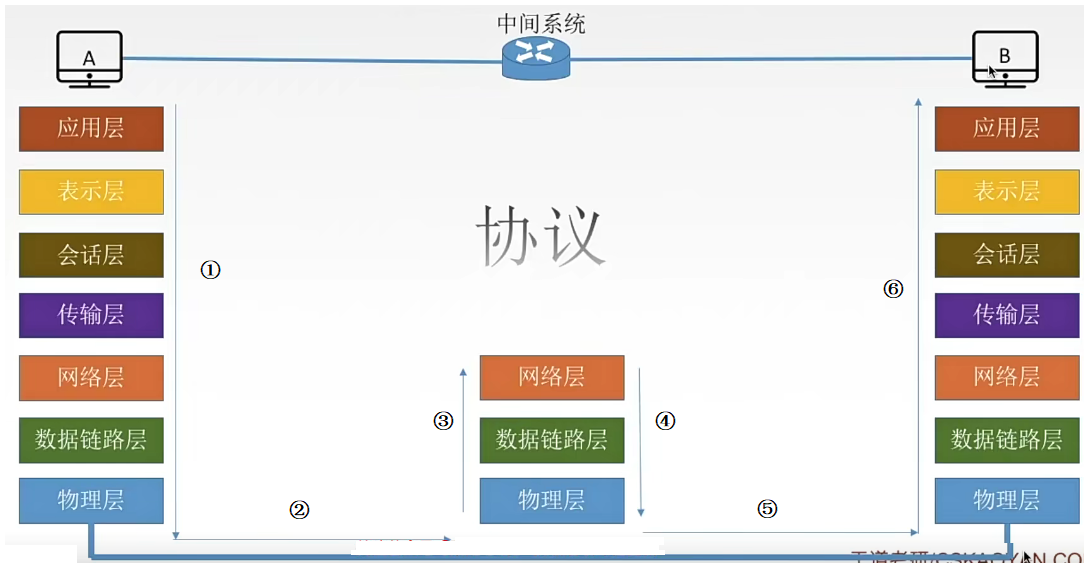

El proceso de transmisión de datos son los pasos 1 a 6 en la siguiente figura:

- ① Primero, el host A pasará por 7 capas y cada capa agregará la información de control correspondiente. Solo la capa física se convierte a binaria para la transmisión;

- ②Transmitir datos de flujo de bits a través del medio de transmisión.

- ③Después de pasar por algunos sistemas intermedios (como enrutadores y conmutadores) [se pueden encontrar varios durante todo el proceso de transmisión], solo hay tres capas para el sistema intermedio y el flujo de bits se restaurará desde la capa física: el enlace de datos. capa: la capa de red, a la capa de enlace de datos y luego de regreso a la capa de red. Luego se envuelve capa por capa hasta la capa física y se envía nuevamente.

- ④Encapsule el paquete de datos en el sistema intermedio y finalmente conviértalo en un flujo de bits en la capa física y continúe transmitiéndolo al host de destino.

- ⑤Transmitir datos de flujo de bits a través del medio de transmisión.

- ⑥El host de destino también tiene siete capas, que se desmontan continuamente a partir de la capa física.

- Ambos sistemas finales deben pasar por siete capas, y los sistemas intermedios, como los enrutadores, solo necesitan pasar por tres capas (capa física, capa de enlace de datos, capa de red).

Nota : La capa física no agrega ninguna información de control auxiliar y convierte los datos en formatos binarios 0 y 1 en la capa física.

2.2.4.2 ¿Entender si cada capa pertenece a un extremo a otro o a un punto a punto?

El objetivo principal es ver qué operaciones se han realizado anteriormente con los datos, como dónde enviarlos a continuación .

- Para las cuatro capas superiores, dado que el sistema intermedio no está involucrado, las cuatro capas superiores del host A y el host B son en realidad de un extremo a otro.

- Para las tres capas inferiores, dado que el sistema intermedio también involucra estas tres capas, y los sistemas intermedios que pasan a través de él pueden ser múltiples enrutadores u otros dispositivos de reenvío, las tres capas inferiores se denominan punto a punto. (Cada vez solo me importa adónde ir después)

2.2.4.3 El proceso de agregar y eliminar datos y protocolos entre cada capa (proceso de encapsulación de datos)

¿ Cómo opera cada nivel con los datos ?

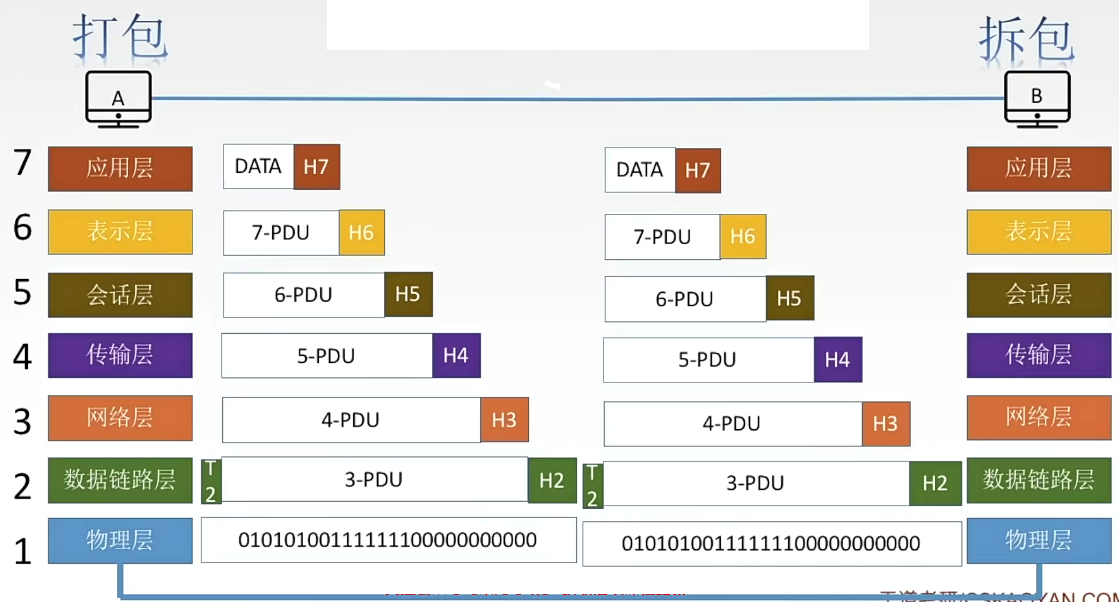

Como se muestra en la figura siguiente, el host A comienza desde 7-1 y luego convierte la capa física en un flujo de bits y luego transmite los datos al host B y luego los desensambla desde 1-7 en secuencia :

Aquí, el host A se usa para describir el proceso de empaquetado : primero en la capa de aplicación, los datos agregarán información de control PCI, luego el 7 en el H7 correspondiente representa el encabezado de la séptima capa. En este momento, DATOS y H7 forman un 7-PDU Luego ingrese a la capa de presentación y también agregue el encabezado H6 de la sexta capa de presentación. Esto es cierto para los números 5, 4 y 3 a continuación.

- Luego, las acciones reales realizadas por cada capa en el proceso de desembalaje son correspondientes: una es agregar información de control, en el proceso de desembalaje se desmonta la información de control y luego se continúa con el desmontaje hasta obtener los datos de DATOS finales.

Puntos adicionales a tener en cuenta :

- Durante el proceso de empaquetado, no solo se agrega un encabezado a la capa 2, sino que también se agrega un campo de información final.

- Durante el proceso de empaquetado, no se agregará información de control a la primera capa, ¡solo la PDU de la segunda capa se convertirá en un flujo de bits binario y se enviará!

2.2.5 Introducción a las funciones de siete capas del modelo de referencia ISO/OSI

①Capa de aplicación

应用层: Todos los programas que puedan interactuar con los usuarios y generar tráfico de red involucrarán la capa de aplicación. El Bloc de notas, por ejemplo, sirve sólo para editar texto y no implica generar tráfico de red.

Servicios típicos de la capa de aplicación : transferencia de archivos (FTP), correo electrónico (SMTP), World Wide Web (HTTP).

②Capa de presentación

表示层: Capa inmediatamente adyacente a la capa de aplicación que maneja la representación de la información intercambiada entre dos sistemas de comunicación.

- En pocas palabras: Principalmente responsable de algo que finalmente se muestra en nuestro dispositivo o pantalla. Suele ser un tratamiento de sintaxis y semántica.

- Dos sistemas de comunicación se refieren a: dos dispositivos cualesquiera, teléfonos móviles.

Protocolos de capa de presentación : JPEG, ASCII.

- De hecho, en la estructura de cinco capas de TCP/IP, la capa de presentación real se incorporará a la capa de sesión de la capa de aplicación. La capa de presentación no tiene ningún protocolo separado. Si hay que decirlo, entonces son los anteriores. que se utilizan para representar la codificación de la visualización de imágenes, etc.

Las siguientes son las diversas funciones de la capa de presentación :

Función 1: conversión de formato de datos

Razones para la conversión de formato de datos: diferentes hosts tienen diferentes métodos de codificación y representación. Para permitir que diferentes hosts intercambien datos o información, se necesita esta capa de presentación, que implementa la función de conversión de formato de datos.

Ejemplo práctico 1: Por ejemplo, si los chinos y los tailandeses están chateando, si solo entienden su idioma nativo, será necesario un traductor para traducir. La capa de presentación desempeña el papel de traducción.

Ejemplo práctico 2: el flujo de bits transmitido en el enlace de datos eventualmente se convertirá en una imagen jpg en la pantalla, que se puede abrir para obtener una vista previa.

Función 2: cifrado y descifrado de datos

Cifrado y descifrado original: si enviamos una cadena de contraseñas al host de la otra parte y si convertimos directamente la contraseña a transmisión binaria, otros pueden robar la transmisión de texto sin formato del enlace. En este momento, podemos verificar el contraseña que se transmitirá en el extremo emisor. Los datos se cifran y luego se descifran en el extremo receptor.

Caso real: le envié al sujeto una serie de contraseñas, el proceso intermedio real estaba encriptado, pero el teléfono móvil del sujeto lo mostraba en texto claro.

Función tres: compresión y recuperación de datos

Caso real: las imágenes del chat de vídeo se comprimen cuando se envían y se descomprimen cuando la otra parte las recibe, lo que reduce la cantidad de datos transmitidos.

③Capa de sesión

会话层: Proporciona a las entidades de la capa de presentación/procesos de usuario el establecimiento de conexiones y la transmisión ordenada de datos sobre las conexiones.

- Sólo cuando se establece una conexión se pueden transferir datos.

Función responsable : Esta es la sesión y también el establecimiento de sincronización (SYN).

Protocolos principales : ADSP, ASP.

Por ejemplo : Por ejemplo, si se abren dos ventanas en el navegador, una es Baidu y la otra es Películas, cuando se abre la URL correspondiente en este momento, la conexión realmente se ha establecido y luego nuestra operación en cualquier página web. no afectará a la otra página de la ventana.

Las funciones incluidas son las siguientes :

Función 1: Establecer, gestionar y finalizar sesiones

Por ejemplo: abrir una página web en un navegador equivale a establecer una sesión y cerrar una página web equivale a finalizar una sesión.

Función 2: El uso de puntos de control permite que la sesión reanude la comunicación desde el punto de control/punto de sincronización cuando la comunicación falla, logrando así la sincronización de datos.

Por ejemplo: por ejemplo, al transmitir un archivo muy grande, el flujo de datos en realidad se dividirá en varias partes y se insertará un punto de control o un punto de sincronización en cada parte. Una vez que finalice de manera anormal o la comunicación falle, entonces el La sesión finalizará en este momento. Con esta sincronización/punto de control, esperaremos la reconexión y retransmitiremos directamente desde la posición interrumpida.

- Si no existe tal sincronización/punto de control, entonces la retransmisión será posible desde el principio.

④Capa de transporte

传输层: Responsable de la comunicación entre dos procesos en el host, es decir, comunicación de un extremo a otro.

- Las cuatro capas superiores son comunicación de extremo a extremo y las tres capas inferiores son punto a punto, porque el proceso de transmisión puede pasar a través de múltiples sistemas intermedios (enrutadores, conmutadores, etc.), y solo existen las tres capas inferiores. capas para los sistemas intermedios, por lo que los tres pisos inferiores están punto a punto.

- La comunicación de un extremo a otro se refiere a la comunicación entre dos procesos que se ejecutan en diferentes hosts y cada proceso utiliza un número para identificarlo, es decir, un número de puerto.

Unidad de transmisión : segmento de mensaje o datagrama de usuario.

Protocolos principales : TCP, UDP.

Contiene cuatro funciones de la siguiente manera:

Función 1: transmisión confiable, transmisión no confiable

- La transmisión confiable se basa en el proceso del mecanismo de confirmación: al enviar un archivo grande, en realidad se cortará en varios mensajes y luego se colocará en el enlace uno por uno para su transmisión. Después de transmitirse al extremo receptor, para cada mensaje recibido , el extremo receptor recibirá una confirmación para informarle que la he recibido y luego el extremo emisor podrá continuar enviando después de recibir este mensaje de confirmación. Si un mensaje enviado por un remitente no recibe un mensaje de confirmación, el remitente lo enviará nuevamente hasta que se reciba el mensaje de confirmación antes de continuar enviando mensajes nuevos.

- Método de transmisión no confiable: para algunos datos muy pequeños, en realidad no necesitamos usar un método de transmisión confiable. No necesitamos establecer una conexión primero y luego enviarla, porque establecer la conexión primero llevará mucho tiempo. Enviamos directamente un paquete de datos.

Función 2: control de errores

Explicación: Controle cualquier error que ocurra. Si algunos de los segmentos del mensaje que transmitimos se pierden o están en el orden incorrecto, la capa de transporte corregirá estos errores para corregir los errores.

Función tres: control de flujo

Explicación: controle la velocidad a la que el remitente envía datos. Si el receptor llega demasiado tarde para recibir o el enlace está congestionado por algún motivo, el receptor notificará al remitente y luego el remitente reducirá su velocidad de envío, por eso se llama control de flujo.

Función 4: Reutilizar y separar

- Reutilización: múltiples procesos de la capa de aplicación pueden utilizar los servicios de la capa de transporte subyacente al mismo tiempo.

- Descentralización: la capa de transporte entrega la información recibida a los procesos correspondientes en la capa de aplicación superior.

Tome un ejemplo para comprender la reutilización y la separación: hay dos aplicaciones en el teléfono móvil A. Una es QQ que ocupa el proceso 1 y la otra es WeChat que ocupa el proceso 2 (los procesos QQ y WeChat del teléfono móvil B también tienen el mismo puerto). En este momento, tanto QQ como WeChat están usando el mismo puerto. Envíe un mensaje al teléfono móvil B. [Multiplexación] En este momento, los dos mensajes enviados estarán en forma de segmentos de mensaje. El mensaje QQ tendrá un número de proceso. y el mensaje de WeChat se colocará en la capa de transporte para el siguiente paso: transmisión. [División] El extremo receptor desensamblará el mensaje enviado y luego lo copiará al área de usuario del proceso especificado de acuerdo con el número de proceso correspondiente.

Recuerda cuatro funciones: puedes comprobarlo y usarlo (también puedes conservarlo si está malo).

⑤Capa de red

网络层: La tarea principal es transmitir paquetes desde el origen al destino y proporcionar servicios de comunicación para diferentes hosts en la red de conmutación de paquetes.

Unidad de transmisión de capa de red : datagrama.

Comprender la relación entre datagramas y paquetes : cuando el datagrama es demasiado largo, el datagrama se puede cortar en paquetes pequeños uno tras otro y luego colocarlo en el enlace para su transmisión. Esto nos permite ser más flexibles durante la transmisión y consumir menos.

Protocolos principales : IP, IPX, ICMP, IGMP, RARP, OSPF.

Cuatro funciones principales:

Función 1: Selección de ruta.

Finalidad: Seleccionar la ruta adecuada. En este momento, si hay un remitente que desea enviar un dato, es posible que se puedan tomar varias direcciones en este momento. La mejor ruta, que es la ruta más adecuada , se puede calcular y seleccionar en función de la condiciones de la red en ese momento y el algoritmo de enrutamiento correspondiente , de modo que el paquete llegue al extremo receptor correctamente o sin problemas desde el extremo emisor.

Función dos: control de flujo.

Propósito: Se utiliza para coordinar un problema de velocidad entre el remitente y el receptor. Si el remitente envía demasiado rápido y el receptor no tiene tiempo para recibir, se puede notificar al remitente para que se pueda controlar la velocidad de envío.

Función 3: Control de errores.

Propósito: Se acuerdan algunas reglas específicas entre dos nodos de comunicación, como códigos de verificación de paridad, etc. El receptor verificará si hay errores en los paquetes recibidos de acuerdo con estas reglas. Si hay errores, se corregirán. En este momento , el paquete se puede desechar. Al hacerlo, puede asegurarse de que los datos enviados por la capa de transporte superior sean correctos.

Función 4: Control de congestión.

Propósito: en comparación con el control de flujo, que limita principalmente la velocidad del remitente, el control de congestión está dirigido a la situación general y controla la velocidad general desde una perspectiva macro.

- Si todos los nodos no tienen tiempo para aceptar paquetes y tienen que descartar una gran cantidad de paquetes, la red estará en un estado congestionado, por lo que se deben tomar ciertas medidas para aliviar esta congestión.

⑥Capa de enlace de datos

数据链路层: Ensamblar los datagramas transmitidos desde la capa de red 帧.

Capa de enlace de datos/unidad de transmisión de capa de enlace : 帧.

Protocolos principales : SDLC, HDLC, PPP, STP.

Las características incluidas son las siguientes :

Función 1: Encuadre (definir el inicio y el final del encuadre)

Por ejemplo:…100000010110010101

Una vez que los paquetes de datos se ensamblan en tramas, se formará una secuencia de flujo de bits relativamente larga. Para dicha secuencia de flujo de bits, debemos definir dónde comienza y termina la trama. Defina varias combinaciones del inicio del cuadro y el final del cuadro 0 y 1. Después de definirlo de esta manera, el extremo receptor extraerá parte de los datos del cuadro cuando reciba un cuadro y luego los entregará a la capa de red. para el siguiente paso de decapsulación.

Función 2: Control de errores (error de trama + error de bit)

Para estos dos errores, la capa de enlace de datos tendrá los métodos correspondientes de detección o corrección de errores. Si se encuentra un error, la trama errónea simplemente se descartará para evitar continuar transmitiendo y desperdiciar recursos. Si es necesario corregir los datos, usted puede corregirlos. Puede utilizar algunos protocolos de transmisión confiables para corregir errores.

Aquí el control de errores puede detectar y corregir errores.

Función tres: control de flujo

Finalidad: Cuestiones de coordinación entre emisor y receptor. Si el caché del receptor no es suficiente, los datos enviados en este momento se descartarán, en este momento se le indicará al remitente que envíe lentamente y espere hasta que haya espacio en el búfer antes de enviar nuevamente y luego acelere.

Función 4: Control de acceso (acceso)

Núcleo: Controla el acceso al canal.

Propósito: Hay cuatro hosts en este momento, que están conectados usando este tipo de bus. Si está en una red de transmisión, la capa de contenido de datos debe lidiar con este problema de control de acceso y especificar qué host controlar. Ahora puede estar ocupado. Un canal, debido a que solo una persona puede enviar un mensaje al mismo tiempo en una red de transmisión, y todos los demás están en estado de escucha, por lo que la capa de contenido de datos puede controlar el acceso a dicho canal compartido mediante una subcapa especial, que es la subcapa de acceso a los medios ... para tratar específicamente la cuestión del control.

⑦Capa física

物理层: La tarea principal es lograr una transmisión transparente de flujos de bits en medios físicos.

- Los medios físicos incluyen: cables coaxiales, pares trenzados y ondas de radio.

La unidad de transmisión de la capa física es : 比特.

Principales protocolos de capa física : RJ45, 802.3.

Transmisión transparente : se refiere a cualquier combinación de datos transmitidos, que deberían poder transmitirse en el enlace. (Enviaré lo que me des), si se recibe una serie de flujos de bits, entonces la capa física simplemente los convierte en señales eléctricas y luego los difunde en el enlace.

Las funciones incluyen:

Función 1: Definir las características de la interfaz.

Por ejemplo, determinar cuántos pines debe tener un enchufe que conecta un cable, o cómo debe conectarse cada pin, es parte de las características de la interfaz.

Función 2: Definir el modo de transmisión

Tres tipos: simplex, semidúplex y dúplex.

- Simplex: solo se puede utilizar una dirección y solo una persona puede hablar al mismo tiempo.

- Half-duplex: Dos personas pueden ser receptoras o emisoras, pero sólo una persona puede hablar al mismo tiempo.

- Dúplex: ambas personas en el extremo emisor pueden ser receptores o remitentes, y ambas personas pueden hablar al mismo tiempo.

Función 3: Definir la velocidad de transmisión.

Por ejemplo, 10 Mbit/s y 100 Mbit/s están definidos por la capa física.

Función 4: Sincronización de bits.

Sincronización significa que el remitente envía un 1 y el receptor puede recibir un 1. Para garantizar la sincronización de bits, se requiere una velocidad moderada.

Función 5: Codificación de bits.

Por ejemplo, la codificación Manchester, etc., estipula principalmente 0 y 1, qué tipo de voltaje representa 1 y qué tipo de voltaje representa 0.

momento del mapa mental

2.3 Modelo de referencia TCP/IP y modelo de referencia de cinco capas

2.3.1 Comparar modelos OSI y TCP/IP

OSI es un estándar legal; TCP/IP es un estándar práctico.

La primera es la pila de protocolos nacida de TCP/IP, y luego se estratifica en función de este protocolo para crear dicho modelo de referencia capa por capa .

- OSI es primero teoría, pero no hay práctica; TCP/IP es primero teoría, primero práctica y luego hay un modelo de referencia.

- Capa de interfaz de red: simplemente se dice que es equivalente a una interfaz y algunos de los detalles no se especifican.

- Capa de Internet: la función es similar a OSI: divide el datagrama en paquetes y los envía a cualquier red y realiza una selección de enrutamiento.

- Capa de transporte: implementa la comunicación de extremo a extremo o de proceso a proceso.

- Capa de aplicación: combina las capas de presentación, sesión y aplicación, e integra los protocolos utilizados en las tres capas.

El origen del nombre del protocolo TCP/IP : En primer lugar, es una estructura de pila, capa tras capa, que es el modelo de referencia de la pila de protocolos que apareció primero y vino después. Y de arriba a abajo, el protocolo TCP y el protocolo IP son dos protocolos muy utilizados, por lo que se denominan protocolo TCP/IP. Por supuesto, esta pila de protocolos incluye más que estos dos protocolos.

2.3.2 Similitudes y diferencias entre el modelo de referencia OSI y el modelo de referencia TCP/IP

El modelo de referencia OSI tiene los mismos puntos que el modelo de referencia TCP/IP:

1. Se adoptan capas.

2. Basado en el concepto de pila de protocolos independientes.

3. Se puede realizar una interconexión de redes heterogéneas.

Las diferencias entre el modelo de referencia OSI y el modelo de referencia TCP/IP :

1. OSI define tres puntos: servicio, protocolo e interfaz.

2. OSI tiene primero un modelo de referencia, luego un protocolo y no está sesgado hacia un protocolo específico, mientras que TCP/IP tiene primero un protocolo y luego diseña un modelo de referencia.

3. Desde el comienzo del diseño de TCP/IP, se tuvieron en cuenta cuestiones de interconexión de redes heterogéneas y se consideró que IP era una capa importante.

4. La diferencia entre el modelo de referencia OSI y el modelo TCP/IP en la capa de red y la capa de transporte

- La capa de transporte debe existir para lograr una transmisión confiable, por lo que ambos modelos de referencia están orientados a la conexión.

面向连接: ① Establezca una conexión y emita una solicitud para establecer una conexión en la etapa actual. ② La transmisión de datos solo puede comenzar después de que la conexión se haya establecido exitosamente. ③Cuando se completa la transmisión de datos, se debe liberar la conexión.- Para sin conexión: no hay fase de establecimiento o cierre de conexión y la transmisión de datos se realiza directamente.

2.3.3 Modelo de referencia de cinco capas

Modelo de referencia de 5 capas : combina las ventajas de OSI y TCP/IP

应用层: Admite varias aplicaciones de red.

- Protocolos: FTP, SMTP, HTTP.

传输层: Transferencia de datos Proceso-Proceso.

- Protocolo: TCP, UDP.

网络层: Enrutamiento y reenvío de paquetes de datos desde el host de origen al host de destino.

- Protocolos: IP, ICMP, OSPF.

数据链路层: Reúna los datagramas transmitidos desde la capa de red en marcos.

- Protocolo: Ethernet, PPP.

物理层: Transmisión de bits.

- Protocolo: RJ45, 802.3.

2.3.4 Encapsulación y decapsulación de datos del modelo de referencia de 5 capas

Ejemplo : el host A envía un mensaje al host B.

Proceso de envío del host A : ① Primero, los datos ingresan a la capa de aplicación y se agrega el protocolo PCI correspondiente para formar un mensaje. ②Al ingresar a la capa de transporte, el mensaje se cortará en segmentos y se agregará nuevamente la información de control de la capa de transporte. ③Ingresar a la capa de red encapsulará el segmento del mensaje en un datagrama. ④ Ingresar a la capa de enlace de datos requiere un marco. ⑤ Convierta directamente el cuadro en un flujo de bits y envíelo.

Proceso de recepción del host B : Primero, la capa física recibe el flujo de bits, luego lo restaura en cada capa por turno y finalmente obtiene los datos enviados por el host A.

momento del mapa mental

Capítulo 1 Resumen de conocimientos

Organizado por: Long Road Time: 2023.7.22-26