El 11 de diciembre, Amazon Cloud Technology retirará la consola de facturación, administración de costos y cuentas bajo el prefijo de servicio aws-portal (https://docs.amazonaws.cn/en_us/service-authorization/latest/reference/list_awsbillingconsole.html). Operación de Amazon Identity and Access Management (IAM) (https://docs.amazonaws.cn/en_us/iam/) y dos operaciones bajo el espacio de nombres de la orden de compra, a saber, órdenes de compra:ViewPurchaseOrders y órdenes de compra: ModifyPurchaseOrders. Lo reemplazaremos con nuevos permisos de servicio granulares. Con estos permisos, tiene un mayor control sobre la facturación, la gestión de costos y el acceso a los servicios de la cuenta. Estos nuevos permisos también proporcionarán un conjunto de acciones de IAM para administrar el acceso a la consola y las interfaces de programación.

En este artículo, le mostraremos qué está cambiando y cómo prepararse para ello modificando las políticas y los permisos de IAM para permitir o denegar el acceso a la facturación, la gestión de costos y los servicios de cuentas. También analizaremos el impacto de este cambio en su estrategia de alojamiento de Amazon existente y en el cronograma de migración, y qué herramientas u opciones puede utilizar para facilitar esta transición.

fondo

Actualmente, puede utilizar acciones de IAM con el prefijo de servicio aws-portal (denominado en este artículo permisos existentes/acciones de IAM) para controlar el acceso a las consolas de facturación, administración de costos y cuentas. Por ejemplo, cuando proporciona a un usuario acceso a las acciones aws-portal:ViewBilling y aws-portal:ModifyBilling, le otorga acceso al usuario a varias páginas de la consola, incluidas Amazon Cost Explorer, Amazon Budgets, Consolidated Billing, Billing Preferences, Points. , configuración de impuestos, métodos de pago, órdenes de compra y etiquetas de asignación de costos. Si desea permitir que los usuarios accedan a una página de consola del servicio Cost Management específica (como Cost Explorer), pero no a la página de facturación, esto no es posible actualmente. Esta limitación puede dificultar la ejecución de un modelo descentralizado de gestión de costos en la nube en el que los usuarios individuales puedan acceder a servicios específicos según sus roles. Muchos usuarios nos dijeron que querían un control más detallado sobre el acceso a la facturación, la gestión de costos y los servicios de cuentas, y los cambios que mencionamos anteriormente permiten esa flexibilidad.

Además, ahora puede controlar el acceso a la facturación, la gestión de costos y los servicios de cuentas a través de interfaces programáticas utilizando un conjunto de acciones de IAM diferente al conjunto de acciones de IAM de la consola. Por ejemplo, cuando un cliente desea proporcionar a un usuario acceso a Cost Explorer a través de la consola y la API de Cost Explorer, el usuario necesitará permisos para aws-portal:ViewBilling y ce:*. Las nuevas acciones de IAM brindan un conjunto de permisos que le permiten controlar y configurar fácilmente el acceso a la facturación, la administración de costos y los servicios de cuentas a través de una consola y una interfaz programática, con menos errores.

Contenido lanzado

El 23 de agosto de 2023, Amazon Cloud Technology lanzó operaciones IAM detalladas y 4 nuevos prefijos de servicios (facturación consolidada, freetier, facturación y pagos) y 5 prefijos de servicios existentes (facturación, cuentas, cur y compra) -pedidos) Se agregaron nuevos permisos.

El 11 de diciembre de 2023, retiraremos el prefijo de servicio aws-portal y todas las operaciones que contiene. Además, vamos a retirar los permisos de órdenes de compra:Ver órdenes de compra y órdenes de compra:Modificar órdenes de compra.

Si ha estado utilizando Políticas administradas de Amazon para brindar a los usuarios de IAM o usuarios raíz acceso a la consola de cuentas, administración de costos y facturación de Amazon, no necesita realizar ninguna acción porque Amazon Web Services está actualizando sus políticas administradas de Amazon existentes. Puede ver información relacionada en la sección "Actualizaciones de políticas administradas existentes" (https://aws.amazon.com/cn/blogs/china/enable-new-granular-service-permissions-to-better-control-access - a-administración-de-costos-de-facturación-y-servicios-de-cuenta/#_Updates_to_existing).

Nuevos prefijos y permisos de servicio

facturación consolidada

Proporciona acceso a funciones de facturación consolidada, como roles de cuenta https://docs.amazonaws.cn/en_us/service-authorization/latest/reference/list_awsconsolidatedbilling.html

más libre

Proporciona acceso a funciones de nivel gratuito en Amazon Billing Console

https://docs.amazonaws.cn/en_us/service-authorization/latest/reference/list_awsfreetier.html

facturación

Proporcionar acceso a recursos de facturación en la Consola de facturación de Amazon

https://docs.amazonaws.cn/en_us/service-authorization/latest/reference/list_awsinvoicingservice.html

pagos

Proporciona acceso a pagos y métodos de pago en la Consola de facturación de Amazon

https://docs.amazonaws.cn/en_us/service-authorization/latest/reference/list_awspaids.html

Actualizaciones de prefijos y permisos de servicios existentes

facturación

Proporciona acceso a la funcionalidad de facturación en la Consola de facturación de Amazon (Inicio, Facturación, Puntos, Preferencias de facturación)

https://docs.amazonaws.cn/en_us/service-authorization/latest/reference/list_awsbillingconsole.html

cuenta

Proporciona acceso a recursos de administración de cuentas de Amazon.

https://docs.amazonaws.cn/en_us/service-authorization/latest/reference/list_awsaccountmanagement.html

canalla

Proporciona acceso a informes de costos y uso en la Consola de facturación de Amazon.

ordenes de compra

Proporciona acceso a la experiencia de la orden de compra en la Consola de facturación de Amazon.

https://docs.amazonaws.cn/en_us/service-authorization/latest/reference/list_awspurchaseordersconsole.html

Tenga en cuenta que estas nuevas acciones de IAM ahora controlan el acceso a las funciones de la consola. En el futuro, lanzaremos nuevas API para configuración de facturación, pagos e impuestos, lo que le permitirá acceder mediante programación a los mismos recursos (como resumen de gastos, facturación, resumen de pagos, transacciones, registro de impuestos) a los que actualmente solo se puede acceder a través de la consola. . Estas futuras API se controlarán mediante nuevas acciones de IAM lanzadas hoy.

Prefijos y permisos de servicio deshabilitados

portal-aws

Una vez completada la migración de permisos, desactivaremos este prefijo de servicio y todas las operaciones de IAM dentro de él.

https://docs.amazonaws.cn/en_us/service-authorization/latest/reference/list_awsbillingconsole.html

ordenes de compra

Una vez completada la migración de permisos, desactivaremos los permisos de órdenes de compra:VerPurchaseOrders y órdenes de compra:ModificarPurchaseOrders. Lanzaremos permisos adicionales para reemplazar estos dos permisos.

https://docs.amazonaws.cn/en_us/service-authorization/latest/reference/list_awspurchaseordersconsole.html

¿Cómo deberías empezar?

Para utilizar un control de acceso detallado, debe migrar las políticas desde aws-portal a la nueva acción de IAM.

Las siguientes acciones de IAM en su política de permisos o política de control de servicios (SCP) deben actualizarse con la nueva acción granular:

Portal de AWS: Ver cuenta

aws-portal:Ver facturación

aws-portal:Ver métodos de pago

Portal de AWS: Modificar cuenta

aws-portal:Modificar facturación

aws-portal:Modificar métodos de pago

órdenes de compra: Ver órdenes de compra

órdenes de compra: Modificar órdenes de compra

Amazon Cloud Technologies recomienda comenzar a agregar nuevos permisos granulares ahora para asegurarse de que todas las políticas afectadas se actualicen antes de desactivarlas para garantizar un acceso ininterrumpido a la facturación de Amazon, la administración de costos y la consola de cuentas. Si desea comenzar a usar o probar acciones granulares de inmediato, use la funcionalidad descrita en "¿Cómo cambio de cuentas entre acciones granulares nuevas o acciones de IAM existentes?" (https://aws.amazon.com/cn/blogs/china /habilitar-nuevos-permisos-de-servicio-granular-para-controlar-mejor-el-acceso-a-la-administración-de-costos-de-facturación-y-los-servicios-de-cuenta/#_Cómo_alternar).

Por ejemplo, tiene la siguiente política basada en identidad denominada "AllowViewAccessToBillingAndCost ManagementConsole" en su cuenta que tiene una acción de IAM existente " aws-portal:ViewBilling " que permite a los usuarios ver el contenido de la Consola de administración de costos y facturación de Amazon.

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": " VisualEditor0 ",

"Effect": "Allow",

"Action": "aws-portal:ViewBilling",

"Resource": "*"

}

]

}Desliza hacia la izquierda para ver más

Debe actualizar esta política para agregar acciones granulares. En la política de ejemplo siguiente, verá que se agregaron acciones granulares de IAM en el bloque de declaración "ThesePermissionsWillHaveNoEffectTillEndOfMigration". Puede ver en el siguiente ejemplo que la política actualizada también incluye las acciones existentes en el bloque de declaración "ThisPermissionWillContinueProvidingAccessAsNormal", ya que controlan el acceso a nuestra consola antes de la fecha de retiro.

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "ThesePermissionsWillHaveNoEffectTillEndOfMigration",

"Effect": "Allow",

"Action": [

"ce:Get*",

"ce:Describe*",

"ce:List*",

"account:GetAccountInformation",

"billing:Get*",

"payments:List*",

"payments:Get*",

"consolidatedbilling:Get*",

"consolidatedbilling:List*",

"invoicing:List*",

"invoicing:Get*",

"cur:Get*",

"cur:Validate*",

"freetier:Get*"

],

"Resource": "*"

},

{

"Sid": "ThisPermissionWillContinueProvidingAccessAsNormal",

"Effect": "Allow",

"Action": "aws-portal:ViewBilling",

"Resource": "*"

}

]

}Desliza hacia la izquierda para ver más

Para ayudarlo a identificar y actualizar las políticas de IAM afectadas, Amazon Cloud Technologies proporciona los siguientes recursos. En este artículo, detallaremos cómo utilizar las políticas afectadas y las funciones de cambio de cuenta para cambiar los permisos. Puede ver instrucciones para recursos adicionales en la guía del usuario a continuación.

Políticas afectadas: esta herramienta enumera las políticas de IAM afectadas dentro de la cuenta. Puede revisar cada política y realizar los cambios necesarios en su cuenta iniciada.

Guía del usuario: https://docs.amazonaws.cn/en_us/cost-management/latest/userguide/migrate-security-iam-tool.html

Migrador de políticas masivas: puede utilizar estos scripts para identificar y actualizar todas las políticas afectadas dentro de su organización. Puede ejecutar estos scripts desde la cuenta de pago de su organización. Si utiliza una cuenta de Amazon Organization con varias cuentas asociadas, utilice el script de migración masiva de políticas para actualizar de manera eficiente todas las cuentas de la organización.

Guía del usuario: https://docs.amazonaws.cn/en_us/awsaccountbilling/latest/aboutv2/migrate-iam-permissions.html

Guía de mapeo: este es nuestro mapeo de las acciones existentes (heredadas) para cada acción de IAM a las nuevas acciones granulares que se retirarán pronto.

Guía del usuario: https://docs.amazonaws.cn/en_us/awsaccountbilling/latest/aboutv2/migrate-granularaccess-iam-mapping-reference.html

Cambiar de cuenta: esta función de autoservicio le permite cambiar entre nuevas acciones granulares y acciones de IAM existentes (heredadas). Después de agregar una nueva acción granular, puede usar la función Cambiar cuenta para comenzar a usar inmediatamente la nueva acción de IAM en su cuenta (consulte la sección "¿Cómo cambio de cuentas entre acciones de IAM nuevas o existentes?").

https://aws.amazon.com/cn/blogs/china/enable-new-granular-service-permissions-to-better-control-access-to-billing-cost-management-and-account-services/#_How_to_toggle

Actualizaciones de las políticas de alojamiento existentes

Con este lanzamiento, Amazon Cloud Technology actualizó las siguientes políticas de alojamiento de Amazon para incluir nuevos permisos granulares. Estas acciones de IAM del portal de AWS en las políticas administradas de Amazon permanecerán vigentes hasta la fecha de retiro, por lo que puede continuar usando estas políticas administradas como antes. Tras la desactivación, Amazon Web Services eliminará las acciones de IAM del portal aws de estas políticas administradas. Si utiliza únicamente políticas de alojamiento de Amazon, no necesita realizar ninguna acción ya que Amazon Cloud Technologies se actualizará.

AWSBillingReadOnlyAccess (arn:aws:iam::aws:policy/AWSBillingReadOnlyAccess)

Facturación (arn:aws:iam::aws:policy/job-function/Billing)

Acceso de solo lectura (arn:aws:iam::aws:policy/Acceso de solo lectura)

¿Cómo actualizo las políticas afectadas en mi cuenta?

Hay dos pasos principales: 1) identificar las políticas que deben actualizarse; 2) actualizar las políticas para utilizar las nuevas acciones de IAM. En los ejemplos siguientes, nos centraremos en las cuentas que pertenecían o pertenecen actualmente a esta organización y que se crearon antes de las 11 a. m. PT del 6 de marzo de 2023. Las nuevas acciones granulares estarán directamente disponibles para nuevas cuentas u organizaciones creadas a partir del 6 de marzo de 2023 a las 11 a. m. PT.

Tenga en cuenta que la consola de políticas afectada solo muestra las políticas de IAM afectadas en las cuentas iniciadas, no las Políticas de control de servicios (SCP) afectadas por este cambio. Utilice el script de migración masiva de políticas para identificar y actualizar las políticas de IAM para todas las cuentas de su organización. Debe iniciar sesión en la consola de Amazon Organizations para ver las políticas de control de servicios (SCP) afectadas. El resto de este artículo detalla cómo realizar la transición de operaciones de IAM existentes a operaciones granulares en la consola. Si administra y mantiene políticas de IAM en un repositorio controlado por versiones, asegúrese de realizar los mismos cambios en su automatización. Si tiene otras preguntas, comuníquese con el soporte de Amazon (https://console.amazonaws.cn/support/home#/).

Paso 1: Identificar las políticas que necesitan actualización

Inicie sesión en su cuenta para acceder a la consola de políticas afectadas. Para acceder, utilice su usuario/rol de IAM con la acción iam:GetAccountAuthorizationDetails incluida en la política de IAM, o asigne cualquiera de las siguientes políticas administradas por Amazon a su usuario/rol de IAM: SystemAdministrator, AdministratorAccess, IAMFullAccess o IAMReadOnlyAccess.

Inicie sesión en su cuenta y visite la consola de políticas afectadas para ver todas las políticas de IAM que hacen referencia a acciones de IAM del portal de AWS existentes que se deshabilitarán. También puede ver la cantidad de entidades de IAM (usuarios, roles o grupos de IAM) adjuntas a la política afectada, de modo que pueda priorizar las actualizaciones de las políticas a las que se les asignó la mayor cantidad de entidades de IAM. Esta herramienta mostrará las políticas administradas por el cliente y las políticas en línea que deben actualizarse.

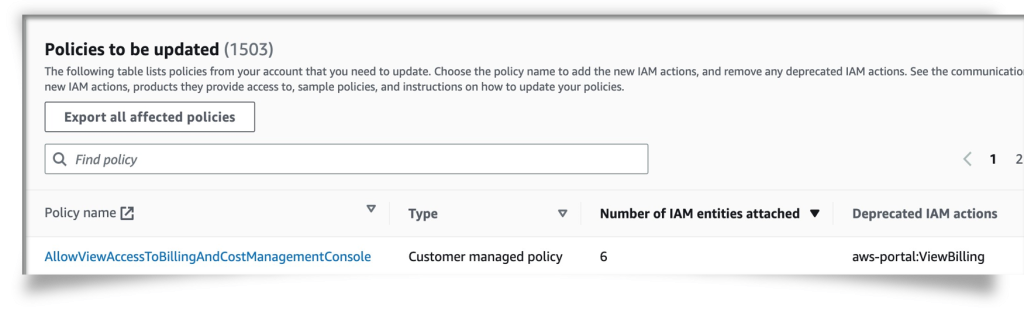

Por ejemplo, crea la política de identidad "AllowViewAccessToBillingAndCostManagementConsole" utilizando la acción de IAM existente " aws-portal:ViewBilling " que está adjunta a seis usuarios de IAM.

Verá la política "AllowViewAccessToBillingAndCostManagementConsole" en la lista (consulte la captura de pantalla a continuación). Esta herramienta muestra a cuántas entidades de IAM está adjunta esta política, en este caso "6". La herramienta también muestra la acción de IAM infractora, en este caso aws-portal:ViewBilling .

Figura 1: Consola de políticas afectadas para grupos de cuentas existentes

También puede descargar la lista de políticas afectadas junto con el ARN de la política haciendo clic en el botón "Exportar todas las políticas afectadas" en la consola de políticas afectadas.

Figura 2: Botón "Exportar todas las políticas afectadas"

Para actualizar la Política de control de servicios (SCP), debe iniciar sesión en la consola de Amazon Organizations. Las instrucciones se proporcionan más adelante en la sección "Cómo actualizar la política de control de servicios a una nueva operación".

Paso 2: actualice la política de la cuenta a la nueva acción de IAM

En la lista de políticas afectadas, puede hacer clic en el nombre de la política y actualizar la política en línea o administrada por el cliente de IAM en la consola de IAM. Puede actualizar la política de IAM como de costumbre. Puede ver Editar política de IAM para saber cómo actualizar la política. Antes de actualizar su política a una nueva acción, tome nota de la versión predeterminada actual de su política. Si tiene problemas al realizar cambios, puede revertir la política a esta versión.

En el paso 1, determinó que necesita actualizar la política denominada "AllowViewAccessToBillingAndCost ManagementConsole". Una vez que navegue a la consola de IAM, podrá agregar una nueva acción de IAM. Utilice la Guía de mapeo para identificar las nuevas acciones de IAM necesarias que se agregarán para las acciones de IAM heredadas correspondientes. Al agregar nuevas acciones granulares a una política, debe conservar las acciones actuales.

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "ThesePermissionsWillHaveNoEffectTillEndOfMigration",

"Effect": "Allow",

"Action": [

"ce:Get*",

"ce:Describe*",

"ce:List*",

"account:GetAccountInformation",

"billing:Get*",

"payments:List*",

"payments:Get*",

"consolidatedbilling:Get*",

"consolidatedbilling:List*",

"invoicing:List*",

"invoicing:Get*",

"cur:Get*",

"cur:Validate*",

"freetier:Get*"

],

"Resource": "*"

},

{

"Sid": "ThisPermissionWillContinueProvidingAccessAsNormal",

"Effect": "Allow",

"Action": "aws-portal:ViewBilling",

"Resource": "*"

}

]

}Desliza hacia la izquierda para ver más

Después de agregar una nueva acción de IAM granular a todas las políticas afectadas, seguirá viendo esta política en la consola de políticas afectadas porque conservó las acciones de IAM existentes durante la migración. Una vez que se desactiva la acción de IAM existente, le recomendamos que actualice su política para cumplir con las mejores prácticas de higiene de políticas eliminando la acción de IAM existente; después de eliminar la acción de IAM existente, ya no verá esto en la estrategia de la consola de políticas afectada. También le recomendamos que utilice las herramientas de autoservicio en la consola de políticas de la cuenta de pagador/cuenta general afectada para cambiar la cuenta y utilizar la nueva acción de IAM inmediatamente. Para obtener más información, consulte "¿Cómo cambio de cuenta entre nuevas operaciones granulares u operaciones de IAM existentes?" (https://aws.amazon.com/cn/blogs/china/enable-new-granular-service-permissions-to- mejor-control-de-acceso-a-gestión-de-costos-de-facturación-y-servicios-de-cuenta/#_How_to_toggle)

Puede consultar estas guías de usuario de Billing Console y Cost Management para obtener información sobre las operaciones granulares de IAM para cada servicio de facturación, administración de costos y cuenta.

Cómo actualizar una política de control de servicios a una nueva acción

La función Política de control de servicios (SCP) solo está disponible si todas las funciones están habilitadas en sus organizaciones de Amazon.

Debe iniciar sesión en su cuenta administrativa de Amazon Organizations

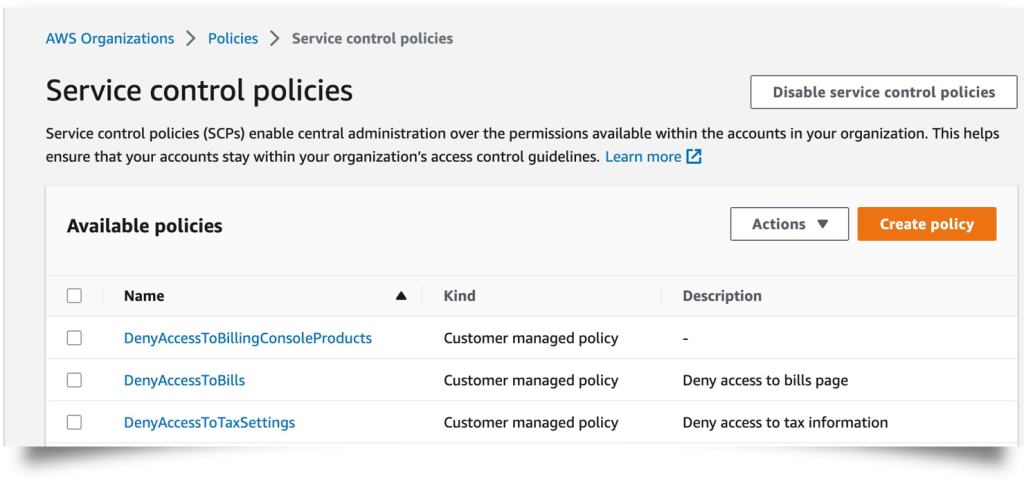

Visite la consola de Amazon Organizations para ver los SCP creados en su cuenta de administración

Haga clic en Políticas en el panel de navegación izquierdo y seleccione Política de control de servicios.

Figura 3: Políticas de control de servicios en Amazon Organizations

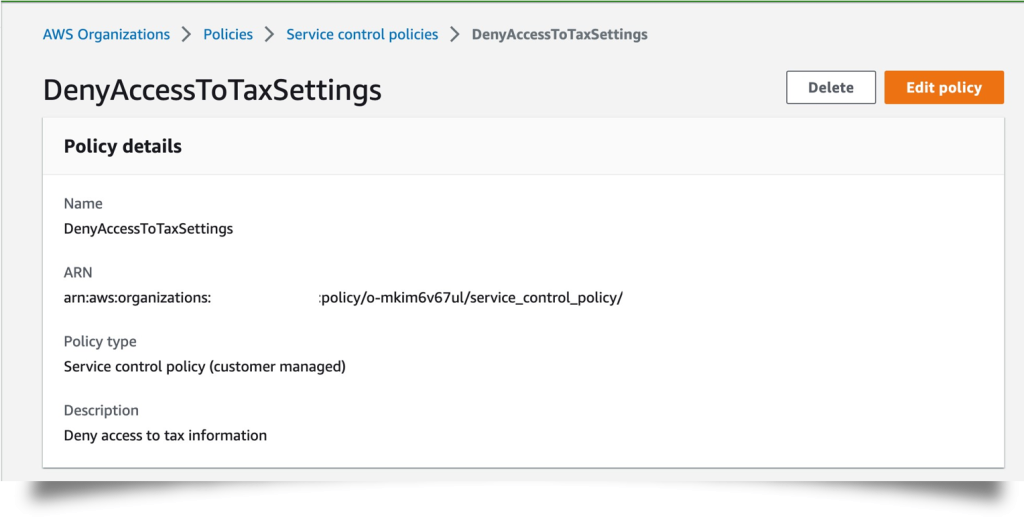

Haga clic en el SCP que creó para Facturación de Amazon, Gestión de costos y Consola de cuentas.

Haga clic en el botón "Editar política" para actualizar su SCP.

Figura 4: Botón Editar política para la política de control de servicios

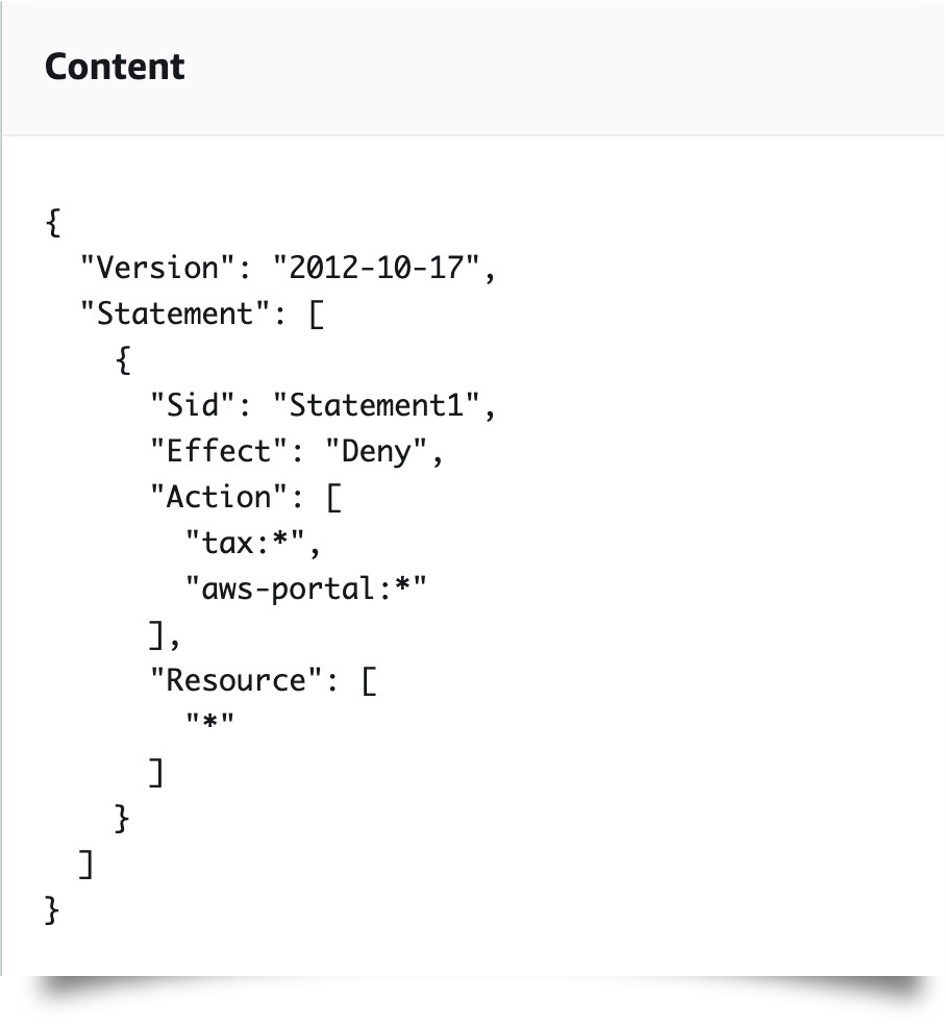

Actualice el contenido de la política para agregar la nueva acción de IAM. Conserve las acciones de IAM existentes para tener acceso durante la migración

Figura 5: Edición del contenido de una política de control de servicios

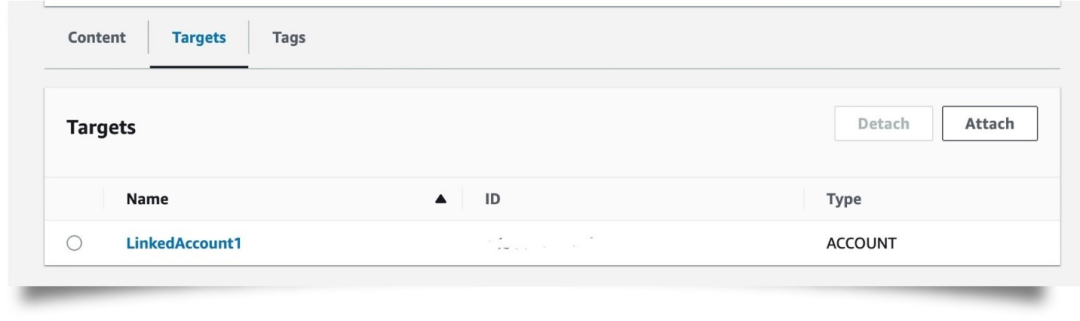

También puede ver a qué cuentas de miembros se aplica el SCP en la pestaña Objetivos, para que pueda priorizar la actualización de los SCP asignados al mayor número de cuentas de miembros.

Figura 6: Pestaña Objetivos de la política de control de servicios

En esta guía del usuario se encuentran instrucciones detalladas sobre cómo actualizar las políticas de control de servicios: https://docs.amazonaws.cn/en_us/organizations/latest/userguide/orgs_manage_policies_scps_create.html

¿Cómo cambio de cuenta entre nuevas acciones granulares o acciones de IAM existentes?

Esta función de autoservicio le permite alternar entre nuevas acciones granulares y acciones de IAM existentes (heredadas). Puede probar nuevas acciones dentro de su cuenta o en algunas cuentas dentro de su organización (en el caso de cuentas administrativas). Después de la desactivación, todas las cuentas requerirán nuevas acciones y la funcionalidad de autoservicio ya no estará disponible.

Puede acceder a las acciones anteriores a través de la consola de políticas afectadas. Para utilizar estas funciones a través de la consola, debe utilizar ce:GetConsoleActionSetEnforced , aws-portal:GetConsoleActionSetEnforced , Purchase-orders:GetConsoleActionSetEnforced (para ver el estado de la acción aplicada) y ce:UpdateConsoleActionSetEnforced , aws-portal: usuario de IAM/ función para UpdateConsoleActionSetEnforced, órdenes de compra:UpdateConsoleActionSetEnforced (para acciones de cambio). Para Amazon Organizations, esta función solo está disponible para usuarios de cuentas administrativas.

Acceda a la consola de políticas afectadas en la cuenta en la que inició sesión

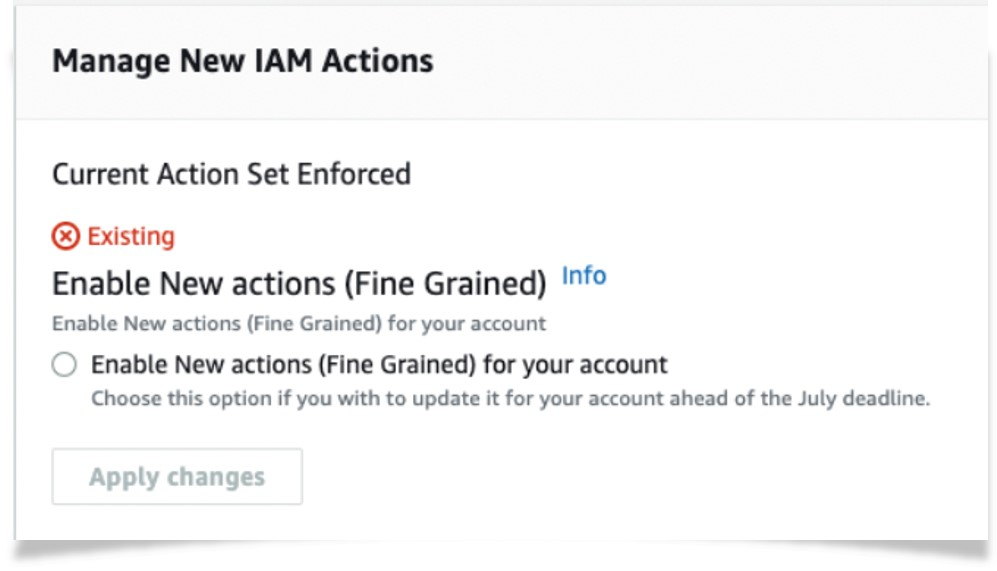

Si no está utilizando una cuenta administrada y no forma parte de Amazon Organizations, solo puede cambiar las acciones configuradas para su cuenta. Como se muestra en la Figura 7, el sistema forzará una acción de IAM "existente" para el usuario que ha iniciado sesión actualmente. Puede seleccionar la opción "Habilitar nuevas acciones para su cuenta" y luego seleccionar "Aplicar cambios". Luego se habilitarán nuevas acciones de IAM para su cuenta.

Figura 7: Acción de IAM existente (heredada) aplicada, cambio a una nueva acción (granular)

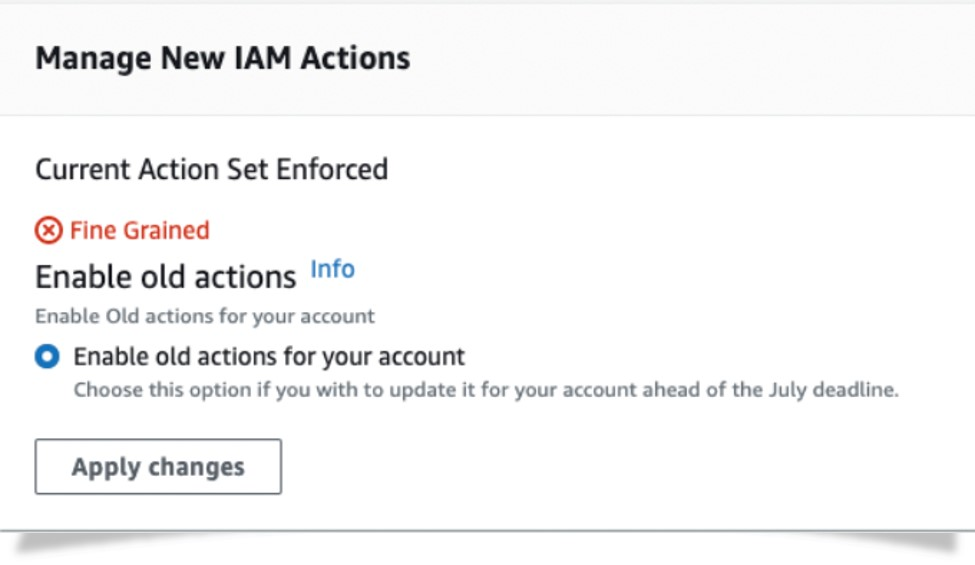

Del mismo modo, si está forzando operaciones de IAM "granulares", puede seleccionar la opción "Habilitar operaciones heredadas para su cuenta" y luego seleccionar "Aplicar cambios" (consulte la Figura 8). La cuenta volverá a utilizar acciones de IAM heredadas, que solo estaban disponibles antes de la fecha de retiro.

Figura 8: Nuevas operaciones de IAM (granulares) forzadas, cambiando a operaciones de IAM heredadas

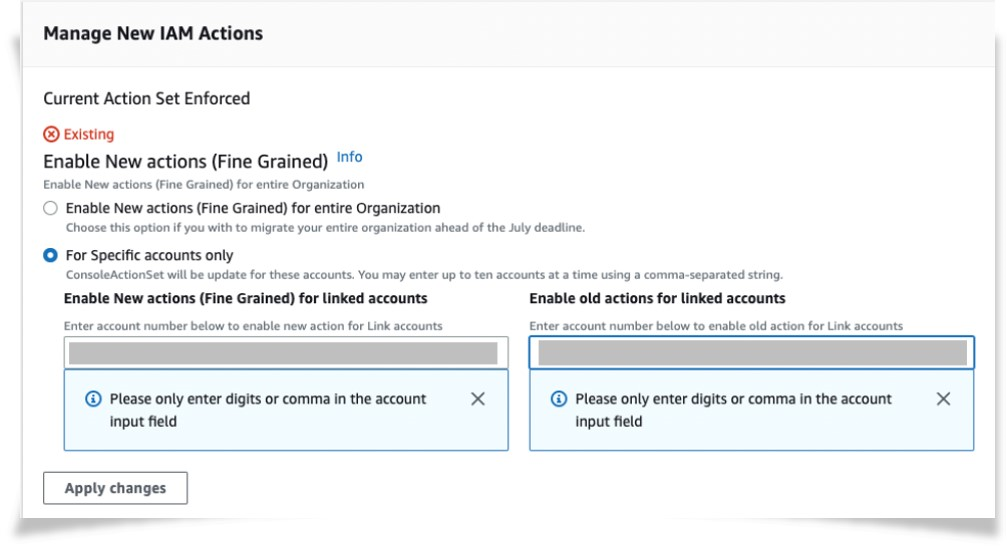

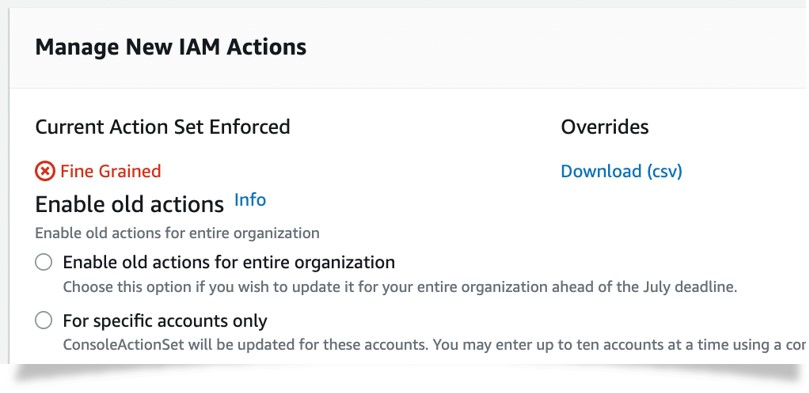

Como propietario de una cuenta de administración, puede alternar las acciones establecidas para todas o algunas cuentas de miembros de su organización. Si se aplica una acción de IAM "existente" (consulte la Figura 9), se puede habilitar una nueva acción de IAM para toda la organización o para cuentas específicas dentro de la organización. Para este último, deberá proporcionar números de cuenta (máximo 10).

Figura 9: Vista Administrar cuentas, acciones de IAM existentes (heredadas) aplicadas dentro de la organización, cambio a acciones nuevas (granulares) para todas las cuentas o subconjuntos de cuentas dentro de la organización

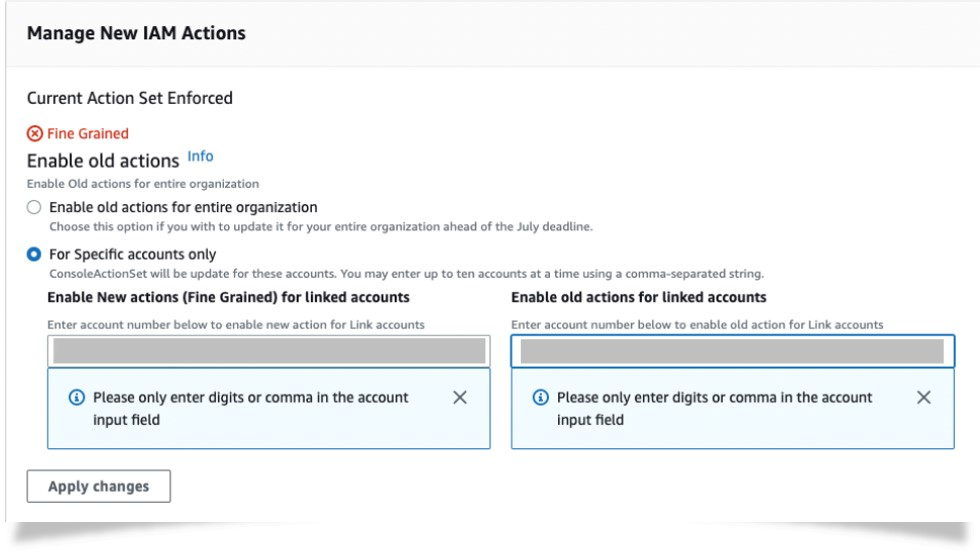

Del mismo modo, al forzar nuevas acciones de IAM (consulte la Figura 10), puede restaurar acciones heredadas para toda la organización o para cuentas específicas dentro de la organización. Para este último, deberá proporcionar números de cuenta (máximo 10).

Figura 10: Vista Administrar cuentas, nuevas acciones (granulares) de IAM aplicadas dentro de la organización, cambio a acciones de IAM heredadas para todas o algunas cuentas dentro de la organización

Si se sobrescriben algunas cuentas dentro de su organización (ya sea con acciones de IAM heredadas o nuevas), el estado "Conjunto de acciones actual aplicado" se mostrará en el formato siguiente con un enlace para descargar el archivo CSV. El archivo CSV contendrá cuentas cubiertas que operan con IAM antiguo y nuevo.

Figura 11: Vista de usuario de cuenta administrativa, nuevas acciones de IAM (granulares) aplicadas dentro de la organización, algunas de las cuales utilizan acciones de IAM heredadas

en conclusión

Habilitar estos permisos específicos en el nuevo espacio de nombres específico del servicio proporciona acceso con privilegios mínimos a Facturación, Gestión de costos, Consola de cuentas y Servicios. Para aprovechar los controles de acceso mejorados y garantizar un acceso ininterrumpido a las consolas de facturación, administración de costos y cuentas de Amazon, asegúrese de consultar la Guía del usuario de administración de costos (https://docs.amazonaws.cn/en_us/cost-management/latest /userguide/migrate-granularaccess-whatis.html) y Guía del usuario de la consola de facturación (https://docs.amazonaws.cn/en_us/awsaccountbilling/latest/aboutv2/migrate-granularaccess-whatis.html) para obtener más información y tomar las medidas adecuadas medidas. Si tiene alguna pregunta, no dude en comunicarse con su equipo de soporte y contacto de Amazon (https://console.amazonaws.cn/support/home#/).

¡La estrella no se perderá y el desarrollo será más rápido!

Después de seguir, recuerde destacar "Amazon Cloud Developer"

He oído, haz clic en los 4 botones siguientes

¡No encontrarás errores!