Me gradué con especialización en seguridad de la información y trabajé en el departamento de seguridad de una gran empresa de Internet en el Partido A y en una gran empresa de seguridad en el Partido B. Tengo cierta experiencia que puede usarse como referencia para aquellos que estén interesados en la industria de la seguridad.

Tal vez sea porque Han Shangyan ha concienciado a más personas sobre CTF, o tal vez sea porque la seguridad de la red ha recibido cada vez más atención por parte del país y la seguridad se ha vuelto más popular recientemente. Por supuesto, no importa lo que te haga decidirte a elegir este camino, debes pensar detenidamente qué tan interesado estás en la seguridad y si realmente quieres estudiar esta especialidad. Tu entusiasmo por la tecnología determina si puedes seguir una carrera en esta especialidad. Bajar.

1. Comenzó en la universidad

De hecho, elegir una escuela es el eterno objetivo después del examen de ingreso a la universidad: la misma persona vivirá una vida completamente diferente después de crecer en dos escuelas diferentes durante cuatro años. De hecho, las clasificaciones universitarias y las clasificaciones profesionales no son dignas de referencia . Al menos en el campo de la seguridad de la información, no pueden representar sus mayores logros después de la graduación, ni pueden representar un mejor entorno para su crecimiento. La seguridad de la información es una especialidad que requiere un gran ambiente y es extremadamente importante tener una sociedad de seguridad activa en la escuela. Si una escuela se ubica entre las mejores en las principales competiciones de la CTF, básicamente se puede decir que la escuela tiene un buen ambiente de seguridad. Aunque la seguridad no es todo CTF, aspectos como la atmósfera sólo pueden reflejarse en la clasificación de CTF por el momento. Para decirlo sin rodeos, dado que la herencia de seguridad es muy importante , tener un mayor que te guíe puede ahorrarte muchos desvíos . Aquí también hay algunas escuelas recomendadas que escanean rostros con frecuencia dentro del círculo de seguridad. Según mis recuerdos, debe haber algunas omisiones :

985: Universidad de Tsinghua, Universidad de Fudan, Universidad Jiao Tong de Shanghai, Universidad de Zhejiang, Universidad de Beihang, Universidad de

Chengdu

No se recomienda que los estudiantes de posgrado se refieran directamente a la lista anterior. Además, la ciudad también es muy importante, sería mejor venir a Beijing o Shanghai, estar cerca de las empresas de seguridad y de las principales empresas de Internet determina si se pueden realizar prácticas con antelación y cuándo se puede entrar en la industria.

Descubrirá que, aunque la industria de la seguridad de la red es inseparable de los piratas informáticos, las vulnerabilidades y los ataques y defensas de la red, estos profesores no le enseñarán e incluso si están involucrados, solo hablarán en términos generales. Todo en la escuela es para enseñarte lo básico ¿Qué pasa si accidentalmente te enseñas a convertirte en hacker?

Si quieres aprender esas cosas interesantes y peligrosas en el campo de la ingeniería, necesitas un alto grado de iniciativa . Por supuesto, las personas mayores que te guiarán y guiarán son indispensables. Por eso antes enfaticé la importancia de la atmósfera. Es fácil para una persona aprender programación, pero es difícil aprender seguridad de red porque se desarrolla muy rápido. Si pasa cómodamente su período universitario, se puede decir que existe una alta probabilidad de que no logre nada cerca de graduarse. Sin mencionar vivir hasta el último año de la escuela secundaria, al menos deberías vivir hasta la escuela secundaria.

Además, algunas personas pueden tener dudas sobre si la seguridad de la red discriminará a los mayores y a los no profesionales . De hecho, la razón por la cual las calificaciones académicas y los antecedentes escolares tienen una influencia relativamente débil en la industria de la seguridad de redes es porque podemos juzgar fácilmente el nivel de programación de una persona, y el nivel de programación puede determinar si está calificado para el trabajo. En el campo de la seguridad de la red, los fuertes aplastan aún más a los débiles. Los fuertes están calificados para aguantar 0 días y conocer algunos consejos exclusivos, los débiles solo pueden tener la fuerza para hablar en papel. Esta brecha es difícil de cerrar con los barreras de las cualificaciones académicas. Pero si dos personas de 985 y Shuangfei tienen una fuerza promedio e igual, a la de 985 le irá mejor y una buena escuela significa más opciones (por ejemplo, si solo puedes hablar en papel, también puedes ser ingeniero de documentos) . .

2.Creciendo en el camino

La trayectoria de crecimiento de cada persona es diferente y la seguridad se puede dividir en muchas direcciones, que son muy diferentes entre sí. Si haces un currículum cuando buscas trabajo después de graduarte, espero que logres logros en cada uno de los siguientes puntos:

- Fundamento del tema

- Conocimientos básicos de informática (todos los cursos profesionales importantes en la materia)

- Capacidad de programación (al menos PHP/Java/Python/Js)

- Conceptos básicos de seguridad (vulnerabilidades comunes/poco comunes)

- habilidad profesional

- Pruebas de penetración

- Auditoría de código

- Penetración de intranet

- Respuesta de emergencia

- Experiencia en proyectos (desde prácticas y subcontratación)

- Experiencia en proyectos de penetración XX.

- Experiencia en proyectos de auditoría de código XX.

- XX experiencia de emergencia

- XX experiencia en protección de redes.

- XX experiencia en desarrollo de seguridad.

- Proyectos de código abierto (personales)

- Un blog personal que publica con frecuencia análisis de vulnerabilidad.

- Proyectos de desarrollo regulares con cierta complejidad.

- Escáner/monitoreo/auditoría de caja blanca y otros proyectos de desarrollo de seguridad

- Algunos dispositivos/exp de seguridad simples y fáciles de usar

- Premio del concurso

- Premio del concurso CTF

- Premio del Concurso Nacional

- Otros premios que hacen que tu currículum parezca menos flaco

- Honores en el círculo

- Clasificaciones de plataformas de vulnerabilidad

- Clasificación de la clasificación SRC

- Vulnerabilidad CVE

- Autor de varios artículos de gran calidad.

- Compartidor de conferencias de seguridad (no académico)

Por supuesto, algunos de ellos son más difíciles, si los completas todos y eres un verdadero maestro, haz tu mejor esfuerzo. También da algunas sugerencias:

- No crea que las habilidades de programación no son importantes, los conceptos básicos de informática no son importantes, solo los conocimientos de seguridad son importantes; solo puedo decir que todos son importantes. La capacidad de programación y la base informática determinan su límite superior, el límite superior real. Una persona que sólo tiene un nivel secundario en matemáticas y apenas aprobó el examen puede escribir fácilmente código comercial; una persona que carece de habilidades de programación y conocimientos básicos de informática puede leer cualquier conocimiento de seguridad, como leer una Biblia.

- Cavar más agujeros, participar en pruebas públicas en el entorno actual y extraer SRC será de gran ayuda para encontrar trabajo en el futuro. No participe en ningún otro sitio web ni realice pruebas de penetración no autorizadas. El CVE de alta calidad es muy importante. Ahora GitHub se ha convertido en el área más afectada por el cepillado de CVE. De hecho, muchos CVE son demasiado débiles y no tienen valor. Si tiene uno o dos CVE de calidad y publica algunos artículos en la industria, será fácil ir a una gran empresa.

- Si te gusta CTF, puedes jugar más. Aunque la importancia práctica es limitada, es excelente para recolectar propinas. Por supuesto, si tiene las condiciones, puede experimentar la protección de la red. La alegría del enfrentamiento rojo-azul no se la puede dar una competencia de capturar la bandera, y también es más práctica. (Una empresa que contrata ingenieros de seguridad puede No participa en competiciones CTF, pero rara vez lo hace (no participa en protección de red) .

3. Cómo aprender sobre seguridad de la red

discurso preescolar

- Este es un camino en el que hay que persistir, si solo tienes tres minutos de entusiasmo puedes rendirte y seguir leyendo.

- Practica más y piensa más. No sabes nada sin salir del tutorial. Es mejor completar el desarrollo técnico de forma independiente después de leer el tutorial.

- Si tienes preguntas, hay muchos Google, Baidu... a menudo no podemos encontrar un maestro de buen corazón que te dé respuestas sin chatear.

- Si encuentra algo que realmente no comprende, puede dejarlo de lado por ahora y resolverlo más tarde.

Comenzando con lo básico cero

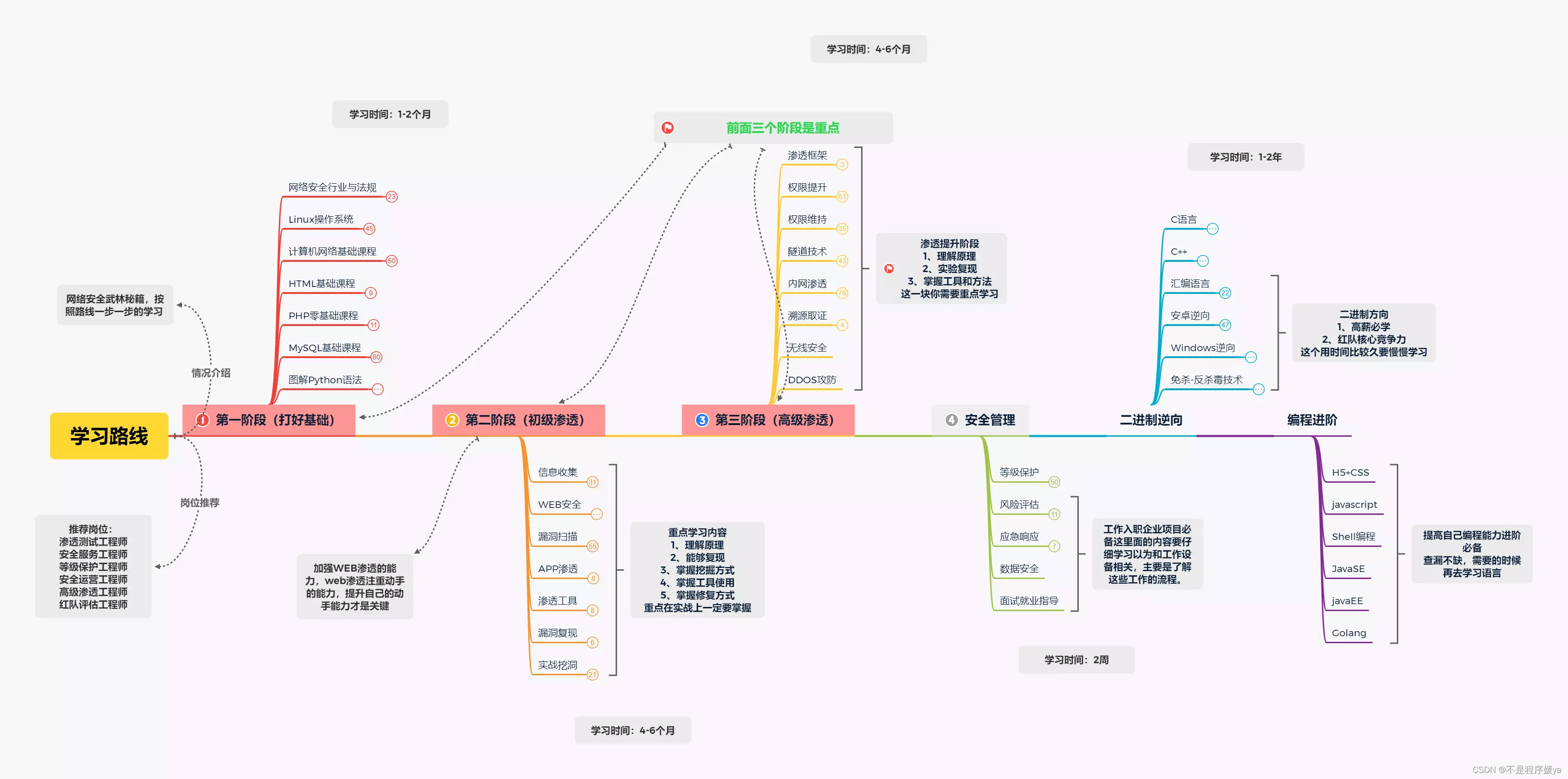

Para los estudiantes que nunca han estado expuestos a la seguridad de la red, hemos preparado una hoja de ruta detallada de aprendizaje y crecimiento para ustedes. Se puede decir que es la ruta de aprendizaje más científica y sistemática, y no será ningún problema para todos seguir esta dirección general.

Haga clic para obtener el mapa cerebral ampliable en alta definición.

Vayamos a los puntos técnicos específicos: el tiempo total de aprendizaje de la ruta de aprendizaje de seguridad de la red es de aproximadamente medio año, dependiendo de la situación de cada persona.

1. Conceptos relacionados con la seguridad web (2 semanas)

- Familiarizado con conceptos básicos (inyección SQL, carga, XSS, CSRF, troyano de una frase, etc.);

- Google/SecWiki a través de palabras clave (inyección SQL, carga, XSS, CSRF, troyano de una frase, etc.);

- Lea "Mastering Script Hacking", aunque es muy antiguo y contiene errores, aún es posible comenzar;

- Mire algunas notas/videos de penetración para comprender todo el proceso de penetración real, puede buscar en Google (notas de penetración, proceso de penetración, proceso de intrusión, etc.);

2. Familiarizado con herramientas relacionadas con la penetración (3 semanas)

- Familiarizado con el uso de AWVS, sqlmap, Burp, nessus, Chopper, nmap, Appscan y otras herramientas relacionadas;

- Para comprender el propósito y los escenarios de uso de este tipo de herramienta, primero use el nombre del software Google/SecWiki;

- Descargue las versiones sin puerta trasera de este software e instálelas;

- Aprenda y utilícelo. Se pueden buscar materiales didácticos específicos en SecWiki, como los tutoriales de Brup y sqlmap;

- Una vez que aprenda estos software de uso común, puede instalar Sonic Startup para crear una caja de herramientas de penetración;

3. Operación práctica de penetración (5 semanas)

Domine toda la fase de penetración y sea capaz de penetrar en sitios pequeños de forma independiente. Encuentre videos de penetración en línea y piense en las ideas y principios, palabras clave (penetración, videos de inyección SQL, intrusión en la carga de archivos, copia de seguridad de bases de datos, explotación de vulnerabilidades dedecms, etc.);

- Encuentre su propio sitio/cree un entorno de prueba para realizar pruebas y recuerde esconderse;

- La penetración del pensamiento se divide principalmente en varias etapas y qué trabajo se debe realizar en cada etapa;

- Estudiar los tipos, principios de inyección y técnicas de inyección manual de inyección SQL;

- Estudie los principios de carga de archivos, cómo realizar el truncamiento, la suplantación de doble sufijo (IIS, PHP), el análisis de la explotación de vulnerabilidades (IIS, Nignix, Apache), etc.;

- Estudie los principios y tipos de formación XSS. Para métodos de aprendizaje específicos, consulte Google/SecWiki;

- Investigar los métodos y usos específicos de la escalada de privilegios de Windows/Linux;

4. Presta atención a la dinámica del círculo de seguridad (1 semana)

- Preste atención a las últimas vulnerabilidades, incidentes de seguridad y artículos técnicos en el círculo de seguridad;

- Explore artículos/eventos diarios sobre tecnología de seguridad a través de SecWiki;

- Siga a los profesionales en el círculo de seguridad a través de Weibo/Twitter (si encuentra la atención de un gran influencer o un amigo lo sigue decididamente), tómese el tiempo para comprobarlo todos los días;

- Suscríbase a blogs de tecnología de seguridad nacionales y extranjeros a través de Feedly / Xianguo (no se limite a los blogs nacionales, preste más atención a la acumulación). Si no tiene una fuente de suscripción, puede consultar la columna de agregación de SecWiki;

- Desarrolle el hábito de enviar activamente enlaces a artículos sobre tecnología de seguridad a SecWiki todos los días para su acumulación;

- Preste más atención a la lista de vulnerabilidades más reciente. Recomendamos algunas: exploit-db, biblioteca china CVE, Wooyun, etc. Si encuentra vulnerabilidades públicas, practíquelas.

- Si está interesado en temas o videos de conferencias de seguridad nacionales e internacionales, se recomienda SecWiki-Conference;

5. Familiarizado con Windows/Kali Linux (3 semanas)

- Aprenda los comandos básicos de Windows/Kali Linux y las herramientas comunes;

- Familiarizado con los comandos cmd comunes en Windows, como: ipconfig, nslookup, tracert, net, tasklist, taskkill

- esperar;

- Familiarizado con comandos comunes en Linux, como: ifconfig, ls, cp, mv, vi, wget, service, sudo, etc.;

- Si está familiarizado con las herramientas comunes del sistema Kali Linux, puede consultar "Pruebas de penetración web con Kali Linux", "Hacking con Kali" de SecWiki;

- Si está familiarizado con las herramientas de Metasploit, puede consultar SecWiki y la "Guía de penetración de Metasploit";

6. Configuración de seguridad del servidor (3 semanas)

- Aprenda la configuración del entorno del servidor y pueda descubrir problemas de seguridad en la configuración mediante el pensamiento;

- Configuración de IIS en el entorno Windows 2003/2008, preste especial atención a la configuración de seguridad y permisos de ejecución;

- La configuración de seguridad de LAMP en el entorno Linux considera principalmente permisos de ejecución, permisos entre directorios, permisos de carpetas, etc.;

- Refuerzo remoto del sistema, restricción del inicio de sesión con nombre de usuario y contraseña y restricción de puertos a través de iptables;

- Configure el software Waf para mejorar la seguridad del sistema y configure mod_security y otros sistemas en el servidor;

- Utilice el software Nessus para realizar inspecciones de seguridad en el entorno de configuración y descubrir amenazas de seguridad desconocidas;

7. Aprendizaje de programación de guiones (4 semanas)

- Elija el lenguaje de secuencias de comandos

- Uno de Perl/Python/PHP/Go/Java, para aprender a programar con librerías comunes;

- Configure un entorno de desarrollo y elija un IDE. Se recomiendan Wamp y XAMPP para entornos PHP, y Sublime es muy recomendable para IDE;

- Aprenda a programar en Python. El contenido de aprendizaje incluye: gramática, regularidad, archivos, redes, subprocesos múltiples y otras bibliotecas comunes. Recomendamos "Programación principal de Python", no lo lea hasta el final;

- Utilice Python para escribir un exploit para la vulnerabilidad y luego escriba un rastreador web sencillo;

- Aprenda la sintaxis básica de PHP y escriba un sistema de blog simple; consulte "Programación PHP y MySQL (4.a edición)" y el video;

- Familiarícese con la arquitectura MVC e intente aprender un marco PHP o un marco Python (opcional);

- Comprender el diseño Bootstrap o CSS;

8. Auditoría de código fuente y análisis de vulnerabilidad (3 semanas)

- Capaz de analizar de forma independiente programas de código fuente de script y descubrir problemas de seguridad.

- Estar familiarizado con los métodos dinámicos y estáticos de auditoría de código fuente y saber analizar programas;

- Encuentre vulnerabilidades en programas de código abierto de Wooyun e intente analizarlas usted mismo;

- Comprender las causas de las vulnerabilidades web y luego buscarlas y analizarlas mediante palabras clave;

- Estudie los principios de formación de vulnerabilidades web y cómo evitarlas desde el nivel del código fuente, y organícelos en una lista de verificación.

9. Diseño y desarrollo de sistemas de seguridad (5 semanas)

- Ser capaz de establecer su propio sistema de seguridad y presentar algunas sugerencias de seguridad o arquitectura del sistema.

- Desarrolle algunos dispositivos de seguridad prácticos y ábralos para reflejar su fortaleza personal;

- Establezca su propio sistema de seguridad y tenga sus propios conocimientos y opiniones sobre la seguridad de la empresa;

- Proponer o sumarse a la arquitectura o desarrollo de sistemas de seguridad de gran escala;

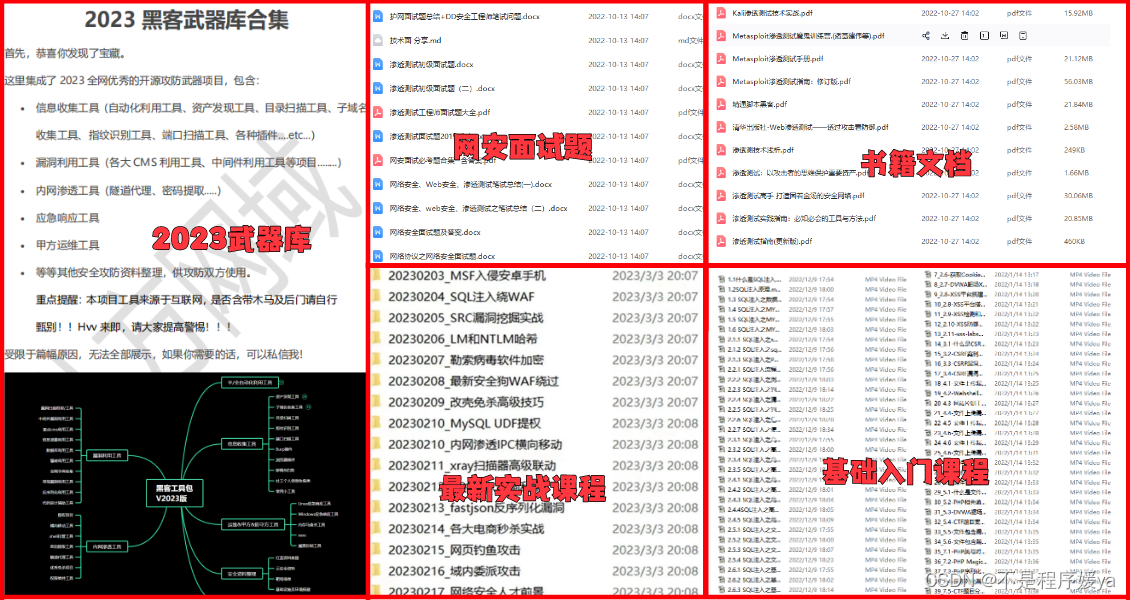

Finalmente, he recopilado información de seguridad de la red a continuación. Si no desea buscarla una por una, puede consultar esta información.

Epílogo

Para ser honesto, no existe un umbral para obtener el paquete de información mencionado anteriormente. Sin embargo, creo que mucha gente lo entiende pero no lo aprende. El problema de la mayoría de las personas parece ser " cómo actuar ", pero en realidad es " no puedo empezar" . Esto es cierto en casi cualquier campo. Como dice el refrán: " Todo es difícil al principio", la mayoría de las personas se quedan estancadas en el primer paso y se eliminan antes de empezar. Si realmente cree que le gusta la tecnología de piratería/seguridad de red, actúe de inmediato, lo que es más importante que cualquier otra cosa .

El campo de la seguridad de la red es como un árbol altísimo con abundantes frutos, con innumerables espectadores parados debajo, todos afirman que les gusta la seguridad de la red y quieren subir al árbol para recoger frutos, pero dudan en seguir adelante cuando se enfrentan a la vid. ramas colgando de vez en cuando.Indeciso.

De hecho, puedes trepar a este árbol agarrándote de cualquier rama de vid. Lo que a la mayoría de la gente le falta es ese comienzo.

Se ha subido esta versión completa de los materiales de aprendizaje sobre seguridad cibernética. Si la necesita, puede hacer clic en el enlace de la tarjeta a continuación para obtenerla gratis [Garantizado 100% gratis]