★

NOTICIAS

★

El 18 de abril de 2023, la Secretaría del Comité Técnico Nacional de Normalización de la Seguridad de la Información publicó las "Pautas de práctica estándar de ciberseguridad-Pautas de implementación para la evaluación de riesgos de seguridad de datos de red (borrador para comentarios)" (en adelante, las "Pautas de implementación"), frente a la sociedad Abierto para comentarios. Los comentarios están abiertos hasta el 2 de mayo de 2023.

Las "Directrices de implementación" proporcionan claramente ideas y métodos para la evaluación de riesgos de seguridad de datos de red, así como pasos específicos de evaluación de riesgos de seguridad de datos de red y cuestiones de evaluación. Son adecuadas para que los procesadores de datos realicen evaluaciones de seguridad por sí solos o para que las autoridades competentes pertinentes organizar inspecciones y evaluaciones. Las "Pautas prácticas" constan del texto principal y 2 apéndices:

El texto principal se divide en alcance, definiciones de términos, descripción general de la evaluación de riesgos, preparación de la evaluación, investigación de información, evaluación de riesgos, análisis integral y resumen de la evaluación;

El apéndice se divide en ejemplos de riesgos de seguridad de datos y plantillas de informes de evaluación.

Este artículo ahora resume los puntos clave de las "Pautas de implementación" de la siguiente manera:

- Alcance y definición de aplicación.

El artículo 2.1 de las "Directrices de implementación" define "datos de red" como "diversos datos electrónicos recopilados, almacenados, transmitidos, procesados y generados a través de Internet". La definición anterior es básicamente consistente con la definición de datos de red en el Artículo 73 del "Reglamento de Gestión de Seguridad de Datos de Red (Borrador para Comentarios)" como "cualquier registro de información en formato electrónico".

Vale la pena señalar que los "datos" a que se refiere la "Ley de Seguridad de Datos", una de las leyes superiores de estas "Directrices de Implementación", incluyen además de los datos electrónicos antes mencionados, también incluyen datos no electrónicos. Por lo tanto, aunque las "Pautas de implementación" se refieren repetidamente a "datos de red" como "datos" en textos posteriores, los lectores aún deben prestar atención para distinguir su denotación.

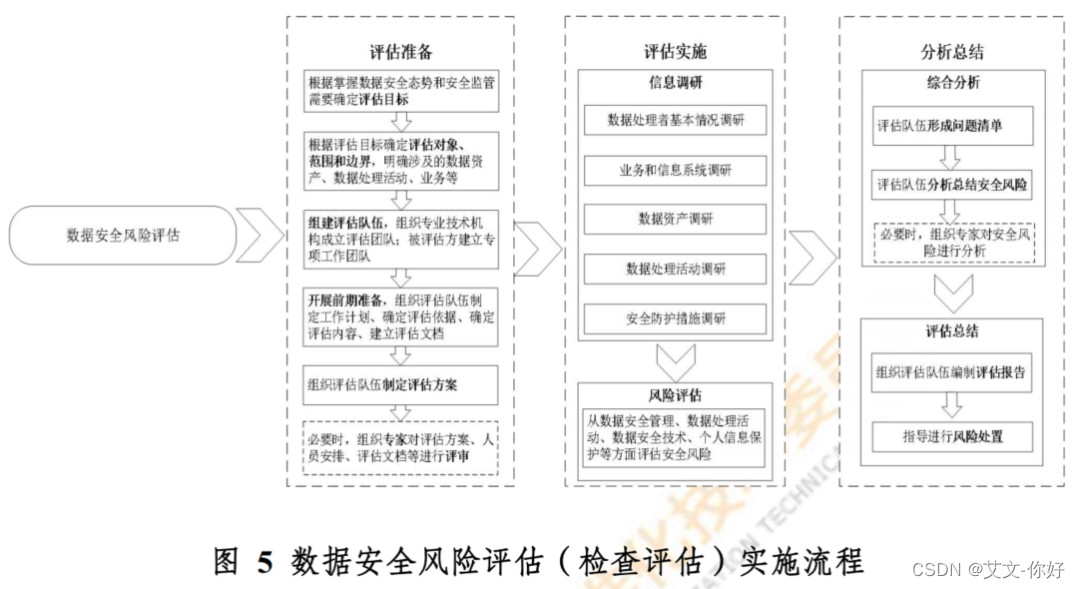

- Ideas de evaluación de riesgos

Actitud básica: la evaluación de riesgos de seguridad de los datos de la red se centra en la prevención, el descubrimiento proactivo y la prevención activa, y realiza evaluaciones de riesgos sobre la protección de la seguridad de los datos y las actividades de procesamiento de datos de los procesadores de datos;

Objetivos esperados: comprender el estado general de la seguridad de los datos, descubrir riesgos de seguridad de los datos, proponer medidas de protección técnica y gestión de la seguridad de los datos, y mejorar la capacidad de la seguridad de los datos para prevenir ataques, daños, robos, fugas y abusos;

Objetos de análisis: problemas de seguridad de los datos y riesgos potenciales que pueden afectar la seguridad nacional, los intereses públicos o los derechos e intereses legítimos de industrias, organizaciones e individuos;

Resultados de salida: lista de problemas de riesgo, informe de evaluación de riesgos.

La idea de evaluación de los riesgos de seguridad de los datos de la red se muestra en la Figura 1.

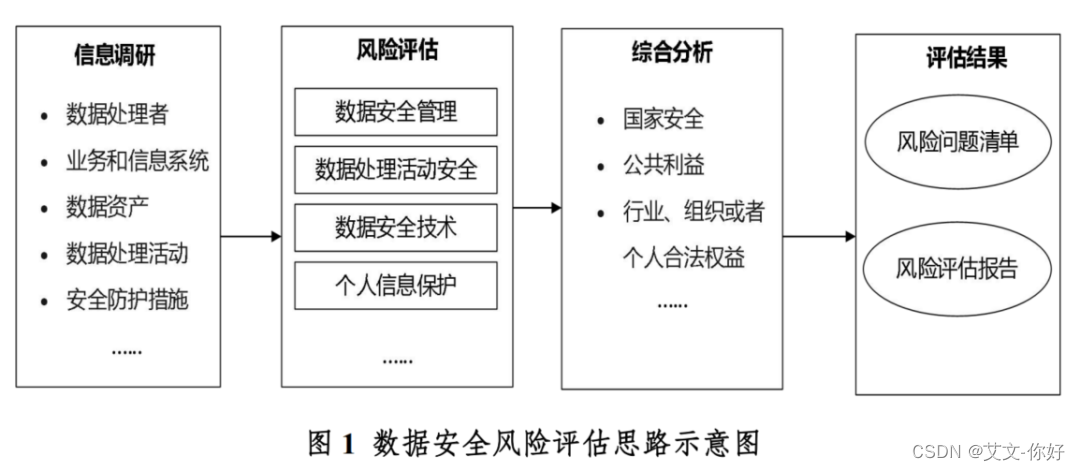

3. Contenido de la evaluación de riesgos

Las "Directrices de implementación" aclaran que la evaluación de riesgos de seguridad de los datos de la red debe centrarse principalmente en la gestión de la seguridad de los datos, la seguridad de las actividades de procesamiento de datos, la tecnología de seguridad de los datos, la protección de la información personal y otros aspectos. El marco de contenido de evaluación específico se muestra en la Figura 2 a continuación.

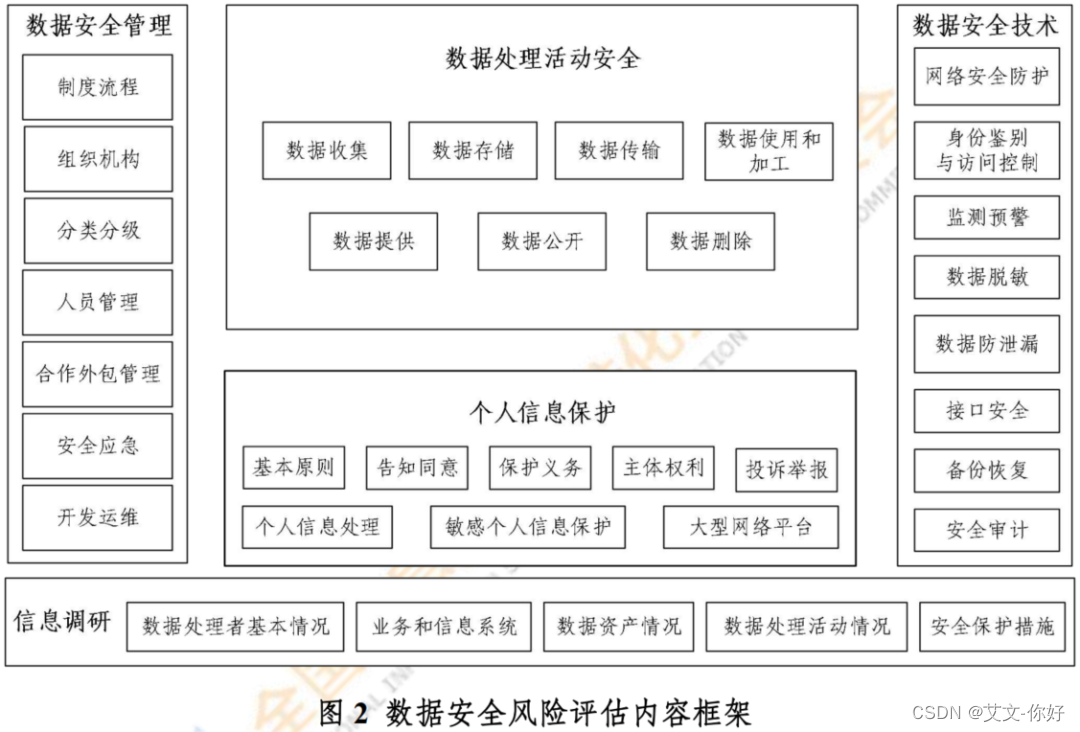

4. Proceso de evaluación de riesgos

Las "Pautas de implementación" aclaran el proceso general, el trabajo específico y los principales resultados de la evaluación de riesgos de seguridad de los datos de la red. El desarrollo de la evaluación de riesgos incluye principalmente cinco etapas: preparación de la evaluación, investigación de información, evaluación de riesgos, análisis integral y resumen de la evaluación, como se muestra en la Figura 3.

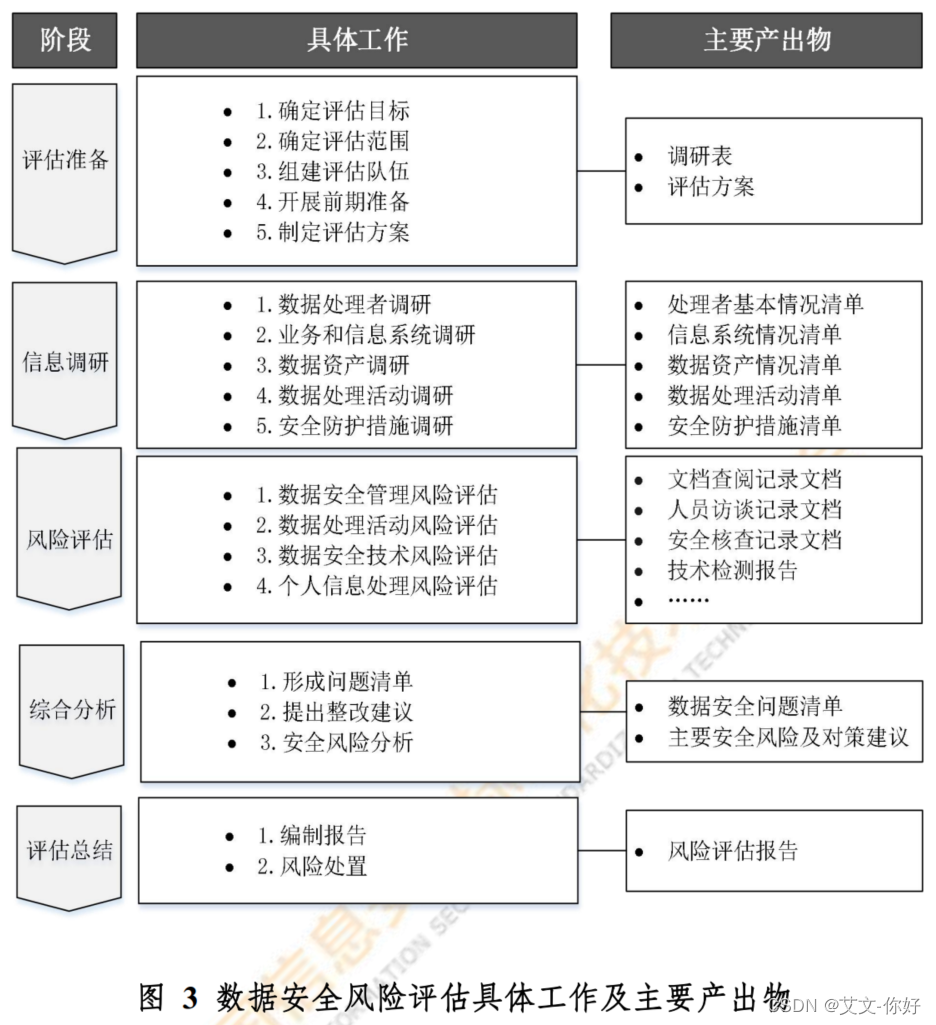

Las autoridades reguladoras pertinentes organizan inspecciones y evaluaciones de seguridad de los datos.

Cuando los departamentos pertinentes realizan inspecciones y evaluaciones, pueden consultar las "Directrices de implementación" para llevar a cabo las inspecciones. El proceso incluye principalmente tres etapas: preparación de la evaluación, implementación de la evaluación y análisis y resumen. Los pasos de implementación específicos se muestran en la Figura 5.