A medida que el país otorga gran importancia a la seguridad de la red, esta profesión se ha vuelto más popular y cada vez más jóvenes se preparan para ingresar al campo de la seguridad.

Cientos de entrevistas, ¿por qué no puedo conseguir un trabajo sin problemas? La habilidad es sin duda crucial, pero hay muchas personas cuyas habilidades no son inferiores a las de aquellos que ya se han incorporado al trabajo pero no lo solicitan. Entonces, ¿qué debemos hacer?

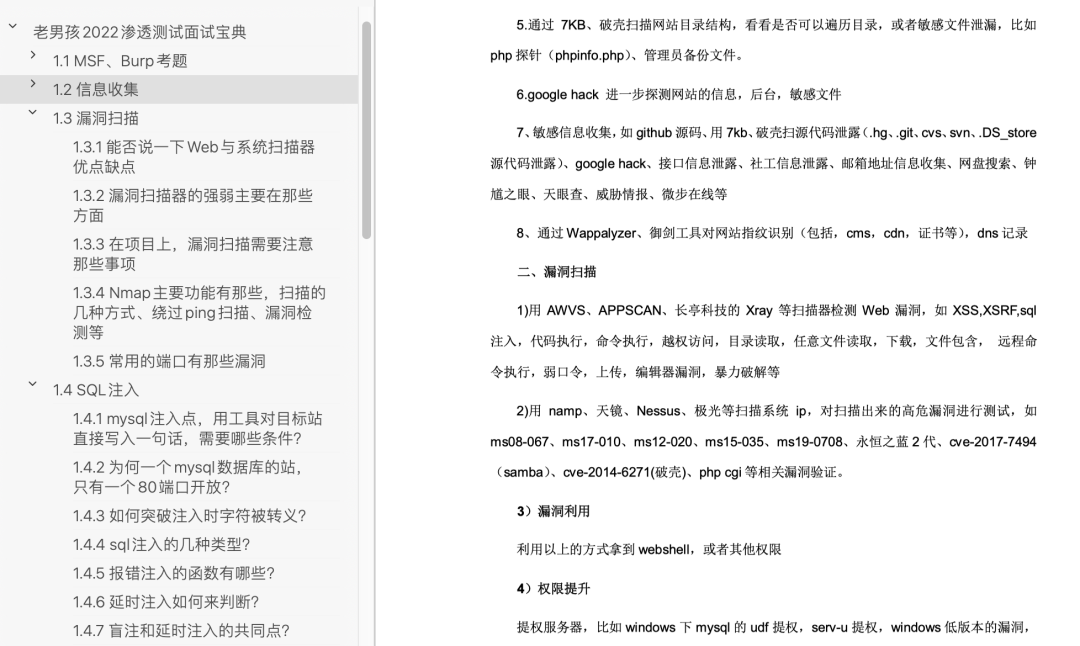

Para ayudarlo a obtener su oferta favorita más rápido, hemos compilado ** "Preguntas de la entrevista UHF del ingeniero de seguridad de la red" para nuestros amigos , que combina la situación real de la entrevista de los estudiantes y los ricos suplementos técnicos del maestro **, y Se ha convertido en una versión PDF , que es conveniente para que todos puedan ver y buscar . Hay un total de 116 preguntas reales de la entrevista, que pueden describirse como llenas de productos secos .

1. ¿Cuáles son las funciones más utilizadas de Burpsuite?

2. ¿Cuál es la diferencia entre reverse_tcp y bind_tcp?

3. Obtener una estación para probar o darle un sitio web, ¿qué cree que se debe hacer primero?

4. ¿Cómo recopila información confidencial durante las pruebas de penetración?

5. ¿A qué sitios web sueles ir para aprender y a qué plataformas investigas las vulnerabilidades y las envías?

6. ¿Cuál es la importancia de juzgar la penetración del CMS del sitio web?

7. Para un CMS maduro y relativamente seguro, ¿cuál es el significado de escanear el directorio al infiltrarse?

8. Contenedores de servidores web comunes (middleware)

9. ¿Cómo juzgar manualmente rápidamente si la estación de destino es un servidor Windows o un servidor Linux?

10. A le da un sitio de destino y le dice que hay un directorio /abc/ debajo del directorio raíz, y hay directorios editor y admin debajo de este directorio. ¿Cuáles son tus pensamientos?

11. Fugas de código fuente SVN/GIT

12. Durante el proceso de infiltración, ¿cuál es el valor para nosotros de recopilar la dirección de correo electrónico del registrante de la estación de destino?

13. Ventajas y desventajas de los escáneres web y de sistema

14. ¿Cuáles son las fortalezas y debilidades de los escáneres de vulnerabilidad?

15. ¿A qué asuntos se debe prestar atención en el escaneo de vulnerabilidades del proyecto?

16. ¿Cuáles son las principales funciones de Nmap? Varias formas de escanear, omitir el escaneo de ping, detección de vulnerabilidades, etc.

17. ¿Cuáles son las vulnerabilidades de los puertos de uso común?

18. Punto de inyección de MySQL, usando una herramienta para escribir directamente una oración en la estación de destino, ¿qué condiciones se requieren?

19. ¿Por qué solo hay un puerto 80 abierto para una estación de base de datos MySQL?

20. ¿Cómo escapar de los personajes durante la inyección de avance?

21. ¿Cuántos tipos de inyección SQL?

22. ¿Cuáles son las funciones para la inyección de errores?

23. ¿Cómo juzgar la inyección retrasada?

24. ¿Qué tienen en común la inyección a ciegas y la inyección retardada?

25. ¿Es posible ordenar directamente por iniciar la inyección sin utilizar y, o x o al inyectar?

26. Si tanto la obtención como la publicación del sitio web son anti-inyección, ¿qué método se puede usar para eludirla?

27. ¿Solo puede verificar la cuenta y la contraseña para inyectar vulnerabilidades?

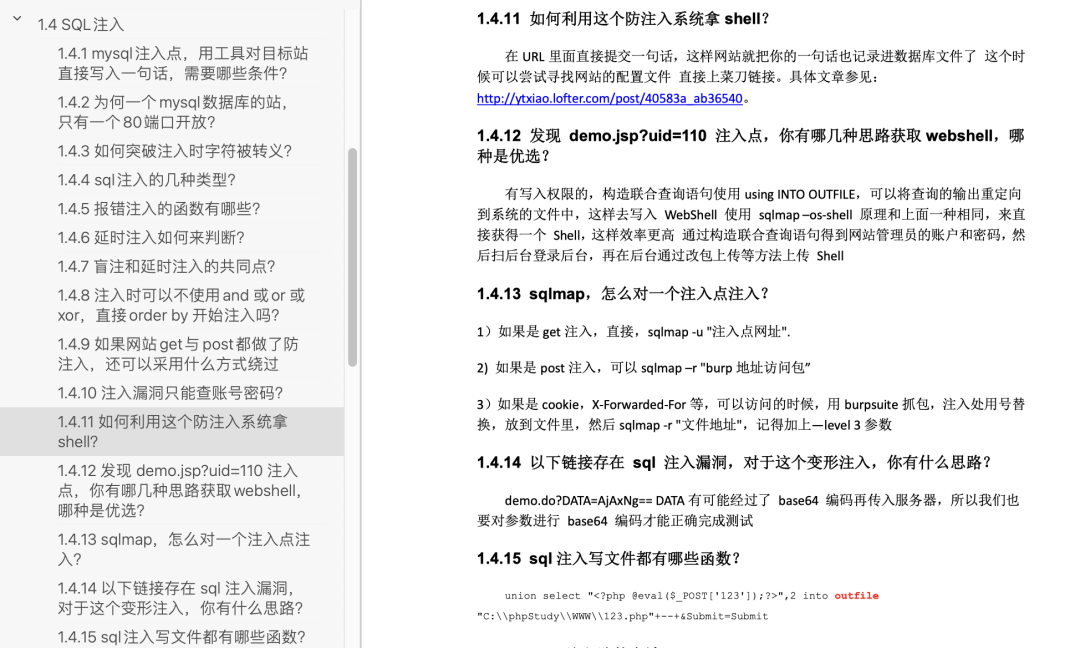

28. ¿Cómo utilizar este sistema anti-inyección para obtener una concha?

29. Encontró demo.jsp?uid=110 punto de inyección, ¿qué tipo de ideas tiene para obtener webshell, cuál es la mejor?

30. ¿Cómo inyecta SQLMap un punto de inyección?

31. Existe una vulnerabilidad de inyección SQL en el siguiente enlace ¿Qué opinas sobre esta inyección deformada?

32. ¿Cuáles son las funciones de inyección SQL para escribir archivos?

33. ¿Método de protección de inyección SQL?

34. ¿Cómo eludir el filtro ciego si?

35. Al inyectar, Waf filtra la coma, ¿cómo omitirla?

36. Hay varias formas de escribir WebShell en MySQL y ¿cuáles son las condiciones para usarlo?

37. En el caso de la inyección de SQL sin eco, ¿qué código de estructura se usa en MySQL usando DNSlog y qué pasa en MSSQL?

38. Cómo escribir shell en phpmyadmin

39. ¿Puede la precompilación ser 100% inyección anti-SQL? Si no, escriba una

40. ¿Qué debo hacer cuando se filtran caracteres como y, o y comillas simples durante la inyección SQL?

41. ¿Qué versiones de middleware se sabe actualmente que tienen vulnerabilidades de análisis, ejemplos específicos?

42. Obtenga el webshell y encuentre que hay un archivo .htaccess en el directorio raíz del sitio web.¿Qué podemos hacer?

43. ¿Qué debo hacer primero cuando veo un editor en una interfaz de edición de noticias en segundo plano?

44. Access escanea los archivos de la base de datos con el sufijo asp, accediendo a caracteres ilegibles, ¿cómo realizar el uso local?

45. ¿Cuáles son las soluciones al acceder a caracteres ilegibles después de cargarlos en Malasia?

46. ¿Qué sentido tiene revisar los elementos del punto de carga?

47. El sitio de destino no tiene protección, se puede acceder normalmente a las imágenes cargadas, pero el acceso al formato de script cargado es 403. ¿Cuál es el motivo?

48. ¿Cuál es el propósito de crear una carpeta .zhongzi en el servidor win2003?

49. Cómo encontrar cualquier vulnerabilidad de descarga de archivos

50. ¿Cuáles son los archivos de configuración predeterminados para el middleware, las bases de datos, las aplicaciones de terceros y los sistemas operativos más utilizados?

51. ¿Cuáles son los métodos de prevención de descargas de archivos arbitrarios?

52. Además del atributo onerror de la etiqueta img, y el nombre del sufijo del atributo src debe terminar con .jpg, cómo obtener la ruta del administrador

53. ¿Cuál es la diferencia entre CSRF, XSS y XXE y cómo solucionarlos?

54. ¿Cuál es la diferencia entre CSRF, SSRF y ataques de repetición?

55. En el caso de un caparazón, ¿cómo usar xss para lograr un control a largo plazo de la estación de destino?

56. ¿Ha utilizado alguna vez una plataforma XSS?

57. ¿Cómo se genera cors y cuáles son las formas de usarlo? ¿Cuáles son las formas de eludir la política del mismo origen? ¿Cómo usar jsonp entre dominios?

58. Función emergente XSS y estrategias comunes de omisión de XSS

59. ¿Cómo prevenir la CSRF?

60. ¿Cómo usa ssrf redis para escribir shell?

61. ¿Cuáles son las funciones de ejecución de código, lectura de archivos y ejecución de comandos?

62. Principio de vulnerabilidad del framework Struts2

63. Principio de deserialización JAVA

64. Cierto servidor tiene un sitio A, ¿por qué B agrega un usuario de prueba en el fondo de A, visita el fondo de B y descubre que el usuario de prueba también está agregado?

65. La estación de destino tiene prohibido registrar usuarios, solo ingrese el nombre de usuario en el área de recuperación de contraseña y solicite: "Este usuario no existe", ¿cómo cree que se usa esto?

66. Nombre al menos tres vulnerabilidades de lógica empresarial y cómo solucionarlas.

67. La estación de destino tiene prohibido registrar usuarios, solo ingrese el nombre de usuario en el área de recuperación de contraseña y solicite: "Este usuario no existe", ¿cómo cree que se usa esto?

68. Si desea encontrar el problema del código de verificación, desde qué ángulo lo buscará y qué problemas del código de verificación ha encontrado en el proceso de trabajo real

69. Cómo encontrar la IP real de Waf y CDN durante la penetración

70. Cuéntame sobre tu trabajo social en pruebas de penetración.

71. ¿Ha utilizado alguna vez software de ataque APT? ¿Está familiarizado con este software?

72. Método de prueba de seguridad del código

73. Hable sobre cómo realiza la auditoría de código

74. Describa las fallas de las herramientas de auditoría de código

75. ¿Por qué implementar la gestión de la seguridad del ciclo de vida del desarrollo de aplicaciones?

76. ¿Cuáles son los cuatro estándares principales para el ciclo de vida del desarrollo de seguridad en la industria?

77. Describa brevemente el ciclo de vida de desarrollo de seguridad de Microsoft SDL

78. Hable sobre el método de derivación de inyección SQL

79. Varias situaciones en las que 3389 no puede conectarse

80. Elija un directorio de lectura y escritura al escalar derechos, ¿por qué tratar de no usar directorios con espacios?

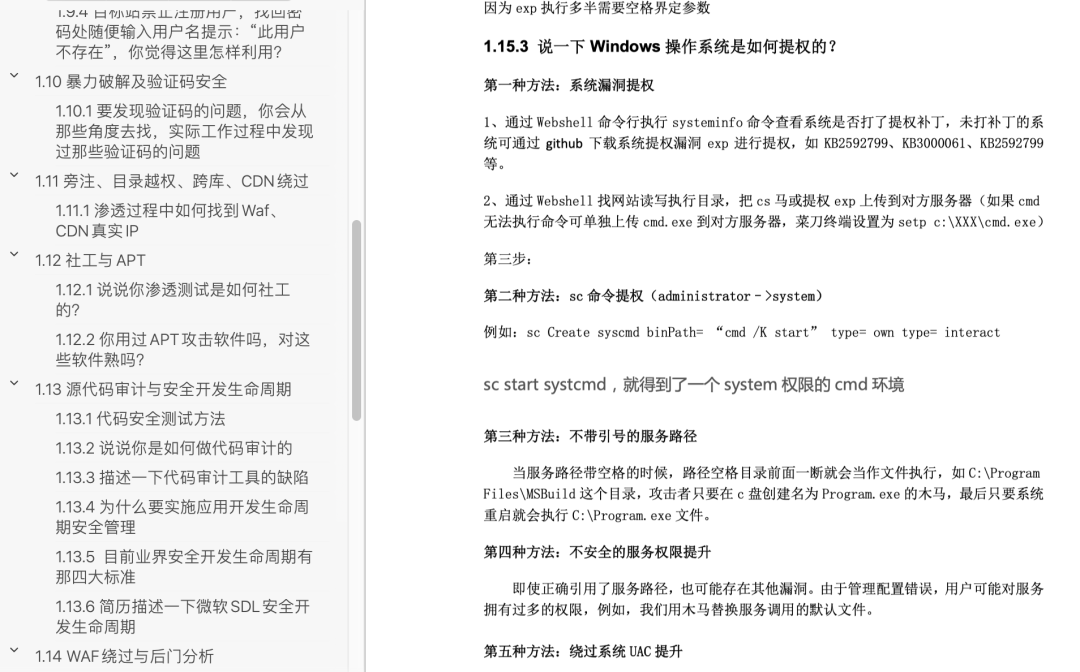

81. ¿Cuénteme cómo el sistema operativo Windows sube sus derechos?

82. Cuénteme sobre el método de escalada de derechos del sistema Linux.

83. Describa el método de escalada de privilegios de la base de datos MySQL.

84. ¿Cuáles son las restricciones en la escalada de privilegios udf?

85. Describa el método de escalada de derechos de software de aplicaciones de terceros.

86. Dime ¿cómo haces la penetración de la intranet?

87. Si xpcmdshell está deshabilitado, ¿hay alguna forma de escalar el privilegio?

88. La diferencia entre los billetes de oro y los billetes de plata de la intranet y cómo usarlos

89. Principio de escalada de privilegios UDF

90. Ventana, método de escalada de privilegios de Linux

91. Cómo descargar archivos en Windows cmd

92. ¿Cómo ocultar rastros de ataques?

93. En el lugar donde se cambia la contraseña del administrador en 1 estación, la contraseña original se muestra como *. ¿Cómo crees que será posible leer la contraseña del usuario?

94. ¿Cómo cree que los elementos de revisión conocen el software de protección que utiliza el sitio web?

95. ¿Cómo usar webshell para la copia de seguridad de la base de datos?

96. ¿Cómo usa mysql webshell?

97. ¿Cómo obtener el shell web de un sitio web (cuáles son las ideas sobre cómo obtener el shell en el sitio web)?

98. Principio de suplantación de ARP

99. Clasificación de los ataques ARP

100. Método de defensa ARP

101. ¿Qué son los ataques DOS y DDOS?

102. Métodos, objetivos y consecuencias de los ataques DDOS

103. Clasificación de ataques DDOS

104. Principio del ataque SYN

105. ¿Cuáles son las características de un ataque SYN?

106. ¿Cómo analiza los ataques DDOS?

107. Cómo prevenir DDOS

108. ¿Cuáles son las vulnerabilidades de owasp?

109. ¿Contenedores comunes de servidores web?

110. ¿Qué es fastjson y cuáles son las lagunas?

111. ¿El principio de la vulnerabilidad de API remota de Docker?

112. Hable sobre algunas lagunas recientes y representativas

113. Hable sobre las lagunas de 0day en la protección de la red en 2020

114. El sistema Windows está envenenado Cuéntame sobre tu método de emergencia

115. El sistema Linux está envenenado Cuéntame sobre tu método de emergencia

116. Describa brevemente el interesante incidente de rastreo de la fuente de ataque que encontró en su trabajo

Visualización de contenido:

Amigos, si necesitan un conjunto completo de introducción a la seguridad de la red + paquete de recursos de aprendizaje avanzado, pueden hacer clic para obtenerlo gratis (si tienen problemas con el escaneo de códigos, pueden dejar un mensaje en el área de comentarios para obtenerlo) ~