Creo que la seguridad de la red sería mejor.

De hecho, después de leer muchas teorías, siento que todas son inmaduras o llevan bienes privados. Tengo una licenciatura en seguridad de la información y actualmente estoy trabajando como un ejército rojo corporativo para un Partido A.

Si elige la inteligencia artificial, ¿qué hay de sus calificaciones académicas? ¿Es 985/211 para pregrado? ¿Tienes planes de estudiar en la escuela de posgrado? ¿Tienes amigos que se dedican a la profesión de la inteligencia artificial? ¿Conoces al mejor equipo de inteligencia artificial en China? ¿Has participado en varios concursos internacionales y ganado premios o rankings? ¿Entiendes la atmósfera y el círculo de aprendizaje de inteligencia artificial en China? ¿Entiendes todas estas preguntas?

Por lo tanto, en comparación, recomiendo elegir estudiar seguridad en redes.

La seguridad de la red no se trata solo del ataque y la defensa. Si insiste en el ataque y la defensa, también empiezo con el ataque y la defensa. Algunas personas dicen que es difícil empezar. proceso de pensamiento de penetración web normal, recopilación de información, uso de herramientas web, confrontación de waf, qué es fuzzing y varias vulnerabilidades, es un simple script boy, y lleva 15 días Unificar la base de la intranet, construir un entorno de dominio por sí mismo , un control, un sqlserver, un owa, una PC personal, 4 máquinas son suficientes para reproducir el entorno de la intranet, incluidos, entre otros, ms17010, relé, delegación restringida, adcs, todo tipo de intranet cve, herramientas msf, cs y varias herramientas de PowerShell, no se puede decir que 2 semanas sea competente, pero es más que suficiente para que pueda descubrir para qué sirve y cómo usarlo. En cuanto al entorno ofensivo y defensivo actual, básicamente la cadena de suministro y todo tipo de 0days, (este tipo de vulnerabilidad es en su mayoría java, porque ya sea hw o ejercicios internos ofensivos y defensivos, los productos actuales se desarrollan principalmente en java) phishing, confrontación de seguridad en la nube, cuando acumulas Después de lo que dije antes, puedes ir a la práctica, en cuanto a la intranet, llevará tiempo acumularla.

Por supuesto, lo anterior se trata de ofensa y defensa. Por supuesto, la seguridad de la red no se trata solo de ofensa y defensa. Cada uno de ellos es una dirección general, como seguridad de datos, seguridad de contenido, seguridad de tráfico, operación segura y cumplimiento de seguridad.

En resumen, la inteligencia artificial es como las finanzas, pero si tiene los recursos y las conexiones, definitivamente le recomiendo que vaya a la inteligencia artificial. La seguridad de la red es Internet en el entorno actual. Mientras esté dispuesto a estudiar mucho, al menos no estarás demasiado confundido Diferencia.

Cómo empezar y aprender seguridad en la red 【Hacker】

Entrada basada en cero

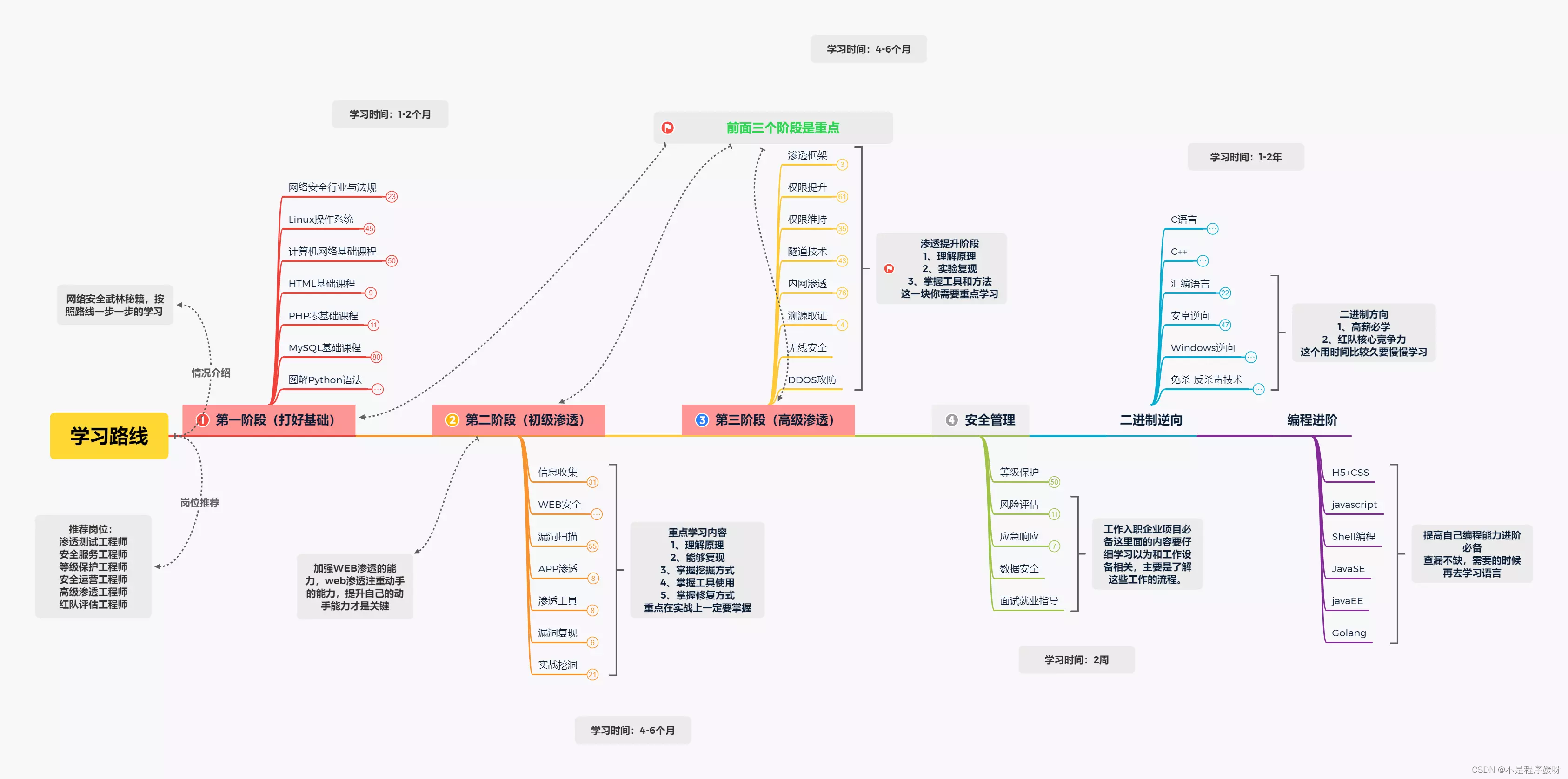

Para los estudiantes que nunca han estado expuestos a la seguridad de la red, hemos preparado una hoja de ruta detallada de aprendizaje y crecimiento para usted. Se puede decir que es la ruta de aprendizaje más científica y sistemática, y no es problema para todos seguir esta dirección general.

Haga clic para obtener el mapa mental expandible de alta definición

La primera etapa: comenzar con las operaciones básicas y aprender los conocimientos básicos

El primer paso para comenzar es aprender algunos cursos de herramientas de seguridad convencionales actuales y libros de apoyo sobre principios básicos. En términos generales, este proceso lleva aproximadamente 1 mes.

En esta etapa, ya tiene una comprensión básica de la ciberseguridad. Si ha terminado el primer paso, creo que ha entendido teóricamente que lo anterior es la inyección de sql, qué es el ataque xss, y también ha dominado las operaciones básicas de las herramientas de seguridad como burp, msf y cs. ¡Lo más importante en este momento es comenzar a sentar las bases!

El llamado "fundamento" es en realidad un estudio sistemático de los conocimientos informáticos básicos. Si quieres aprender bien la seguridad en redes, primero debes tener 5 módulos de conocimientos básicos:

1. Sistema operativo

2. Protocolo/Red

3. Base de datos

4. Lenguaje de desarrollo

5. Principios de Vulnerabilidades Comunes

¿De qué sirve aprender estos conceptos básicos?

El nivel de conocimiento en varios campos de la informática determina el límite superior de su nivel de penetración.

[1] Por ejemplo: si tiene un alto nivel de programación, será mejor que otros en la auditoría de código, y las herramientas de explotación que escriba serán más fáciles de usar que otras;

[2] Por ejemplo: si tiene un alto nivel de conocimiento de la base de datos, cuando esté realizando ataques de inyección SQL, puede escribir más y mejores instrucciones de inyección SQL, que pueden pasar por alto WAF que otros no pueden pasar por alto;

【3】Por ejemplo: si su nivel de red es alto, entonces puede comprender la estructura de red del objetivo más fácilmente que otros cuando se infiltra en la red interna. Puede obtener una topología de red para saber dónde se encuentra y obtener la configuración. de un archivo router., sabrás qué rutas han realizado;

【4】Para otro ejemplo, si su sistema operativo es bueno, su privilegio mejorará, su eficiencia de recopilación de información será mayor y podrá filtrar de manera eficiente la información que desea.

La segunda etapa: operación práctica.

1. SRC minero

El propósito de cavar SRC es principalmente poner en práctica las habilidades. La mayor ilusión de aprender seguridad en redes es sentir que lo sabes todo, pero cuando se trata de cavar agujeros, no puedes hacer nada. SRC es una muy buena oportunidad. para aplicar habilidades.

2. Aprenda de las publicaciones de intercambio técnico (tipo de minería de vulnerabilidades)

Mire y aprenda todas las publicaciones de minería de día 0 en los últimos diez años, y luego cree un entorno para reproducir las lagunas, piense y aprenda el pensamiento de excavación del autor y cultive su propio pensamiento penetrante.

3. Práctica de campo

Construya un campo de tiro usted mismo o vaya a un sitio web de campo de tiro gratuito para practicar. Si tiene las condiciones, puede comprarlo o postularse a una institución de entrenamiento confiable. Generalmente, hay ejercicios de campo de tiro de apoyo.

Fase 3: Participar en competencias CTF u operaciones HVV

Recomendado: competición CTF

CTF tiene tres puntos:

【1】Una posibilidad cercana al combate real. Ahora la ley de seguridad de la red es muy estricta, a diferencia de antes, todos pueden perder el tiempo

[2] Los temas se mantienen al día con las fronteras de la tecnología, pero muchos libros van a la zaga

【3】Si eres estudiante universitario, te será de gran ayuda para encontrar trabajo en el futuro.

Si quieres jugar una competencia CTF, ve directamente a las preguntas de la competencia, si no entiendes las preguntas de la competencia, ve a la información de acuerdo a lo que no entiendes

Recomendado: HVV (protección de red)

HVV tiene cuatro puntos:

[1] También puede ejercitarlo mucho y mejorar sus propias habilidades. Lo mejor es participar en la acción HVV que se lleva a cabo todos los años.

【2】Podrá conocer a muchos peces gordos en el círculo y expandir su red

【3】El salario de HVV también es muy alto, por lo que puedes ganar mucho dinero si participas.

[4] Al igual que la competencia CTF, si eres estudiante universitario, también será muy útil para encontrar un trabajo en el futuro.

También he recopilado información de seguridad de la red para usted a continuación. Si no quiere encontrarlos uno por uno, puede consultar esta información.

Finalmente, he compilado un método de aprendizaje simple para todos, que puede usarse como referencia:

1. Leer más libros

La lectura es siempre la forma más eficaz. Aunque los libros no son necesariamente la mejor forma de empezar, la comprensión de los libros requiere cierta base, pero por ahora, los libros son una forma relativamente fiable de empezar.

Por ejemplo: "Hackeo y defensa --- Explicación detallada del combate práctico de la seguridad web", "Secretos de la tecnología de pirateo front-end web", "El camino hacia la seguridad: análisis de la tecnología de penetración web y casos prácticos (2.ª edición)"

Ahora hay muchos libros sobre seguridad web, por lo que puede evitar muchos desvíos en el proceso de aprendizaje. Si tiene dificultades para leer los libros recomendados anteriormente, busque un libro sobre seguridad web que pueda leer.

Por supuesto, hablar sobre el papel es superficial, así que qué pasa si no lo practicas.

2. Aprender herramientas comunes

1. Burpsuite aprende Proxy, captura y cambia paquetes, aprende Intruder, aprende el módulo de explosión y aprende los complementos en la práctica tienda de aplicaciones Bapp.

2. Nmap usa Nmap para detectar el puerto abierto por el host de destino.Use Nmap para detectar el servicio de red del host de destino para determinar su nombre de servicio y número de versión.

3. SQLMap usa SQLMap para extraer y explotar los tipos comunes de vulnerabilidades en la práctica de adquisición de datos para las vulnerabilidades de inyección de SQL escaneadas en AWVS

3. Aprendizaje y desarrollo

1. Libro "PHP detallado"

2. Practique el uso de PHP para escribir un script que enumere directorios, y puede enumerar cualquier directorio a través de parámetros.Use PHP para tomar el contenido de una página web y generarlo.Use PHP para tomar el contenido de una página web y escribirlo en la base de datos Mysql para la salida.

También puede encontrar una clase de capacitación fuera de línea y estudiar sistemáticamente, todo es posible.

Se cargó esta versión completa de los materiales de aprendizaje de seguridad en línea. Si lo necesita, puede escanear el código QR de la certificación oficial de CSDN a continuación en WeChat o hacer clic en el enlace para obtenerlo de forma gratuita [garantizado 100% gratis]