Prefacio: ¿Cómo aprender sistemáticamente a hackear? Recientemente, muchos amigos y fanáticos quieren aprender a ser piratas informáticos (sombrero blanco), entonces, ¿dónde debería comenzar a aprender un principiante basado en cero?

Antes de estudiar, debes fijarte una meta o pensar qué nivel quieres alcanzar, si quieres encontrar un trabajo después de estudiar (ingresar a una gran fábrica) o estudiar por interés (convertirte en un hacker aficionado).

La piratería es un campo glamoroso de la tecnología, pero convertirse en uno ciertamente no es fácil. Debes tener curiosidad por las nuevas tecnologías y una actitud activa de aprendizaje, tener un conocimiento profundo de los sistemas informáticos, lenguajes de programación y sistemas operativos, y estar dispuesto a seguir aprendiendo y mejorando.

Si quieres ser un buen hacker, aquí tienes las 6 condiciones básicas más importantes, lee atentamente:

Punto 1: Entender la forma de pensar del hacker

Los sitios web, el software, etc. que usamos en nuestras vidas están compuestos de código escrito por programadores.

Todos estos códigos se basan en una lógica positiva durante el proceso de diseño, para lograr un determinado propósito, para completar un determinado proceso de operación o lógica de transmisión de datos.

El pensamiento de los piratas informáticos es inverso: analizarán si existen riesgos de verificación imprecisa o fuga de información confidencial en el proceso de operación actual o en la lógica de transmisión de datos, y los utilizarán para eludir la lógica de operación normal para lograr un acceso no autorizado. u operar.

En términos sencillos, los programadores construyen casas, mientras que los piratas informáticos comprueban si hay una fuga o un hueco en la casa. Entrégalo y haz lo que quieras; algunos incluso demolieron directamente la casa.

Punto 2: Aprende un lenguaje de programación

El arma del hacker también es el código. Para convertirse en hacker, primero debe aprender un lenguaje de programación que necesitan los hackers. Para los principiantes que no tienen experiencia en codificación, pueden aprender de python, PHP o C.

El tercer punto: aprender los conceptos básicos de la seguridad de la red.

Como se mencionó anteriormente, los piratas informáticos son en realidad ingenieros de seguridad. También hay varias categorías de ingenieros de seguridad, cada uno con un camino de aprendizaje diferente.

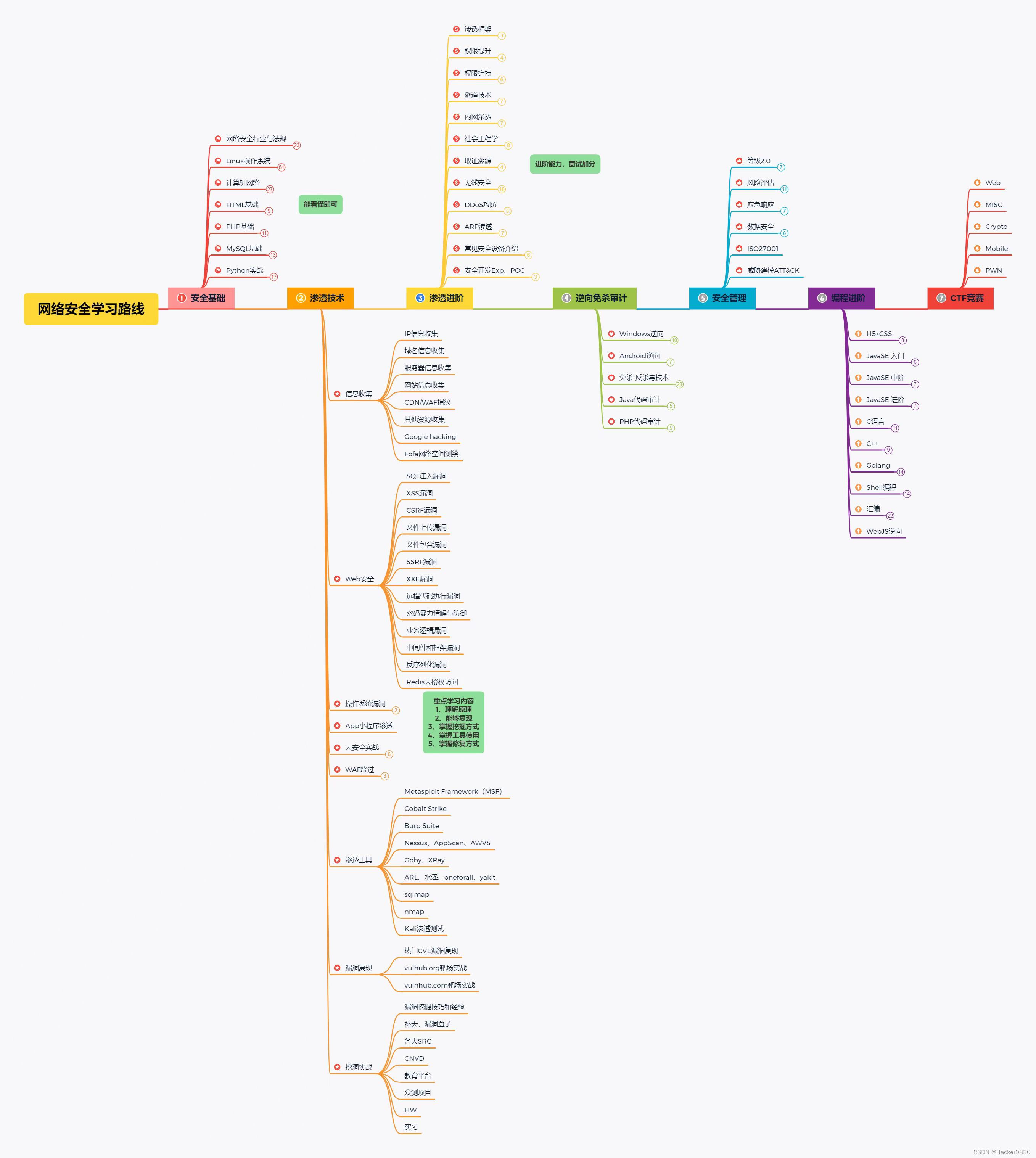

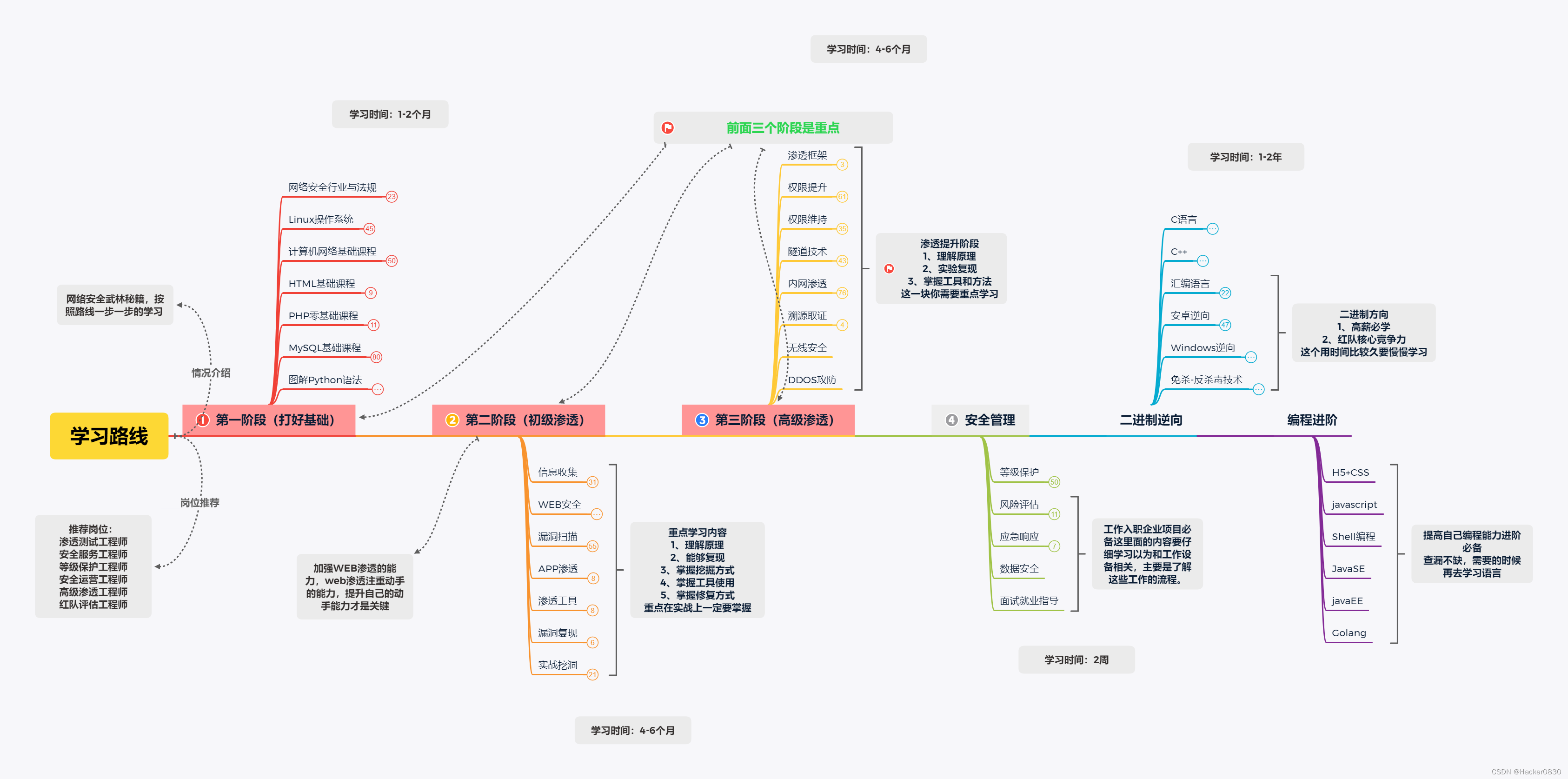

Esta imagen ofrece una ruta muy completa de aprendizaje y desarrollo de piratas informáticos. Podemos encontrar el aprendizaje técnico correspondiente de acuerdo con la dirección que queremos estudiar.

Tomemos como ejemplo la seguridad web.

En primer lugar, debe comprender la tecnología web. Por ejemplo, si desea descifrar un sitio web, primero debe poder crear un sitio web. Por lo tanto, debe dominar: protocolo de comunicación, como TCP, HTTP, sistema operativo, como Linux, Windows, creación de servicios: Apache, Nginx, etc., base de datos: MySQL u Oracle, y lenguaje de programación, incluidos front-end y back-end. -Lenguas finales.

Luego, también es necesario dominar las tecnologías de seguridad web: seguridad de back-end como inyección SQL, carga de archivos, Webshell (caballo de Troya), etc., seguridad de front-end como XSS cross-site scripting attack, CSRF cross-site request falsificación, etc

Hay muchas habilidades básicas involucradas en la piratería La mayoría de las personas mantienen el entusiasmo durante tres minutos y se dan por vencidos después de aprender. Por lo tanto, en el proceso de aprendizaje, primero debemos ordenar un mapa de conocimiento y luego realizar un aprendizaje sistemático.

El cuarto punto: operación de combate real.

Si superó con éxito el tercer punto, felicidades, ya es un hacker junior. A continuación, es mejor comenzar y practicar, como la minería de vulnerabilidades SRC, el descifrado de redes WIFI, ejercicios de campo de tiro de apoyo, etc. Por supuesto, también puedes intentar descifrar la contraseña QQ de tu novia.

Quinto punto: entiendan la ley, entiendan la ley, entiendan la ley!

Artículo 27 de la "Ley de Seguridad de la Red": Ninguna persona u organización puede participar en actividades que pongan en peligro la seguridad de la red, como invadir ilegalmente las redes de otras personas, interferir con las funciones normales de la red de otras personas o robar datos de la red; Funciones y medidas de protección, robar datos de red y otros programas y herramientas que ponen en peligro las actividades de seguridad de la red; si sabe que otros están involucrados en actividades que ponen en peligro la seguridad de la red, no debe proporcionar soporte técnico, promoción publicitaria, liquidación de pagos y otra asistencia.

Artículo 44 de la "Ley de Seguridad de Redes": Ningún individuo u organización puede robar u obtener información personal de otras formas ilegales, y no podrá vender o proporcionar ilegalmente información personal a otros.

Artículo 286 de la “Ley Penal”: El que, en contravención de las normas estatales, suprimiere, modificare, adicionare o interfiriere en las funciones del sistema de información computarizado, causando que el sistema de información computarizado no funcione normalmente, con graves consecuencias, deberá ser reprimido con pena privativa de libertad no mayor de cinco años o prisión penal; si las consecuencias son especialmente graves, será reprimido con pena privativa de libertad no menor de cinco años.

No hables de tecnología, solo habla de calidad. Un "cracker" que maliciosamente invade el sistema de otras computadoras y causa daños es muy vergonzoso. Internet no es un lugar fuera de la ley, y no estoy tratando de alentar la mala mentalidad de algunos amigos al popularizar el conocimiento de los piratas informáticos.

Creo que es necesario que un técnico entienda y aprenda conocimientos de hacking, porque de esta manera puede hacer frente a los riesgos de seguridad en su trabajo diario y completar el trabajo de programación y operación y mantenimiento con una alta conciencia de seguridad; por supuesto, si puede con éxito domina algunos principios y tecnología de los piratas informáticos, cuando te encuentras con un ataque, no es solo para protegerte contra la muerte, sino para atrapar al fantasma interno y luchar contra el general.

¡La tecnología en sí misma no es mala, es el mal uso de la tecnología lo que conduce al mal!

Sexto punto: intercambio de recursos de aprendizaje de hackers

1. Introducción básica cero a la seguridad de la red

Para los estudiantes que nunca han estado expuestos a la seguridad de la red, hemos preparado una hoja de ruta detallada de aprendizaje y crecimiento para usted. Se puede decir que es la ruta de aprendizaje más científica y sistemática, y no es problema para todos seguir esta dirección general.

A su vez, existen videos de apoyo para cada tramo correspondiente a la ruta de crecimiento:

Debido al espacio limitado, solo se muestra una parte de la información, debe hacer clic en el enlace a continuación para obtenerla

2. Videotutorial _

A muchos amigos no les gusta el texto oscuro, y he preparado un video tutorial para ustedes, que tiene un total de 21 capítulos, y cada capítulo es la esencia de la sección actual.

3. SRC y literatura de piratas informáticos

También se incluyen los libros y las técnicas de piratería favoritas y más preocupadas por la tecnología SRC.

Literatura técnica SRC:

Dado que la información de los piratas informáticos es un recurso confidencial , ¡ no se puede mostrar directamente aquí !

4. Información sobre las operaciones de protección de la red

Entre ellos, también se ha preparado la información correspondiente sobre la operación de protección de la red HW, ¡que puede ser equivalente al dedo de oro de la competencia!

Debido al espacio limitado, solo se muestra una parte de la información, debe hacer clic en el enlace a continuación para obtenerla