| guía | Kali Linux es un sistema operativo Linux basado en Debian "beta" creado hace casi una década. Se ha vuelto muy popular entre los piratas informáticos y los profesionales de la ciberseguridad en los últimos años. Con una dependencia cada vez mayor de la infraestructura digital y las crecientes amenazas cibernéticas, la seguridad cibernética se ha vuelto aún más importante tanto para los usuarios comunes como para las empresas. |

Los piratas informáticos éticos y los probadores de penetración juegan un papel importante en la identificación de vulnerabilidades y el fortalecimiento de la seguridad del sistema. Kali Linux es su sistema operativo preferido debido a su completo conjunto de herramientas y funciones diseñadas para pruebas y análisis de seguridad.

descripción general

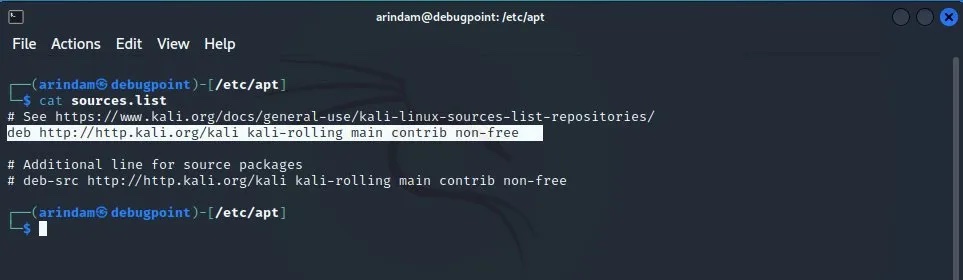

Kali Linux es mantenido por Offensive Security (una compañía estadounidense de seguridad de la información) y respaldado por miles de colaboradores en la comunidad. Sigue el desarrollo de la rama "beta" de Debian, manteniéndose al día con los últimos paquetes, brindando a los piratas informáticos los últimos módulos para trabajar.

Además, Kali Linux admite varias arquitecturas, como x86, x86-64, armel y armhf, lo que ayuda a los piratas informáticos a utilizarlo en una amplia gama de hardware.

Una de las mayores ventajas de usar esta distribución es que está disponible para múltiples plataformas tecnológicas que puedes descargar y usar. Estas son algunas de estas plataformas:

- Imágenes de instalación de 32 y 64 bits (ISO)

- Imágenes de máquinas virtuales preconstruidas

- imagen de arquitectura ARM

- Duplicación de Android para dispositivos móviles

- Imágenes Docker y LXD

- Disponible en la nube proporcionada por varios proveedores

- Imagen ISO EN VIVO de solo lectura

- Disponible en el subsistema de Windows para Linux (WSL)

por qué es popular

Potentes herramientas de prueba de penetración

Kali Linux proporciona una gran cantidad de herramientas de prueba de penetración, lo que permite a los piratas informáticos identificar y explotar vulnerabilidades. Estas herramientas incluyen escáneres de red, descifradores de contraseñas, marcos de ataque inalámbricos y herramientas de evaluación de aplicaciones web. Con tantas herramientas integradas en este sistema operativo, simplifica enormemente el flujo de trabajo de los piratas informáticos, lo que les permite concentrarse de manera efectiva en sus objetivos.

Evaluación de seguridad integral

Con esta distribución, los piratas informáticos pueden realizar una evaluación de seguridad integral de varios objetivos. Pueden simular ataques reales, analizar las debilidades del sistema y formular políticas de seguridad efectivas. El sistema operativo proporciona herramientas como escaneo de vulnerabilidades, mapeo de redes y huellas dactilares del sistema, lo que permite a los piratas informáticos evaluar el estado de seguridad del sistema de destino desde diferentes ángulos.

Análisis antiforense y respuesta a incidentes

Kali Linux también incluye herramientas para análisis forense digital y respuesta a incidentes. Los piratas informáticos pueden usar estas herramientas para investigar violaciones de seguridad, recopilar evidencia y analizar sistemas comprometidos. El sistema operativo admite la recuperación de datos, el análisis de la memoria y el análisis forense de la red, lo que facilita las investigaciones exhaustivas y ayuda en la recuperación de los sistemas comprometidos.

Auditoría de redes inalámbricas

Debido a sus debilidades inherentes, las redes inalámbricas suelen ser los principales objetivos de los piratas informáticos. Kali Linux proporciona herramientas integrales para auditar y asegurar redes inalámbricas. Los piratas informáticos pueden usar estas herramientas para identificar protocolos de encriptación débiles, descubrir redes ocultas y realizar análisis de paquetes para detectar actividad maliciosa. Esto les permite evaluar la seguridad de las redes inalámbricas y proponer estrategias de mitigación.

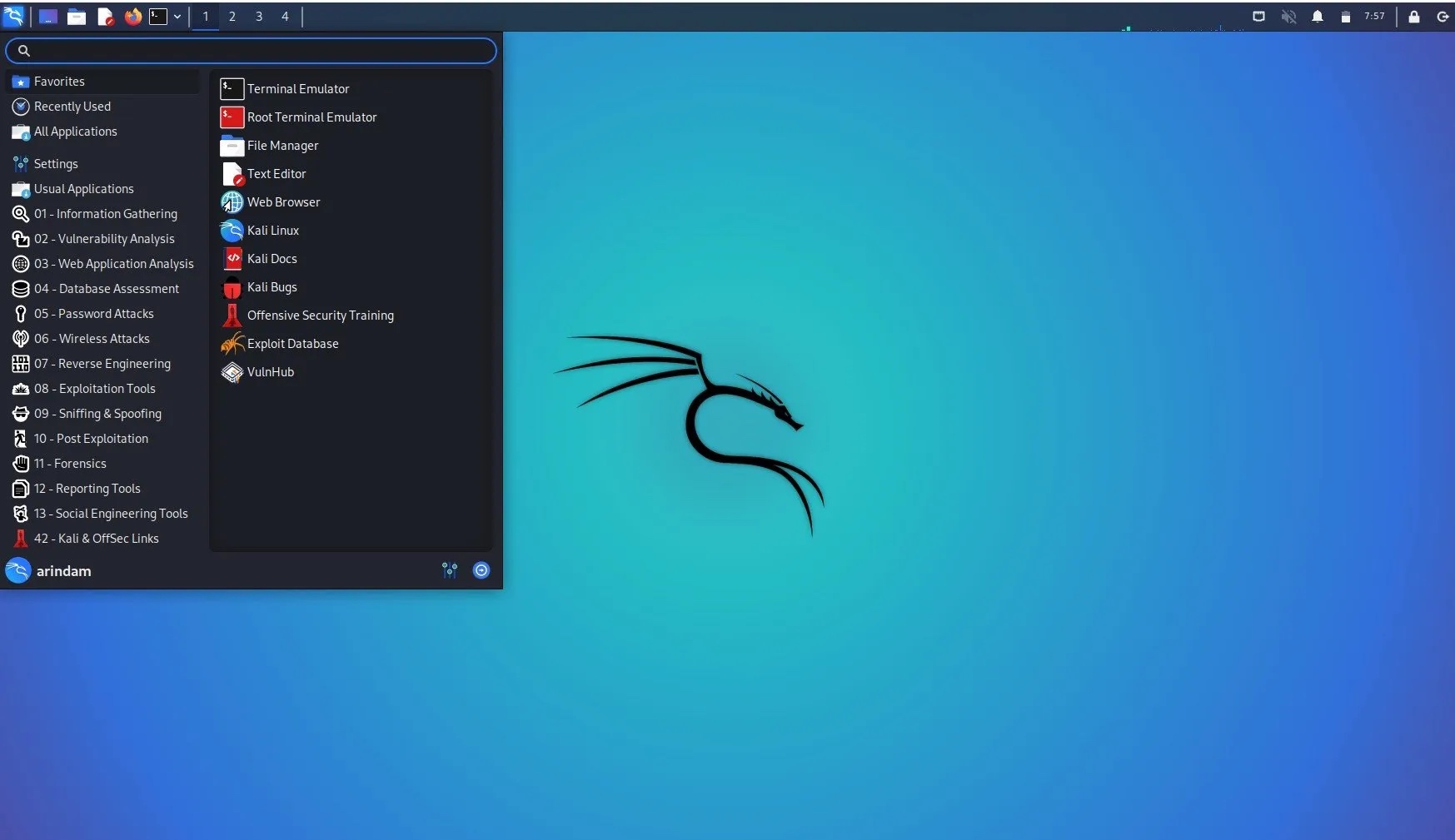

Toneladas de herramientas

Aquí hay una breve lista de algunas de las categorías de herramientas que Kali Linux proporciona de forma predeterminada (a partir de la última versión):

Recopilación de información

- Análisis de DNS

- Identificación IDS/IPS

- identificación de host activo

- Escáneres de red y puertos

- Análisis OSINT

- análisis de ruta

- análisis de pymes

- Análisis SMTP

- análisis SNMP

- Análisis SSL

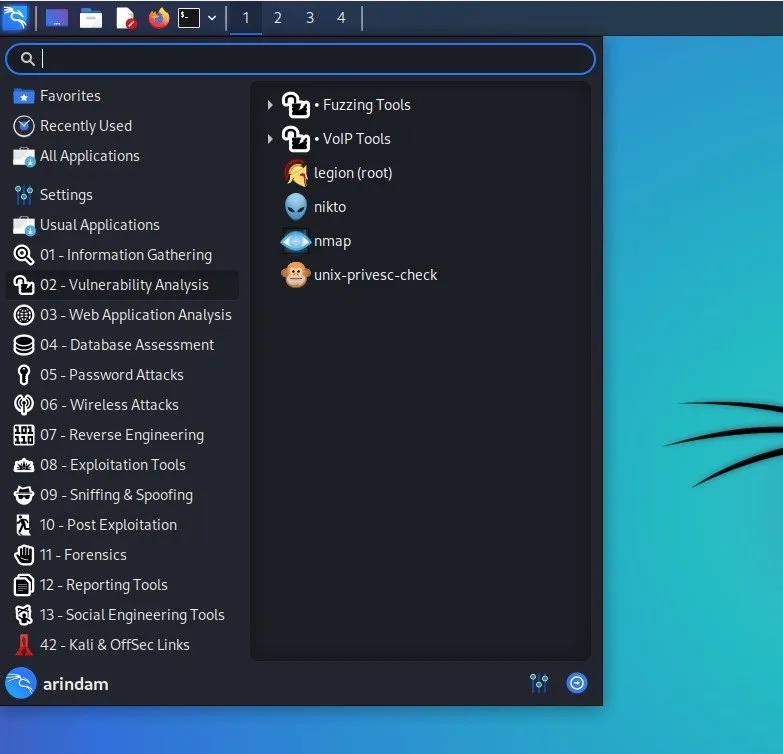

Análisis de vulnerabilidad

- herramienta de fuzzing

- Herramientas VoIP

Análisis de aplicaciones web

- CMS y marco de reconocimiento

- Proxy de aplicación web

- Rastreadores web y fuerza bruta de directorios

- Escáner de vulnerabilidades web

Evaluación de la base de datos Ataque de contraseña

del navegador de la base de datos SQLite

- Herramienta de ataque fuera de línea

- Herramienta de ataque en línea

- herramienta para pasar el hash

- Criptoanálisis y listas de cifrado

ataque a la red inalámbrica

- Herramientas inalámbricas 802.11

- Herramienta de ataque Bluetooth

herramientas de ingenieria inversa

- Sonido metálico

- caparazón NASM

usar herramientas

- metasploit

- Búsquedasploit

- Generador de carga útil de MSF

- Kit de herramientas de ingeniería social

olfateando y falsificando

- rastreador de red

- Spoofing y ataques man-in-the-middle

- después de la penetración

forense

- Herramienta anti-forense

- Herramienta de espejo forense

- Herramienta forense PDF

- Kit de detective

herramienta de informes

- Cutycapt

- Comienzo de Faraday

- Pepal

herramientas de ingenieria social

características de código abierto

Una de las principales razones por las que los piratas informáticos prefieren Kali Linux es su naturaleza de código abierto. Como sistema operativo de código abierto, Kali Linux permite a los piratas informáticos acceder y modificar el código fuente para satisfacer sus necesidades. Esto les da la libertad de personalizar el sistema y agregar sus propias herramientas o funciones. La comunidad de código abierto también participa activamente en el desarrollo y la mejora de Kali Linux para garantizar que se mantenga actualizado con las últimas tecnologías de seguridad.

Apoyo y colaboración de la comunidad

Kali Linux tiene una gran comunidad de profesionales de la seguridad, piratas informáticos y entusiastas. Esta comunidad colabora activamente para mejorar la funcionalidad del sistema operativo compartiendo conocimientos, desarrollando nuevas herramientas y brindando soporte a otros usuarios.

Los piratas informáticos que utilizan Kali Linux tienen garantizado el soporte a través de foros, tutoriales en línea y documentación impulsada por la comunidad para acceder a recursos valiosos y buscar ayuda cuando sea necesario.

El equipo también ofrece una variedad de opciones de capacitación y aprendizaje. También incluye una ruta de aprendizaje para estudiantes que deseen seguir una carrera en seguridad cibernética con certificaciones relevantes.

Personalización y flexibilidad

Otra ventaja es el alto grado de personalización y flexibilidad de Kali Linux. Los piratas informáticos pueden adaptar el sistema operativo a sus necesidades y preferencias específicas. Pueden instalar y configurar herramientas según sus requisitos, crear scripts personalizados y crear flujos de trabajo personalizados. Este nivel de personalización permite a los piratas informáticos optimizar su productividad y simplificar el proceso de prueba de penetración.

Actualizaciones y mejoras continuas

Kali Linux es un sistema operativo que se actualiza y mejora constantemente. Los desarrolladores y los miembros de la comunidad están trabajando activamente para mejorar las herramientas existentes, agregar nuevas funciones y abordar las brechas de seguridad. Estas actualizaciones aseguran que los piratas informáticos que utilizan Kali Linux tengan acceso a las últimas herramientas y técnicas, manteniéndolos a la vanguardia de los avances en ciberseguridad.

uso ético

Es importante tener en cuenta que Kali Linux está destinado a fines de pruebas de seguridad y piratería ética. Los hackers éticos utilizan sus habilidades para encontrar vulnerabilidades y sistemas seguros, no para participar en actividades maliciosas.

Kali Linux aboga por el uso responsable y legal de las herramientas de piratería, enfatizando la importancia de tener la licencia adecuada y seguir un código de ética. El sistema operativo es una poderosa herramienta para que los profesionales de la ciberseguridad mejoren la seguridad organizacional y promuevan un entorno digital más seguro.

En resumen, no use Kali Linux para fines ilegales o no autorizados.

en conclusión

Espero que esta descripción general haya presentado Kali Linux y por qué es el sistema operativo gratuito y de código abierto preferido por los profesionales de seguridad de todo el mundo. Basado en Debian, viene con miles de herramientas y fácil acceso, por lo que es una opción que vale la pena considerar para todos.