Sugerencia 1: siete niveles de hackers

Los piratas informáticos están llenos de tentaciones para muchas personas. Muchas personas pueden encontrar que este campo es como cualquier otro campo. Cuanto más profundices, más te asombrarás. El conocimiento es como un océano, y los piratas informáticos también tienen algunos niveles. Consulte el intercambio de Zhichuangyu CEO ic (un miembro del mejor equipo de hackers del mundo 0x557) de la siguiente manera:

Lengtouqing de nivel 1 [millones de personas]: saben cómo usar herramientas de seguridad, solo pueden escanear y descifrar contraseñas fácilmente

Administradores de sistemas de nivel 2 [decenas de miles de personas]: hacen un buen uso de las herramientas de seguridad, especialmente familiarizados con

el desarrollo de sistemas y redes Nivel 3 grandes empresas Personal o empresa de seguridad central Da Niu [miles de personas]: muy familiarizado con el sistema operativo, comenzó a desarrollar códigos, escribió su propio escáner Nivel 4 puede encontrar y explotar vulnerabilidades [cientos de personas]: puede encontrar

lagunas por sí mismos, encontrar 0DAY por sí mismos y Escribir Exp para explotar lagunas, hacer pruebas de protocolo en el sistema para encontrar lagunas

Nivel 5 nivel alto [menos de cien personas]: personas que defienden y construyen sistemas

Nivel 6 nivel élite [docenas a una docena personas]: tener una buena comprensión del sistema operativo

Nivel 7 en profundidad Big Niu Niu [Pocos]: Mark Zuckerberg, Albert Einstein y otras personas que cambiaron el mundo

Puedes ver, ¿en qué nivel estás ahora? Quizás se pregunte en qué nivel estoy, mi nivel no es alto y estoy en camino de buscar un gran avance. Sin embargo, también he practicado las otras dos habilidades, lo que puede permitirme hacer un avance más interesante. En cuanto a lo que es, lo siento, ¿cómo me atrevo a ser presuntuoso antes de tener éxito?

Sugerencia 2: aprende a observar

A menudo digo que Internet está lleno de tesoros y que la observación es la primera habilidad necesaria. Si eres bueno observando y resumiendo, descubrirás algunas formas más rápido, lo que te hará la vida más fácil que otras.

Sugerencia 3: círculo

En el proceso anterior, definitivamente se familiarizará con algunas identificaciones. ¿Quieres hacer algunos amigos? Muestre sus fortalezas, compartir es importante, a nadie le gusta comunicarse o trollear.

Consejo cuatro: creatividad

Mencioné antes que para ser lo suficientemente creativo, hay dos puntos clave, uno es "visión" y el otro es "enfoque". La visión es horizontal y la concentración es vertical. Los dos deben estar equilibrados, porque la energía humana es limitada (la ley de conservación de la energía). Mientras uno esté desequilibrado, ninguno existirá.

Para la mayoría de las personas, enfocar es lo más difícil, después de todo, este es un proceso inmediato de reducción de entropía, un proceso de autoorganización de la información. En serio, aceleraste el fin del universo debido a tu enfoque. En cuanto a por qué, no se ampliará aquí. En resumen, es realmente difícil concentrarse y hay que esforzarse muchas veces.

Debido a los genes egoístas, los seres humanos siempre están explotando su creatividad consciente o inconscientemente. Algo de creatividad puede cambiar el mundo, algo de creatividad puede cambiar a la familia y algo de creatividad puede cambiarte a ti mismo. Todo esto es creatividad. Cuánta creatividad necesitas depende de tus genes, de quién quieres ser.

Después de todo, hay "muy pocas" personas que pueden cambiar el mundo...

Sugerencia 5: algunos buenos recursos

Abre tu navegador y busca:

i Chunqiu, Wuyun, Zhichuangyu R&D skill table v3.0, FreeBuf, ¡suficiente!

Si estas pocas pistas no abren su visión del mundo de los hackers y no lo hacen lo suficientemente creativo, entonces es inútil preguntar más. Sugiero que realmente saborees algunos de los conocimientos que brindan, sigas las vides y gradualmente extiendas tus tentáculos al mundo. Como dije antes, aprende a observar.

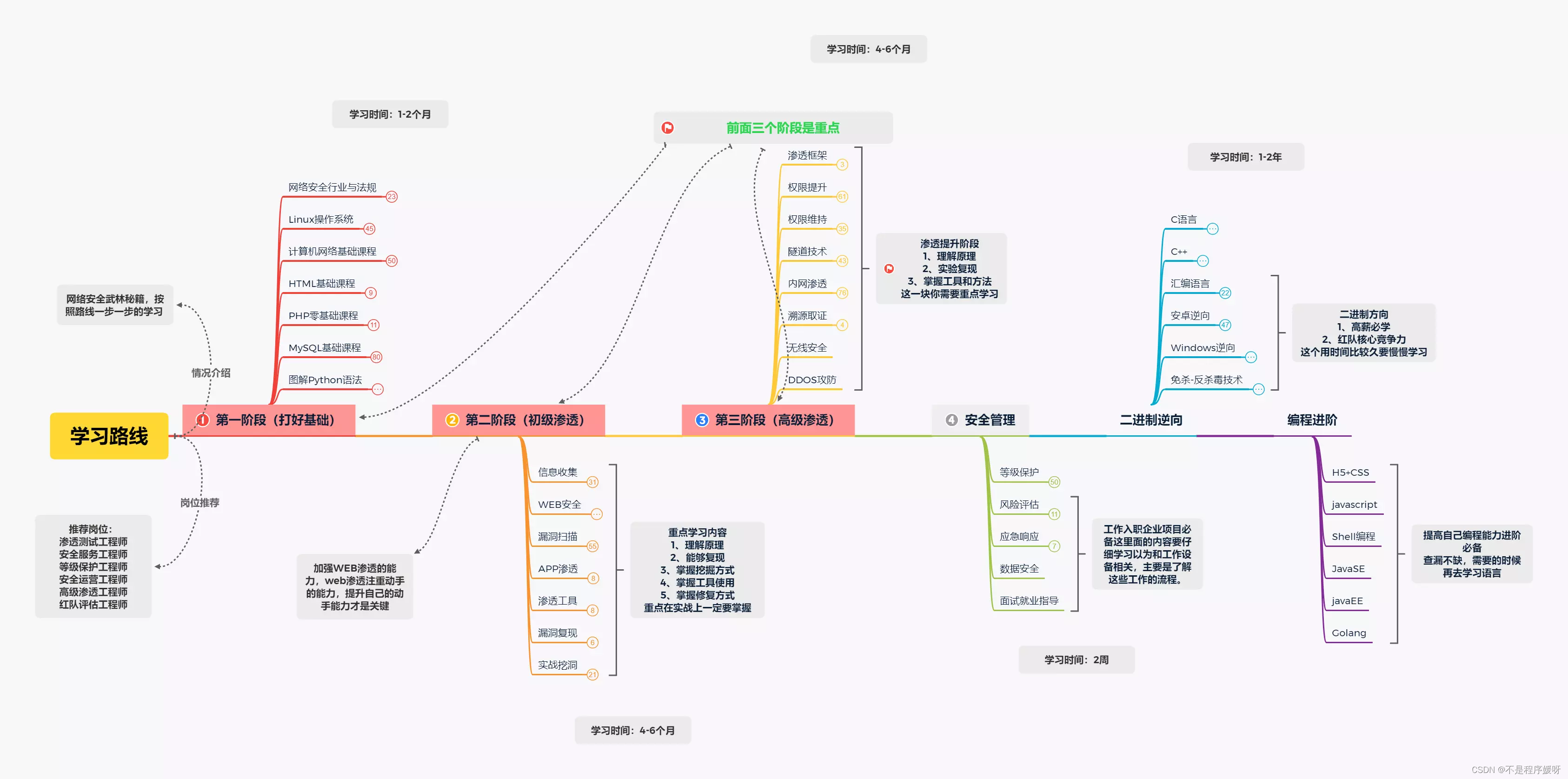

Ruta de aprendizaje del súper hacker:

El primer escenario:

Paso 1: Conceptos básicos de la computadora

Este primer paso, de hecho, tiene poco que ver con la seguridad de la red, pero es una habilidad básica que cualquier persona que ingrese al campo de TI debe dominar. Los siguientes cinco cursos principales nos los enseñaron profesores universitarios en ese entonces. No importa en qué dirección técnica se encuentre, lo mejor es aprender bien la tecnología. Ahora parece que todavía no está desactualizada:

- Red de computadoras

- Principios de composición por computadora.

- Sistema operativo

- Algoritmos y estructuras de datos

- datos

De hecho, cada uno de estos cursos tiene su propio universo, y básicamente no se puede dominar en un solo estudio, pero junto con la carrera de cada uno, las diferentes etapas técnicas tendrán diferentes entendimientos y sentimientos. Para el aprendizaje específico, se recomienda referirse al desarrollo ágil y continuar iterando: tener una comprensión aproximada** -> tener una mayor comprensión -> comprender a fondo -> revisar el pasado para aprender lo nuevo. **No se preocupe por aprender todo un curso antes de pasar al siguiente.

Paso 2: capacidad de programación

Después de tener algunas de las habilidades básicas anteriores, es hora de comenzar a escribir algunos códigos y perfeccionar sus habilidades de programación. Los siguientes tres son los idiomas que los profesionales de la industria de la seguridad pueden dominar mejor:

- Script de shell : domine los comandos de Linux de uso común, sea capaz de escribir scripts de shell simples y maneje algunos asuntos simples.

- Lenguaje C (C++ opcional) : El lenguaje C no tiene características complicadas. Es el ancestro de los lenguajes de programación modernos. Es adecuado para escribir software de bajo nivel y también puede ayudarlo a comprender el conocimiento de la computadora, como la memoria, los algoritmos y el funcionamiento. sistemas Se recomienda aprenderlo.

- Python : el lenguaje C lo ayuda a comprender la capa inferior, y Python lo ayuda a escribir software funcional como red, rastreador, procesamiento de datos y procesamiento de imágenes. Es un lenguaje de programación que los programadores, especialmente los hackers, aman mucho y tienen que aprender.

Paso 3: experiencia de seguridad primero

Con la base de los dos pasos anteriores, es hora de ponerse en contacto con algunas tecnologías de seguridad de red. En esta etapa, no se rodee a sí mismo y solo aprenda tecnologías en una dirección determinada. En esta etapa, mi sugerencia es: pero al incursionar, vea el pasado. Ataque de protocolo de red, ataque de servicio web, seguridad del navegador, ataque de vulnerabilidad, crackeo inverso, desarrollo de herramientas, etc., para saber qué es, descubrir sus propios intereses en el proceso y familiarizarse con varios campos de la seguridad de la red. La tecnología tiene una comprensión preliminar.

Paso 4: divide la dirección

En el tercer paso, descubra lentamente sus puntos de interés, ya sea que le guste desarrollar varias herramientas, o le guste entrar en sitios web, o si está obsesionado con los ataques informáticos... En este momento, puede pensar en su dirección futura y luego concentrarse. Comience a enfocarse en esta dirección y continúe cultivándose profundamente a través de las tecnologías en las direcciones respectivas en el mapa mental anterior y conviértase en un maestro en un campo determinado.

También clasifiqué algunos materiales de aprendizaje y notas para ti, la mayoría de los cuales son bastante buenos, ¡espero que te sean útiles!

La segunda etapa: operación práctica.

1. SRC minero

El propósito de cavar SRC es principalmente poner en práctica las habilidades. La mayor ilusión de aprender seguridad en redes es sentir que lo sabes todo, pero cuando se trata de cavar agujeros, no puedes hacer nada. SRC es una muy buena oportunidad. para aplicar habilidades.

2. Aprenda de las publicaciones de intercambio técnico (tipo de minería de vulnerabilidades)

Mire y aprenda todas las publicaciones de minería de día 0 en los últimos diez años, y luego cree un entorno para reproducir las lagunas, piense y aprenda el pensamiento de excavación del autor y cultive su propio pensamiento penetrante.

3. Práctica de campo

Construya un campo de tiro usted mismo o vaya a un sitio web de campo de tiro gratuito para practicar. Si tiene las condiciones, puede comprarlo o postularse a una institución de entrenamiento confiable. Generalmente, hay ejercicios de campo de tiro de apoyo.

Fase 3: Participar en competencias CTF u operaciones HVV

Recomendado: Competencia CTF

CTF tiene tres puntos:

【1】Una posibilidad cercana al combate real. Ahora la ley de seguridad de la red es muy estricta, a diferencia de antes, todos pueden perder el tiempo

[2] Los temas se mantienen al día con las fronteras de la tecnología, pero muchos libros van a la zaga

【3】Si eres estudiante universitario, te será de gran ayuda para encontrar trabajo en el futuro.

Si quieres jugar una competencia CTF, ve directamente a las preguntas de la competencia, si no entiendes las preguntas de la competencia, ve a la información de acuerdo a lo que no entiendes

Recomendado: HVV (protección de red)

HVV tiene cuatro puntos:

[1] También puede ejercitarlo mucho y mejorar sus propias habilidades. Lo mejor es participar en la acción HVV que se lleva a cabo todos los años.

【2】Podrá conocer a muchos peces gordos en el círculo y expandir su red

【3】El salario de HVV también es muy alto, por lo que puedes ganar mucho dinero si participas.

[4] Al igual que la competencia CTF, si eres estudiante universitario, también será muy útil para encontrar un trabajo en el futuro.

Seguridad y foros comunes de Internet

- Foro de Kanxue

- clase de seguridad

- vaca de seguridad

- Referencia interna de seguridad

- Liga Verde

- comunidad profética

- Alianza XCTF

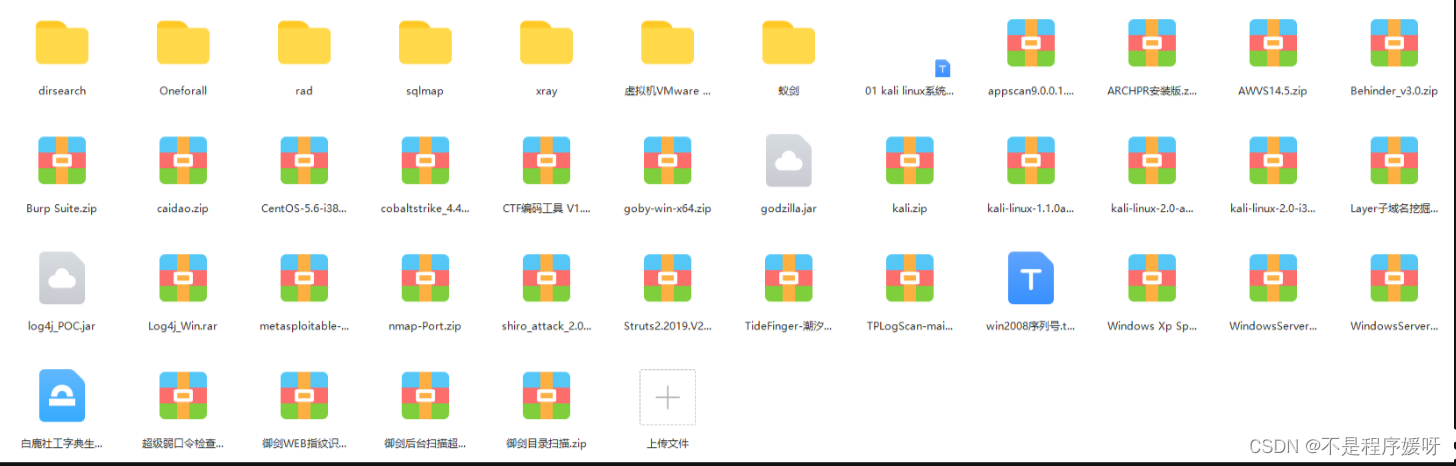

También he recopilado información de seguridad de la red para usted a continuación. Si no quiere encontrarlos uno por uno, puede consultar esta información.

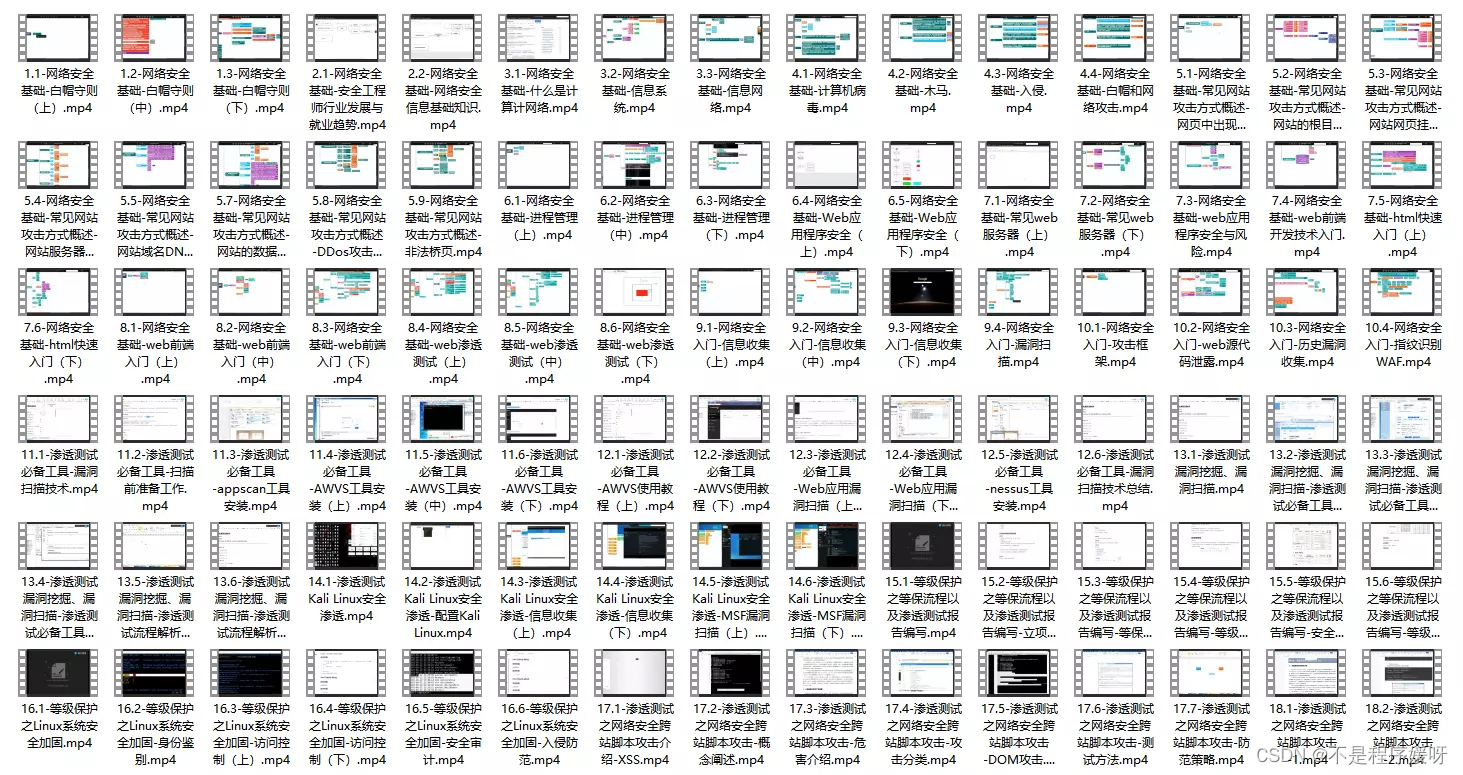

videotutorial

Documentación técnica HVV

equipo de piratas informáticos

epílogo

La ciberseguridad es un tema crítico en la sociedad actual. Con el rápido desarrollo de la ciencia y la tecnología, la red ha penetrado en todos los aspectos de nuestras vidas, brindándonos una gran comodidad y oportunidades. Sin embargo, también existen varios riesgos y amenazas en la red, como ataques de piratas informáticos, fuga de datos, etc. Por lo tanto, aprender conocimientos de seguridad en redes se ha convertido en un problema al que todos deben prestar atención y prestar atención.

Declaración especial:

¡Este tutorial es un intercambio puramente técnico! ¡El propósito de este tutorial no es de ninguna manera proporcionar soporte técnico para aquellos con malas intenciones! ¡Tampoco asume la responsabilidad solidaria derivada del mal uso de la tecnología! El propósito de este tutorial es maximizar la atención de todos a la seguridad de la red y tomar las medidas de seguridad correspondientes para reducir las pérdidas económicas causadas por la seguridad de la red. ! ! !

Se cargó esta versión completa de los materiales de aprendizaje de seguridad en línea. Si lo necesita, puede escanear el código QR de la certificación oficial de CSDN a continuación en WeChat para obtenerlo de forma gratuita [garantizado 100% gratis]