Haga clic en ↑ para seguir y agregar a favoritos , ¡este blog le brindará maravillosos conocimientos compartidos de forma gratuita ! ¡Hay una sorpresa! !

En una computadora, el bus del sistema se usa para (1) conexiones.

(1) A. Interfaz y periféricos

B. Unidades aritméticas, controladores y registros

C. CPU, memoria principal y componentes periféricos

D. Controlador DMA y controlador de interrupción

En el sistema de almacenamiento de tres niveles que consta de caché, memoria principal y disco duro, la CPU necesita leer datos al ejecutar instrucciones, luego la dirección de datos emitida por el controlador DMA y la CPU es (2).

(2) A. Dirección de caché

B. Dirección física de la memoria principal

C. La dirección de sector del disco duro

D. Dirección virtual

Asumiendo que los bits de información son 8 bits, y usando el código Hamming para encontrar y corregir el error de 1 bit, el número de bits de verificación es al menos (3).

(3) A. 1 B. 2 C. 4 D. 8

El vector de interrupción proporcionado es (4).

(4) A. La dirección del dispositivo de la fuente de interrupción

B. La dirección de entrada de la rutina de servicio de interrupción

C. La dirección inicial de los datos transferidos

D. La dirección del punto de interrupción del programa principal

En los sistemas informáticos, los números de punto fijo a menudo se representan mediante un código de complemento. En la siguiente descripción sobre la representación del código de complemento, el error es (5).

(5) A. La representación del complemento cero es única

B. Puede convertir la operación de resta en operación de suma

C. El bit de signo puede participar en la operación junto con el bit de valor

D. La correspondencia con el valor verdadero es simple e intuitiva

Suponiendo que la canalización de instrucciones divide la ejecución de una instrucción en tres etapas: obtención, análisis y ejecución, se sabe que el tiempo de obtención es 2 ns, el tiempo de análisis es 2 ns y el tiempo de ejecución es 1 ns, entonces el tiempo requerido para ejecutar 1000 instrucciones es (6 ).

(6) A. 1004ns B. 1998ns C. 2003ns D. 2008ns

En el modelo de referencia OSI, la capa responsable de comprimir y cifrar los mensajes de la capa de aplicación es (7).

(7) A. Capa de transporte B. Capa de sesión C. Capa de presentación D. Capa de aplicación

En el sistema PKI, las aplicaciones HTTPS se implementan mediante SSL/TSL. El método utilizado para cifrar los mensajes HTTP entre el navegador y el servidor es (8), y las consecuencias si se revoca el certificado del servidor son (9).

(8) A. La clave pública de la otra parte + cifrado de clave pública

B. Clave pública local + cifrado de clave pública

C. Clave de sesión + cifrado de clave pública

D. Clave de sesión + cifrado simétrico

(9) A. El servidor no puede realizar el cifrado y descifrado

B. El servidor no puede realizar la firma

C. El cliente ya no puede confiar en el servidor

D. El cliente no puede enviar información cifrada al servidor

Cuál de las siguientes afirmaciones sobre las funciones del sistema de prevención de intrusiones es incorrecta es (10).

(10) A. Supervisar y analizar las actividades de red del usuario y del sistema

B. Hacer coincidir la base de datos de firmas para identificar el comportamiento conocido de ataques a la red

C. Sistema de detección de intrusos de enlace para bloquear ataques a la red

D. Detectar comportamientos de host zombie como botnet y control de caballos de Troya

Los cortafuegos de aplicaciones web no protegen eficazmente (11) .

(11) A. Descifrado por fuerza bruta de la contraseña de inicio de sesión

B. Registro malicioso

C. Robot que captura boletos

D. Malware

En los derechos de autor (12), el plazo de protección es ilimitado.

(12) A. Derecho de publicación B. Derecho de distribución C. Derecho de exhibición D. Derecho de autoría

La principal forma de proteger la propiedad intelectual del software informático frente a infracciones a nivel internacional es implementar (13).

(13) A. Ley de Contratos B. Ley de Propiedad C. Ley de Derechos de Autor D. Ley Penal

Entre las siguientes afirmaciones sobre los derechos de autor de los programas informáticos, la incorrecta es (14).

(14) A. El propietario de los derechos de autor del software puede autorizar a otros a ejercer sus derechos de autor del software y tiene derecho a recibir una remuneración.

B. Los propietarios de derechos de autor de software pueden transferir la totalidad o parte de sus derechos de autor de software y tienen derecho a recibir una remuneración.

C. Si los derechos de autor del software pertenecen a una persona física, después de la muerte de la persona física, dentro del período de protección de los derechos de autor del software, el heredero puede heredar todos los derechos de autor del software.

D. Para aprender e investigar las ideas y los principios de diseño contenidos en el software, utilice el software mediante la instalación, visualización, transmisión o almacenamiento del software, etc., sin el permiso del propietario de los derechos de autor del software y sin pagarle una remuneración.

En la siguiente declaración sobre el procesamiento básico de los gráficos de flujo de datos, (15) es incorrecta.

(15) A. Para cada procesamiento básico, debe haber una especificación de procesamiento

B. La especificación de procesamiento debe describir las reglas de procesamiento que transforman el flujo de datos de entrada en el flujo de datos de salida.

C. Las especificaciones de procesamiento deben proporcionar los detalles del procesamiento.

D. Los árboles de decisión y las tablas de decisión se pueden usar para representar las especificaciones de procesamiento

Cuál de las siguientes afirmaciones sobre los buenos principios de diseño de software es incorrecta es (16).

(16) A. Modularidad

B. Mejorar la independencia del módulo

C. Centralización

D. Aumentar el nivel de abstracción

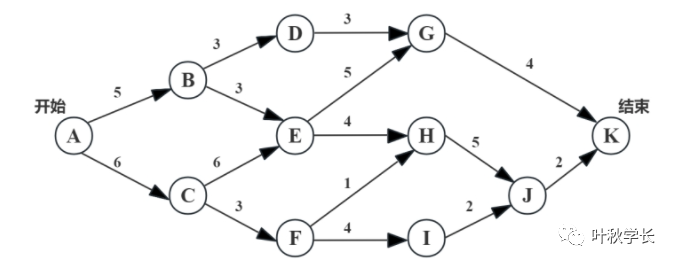

La siguiente figura es un gráfico de actividad de un proyecto de software, donde los vértices representan los hitos del proyecto y los bordes que conectan los vértices representan las actividades contenidas, luego el hito (17) está en la ruta crítica y la longitud de la ruta crítica es ( 18).

(17) A. B B. E C. G D. I

(18) A. 15 B. 17 C. 19 D. 23

Hay (19) vías de comunicación en un equipo de desarrollo de 8 miembros.

(19) A. 64 B. 56 C. 32 D. 28

Al evaluar la expresión booleana "a o ((b < c) y d)", se puede realizar un cálculo de cortocircuito cuando (20).

(20) A. a es verdadera B. b es verdadera C. c es verdadera D. d es verdadera

Suponiendo que la fórmula regular s = (0 | 10)*, entonces la característica de la fuente de caracteres en el conjunto regular descrito por ella es (21) .

(21) A. La longitud debe ser un número par

B. La longitud debe ser un número impar

C. 0 no puede aparecer consecutivamente

D. 1 no puede aparecer consecutivamente

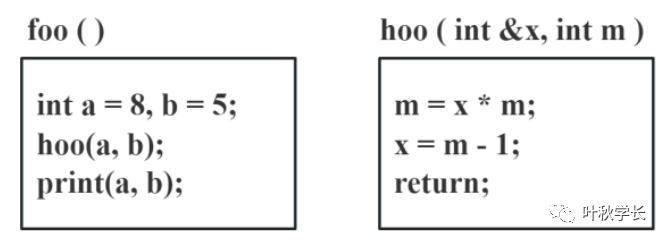

Suponga que las definiciones de las funciones foo y hoo son como se muestra en la figura a continuación, llame a la función hoo en la función foo, el primer parámetro de hoo adopta el método de paso de referencia (llamada por referencia) y el método del segundo parámetro que pasa valor (llamada por valor), luego print(a, b) en la función foo generará (22).

(22) A. 8, 5 B. 39, 5 C. 8, 40 D. 39, 40

Un sistema de gestión de archivos utiliza un mapa de bits para registrar el uso del disco. Si la longitud de palabra del sistema informático es de 64 bits, la capacidad del disco es de 512 GB y el tamaño del bloque físico es de 4 MB, entonces el tamaño del mapa de bits es de (23) palabras.

(23) A. 1024 B. 2048 C. 4096 D. 9600

La programación de disco se divide en dos tipos: programación de movimiento de brazo y programación de rotación En el algoritmo de programación de movimiento de brazo, (24) el algoritmo puede cambiar la dirección de funcionamiento del brazo móvil en cualquier momento.

(24) A. Escaneo unidireccional y orden de llegada

B. Programación de ascensores y tiempo de búsqueda más corto primero

C. Programación de ascensores y prioridad de tiempo de búsqueda más breve

D. Primero en llegar, primero en servir y menor tiempo de búsqueda primero

En un sistema operativo compatible con subprocesos múltiples, suponiendo que el proceso P crea los subprocesos T1, T2 y T3, entonces (25) .

(25) A. El segmento de código de este proceso no puede ser compartido por T1, T2 y T3

B. Las variables globales del proceso solo pueden ser compartidas por T1

C. Los punteros de pila de T1, T2 y T3 en este proceso no se pueden compartir

D. El puntero de pila de T1 en este proceso puede ser compartido por T2 y T3

Los gráficos predecesores para los procesos P1, P2, P3, P4, P5 y P6 se muestran a continuación.

Si se utilizan operaciones PV para controlar la ejecución concurrente de los procesos P1, P2, P3, P4, P5 y P6, es necesario configurar los semáforos S1, S2, S3, S4, S5, S6, S7 y S8, y el valor inicial valores de los semáforos S1~S8 Los valores son todos iguales a cero. Durante la ejecución del proceso de P1~P6 a continuación, el ① vacío y el ② vacío deben ser (26) respectivamente, el ③ vacío y el ④ vacío deben ser (27) respectivamente, el ⑤ vacío y el ⑥ vacío deben ser (28) respectivamente.

(26) A. P(S1)P(S2) y V(S3)V(S4)

B. P(S1)P(S2) y V(S1)V(S2)

C. V(S3)V(S4) y P(S1)P(S2)

D. V(S3)V(S4) y P(S2)P(S3)

(27) A. V(S5) y P(S4)P(S5)

B. V(S3) y P(S4)V(S5)

C. P(S5) y V(S4)V(S5)

D. P(S3) y P(S4)P(S5)

(28) A. V(S6) suma V(S8)

B. P(S6) y P(S7)

CP (S6) y V (S8)

D. P(S8) y P(S8)

Cuál de las siguientes afirmaciones sobre las ventajas del modelo incremental es incorrecta es (29).

(29) A. Capaz de presentar un sistema de producto utilizable en poco tiempo

B. Puede hacer que los usuarios se familiaricen con el sistema lo antes posible

C. Las funciones de alta prioridad se entregan primero, y estas funciones recibirán más pruebas

D. El diseño del sistema es más fácil

En el siguiente método de desarrollo ágil, (30) use el método iterativo, llame a un período corto de iteración (como 30 días) un sprint e implemente el producto de acuerdo con la prioridad del requisito.

(30) A. Programación extrema (XP)

B. Método de cristal (Cristal)

C. Método de búsqueda paralela (Scrum)

D. Desarrollo de software adaptativo (ASD)

Si el módulo A transmite información al módulo B a través de parámetros de control, se determina qué parte de la sentencia del módulo B se ejecuta. Entonces el tipo de acoplamiento de estos dos módulos es (31) acoplamiento.

(31) A. Datos B. Marca C. Control D. Público

Las reglas para implementar el diseño para la portabilidad en el diseño no incluyen (32).

(32) A. Diseño separado de programas relacionados con dispositivos y programas independientes de dispositivos

B. Hay funciones dedicadas para entornos específicos disponibles

C. Usar un lenguaje de programación independiente de la plataforma

D. No utilice bibliotecas de clases que dependan de una determinada plataforma

¿Cuál de las siguientes afirmaciones sobre las ventajas del estilo arquitectónico del software de filtro de tubería es incorrecta es (33).

(33) A. Los componentes tienen buenas características de alta cohesión y bajo acoplamiento

B. Reutilización de software de soporte

C. Admite la ejecución en paralelo

D. Adecuado para aplicaciones de procesamiento interactivo

En el siguiente diagrama de flujo, se requieren al menos (34) casos de prueba para cubrir todas las rutas. La complejidad del programa se calcula por el método de McCabe como (35).

(34) A. 3 B. 4 C. 5 D. 6

(35) A. 2 B. 3 C. 4 D. 5

Después de que el sistema de software se entrega al usuario, para hacer que la interfaz de usuario sea más amigable y mejorar la salida gráfica del sistema, este comportamiento pertenece al (36) mantenimiento del acoplamiento.

(36) A. Correctivo B. Adaptativo C. Mejorado D. Preventivo

El sistema de gestión del rendimiento de los estudiantes se desarrolla utilizando métodos orientados a objetos, y el nombre del estudiante, el género, la fecha de nacimiento, los resultados del examen final y las operaciones para verificar las calificaciones están todos (37) en el objeto del estudiante. En el sistema se definen diferentes clases y los objetos de diferentes clases se comunican a través de (38).

(37) A. Encapsulación B. Herencia C. Polimorfismo D. Información

(38) A. Herencia B. Polimorfismo C. Mensaje D. Sobrecarga

Cuando se prueba un sistema desarrollado con métodos orientados a objetos, generalmente se prueba desde diferentes niveles. Cada método definido en una clase de prueba pertenece a una capa (39).

(39) A. Algoritmo B. Clase C. Plantilla D. Sistema

En el diseño de sistemas orientados a objetos, si se reutiliza una clase en un paquete, entonces todas las clases en el paquete deben reutilizarse, lo cual pertenece al principio de (40).

(40) A. Cierre común B. Reutilización común C. Abrir-cerrar D. Separación de interfaz

La siguiente descripción sobre el diagrama de secuencia UML es (41), y el posible orden de ejecución de los mensajes en el diagrama UML que se muestra en la figura siguiente es (42).

(41) A. Servicios visibles desde el exterior proporcionados por el sistema en el contexto de su entorno circundante

B. Un conjunto de objetos a la vez y las relaciones entre ellos

C. Flujo de una actividad a otra dentro del sistema

D. Interacciones entre objetos organizados en orden de tiempo

(42) A. a→b→c→a→b

Antes de Cristo

C. a→b→a→b→c

D. a→b→c→a→b→c

El diagrama de paquete UML muestra las unidades organizativas descompuestas por el propio modelo y sus dependencias.En el siguiente enunciado sobre el diagrama de paquete, el incorrecto es (43).

(43) A. Puede tener clases, componentes de interfaz, nodos

B. Un elemento puede ser propiedad de varios paquetes

C. Un paquete puede anidar otros paquetes

D. Los elementos de un paquete no pueden tener el mismo nombre

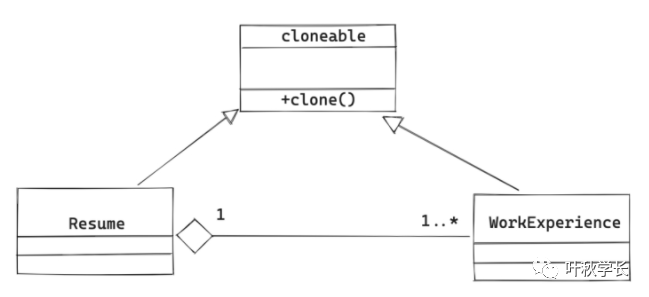

En un sistema de contratación, se requiere realizar la función de generar automáticamente hojas de vida de trabajo. El contenido básico de un currículum incluye el nombre, el sexo, la edad y la experiencia laboral del solicitante de empleo. Espere que el historial de trabajo sea diferente en cada currículum y minimice la duplicación de código en el programa. Para este requisito, diseñe el diagrama de clases que se muestra a continuación. El diseño adopta el patrón (44), el ejemplo xx especifica el tipo de objeto que se creará, declara una interfaz para copiarse a sí mismo y crea nuevos objetos copiando estos objetos WorkExperience de Resume xx. Este patrón pertenece al patrón (45).

(44) A. Soltero

B. Fábrica Abstracta (Fábrica Abstracta)

C. Constructor

D. Prototipo

(45) A. Híbrido B. Conductual C. Estructural D. Creacional

Una empresa de viajes quiere desarrollar un sistema de software, lo que requiere que pueda lanzar diferentes paquetes de precios de viajes según temporadas, días festivos, etc., como descuentos fuera de temporada, precios únicos, etc. Lograr este requisito se ajusta al patrón de (46) cuya intención principal es (47).

(46) A. Modo de estrategia (Estrategia)

B. Estado (Estado)

C. Observador (Observador)

D. Comando (Comando)

(47) A. Encapsular una solicitud como un objeto, para que el cliente pueda ser parametrizado con diferentes solicitudes

B. Cuando cambia el estado de un objeto, los objetos que dependen de él son notificados y actualizados automáticamente

C. Permite que un objeto cambie su comportamiento cuando cambia su estado interno

D. Definir una serie de algoritmos, encapsularlos uno por uno y hacerlos intercambiables

Python usa el método original de (48) para obtener el tipo de un objeto.

(48) A. str() B. tipo() C. id() D. objeto()

En el lenguaje Python, la declaración x = (49) no puede definir una tupla.

(49) A. (1, 2, 1, 2) B. 1, 2, 1, 2 C. tupla() D. (1)

En la afirmación sobre el lenguaje Python, (50) es incorrecta.

(50) A. La declaración for se puede usar en secuencias (como listas, tuplas y cadenas) para acceso iterativo

B. Las declaraciones Else se pueden agregar después de estructuras de bucle como for y while

C. La estructura de selección se puede representar mediante sentencias if...else y switch...case

D. Admite bucles anidados

En el proceso de desarrollo del sistema de aplicación de base de datos, los desarrolladores deben proteger la complejidad del sistema del usuario a través de la abstracción en la capa de visualización y el nivel lógico, y simplificar el proceso de interacción entre el usuario y el sistema. El error es (51) .

(51) A. La capa de vista es el nivel más alto de abstracción

B. La capa lógica tiene un nivel de abstracción más bajo que la capa de vista.

C. La capa física es el nivel más bajo de abstracción

D. La capa física es un nivel de abstracción más alto que la capa lógica

Dado un esquema relacional R(U, F), donde U es un conjunto de atributos y F es un conjunto de funciones sobre U, lo que pertenece a la ley reflexiva es (52).

(52) A. Si Y∈X∈U, entonces X→Y está implícito en F

B. Si X→Y, Y→Z, entonces X→Y está implícito en F

C. Si X→Y, Z∈Y, entonces X→Z está implícito en F

D. Si X→Y, X→Z, entonces X→YZ está implícito en F

Dado un esquema relacional R(U, F), U = { A, B, C, D } y un conjunto de dependencias funcionales F = { AB→C, CD→B }. Esquema relacional R (53), el número de atributos principales y atributos no principales son (54) respectivamente.

(53) A. Solo hay 1 palabra clave candidata ACB

B. Solo hay una palabra clave candidata BCD

C. Hay 2 palabras clave candidatas ABD y ACD

D. Hay 2 palabras clave candidatas ACB y BCD

(54) A. 4 y 0 B. 3 y 1 C. 2 y 2 D. 1 y 3

Si el permiso de inserción de la tabla Estudiantes se otorga al usuario Usuario1, y se permite otorgar este permiso a otros, entonces la instrucción SQL correcta es la siguiente: GRANT (55) TABLE Estudiantes TO Usuario1 (56).

(55) A. INSERTAR B. INSERTAR EN C. ACTUALIZAR D. ACTUALIZAR EN

(56) A. PARA TODOS B. PÚBLICO

C. CON OPCIÓN DE SUBSIDIO D. CON OPCIÓN DE CHEQUE

Cuando se usa la pila para evaluar la expresión aritmética 10 * (40 – 30 / 5) + 20, la capacidad de la pila (inicialmente vacía) para almacenar los operandos es de al menos (57) para cumplir con el almacenamiento temporal de los operandos en la expresión O requisitos de resultado de operación.

(57) A. 2 B. 3 C . 4 D. 5

Hay 5 caracteres y los códigos de Huffman se construyen para ellos de acuerdo con su frecuencia de uso. (58) no es posible en los siguientes esquemas de codificación.

(58) R. { 111, 110, 101, 100, 0 }

B. { 0000, 0001, 001, 01, 1 }

C {11, 10, 01, 001, 000}

D. { 11, 10, 011, 010, 000 }

Suponiendo que el grafo dirigido G tiene n vértices y e arcos y está almacenado en una lista de adyacencia, la complejidad temporal del recorrido en anchura es (59) .

(59) A.O(n + e)

B. O (n ^ 2)

C.O(e^2)

Hecho)

Al realizar una búsqueda binaria (binary search) en una lista ordenada, la secuencia de palabras clave a comparar no puede ser (60).

(60) A 42, 61, 90, 85, 77

B 42, 90, 85, 61, 77

C 90, 85, 61, 77, 42

D. 90, 85, 77, 61, 42

Suponga que en un bosque compuesto por tres árboles, el número total de nodos en el primer árbol, el segundo árbol y el tercer árbol son n1, n2 y n3 respectivamente. Convierta el bosque en un árbol binario, luego el subárbol derecho del árbol binario contiene (61) nodos.

(61) A. n1 B. n1 + n2 C. n3 D. n2 + n3

Para clasificar un conjunto de datos, se requiere que la complejidad temporal del algoritmo de clasificación sea O(nlgn) y que la clasificación sea estable, entonces se puede usar (62). algoritmo. Si se requiere que la complejidad temporal del algoritmo de clasificación sea O(nlgn), y se realiza sobre los datos originales, es decir, la complejidad espacial es O(1), entonces se puede usar (63). algoritmo.

(62) A. Clasificación por inserción directa

B. Clasificación en montón

C. Clasificación rápida

D. Combinar clasificación

(63) A. Clasificación por inserción directa

B. Clasificación en montón

C. Clasificación rápida

D. Combinar clasificación

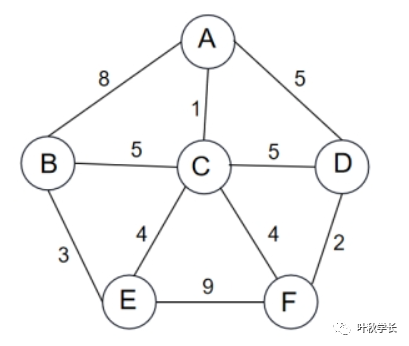

El algoritmo de Kruskal se usa para resolver el árbol de expansión mínimo en la figura a continuación, y la estrategia de diseño del algoritmo adoptada es (64). El peso del árbol de expansión mínimo es (65).

(64) A. Divide y vencerás

B. Programación dinámica

C. Método codicioso

D. Retroceder

(65) A. 14 B. 16 C. 20 D. 32

El protocolo de control para www es (66).

(66) A. FTP B. HTTP C. SSL D. DNS

(67) se usa comúnmente en los sistemas operativos Linux. Como servidor web, su directorio web predeterminado es (68) .

(67) A. IIS B. Apache

C NFS

D. MYSQL

(68) A. /etc/httpd

B. /var/log/httpd

C. /etc/casa

D. /inicio/httpd

El protocolo de la capa de transporte para SNMP es (69).

(69) A.UDP

B TCP

C PI

D. MCI

Cierta computadora no puede abrir ninguna página web, pero el software de chat instantáneo de Internet funciona normalmente. La falla puede ser causada por (70).

(70) A. Error de configuración de la dirección IP

B. Error de configuración de DNS

C. Fallo de la tarjeta de red

D. Fallo de enlace

Las soluciones de desarrollo de software de código bajo y sin código han surgido como alternativas viables y convenientes al proceso de desarrollo tradicional.

Low-code es un enfoque de desarrollo rápido de aplicaciones (RAD) que permite la generación automatizada de código a través de (71) bloques de construcción como interfaces de menú desplegable y de arrastrar y soltar. Esto (72) permite a los usuarios de código bajo centrarse en el diferenciador en lugar del denominador común de la programación. Low-code es un término medio equilibrado entre la codificación manual y sin código, ya que sus usuarios aún pueden agregar código sobre el código generado automáticamente.

Sin código también es un enfoque RAD y, a menudo, se trata como un subconjunto del enfoque de desarrollo de bajo código modular plug-and-play. Mientras que en low-code los desarrolladores realizan algunos controles en forma de secuencias de comandos o codificación manual, no-code tiene un enfoque completamente (73), con una dependencia del 100 % de las herramientas visuales.

Una plataforma de aplicaciones de código bajo (LCAP), también llamada plataforma de desarrollo de código bajo (LCDP), contiene un entorno de desarrollo integrado (IDE) con (74) características como API, plantillas de código, módulos complementarios reutilizables y conectores gráficos para automatizar un porcentaje significativo del proceso de desarrollo de aplicaciones. Los LCAP suelen estar disponibles como soluciones de plataforma como servicio (PaaS) basadas en la nube.

Una plataforma de código bajo funciona según el principio de reducir la complejidad mediante el uso de herramientas y técnicas visuales como el modelado de procesos, donde los usuarios emplean herramientas visuales para definir flujos de trabajo, reglas comerciales, interfaces de usuario y similares. Detrás de escena, el flujo de trabajo completo se convierte automáticamente en código. Los LCAP son utilizados predominantemente por desarrolladores profesionales para automatizar los aspectos genéricos de la codificación para redirigir el esfuerzo en la última milla de (75).

(71) A. visual B. basada en componentes C. orientada a objetos D. estructural

(72) A. bloque B. automatización C. función D. método

(73) A. moderno B. sin intervención C. genérico D. sin mano de obra

(74) A. reutilizable B. integrado C. existente D. bien conocido

(75) A. entrega B. automatización C. desarrollo D. éxito

Examen Nacional de Cualificación Técnica Profesional (Nivel) de Tecnología Informática y Software

En la primera mitad de 2023, diseñador de software, prueba de la tarde

(150 minutos en total de 14:00 a 16:30)

| Por favor llene la hoja de respuestas correctamente de acuerdo a los siguientes requisitos |

1. Complete el nombre de su provincia, región autónoma, municipio directamente bajo el gobierno central o ciudad bajo planificación estatal separada en el lugar designado en la hoja de respuestas.

2. Completar el número de boleto de admisión a la prueba, fecha de nacimiento y nombre en el lugar designado en la hoja de respuestas.

3. Además de completar el contenido anterior, solo se pueden escribir respuestas en la hoja de respuestas.

4. Hay 6 preguntas en este examen, las preguntas 1 a 4 son obligatorias y las preguntas 5 a 6 son opcionales. Cada pregunta vale 15 puntos y la puntuación total es de 75 puntos.

5. La letra debe ser clara al contestar, si la letra no es clara, no se darán puntos.

6. Siga la pregunta de muestra a continuación y escriba la respuesta en la columna correspondiente en la hoja de respuestas.

(ejemplo)

La fecha del examen nacional de calificación técnica profesional (nivel) de tecnología informática y software en el primer semestre de 2023 es (enero) (2).

Dado que la respuesta correcta es "27 de mayo", escriba "5" y "27" en las columnas correspondientes de la hoja de respuestas (consulte la tabla a continuación).

| ejemplo |

columna de respuesta |

| (1) |

5 |

| (2) |

27 |

Pregunta 1 (15 puntos en total)

Lea las siguientes instrucciones e imágenes, responda las preguntas 1 a 4 y complete las respuestas en los cuadros correspondientes en la hoja de respuestas.

【ilustrar】

Con el desarrollo de la siembra científica en el campo agrícola, es necesario llevar a cabo la gestión de la información sobre las bases agrícolas y la agricultura, y proporcionar servicios relacionados con la siembra para arrendatarios y agricultores. Ahora queremos desarrollar una plataforma de servicios de gestión agrícola. Sus funciones principales. son:

(1) Administración de personal, los administradores de la plataforma administran a los arrendatarios; los arrendatarios administran a los agricultores y les asignan tierras responsables, los arrendatarios y los agricultores se distinguen por tipo de personal

(2) Gestión de la base, los inquilinos completan el nombre de la base, la región y otra información descriptiva. Dibuje la parcela en el mapa que se muestra

(3) Gestión de la siembra. El arrendatario establece los cultivos y todo el proceso agrícola desde la siembra hasta la cosecha, incluidas las actividades agrícolas y sus planes de implementación. Los agricultores realizan las actividades agrícolas y las registran de acuerdo con los recordatorios del proceso agrícola correspondiente. El sistema recordará a los agricultores sobre la agricultura en el momento establecido y emitirá advertencias a los arrendatarios por actividades atrasadas.

(4) Gestión de insumos: los inquilinos mantienen de manera uniforme la información de insumos, como fertilizantes y pesticidas, y los agricultores establecen el consumo real de insumos en las actividades agrícolas.

(5) Servicio de información: el usuario inicia una solicitud de información agrícola de acuerdo con las condiciones de consulta y realiza la selección, comparación y procesamiento estadístico de la información agrícola, como la implementación de actividades agrícolas en parcelas relevantes (como la comparación con el proceso agrícola ) y muestra la información de respuesta. El sistema también proporciona interfaces de aplicación para otro software de terceros. A través del acceso a la interfaz, proporcione números de cuenta, contraseñas y condiciones de consulta para iniciar solicitudes de información agrícola y devolver información agrícola en un formato específico. Cuando no hay condiciones de consulta, devolverá silenciosamente toda la información de la cuenta.Multiconsulta Cuando se cumplan las condiciones, devolverá información que cumpla con todas las condiciones

Ahora use el método estructural para analizar y diseñar la plataforma de servicios de gestión agrícola y obtenga el diagrama de flujo de datos de contexto que se muestra en la figura y el diagrama de flujo de datos de 0 capas que se muestra en la Figura 1-2.

【Pregunta 1】(4 puntos)

Usando las palabras en la descripción, dé los nombres de las entidades E1-E4 en la Figura 1-1

【Pregunta 2】(4 puntos)

Usando las palabras en la descripción, proporcione los nombres de los almacenes de datos D1-D4 en la Figura 1-2

【Pregunta 3】(4 puntos)

Flujos de datos faltantes y sus puntos de inicio y finalización en el Suplemento 1-2 según la descripción y la terminología de la figura.

【Pregunta 4】(3 puntos)

De acuerdo con la descripción, proporcione la composición del flujo de datos de "solicitud de información agrícola".

Pregunta 2 (total 15 puntos)

Lea las siguientes instrucciones, responda las preguntas 1 a 4 y complete las respuestas en las columnas correspondientes de la hoja de respuestas.

【ilustrar】

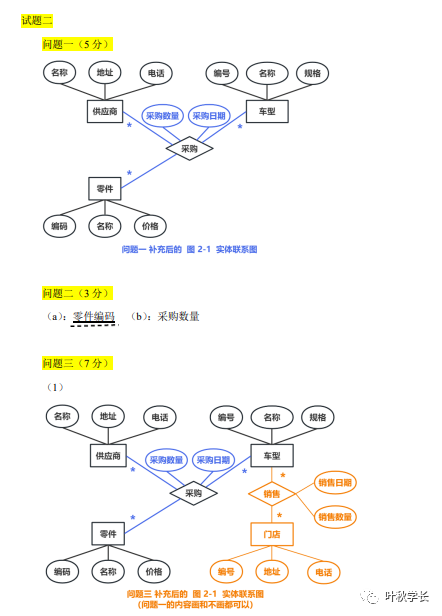

Una nueva empresa de vehículos energéticos con el fin de mejorar la eficiencia. Necesidad de desarrollar un sistema de adquisición de autopartes. Complete el diseño de la base de datos del sistema. 【Diseño de estructura conceptual】

(1) Registrar la información del proveedor, incluido el nombre, la dirección y el número de teléfono del proveedor.

(2) Registrar la información de las partes, incluyendo el código, nombre y precio de las partes.

(3) Registre la información del modelo, incluido el número de serie, el nombre y la especificación del modelo.

(4) Registre la información de adquisición de piezas. Cierta parte de un determinado modelo se puede comprar de varios proveedores, una determinada pieza también puede ser utilizada por varios modelos y un determinado proveedor también puede suministrar varias piezas, incluida la cantidad de compra y la fecha de compra. compra.

【Diseño de Estructura Lógica】

De acuerdo al diagrama entidad relación realizado en la etapa de diseño de la estructura conceptual, se obtiene el siguiente modelo de relación (incompleto):

Proveedor (nombre, dirección, teléfono)

Piezas (código, cada nombre, precio)

Modelos (números, nombres, especificaciones)

compra (número de modelo, nombre del proveedor, (a), (b), fecha de compra)

【Pregunta 1】(5 puntos)

De acuerdo con la descripción, complemente el diagrama de conexión de entidades de la Figura 2-1 (no se agregan nuevas entidades)

【Pregunta 2】(3 puntos)

Complemente las dos vacantes (a) y (b) en los resultados del diseño estructural y marque las restricciones de integridad de la clave principal y la clave externa.

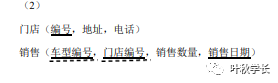

【Pregunta 3】(7 puntos)

La compañía de automóviles ahora agrega los siguientes requisitos: registrar las ventas de modelos en las tiendas de todo el país, la información de la tienda incluye el número de la tienda, la dirección y el número de teléfono, las ventas incluyen la cantidad y la fecha de venta, etc.

Se realizan las siguientes modificaciones al diseño original para cumplir con este requisito:

(1) En la Figura 2-1, refleje la información de la tienda y sus ventas modelo, e indique la entidad y la conexión recién agregadas, y sus atributos principales.

(2) Proporcione el esquema de relación recién agregado y marque las restricciones de integridad de la clave principal y la clave externa

Pregunta 3 (15 puntos en total)

Una biblioteca universitaria ha comprado una serie de recursos académicos de una base de datos espejo (MinorDBMino), y ahora requiere el desarrollo de un sistema de biblioteca digital (Biblioteca digital) para proporcionar un sistema de servicio de búsqueda, recuperación y descarga de recursos académicos (Resoure) para los usuarios del campus. Los principales requisitos se describen a continuación:

(1) El sistema almacena la información básica de cada base de datos espejo, que incluye: el nombre de la base de datos, la dirección de acceso, los atributos de la base de datos, el perfil de la base de datos y otra información.Después de ingresar a una determinada base de datos espejo, los usuarios pueden navegar, recuperar y descargar los recursos académicos que contiene. .

(2) Los recursos académicos incluyen documentos de conferencias (ConferencePaper), artículos de oraciones (Artículo de revista) y títulos (Tesis), etc.: el sistema almacena el título, el autor, el tiempo de publicación, la fuente (que refleja la base de datos), los tiempos citados, los tiempos de descarga , etc. Para las ponencias de la conferencia, también se debe registrar el nombre, la hora y el lugar de la conferencia; las ponencias de la misma conferencia se incluyen en las Actas. Para artículos de revista, también es necesario registrar el nombre de la revista, el mes de publicación, el número de edición y el patrocinador; los artículos con el mismo número de edición se incluyen en una revista (Edición). Para disertaciones, registre la categoría de grado (Ph.D./M.S.): escuela de posgrado, especialización y supervisor. Una colección de conferencias contiene todos los artículos publicados en esa conferencia (realizada en un lugar específico en un período de tiempo específico). Cada número de una revista se publica en un momento específico y contiene varios artículos.

(3) Los usuarios del sistema (Usuario) incluyen estudiantes (Estudiante), profesores (Profesor) y otro personal en servicio (Personal). Una vez que los usuarios utilizan la autenticación de identidad unificada de la escuela para iniciar sesión en el sistema, pueden utilizar varios servicios proporcionados por el sistema.

(4) El sistema proporciona una variedad de métodos de recuperación de recursos, que incluyen principalmente: búsqueda por título de recurso (SearchbyTite), búsqueda por nombre de autor (SearchByAathor), búsqueda por fuente (SearchBySource), etc.

(5) Los usuarios pueden descargar recursos y el sistema registra la cantidad de veces que se descarga cada recurso. Ahora se desarrolla el sistema utilizando el método de análisis y diseño orientado a objetos, y se obtienen el diagrama de casos de uso que se muestra en la figura 3-1 y el diagrama de clases inicial que se muestra en la figura 3-2.

【Pregunta 1】(8 puntos)

De acuerdo con la descripción en la descripción, proporcione los nombres de clase de los elementos correspondientes de C1-C8 en la Figura 2.

【Pregunta 2】(4 puntos)

De acuerdo con la descripción en la descripción, proporcione los atributos clave de las clases C1-C4 en la Figura 2

【Pregunta 3】(3 puntos)

Durante el desarrollo del sistema, se encontraron nuevos requisitos; los usuarios pueden registrar otras notificaciones de citas para los recursos digitales que les interesan en el sistema, y si cambia la cantidad de otras citas de los recursos, el sistema puede notificar al usuario a tiempo. Con este nuevo requisito, ¿qué patrón de diseño se puede agregar al diagrama de clases que se muestra en la figura 3-2? Explique la razón para elegir este modo en 150 palabras o menos.

Pregunta 5 (15 puntos en total)

Lea las siguientes instrucciones y el código Java, y escriba las palabras y oraciones que deben completarse con (n) en la columna correspondiente de la hoja de respuestas.

【ilustrar】

En un sistema, el intervalo de clase representa un intervalo definido por un límite inferior y un límite superior. Requiere un formato diferente para mostrar rangos de intervalo. Tales como [límite inferior, límite superior]; [límite inferior...límite superior]; [límite inferior-límite superior], etc. Ahora adopte el modo de estrategia para realizar este requisito y obtenga el diagrama de clases que se muestra en la figura 5-1.

Figura 5-1 ligeramente

[Código Java]

importar Java.util.enum

TIPO{COMA, Puntos, LÍNEA}

interfaz PrintStrategy{

público __(1)__;

(1):void doPrint(valor de intervalo)

}

Intervalos de clase{

//Dos variables miembro de clase = valores límite superior e inferior

Intervalos vacíos públicos (doble inferior, doble superior){

//Inicializar los valores límite superior e inferior

}

doble público getLower {regresar más bajo...}

doble público getUpper {regresar superior...}

intervalo de impresión vacío público (Estrategia de impresión pr){

__(2)__;

}

}

clase PrintIntervalsComma implementa PrintStrategy{

public void doPrint (intervalo Val){

system.out.printin("["+val.getLower()+","+val.getUpper()+"]"}

}

clase PrintIntervalsDots implementa PrintStrategy{

public void do print (intervalo val){

system.out.printin("["+val(.getLower()+"..."+val.getUpper()+"]";}

}

clase PrintIntervalsLine implementa PrintStrategy{

public void do print (intervalo val){

system.out.print("["+val.getLower()+"-"+val.getUpper()+"]";}

}

getStrategy público estático PrintStrategy (TIPO){

tipo

ImprimirEstrategia st=null;

cambiar (tipo){

caso COMA:

__(3)__;

romper;

caso puntos:

__(4)__;

romper;

LÍNEA de caso:

__(5)__;

romper;

}

calle de retorno

}

public static void main(String[] args){

Intervalos a = nuevos Intervalos (1.7, 2.1);

a.printInterval (getStrategy(TYPE.COMMA));

a.printInterval (getStrategy(TYPE.Dots));

a.printInterval (getStrategy(TYPE.LINE));

}

Respuestas a las preguntas de la tarde: