El usuario raíz en Linux es un superadministrador, que puede forzar la contraseña del usuario raíz, lo cual es muy inseguro. En el trabajo, generalmente prohibimos que el usuario raíz inicie sesión directamente de forma remota y abrimos uno o más usuarios comunes, solo permitiendo que los usuarios comunes inicien sesión. Si es necesario Con el usuario root, puede cambiar a root con su o sudo para ejecutar comandos con privilegios de root.

1. Root no puede iniciar sesión de forma remota, pero todos los usuarios pueden cambiar de root

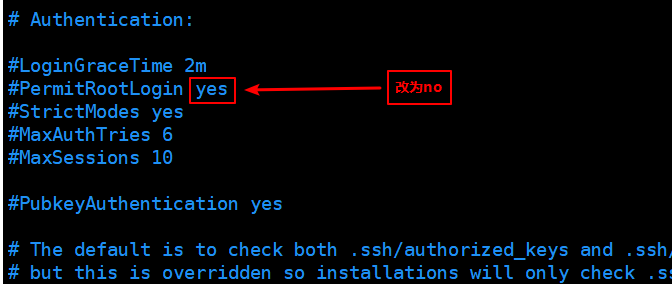

Primero abra el archivo de configuración:

vim /etc/ssh/sshd_config

Esta línea significa que el usuario raíz puede iniciar sesión, por lo que la cambiamos a no, y el usuario raíz no puede iniciar sesión directamente.

Después de guardar y salir del archivo de configuración, reinicie el servicio sshd:

systemctl restart sshd.serviceDespués de restablecer la conexión, descubrimos que el usuario raíz ya no puede iniciar sesión. Solo podemos iniciar sesión a través de usuarios normales y luego cambiar.

2. Root no puede iniciar sesión de forma remota, pero solo usuarios específicos pueden cambiar de root

En general, los usuarios comunes pueden iniciar sesión como root ejecutando el comando "su -". Para fortalecer la seguridad del sistema, es necesario establecer un grupo de administradores, solo permitir que los usuarios de este grupo ejecuten el comando "su -" para iniciar sesión como root y permitir que los usuarios de otros grupos ingresen la contraseña correcta. incluso si ejecutan "su -". Tampoco es posible iniciar sesión como root. En Unix y Linux, este grupo suele llamarse " rueda ".

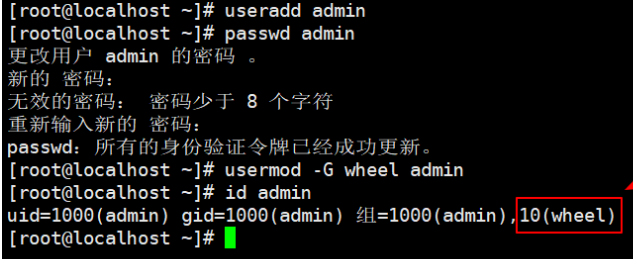

1. Agregue un usuario y agregue este usuario al grupo de ruedas

adduser admin

passwd admin

usermod -G wheel admin

2. Modificar /etc/pam.d/su

auth required pam_wheel.so use_uid 去掉这行注释 3 Modificar /etc/login.defs

vim /etc/login.defsAgregar una línea al final del archivo

SU_WHEEL_ONLY yes3. Agregue un usuario con los mismos permisos que la raíz

- añadir usuario administrador

- passwd admin (cambie la contraseña, la contraseña debe seguir la complejidad de la contraseña)

Modifique el archivo /etc/sudoers, busque la siguiente línea y agregue una línea debajo de la raíz, de la siguiente manera:

vim /etc/sudoers## Allow root to run any commands anywhere

root ALL=(ALL) ALL

admin ALL=(ALL) ALL 这个文件只读是一种保护机制,如果你使用vi编辑器的话,只要保存时使用:wq!就可以保存了。 或者使用visudo命令来进入sudoers文件的编辑,就可以正常保存Cuarto, ssh restringe la IP y el inicio de sesión del usuario

1. Configurar restricciones sshd

Agregue la ip o el segmento de red que permite el inicio de sesión ssh en /etc/hosts.allow

sshd:192.168.1.2:allow #表示一个ip

sshd:192.168.1.0/24:allow #表示一段ipAgregue una IP que no permita el inicio de sesión ssh en /etc/hosts.deny

sshd:ALL #ALL表示除了上面允许的,其他的ip 都拒绝登陆ssh2. Utilice las restricciones del cortafuegos de iptables

iptables -A INPUT -p tcp -s 192.168.1.2 --destination-port 22 -j ACCEPT

iptables -A INPUT -p tcp --destination-port 22 -j DROP

————————————————

Declaración de derechos de autor: este artículo es un artículo original del blogger de CSDN "Yiliang Cool", siguiendo el acuerdo de derechos de autor CC 4.0 BY-SA, adjunte el enlace de la fuente original y esta declaración.

Enlace original: https://blog.csdn.net/annita2019/article/details/106233955/