¿Se puede aprender la seguridad de la red con base cero?

En primer lugar, se debe aprender.

?

¿Es diferente al título? escúchame seguir

Sin embargo, será más difícil que aquellos con alguna base de programación o red.

La seguridad de la red requiere talento + trabajo duro para convertirse en un maestro. Además, la proporción de talentos es mucho mayor que la de otras industrias convencionales. Lo más difícil es que las personas más indispensables aquí son personas con talento que trabajan duro hasta el límite. Si se dice que los programadores se enfrentan a las luces nocturnas de miles de casas a las dos de la madrugada, es posible que los profesionales de la seguridad en Internet solo se enfrenten al amanecer.

La seguridad en Internet es similar a las matemáticas. Aquí, la diferencia entre las personas es mayor que entre las personas y los perros. El mismo POC, algunas personas escriben scripts en lotes y los ejecutan, pero es posible que la mayoría de las personas no entiendan qué es el POC.

Pero al mismo tiempo, este es también el círculo más cariñoso. Las personas mayores están dispuestas a guiar a Mengxin, los colegas se ayudan entre sí y, en general, continúan con el comportamiento caballeresco y de tutoría de hace muchos años.

Plagio aquí más manipulación de las palabras del maestro que me trajo al círculo. Para aprender sobre seguridad, aprende a ser un ser humano primero. Si no eres hábil, puedo enseñarte. Si tienes un conocimiento limitado, puedes aprender. Si no tienes un buen carácter, solo puedo enviarte personalmente a comer en público. alimento. La tentación a la que se enfrentan los profesionales de la seguridad está más allá de la imaginación: con un clic del teclado y un clic del ratón, se pueden ingresar millones de dólares en la cuenta. Después de que todo esté hecho, es posible que nadie pueda descubrir el mal en poco tiempo. Frente a tal tentación, uno solo puede resistirla confiando en la fe y el carácter. Por lo tanto, para aprender seguridad, primero aprende a ser un ser humano.

1. Algunos preparativos preliminares para aprender seguridad en la red

1. Selección de hardware

A menudo me preguntan "¿Necesito una computadora con una configuración alta para aprender seguridad en la red? La respuesta es no, la computadora utilizada por los piratas informáticos no necesita ninguna configuración alta, siempre que sea estable. Debido a que algunos programas utilizados por los piratas informáticos , las CPU de gama baja también son Puede funcionar muy bien y no ocupa mucha memoria. Hay otro, el hacker se realiza bajo el comando DOS, por lo que la computadora se puede usar en las mejores condiciones. Entonces, no vuelva a comprar la máquina en nombre del aprendizaje...

2. Selección de programas

Muchas personas se verán enredadas en el aprendizaje de los piratas informáticos sobre si usar el sistema Linux, Windows o Mac. Aunque Linux se ve genial, no es amigable para los novatos. El sistema Windows también puede usar la máquina virtual para instalar la máquina de destino para el aprendizaje

En cuanto al lenguaje de programación, Python es el más recomendado por su buen soporte de expansión. Por supuesto, muchos sitios web en el mercado están desarrollados por PHP, por lo que también es posible elegir PHP. Otros lenguajes incluyen C++, Java...

Muchos amigos preguntarán si quieren aprender todos los idiomas. la respuesta es negativa! Para citar mi frase anterior: aprender a programar es solo una herramienta, no un fin, nuestro objetivo no es convertirnos en programadores.

(Una cosa adicional para mencionar aquí es que, aunque aprender a programar no puede ayudarlo a comenzar, puede determinar qué tan lejos puede llegar en el camino de la seguridad de la red, por lo que le recomiendo que aprenda algunos conocimientos básicos de programación por su cuenta)

3. Capacidad lingüística

Sabemos que las computadoras se inventaron por primera vez en Occidente, y muchos sustantivos o códigos están en inglés. Incluso algunos tutoriales existentes se tradujeron originalmente del inglés y, por lo general, se tarda una semana en traducir un error al chino. Es posible que se hayan parcheado las vulnerabilidades. en esta diferencia horaria. Y si no entiende algunos términos profesionales, tendrá obstáculos al comunicar tecnología o experiencia con otros piratas informáticos, por lo que necesita una cierta cantidad de inglés y términos profesionales de piratas informáticos (no necesita ser particularmente competente, pero debe ser capaz de entender los conceptos básicos)

Por ejemplo: pollo de engorde, caballo colgante, caparazón, WebShell, etc.

2. Ruta de aprendizaje de seguridad en la red

La primera etapa: comenzar con las operaciones básicas y aprender los conocimientos básicos

El primer paso para comenzar es aprender algunos cursos de herramientas de seguridad convencionales actuales y libros de apoyo sobre principios básicos. En términos generales, este proceso lleva aproximadamente 1 mes.

En esta etapa, ya tiene una comprensión básica de la ciberseguridad. Si ha terminado el primer paso, creo que ha entendido teóricamente que lo anterior es la inyección de sql, qué es el ataque xss, y también ha dominado las operaciones básicas de las herramientas de seguridad como burp, msf y cs. ¡Lo más importante en este momento es comenzar a sentar las bases!

El llamado "fundamento" es en realidad un estudio sistemático de los conocimientos informáticos básicos. Si quieres aprender bien la seguridad en redes, primero debes tener 5 módulos de conocimientos básicos:

1. Sistema operativo

2. Protocolo/Red

3. Base de datos

4. Lenguaje de desarrollo

5. Principios de Vulnerabilidades Comunes

¿De qué sirve aprender estos conceptos básicos?

El nivel de conocimiento en varios campos de la informática determina el límite superior de su nivel de penetración.

[1] Por ejemplo: si tiene un alto nivel de programación, será mejor que otros en la auditoría de código, y las herramientas de explotación que escriba serán más fáciles de usar que otras;

[2] Por ejemplo: si tiene un alto nivel de conocimiento de la base de datos, cuando esté realizando ataques de inyección SQL, puede escribir más y mejores instrucciones de inyección SQL, que pueden pasar por alto WAF que otros no pueden pasar por alto;

【3】Por ejemplo: si su nivel de red es alto, entonces puede comprender la estructura de red del objetivo más fácilmente que otros cuando se infiltra en la red interna. Puede obtener una topología de red para saber dónde se encuentra y obtener la configuración. de un archivo router., sabrás qué rutas han realizado;

【4】Para otro ejemplo, si su sistema operativo es bueno, su privilegio mejorará, su eficiencia de recopilación de información será mayor y podrá filtrar de manera eficiente la información que desea.

La segunda etapa: operación práctica.

1. SRC minero

El propósito de cavar SRC es principalmente poner en práctica las habilidades. La mayor ilusión de aprender seguridad en redes es sentir que lo sabes todo, pero cuando se trata de cavar agujeros, no puedes hacer nada. SRC es una muy buena oportunidad. para aplicar habilidades.

2. Aprenda de las publicaciones de intercambio técnico (tipo de minería de vulnerabilidades)

Mire y estudie todas las publicaciones de minería de día cero en los últimos diez años, y luego cree un entorno para reproducir las lagunas, piense y aprenda el pensamiento de excavación del autor y cultive su propio pensamiento penetrante.

3. Práctica de campo

Construya un campo de tiro usted mismo o vaya a un sitio web de campo de tiro gratuito para practicar. Si tiene las condiciones, puede comprarlo o postularse a una institución de entrenamiento confiable. Generalmente, hay ejercicios de campo de tiro de apoyo.

Fase 3: Participar en competencias CTF u operaciones HVV

Recomendado: Competencia CTF

CTF tiene tres puntos:

【1】Una posibilidad cercana al combate real. Ahora la ley de seguridad de la red es muy estricta, a diferencia de antes, todos pueden perder el tiempo

[2] Los temas se mantienen al día con las fronteras de la tecnología, pero muchos libros van a la zaga

【3】Si eres estudiante universitario, te será de gran ayuda para encontrar trabajo en el futuro.

Si quieres jugar una competencia CTF, ve directamente a las preguntas de la competencia, si no entiendes las preguntas de la competencia, ve a la información de acuerdo a lo que no entiendes

Recomendado: HVV (protección de red)

HVV tiene cuatro puntos:

[1] También puede ejercitarlo mucho y mejorar sus propias habilidades. Lo mejor es participar en la acción HVV que se lleva a cabo todos los años.

【2】Podrá conocer a muchos peces gordos en el círculo y expandir su red

【3】El salario de HVV también es muy alto, por lo que puedes ganar mucho dinero si participas.

[4] Al igual que la competencia CTF, si eres estudiante universitario, también será muy útil para encontrar un trabajo en el futuro.

3. Recomendaciones para materiales de aprendizaje

Recomendación de lista de libros:

Sistema operativo de la computadora:

[1] Codificación: el lenguaje oculto detrás del software y el hardware informático

【2】Comprensión profunda del sistema operativo

【3】Comprensión profunda del sistema operativo Windows

【4】Núcleo e implementación de Linux

Clase de desarrollo de programación:

【1】programación de ventanas

【2】El núcleo del viento se convierte en

【3】Programación Linux

【4】Entorno Unix avanzado en

【5】IOS se convierte en

[6] La primera línea de código Android

【7】Diseño del lenguaje de programación C

【8】C imprimación más

[9] C y punteros

[10] Programación experta en C

[11] Trampas y defectos de C

[12] Lenguaje ensamblador (Wang Shuang)

【13】tecnología de núcleo java

【14】ideas de programación Java

【15】Programación central de Python

[16] Estrategia de script de shell de Linux

[17] Introducción a los Algoritmos

[18] Principio de compilación

[19] Práctica de tecnología de compilación y descompilación

[20] La forma de limpiar el código

[21] Enciclopedia de códigos

[22] Explicación detallada de TCP/IP

【23】Rootkit: Lurkers en la zona gris del sistema

【24】Colección de tecnología de ataque y defensa de piratería

【25】Cifrado y descifrado

【26】Se revela la técnica de desmontaje y análisis inverso de C++

[27] pruebas de seguridad web

【28】Sombrero blanco habla sobre seguridad web

【29】Competente en la piratería de scripts

【30】Secreto de la tecnología de piratería web front-end

[31] Solicitud del programador

【32】Manual de Escritura en Inglés: Elementos de Estilo

Seguridad y foros comunes de Internet

Foro Kanxue

Clase de seguridad

Seguridad Niu

Seguridad Referencia interna

Liga verde

Comunidad de profetas

Alianza XCTF

También he recopilado información de seguridad de red para usted a continuación. Si no desea encontrarlos uno por uno, puede consultar esta información.

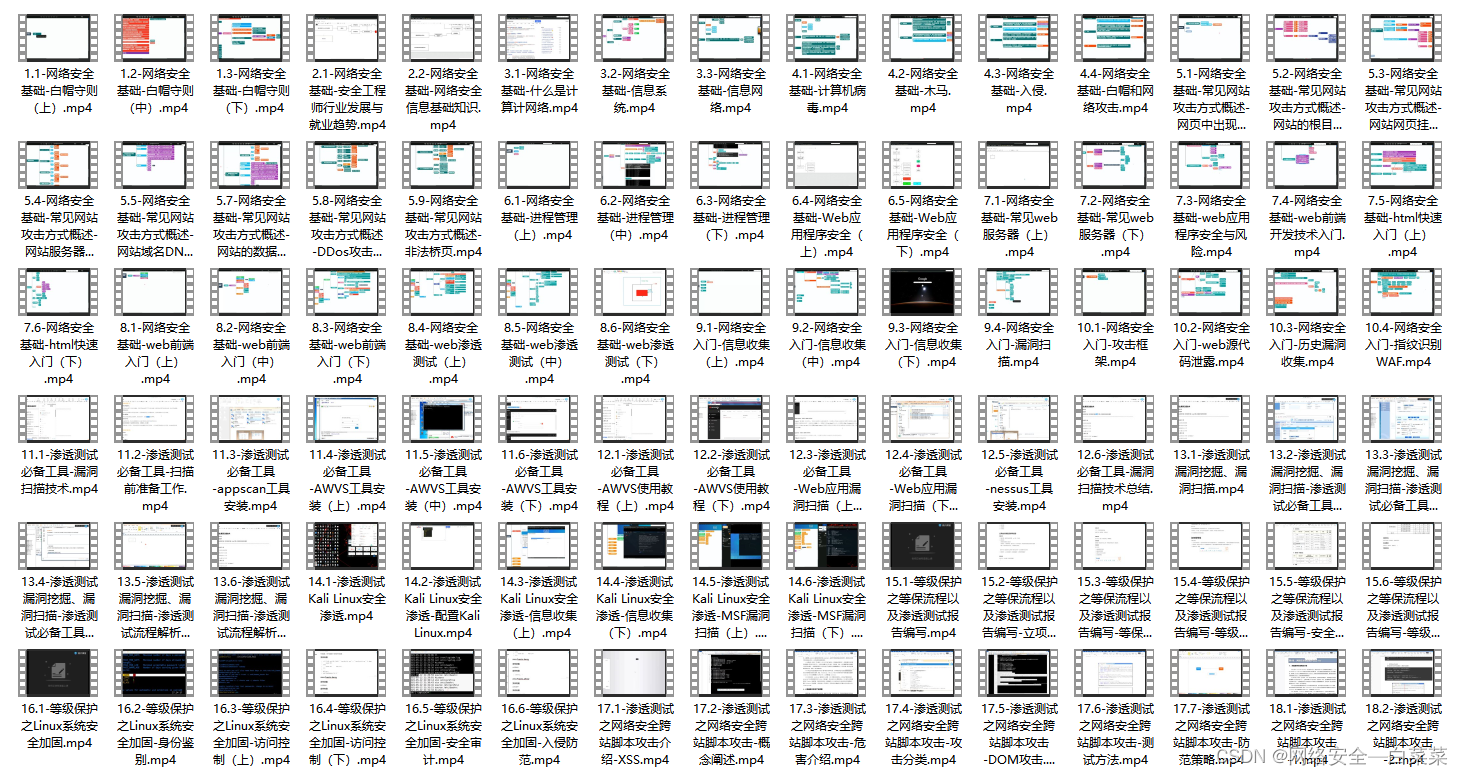

videotutorial

Documentación técnica de SRC y piratería

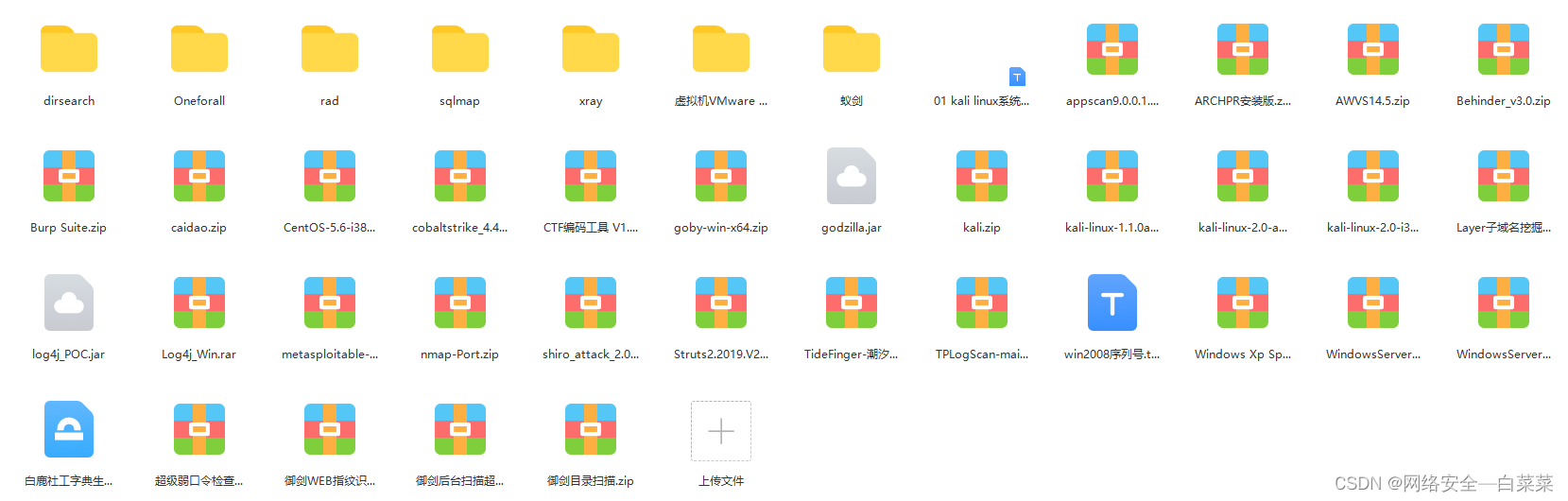

Colección de herramientas de piratería