El 19 de diciembre de 2022, el Comité Central del Partido Comunista de China y el Consejo de Estado emitieron oficialmente las "Opiniones sobre la creación de un sistema básico de datos para desempeñar mejor el papel de los elementos de datos" (en adelante, "Artículos de veinte datos"). , que presenta de manera creativa los derechos de tenencia de recursos, derechos de procesamiento y uso El marco del sistema de derechos de propiedad de datos con características chinas de "separación de tres derechos" y derechos de gestión de productos, y enfatiza la investigación sobre nuevos métodos de registro de derechos de propiedad de datos. Se señala que "establece un sistema de distribución de beneficios de elementos de datos que refleje la eficiencia y promueva la equidad", y claramente "establece un sistema de gobernanza de elementos de datos seguro, controlable, flexible e inclusivo". Proponer un plan de construcción del sistema en términos de derechos de propiedad de datos, distribución de ingresos y gobernanza de la seguridad tiene una gran importancia teórica y práctica para que mi país construya un sistema básico sistemático de elementos de datos. Los artículos 14 a 16 de los 20 artículos de datos ponen claramente la seguridad a lo largo de todo el proceso de gobierno de datos, construyen un modelo de gobierno de múltiples partes coordinado por el gobierno, las empresas y la sociedad, innovan los métodos de gobierno del gobierno, aclaran las responsabilidades y obligaciones de todas las partes , mejorar los mecanismos de autorregulación de la industria y regular El orden de desarrollo del mercado forma una estructura de gobernanza de elementos de datos que combina un mercado efectivo y un gobierno efectivo.

Como un nuevo tipo de factor de producción, en comparación con los factores de producción tradicionales como la tierra, el trabajo, el capital y la tecnología, los datos tienen características únicas como no consumibles/no escasos, no exclusivos y sensibles al tiempo. sistema de relaciones ha sido difícil adaptarse a él. En un momento de grandes cambios no vistos en un siglo, la contribución de los factores de producción tradicionales al crecimiento económico se ha vuelto cada vez más limitada. Por lo tanto, para acelerar la construcción de un sistema de datos básico y aprovechar al máximo las ventajas de la gran escala de datos y los ricos escenarios de aplicaciones de mi país, su valor final radica en dos objetivos importantes. Uno es mejorar las nuevas funciones de la economía de mi país. el desarrollo, y el otro es construir una nueva competencia nacional.

Con el sonido de la bocina de la construcción digital y entrando gradualmente en el carril rápido, la contradicción entre el flujo de datos y el desarrollo de la seguridad ha emergido gradualmente: en el proceso de intercambio abierto, la fuga de datos, el tráfico de datos y los incidentes de abuso de datos ocurren con frecuencia, lo que plantea una seria amenaza a la privacidad personal, secretos comerciales, El almacenamiento y uso de datos nacionales importantes ha traído serios riesgos de seguridad. Por lo tanto, para promover la construcción digital, no solo debemos promover el intercambio de datos y la apertura bajo demanda, y aprovechar al máximo el papel de los datos como motor de innovación, sino también proteger estrictamente la línea de defensa de seguridad para evitar "fugas" de bases de datos. Esto requiere un examen racional de la raíz de la contradicción entre los dos, el uso racional de la metodología científica para encontrar estrategias para evitar la contradicción y una comprensión precisa del punto de equilibrio de la contradicción entre los dos.

Valor de aplicación de la zona de pruebas de supervisión de seguridad de datos

El empoderamiento de los datos se está convirtiendo cada vez más en una fuente de poder. Si los recursos de datos están "escondidos en lo profundo del tocador" sin desarrollo, será un gran desperdicio de recursos, lo que no es propicio para el cultivo del mercado de elementos de datos y el desarrollo de la economía digital.

El "sandbox regulatorio" de seguridad de datos tiene como objetivo abrir "islas de datos" para maximizar el valor de los datos y, al mismo tiempo, cumplir con los requisitos de seguridad de los datos "utilizables e invisibles", a fin de promover los datos como un factor de producción para dar pleno juego a su valor bajo la premisa de la seguridad. Dentro del alcance limitado de los negocios, bajo la premisa de garantizar que los derechos e intereses de todas las partes estén totalmente protegidos, fomentar la innovación y la tolerancia del ensayo y error entre las unidades organizativas.

Por un lado, favorece la colisión total de datos entre organizaciones bajo el ciclo doméstico y la innovación empresarial. Fomentar el intercambio de datos entre empresas a través de la zona de pruebas regulatoria de datos, crear un entorno empresarial digital inclusivo e innovador y lograr la innovación impulsada por lo digital.

Por otro lado, ayuda a prerregular bajo el flujo transfronterizo de datos extranjeros de doble ciclo. El modelo sandbox de supervisión de seguridad de datos enfatiza el flujo libre sin supervisión bajo ciertas condiciones de tiempo y espacio.Al firmar acuerdos de cooperación de supervisión de datos intergubernamentales, acuerdos de intercambio de datos entre empresas y acuerdos de licencia abierta de datos entre gobiernos y empresas, la Las agencias de gestión de datos fronterizos de los estados miembros adoptan medidas prudentes Una actitud inclusiva y abierta, supervisión moderadamente laxa del flujo transfronterizo de datos dentro del alcance del acuerdo con una actitud de primera mano.

En resumen, el sandbox de supervisión de datos es un modelo de supervisión que enfatiza la supervisión posterior al evento y la supervisión continua, formando un pensamiento regulatorio basado en el "flujo de datos dentro del rango controlable".

Escenarios de aplicación de Sandbox de supervisión de seguridad de datos

01Ejemplo de aplicación de caja de arena de PET de Singapur

1. Identifique clientes comunes en múltiples conjuntos de datos

Ejemplo: un minorista y una compañía de seguros desean averiguar la cantidad de clientes que tienen en común antes de crear una asociación de intercambio de datos para obtener características adicionales o conjuntos de datos de atributos de clientes comunes de varios clientes.

Ejemplo: una agencia de viajes y una empresa de telecomunicaciones desean crear un modelo de datos federados que cree una funcionalidad que describa las preferencias de viaje de los viajeros sin revelar datos confidenciales.

2. Hacer que los datos estén disponibles para el desarrollo y prueba de modelos de IA

Ejemplo: una empresa de inversión quiere entrenar un modelo de IA de riesgo de inversión con datos de la cadena de suministro en el extranjero de sus empresas de inversión, pero se enfrenta a limitaciones reglamentarias o de confidencialidad.

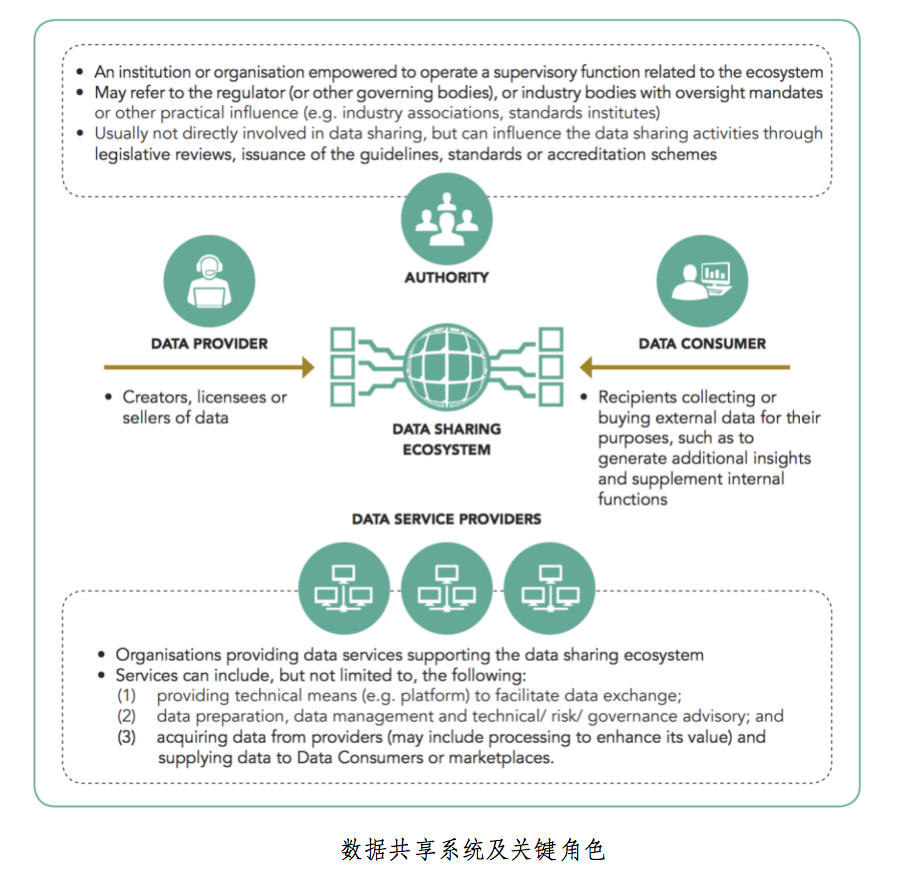

02 Ejemplo de aplicación del marco de intercambio de datos de confianza de Singapur

1. Mejorar la experiencia del cliente y generar nuevos ingresos

Ejemplo: un banco y una empresa de telecomunicaciones (tanto proveedor de datos como consumidor de datos) buscan participar en un intercambio de datos bilateral bidireccional para mejorar la experiencia del cliente y mejorar los resultados comerciales de ambas entidades. Los datos intercambiados se utilizan para comprender mejor las necesidades de los clientes y ofrecer soluciones, experiencias y ofertas más relevantes a la base de clientes combinada. La asociación permite que tanto las partes como sus socios anticipen y respondan mejor a las motivaciones y preferencias cambiantes de los clientes, y brinden valor a los clientes más allá de una sola entidad o industria.

2. Mejorar la eficiencia general de la cadena de suministro, reduciendo así los costos

Ejemplo: Compartir datos del proveedor de servicios de la cadena de suministro con los datos de la empresa proporciona a los clientes datos en tiempo real sobre el inventario actual, lo que les permite comprender mejor el inventario y optimizar la rotación de carga. Una pyme local lanzó una plataforma integrada para la gestión de pedidos e inventario en tiempo real. Elimina el movimiento innecesario de existencias entre almacenes de inventarios lentos o que caducan y aumenta la rotación de mercancías.

03Descripción del ámbito de aplicación del sandbox regulatorio en el Acuerdo de Asociación de Economía Digital

El Acuerdo de Asociación de Economía Digital (DEPA) es un nuevo tipo de acuerdo comercial iniciado conjuntamente por Chile, Nueva Zelanda y Singapur para promover el comercio digital y la economía digital. El acuerdo se firmó el 12 de junio de 2020.

DEPA ha diseñado más de diez módulos que cubren la facilitación de negocios y comercio, manejo de productos digitales y temas relacionados, problemas de datos, confianza de consumidores y negocios, tendencias y tecnologías emergentes, innovación y economía digital, cooperación de PYMES e inclusión digital y otros temas. El 1 de noviembre de 2021, el Ministerio de Comercio de China envió una carta al Ministro de Comercio de Nueva Zelanda, O'Connor, para solicitar formalmente la membresía. El 18 de agosto de 2022 se estableció la adhesión de China al grupo de trabajo DEPA.

El "Acuerdo de asociación de economía digital" mencionó que el sandbox regulatorio es un mecanismo para la cooperación entre el gobierno y la industria. En el sandbox de datos, los datos, incluida la información personal, se compartirán entre empresas de acuerdo con las leyes nacionales de cada país, apoyando así a los privados. innovación de datos sectoriales y cierre las brechas de políticas mientras se mantiene al día con los nuevos desarrollos en tecnología y modelos comerciales. A través del acuerdo DEPA, Singapur, Chile y Nueva Zelanda se comprometerán a colaborar en un sandbox regulatorio de datos para crear un entorno seguro donde las empresas puedan innovar en consulta con los gobiernos. El Sandbox regulatorio de FinTech permite a las instituciones financieras y a los actores de FinTech experimentar con productos o servicios financieros innovadores dentro de un espacio y una duración definidos en un entorno confiable de intercambio de datos, promoviendo así la competencia y un mercado abierto eficiente.

Aplicación de sandbox de supervisión de seguridad de datos extranjeros

Desde 2017, basándose en la inspiración del concepto de sandbox regulatorio, países y organizaciones internacionales como Singapur, Finlandia, el Reino Unido, Noruega, China, la Comisión Europea y la ASEAN han intentado en el campo de la protección de la privacidad. Entre ellos, ICO (Oficina del Comisionado de Información del Reino Unido) y la Autoridad de Desarrollo de Medios de Comunicación de Información de Singapur son más típicos.

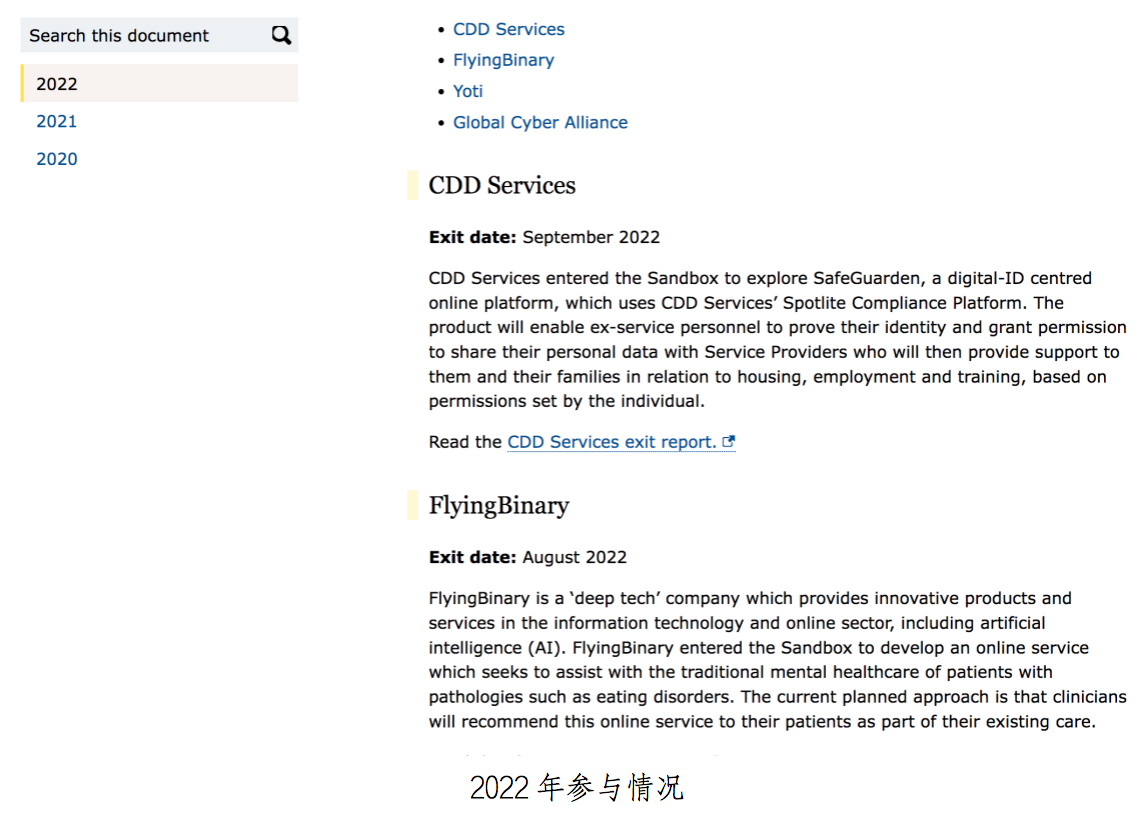

01Aplicación ICO

El sandbox regulatorio de seguridad de datos de ICO se centrará en la salud médica, los experimentos con la vacuna COVID-19, el fraude financiero y la autenticación biométrica ligera en 2020. En 2021, la atención se centrará en la protección de la privacidad de los niños, la mejora de la calidad de la vivienda, la reducción de los delitos violentos, el intercambio de pacientes, la seguridad vial, etc. 2022 se centra en la autorización de identidad, la atención de la salud mental, los servicios especiales para niños, la lucha contra el delito cibernético y más. Las áreas de aplicación clave de ICO en 2023, en términos de tecnologías emergentes, se centran en la salud del consumidor, Internet de las cosas, VR/AR y finanzas descentralizadas; en términos de biometría, se centran en aplicaciones en el sector público, educativo y otros campos.

Tome la aplicación de Yoti en ICO como ejemplo. Desde 2014, Yoti ha brindado servicios de identidad digital y tecnología de identificación física a clientes de todo el mundo. Uno de los principales productos de Yoti es su tecnología de estimación de edad, que calcula la edad de una persona evaluando algorítmicamente sus rasgos faciales. Yoti fue a Sandbox para explorar cómo pueden expandir el uso de la tecnología de estimación de edad a jóvenes de 6 a 12 años. Esto garantizará que los proveedores de servicios dedicados a los niños, como sitios de juegos y foros, puedan crear entornos virtuales y espacios en línea seguros.

Yoti se incluyó en el sandbox el 6 de noviembre de 2020. Debido a la epidemia, en febrero de 2022, Yoti e ICO completaron el último trabajo del proyecto Sandbox de Yoti y finalizaron su participación en el sandbox de ICO. Uno de los objetivos es que Yoti utilice los datos recopilados por Go Bubble en su nombre (y posiblemente otras fuentes de datos) para entrenar su tecnología de estimación de edad para calcular efectivamente la edad de los niños de 6 a 12 años (sin embargo, debido a la epidemia, en febrero de 2021, Yoti decidió no confiar en Go Bubble para proporcionar datos de capacitación para sus propósitos, sino recopilar datos mediante un portal web, así como recopilar datos a través de una organización de salud digital familiar (Be In Touch con sede en Sudáfrica).

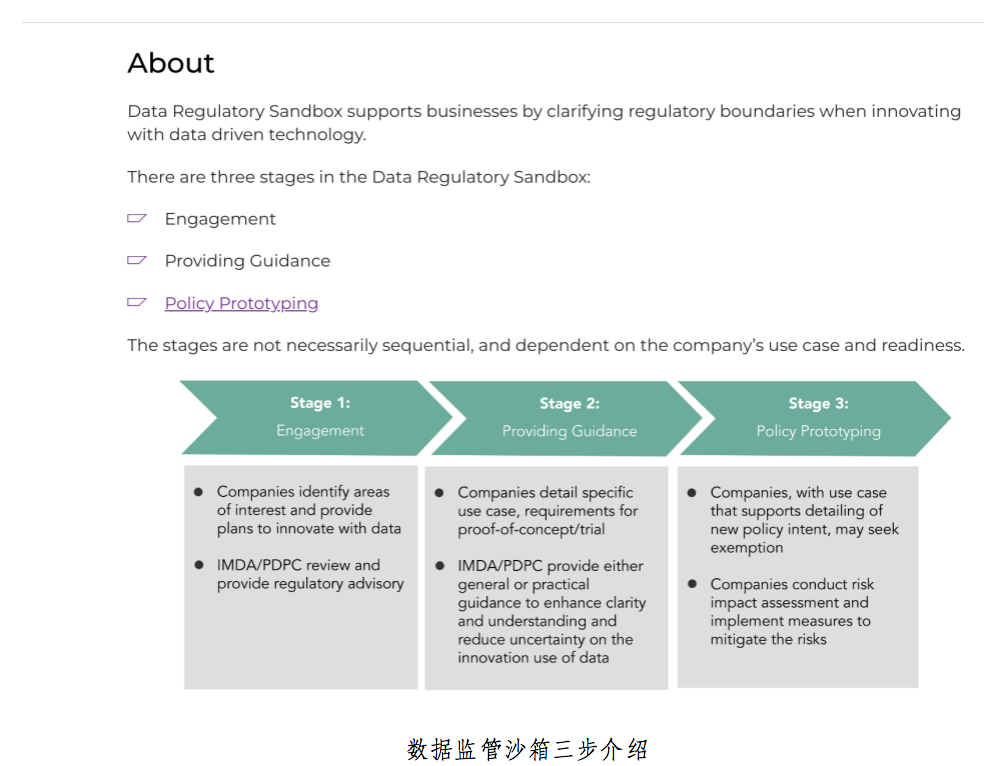

02Aplicación de sandbox regulatorio de datos en Singapur

El sandbox regulatorio de seguridad de datos de Singapur está bajo el paraguas del intercambio de datos y la innovación, y ha formado un libro blanco sobre el marco de intercambio de datos confiables (Trusted-Data-Sharing-Framework) El sandbox regulatorio de seguridad de datos general se divide en tres pasos. A saber, participación, orientación y política. Las principales consideraciones para usar un sandbox regulatorio de datos incluyen cuatro partes: innovación, beneficio público, listo y específico, y evaluación y mitigación de riesgos.

Innovación: los casos de uso deben demostrar cómo se pueden usar los datos para obtener un nuevo valor o crear nuevos productos;

Beneficio público: los casos de uso no deben tener ningún impacto adverso en los consumidores;

Casos de uso concretos y preparados: los casos de uso no deben ser hipotéticos. Debe generar suficiente interés entre las partes interesadas relevantes y producir resultados claros;

Evaluación y mitigación de riesgos: los riesgos e impactos deben evaluarse y mitigarse, y deben realizarse esfuerzos razonables para proteger los intereses individuales.

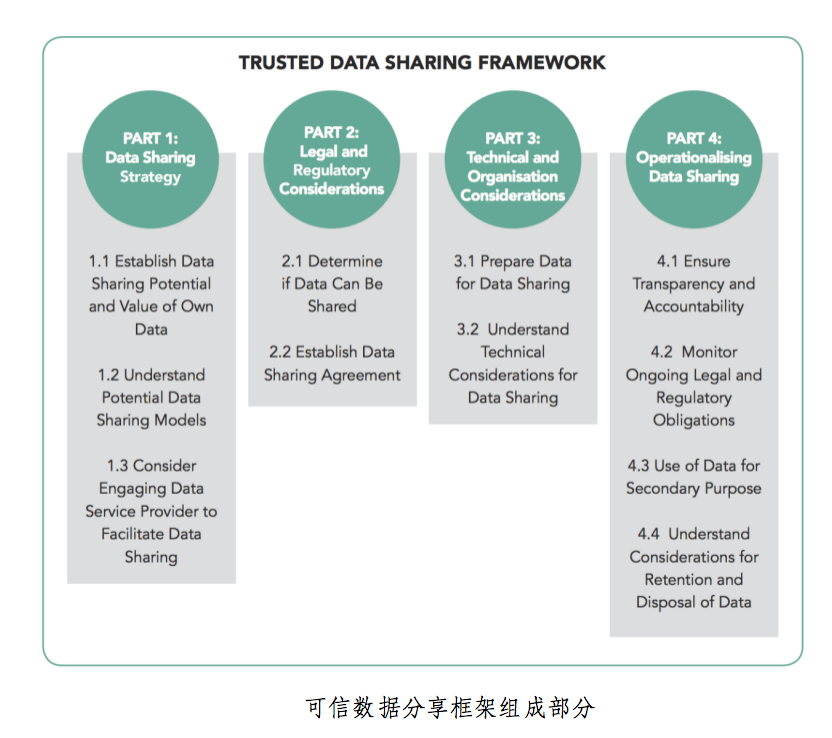

El marco de intercambio de datos confiable incluye cuatro partes: estrategia de intercambio de datos, leyes y regulaciones, tecnología y organización, e intercambio de datos y colaboración.

Mecanismo de construcción de sandbox de supervisión de seguridad de datos

Con referencia al mecanismo operativo del "sandbox regulatorio" de tecnología financiera de mi país y la situación de la aplicación en el Reino Unido y Singapur, el sandbox regulatorio de seguridad de datos se puede dividir en: etapa de prueba de acceso, etapa de diseño de prueba, etapa de evaluación del programa, etapa de prueba real , etapa de salida y etapa de evaluación final.

En la etapa de prueba de acceso, la autoridad reguladora se basa en principios y tiene flexibilidad regulatoria. Después de que la empresa envíe los materiales de la solicitud a la autoridad reguladora, la autoridad reguladora lo evaluará de acuerdo con las leyes y reglamentos nacionales pertinentes, y entrará en el diseño de la prueba. etapa para las empresas que cumplan con los requisitos Se ordena a las empresas que cumplen con los requisitos que se retiren del "sandbox regulatorio".

La segunda etapa es el período de diseño de la prueba. En esta etapa, el departamento de supervisión se comunica con la empresa a probar y las dos partes negocian un conjunto de planes de prueba personalizados que cumplen con las normas reglamentarias y se basan en las características de la empresa a probar.

La tercera etapa es el período de evaluación del programa. El departamento regulador vuelve a evaluar el plan de prueba establecido en la segunda etapa y puede ingresar a la etapa de prueba real después de pasar la revisión.Si el plan no pasa la revisión, volverá a la segunda etapa para formular un nuevo plan.

La cuarta etapa es la etapa de prueba real. Durante este proceso, el departamento regulatorio debe rastrear el proceso de prueba de la empresa en tiempo real, y la empresa debe formular un informe de operación y enviarlo al departamento regulatorio. Si hay alguna situación anormal, cuando se determina que la aplicación es desfavorable para el entorno del mercado, la sociedad y los intereses de los usuarios, se debe ordenar a la empresa que se retire de la prueba de la caja de arena.

Las empresas que pasan con éxito la etapa de prueba real pueden ingresar a la quinta etapa: salir de la etapa de la caja de arena. En esta etapa, las autoridades reguladoras deben hacer un buen trabajo conectando las "empresas de la caja de arena" con el mercado externo, realizar una revisión adicional del cumplimiento de los productos empresariales y exigir a las "empresas de la caja de arena" que establezcan un sistema de protección del usuario apropiado para salir con éxito de la caja de arena, para garantizar que los intereses de los usuarios reales del mercado puedan protegerse por completo.

Finalmente llega la etapa de evaluación final. La empresa de pruebas debe enviar un informe de prueba al departamento regulatorio. El departamento regulatorio evalúa el informe en función de los datos esperados del "sandbox regulatorio" para analizar si los productos que participan en la prueba cumplen con los estándares. Luego, el departamento regulatorio anuncia y divulga los resultados del informe.

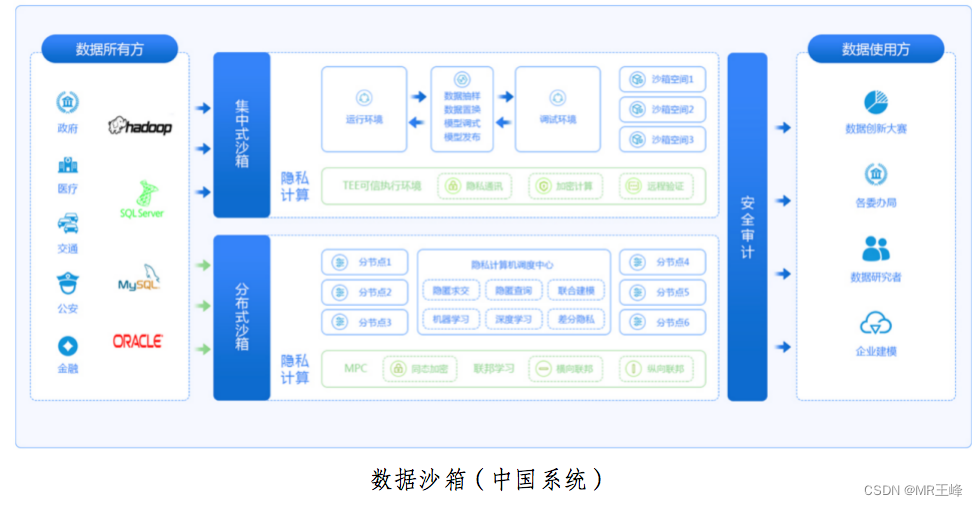

Marco de construcción de la plataforma sandbox de seguridad de datos para algunos fabricantes

La plataforma de sandbox de seguridad de datos es la plataforma de soporte de aterrizaje para el mecanismo de sandbox de supervisión de seguridad de datos.La plataforma necesita integrar un entorno de ejecución confiable, aprendizaje federado, computación segura de múltiples partes, blockchain y otras tecnologías relacionadas. Con el entorno de ejecución confiable como núcleo, se da cuenta de la protección de la privacidad, la protección de la integridad y la trazabilidad de auditoría de los datos en el proceso informático. Mientras abre la "isla de datos" para aprovechar el valor de los datos, también puede cumplir con el cumplimiento de la seguridad de datos "utilizables e invisibles" Requerir.