Основы безопасности

Обзор проблем кибербезопасности

Пассивно-агрессивный: прослушивание (перехват).

Активная атака: активное разрушение (вмешательство в работу, вирус, ddos делает определенный отказ в обслуживании, повторная атака: хакер перехватывает зашифрованное сообщение обычного ввода имени пользователя и пароля, изменяет заголовок ip и отправляет сообщение на сервер, также может пройти аутентификацию).

Пример: различайте активные и пассивные атаки.

Три основных компонента сетевой безопасности: конфиденциальность (обеспечение конфиденциальной связи), разработка протокола безопасности (для решения конкретных задач) и управление доступом (разрешения).

Алгоритм симметричного шифрования: ключ шифрования и ключ дешифрования одинаковы.

- DES: замена + сдвиг. Его легко взломать. 56 бит.

- 3DES: два ключа, 1 шифрование-2 расшифровки-1 шифрование, расшифровка как раз наоборот.

- RC-5: Потоковое шифрование с большим количеством битов ключа.

- ИДЕЯ。

- AES заменил DES.

Алгоритмы симметричного шифрования работают быстро, но их надежность очень низкая. К тому же раздавать ключ неудобно, и будет конец, если его кто-то перехватит в процессе раздачи.

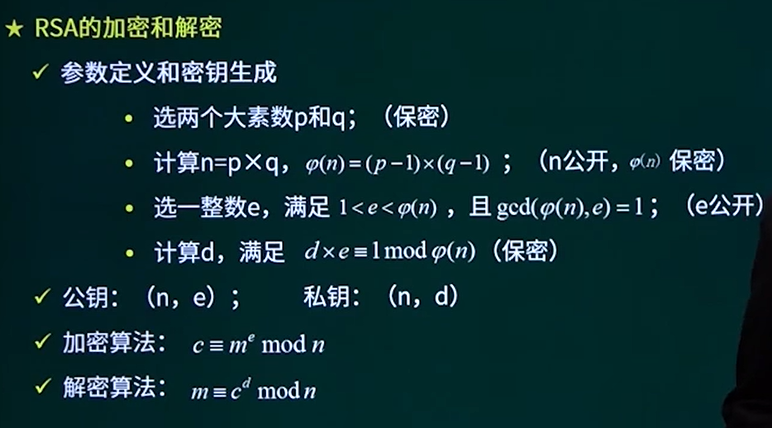

Криптография с открытым ключом (алгоритм асимметричного шифрования): ключи шифрования и дешифрования различаются.

Открытый ключ является открытым, A отправляет сообщение B, шифрует его с помощью открытого ключа B, а B расшифровывает его с помощью своего собственного закрытого ключа. Не беспокойтесь о распространении.

- ЮАР。

- Эльгамаль。

- ЕСС。

Ключ имеет тысячи бит, скорость низкая, а большие файлы не подходят для использования.

Цифровые подписи и дайджесты сообщений

Аутентификация и шифрование — это не одно и то же.

Аутентификация объекта: подтверждение правильности отправителя, безотказность. например цифровые подписи.

Аутентификация сообщения: убедитесь, что сообщение отправлено отправителем, а не подделано и не подделано другими. Например, сводка сообщения.

Цифровая подпись: A использует закрытый ключ для обработки зашифрованного текста, отправляет зашифрованный текст B, а B использует открытый ключ A для его восстановления. Но каждый может получить сообщение и, узнав, кто его отправил, расшифровать его.

Зашифрованная цифровая подпись: сначала подпишите с помощью закрытого ключа A, а затем зашифруйте с помощью открытого ключа B. B расшифровывает с помощью своего закрытого ключа и проверяет подпись с помощью открытого ключа A.

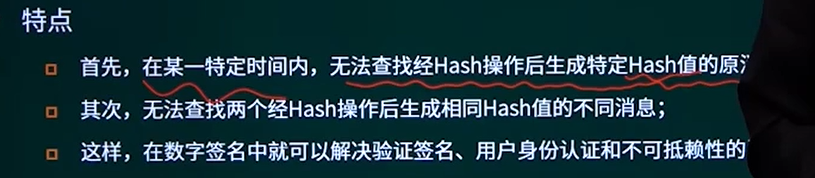

Дайджест сообщения: например, алгоритм дайджеста сообщения md5, алгоритм безопасного хеширования sha, sha длинный, но медленный. Используйте хеш-функцию, чтобы вернуть строку строк переменной длины.

- Для одного и того же алгоритма дайджеста независимо от того, какие входные данные, на выходе будет значение одинаковой длины. Например, MD5, независимо от размера данных, вывод всегда представляет собой 128-битное хеш-значение.

- Алгоритм дайджеста является односторонним, и его значение дайджеста может быть рассчитано только на основе исходных данных, но исходные данные не могут быть вычислены обратным образом на основе значения дайджеста.

- Чем лучше алгоритм дайджеста, тем сложнее найти коллизии хэшей. Несмотря на то, что длинное содержимое генерирует короткие сводки, неизбежно возникают коллизии, но для превосходного алгоритма суммирования трудно активно построить две части данных так, чтобы их сводки были одинаковыми.

A сначала генерирует хеш-значение с помощью операции дайджеста, затем генерирует код аутентификации с помощью операции с закрытым ключом и отправляет исходное сообщение с данными x и код аутентификации в B; B использует открытый ключ A для вычисления дайджеста сообщения, а затем выполняет дайджест операции с исходными данными для создания хеш-значения, сравните их, чтобы определить, были ли они изменены во время передачи.

цифровой конверт

Цифровое шифрование и нецифровое шифрование имеют свои преимущества и недостатки и обычно используются в комбинации, например, цифровой конверт является продуктом комбинации.

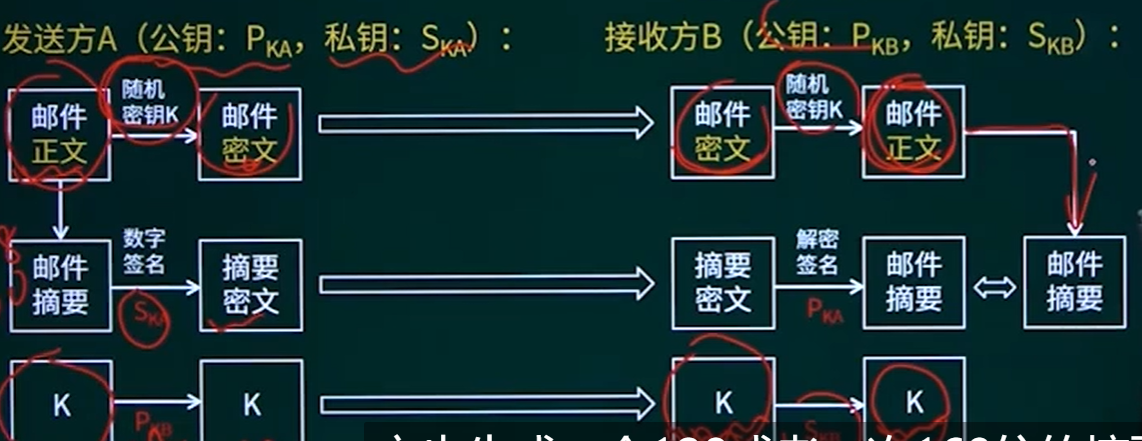

A шифрует симметричным ключом - асимметрично шифрует открытым ключом B - B асимметрично расшифровывает закрытым ключом - B симметрично расшифровывает открытым ключом. То есть тело электронной почты шифруется симметричным ключом, а пакет электронной почты (сеансовый ключ, симметричный ключ) шифруется асимметричным ключом.

Пример: передача электронной почты, зашифрованная передача (шифрование), максимум 500 МБ (нельзя использовать асимметричный алгоритм), безотказность (цифровая подпись), перехваченная третья сторона не может быть изменена (дайджест сообщения). Пожалуйста, разработайте план.

Мы шифруем случайным ключом и отправляем зашифрованный текст электронной почты;

Операция дайджеста генерирует хеш-значение, а затем использует цифровую подпись с закрытым ключом отправителя для вычисления зашифрованного текста дайджеста и отправляет его получателю.Получатель использует открытый ключ отправителя для разблокировки цифровой подписи, а затем расшифровывает зашифрованный текст электронной почты. .

Не забудьте снова отправить случайный ключ. Ключ K может быть зашифрован открытым ключом получателя, асимметричным шифрованием.

PKI

Инфраструктура открытых ключей.

Что делать, если A дает B открытый ключ, а C открытый ключ, и как избежать этой ситуации?

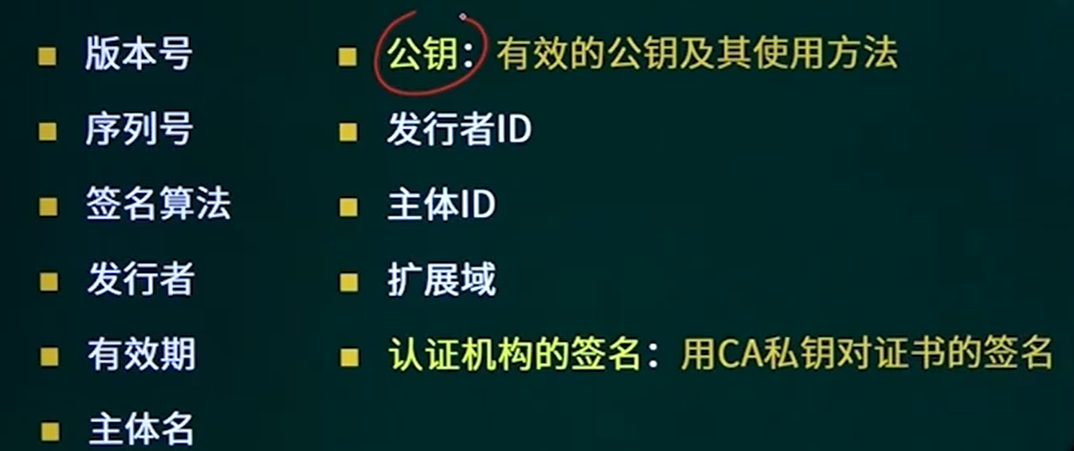

ЦС: центр сертификации, который выдает цифровые сертификаты, аналогичные удостоверениям личности, может связывать открытый ключ каждого пользователя с соответствующей информацией.

Подпись органа по сертификации: это эквивалентно проставлению сертификата печатью Бюро общественной безопасности, и проштампованное описание вступает в силу.

Процесс ЦС:

- Получатель генерирует свой собственный ключ.

- Открытый ключ отправляется в ЦС для регистрации.

- Центр сертификации подписывает открытый ключ своим собственным закрытым ключом.

- Отправитель получает открытый ключ, подписанный ЦС.

- Отправитель проверяет цифровую подпись с помощью открытого ключа ЦС, чтобы подтвердить легитимность.

- Если это законно, используйте полученный открытый ключ получателя для отправки сообщения.

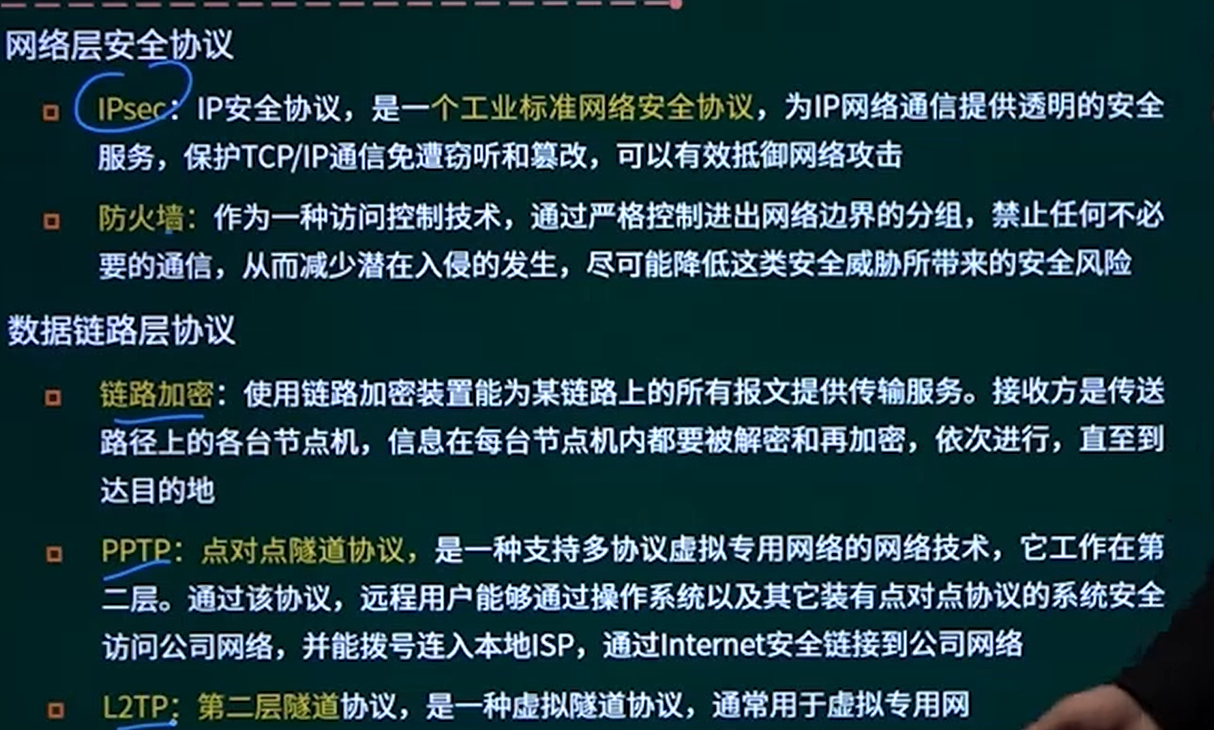

брандмауэр

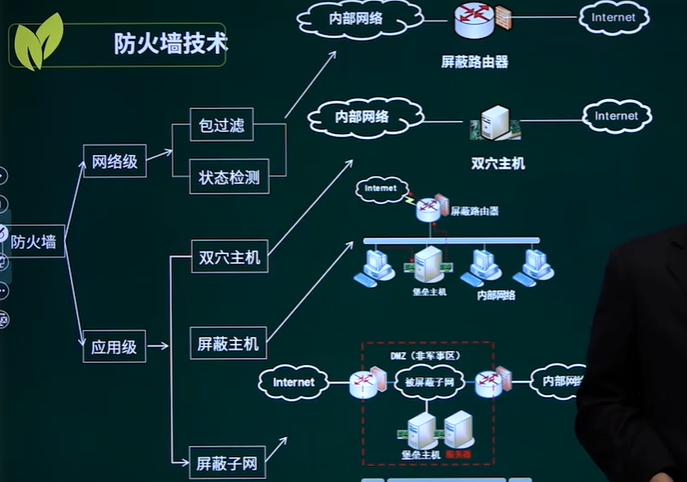

Фильтрация пакетов: разделите внутреннюю сеть и внешнюю сеть.

Проверка состояния: Вы можете выполнить проверку состояния маршрутизатора на сетевом уровне и указать, через какие порты могут проходить IP-пакеты.

Двойной домашний хост: сервер, развернутый на уровне приложений, который может фильтровать данные.

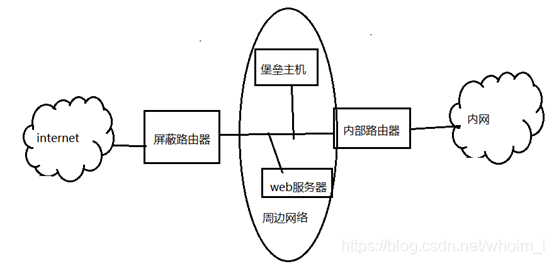

Экранированный хост: Во внешней сети установлен экранированный маршрутизатор, а во внутренней сети также есть хост-бастион.Двухуровневая защита более безопасна.

Заблокированные подсети: разрешить внешним сетям доступ к содержимому в заблокированных подсетях (сетях периметра), но не к внутренним сетям.

Ссылка на изображение: архитектура экранированной подсети брандмауэра blog_whoim_i-блог CSDN

Брандмауэры не могут обнаруживать вирусы.

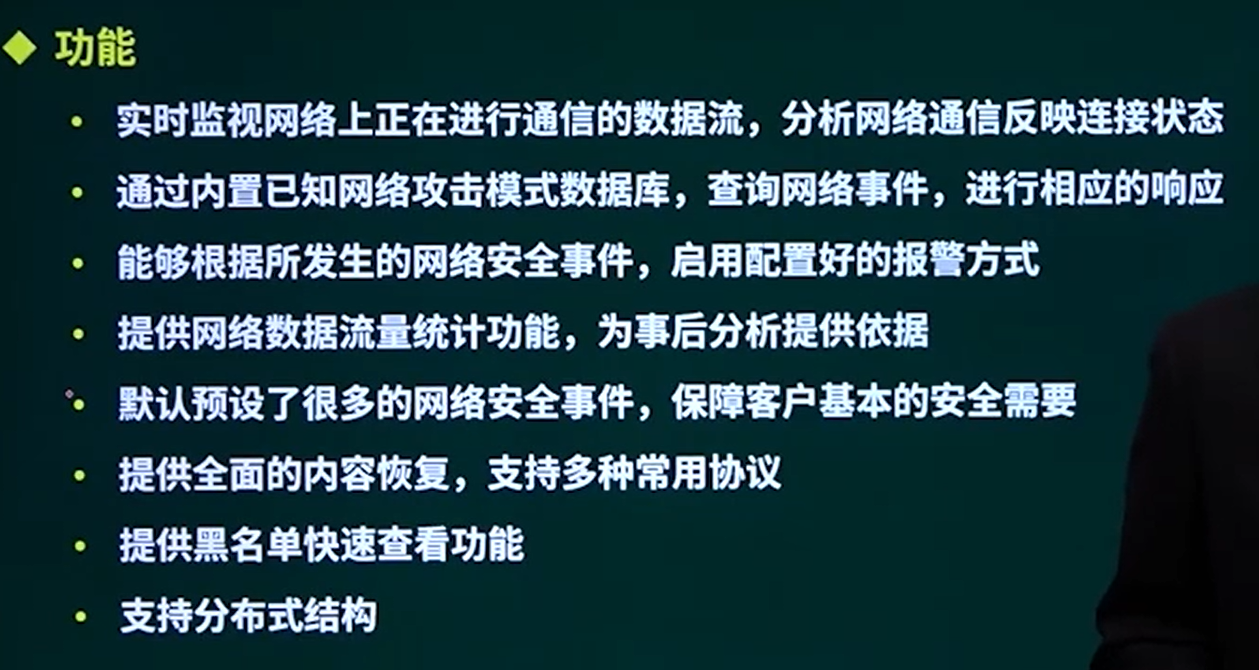

Система обнаружения вторжений

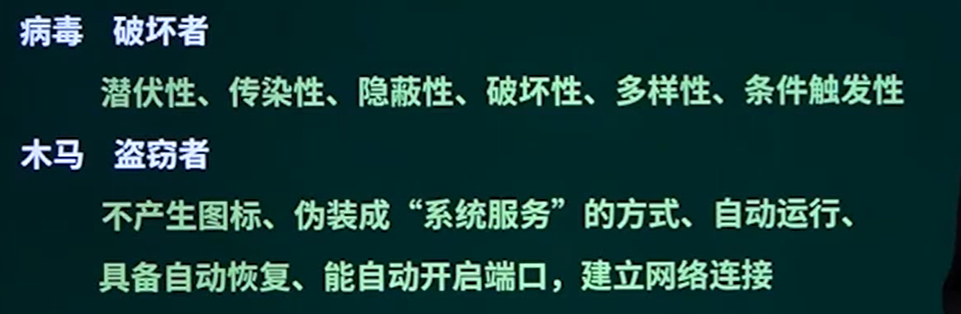

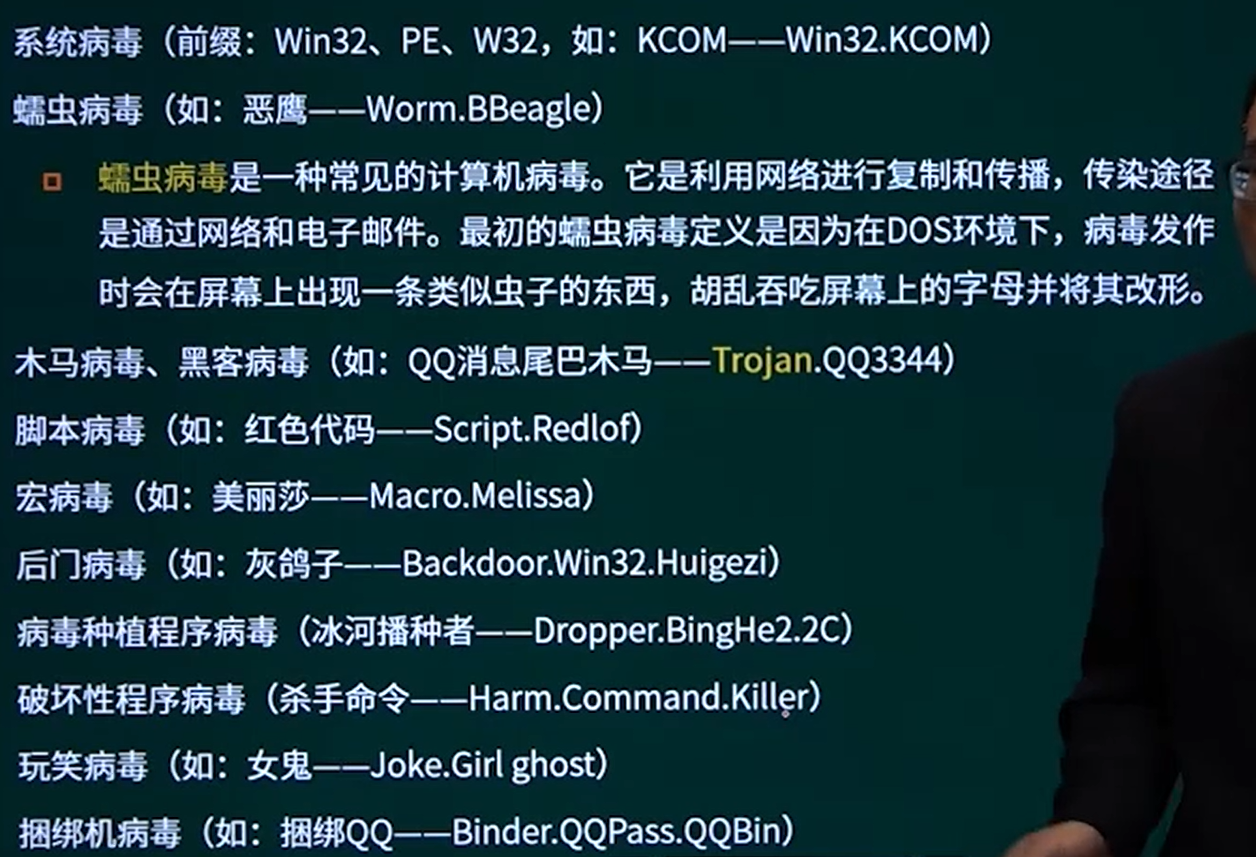

Компьютерный вирус: самовоспроизводящийся код, внедряемый в программу для повреждения компьютера или данных.

Вирус

Антивирусная система:

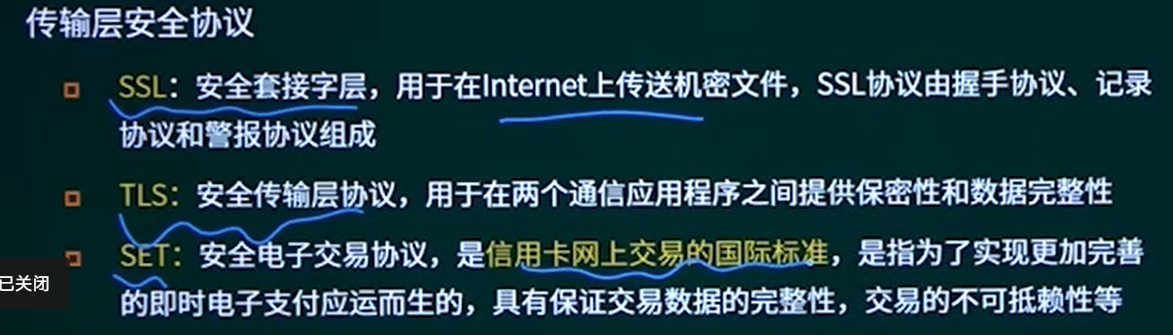

Протокол сетевой безопасности

Изоляция: Проводная. Экран: беспроводной.

Уровень канала передачи данных: некоторые протоколы для туннелирования.

IPSec: используется для шифрования IP-датаграмм. Существует два типа: один — упаковать дейтаграмму IP целиком, а затем инкапсулировать IP в заголовок; другой — сначала извлечь заголовок IP, затем зашифровать данные, а затем добавить заголовок IP обратно.

https: порт 443, http+ssl.

PGP: протокол электронной почты.