Control de seguridad de inicio de sesión de terminal

Restringir root para iniciar sesión solo en terminales seguras

- Configuración de terminal segura: / etc / securetty

Ejemplo:

vi /etc/securetty

#tty3 ##静止root用户从终端tty3登录

Prohibir que los usuarios normales inicien sesión

- Crear archivo / etc / nologin

- Después de eliminar el archivo nologin o reiniciar, volverá a la normalidad

Ejemplo:

touch /etc/nologin ##静止普通用户登录

rm -rf /etc/nologin ##取消上述登录限制

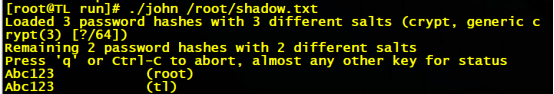

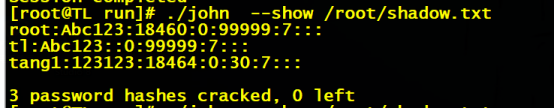

Detección de contraseña débil

Joth el Destripador, conocido como JR

- Una herramienta de criptoanálisis que admite el descifrado por fuerza bruta del diccionario

- A través del análisis de contraseña del archivo oculto, se puede detectar la fuerza de la contraseña

- Sitio web oficial: http://www.openwall.com/john/

Después de descargar el paquete comprimido, colóquelo en xftp

para comprimirlo primero:

tar zxvf john-1.8.0.tar.gz -C /opt ##解压到opt目录中

make clean linux-x86-64 ##执行编译

cp /etc/shadow /root/shadow.txt ##准备待破解的密码文件

cd ../run

./jhon /root/shadow.txt ##执行暴力破解

./john --show /root/shadow.txt ##查看已破解出的账户列表

:> john.pot ##清空已破解的账号列表,以便重新分析

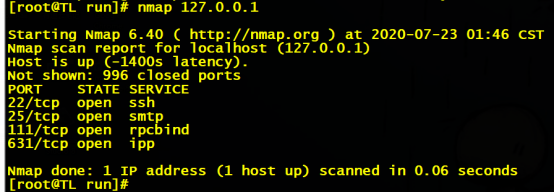

Escaneo de red ------- NMAP

NMAP

- Una potente herramienta de detección de seguridad y escaneo de redes

- Sitio web oficial: http://nmap.org/

- Paquete de instalación del CD de CentOS 7 nmap-6.40-7.el7.x86_64.rpm

Varios tipos de análisis de uso común son los siguientes:

- -sS, escaneo TCPSYN (escaneo semiabierto): envía solo paquetes SYN al destino. Si se recibe un paquete de respuesta SYN / ACK, se considera que el puerto de destino está escuchando y la conexión se desconecta inmediatamente; de lo contrario, el puerto de destino se considera no abierto.

- -sT, escaneo de conexión TCP: Este es un método de escaneo TCP completo, utilizado para establecer una conexión TCP, si tiene éxito, se considera que el puerto de destino está escuchando servicios, de lo contrario se considera que el puerto de destino no está abierto.

- -sF, TCP FIN scan: los puertos abiertos ignorarán dichos paquetes, los puertos cerrados responderán a los paquetes RST. Muchos cortafuegos simplemente filtran los paquetes SYN e ignoran otras formas de paquetes de ataque TCP. Este tipo de análisis puede detectar indirectamente la solidez del cortafuegos.

- -sU, escaneo UDP: detecta qué servicios UDP proporciona el host de destino, la velocidad del escaneo UDP será más lenta.

- -sP, escaneo ICMP: similar a la detección de ping, determina rápidamente si el host de destino está activo y no realiza otros escaneos.

- -PO, omisión de detección de ping: este método considera que todos los hosts de destino están activos.Cuando la otra parte no responde a las solicitudes ICMP, este método puede evitar abandonar el escaneo debido a una falla en el ping.

Ejemplo:

mount /dev/cdrom /mnt

rpm -ivh /mnt/Packages/nmap-6.40-7.el7.x86_64.rpm

nmap 127.0.0.1 ##扫描常用的TCP端口

nmap -sU 127.0.0.1 ##扫描常用的UDP端口

nmap -p 21 192.168.4.0/24 ##检查192.168.4.0/24网段中有哪些主机提供FTP服务

ap -n -sP 21 192.168.4.0/24 ##检查192.168.4.0/24网段中有哪些主机(能ping通)

nmap -p 139,445 192.168.4.100-200 ##检查192.168.4.100~200的主机是否开启文件共享服务