1. Resumen de objetivos prácticos y contenido

1. Practicar objetivos

- Supervise el estado de ejecución de su propio sistema para ver si se están ejecutando programas sospechosos.

- Para analizar un malware, analice el software de puerta trasera generado en Exp2 o Exp3; la herramienta de análisis utiliza instrucciones nativas o sysinternals, la suite systracer tanto como sea posible.

- Suponiendo que siente que su anfitrión tiene un problema en el trabajo futuro, puede usar esta idea en el experimento, primero monitorear todo el sistema para ver si se pueden encontrar objetos sospechosos y luego analizar más a fondo los objetos sospechosos para confirmar su comportamiento y naturaleza específicos.

2. Practica el contenido

-

2.1 Monitoreo de operación del sistema

- (1) Use, como tareas programadas, para registrar cada minuto qué programas hay en su computadora y dónde está la IP externa conectada. Ejecútelo por un tiempo y analice el archivo para resumir los resultados del análisis. El objetivo es averiguar todos los programas conectados a la red, dónde están conectados y qué han hecho (solo puede adivinar si no captura paquetes). ¿Cree que es apropiado hacerlo? Si desea seguir analizando, puede capturar paquetes dirigidos.

- (2) Instale y configure la herramienta sysmon en sysinternals, establezca un archivo de configuración razonable y monitoree los comportamientos sospechosos del host principal de su host.

- Referencia: guía de aplicación de schtask y sysmon

-

2.2 Análisis de malware: analice el software cuando (1) inicie la conexión de retorno, (2) instale en la máquina de destino (3) y otras operaciones arbitrarias (como la migración del proceso o la captura de pantalla) El software de puerta trasera

- Qué claves de registro se han leído, agregado y eliminado

- Qué archivos se leyeron, agregaron y eliminaron

- Qué IP externa está conectada y qué datos se transmiten (análisis de captura)

2. Practica el contenido

1. Monitoreo de operación del sistema

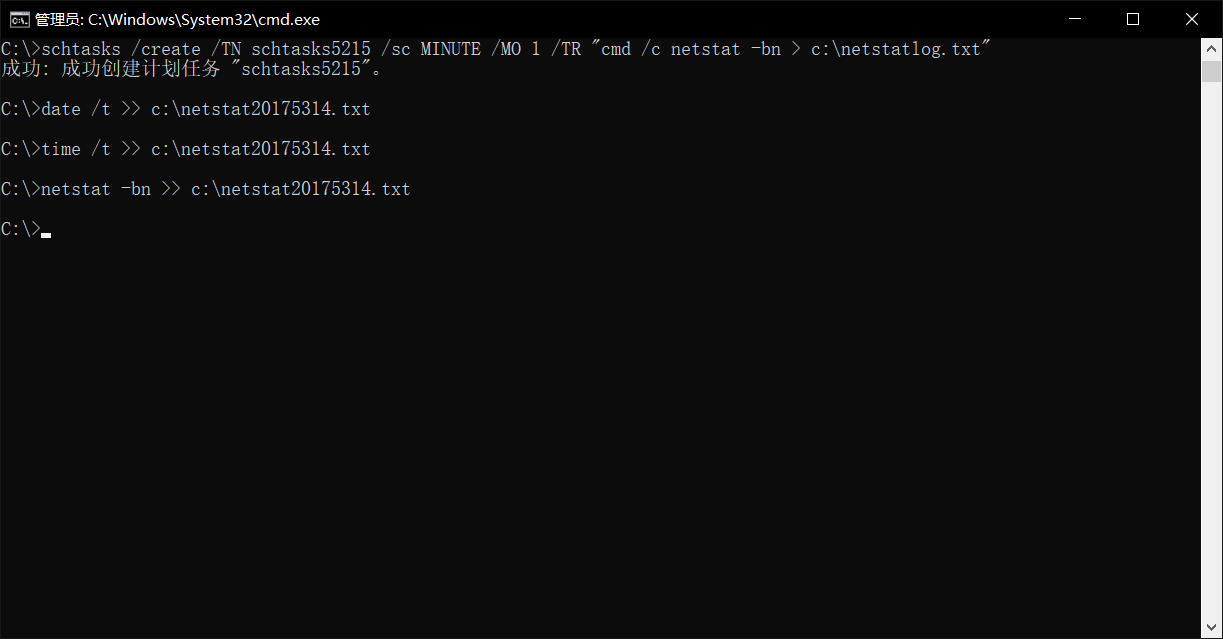

1.1 Usar el sistema de monitoreo de comandos schtasks

- Use

schtasks /create /TN schtasks5215 /sc MINUTE /MO 1 /TR "cmd /c netstat -bn > c:\netstatlog.txt"comandos para crear tareas programadasschtasks5215TNEs la abreviatura de TaskName, el nombre de la tarea programada creada esschtasks5215;scSignifica el modo de temporización, debe completarse en minutosMINUTE;TR=Task Run, El comando para ejecutar esnetstatbn,bIndicando quense muestra el nombre del archivo ejecutable, lo que indica que la IP y el puerto se muestran en números;>Representa la redirección de salida, almacena la salida en unc:\netstatlog.txtarchivo

- Crea un

netstat5215.txtarchivo y escribe lo siguiente

date /t >> c:\netstat5215.txt

time /t >> c:\netstat5215.txt

netstat -bn >> c:\netstat5215.txt

Luego cambie el .txtnombre del sufijo a.bat

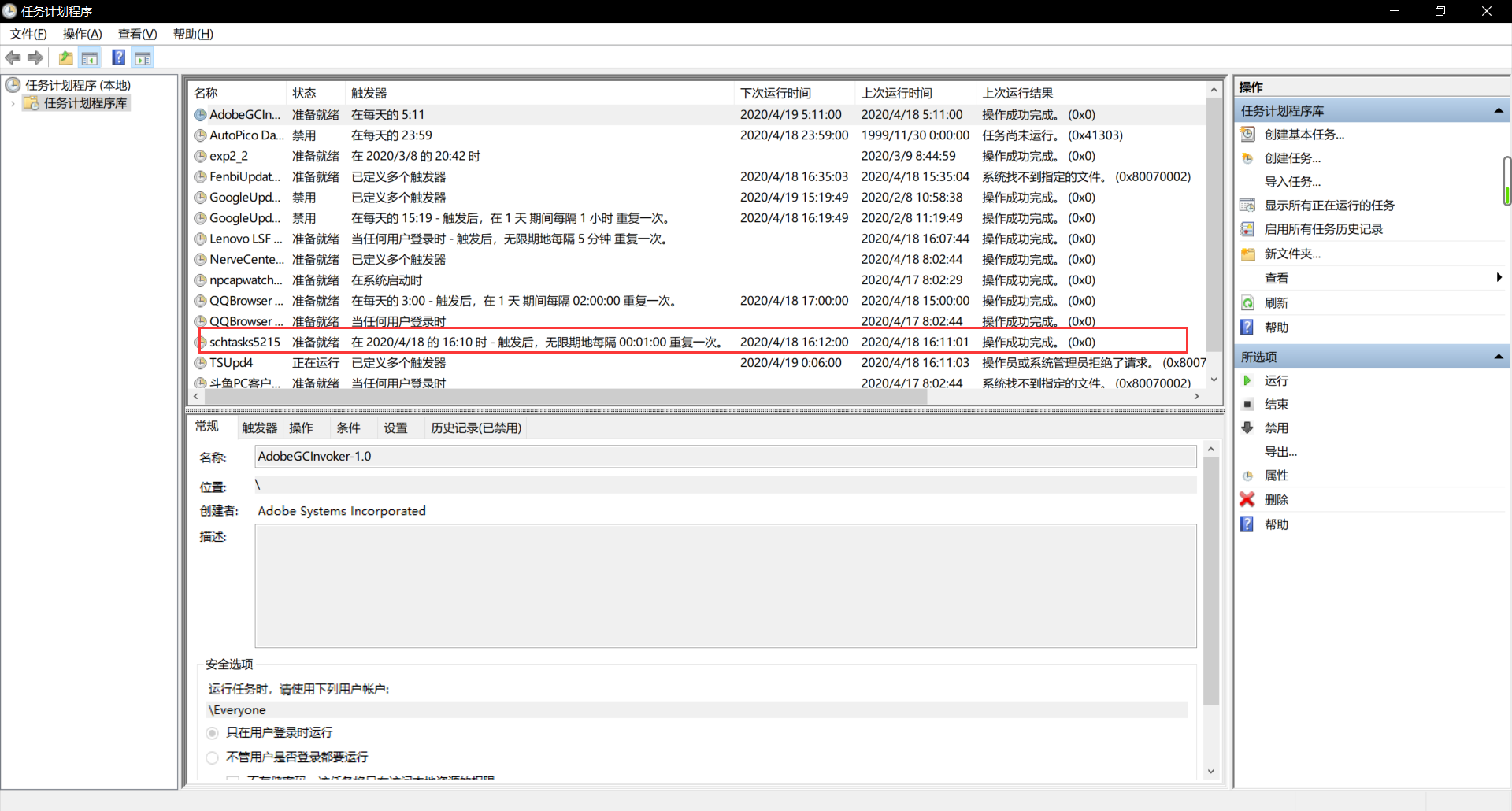

- Abra el programador de tareas, puede ver esta tarea recién creada:

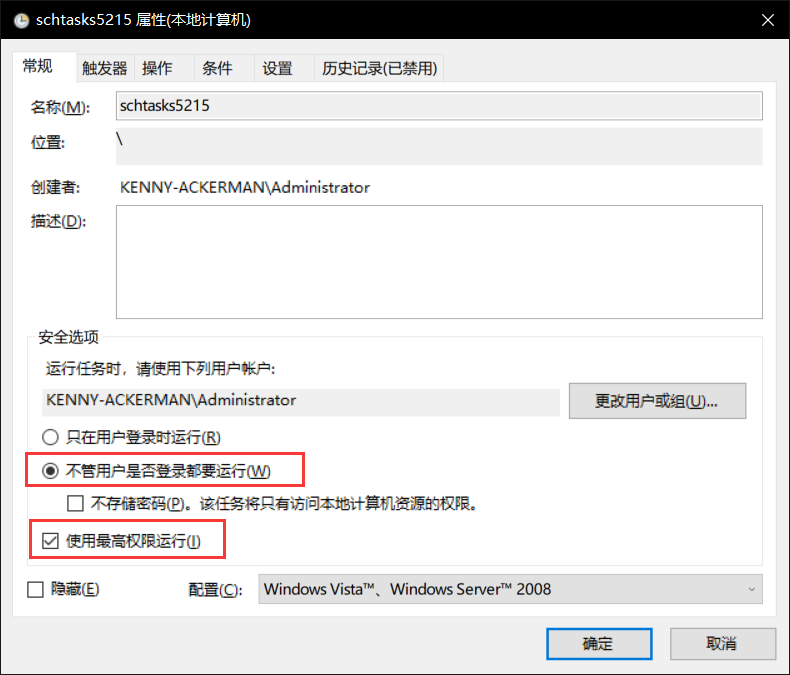

- Haga doble clic en esta tarea, haga clic en operación y edición, y luego opere la edición en la pestaña para iniciar el programa, cambie el programa o script

cmdennetstat5303.bat

- Cambie otros atributos usted mismo

- Ejecute la tarea para

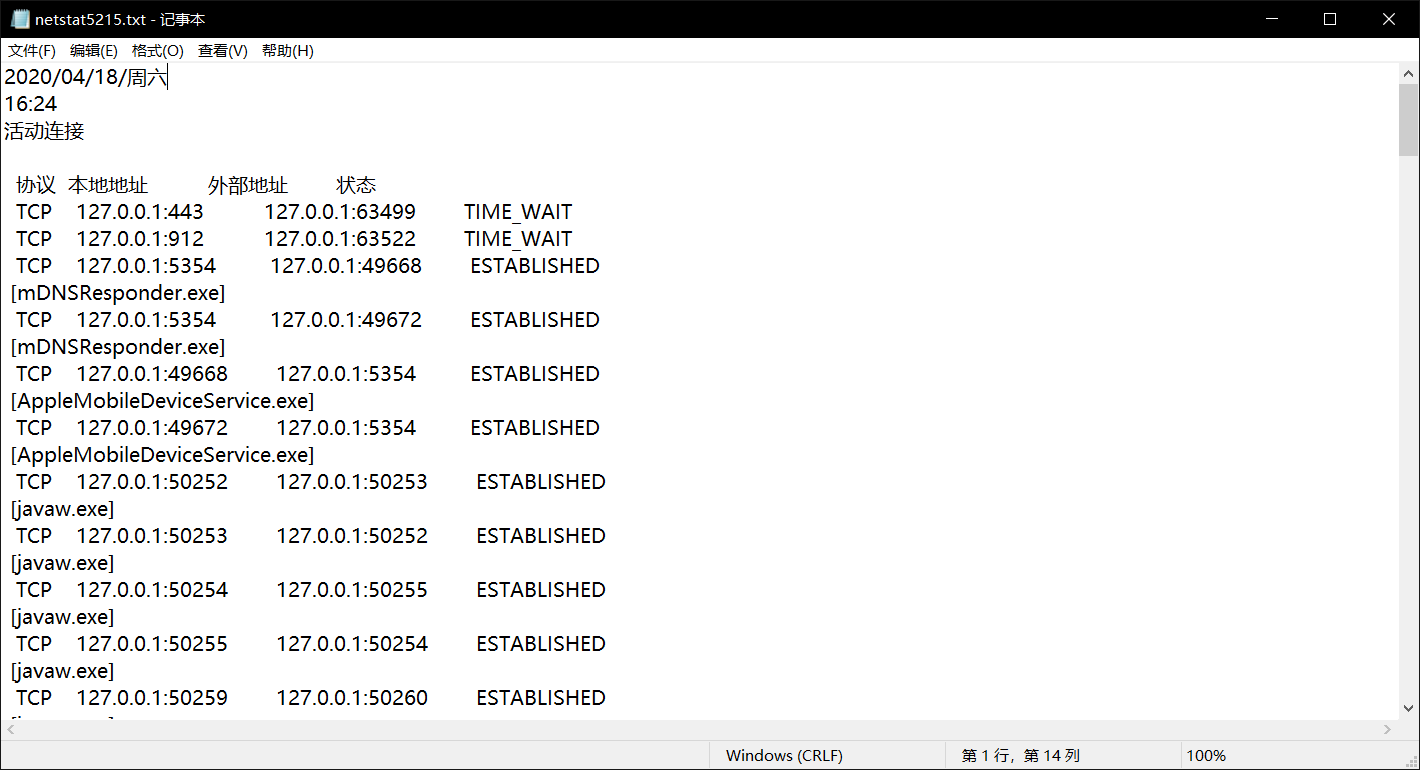

schtasks5215comenzar a registrar los datos de fondo y mantenga la computadora en uso normal. Después de aproximadamente dos horas, abra losnetstat20175215.txtdatos en el directorio de la unidad C para ver los datos

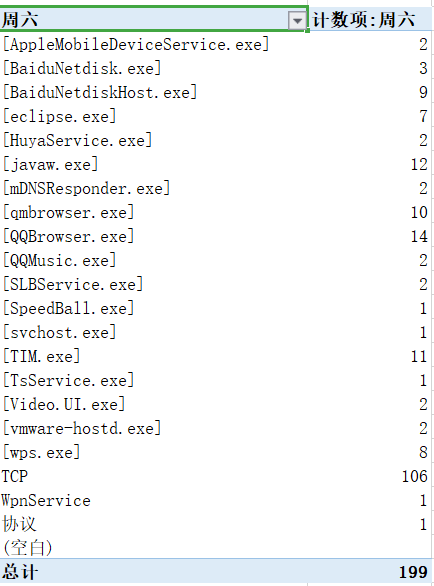

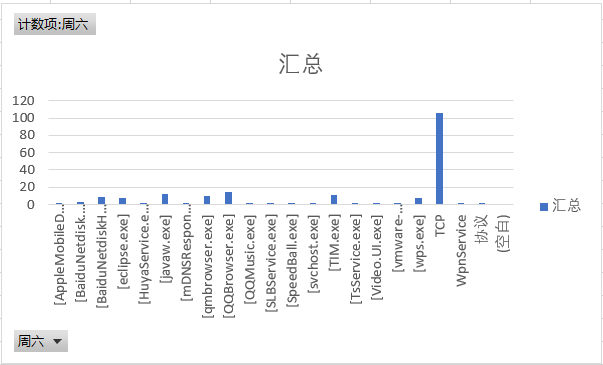

- Organizar a través de Excel

- Las estadísticas son las siguientes:

- El cuadro estadístico es el siguiente:

- Las estadísticas son las siguientes:

- Análisis

- Proceso de solicitud común

- QQBrowser.exe: proceso del navegador QQ

- qmbrowser.exe: un proceso secundario del navegador QQ

- javaw.exe: software de protocolo de red relacionado de Sun Microsystems. Generalmente funciona basado en Internet Explorer.

- TIM.exe: el proceso de QQ Office Edition

- BaiduNetdiskHost.exe: proceso de servicio de disco de red Baidu

- wps.exe: el proceso de los archivos wps.

- Otros procesos

- AppleMoblieDeviceService.exe hosted alojado en vmware 、 QQMusic.exe 等

- Proceso de solicitud común

1.2 Use la herramienta sysmon para monitorear el sistema

- sysmon es una herramienta en el paquete de Microsoft Sysinternals. Antes de usar la herramienta sysmon, primero debe configurar el archivo. Consulte este artículo sobre el uso de la herramienta ligera Sysmon para monitorear su sistema y crear un archivo de configuración

sysmon20175215.xml. - Los filtros de eventos seleccionables son la creación del proceso ProcessCreate, el tiempo de creación del proceso FileCreateTime, el enlace de red NetworkConnect, el final del proceso ProcessTermina, la carga del controlador DriverLoad, la carga de la imagen ImageLoad, la creación remota de hilos CreateRemoteTh, la lectura del controlador RawAccessRead, la lectura del proceso ProcessAccess, la creación de archivos FileCreate, Evento RegistryEvent Registry, creación de flujo de archivos FileCreateStre, etc.

- El contenido del archivo de configuración creado sysmon20175215.xml es el enlace de la nube de código

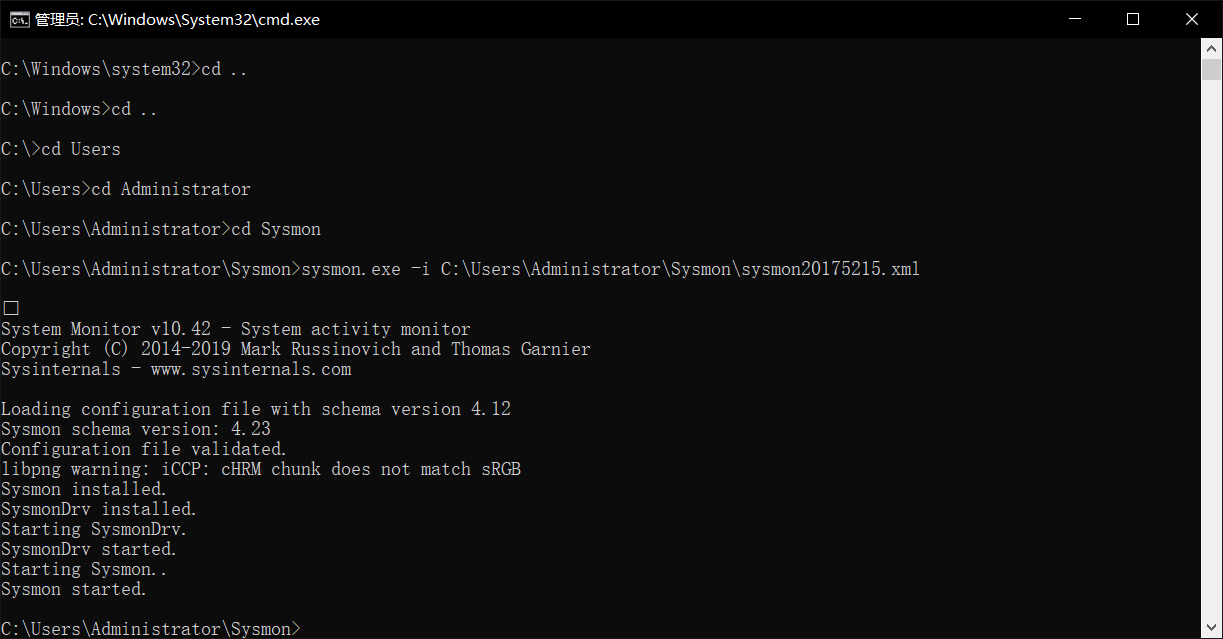

- Instale sysmon :, los

sysmon.exe -i C:\Users\Administrator\Sysmon\sysmon20175215.xmlresultados de instalación exitosos son los siguientes:

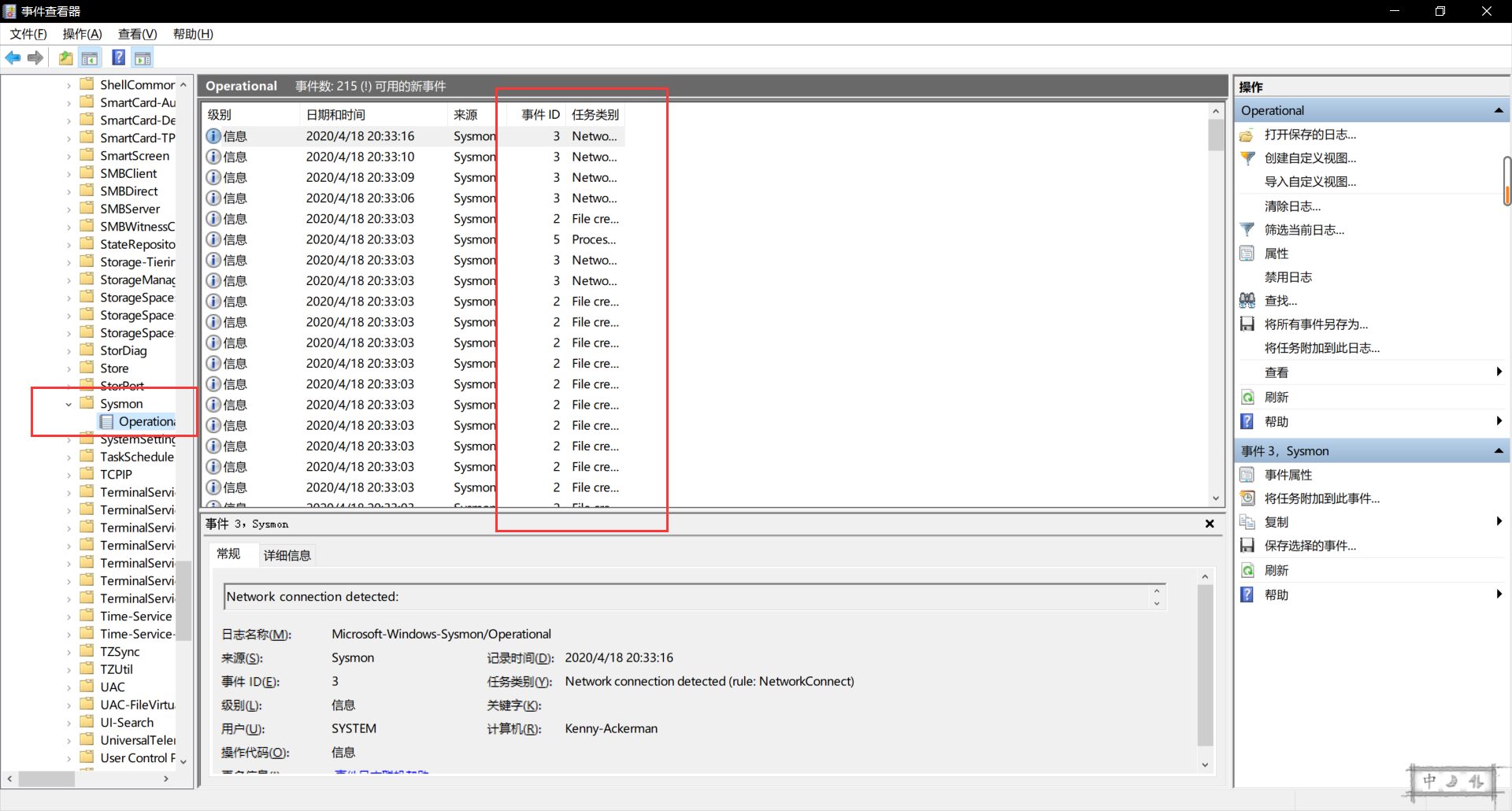

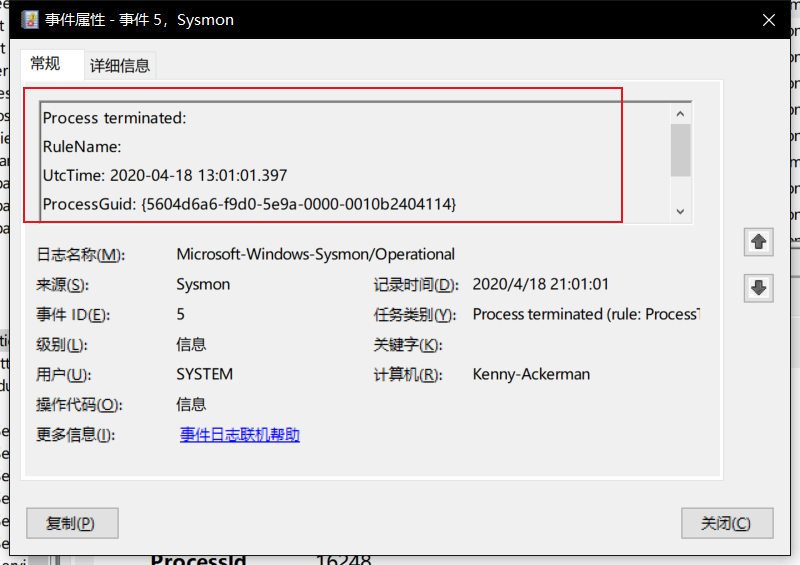

- Verifique el "Visor de eventos", seleccione la ubicación del registro

应用程序和服务日志/Microsoft/Windows/Sysmon/Operational, hay nuevos eventos registrados de acuerdo con los requisitos del archivo de configuración, así como el ID del evento, la categoría de la tarea, la información detallada, etc.

- Se abre el primer registro registrado por este archivo de configuración

C:\Users\Administrator\Sysmon\sysmon20175215.xml配置文件

- Y el contenido detrás

- Después de ejecutar shell, getuid y otros comandos, encontré un programa C: \ Windows \ SysWOW64 \ cmd.exe que no había aparecido antes. cmd.exe es de 64 bits.

2. Análisis de malware

-

Análisis estático

- Análisis de archivos (VirusTotal, herramienta VirusScan, etc.)

- Reconocimiento de formato de archivo (peid, archivo, herramientas FileAnalyzer, etc.)

- Extracción de cadenas (herramienta de cadenas, etc.)

- Desmontaje (herramientas GDB, IDAPro, VC, etc.)

- Descompilar (REC, DCC, herramientas JAD, etc.)

- Análisis de estructura lógica (Ollydbg, herramientas IDAPro, etc.)

- Empaque y desempaque (herramientas UPX, VMUnPacker, etc.)

-

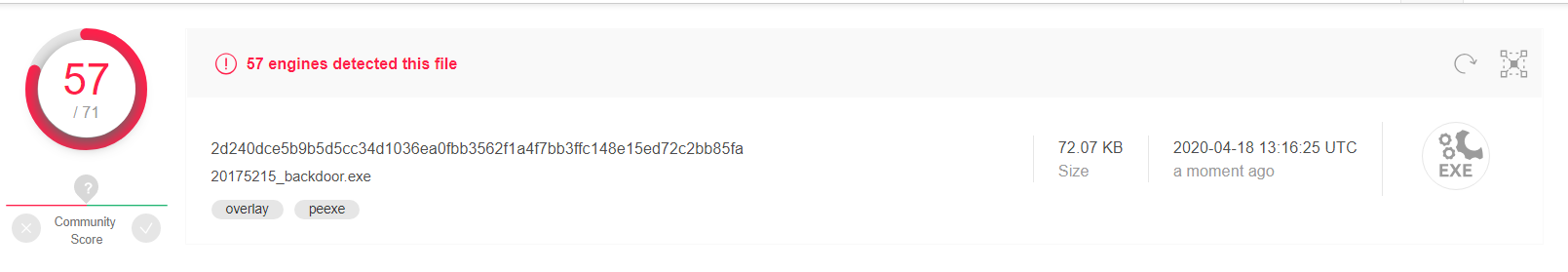

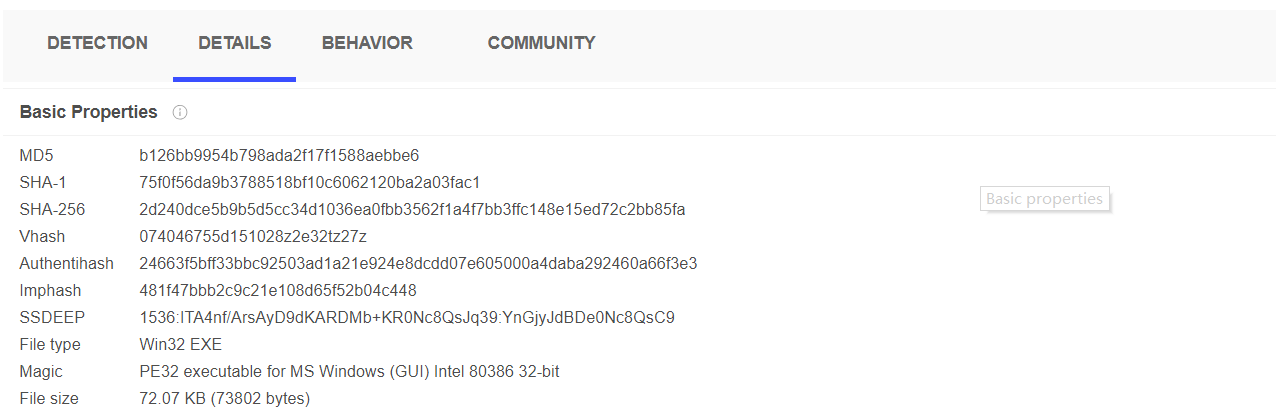

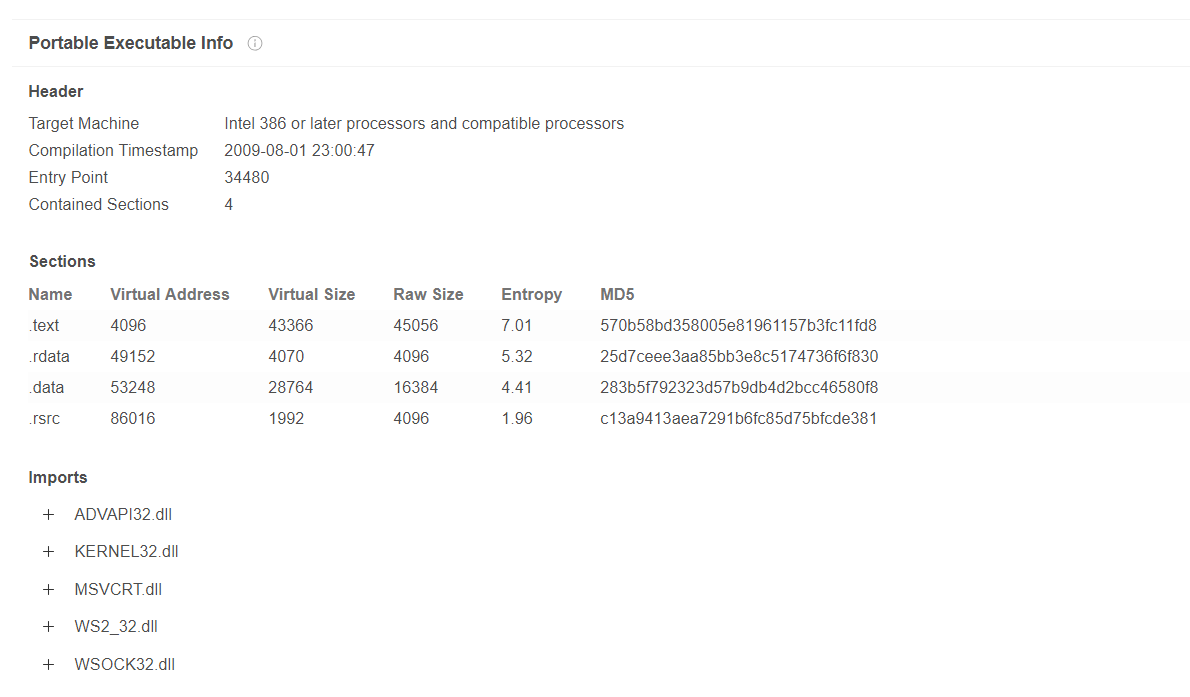

(1) Use VirusTotal para analizar malware

- Ponga el código malicioso generado en VirusTotal para su análisis, la situación básica es la siguiente:

- Información básica: puede ver su SHA-1, valor de resumen MD5, tipo de archivo, tamaño de archivo y resultados de reconocimiento de tipo de archivo TRiD.

- Y el soporte de la biblioteca de algoritmos del código malicioso:

- Ponga el código malicioso generado en VirusTotal para su análisis, la situación básica es la siguiente:

-

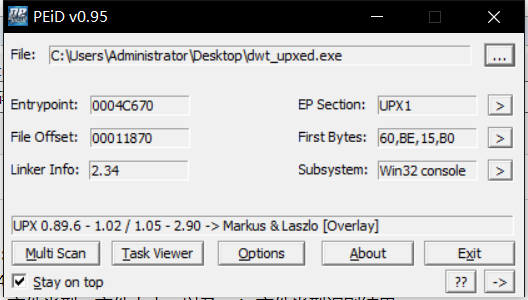

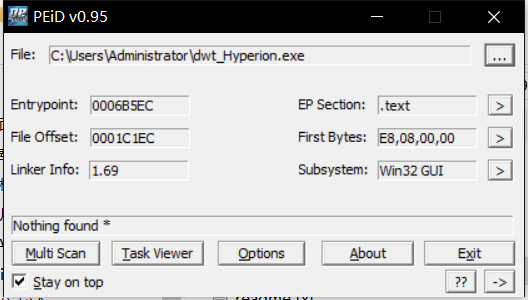

(2) Uso de PEiD para analizar malware

PEiD (PE Identifier) es una herramienta de comprobación de shell muy conocida, su potente función puede detectar casi todos los shells y su número ha superado los 470 tipos de firmas y tipos de empaque de archivos PE.- Detectar puertas traseras sin carcasa

- Detecta el programa de puerta trasera para embalaje UPX

- Detección de procedimientos de puerta trasera para empaque Hyperion

- La detección es principalmente normal, pero no se puede encontrar el shell de cifrado Hyperion

- Detectar puertas traseras sin carcasa

-

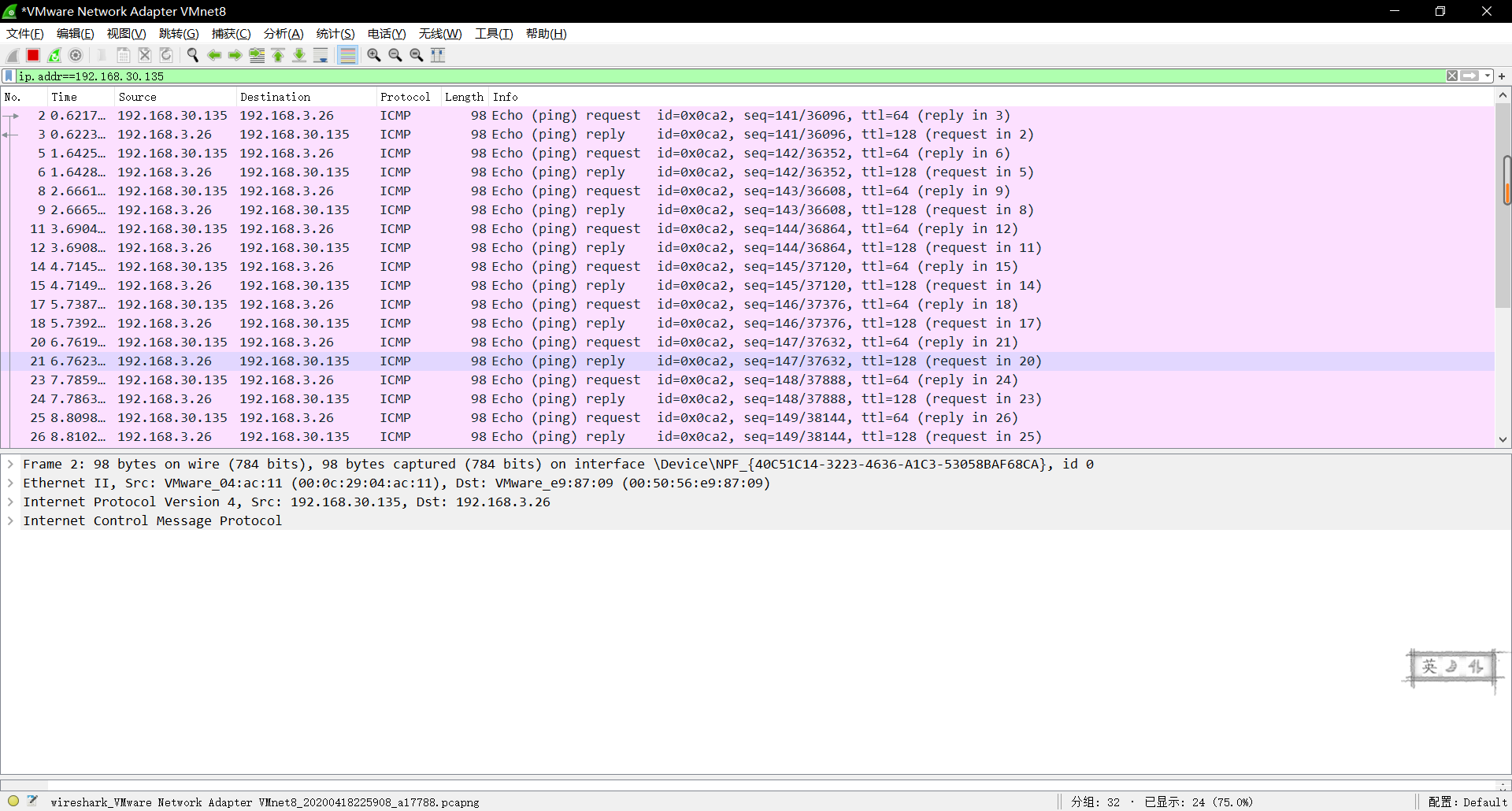

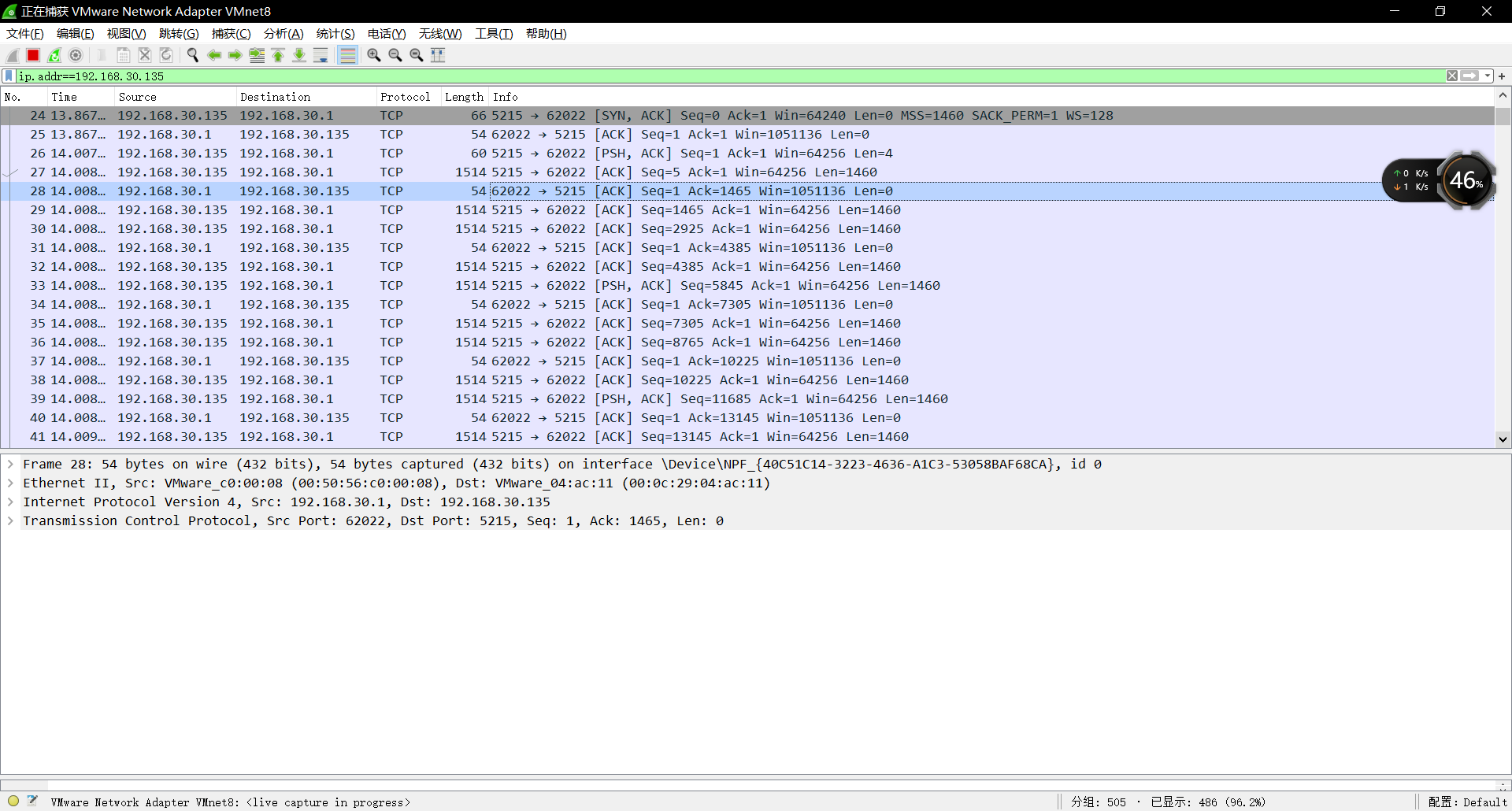

(3) Use wireshark para capturar paquetes y analizar malware

- Ingrese las condiciones de filtrado en el filtro Wireshark para

ip.addr == 192.168.30.135ver la información relevante del paquete de protocolo - Paquete ICMP cuando el sistema King y el sistema Windows hacen ping juntos

- Paquete TCP durante la conexión de rebote de MSF

- Use getuid para ver el usuario que está ejecutando el servidor y se inicia SearchUI.

- Ingrese las condiciones de filtrado en el filtro Wireshark para

SP1. Pregunta respuesta y experiencia después del experimento

1. Pregunta respuesta después del experimento

- (1) Si sospecha que hay código malicioso en un host en el trabajo, pero solo adivine, todo lo que desea controlar es lo que el sistema está haciendo todos los días. Diseñe qué operaciones desea monitorear y qué método usar para monitorear.

- Use el comando schtasks que viene con Windows para configurar una tarea programada y descubra que la conexión de red es anormal

- Use Sysmon y otros programas para escribir archivos de configuración y registrar registros del sistema relacionados

- Use Process Explorer, Process Monitor y otras herramientas para monitorear la actividad del proceso.

- (2) Si ha determinado que hay un problema con un programa o proceso, ¿qué herramientas tiene para obtener más información al respecto?

- Use la herramienta systracer para analizar el malware y ver sus modificaciones en el registro y los archivos.

- Use Wireshark para analizar la captura de paquetes y monitorear el proceso de comunicación con el host.

- Use la herramienta Process Explorer o la herramienta Process Monitor para monitorear el sistema de archivos, el registro, la actividad de procesos / hilos.

2. Experiencia experimental

Este experimento es relativamente simple, el contenido es principalmente para monitorear su computadora y encontrar código malicioso potencial, enfocándose en la protección y monitoreo de este experimento. Use varias herramientas para probar el sistema. Sin embargo, estoy un poco oxidado sobre el uso de algunos programas de puerta trasera, todavía necesito usar y aplicar este conocimiento.

SP2. Referencias

1. Guía de aplicación para schtask y sysmon

2. Tecnología de contramedidas de red 2018-2019-2 20165318 Análisis de código malicioso Exp4

3. Análisis de código malicioso