| Guia | Con el desarrollo de tecnologías virtuales y en la nube, el uso de contenedores docker se está volviendo cada vez más popular y conveniente. Muchas empresas han cambiado su infraestructura de máquinas físicas tradicionales a arquitecturas virtualizadas y han creado servicios en línea basados en nubes públicas, nubes privadas y nubes de contenedores. La seguridad asociada con los contenedores es cada vez más importante. |

En comparación con los métodos de seguridad tradicionales, las diferencias en las arquitecturas de virtualización requieren completamente diferentes métodos de seguridad. Es necesario comprender y realizar análisis específicos de seguridad de contenedores en las primeras etapas del proceso de construcción del servicio. Para satisfacer las necesidades de seguridad de la arquitectura de nube de contenedor virtualizado, este artículo presenta Errores para presentarle algunas herramientas de seguridad de código abierto en la arquitectura de nube virtualizada y el entorno de contenedor.

Falco es una herramienta de auditoría de seguridad de código abierto creada por Sysdig que admite K8S. Falco es parte de la Cloud Native Computing Foundation (CNCF), que proporciona monitoreo de comportamiento de la actividad del contenedor, la red y el host.

Falco se diseñó originalmente para el sistema de detección de intrusiones de host de Linux , pero también es aplicable al contenedor container.id, container.image o su espacio de nombres regular, por lo que se puede utilizar para detectar el comportamiento de los contenedores docker, en función de un contenedor El detector puede proporcionar información detallada sobre el comportamiento del contenedor, detectar comportamientos maliciosos o desconocidos y enviar alertas a los usuarios a través de registros y notificaciones.

Falco puede rastrear y analizar el comportamiento de las acciones que ocurren dentro del contenedor, incluidas las llamadas al sistema Linux . Falco rastrea eventos basados en contenedores, que incluyen:

- Código de shell que se ejecuta dentro del contenedor ;

- Cualquier contenedor que se ejecute en modo privilegiado

- Montar cualquier ruta de directorio sensible desde el host (por ejemplo, / proc);

- Intenta leer archivos confidenciales accidentalmente (por ejemplo, / etc / shadow);

- Utilice cualquier sistema binario estándar para las conexiones de red salientes.

Una vez que se detecta un comportamiento malicioso, como el uso de llamadas específicas del sistema, parámetros específicos o atributos del proceso de llamada, puede enviar una alerta al administrador.

- Versión actual: 0.21.0

- Dirección del proyecto: https://falco.org/

- Repositorio de código fuente: https://github.com/falcosecurity/falco

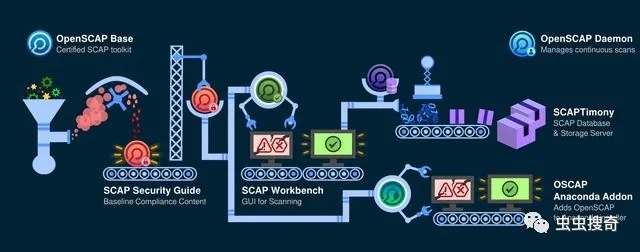

OpenSCAP es un comando de herramienta de auditoría -line que puede escanear, cargar, editar y verificar los documentos de exportación SCAP. SCAP (Protocolo de automatización de contenido seguro) es una solución para la inspección de cumplimiento de la infraestructura Linux de clase empresarial, mantenida por NIST. Utiliza el formato de descripción de la lista de configuración extensible (XCCDF) para mostrar el contenido de la lista y describir la seguridad general y el cumplimiento de Linux.

OpenSCAP proporciona un conjunto de herramientas para la gestión y el escaneo de cumplimiento. Con la ayuda de herramientas como oscap-docker, admite el escaneo de imágenes de contenedores. OpenSCAP también puede ayudar a los usuarios a buscar conformidad, como XCCDF. El paquete también tiene algunas otras herramientas / componentes:

- OpenSCAP Base se utiliza para realizar escaneos de configuración y vulnerabilidad;

- El servicio OpenSCAP Daemon se ejecuta en segundo plano;

- SCAP Workbench Una aplicación de interfaz de interfaz de usuario que proporciona una forma conveniente de realizar tareas comunes de oscap;

- El middleware SCAPtimony que almacena los resultados SCAP para la infraestructura del usuario.

- Versión actual: 1.3.2

- Dirección del proyecto: http://www.open-scap.org/

- Repositorio de código fuente: https://github.com/OpenSCAP/openscap

Clair es un escáner de vulnerabilidad de código abierto y una herramienta de análisis estático para analizar vulnerabilidades en contenedores de aplicaciones y acopladores.

Clair recopila regularmente información de vulnerabilidad de múltiples fuentes y la almacena en la base de datos. Proporciona una API pública para que el cliente realice y escanee llamadas.Los usuarios pueden usar la API de Clair para enumerar sus imágenes de contenedor, crear una lista de funciones en la imagen y guardarlas en la base de datos. Cuando se produce la actualización de metadatos de vulnerabilidad, puede enviar alertas / notificaciones a través de Webhook para enviar el estado anterior y nuevo de la vulnerabilidad y las imágenes afectadas a los usuarios configurados. Como parte de la secuencia de comandos de implementación , Clair admite una variedad de herramientas de terceros para escanear imágenes desde el terminal. Klar, por ejemplo, es una de las buenas opciones.

Los detalles de instalación de la herramienta están disponibles en GitHub y se pueden ejecutar como un contenedor Docker. También proporciona archivos de Docker Compose y Helm Chart para simplificar el proceso de instalación y también se puede compilar a partir del código fuente.

El objetivo del proyecto Clair es promover una comprensión transparente de la seguridad de la infraestructura basada en contenedores. Por lo tanto, el proyecto lleva el nombre de una palabra francesa, que tiene un significado inglés brillante, claro y transparente

- Versión actual: 2.0.2

- Dirección del proyecto: https://coreos.com/clair/docs/latest/

- Repositorio de código fuente: https://github.com/quay/clair

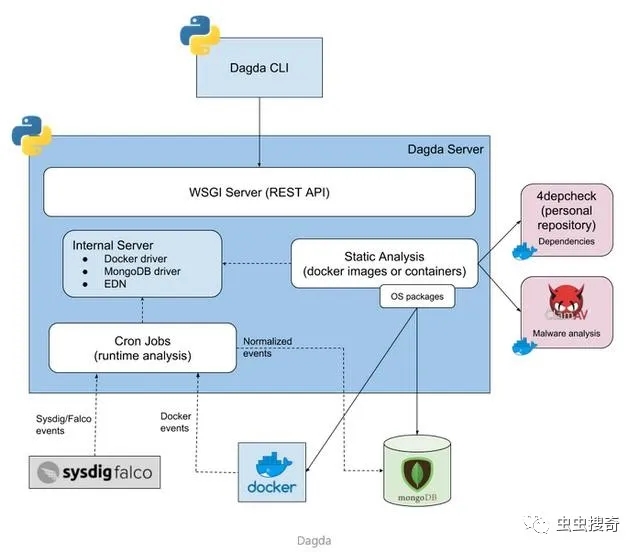

Dagda es una herramienta de análisis estático de código abierto para realizar análisis estáticos de vulnerabilidades conocidas, malware, virus, troyanos y otras amenazas maliciosas en las imágenes o contenedores de Docker. Dagda puede monitorear demonios Docker y ejecutar contenedores Docker para descubrir actividades irregulares o poco comunes. Esta herramienta admite imágenes básicas comunes de Linux, como Red Hat, CentOS , Fedora, Debian, Ubuntu, OpenSUSE y Alpine.

Dagda viene con un archivo Docker Compose para ejecutar fácilmente la evaluación. Aunque Dagda admite el monitoreo de contenedores, debe integrarse con Sysdig Falco. Dagda no admite el escaneo del registro o repositorio de contenedores, y es más adecuado para el escaneo manual a pedido.

Después de implementar Dagda, puede descargar las vulnerabilidades conocidas y su POC de explotación de la base de datos CVS y guardarlo en MongoDB. Luego, recopilará la información detallada del software en la imagen de Docker y la comparará con la información detallada previamente almacenada en MongoDB para verificar si cada producto y su versión están libres de vulnerabilidades.

Dagda puede usar ClamAV como un motor antivirus para identificar troyanos, malware, virus y otras amenazas maliciosas contenidas en los contenedores / imágenes de Docker.

Los principales usuarios objetivo de Dagda son administradores de sistemas, desarrolladores y profesionales de seguridad.

- Versión actual: 0.7.0

- Repositorio de código fuente: https://github.com/eliasgranderubio/dagda

Anchore Engine es una herramienta de seguridad de código completo DevSecOps de pila completa diseñada para analizar y escanear vulnerabilidades en imágenes de contenedores. Esta herramienta se puede usar como una imagen de contenedor de Docker y se puede instalar de manera independiente o ejecutarse en una plataforma de procesos de negocios. Anchore Engine permite a los usuarios identificar, probar y resolver vulnerabilidades en las imágenes de Docker que crean aplicaciones. Su versión empresarial de OSS proporciona gestión de políticas, paneles de resumen, gestión de usuarios, informes de evaluación de seguridad y políticas, controles gráficos de clientes y otros módulos y funciones de back-end.

Anchore Engine proporciona archivos de composición Docker, que se pueden usar para construir la instalación del contenedor de Docker con un solo clic. Admite componentes de servidor / back-end y se puede escanear en forma de herramientas CLI (como Anchore CLI o el complemento de Jenkins). También puede agregar etiquetas al almacén, y después de agregarlo, sondeará periódicamente el registro del contenedor para su análisis. Los usuarios también pueden ampliar Anchore Engine con complementos que agregan nuevas consultas, estrategias y análisis de imágenes. Se puede acceder directamente a través de RESTful API o Anchore CLI.

- Versión actual: 0.7.0

- Dirección del proyecto: https://anchore.com/

- Repositorio de código fuente: https://github.com/anchore/anchore-engine

Las herramientas de seguridad de código abierto desempeñan un papel importante en la protección de la infraestructura basada en contenedores. Podemos elegir las herramientas apropiadas (combinaciones) basadas en las necesidades y prioridades del negocio para el aseguramiento de la seguridad bajo la arquitectura de la nube: por ejemplo, usando OpenSCAP y Clair para el análisis de cumplimiento, usando Falco para auditorías de seguridad y Dagda para verificar estáticamente las vulnerabilidades conocidas. Analice y use Anchore para seguridad combinada. Para obtener más información sobre Linux, consulte: https://www.linuxprobe.com