Forscher aus Italien und Großbritannien haben vier Schwachstellen in der intelligenten Glühbirne TP-Link Tapo L530E und der TP-Link Tapo-App entdeckt, die Angreifer ausnutzen könnten, um das WLAN-Passwort eines Ziels zu stehlen.

Die TP-Link Tapo L530E ist die meistverkaufte intelligente Glühbirne auf mehreren Märkten, darunter Amazon. TP-Link Tapo ist eine App zur intelligenten Geräteverwaltung mit 10 Millionen Installationen bei Google Play.

Defekte Smart-Glühbirnen

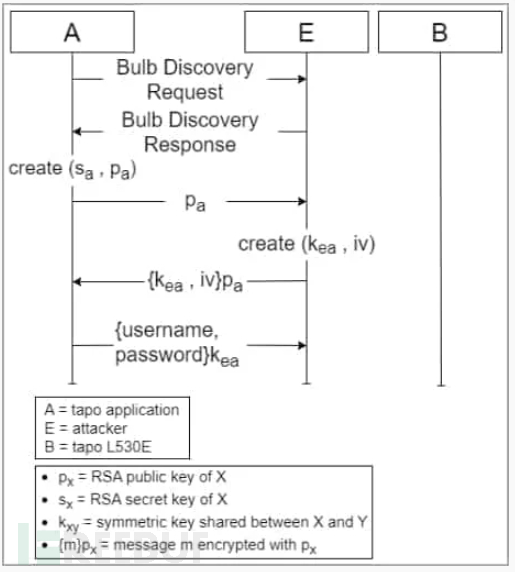

Die erste Schwachstelle betrifft eine unsachgemäße Authentifizierung auf dem Tapo L503E, die es einem Angreifer ermöglicht, sich während des Schritts zum Austausch des Sitzungsschlüssels als das Gerät auszugeben. Diese Sicherheitslücke mit hohem Schweregrad (CVSS v3.1-Score: 8,8) könnte es einem benachbarten Angreifer ermöglichen, Passwörter von Tapo-Benutzern abzurufen und Tapo-Geräte zu manipulieren.

Die zweite Schwachstelle, ebenfalls eine Schwachstelle mit hohem Schweregrad (CVSS v3.1-Score: 7,6), wird durch einen kurzen, hartcodierten gemeinsamen Prüfsummenschlüssel verursacht, der durch Brute-Force oder Dekompilierung der Tapo-Anwendung erhalten werden kann.

Bei der dritten Schwachstelle handelt es sich um einen mittelschweren Fehler, der auf einen Mangel an Zufälligkeit im symmetrischen Verschlüsselungsprozess zurückzuführen ist, der das Verschlüsselungsschema vorhersehbar macht.

Die vierte Schwachstelle rührt von der fehlenden Aktualitätsprüfung empfangener Nachrichten her, wodurch Sitzungsschlüssel 24 Stunden lang gültig bleiben und es Angreifern ermöglicht wird, Nachrichten während dieser Zeit abzuspielen.

Angriffsszene

Die Studie ergab, dass das besorgniserregendste Angriffsszenario darin besteht, die erste und zweite Schwachstelle oben auszunutzen, um einen Glühbirnen-Identitätswechsel durchzuführen und die Details des Tapo-Benutzerkontos abzurufen. Anschließend kann der Angreifer durch Zugriff auf die Tapo-App die WLAN-SSID und das Passwort des Opfers extrahieren und sich Zugriff auf alles verschaffen andere Geräte, die mit diesem Netzwerk verbunden sind.

Damit der Angriff funktioniert, muss sich das Gerät im Setup-Modus befinden. Ein Angreifer könnte jedoch die Authentifizierung der Glühbirne aufheben und den Benutzer dazu zwingen, sie zurückzusetzen, um ihre Funktionalität wiederherzustellen.

Glühbirnenmodell

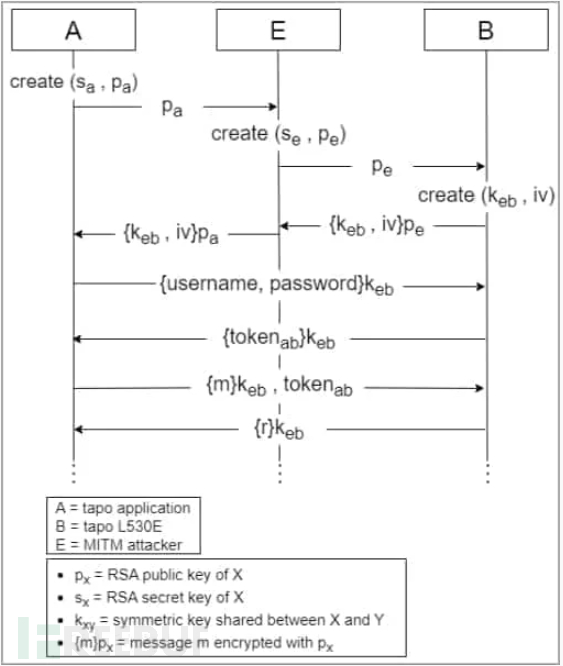

Ein unkonfiguriertes Tapo-Gerät könnte auch MITMed sein, indem die erste Schwachstelle erneut ausgenutzt wird, während der Einrichtung eine Verbindung zu WLAN hergestellt wird, die beiden Netzwerke überbrückt und die Erkennungsinformationen weitergeleitet werden und schließlich das Tapo-Passwort in einer leicht entschlüsselbaren Base64-codierten Form, die SSID und das WLAN-Passwort abgerufen werden .

MITM-Angriffsdiagramm

Schließlich ermöglicht die vierte Schwachstelle einem Angreifer, einen Replay-Angriff zu starten, bei dem eine zuvor abgehörte Nachricht dupliziert wird, um eine Funktionsänderung des Geräts herbeizuführen.

Offenlegung und Korrektur

Nachdem die Forscher die Schwachstellen entdeckt hatten, teilten sie sie TP-Link mit, das die Probleme erkannte und ihnen mitteilte, dass Korrekturen für die App- und Lampen-Firmware in Kürze erfolgen würden. Bis dahin raten Forscher Benutzern, diese Art von Geräten von kritischen Netzwerken zu isolieren, die neuesten verfügbaren Firmware-Updates und Begleit-App-Versionen zu verwenden und Konten mit MFA und sicheren Passwörtern zu schützen.