下载附件得到:out.pcapng

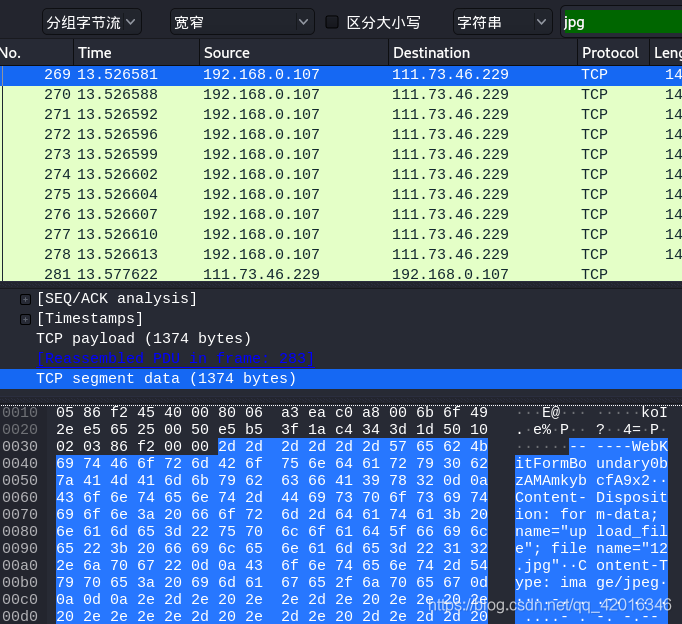

明显是流量分析,放到wireshark

照例搜索一波符串:flag.jpg.png等

看到tcp的一个有个12.jpg的包跟踪一下

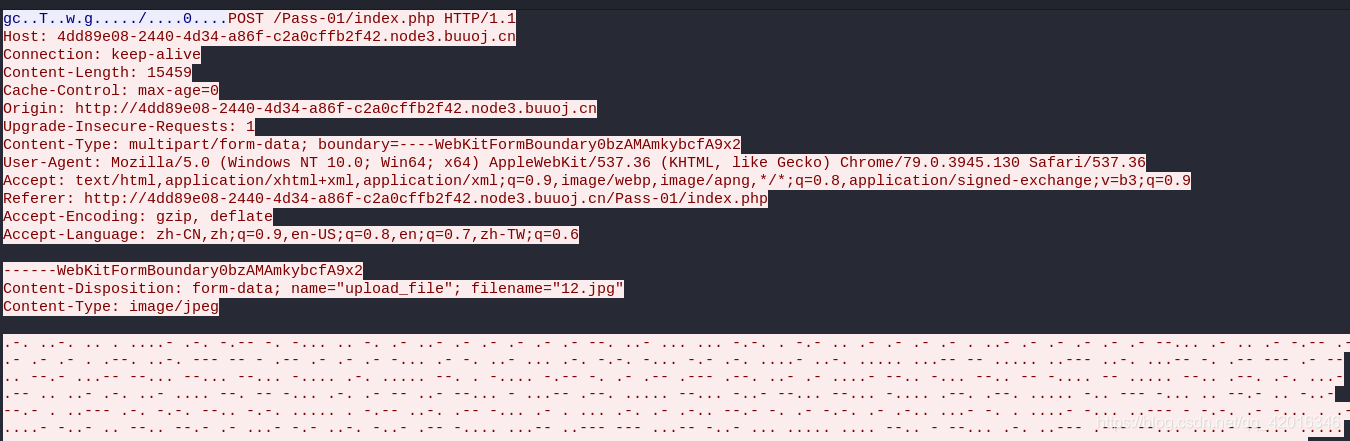

可以看到是个post包,上传了一个12.jpg图片,内容为一串摩尔斯密码格式的数据,刚好符合题目,那应该是这没跑了

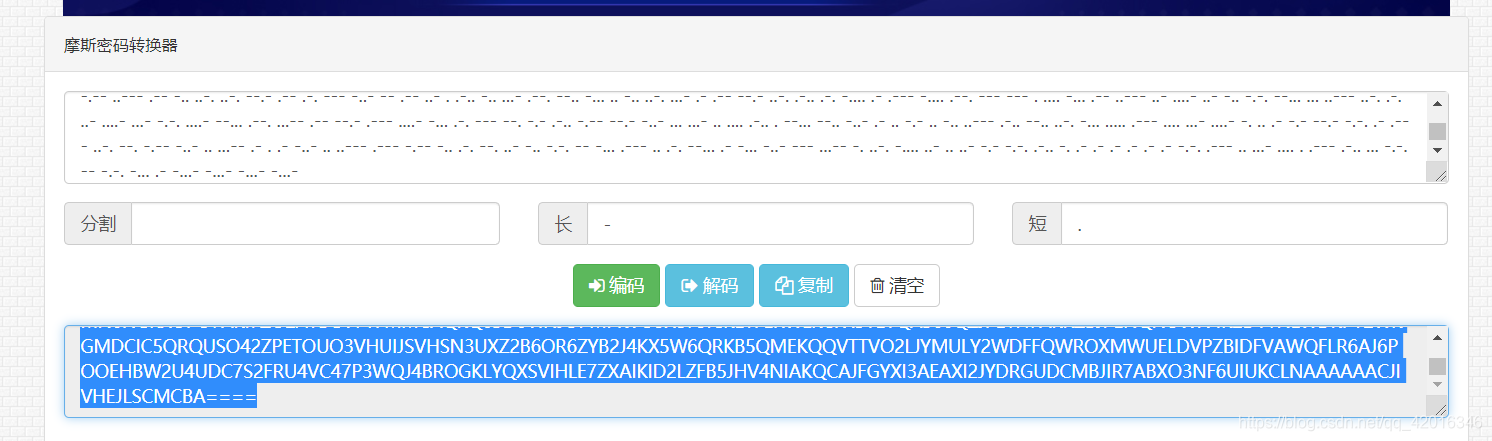

复制出来解密得到(http://www.all-tool.cn/Tools/morse/)

一串base32(Base32使用了ASCII编码中可打印的32个字符(大写字母A~Z和数字2~7))

--一开始没仔细看有====就cv直接扔进base64解出来不知道一堆啥的东西,在这弄了好久--

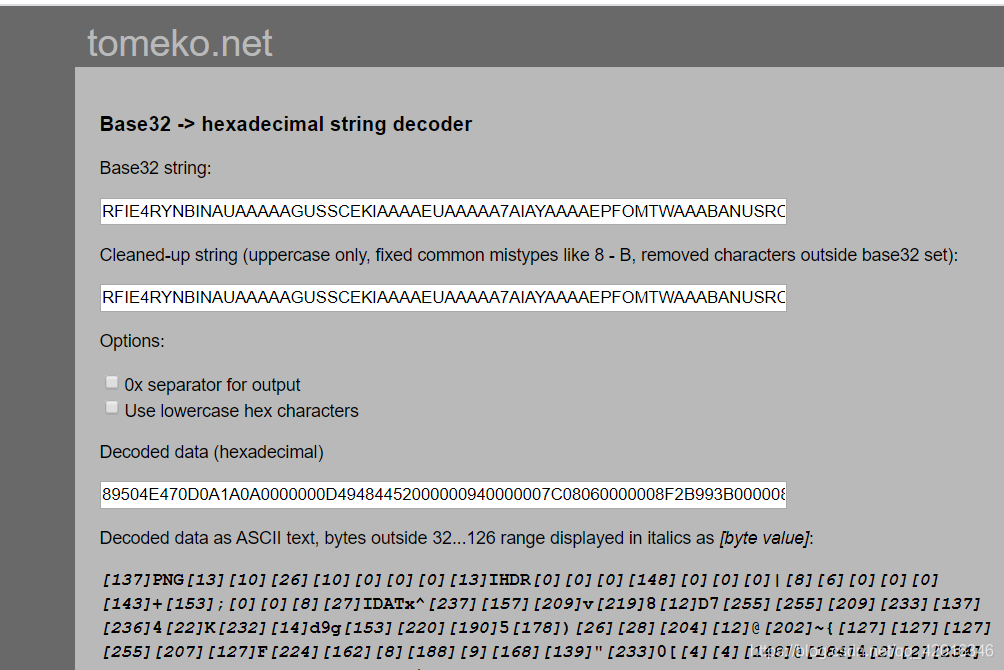

网页在线解密(http://www.tomeko.net/online_tools/base32.php?lang=en)

可以看到有png图片的特征,这解出来的二进制没法直接用,就老实自己写脚本吧,还方便点

import base64

b32 = ""

with open("1.txt") as f:

b32=f.read()

with open("1.png","wb") as f:

f.write(base64.b32decode(b32))得到一张机票条码(大佬提醒的,没做过飞机真的不知道啊啊啊啊喂...)

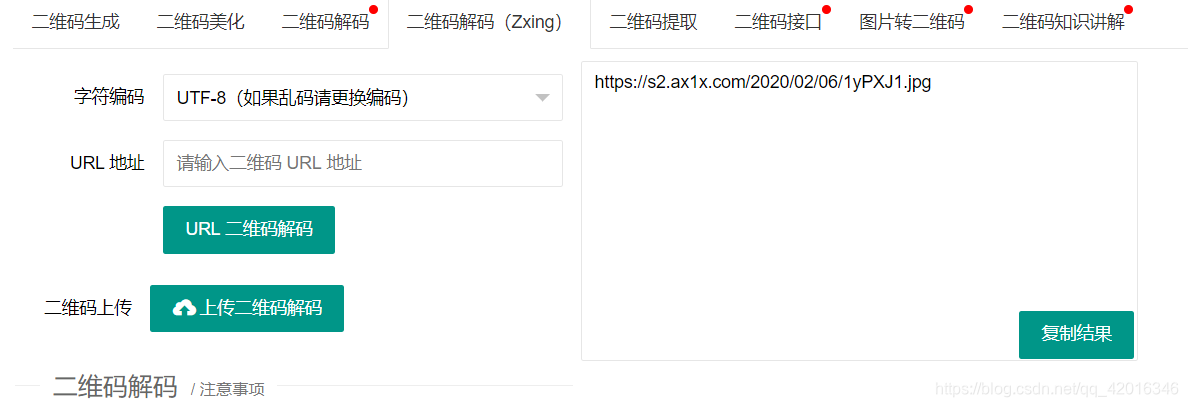

上传在线解码(https://www.sojson.com/qr/zxing.html)

得到一张鬼图片,真就瞬间停止思考了...

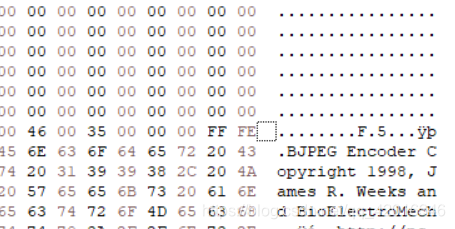

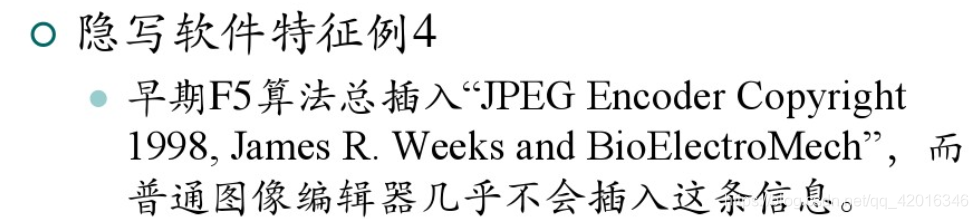

保存下来扔HxD看看,ascii那一长串异常字符的下面有一串信息,某度查下发现

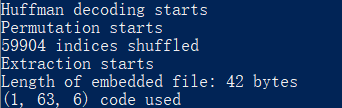

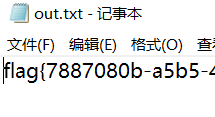

java -jar .\f5.jar x -e out.txt .\1yPXJ1.jpg(好险是无密码的不然怕是做不出来了><)

Flag Get!!!

-----------------------------------------------------------------我是分割线--------------------------------------------------------------

看完了觉得不错就点个赞或者评论下吧,感谢!!!

如果本文哪里有误随时可以提出了,收到会尽快更正的