全球新闻概述

2018年第二季度的新闻包括:旧漏洞的新用法、新的僵尸网络、加密货币的残酷世界、与政治有关的DDoS攻击等。

我们在上季度报告中的预测已经得到证明:网络犯罪分子在继续寻求新的扩大攻击影响的方法。甚至在Memcached攻击的阴影犹在眼前时,他们又发现了一种新的放大攻击方法——该方法利用的漏洞为自2001年以来就已知的通用即插即用协议。它允许从几个端口发送垃圾流量,并可随机切换。研究者报告了两起可能使用该种方法的攻击(4月11日和26日);第一起攻击事件为DNS攻击通过UPnP放大,而第二起攻击事件则证明该方法同样适用于NTP攻击。此外,DDoS防护团队还观察到利用CHARGEN协议漏洞的攻击。该起攻击事件使用相同的协议放大针对内容提供商ProtonMail发起的攻击,而攻击原因是该公司的执行董事发表了令人不快的言论。

新的僵尸网络正在给网络安全专家带来更多麻烦。 一个引人关注的案例是由日本50,000个监控摄像头组成的僵尸网络。Hide-n-Seek恶意软件的新变种造成了严重的威胁,在某些情况下,它可以重启感染设备。尽管该僵尸网络尚未被用于执行DDoS攻击,但无法断言未来是否会添加此功能。因为僵尸网络变现的选择并不多,用于发起DDoS攻击是最常见的例子。

最流行的获利选择之一仍是攻击加密货币网站及交易所。 因为发动DDoS攻击不仅可阻止竞争对手获得更多用户,更能直接变现。加密货币Verge事件就是一个典型案例:5月下旬,一名黑客袭击了Verge矿池,并获利1.5亿卢比(170万美元)。

除了上述案例,6月5日,网络犯罪分子还袭击了著名加密货币交易所Bitfinex,系统崩溃后出现了一波垃圾流量,这表明多阶段攻击可用于破坏交易所的信誉度。 著名在线扑克网站Americas Cardroom也遭受过一起疑似竞争对手发起的DDoS攻击,该攻击首先令牌局中断,接着取消游戏内比赛。 有传言称,此举是对游戏中采用特朗普和金正恩形象的政治抗议。

与往常一样,上季度媒体报道的DDoS攻击多出于政治动机。4月中旬,英国和美国的执法机构警告说,俄罗斯黑客(据称是由克里姆林宫赞助)在美国、欧盟及澳大利亚控制了大量设备,用于进行未来可能的攻击。然而几天之后,也就是4月下旬,俄罗斯遭遇了一起政治目的的攻击:俄罗斯最大政党统一俄罗斯的网站因DDoS崩溃了整整两天,但是关于幕后策划者的公众讨论却很少。

对丹麦铁路公司DSB的袭击事件据称也是出于政治动机,尽管该公司多年来一直专注于为乘客提供服务。有人认为这是去年秋天对瑞典基础设施攻击的延续。

在本季度末,人们的注意力集中在墨西哥选举期间反对党网站遇到的攻击上,而该网站披露有大量关于竞争对手采取非法活动的材料。根据受害者的说法,这次袭击是在选举前的辩论中开始的,当时该党的候选人向观众展示了一张带有网站地址的海报。到目前为止,人们倾向于认为这是一起小型资源网站遭受大量合法流量攻击的案例。

DDoS保护团队在夏初也观察到了Slashdot效应*。在俄罗斯总统召开新闻发布会后,一个报告该事件的主流新闻媒体遭受了由数万个同时发送的HTTP GET请求组成的强势攻击。 僵尸网络的规模将此事件定义为一起涉及物联网设备的新攻击,但安全专家的进一步分析却发现并非如此,原因在于用户代理HTTP头中的所有可疑查询都包含子串“小米Miui浏览器”。 实际上,安装了该浏览器应用程序的小米手机的所有者都收到了关于会议结果的推送通知,似乎许多人对此感兴趣并且跟随链接,最终导致请求过多。

与此同时,执法机构一直在尽一切努力防止有组织背景的攻击:4月下旬,欧洲刑警组织成功关闭了世界上最大的DDoS租用服务Webstresser.org。 截止关闭时,该门户网站拥有超过136,000个用户,并且近年来已成为超400万次DDoS攻击的来源。在Webstresser倒闭后,却出现了相互矛盾的趋势:一些公司观察到欧洲的DDoS活动显著下降; 同时,也有人观察到,所有地区的攻击次数都有所增加,这可能是攻击者试图通过创建新的僵尸网络和扩大旧僵尸网络来弥补Webstresser缺失的结果。

![]()

*Slashdot效应(Slashdot effect)也称作Slashdotting,指的是当一个受众广泛的网站介绍了另一个小众的网站后,小众网站流量激增的现象。

全球季度趋势

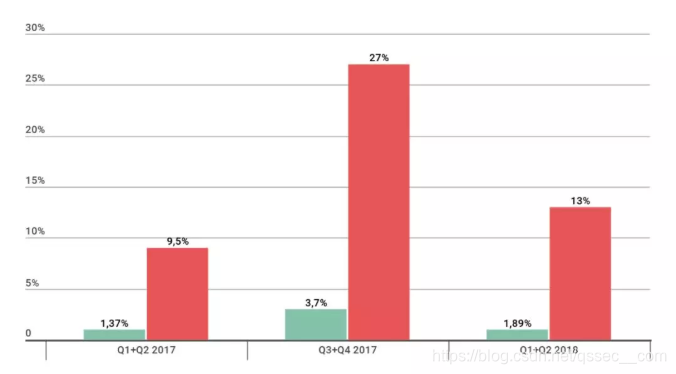

在2018年上半年,与2017年的Q2相比,无论是在平均威胁还是峰值威胁,都有显著下降的趋势。这或许可通过在年初观察到的季节性减速来解释。然而,2017年和2018年Q1指标的比较表明,今年的攻击效力得到了可观的上升。

![]()

2017 - 2018年DDoS攻击力的变化

增加攻击力的一种方法是第三方放大。正如新闻概述中所提到的,黑客继续通过广泛流行的软件中新的漏洞(或旧有漏洞)来寻找放大DDoS攻击的方法,然而所幸并未得逞。典型案例攻击中,黑客利用了CHARGEN协议中的一个漏洞,这是一种非常简单的古老协议,在1983年以RFC 864的方式描述。

CHARGEN出于测试和测量目的,可以监听TCP和UDP套接字。在UDP模式下,CHARGEN服务器使用字符串长度为0到512个随机ASCII字符的数据包来响应任何请求。 攻击者使用此机制向易受攻击的CHARGEN服务器发送请求,而其中传出地址将会替换成受害者的地址。US-CERT放大因子预计为358.8x,但这个数字并不准确,因为响应为随机产生。

尽管协议过于古老,涉及范围有限,但可以在Internet上找到许多开放的CHARGEN服务器。它们主要是打印机和复制设备,默认在软件中启用网络服务。

正如报告所展示的,在UDP攻击中使用CHARGEN可能表明使用更方便的协议(DNS或NTP)的攻击已经越来越无效,因为存在完善的方法来打击这种UDP泛滥攻击。 由于这种攻击操作简单,网络犯罪分子并不愿放弃它们,甚至更看重这些过时的方法协议不为现代安全系统所监控的特点。虽然犯罪分子寻找非常规漏洞的行为仍会继续,但由于这些易受攻击的服务器增速严重缺乏(毕竟老式复印机连接到互联网的概率过低)。因此CHARGEN放大攻击不太可能推广到全世界。

如果网络犯罪分子攻击方式变得复杂,那么他们便会寻找新的目标。针对个人用户的DDoS攻击很容易,但很难盈利,而针对公司的攻击虽然有利可图,却很复杂。现在,犯罪分子已经找到了一种充分利用网络游戏行业和流媒体的风行进行营利的方式。以日益普及的电子竞技比赛为例,胜利者往往会获得价值数十万美元的奖励。

大型赛事通常在特定场地举行,这些场地有大屏幕及观众席,但获取现场比赛资格之前往往需要在家中进行比赛。在这种情况下,针对团队的精心策划的DDoS攻击很容易在早期阶段将其淘汰出比赛。比赛服务器也可能成为目标,比赛可能中断的威胁可以令比赛组织者不得不支付赎金。根据安全厂商数据,DDoS攻击电子竞技运营商和网站的目的是使访问瘫痪,这种攻击正在变得越来越普遍。

同样,网络犯罪分子也试图利用攻击热门直播的方式进行变现。直播是当前流行的流媒体类娱乐方式,观众们或多或少会在直播平台上支付一定金额来为喜欢的主播增加热度。自然,观众越多,主播每次赚的钱就越多; 顶级主播每月可以赚取数万美元。这一细分市场的竞争非常激烈,DDoS攻击能够干扰直播,令用户改换门庭。

与电竞选手一样,主播们几乎无法抵御DDoS攻击。作为个人用户,他们基本上只能依赖于他们的互联网提供商。

目前唯一的解决方案可能是建立专门的平台,为用户提供更好的保护。

季度表现

DDoS攻击自本季度初始就已肆虐,尤其是在4月中旬表现的格外严重。相较之下,5月下旬和6月初相当平静。

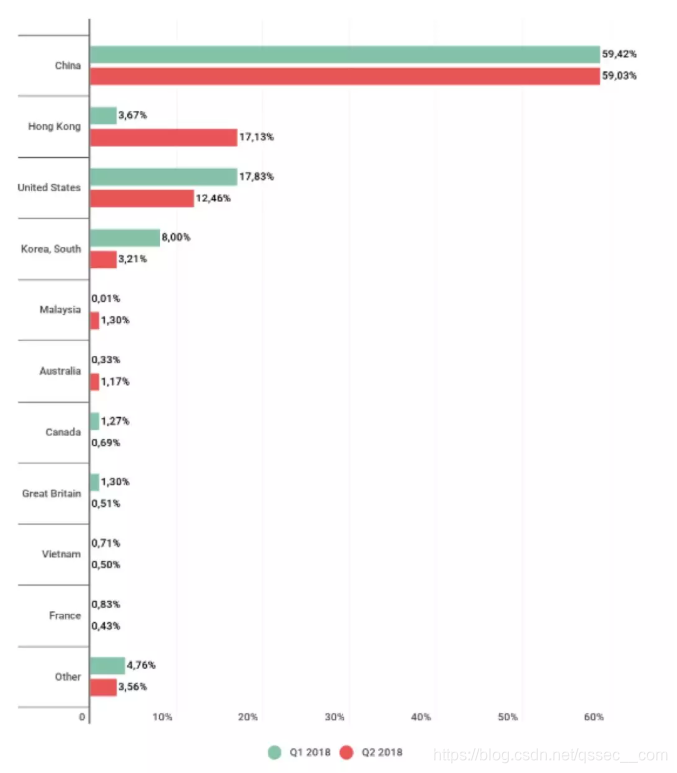

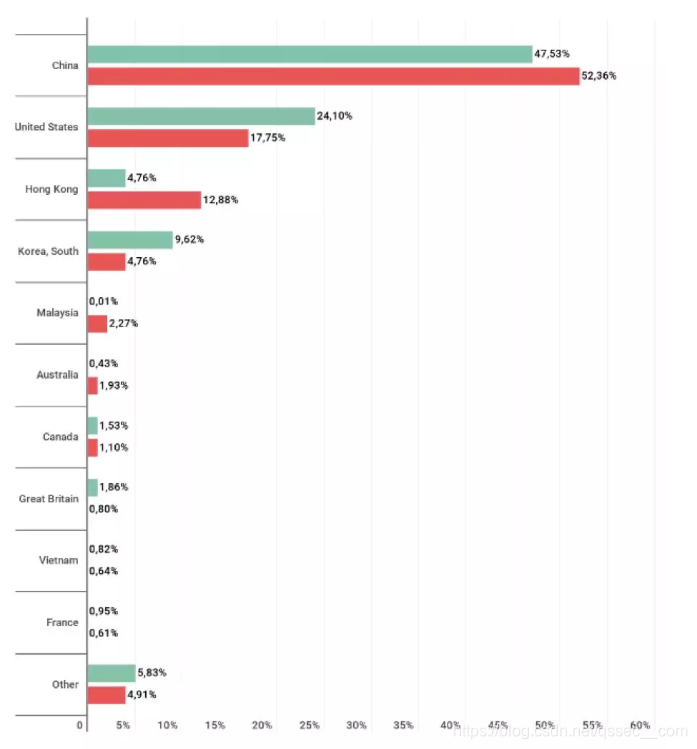

中国依然稳坐攻击次数最高的宝座(59.03%),其次是香港地区(17.13%)。 它还以12.88%的独特目标数量进入前三,仅次于中国(52.36%)和美国(17.75%)。

SYN攻击的比例急剧上升至80.2%; 第二名是UDP攻击的10.6%。

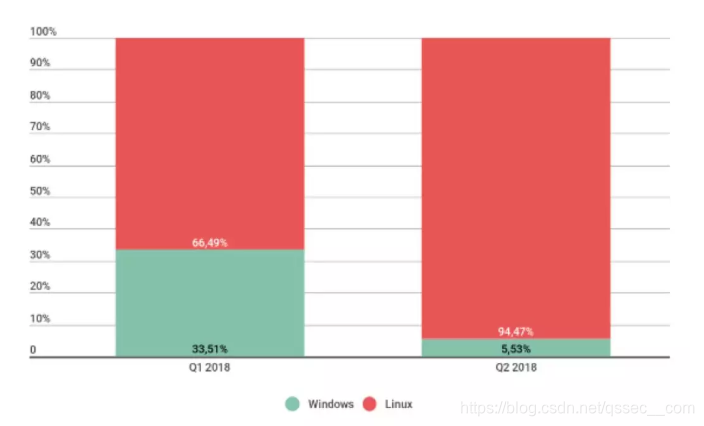

Linux僵尸网络的攻击比例显著增加,占所有面向单一设备攻击的94.47%。

攻击地域分布

Q2季度有了一些新鲜数据。 中国仍然在受攻击数量上遥遥领先,其占比几乎没有变化(59.03%,而第一季度为59.42%)。 然而,自监测开始以来,香港地区首次跻身前三,从第四位上升至第二位:其份额增加近五倍,从3.67%增加至17.13%,超越美国(12.46%)和韩国(3.21)。

地域排名中的另一个出人意料的国家则是马来西亚,其排名上升至第五位,占目前所有DDoS攻击的1.30%。 澳大利亚(1.17%)和越南(0.50%)进入了前十名,而日本,德国和俄罗斯等晚期热门人选退出前十排名。 英国(0.50%)和加拿大(0.69%)则分别进入第八和第七。

与第一季度的95.44%相比,第二季度前十名的在攻击总人数中占比有所增加:96.44%。

![]()

不同国家地区2018年Q1和Q2的DDoS攻击分布

特殊目标的地域分布与攻击次数的分布大致相同:中国占最大份额(52.36%),与上一季度相比排名上升了五名。第二名属于美国(17.5%),第三名属于香港地区(12.88%),取代了现为第四名的韩国(4.76%)(请注意,在香港地区,最受欢迎的目标是现在的Microsoft Azure服务器)。英国从第四位下降到第八位,占总份额的0.8%。

前十名中不再有日本和德国的身影,却迎来了马来西亚(2.27%)与澳大利亚(1.93%)。本季度十大排名中,特殊攻击总数略高于第一季度的94.17%,达到95.09%。

![]()

不同国家地区2018年Q1和Q2的DDoS攻击目标分布

DDoS攻击的持续时间和类型

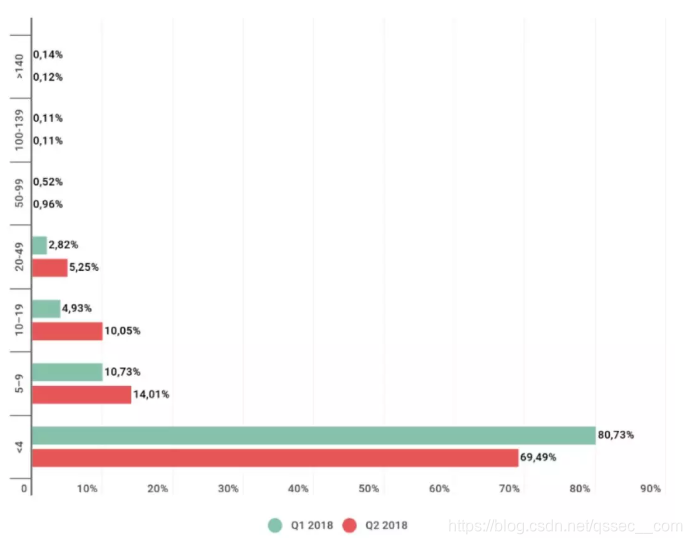

第二季度最长的袭击持续了258小时(近11天),略低于上一季度297小时(12.4天)的纪录。 这一次黑客的主要目标是中国电信的IP地址。

总体而言,长时攻击的比例下降了0.02 p.p. 达到0.12%。 虽然持续100至139小时的袭击份额保持不变,但10至50小时的袭击份额几乎翻了一番(从8.28%增加到16.27%); 与此同时,持续5至9小时的攻击比例增加了近一半(从10.73%增加到14.01%)。 短时袭击(最多4小时)的比例从1月份的80.73%大幅下降至3月份的69.49%。

2018年Q1和Q2的DDoS攻击的小时分布

所有其他类型的攻击份额均下降; UDP攻击排在第二位(10.6%),而TCP,HTTP和ICMP占比相对较小。

2018年Q2的DDoS攻击类型

2018年Q2基于Windows和Linux的僵尸网络攻击

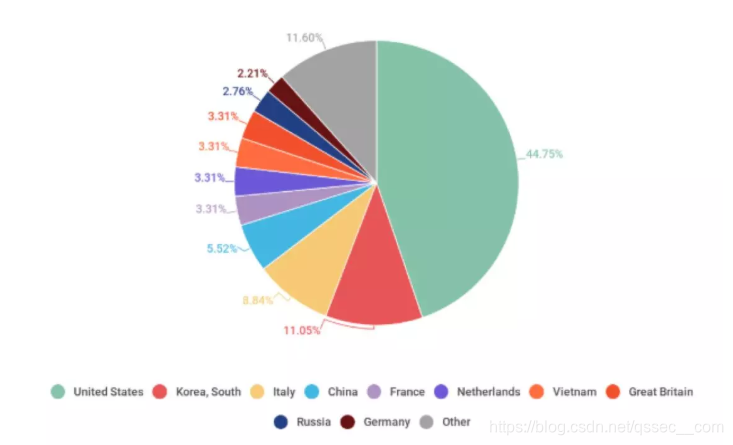

僵尸网络的地理分布

按僵尸网络C&C服务器数量排名前10位的地区经历了一些重大变化。 排名第一的跌幅近乎一半(第一季度为44.75%,而第一季度为29.32%)。 韩国(11.05%)从第一位下跌至第二位,下跌近20点。 中国也大幅下降(从8.0%降至5.52%),原本位置由意大利占据,其份额从上一季度的6.83%攀升至8.84%。 原排名前10位的香港地区离开排名,自我们记录开始以来,越南首次加入,3.31%位列第七名。

![]()

2018年Q2 僵尸网络C&C服务器数量分布(按国家)

中国境内的DDoS攻击数据

本小节主要分析的攻击资源包括:

1、控制端资源,指用来控制大量的僵尸主机节点向攻击目标发起DDoS攻击的木马或僵尸网络控制端。

2、肉鸡资源,指被控制端利用,向攻击目标发起DDoS攻击的僵尸主机节点。

3、反射服务器资源,指能够被黑客利用发起反射攻击的服务器、主机等设施,它们提供的网络服务中,如果存在某些网络服务,不需要进行认证并且具有放大效果,又在互联网上大量部署(如DNS服务器,NTP服务器等),它们就可能成为被利用发起DDoS攻击的网络资源。

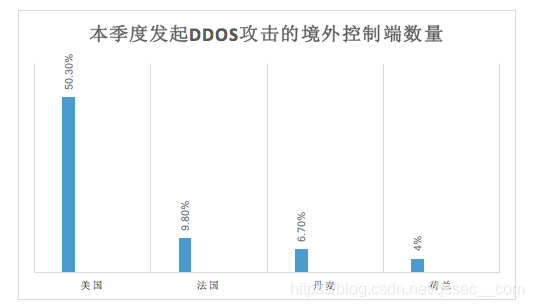

在2018年第二季度,根据CNCERT抽样数据,利用肉鸡发起DDoS攻击的控制端中,境外控制端超过一半位于美国。境内控制端大部分位于浙江省、江苏省和北京市。其中电信占的比例最大。

![]()

本季度参与攻击较多的肉鸡地址主要位于浙江省、江苏省、山东省、广东省、贵州省,其中大量肉鸡地址归属于电信运营商。

中国境内的反射攻击数据

被利用发起Memcached反射攻击的境内反射服务器数量按省份统计排名前三名的省份是广东省、山东省;数量最多的归属运营商是电信。被利用发起NTP反射攻击的境内反射服务器数量按省份统计排名前三名的省份是山东省、宁夏回族自治区和河南省;数量最多的归属运营商是电信。被利用发起SSDP反射攻击的境内反射服务器数量按省份统计排名前三名的省份是辽宁省、山东省和河南省;数量最多的归属运营商是联通。

![]()

本季度Memcached反射服务器数量按省份分布

总结

在2018年第二季度,网络犯罪分子保持了上文所提到的在UDP传输协议中寻找新漏洞的做法。不久之后我们很可能会看到其他更复杂的放大攻击的方法。

值得注意的另一项技术发现是使用UPnP协议创建僵尸网络的潜力;虽然已有案例存在,但幸运的是到目前为止它们还比较罕见。

Windows僵尸网络活动减少:Nitol,Yoyo,Drive和Skill都降低了活动频率,特别是,Yoyo的活跃度经历了巨幅下降。与此同时,Xor for Linux大幅增加了攻击次数,而另一个臭名昭着的Linux僵尸网络Darkai则在攻击次数上有所减少。目前,最流行的攻击类型是SYN Flood。

自上一季度以来总攻击持续时间变化不大,但中期攻击的份额增加,而较短攻击的份额减少。攻击的强度也在不断增加。网络犯罪分子盈利最高目标似乎是加密货币,但我们很快就会看到针对电子竞技比赛的高调攻击以及针对个别直播用户的相对较小的勒索攻击。 因此,不管是针对个人还是组织机构,互联网市场都非常需要提供专业DDoS防护服务的企业平台。

*参考来源:Kaspersky Lab以及国家互联网应急中心CNCERT,青松 编辑翻译,转载请注明来自Qssec.COM。