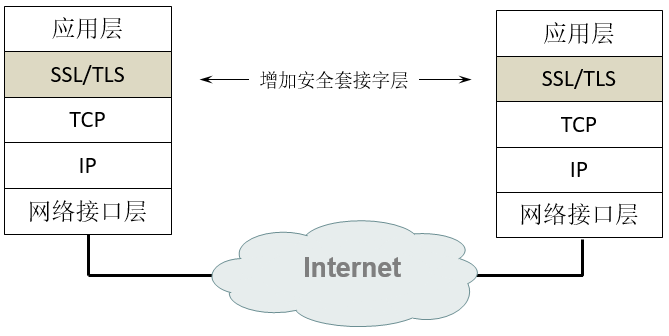

4. 安全套接字层

4.1 安全套接字层(SSL)和传输层安全(TLS)

(1)SSL/TLS提供的安全服务

①SSL服务器鉴别,允许用户证实服务器的身份。支持SSL的客户端通过验证来自服务器的证书,来鉴别服务器的真实身份,并获取服务器的公钥。

②SSL客户鉴别,允许服务器证实客户身份。这个信息对服务器很重要的。例如,当银行把有关财务的保密信息发送给客户时,就必须检验接收者的身份。

③加密的SSL会话,客户和服务器交互的所有数据都在发送方加密,在接收方解密。第三方无法窃听。同时SSL具有校验机制,一旦被篡改,通信双方会立刻发现。

(2)SSL/TLS协议

①IETF将Netscape公司的SSL(安全套接字,Secure Socket Layer)作了标准化,并将其称为TLS(传输层安全, Transport Layer Security)。从技术上讲,TLS1.0与SSL3.0的差异非常微小。

②浏览器默认支持SSL/TLS:IE→“Internet选项”→“高级”中可以看到默认己经选中了“使用SSL2.0”和“使用SSL3.0”等项。

③安全套接字层的常见协议与端口

| 协议 |

端口 |

| https |

443 |

| imaps |

993 |

| pop3s |

995 |

| smtps |

465 |

4.2 安全套接字层的工作过程(以使用https协议为例)

(1)浏览器A将自己支持的一套加密算法发送给服务器B。

(2)服务器B从中选出一组加密算法和哈希算法,并将自己的身份信息以证书的形式发回给客户端浏览器。证书里包含了网站域名、加密公钥以及证书颁发机构等信息。

(3)客户端验证证书的合法性(是否信任证书颁发机构,证书中包含的网站域名地址是否与正在访问的地址一致,证书是否过期等)。如果证书受信任,浏览器栏里会显示一个小锁图标,否则会给出证书不受信任的提示。如果证书受信任或用户接受了不受信任的证书(这说明A可以不必事先信任该证书颁发机构!),浏览器会产生秘密数,客户端使用双方协商的算法将秘密数转换成会话密钥。同时使用B提供的公钥加密秘密数,然后发送给服务器B

(4)服务器B用私钥解密秘密数,根据双方协商的算法产生会话密钥,这和浏览器A产生的会话密钥相同。

(5)安全数据传输。双方用会话密加密和解密它们之间传送的数据并验证其完整性。

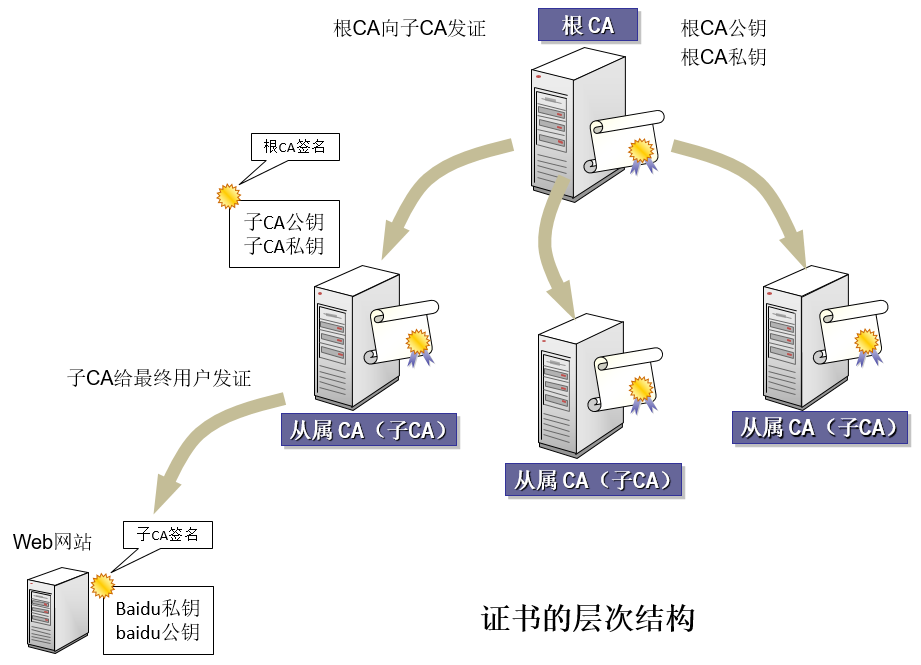

4.3 证书颁发机构层次

(1)证书的层次结构

①CA认证中心是一个负责发放和管理数字证书的权威机构。认证中心通常采用多层次的分级结构。上级认证中心负责签发(或签名)和管理下级认证中心的证书,最下一级的认证中心直接面向最终用户发放证书。

②顶层CA称为根CA,根CA的子CA称为从属CA。从属CA也可以给它的下级发证,即给下级CA数字证书签名。

③互联网中的用户只需信任根证书颁发机构,就能信任其所有从属CA,然后验证所有从属CA颁发的用户证书或服务器证书。

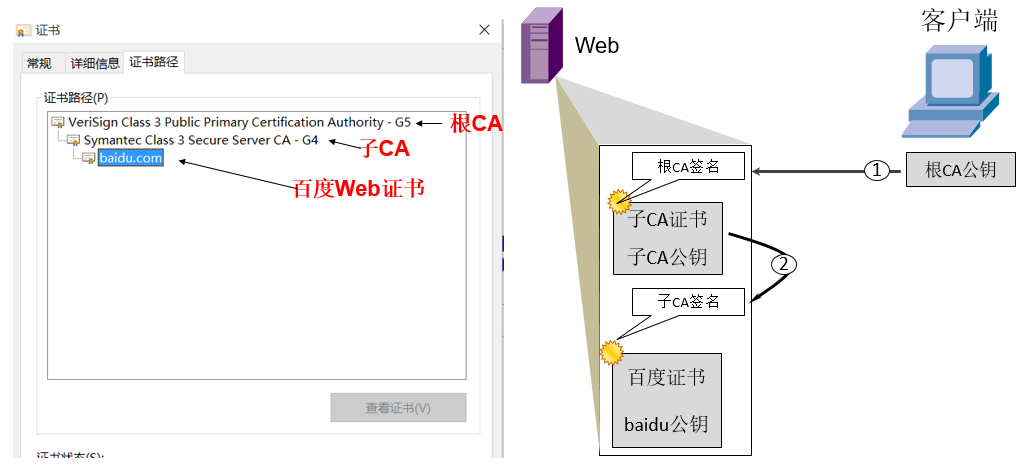

(2)使用根CA的公钥验证完整证书的过程

①客户端首先使用根CA公钥验证子CA的证书是否是根CA颁发的。(注意,验证子CA之前要求客户端要先信任根CA。可以通过IE→“Internet选项”→“内容”→“证书”→“受信任的根证书颁发机构”中查看到!微软在安装操作系统时就己经将那些知名的证书颁发机构添加到这里!)

②验证通过,再使用子CA的公钥验证Web证书是否是子CA颁发的。所以客户端只要信任了根证书颁发机构,就能验证其所有从属CA,以及由从CA颁发的用户证书或服务器证书。

4.4 实战:配置网站使用https通信

(1)实验环境:三个虚拟机(Win2003Web服务器(192.168.80.20)、Win2003证书颁发机构(192.168.80.100)和一个WinXP作为浏览器。)

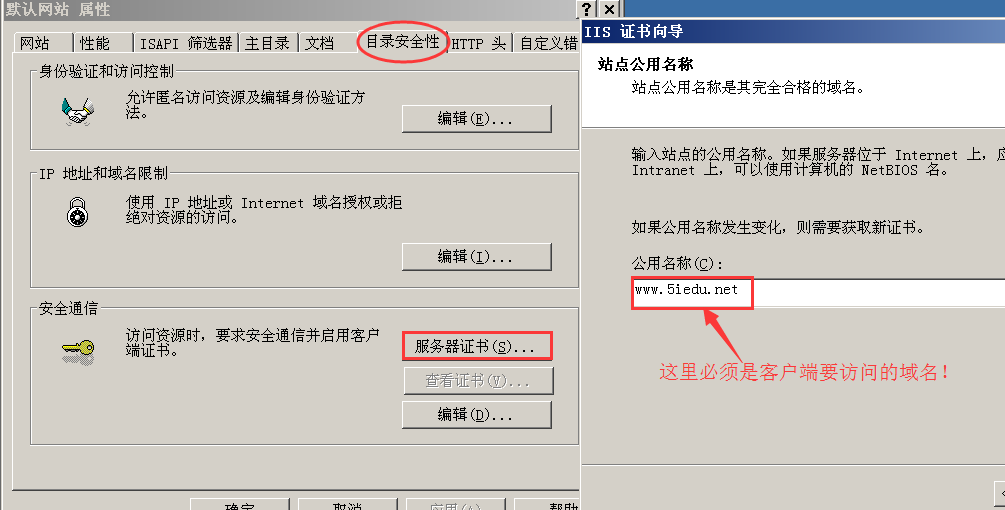

(2)申请Web服务器证书

①为Web站点创建证书申请文件。IIS→“默认网站”→“属性”→“目录安全性”中点击“服务器证书”。

②在“新建证书”中,输入相关信息。但要注意的是当出现“站点公用名称”对话框时,输入的网站域名要与用户访问该网站的域名相同,否则用户在访问该网站时会出现安全警告。最后,将证书申请文件保存在桌面。

③登录Win2003CA提供的页面(http://192.168.80.100/certsrv)去申请Web服务器证书:“申请一个证书”→“高级证书申请”→“使用base64编码的CMC或PKCS#10文件提交一个证书。申请,或使用base64编码的PKCS#7文件续订证书”→在“保存的申请”框中将之前保存在桌面的申请文件导入进来→“提交”。注意,要登录Win2003CA服务器审核刚才Web服务器的证书申请,然后“颁发”。

④然后回到Win2003Web服务器刚刚申请证书的首页,查看“挂起的证书申请状态”并下载证书保存到桌面。

(2)配置Web站点使用https通信

①将证书与Web站点绑定。IIS→“默认站点”→“属性”→“目录安全性”→“服务器证书”→“处理挂起的请求并安装证书”→浏览到刚保存的证书→SSL端口号保留默认值(443)。

②查看证书:可以看出MyWeb服务器证书己颁发下来,但前面有个红色的“×”。说明目前5ieduCA这个证书颁发机构仍不是我们信任的机构。可以在“5ieduCA”→“查看证书”→“安装证书”→在“证书存储”→选择“本地计算机”,完成证书导入。

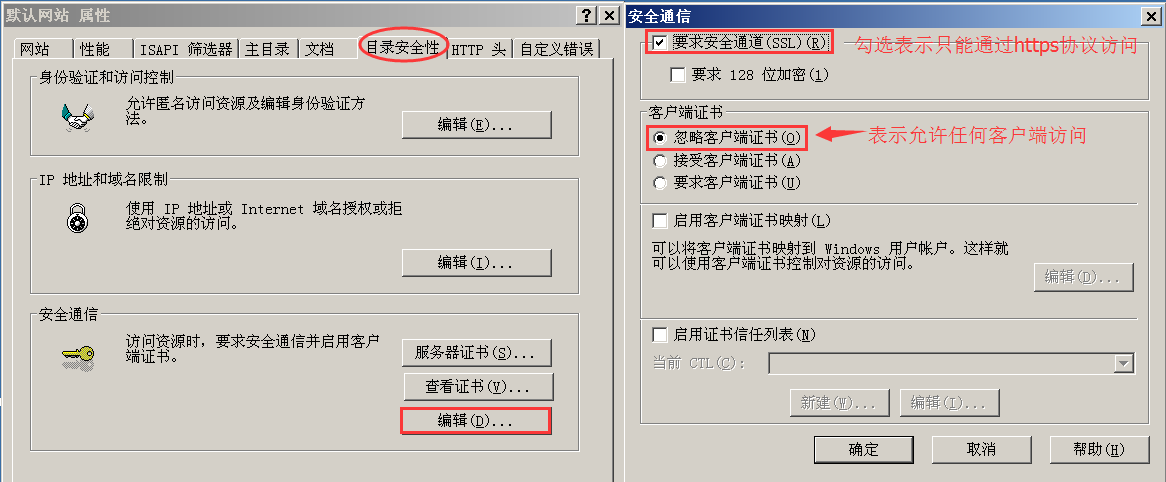

③强制使用SSL安全协议:“目录安全性”→“编辑”→“安全通信”→勾选“要求安全通道(SSL)”,这样就只允许使用https协议访问了。否则即可以通过https,也可以通过http协议和IP地址直接访问。

③在Win2003Web服务器上配置DNS,使得www.5iedu.net指向Web服务器。同时将WinXP虚拟机的DNS设置为192.168.80.20,然后在WinXP上打开IE使用https协议浏览https://www.5iedu.net站点。如果直接使用IP或http协议访问时则无法访问。(注意观察浏览器右下访有一个小锁的图标,可以双击查看证书及有效期。如果出现根证书机构未被信任,说明客户端未信任根证书颁发机构,客户要自己确认该站点的合法性!)