20155211 Exp6 信息搜集与漏洞扫描

实践内容

(1)各种搜索技巧的应用

(2)DNS IP注册信息的查询

(3)基本的扫描技术:主机发现、端口扫描、OS及服务版本探测、具体服务的查点

(4)漏洞扫描:会扫,会看报告,会查漏洞说明,会修补漏洞

实践过程

问题回答

(1)哪些组织负责DNS,IP的管理。

答:Internet 域名与地址管理机构(ICANN)是为承担域名系统管理,它设立三个支持组织,地址支持组织(ASO)负责IP地址系统的管理;域名支持组织(DNSO)负责互联网上的域名系统(DNS)的管理;协议支持组织(PSO)负责涉及Internet协议的唯一参数的分配。

(2)什么是3R信息。

答:Registrar注册局, Registrar注册商, Registrant注册人。

(3)评价下扫描结果的准确性。

答:大部分是准确的。

实验步骤

通过DNS和IP挖掘目标网站的信息

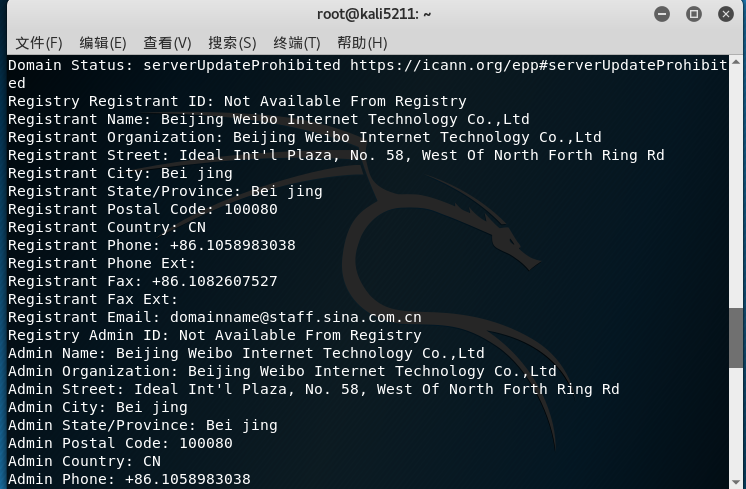

- whois查询

以微博为例,使用whois查询域名注册信息。

可以看到注册者姓名,时间,地址等

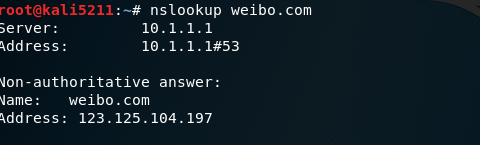

- nslookup查询

用nslookup 来查询ip地址:nslookup可以得到DNS解析服务器保存的Cache的结果,但并不是一定准确的

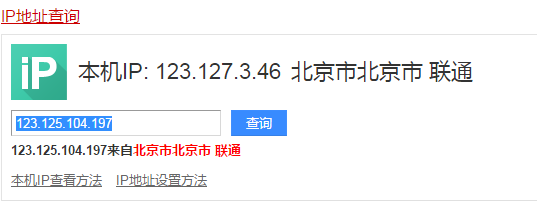

在百度中可以查到这个ip地址所在地等。

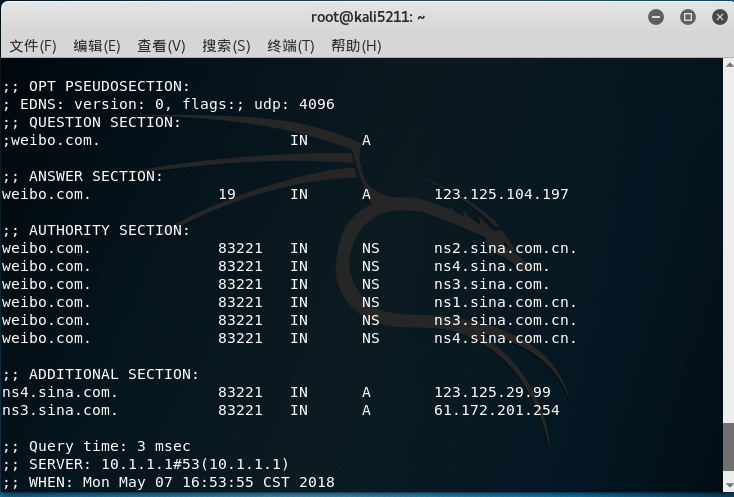

- dig查询

dig可以从官方DNS服务器上查询精确的结果

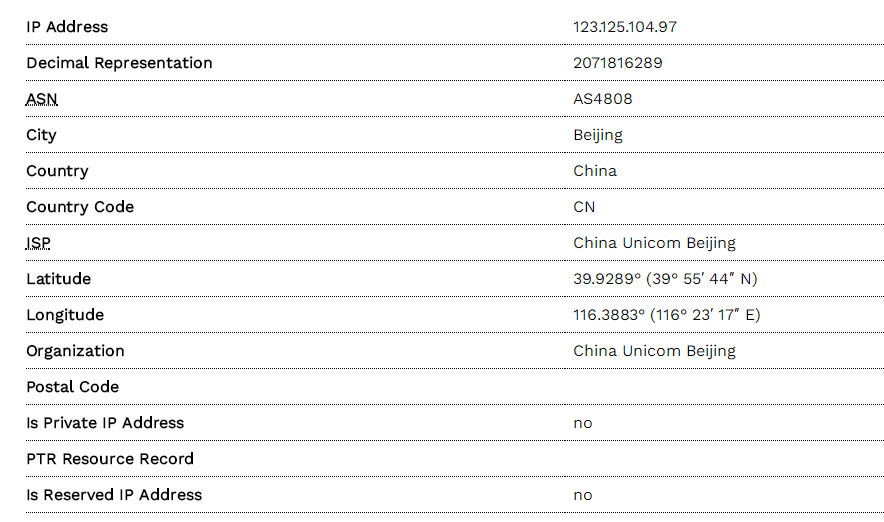

- 地理信息查询

在网上借用ip地址可以查询到具体位置

- 通过ip反查到域名

通过搜索引擎进行信息搜集

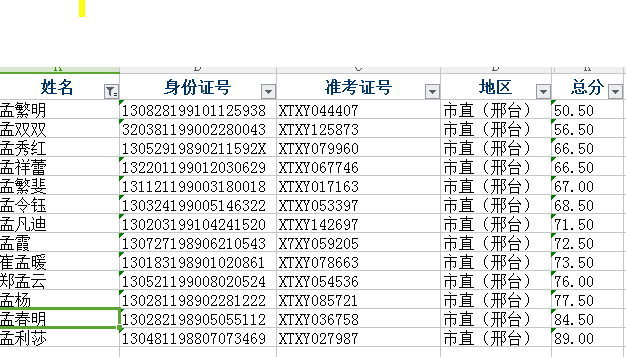

- 搜索特定类型的文件

- 有些网站会链接通讯录,订单等敏感的文件,可以进行针对性的查找。

- 在百度的搜索栏里输入

filetype:xls 关键字 site:edu.cn可以搜索到包括关键字在内的具有xls格式文件的网址。

- 会看到许多重要的个人信息。。。

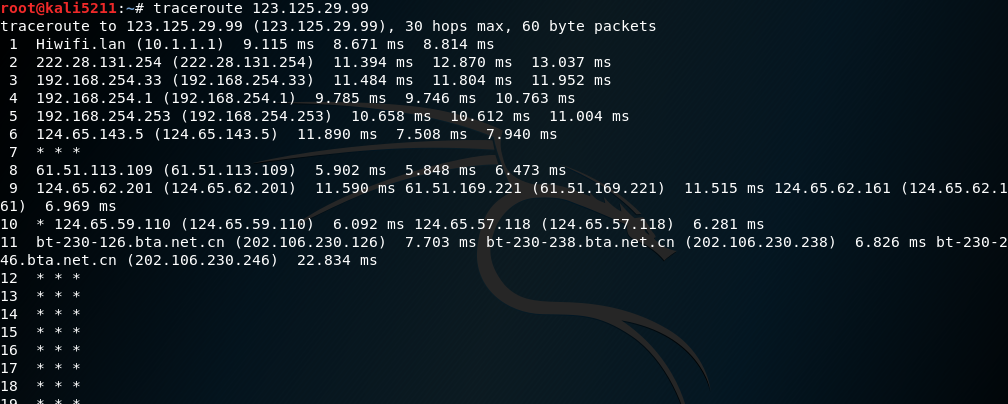

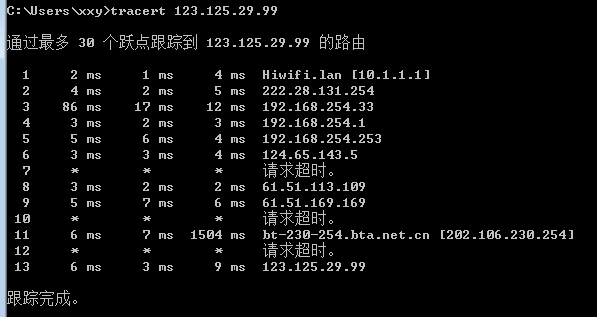

- IP路由侦查

Tracert命令会显示出数据包经过的ip,可以通过ip查询到这些路由或者机器的地理位置

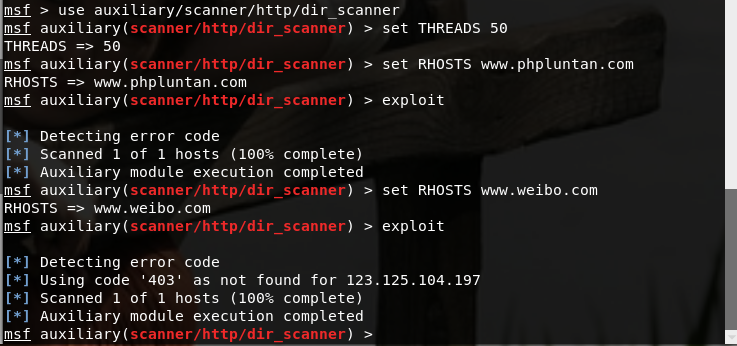

- 搜索网址目录结构:dir_scanner

可以查询到网站目录结构:

主机探测和端口扫描

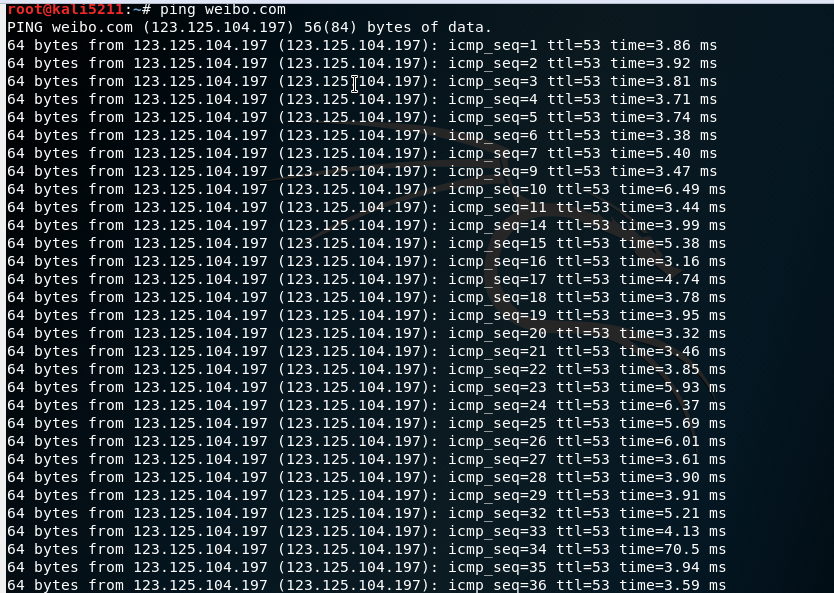

- ICMP Ping命令

直接ping域名

2.Nmap探测

namp -sn:扫描主机,可以看出有5个主机处于活跃状态:

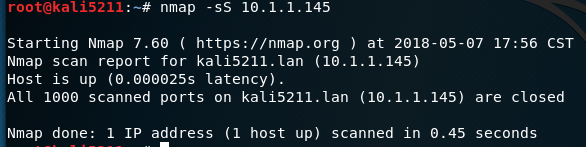

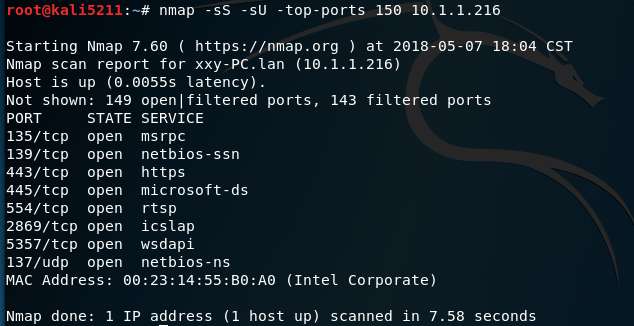

nmap -sS:扫描目标主机开放的TCP端口。

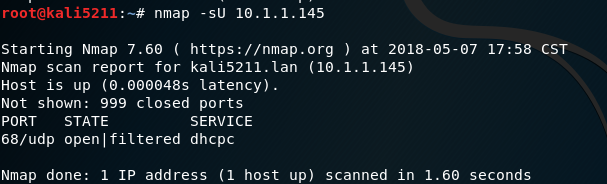

nmap -sU: 扫描该主机开放的UDP端口。

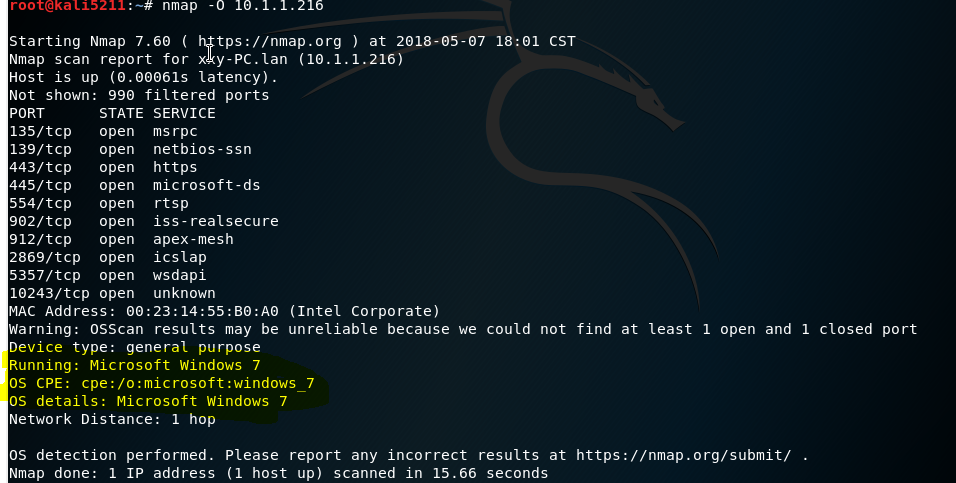

nmap -O:扫描该主机运行的操作系统

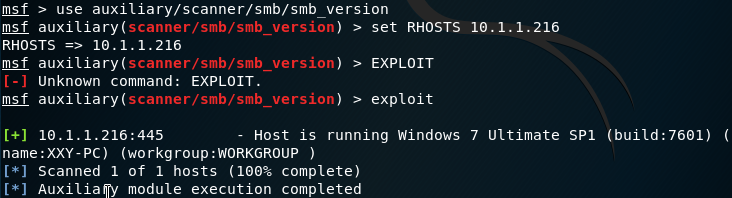

3.smb服务的查点

- 进入msfmsfconsole

- 输入use auxiliary/scanner/smb/smb_version使用扫描操作系统的模块,设置参数

exploit开始扫描

可以看到系统和设备名

漏洞扫描

1.安装OpenVAS

- 更新软件包列表:apt-get update

- 获取到最新的软件包:apt-get dist-upgrade

- 重新安装OpenVAS工具:apt-get install openvas

- 配置OpenVAS服务:安装完以后,重复运行openvas-check-setup,每次根据提示来进行下一步操作

p.s: 安装过程中疯狂报错。。还好拖延症让我有了前面许多同学的经验可以借鉴

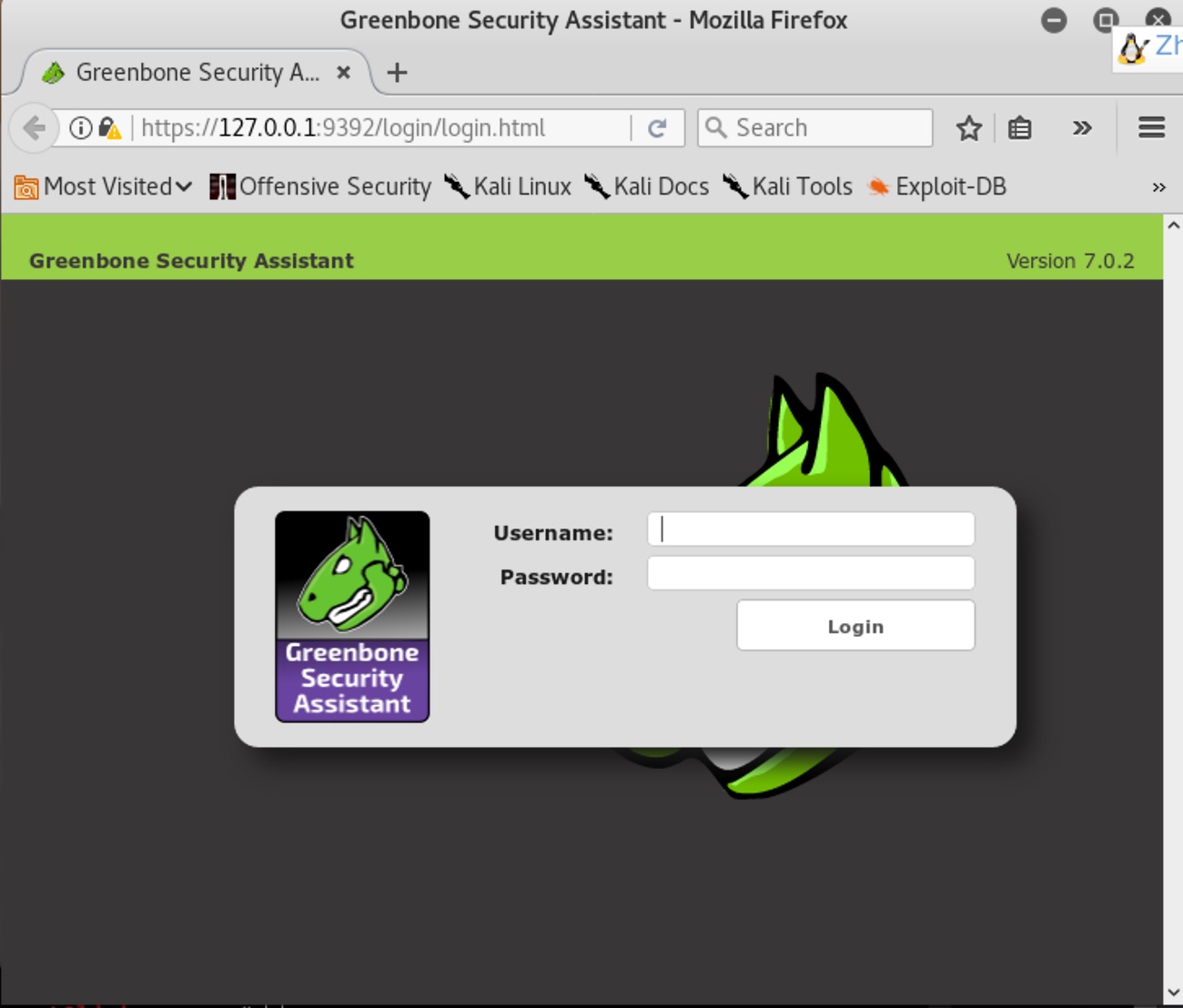

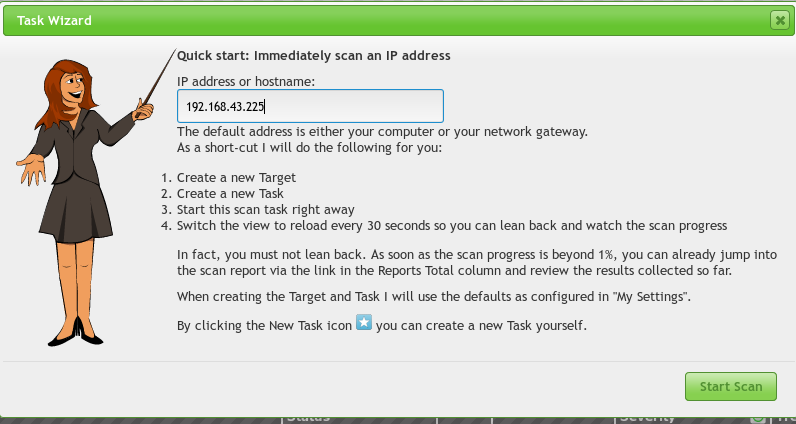

2.使用OpenVAS

- 执行命令openvasmd --user=admin --new-password=admin 添加账号

- 执行命令openvas-start开启openvas

kali访问网站:https://127.0.0.1:9392/(访问前要将其设为可信站点)

点击紫色按钮,新建扫描目标。

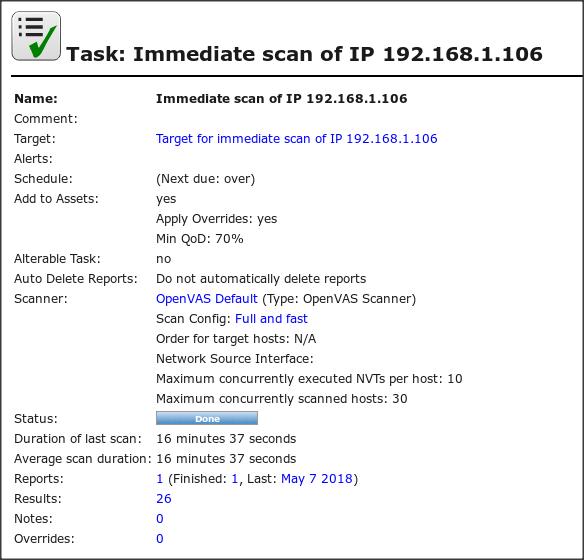

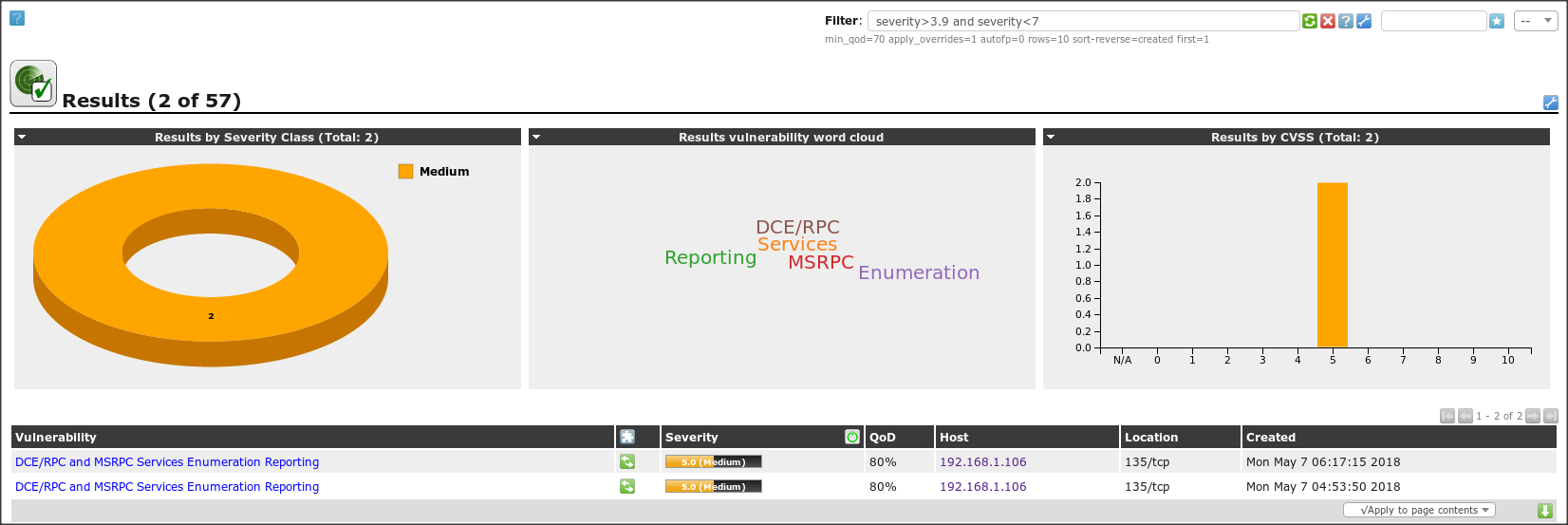

- 结果是这样的

- 扫描出两个中危。。

- 给出的解决方案是:filter incoming traffic to this port,即将传入的流量过滤到此端口。

实验总结

本次试验过程中前面信息收集和端口扫描相对都比较简单。。比较让人抓狂的是openvas的安装,安装过程中出现了很多令人抓狂的错误。。。关于本次试验后的体会大概就是信息泄露无处不在。而我们也需通过学习保护好我们的电脑。