容器的安全性问题的根源在于容器和宿主机共享内核

如果容器里的应用导致linux内核崩溃,那么整个系统可能就会崩溃。

与虚拟机是不同的,虚拟机并没有与主机共享内核,虚拟机崩溃不会导致宿主机崩溃

1、容器与虚拟机的区别

1.1、隔离与共享

-

虚拟机通过添加Hypervisor层(虚拟化中间层),虚拟出网卡、内存、CPU等虚拟硬件,再在其上建立虚拟机,每个虚拟机都有自己的系统内核。

-

而Docker容器则是通过隔离的方式,将文件系统、进程、设备、网络等资源进行隔离,再对权限、CPU资源等进行控制,最终让容器之间互不影响,容器无法影响宿主机。

-

容器与宿主机共享内核、文件系统、硬件等资源。

1.2、性能与损耗

-

与虚拟机相比,容器资源损耗要少。同样的宿主机下,能够建立容器的数量要比虚拟机多。

-

但是,虚拟机的安全性要比容器稍好,要从虚拟机攻破到宿主机或其他虚拟机,需要先攻破Hypervisor层,这是极其困难的。

-

而docker 容器与宿主机共享内核、文件系统等资源,更有可能对其他容器、宿主机产生影响。

| 不同点 | Docker容器 | 虚拟机 |

|---|---|---|

| 启动速度 | 快,几秒钟 | 慢,几分钟 |

| 运行性能 | 接近原生(直接在内核中运行) | 运行于Hypervisor上,50%左右的损耗 |

| 磁盘占用 | 小,甚至几十KB(根据镜像层的情况) | 非常大,上GB |

| 并发性 | 一台宿主机可以启动成百上千个容器 | 最多几十个虚拟机 |

| 隔离性 | 进程级别 | 系统级别(更彻底) |

| 操作系统 | linux | 几乎所有 |

| 封装程度 | 只打包项目代码和依赖关系,共享宿主机内核 | 完整的操作系统,与宿主机隔离 |

2、Docker存在的安全问题

2.1、Docker自身的漏洞

Docker本身实现上会有代码缺陷。

2.2、Docker源码的问题

Docker提供了Docker hubs.可以要让用户上传镜像,以便其他用户下载,快速搭建环境。但同时也带来了一些安全问题

例如下面三种方式:

-

黑客上传恶意镜像

-

镜像使用有漏洞的软件

-

中间人攻击篡改镜像

3、Docker架构缺陷与安全机制

Docker本身的架构与机制就可能产生问题,例如这样一种攻击场景,黑客已经控制了宿主机上的一些容器,或者获得了通过在公有云上建立容器的方式,然后对宿主机或其他容器发起攻击。3.1、容器之间的局域网攻击

主机上的容器之间可以构成局域网,因此针对局域网的ARP欺骗、端口扫描、广播风暴等攻击方式便可以用上。 所以,在-一个主机上部署多个容器需要合理的配置网络安全,比如设置iptables 规则。

3.2、DDoS攻击耗尽资源

Cgroups安全机制就是要防止此类攻击的,不要为单一的容器分配过多的资源即可避免此类问题。

3.3、有漏洞的系统调用

Docker 与虚拟机的一个重要的区别就是Docker 与宿主机共用一个操作系统内核。 旦宿主内核存在可以越权或者提权漏洞,尽管Docker使用普通用户执行,在容器被入侵时,攻击者还可以利用内核漏洞跳到宿主机做更多的事情。

3.4、共享root用户权限

如果以root 用户权限运行容器(docker run --privileged),容器内的root 用户也就拥有了宿主机的root权限。

4、Docker安全基线标准

下面从内核、主机、网络、镜像、容器以及其它等6个方面总结Docker 安全基线标准。4.1、内核级别

-

及时更新内核。

-

UserNameSpace(容器内的root权限在容器之外处于非高权限状态)

-

Cgroups(对资源的配额和度量),设置CPU、内存、磁盘I0等资源限制。

-

通过启用SELinux/AppArmor/GRSEC(控制文件访间权限)适当的强化系统来增加额外的安全性。

-

Capability(权限划分),比如划分指定的CPU给容器。

-

Seccomp(限定系统调用),限制不必要的系统调用。

-

禁止将容器的命名空间与宿主机进程命名空间共享,比如host网络模式

4.2、内核级别

-

为容器创建独立分区,比如创建在分布式文件系统上。

-

仅运行必要的服务,注意尽量避免在容器中运行ssh服务

-

禁止将宿主机上敏感目录映射到容器,-v创建数据卷时需要注意。

-

对Docker守护进程、相关文件和目录进行审计,防止有病毒或木马文件生成。

-

设置适当的默认文件描述符数。

-

用户权限为root的Docker. 相关文件的访问权限应该为644 或者更低权限。

-

周期性检查每个主机的容器清单,并清理不必要的容器。

4.3、网络级别

-

通过iptables,设定规则实现禁止或允许容器之间网络流量。

-

允许Docker 修改iptables。

-

禁止将Docker. 绑定到其他已使用的1P/Port 或者Unix Socket.

-

禁止在容器上映射特权端口。

-

容器上只开放所需要的端口。

-

禁止在容器上使用host. 网络模式。

-

若宿主机有多个网卡,将容器进入流量绑定到特定的主机网卡上。

4.4、镜像级别

-

创建本地私有镜像仓库服务器。

-

镜像中软件都为最新版本,建议根据实际情况使用对应版本,业务稳定优先。

-

使用可信镜像文件,并通过安全通道下载。

-

重新构建镜像而非对容器和镜像打补丁,销毁异常容器重新构建。

-

合理管理镜像标签,及时移除不再使用的镜像。

-

使用镜像扫描。

-

使用镜像签名。

4.5、容器级别

-

容器最小化,操作系统镜像最小集。

-

容器以单一主进程的方式运行。

-

禁止--privileged 标记使用特权容器。

-

禁止在容器上运行ssh服务,尽量使用docker exec 进入容器。

-

以只读的方式挂载容器的根目录系统,-v宿主机目录:容器目录:ro。

-

明确定义属于容器的数据盘符。

-

通过设置on-failure 限制容器尝试重启的次数,容器反复重启容易丢失数据,--restart=on-failure:3。

-

限制在容器中可用的进程数,docker run -m限制内存的使用,以防止fork炸弹

4.6、其他设置

-

定期对宿主机系统及容器进行安全审计。

-

使用最少资源和最低权限运行容器,此为Docker容器安全的核心思想。

-

避免在同一宿主机上部署大量容器,维持在一个能够管理的数量。

-

监控Docker容器的使用,性能以及其他各项指标,比如zabbix.

-

增加实时威胁检测和事件报警响应功能,比如zabbix。

-

使用中心和远程日志收集服务,比如ELK

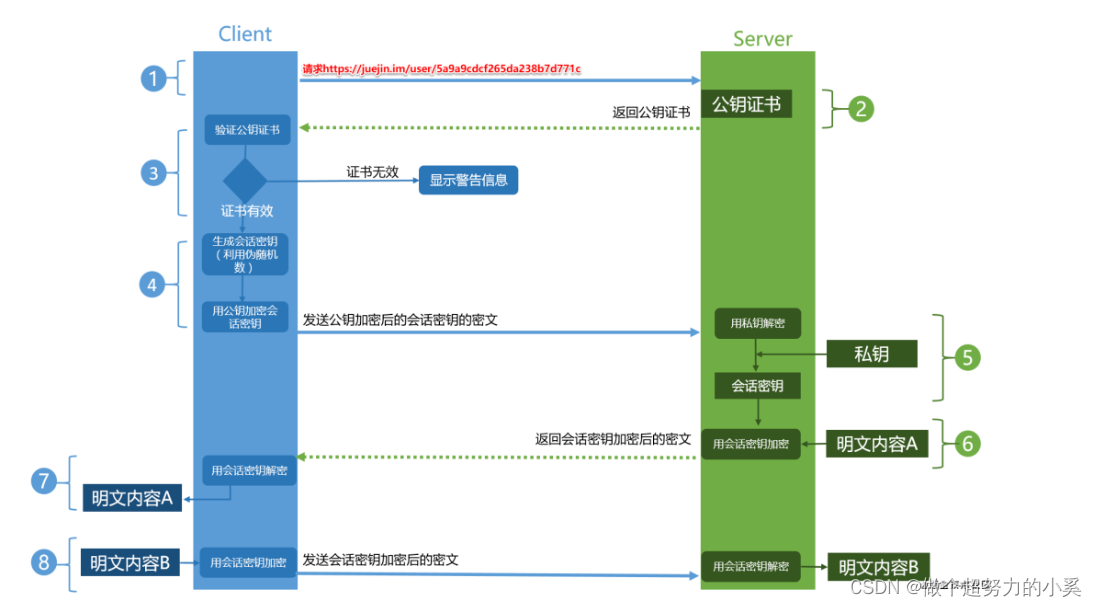

5、https协议原理

6、避免Docker容器中信息泄露

Github上大量泄露个人或企业各种账号密码,出现问题都使用dockerfile或者docker-compose 文件创建容器。 如果这些文件中存在账号密码等认证信息,Docker 容器对外开放,则这些宿主机上的敏感信息也会随之泄露。 因此可以通过以下方式检查容器创建模板的内容。

1、check created users

grep authorized_keys $dockerfile

2、check OS users

grep "etc/group" Sdockerfile

3、Check sudo users

grep "etc/sudoers.d" $dockerfile

4、Check ssh key pair

grep ".ssh/.*id_rsa" $dockerfile