听说手淘的xsign算法已经烂大街了,可我还没有这玩意,直接破解算法我是做不到了,还是用xposed来弄吧。于是百度了一大堆,好像大多都是拿来卖的要么就是没说到点上的,直到看到了一篇比较有用的文章,可惜版本已经旧了。授人以鱼不如授人以渔,还是自己挑战一下吧。仅供学习参考。

准备工具

安卓模拟器:这里使用的是逍遥安卓,也可以使用真机

编译器:android studio,visual studio

反编译工具:dex2jar、jd-gui

抓包工具:fidder

要hook的app:某淘apk

大致步骤

1.安卓模拟器 安装 xposed环境

2.用dex2jar反编译某淘apk,使用jd-gui查看反编译后的代码,通过搜索找到需要hook的方法

3.使用android studio 编写xposed apk,安装到安卓虚拟机上,并激活重启安卓虚拟机

4.运行淘宝,并查看xposed日志确定成功hook到 目标方法

5.使用android studio继续编写xposed apk,写一个服务端socket,把hook到的方法作为参数传进socket并对某个端口做循环监听

6.使用安卓模拟器自带的 adb 命令 转发 端口 (adb forward tcp:11111 tcp:22222)

7.使用 visual studio 编写 一个服务,通过socket与安卓模拟器的socket通讯,

8.使用抓包工具抓到某淘app的接口,根据抓包模拟具体情况去调接口(什么?抓不到淘宝app的部分接口?因为它开了某个协议所以再hook一下就好了,参考自 这篇文章)

先看下成果

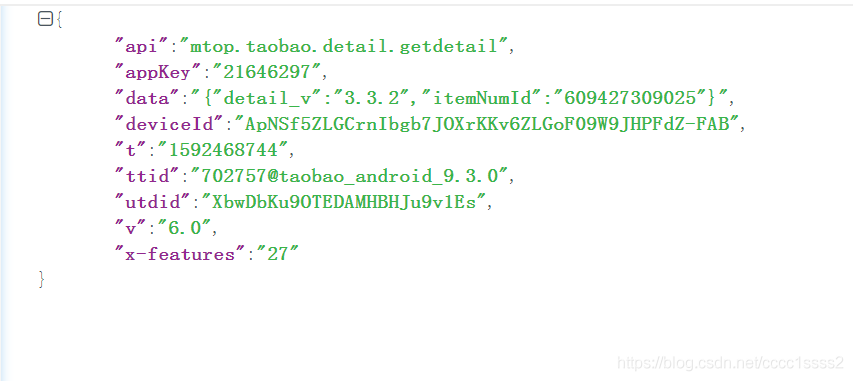

请求参数:

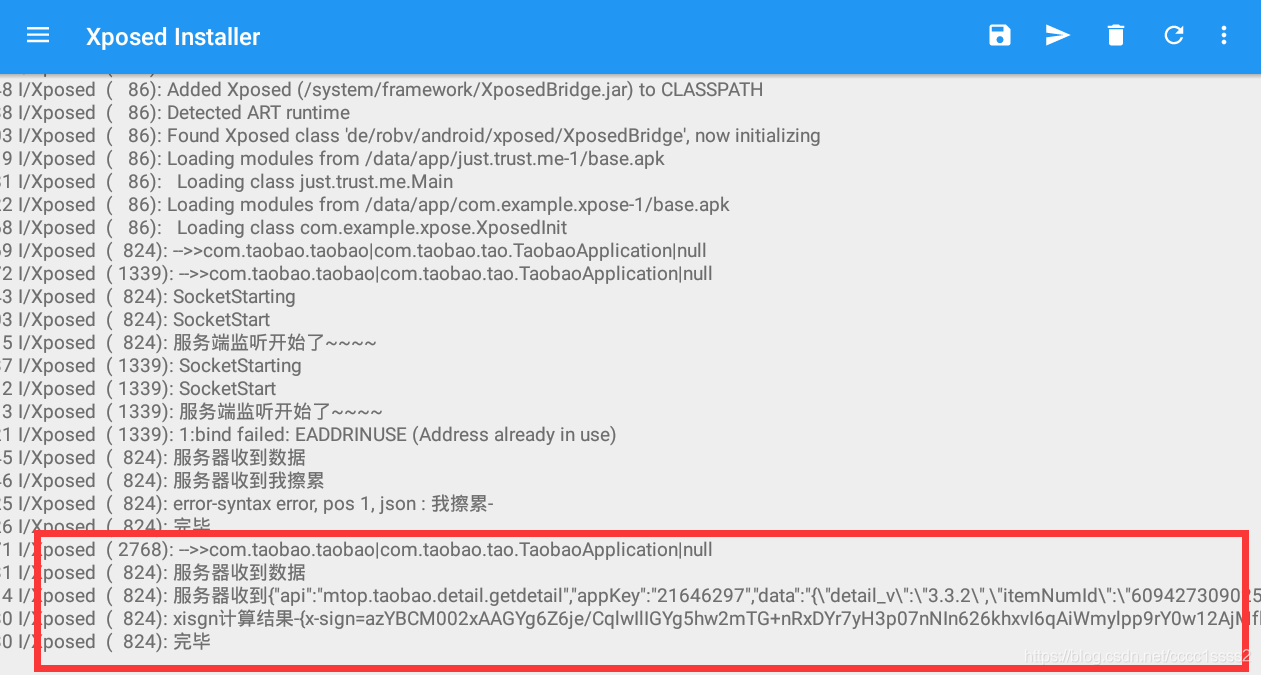

xposed日志:

请求结果:

{x-sign=azYBCM002xAAF4kSmH5LfiMEMrp4R4kXhiOnYm6JRj7VET2ve8M6uo8B2kClc00r2JsS78l8o4JqTU0b2SbNUFsgWIeJB4kXiQeJF4, wua=, x-mini-wua=HHnB_TwVz9hvZjav8ex06iu2sVxsRwYtcHkbYq3wlPJlPXBG0BdN4L+1EFEl5rwSGc8FJJQFuFJII0jLTBKQu5p3/rWPXwpDXEYeop/1pUfU0pLfQzshIxWZVJ13lt+DQlL0z, x-sgext=923, x-umt=CWNL5WpLOlWh5jVyy+k/Fimapj5Jwupu}

未完待续